Mit dem biometrischen Schutz von Smartphones und Laptops können Sie das Gerät in Zehntelsekunden entsperren oder die Anwendung schnell starten. Ein Fingerabdruckscanner ist jetzt in einer Vielzahl von Smartphones, Tablets und Laptops verfügbar.

Es ist ein Paradoxon, aber je ausgefeilter Passwörter werden, desto schwieriger ist es, Daten zu schützen. Für normale Benutzer ist es schwierig, Passwörter zu erfinden und sich diese zu merken, was es von Jahr zu Jahr schwieriger macht. Durch die biometrische Autorisierung werden viele Unannehmlichkeiten bei der Verwendung komplexer Kennwörter vermieden.

Die Identifikationstechnologie anhand von Fingerabdruck, Gesichtsform und anderen einzigartigen physiologischen Daten einer Person ist seit Jahrzehnten bekannt, steht jedoch nicht still, sondern entwickelt sich ständig weiter. Heute sind biometrische Technologien besser als vor zehn Jahren, und der Fortschritt steht nicht still. Aber wird die reguläre Biometrie einen ausreichenden „Sicherheitsspielraum“ haben oder werden sie durch exotische Methoden der Multifaktorauthentifizierung ersetzt?

Die Ursprünge der Biometrie

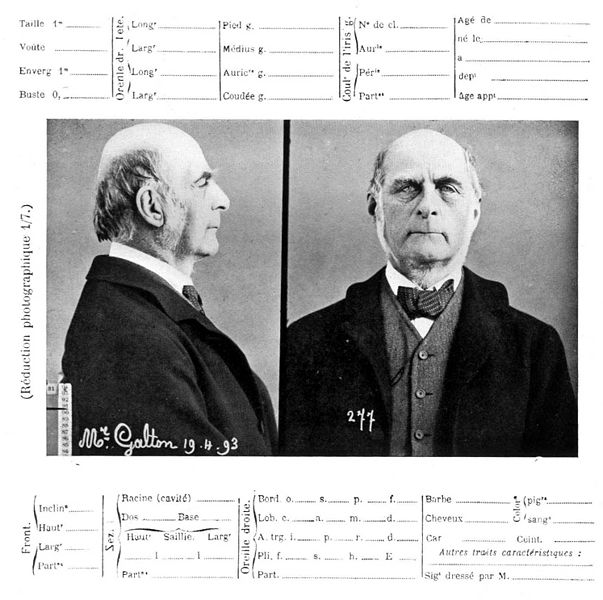

Die Geschichte der modernen Identifikationsmethoden beginnt im 19. Jahrhundert, als Alfonso Bertillon, Angestellter des Ersten Büros der Pariser Präfektur Paris, eine Methode zur Identifizierung von Kriminellen vorschlug. Bertillon entwickelte einen systematischen Ansatz, bei dem verschiedene Merkmale des Körpers gemessen wurden: Größe, Länge und Volumen des Kopfes, Länge der Arme, Finger usw. Außerdem bemerkte er Augenfarbe, Narben und Verletzungen.

Bertillons Identifikationssystem hatte Mängel, half aber bei der Aufklärung mehrerer Verbrechen. Und später bildete die Grundlage für einen viel zuverlässigeren Fingerabdruck.

1877 stellte ein britischer Richter in Indien, William Herschel, eine Hypothese über die Einzigartigkeit eines papillären Musters menschlicher Haut auf. Francis Galton, Cousin von Charles Darwin, entwickelte eine Methode zur Klassifizierung von Fingerabdrücken. Bereits 1902 wurde bei strafrechtlichen Ermittlungen die Technologie zur Identifizierung von Fingerabdrücken eingesetzt.

Selbst im alten Mesopotamien verwendeten die Menschen Handabdrücke auf Tontafeln zur Identifizierung.

Die Technologie, mit der wir unser Smartphone heute schnell entsperren können, stammt aus den 1960er Jahren, als Computer lernten, einen Fingerabdruck zu scannen. Parallel dazu entwickelte sich die Technologie der Gesichtserkennung, bei der 1968 der erste große Durchbruch gelang:

Bei der Identifizierung von Personen mit 2000 Fotos konnte der Computer mehr Testproben als eine Person korrekt „erkennen“.

Das erste vorgeschlagene Verfahren zum Sammeln von Daten unter Verwendung von Technologie ist optisch. Ein Fingerabdruck ist eine Kombination aus Tuberkeln und Vertiefungen, die ein bestimmtes Muster erzeugen, ein einzigartiges papilläres Muster für jede Person. Daher ist es recht einfach, es zu fotografieren und mit den in der Datenbank gespeicherten zu vergleichen.

Später wurde ein kapazitives Abtastverfahren erfunden: Mikrokondensatoren bestimmen das Muster am Finger. Die Methode basiert auf dem Laden und Entladen von Kondensatoren in Abhängigkeit vom Abstand zur Haut an jedem einzelnen Punkt im Feld. Befindet sich der Kondensator unter einem Tuberkel, sendet er eine Art von Signal und, wenn er sich unter einem Hohlraum befindet, eine andere.

Die Signale werden kombiniert und mit verschlüsselten Fingerabdruckinformationen verglichen, die auf dem Gerät gespeichert sind.

Es gibt andere Methoden zur Datenerfassung: Sie basieren auf der Arbeit von Hochfrequenzscannern, thermischen Scannern, druckempfindlichen Scannern, Ultraschallscannern usw. Jedes Verfahren hat seine Vor- und Nachteile, aber kapazitive Halbleiterscanner sind in mobilen Geräten weit verbreitet, einfach und zuverlässig.

Starke Passwortsuche

In den USA werden seit den 1980er Jahren digitale biometrische Datenbanken verwendet. Erst in den 1990er Jahren wurde damit begonnen, biometrische Daten in Geräte einzuführen, die für normale Benutzer bestimmt sind. Die Biometrie stieß zunächst nicht auf großes Interesse, da sie für den Endverbraucher teuer, unpraktisch und unverständlich blieb. Der erste im Laptop integrierte Scanner las

etwa 1 Minute lang einen Fingerabdruck.

Allmählich sanken die Kosten für die Einführung biometrischer Daten und die Sicherheitsanforderungen stiegen. Benutzer haben für alles in einer Reihe dieselben Passwörter verwendet und diese jahrelang nicht geändert. Hersteller von Geräten konnten ihnen eine universelle Lösung anbieten - dasselbe Passwort für alles, was nicht geändert werden muss und das nicht vom Computer des Benutzers gestohlen, mit brutaler Gewalt aufgenommen oder über die Schulter geschaut werden kann.

1994

entwickelte und patentierte John Daugman

die ersten Algorithmen zur Computeridentifikation durch die Iris. Obwohl sich Algorithmen und Technologien seitdem erheblich verbessert haben, sind es Daugmans Algorithmen, die immer noch die Grundlage für alle gängigen Variationen dieser Methode bilden. Das Scannen der Iris des Auges, seiner Netzhaut und die DNA-Analyse sind heute zuverlässiger als Fingerabdrücke, erfordern jedoch komplexere und teurere technische Lösungen.

In den 2000er Jahren begann sich eine andere biometrische Technologie zu entwickeln - die Gesichtserkennung in Echtzeit. Die Technologie ähnelt weitgehend der Fingerabdruckanalyse: Gesichtsmerkmale werden mit einer in einer Datenbank gespeicherten Probe verglichen. Der Abstand zwischen wichtigen Punkten wird im Gesicht bestimmt und es werden auch detaillierte Informationen über die Form gesammelt: Beispielsweise wird die Kontur der Nasenlöcher, Augen und sogar der Hautstruktur berücksichtigt.

Sicherheitsanfälligkeit im Impressum

Forscher

Forscher der Michigan State University

haben gezeigt, dass die ersten Massen-Fingerabdruckscanner mit einem herkömmlichen Tintenstrahldrucker und Spezialpapier getäuscht werden können. Die Forscher scannten die Hautmuster mit mehreren Fingern und druckten sie einfach in leitfähiger 2D-Tinte auf

Spezialpapier , das normalerweise zum Drucken elektronischer Schaltungen verwendet wird. Der Prozess ist sehr schnell. Dies war nicht der erste Versuch, eine Schwachstelle im biometrischen Schutz zu finden, aber früher dauerte es mindestens 30 Minuten, um eine Qualitätsprobe zu erstellen.

Wenn Sie sich ein komplexes Passwort einfallen lassen, wird es niemand aus Ihrem Kopf ziehen. Und im Fall von Biometrie reicht es aus, einen hochwertigen Fingerabdruck zu finden. Experten

haben gezeigt, dass Sie mit einem Marmeladenbären einen Fingerabdruck nehmen können, wenn Sie ihn an der Oberfläche des Smartphones befestigen. Der Fingerabdruck kann auch von einem Foto oder mit einer Anwendung reproduziert werden, die einen Entsperrbildschirm simuliert.

Menschen hinterlassen überall ihre Fingerabdrücke, als würden sie ihre Passwörter auf alle angetroffenen Objekte und Oberflächen schreiben. Aber zumindest können Sie das Passwort ändern, und wenn das biometrische Material kompromittiert ist, können Sie weder Ihr Auge noch Ihren Finger ändern.

Außerdem werden Datenbanken ständig gehackt. Dies gilt weniger für Smartphones, die Informationen in verschlüsselter Form speichern. Aber staatliche Strukturen haben viele biometrische Informationen, und diese sind nicht die zuverlässigsten Verwalter.

Die Zukunft des biometrischen Schutzes

Niemand außer Ihnen sollte das Passwort kennen. Im Idealfall sagen Sie es niemandem, nehmen es nirgendwo auf, hinterlassen keine Lücken (die Antwort auf die "geheime Frage" ist der Spitzname Ihres Hundes), um die Möglichkeit eines einfachen Hacks auszuschließen. Natürlich können Sie mit gebührendem Verlangen viel hacken, aber auf andere Weise. Beispielsweise fangen

sie durch eine Sicherheitslücke im alten

SS7-Protokoll SMS ab und umgehen die Zwei-Faktor-Authentifizierung - in dieser Hinsicht ist die Biometrie noch zuverlässiger. Sie müssen eine sehr wichtige Person sein, damit jemand genug Geld und Mühe ausgeben kann, um Ihr Smartphone oder Ihren Laptop mit allen verfügbaren Methoden zu hacken.

Das offensichtliche Problem der Biometrie ist ihre Publizität. Jeder weiß, dass Sie Finger, Augen und ein Gesicht haben. "Offene biometrische Daten" sind jedoch nur die Spitze des Eisbergs. Es werden Experimente mit allen möglichen charakteristischen Anzeichen durchgeführt, von der Überwachung Ihrer Herzfrequenz (eine solche Lösung wird bereits

von MasterCard getestet ) bis zur Implantation von Chips unter die Haut, dem Scannen des Musters von Augengefäßen, der Form der Ohrläppchen usw.

Im Abicus-Projekt von Google ist geplant,

die einzigartigen Merkmale der menschlichen Sprache zu

verfolgen , damit Sie auch in Zukunft die Authentizität Ihrer Identität feststellen können, während Sie telefonieren.

Experimentelle Überwachungskameras verfolgen eine Person buchstäblich

auf ihrem Weg - diese Technologie ist als Smartphone-Schutz schwer vorstellbar, funktioniert jedoch gut in einem einzigen Ökosystem eines Smart Homes.

TeleSign hat

eine Verhaltenskennung gestartet, die auf dem Surfen im Internet eines Benutzers basiert. Die Anwendung zeichnet auf, wie der Benutzer die Maus bewegt, an welcher Stelle auf dem Bildschirm am häufigsten geklickt wird. Infolgedessen erstellt das Programm einen einzigartigen digitalen Abdruck des Benutzerverhaltens.

Die Venen in Handgelenken, Handflächen und Fingern können auch als eindeutige Identifikatoren verwendet werden. Darüber hinaus können sie bestehende Methoden zur Identifizierung von Fingerabdrücken

ergänzen . Und dies ist viel einfacher als die Verwendung eines

Elektroenzephalogramms anstelle eines Passworts, das von den Elektroden am Kopf entfernt wird.

Wahrscheinlich liegt die Zukunft des biometrischen Schutzes in der Einfachheit. Die Verbesserung moderner Methoden ist der einfachste Weg, um ein massiv akzeptables Schutzniveau zu gewährleisten. Sie können beispielsweise einen Abdruck mit einer 3D-Projektion aller kleinen Details scannen und auch das Muster der Gefäße berücksichtigen.

Die biometrischen Identifikationstechnologien verbessern sich so schnell, dass es schwierig ist, vorherzusagen, wie sie in einigen Jahren aussehen werden. Eines kann man sehr sicher annehmen - Passwörter, die schwer zu verwenden, zu ändern und zu merken waren, bleiben in der Vergangenheit.