Wenn die Meldungen korrekt sind, hat Intel eine sehr schwerwiegende Sicherheitsanfälligkeit in seinen Zentralprozessoren zugelassen, die nicht durch Aktualisierung des Mikrocodes behoben werden kann. Die Sicherheitsanfälligkeit betrifft mindestens alle Intel-Prozessoren in den letzten zehn Jahren.

Um die Sicherheitsanfälligkeit zu schließen, muss das Betriebssystem aktualisiert werden. Patches für Linux wurden bereits veröffentlicht. Microsoft plant, sie im Rahmen des traditionellen monatlichen "Tuesday of Patches" zu schließen. Im Moment wurden die Details der Sicherheitsanfälligkeit nicht bekannt gegeben, aber dank Python Sweetness und The Register sind noch einige Details aufgetaucht.

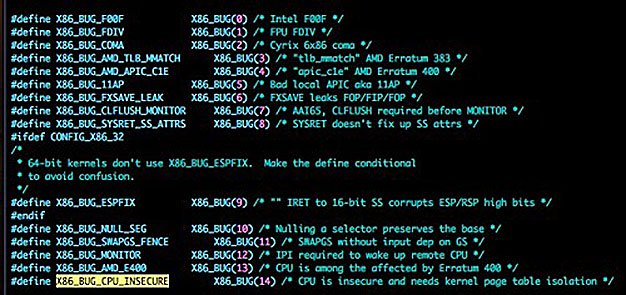

Die Sicherheitsanfälligkeit ermöglicht es Programmen, unbefugten Zugriff auf bestimmte Daten in einem geschützten Bereich des Kernel-Speichers zu erhalten. Dies kann verhindert werden, indem die Kernel-Speicherisolation (Kernel Page Table Isolation) eingeführt wird, wodurch der Kernel für aktuelle Prozesse „unsichtbar“ wird. Dies ist keine ideale Lösung für das Problem, aber kommende Patches für Windows, Linux und macOS werden diesen Ansatz verwenden.

Eine solche Lösung kann jedoch die Leistung ernsthaft beeinträchtigen. Ein Leistungsabfall aufgrund von Isolation kann 30 Prozent erreichen. Glücklicherweise können die neuesten Intel-Prozessoren mit PCID-Technologie (Prozesskontext-IDs) dazu beitragen, Leistungseinbußen zu reduzieren, ohne diese jedoch vollständig zu vermeiden.

Die Sicherheitsanfälligkeit kann unter realen Bedingungen ausgenutzt werden. In erster Linie können Unternehmen betroffen sein, die Virtualisierung verwenden.

„Die Entwicklung einer Softwarelösung für das Problem ist dringend und wurde kürzlich im Linux-Kernel implementiert. In NT-Kerneln erschien im November eine ähnliche Lösung “, heißt es im

Python Sweetness- Block. „Im schlimmsten Fall führt dies zu einer ernsthaften Verlangsamung der täglichen Aufgaben.

"Es besteht Grund zu der Annahme, dass beliebte Virtualisierungsumgebungen, einschließlich Amazon EC2 und Google Compute Engine, anfällig sind."

Microsoft Azure und

Amazon Web Services haben bereits nächste Woche ein vorübergehendes Herunterfahren von Servern geplant, obwohl sie den Grund für die Arbeit nicht kommentieren. Es ist jedoch wahrscheinlich die Notwendigkeit, sich gegen mögliche Angriffe zu verteidigen, indem die gefundene Sicherheitslücke als Ursache verwendet wird.

Beachten Sie, dass AMD noch nicht erwähnt wurde. Es ist ganz einfach: AMD-Prozessoren sind von dieser Sicherheitsanfälligkeit nicht betroffen - und benötigen daher keinen ressourcenintensiven Schutz dagegen.

Thomas Lendaki, Mitglied der Linux-basierten Gruppe bei AMD,

berichtet :

„AMD-Prozessoren sind nicht anfällig für Angriffe, die durch die Isolierung des Kernspeichers geschützt werden. Die AMD-Architektur ermöglicht keinen Zugriff auf Daten ohne die entsprechenden Berechtigungen. "

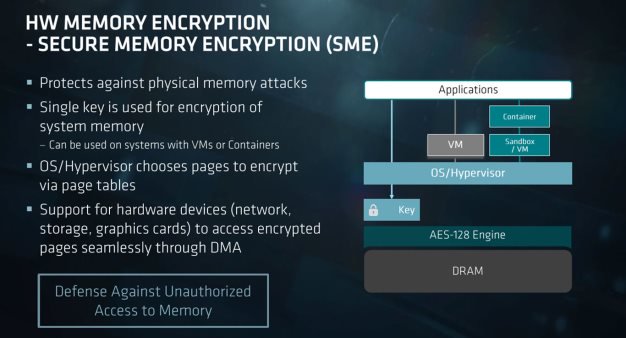

Darüber hinaus verfügen die neuen EPYC-Serverchips von AMD sowie die Ryzen Pro-Desktop-Prozessoren über eine

verschlüsselte Speichertechnologie , die zusätzlichen Schutz vor Angriffen dieser Art bietet.

Auf die eine oder andere Weise können wir nur warten, bis wir die Schwere des Problems und die Bedrohung, die es für vorhandene Computerplattformen darstellt, vollständig einschätzen können, bis die Details der Patches enthüllt werden und Intel aus offensichtlichen Gründen lieber schweigt. Aber im Moment sieht alles sehr ernst aus. Der Linux-Lösungs-Patch (kpti) wurde

von Linus Torvalds persönlich zum Kernel hinzugefügt.

Phoronix

hat die Leistung bereits mit aktiviertem kpti

getestet und ist zu dem Schluss gekommen, dass Drawdowns von bis zu 17 bis 18 Prozent möglich sind.

Es wird auch berichtet, dass der Patch für Linux standardmäßig kpti auf Computern mit AMD-Prozessoren enthält, was zu einem entsprechenden Leistungsabfall führt. AMD

empfiehlt die Verwendung von kpti auf Computern mit AMD-Prozessoren nicht. Details der Lösung für Windows sind noch unbekannt.