Kürzlich erschien eine interessante Tatsache in den Medien: Bei der Kommunikation mit einem Wired-Reporter

bat ein Facebook-Mitarbeiter

, das Smartphone auszuschalten, damit es für soziale Netzwerke schwieriger wird, die Tatsache ihrer Kommunikation aufzuzeichnen. Facebook könnte hierfür Satellitennavigation oder ein Mikrofon verwenden, obwohl das Deaktivieren ausreichen würde, um das Schnüffeln zu verhindern. Es gibt wahrscheinlich noch etwas im Telefon, vor dem Sie Angst haben sollten. Ein modernes Smartphone ist mit Sensoren vollgestopft: 2-3 Kameras, ein Umgebungslichtsensor, ein Beschleunigungsmesser, ein Gyroskop, GPS und GLONASS, ein Magnetometer und andere. Als NASA-Forscher,

die Sensoren für die unsachgemäße Reparatur von Raumfahrzeugen für andere Zwecke verwenden, können Angreifer viel über den Besitzer eines Smartphones erfahren, indem sie Zugriff auf einen oder mehrere Sensoren erhalten. Hier geht es nicht um Fälle von

physischem Hacken von Gadgets durch Installieren von Chips oder

Hinzufügen von Kabeln , sondern um das Lösen von Sensoren wie das Verfolgen von Benutzern, das Abhören oder das Empfangen eines PIN-Codes.

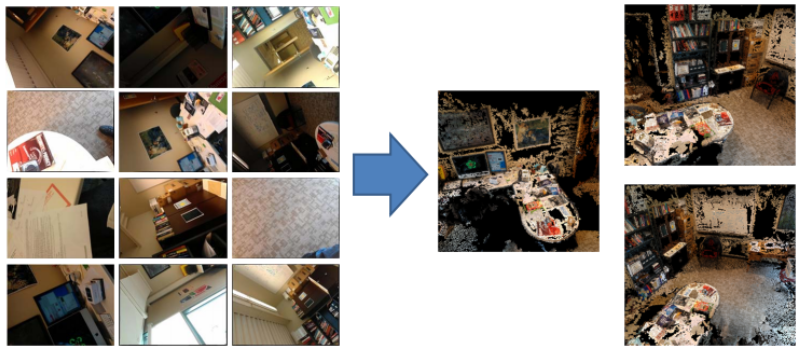

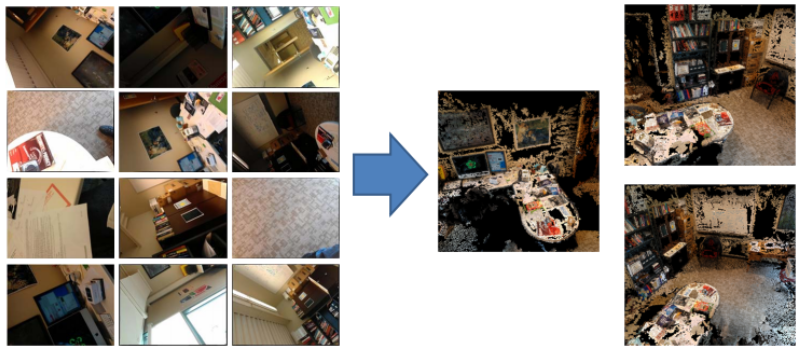

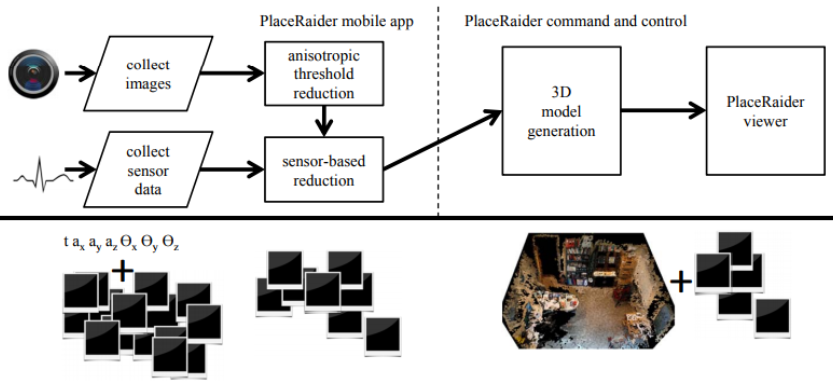

Abbildung für die PlaceRaider-Anwendung, die ein 3D-Modell eines Raums aus Rahmen erstellt, die ohne Wissen des Benutzers erstellt wurden

Abbildung für die PlaceRaider-Anwendung, die ein 3D-Modell eines Raums aus Rahmen erstellt, die ohne Wissen des Benutzers erstellt wurdenDer Beschleunigungsmesser kann die Bewegung des Geräts entlang drei Achsen verfolgen. Insbesondere hilft es dem Telefon, das Bild zu drehen und es je nach Position des Geräts vertikal oder horizontal einzustellen. Im Jahr 2006 erschien der Beschleunigungssensor zuerst in Handys, dann war es das Nokia 5500-Modell, bei dem der Beschleunigungsmesser bei der Implementierung von „Sport“ -Funktionen half - einem Schrittzähler. Das Gyroskop wurde zuerst dem Apple-Smartphone hinzugefügt - im iPhone 4. Mit dem Sensor können Sie das Auto in Rennspielen steuern, ohne auf die Pfeile zu klicken, und die Richtung der Person auf der angezeigten Karte sicherstellen. Für diese Annehmlichkeiten müssen Sie Sicherheit bezahlen. Angreifer, die Zugriff auf Daten von einem oder mehreren Sensoren erhalten, können viele nützliche Informationen daraus extrahieren. Dieser Zugriff ist einfach zu erhalten: Gehen Sie beispielsweise von Ihrem Smartphone aus zu

dieser Seite , und Sie werden feststellen, dass JavaScript problemlos Daten vom Gyroskop empfängt. Das gleiche ist mit HTML5

möglich .

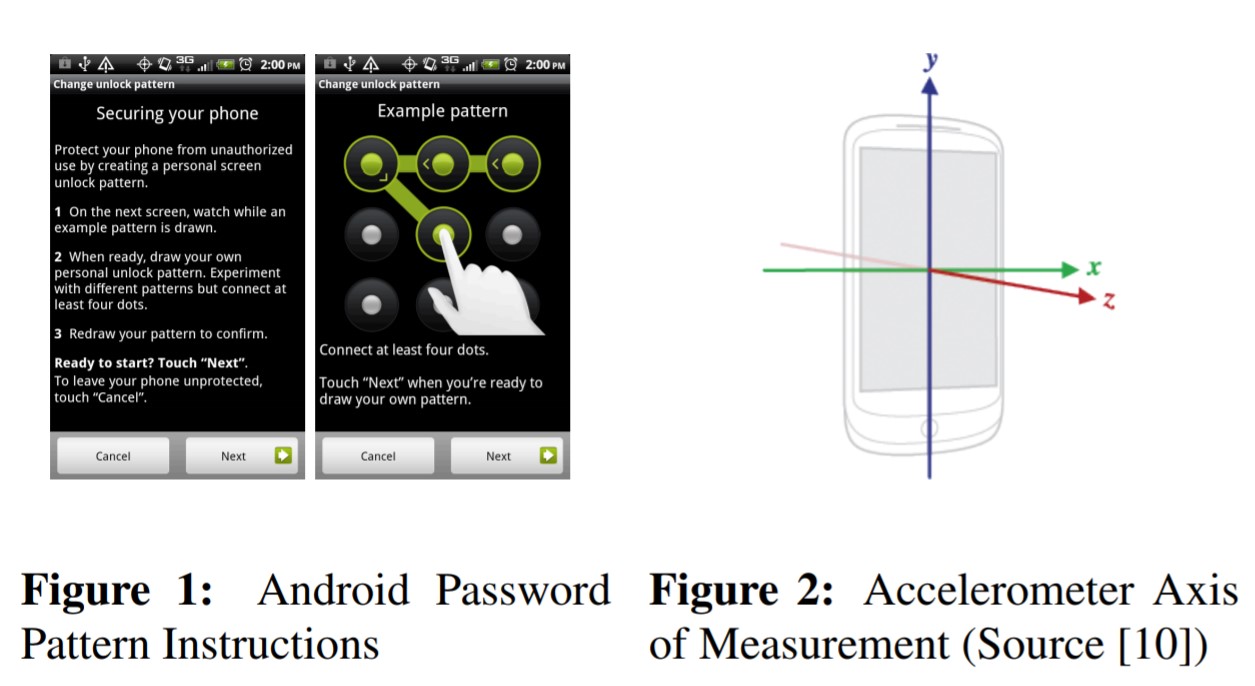

Smartphones unter iOS und Android werden mithilfe eines digitalen PIN-Codes, einer Grafik oder eines Fingerabdrucks blockiert. In den ersten beiden Fällen kann das Telefon gehackt werden, indem herausgefunden wird, wie sich die Position ändert, wenn der Benutzer es entsperrt. Im Fall des digitalen Pincodes haben Forscher der Newcastle University of Great Britain in 74% der Fälle

gelernt , ihn zum ersten Mal mit mehreren Sensoren zu erraten - einem Beschleunigungsmesser, einem Gyroskop und einem Magnetometer. Beim dritten Versuch haben sie in 94% der Fälle den Code geknackt.

Die gängigen Browser Safari, Chrome, Firefox, Opera und Dolphin haben zunächst Zugriff auf Sensoren. Daher müssen Angreifer der Site nur den entsprechenden Exploit hinzufügen und dürfen den Eigentümer nicht um die Berechtigung bitten, die für die Installation der Anwendung in Geschäften erforderlich ist.

Der grafische PIN-Code beinhaltet die schnelle Passworteingabe von vier oder mehr Punkten in einem 3x3-Feld. Das Feld hat 389.112 mögliche Kombinationen, aber Forscher der University of Pennsilvan sind überzeugt, dass Benutzer in der Realität um eine Größenordnung weniger Schemata verwenden. Einige Kombinationen sind für den ständigen Gebrauch unpraktisch. Eine im Hintergrund ausgeführte Anwendung startet den Beschleunigungsmesser zum richtigen Zeitpunkt, schaltet ihn dann aus und überträgt Daten an Betrüger. Die Forscher benötigten nur einen Hack-Sensor.

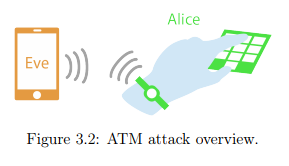

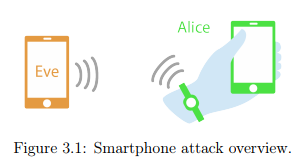

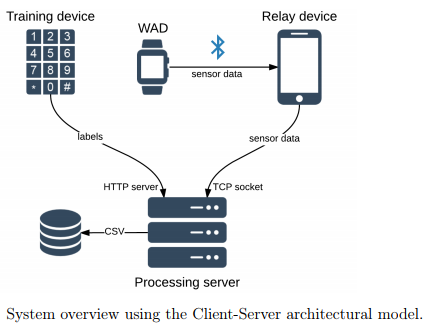

Eine ähnliche Methode wurde 2015 von Wissenschaftlern der IT-Universität Kopenhagen angewendet. Nur in diesem Fall

überwachte die

Smartwatch nicht nur den Code auf dem Smartphone, sondern auch die PIN von der Karte am Geldautomaten oder im Geschäft. Die Daten vom Kreiselsensor in der Uhr wurden auf das Smartphone übertragen, von wo aus sie an den Server gesendet und in CSV hochgeladen wurden.

Millionen von Menschen arbeiten jeden Tag an Laptops und Desktops. Betrüger können herausfinden, was eine Person auf der Tastatur eingibt, wenn das Smartphone nicht weit davon entfernt ist. Wissenschaftler des Georgia Institute of Technology

programmierten 2011 mobile Geräte, um den auf der Tastatur eingegebenen Text zu überwachen: Geräte maßen die Vibrationen der Tischoberfläche. Laut Wissenschaftlern war das Verfahren nicht einfach, aber die Genauigkeit der Bestimmung betrug zu diesem Zeitpunkt bis zu 80%.

Das iPhone 3GS-Smartphone war für solche Arbeiten nicht geeignet, aber das iPhone 4, das erste Smartphone mit integriertem Kreiselsensor, zeigte hervorragende Ergebnisse. Ein Forscherteam versuchte, ein Mikrofon, einen empfindlicheren Sensor, zur Verfolgung zu verwenden. Der Beschleunigungsmesser erwies sich am Ende als die bevorzugte Methode, da er traditionell weniger vom System geschützt wird.

Eine von Wissenschaftlern entwickelte Technik suchte nach aufeinanderfolgenden Tastenanschlägen. Die Anwendung ermittelt, wo die Tasten gedrückt wurden - links oben und rechts unten, rechts unten und rechts oben - und bestimmt auch den Abstand für jedes Tastenpaar. Anschließend werden die Ergebnisse mit einem vorinstallierten Wörterbuch verglichen. Die Methode arbeitete mit Wörtern aus drei oder mehr Buchstaben.

Sie können nicht nur Daten vom Beschleunigungsmesser stehlen, sondern auch das Gerät mithilfe seiner Hilfe steuern, sodass das Smartphone die erforderlichen Aktionen für Betrüger ausführen muss. Ein 5-Dollar-Lautsprecher half dabei, 20 Beschleunigungsmesser von 5 Herstellern mithilfe von Schallwellen zu knacken. Ein Forscherteam der University of Michigan und der University of South Carolina

verwendete den „Musikvirus“, wie sie ihre Technik in

einem Interview mit der New York Times nannten, um die Fitbit-App glauben zu lassen, dass der Benutzer Tausende von Schritten unternommen und das Spielzeugauto mit einem Telefon gesteuert hat. Das Ziel der Forscher war es, Softwarelösungen zu entwickeln, um solchen Angriffen entgegenzuwirken.

Da das Gyroskop auch Schallvibrationen aufnimmt, kann es

wie eine Computerfestplatte zum versteckten Abhören verwendet werden. Wissenschaftler der Stanford University und Spezialisten des israelischen Verteidigungsunternehmens Rafael

haben einen Weg gefunden, das Gyroskop eines Android-Smartphones in ein ständig eingeschaltetes Mikrofon

zu verwandeln. Sie entwickelten die Gyrophone-Anwendung: Die Sensoren vieler Android-Geräte nehmen Schallschwingungen mit Frequenzen von 80 bis 250 Hertz auf.

Die Stimme eines erwachsenen Mannes hat eine Frequenz von 85 bis 155 Hz, Frauen - von 165 bis 255 Hz. Daher kann der Kreiselsensor menschliche Sprache hören. Der iPhone-Kreisel verwendet eine Frequenz unter 100 Hz, ist also nicht für den gleichen Zweck geeignet, kann jedoch durch einzelne Wörter dazu beitragen, das Geschlecht des Sprechers zu erkennen. Die Genauigkeit des Werkzeugs war 2014 nicht sehr hoch - bis zu 64%.

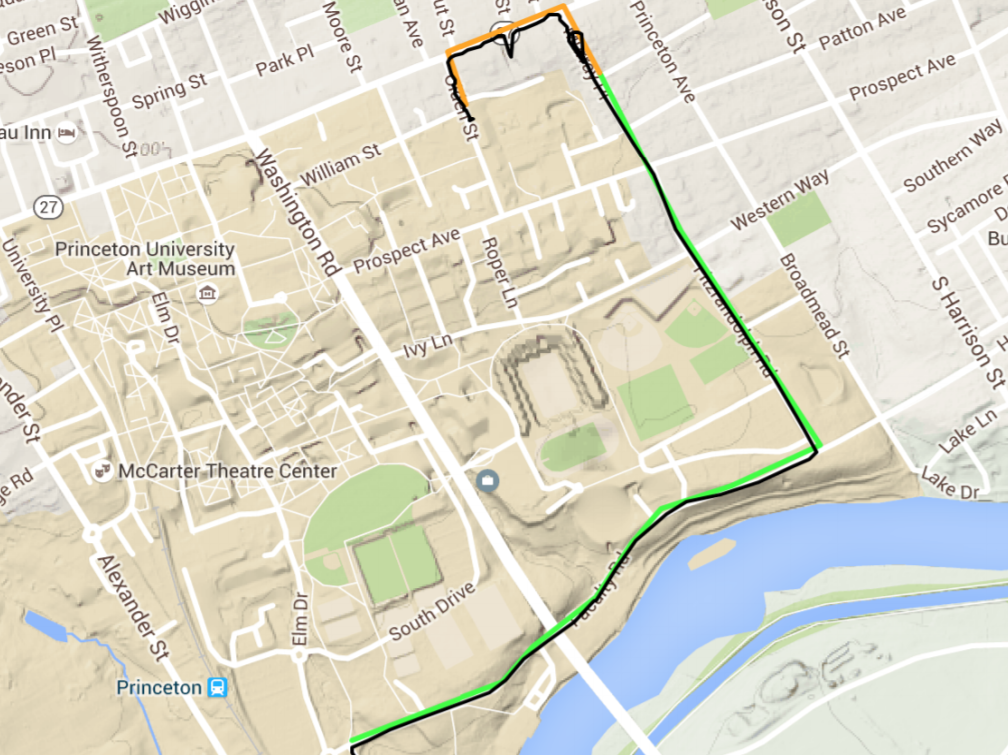

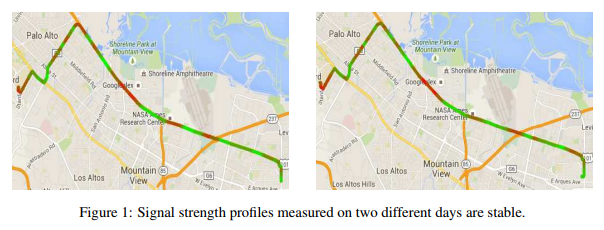

Die koordinierte Arbeit mehrerer Sensoren im Smartphone und das maschinelle Lernen helfen dabei

, die Bewegung des Besitzers des Geräts

zu verfolgen , wenn die Satellitennavigation ausgeschaltet ist. Die folgende Abbildung zeigt, wie genau die Route mit der von einem Forscherteam des Institute of Electrical and Electronics Engineers (IEEE) vorgeschlagenen Methode bestimmt wird. Grün zeigt den Weg an, den der Benutzer während des Transports zurückgelegt hat, Orange zeigt die zurückgelegte Strecke an und Schwarz zeigt GPS-Daten an.

Die PinMe-Anwendung vergleicht Informationen von Sensoren mit offenen Daten. Zunächst erhält der Exploit Informationen über die letzte IP-Adresse des Smartphones und die Wi-Fi-Verbindung, um den Startpunkt der Route zu bestimmen. In Richtung, Geschwindigkeit und Frequenz erkennt der Stopp den Unterschied zwischen Gehen, Autofahren und öffentlichen Verkehrsmitteln, Fliegen in einem Flugzeug. PinMe vergleicht die empfangenen Daten mit Informationen aus offenen Quellen: Es verwendet Navigationsdaten von OpenStreetMaps, eine Höhenkarte von Google Maps, Streckendaten von Fluglinien und Bahnplänen. Zur Verdeutlichung der Route verwendete die Anwendung den Wetterdienst Weather Channel: Genaue Informationen zu Temperatur und Luftdruck helfen dabei, den Einfluss der Wetterbedingungen auf die von den Sensoren erfassten Informationen auszugleichen.

Im Jahr 2010 verwendete der japanische Telekommunikationskonzern KDDI

eine ähnliche Technik: Der Beschleunigungsmesser im Smartphone wurde zur Überwachung der Mitarbeiter verwendet. Die Daten des Sensors ermöglichten es zu verstehen, ob eine Person Treppen hoch oder auf einer ebenen Fläche geht, ob Müll ihre Mülleimer ausschüttelt oder Böden wäscht. Im Jahr 2015 verwendeten Experten der Universität Nanjing in China Daten von einem Beschleunigungsmesser, um die Bewegung von Personen in der U-Bahn zu überwachen.

Suchen Sie den Besitzer des Smartphones kann die Anwendung, die Daten über den Status des Akkus empfängt. Jede Anwendung kann solche Informationen erhalten, da hierfür keine zusätzlichen Berechtigungen erforderlich sind. Wissenschaftler aus Stanford und Experten des Verteidigungsunternehmens Rafael, die bereits oben erwähnt wurden, haben

die Power Spy-Technologie entwickelt.

Der Standort des Benutzers wird aufgrund der Analyse der Batterieentladungsgeschwindigkeit mit einer Genauigkeit von 90 Prozent bestimmt: Auf diese Weise haben Wissenschaftler den Abstand des Geräts von den Repeatern bestimmt. Eine solche Genauigkeit ist jedoch nur möglich, wenn der Benutzer diese Route nicht zum ersten Mal passiert.

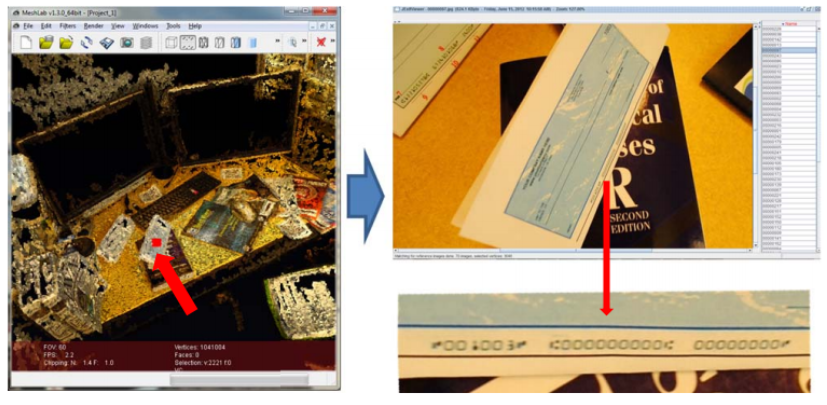

2012

entwickelten Wissenschaftler des US-Militärforschungszentrums in Indiana und der Indiana University die PlaceRaider-App für Android 2.3-Smartphones, mit der die Benutzerumgebung in 3D rekonstruiert werden konnte.

Der Benutzer musste eine Anwendung herunterladen, mit der er Fotos aufnehmen und ihm die Erlaubnis geben konnte, die Kamera zu verwenden und zu senden. PlaceRaider, der im Hintergrund arbeitete, schaltete den Auslöserton aus, um den Benutzer nicht zu beunruhigen. Dann machte das Programm zufällig Fotos und speicherte Informationen über Zeit, Ort und Ausrichtung des Smartphones. Nachdem das Foto gefiltert und fehlerhafte Frames gelöscht wurden, die beispielsweise in der Tasche des Benutzers erstellt wurden, schickte die Anwendung sie an den Server, wo ein 3D-Modell des Raums erstellt wurde.

Um die Wirksamkeit dieser Idee zu testen, gaben Wissenschaftler zwanzig Freiwilligen, die nichts über die Anwendung wussten, „infizierte“ Telefone und schickten sie mit verschiedenen einfachen Aufgaben ins Büro. In der nächsten Phase betrachteten zwei Personengruppen die Ergebnisse: eine - einzelne Fotos, die zweite - 3D-Modelle. Beide Gruppen suchten nach QR-Codes, Schecks, Dokumenten und Kalendern, anhand derer Angreifer feststellen konnten, wann sich das Opfer nicht an einem bestimmten Ort befinden würde.

Die Anwendung für den "Endbenutzer", dh im schlimmsten Fall für einen Kriminellen und in unserem Fall für Wissenschaftler, erlaubte es, bestimmte Teile des Rahmens in die besten Traditionen von Hollywood-Filmen zu bringen. In diesem Fall könnte die Person, die das 3D-Modell geöffnet hat, auf einen bestimmten Punkt klicken. Danach suchte die Anwendung nach besseren Fotos aus der Datenbank, die näher am gewünschten Ort aufgenommen wurden. Das Bild unten zeigt die Nummer des Schecks, der auf dem Tisch liegt.

Je mehr Leistung - desto mehr Verantwortung: Es ist notwendig, sich an die Entwickler von Smartphones und Anwendungen zu erinnern, die heute unbegrenzte Möglichkeiten bieten, die Brieftaschen der Benutzer zu hacken, Bewegungen zu verfolgen und Interessen für eine genauere Ausrichtung der Werbung zu identifizieren. Im wirklichen Leben sind die meisten dieser Gelehrten natürlich bestenfalls für Drehbuchautoren des Schwarzen Spiegels von Interesse.

Echte Hacker entwickeln regelmäßig coole Methoden, um der Bevölkerung Geld abzunehmen, aber sie erkennen es nicht sehr gut. Im Februar 2018 konnten sie

den Bergmann beispielsweise auf Regierungsseiten in Großbritannien, den USA und Kanada

herunterladen und mussten vier Stunden lang Kryptowährung verdienen. Anstatt eine große Menge an Informationen von diesen Websites zu erhalten und zu verkaufen, haben sie einen Bergmann verbunden und 24 US-Dollar verdient. Nach Klärung der Umstände und dieses Geldes zahlte der Bergbaudienst diese jedoch nicht.