Mein erster

Artikel über diese Ressource war einem Moment in der Geschichte der Kryptographie gewidmet: Die Welt der Geheimhaltung fesselt, zieht an, sie ist voller Geheimnisse und Geheimnisse, die sich erst im Laufe der Zeit öffnen. Chiffren, kryptografische Maschinen und Verflechtung von Schicksalen, Ereignissen, Vorfällen um den Hals der "Geheimhaltung".

Es gibt verschiedene Formen der Spionage. Wenn Länder sich gegenseitig ausspionieren, befindet sich der Geheimdienstoffizier normalerweise in der Botschaft eines feindlichen Landes und arbeitet unter diplomatischer Immunität. Aber manchmal dringt ein Geheimdienstoffizier unter falschem Namen mit einer erfundenen Legende allein oder sogar mit seiner Familie in feindliches Gebiet ein. Eine solche Spionage ist illegal.

Tatsächlich wird das Sammeln von Informationen vom Feind selten vom Scout selbst durchgeführt, sondern es gibt einen Agenten, der Zugriff auf die erforderlichen Informationen hat. In dieser Situation wird der Geheimdienstoffizier einfach zum „Verarbeiter“ (Fallmanager) der von den Agenten erhaltenen Informationen. Potenzielle Agenten sind Menschen, deren Motiv einer oder eine Kombination (manchmal alle zusammen) von Faktoren wie „Geld“, „Ego“, „Ideologie“, „Kompromiss“ (Akronym MICE: Geld, Ideologie, Kompromiss und Ego) ist aus Motivationstheorien für Spione).

In chronologischer Reihenfolge betrachten wir die Geschichte der Kryptographie anhand des Prismas bekannter Ereignisse, Personen und Geräte.

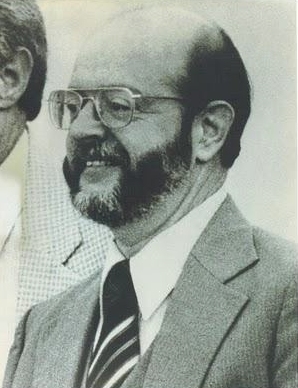

John Walker / 1967-1985

Der Chef-Midshipman der Marine, John Anthony Walker (28. Juli 1937 - 28. August 2014), begann während seiner Tätigkeit als PR-Spezialist bei der US-Marine, die Seite der Sowjetunion auszuspionieren.

In 17 Jahren Zusammenarbeit mit den Sowjets konnte er Tausende geheimer Dokumente an sie übertragen und so US-Verschlüsselungsmaschinen wie KL-7, KL-47 und KW-7 kompromittieren. Infolgedessen konnte die UdSSR mindestens eine Million vertrauliche Dokumente entschlüsseln. John erhielt die Minox C-Kamera, damit er klassifizierte Dokumente und Schlüsselmaterialien fotografieren konnte.

Minox-C

Minox-C ist eine Subminiaturkamera (für 8 x 11 mm Film), die als Nachfolgerin von Minox B in Deutschland entwickelt wurde. Seit vielen Jahren sind Minox-Miniaturkameras in der Welt der Spionagematerialien bis in die 90er Jahre, als der Kalte Krieg endete, berühmt. Minox-C war von 1969 bis 1978 in Produktion und wurde durch einen noch kleineren Minox LX ersetzt.

Die Kamera war 8 Zentimeter lang, 2,8 Zentimeter breit und nur 1,5 Zentimeter dick und passte leicht in Ihre Handfläche. Er hatte ein Objektiv mit vier Linsen, mit dem man aus nächster Nähe fokussieren kann. Die Minox-Kamera war großartig zum Fotografieren von Dokumenten, Briefen, Buchseiten und Umschlägen, aber es war schwierig, sie unbemerkt von anderen zu verwenden. Der Auslöser klickte laut, die Kamera musste mit zwei Händen gehalten werden und sie brauchte eine gute Beleuchtung - nicht die besten Bedingungen für Spionagefotografie

Auf den ersten Blick ähnelt der Minox C im Design dem Minox B. Es gab jedoch einige signifikante Unterschiede. Das Minox B-Selen-Fotobelichtungsmessgerät wurde durch einen Cadmiumsulfid-Fotowiderstand ersetzt, der sich auf der rechten Vorderseite der Kamera befindet (kleines Quadrat).

Außerdem war die Kamera bereits mit einem elektronischen Verschluss ausgestattet, nicht mit einem mechanischen. Um die Schließ- / Öffnungsfunktion auszuführen, war eine Batterie erforderlich, die im Fach rechts neben dem Lichtsensor installiert war. Infolgedessen waren die Abmessungen der Kamera signifikant größer als bei Minox B.

Im geschlossenen Zustand betrug die Abmessung der Kamera 120 x 27 x 15 mm, was 2 cm länger ist als die der Minox B. Diese Abmessungen gaben Minox C den Titel der größten Subminiaturkamera, die jemals von Minox erstellt wurde. Trotzdem hatte es Vorteile gegenüber Minox B. Wenn beispielsweise die Kamera geöffnet und geschlossen wurde, bewegte sich der Film nur, wenn das Foto tatsächlich aufgenommen wurde, während sich der Film in Minox B jedes Mal bewegte, wenn er geschlossen wurde. Das Minox C-Objektiv hatte eine Blende mit einem festen 1: 3,5-Wert und einer Fokussierentfernung von 20 cm bis unendlich. Von 1969 bis 1978 wurden 173.594 Geräte hergestellt.

Links befand sich eine Scheibe zur Auswahl der Lichtempfindlichkeit eines Films mit einer Skala nach DIN-Norm (von 6 DIN bis 27 DIN). Mit dem mittleren Einstellrad wurde die Verschlusszeit (1/15 und 1/1000 Sekunden) manuell eingestellt. Minox C hatte einen elektronischen Verschluss, der links an den Belichtungsmesser angeschlossen war. Durch Einstellen des Verschlussschalters auf A (automatisch) konnte der Belichtungsmesser die Belichtungszeit, dh die Verschlusszeit, steuern.

Um Bewegungsunschärfe durch lange Verschlusszeiten zu vermeiden, wurde die Kamera mit einem Gerät zur Geschwindigkeitsregelung ausgestattet. Im automatischen Belichtungsmodus (A) leuchtet die LED (Slow Speed Indicator) auf, wenn die Verschlusszeit unter 1/30 Sekunde liegt.

Auf der rechten Seite der Kamera befand sich ein Zifferblatt mit einem Zifferblatt zum Einstellen der Entfernung (Fokus). Da Minox C ein Spion war und in eine Faust passen musste, hatte es ein Makroobjektiv, das sich gut auf Objekte konzentrierte, die so nah wie möglich an 20 cm waren. Wie Minox B waren Sucher und Objektiv einige Zentimeter voneinander entfernt.

Das Ersetzen einer Filmpatrone sah ziemlich einfach aus. Zunächst musste die Kamera wie gewohnt ausgefahren werden, als ob für ein Bild, nachdem Sie etwas mehr herausgezogen hatten, bis die Vertiefung sichtbar war, die Aussparung mit dem Daumen gedrückt werden, wodurch die Kamera entriegelt würde. Öffnen Sie dann den Deckel des Kameragehäuses und öffnen Sie die Filmkassette.

Wenn es einen Film gab, musste die Kamera auf den Kopf gestellt werden, bis die Filmpatrone herausfiel. Ein neuer Film wurde aus dem Schutzbehälter entnommen und in die Kammer gelegt. Die Kamera schloss sich.

Zubehör:

Rückkehr zu Walker. 1955 begann er in der US-Marine zu dienen, motiviert durch einen Faktor wie "Geld", der im Winter 1967 erfolgreich als sowjetischer Spion eingesetzt wurde. Bis zu seiner Pensionierung im Jahr 1983 übermittelte John den Sowjets 17 Jahre lang Informationen mit Schlüsseln, Verschlüsselungsmaterialien für kryptografische Maschinen KL-47, KW-7 und andere. Die Belohnung für den Service betrug mehrere tausend Dollar pro Monat. Er wurde später durch die Hilfe von Jerry Whitworth (Marineoffizier) korrumpiert, seit 1973, zusammen mit ihm, später im Jahr 1984, dienten sein älterer Bruder Arthur und sein Sohn Michael für das "Wohl" der UdSSR. Es endete alles albern, die Walkers stritten sich über Alkoholmissbrauch und Gewalt und zerstreuten sich. Walker zahlte seiner Frau keinen Unterhalt und Barbara verklagte ihn gleichzeitig und übergab den Behörden seine Untergrundaktivitäten. Walker beschloss, mit den Behörden zusammenzuarbeiten, machte einen Deal und bekannte sich schuldig. John Walker litt an Diabetes und Kehlkopfkrebs und starb am 28. August 2014 im Gefängnis. Übrigens ermöglichten Materialien von John Walker und seiner Spionagegruppe der UdSSR, ein Analogon der

KL-7 zu bauen.

Richard Osborne 1982-1983

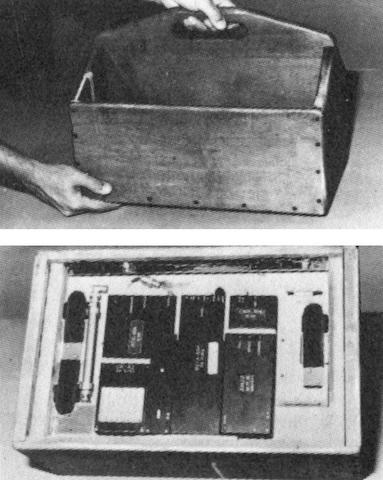

Am 7. März 1983 wurde Richard Osborne, der gerade zum ersten Sekretär der US-Botschaft in Moskau ernannt worden war, vom russischen KGB-Geheimdienst erwischt, als er heiß war, als er den komplexen Radarsatelliten RS-804 in einem Park in Moskau betrieb.

Während des Kalten Krieges wurde der RS-804 von US-Aktivisten in vielen Ländern eingesetzt, die als feindlich gegenüber den Vereinigten Staaten galten, wie Kuba, Ostdeutschland (DDR), Polen und der Sowjetunion (UdSSR). Das Problem mit der UdSSR war jedoch, dass Moskau an der äußersten Grenze des Versorgungsgebiets des MARISAT-Satelliten lag. Im Juni 1981 zeigten Tests, dass der RS-804 von Moskau aus nicht zuverlässig eingesetzt werden kann. Die Kits wurden in die USA zurückgeschickt.

Das RS-804-Kit wurde von Experten der CIA verbessert und zwei Jahre später zum Testen an die Moskauer Station zurückgeschickt. Ende 1982 bemerkte der russische Geheimdienst des KGB das Abfangen von Signalen an US-Satelliten MARISAT, die erwartungsgemäß aus Parks und Wäldern der UdSSR stammten.

Inzwischen ist Richard Osborne, ein 40-jähriger Mann, seit August 1982 Diplomat an der US-Botschaft und lebte mit seiner Frau und zwei Töchtern im Alter von 6 und 8 Jahren in Moskau. Er wurde zum Ersten Sekretär im Wirtschaftsministerium ernannt.

Am 7. März 1983 wollte Osborne das verbesserte Gerät testen, während er mit seiner Familie im Park spazierte. Er ging zu einem offenen Platz im Victory Park auf dem Poklonnaya-Hügel und installierte ein Gerät, das in seiner Aktentasche versteckt war, damit er den Satelliten „sehen“ konnte. Dann begann Osborne mit dem Transfer.

Natürlich wusste er nicht, dass er und seine Familie vom KGB überwacht wurden, der Osbourne war bereits verdächtigt worden, und sobald der KGB die Bestätigung erhielt, dass die Übertragung von Signalen tatsächlich aus seinem Portfolio stammte, wurde er verhaftet. Grob gesagt wurde Richard heiß erwischt. In seinem Portfolio wurde ein komplexer Satellitenkommunikationssender RS-804 entdeckt, der unter einem Doppelboden versteckt ist. Das Gerät wurde im UHF-Band auf 311,15 MHz eingestellt: Satellitenkanal MARISAT.

In Osbornes Portfolio wurden Notizen gefunden, die auf speziellem wasserlöslichem Papier geschrieben waren. Für den KGB war dies der jüngste Beweis dafür, dass Osborne tatsächlich ein Spion und kein Diplomat war. Nach der Verhaftung wurde Osborne (der diplomatische Immunität hatte) freigelassen und für "Handlungen, die mit dem diplomatischen Status unvereinbar sind", zur Persona non grata erklärt. Dann wurde er außerhalb der Sowjetunion ausgewiesen.

Spät im Herbst 1982 enthüllte die sowjetische Spionageabwehr unter Tausenden von Funksignalen verschlüsselte Übertragungen im Hochgeschwindigkeitsmodus, die von der Region Moskau zur Marisat-3 IZS folgten. Anfang 1983 wurden solche Funksignale zweimal wiederholt. Diese CIA-Residenz überprüfte weiterhin aggressiv die Bedingungen für die Weiterleitung von Funksignalen aus Moskau. Die vierte verschwörerische Sendung, die von Richard Osborne, dem Ersten Sekretär der amerikanischen Botschaft aus dem Moskauer Filevsky Park, geleitet wurde, wurde für die Central Intelligence Agency tödlich. Es half weder, dass die Residenz vorhatte, seine Reise in den Park als Familienspaziergang zu präsentieren, noch dass das Funkgerät in einer Einkaufstasche versteckt war.

Das hoch entwickelte Miniatur-RS-804-Radio wurde vom KGB mit dem Codenamen PHOBOS oder FOBOS (FOBOS) sorgfältig untersucht und fotografiert, und die Informationen wurden an freundliche Dienste in Ländern wie Kuba, Polen und Ostdeutschland übertragen. Der KGB beschlagnahmte später 1988 in Afghanistan mehrere solcher Geräte.

RS-804 war modular aufgebaut, dank dessen es möglich war, den Funkempfänger oder seine Module in verschiedenen Konfigurationen zu verwenden und sich problemlos zu verstecken. Die Breite des "dicksten" Moduls betrug 19 mm, was ideal war, um das Gerät in einer Aktentasche oder in einem Möbelstück zu schützen. Einige Teile wurden mit einem ähnlichen CDS-501-Radio verwendet.

Radio CDS-501

Radio CDS-501CDS-501 Funkmodule

1. Transceiver RT-804

1. Transceiver RT-804L-förmiger Transceiver, Größe 100 x 188 mm. Es hatte zwei Anschlüsse zum Anschließen an andere Module: einen zum Anschließen des CK-42-Verschlüsselungsgeräts (2) und den zweiten zum Anschließen an den Akku / das Netzteil / das Ladegerät. Zusätzlich ist oben ein Antennenanschluss vorgesehen.

Der Sender arbeitete im Mikrowellenbereich von 300 MHz, der HF-Verstärker des Senders hatte eine Ausgangsleistung von 10 Watt. Es war für die amerikanischen Satelliten MARISAT und FLTSATCOM geeignet. Das vom KGB abgefangene Gerät wurde auf 311,15 MHz eingestellt; Aszendent der Satelliten-Bodenstation MARISAT. Es ist bekannt, dass die CIA die folgenden Frequenzen der FLTSATCOM (Satellitenkommunikationsflotte) zur Übertragung von Daten verwendet hat, alle in Schmalband-FM / Daten:

- 243.000 - 244.000 MHz

- 251.000 - 269.000 MHz

- 292.000 - 317.000 MHz

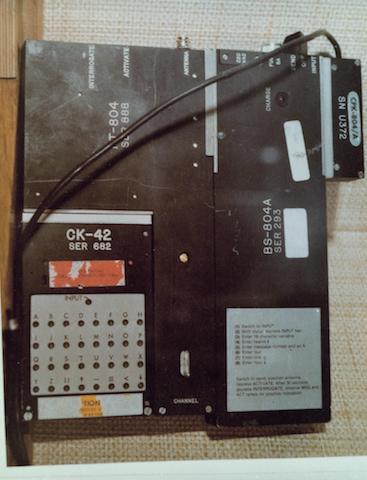

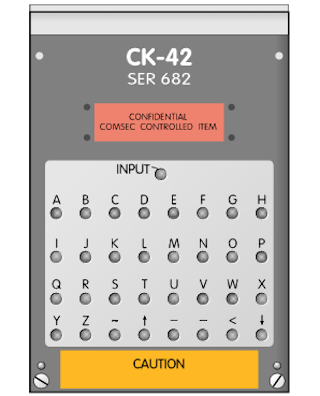

2. CK-42-Verschlüsselungsgerät

Das Kryptomodul oder Verschlüsselungsgerät war der kleinste Teil des Kits. Seine Abmessungen waren 100 x 68 x 18 mm und das Gewicht - nur 160 Gramm. Es wurde an den L-förmigen Transceiver angeschlossen, der leicht zu trennen war und das Laden von Daten von außen ermöglichte. CK-42 wird als „vertrauliches COMSEC-kontrolliertes Element“ bezeichnet.

CK-42 speicherte Nachrichten im internen Speicher mit einer Länge von bis zu 1579 Zeichen, verschlüsselt mit einem Verschlüsselungsschlüssel von 19 Zeichen. Dieser Schlüssel wurde auf einem separaten Blatt bereitgestellt. Höchstwahrscheinlich wurde für jede Nachricht ein neuer Schlüssel verwendet.

Nachrichten wurden über eine kleine Tastatur, 32 Schaltflächen in 4 Zeilen, 8 Spalten sowie eine separate EINGABE-Schaltfläche oben eingegeben. Aufgrund der geringen Größe des Geräts musste zur Eingabe von Daten ein Stift verwendet werden. Bei maximaler Belastung erfolgte die Funkübertragung in 20 Sekunden.

Der vom CK-42 verwendete Verschlüsselungsalgorithmus ist derzeit nicht bekannt. Dieses Kryptomodul wurde als Teil des CDS-501 verwendet, eines CIA-Geräts für die Kommunikation mit Agenten aus nächster Nähe.

Eine der technologischen Innovationen war das elektronische Miniaturgerät SCRAC, das erste einer großen Familie. Eine frühe Version des Geräts namens "Buster" wurde Dmitry Polyakov, General des sowjetischen Militärgeheimdienstes (GRU), übergeben, der selbst seine Dienste in New York anbot und vom FBI den Codenamen "Cylinder" erhielt. Die CIA hoffte, dass das neue Gerät die Kommunikation von Polyakov mit ihnen erleichtern und verhindern würde, dass er in das Sichtfeld des KGB fällt. Es war ein tragbares Kommunikationssystem, das aus zwei tragbaren Basisstationen von jeweils der Größe eines Schuhkartons und einer Vorrichtung für einen Agenten bestand, die in einer Tasche versteckt werden konnte. Mit einer winzigen Tastatur von 4 Quadratzentimetern musste der Agent zuerst den Text verschlüsseln und dann diese digitale Nachricht eingeben. Sobald die Daten hochgeladen wurden - eineinhalb Tausend Zeichen wurden in den Buster eingefügt -, sollte sich der Agent in einem Radius von 300 Metern von der Basisstation befinden und die Senden-Taste drücken. Die Basisstation war tragbar, sie konnte in der Nähe eines Fensters oder in einem Auto gelassen werden. Dem Agenten sollte nur mitgeteilt werden, wo sie sich befand.

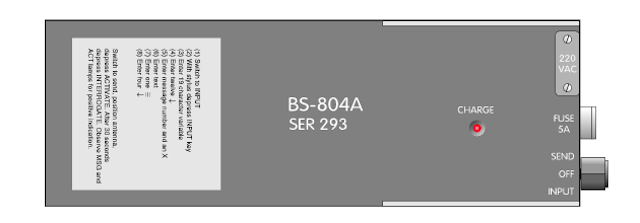

3. Netzteil BS-804A

Die Stromversorgung war mit 69 x 180 mm der größte Teil des Systems. Dazu gehörten ein Satz NiCd-Akkus sowie ein Netzteil (PSU), das auch als Ladegerät verwendet wurde. Das System kann entweder mit Batteriestrom oder mit Wechselstrom betrieben werden.

Die Stromversorgung wurde über den Anschluss in der oberen linken Ecke mit dem Transceiver verbunden. Es gab einen MODE-Wahlschalter: einen Drehschalter mit drei Positionen, der auf SEND, OFF oder INPUT eingestellt werden konnte. In der oberen rechten Ecke befand sich ein Steckplatz für eine Fernbedienung. Das in der Abbildung gezeigte Netzteil wurde für 220 V AC konfiguriert. Dies wird durch ein kleines Etikett an der Oberkante angezeigt.

Oben am Netzteil befand sich eine kleine CHARGE-Lampe, die aufleuchtete, wenn sie an ein Wechselstromnetz angeschlossen wurde (NiCd-Batterien wurden geladen). Die Bedienungsanleitung ist ein Beweis für die Benutzerfreundlichkeit des Geräts.

4. Fernbedienung CPK-804 / A.Ein kleines Fernbedienungsgerät wurde an die Buchse in der oberen rechten Ecke des Netzteils angeschlossen. Damit wurde ein externer (kabelgebundener) Aktivierungsschalter an das Gerät angeschlossen.

Antenne

Die zirkular polarisierte Antenne ist die längste und dünnste Komponente des Geräts. Seine Abmessungen betragen 310 x 310 mm.

ICF-2001D

Der ICF-2001D war ein tragbarer LW-, MW-, SW- und FM-Empfänger, der beste tragbare Kurzwellenempfänger, der jemals von der renommierten japanischen Firma Sony (1980) entwickelt wurde. Obwohl es sich um ein im Handel erhältliches Produkt handelte, gelang es ihm, eine wichtige Rolle bei der internationalen Spionage zu spielen.

Sony ICF-2001D

Sony ICF-2001DAbmessungen ICF-2001D - 29 x 16 x 5 cm, das Gerät wurde mit zwei AA-Batterien und drei D-Batterien betrieben. Oben ist eine Teleskopantenne, vorne eine digitale Anzeige. Der ICF-2001 kann auch über einen externen 4,5-V-Gleichstromadapter (oder Batterien) mit Strom versorgt werden. Alternativ können Sie einen 12-Volt-Adapter verwenden, mit dem Sie das Radio im Auto verwenden können. Es gab drei Basisversionen dieses Geräts sowie mindestens fünf Modelle für verschiedene Länder mit unterschiedlichen Frequenz- und Spannungsstandards. Das Gerät deckte die Bereiche LW und MW in AM sowie VHF in FM (87-108 MHz) vollständig ab. Das eigentliche „Ziel“ dieses Funkempfängers war jedoch das HF-Rundfunkband. Funkgeräte wie das Sony ICF-2001D und Grundig Satellit 2000 waren in den 1980er Jahren sehr beliebt und ermöglichten das Hören internationaler Sendungen.

Aufgrund seiner relativ kompakten Größe, hohen Empfindlichkeit und Batterieleistung wurde der ICF-2001D als Werkzeug für osteuropäische Spione verwendet, die während des Kalten Krieges in westeuropäischen Ländern arbeiteten. Oft gaben Agenturen wie der KGB, die GRU und Stasi ihren westlichen Spionen Geld, um einen solchen Empfänger in örtlichen Geschäften zu kaufen.

Mit dem Empfänger hörten Spione osteuropäische Sender im Kurzwellenbereich. In Zahlen versteckt, wurden geheime Nachrichten und Anweisungen für den Spion mit dem One-Time Pad entschlüsselt. Unmittelbar nach dem Entschlüsseln der Nachrichten wurde er zerstört - die Mission wurde als erfüllt angesehen. Nachrichten wurden per Kurier über "tote Postfächer" (Caches zum geheimen Senden von Nachrichten von Agenten) an das Spionagezentrum zurückgeschickt.

Ein eindrucksvolles Beispiel für den Einsatz von ICF-2001D in der internationalen Spionage ist eine Reihe von Fällen gegen US-Bürger im Zeitraum von 2001 bis 2009. In den Häusern von Personen, die die Vereinigten Staaten für Kuba ausspionierten, entdeckte das FBI Sony ICF-2010 (US-Version von ICF-2001D).

Der erste Fall ist der Fall gegen Ana Belen Montes (28. Februar 1957), die für die US Military Intelligence Agency (DIA) arbeitete und als leitende kubanische Analystin fungierte. Von 1985 bis zu ihrer Verhaftung im Jahr 2001 hat sie die Seite Kubas ausspioniert, nachdem sie es geschafft hatte, den Kubanern viele Unterlagen und vertrauliche militärische Informationen zu übermitteln.

Vor seiner Verhaftung am 21. September 2001 fand das FBI Hinweise auf die Verwendung von One-Time Pade (OTP) auf einem Laptop, als es Anas Wohnung durchsuchte. Es wurde ein Sony-Empfänger gefunden, der zum Empfangen von OTP-Nachrichten (One-Time Pade) von kubanischen Sendern verwendet wurde, die auf 7887 kHz eingestellt waren. Ana erhielt klare Anweisungen vom kubanischen Geheimdienst (CuIS), Daten auf ihrem Laptop nach dem Gebrauch zu zerstören - aber sie schaffte es nicht. Infolgedessen gelang es dem FBI, eine OTP-Nachricht zu erhalten.Die Autorin des Buches The Art of Spying, Keith Melton, der die Geschichte der Intelligenz auf der ganzen Welt studiert, schrieb, dass sie Sony ICF-2010 (das Äquivalent von ICF-2001D in den USA) verwendet. In einem detaillierten Dokument aus dem Jahr 2010 erklärte der Forscher Dirk Rymanants, wie es dem FBI gelungen ist, eine unzerstörbare OTP-Chiffre aufgrund von Fehlern in kubanischen Verfahren zu knacken. Nachdem Montes sich der Spionage schuldig bekannt hatte, wurde er im Oktober 2002 zu 25 Jahren Gefängnis ohne Bewährungsmöglichkeit verurteilt.Kommunikationsfehler, Hacking des perfekten Systems der kubanischen Spionageagentur

Die Vereinigten Staaten waren das wichtigste externe Ziel des kubanischen Geheimdienstes (CuIS). Es ist daher nicht verwunderlich, dass CuIS-Mitarbeiter und -Agenten, die von CuIS in den USA eingestellt und beaufsichtigt wurden, wichtige Ziele der Spionageabwehrbemühungen des FBI waren. In den letzten Jahren hat das FBI mehrere wichtige Operationen aufgedeckt. Die Verbindung in diesen Fällen war genau die Tatsache, wie Agenten ihre Betriebsnachrichten erhielten. Und warum es dem FBI trotz der Verwendung eines unzerstörbaren kryptografischen Systems durch die Kubaner gelungen ist, einige dieser operativen Nachrichten zu entschlüsseln und anschließend vor Gericht Beweise vorzulegen.Fehler im CuIS-Messaging-Prozess trugen zur Verfolgung, Verhaftung und Verurteilung von Geheimagenten bei.Ana Belen Montes (und einige Agenten) wurden von der Bundesanwaltschaft beschuldigt. Ihr Fall lautete: "Montes kommunizierte mit dem kubanischen Geheimdienst über verschlüsselte Nachrichten und Anweisungen, die sie aus Kuba erhalten hatte, und die Übertragung nutzte die Kurzwellenreichweite."Obwohl eine übliche Methode verwendet wurde, um umgehend Nachrichten und Anweisungen von CuIS-Agenten zu erhalten, war dies nicht der Grund, der zu Ermittlungen, Überwachung und letztendlich zur Festnahme von Spionen führte. Es waren Fehler während des Betriebs, die in diesen Angelegenheiten eine entscheidende Rolle spielten. So wurde das als völlig sicher geltende kryptografische System zum „Ankläger“ und lieferte Hinweise auf Spionage. Die Spione selbst waren keineswegs dumme Leute, sondern sogar gebildete Intellektuelle. Wie hat dieses perfekte System funktioniert und was hat zu seinem Ausfall geführt?Die übliche Methode von CuIS zur Kommunikation mit seinen Agenten in den USA war die Übertragung verschlüsselter Nachrichten mit leistungsstarken Kurzwellensendern in Kuba. Nachrichten waren eine Reihe von Zahlen, die durch Sprache oder Morsecode diktiert wurden.Ana Belén Montes 1985-2001

Die hochrangige kubanische Analystin Ana Belen Montes (28. Februar 1957) arbeitete 16 Jahre lang beim US-Geheimdienst (DIA), als sie 2001 wegen des Verdachts der Spionage für Kubaner verhaftet wurde. In ihren Sachen fand das FBI den Sony ICF-2001D-Empfänger, einen Toshiba-Laptop und Hinweise auf OTP-Chiffren. Ana Belen Montes studierte an der University of Virginia, erhielt einen Abschluss in internationalen Beziehungen und schloss einen Master an der Johns Hopkins University ab. 1985 begann sie im Justizministerium in Washington zu arbeiten. Ihre offene Meinung und ihre Aussagen zur US-Politik gegenüber lateinamerikanischen Ländern erregten die Aufmerksamkeit kubanischer Beamter. Montes wurde bald von CuIS rekrutiert. 1985 bewarb sich Montes bei der Intelligence Agency (DIA). Viele Jahre lang war sie eine führende Analystin für kubanische Themen.hatte Zugang zu Verschlusssachen.1996 teilte einer der Mitarbeiter dem Sicherheitsdienst mit, dass Montes seiner Meinung nach mit dem kubanischen Geheimdienst in Verbindung gebracht werden könne. Der Fall ging nicht weiter als bis zur „Denunziation“. Vier Jahre später begann das FBI in Washington nach einem kubanischen Agenten zu suchen. Der gleiche Beamte kontaktierte das FBI und ... eine Untersuchung begann.Im selben Jahr erhielt Ana von CuIS Anweisungen zum Kauf eines Laptops. Mit ihr erhielt sie Computerdisketten zum Entschlüsseln von Funknachrichten und Mailings von CuIS. Ein Kurzwellenradio wurde verwendet, um Nachrichten abzuhören, die auf der kubanischen Atencion-Station ausgestrahlt wurden. Die übertragene Anzahl von Nummern wurde auf ihrem Computer mit Disketten von CuIS in lesbaren Text entschlüsselt. Jede Funknachricht bestand aus 150 Gruppen mit jeweils fünf Ziffern. Dies war ein typisches „Atencion“ -Format.Montes erhielt auch Disketten zum Verschlüsseln empfangener Nachrichten und Verschlusssachen. Sie speicherte die verschlüsselten Nachrichten auf anderen Disketten und übertrug sie dann selbst (oder über eine andere Person) an ihren "Führer". Sie wurde angewiesen, das WIPE-Programm (sicheres Löschen von Dateien) jedes Mal zu verwenden, wenn sie etwas auf ihrem Laptop entschlüsselt oder verschlüsselt. Um Besprechungen zum Diskettentausch zu organisieren, rief sie den Pager mit Telefonkarten an (vordefinierte Pager-Codes wurden zum Senden einer bestimmten Nachricht verwendet).Dem FBI gelang es, genügend Beweise gegen Ana zu sammeln. Bei einer Durchsuchung von Montes 'Wohnung wurde ein Laptop entdeckt und seine Festplatte kopiert. Während der Analyse einer Kopie der Festplatte wurde ein erheblicher Teil der gelöschten Informationen wiederhergestellt. Das FBI hat Fragmente von Anweisungen zum Empfangen verschlüsselter Nachrichten gefunden. Es wurde klar, dass Montes Nachrichten empfing und sie auf ihrem Computer entschlüsselte.

Die hochrangige kubanische Analystin Ana Belen Montes (28. Februar 1957) arbeitete 16 Jahre lang beim US-Geheimdienst (DIA), als sie 2001 wegen des Verdachts der Spionage für Kubaner verhaftet wurde. In ihren Sachen fand das FBI den Sony ICF-2001D-Empfänger, einen Toshiba-Laptop und Hinweise auf OTP-Chiffren. Ana Belen Montes studierte an der University of Virginia, erhielt einen Abschluss in internationalen Beziehungen und schloss einen Master an der Johns Hopkins University ab. 1985 begann sie im Justizministerium in Washington zu arbeiten. Ihre offene Meinung und ihre Aussagen zur US-Politik gegenüber lateinamerikanischen Ländern erregten die Aufmerksamkeit kubanischer Beamter. Montes wurde bald von CuIS rekrutiert. 1985 bewarb sich Montes bei der Intelligence Agency (DIA). Viele Jahre lang war sie eine führende Analystin für kubanische Themen.hatte Zugang zu Verschlusssachen.1996 teilte einer der Mitarbeiter dem Sicherheitsdienst mit, dass Montes seiner Meinung nach mit dem kubanischen Geheimdienst in Verbindung gebracht werden könne. Der Fall ging nicht weiter als bis zur „Denunziation“. Vier Jahre später begann das FBI in Washington nach einem kubanischen Agenten zu suchen. Der gleiche Beamte kontaktierte das FBI und ... eine Untersuchung begann.Im selben Jahr erhielt Ana von CuIS Anweisungen zum Kauf eines Laptops. Mit ihr erhielt sie Computerdisketten zum Entschlüsseln von Funknachrichten und Mailings von CuIS. Ein Kurzwellenradio wurde verwendet, um Nachrichten abzuhören, die auf der kubanischen Atencion-Station ausgestrahlt wurden. Die übertragene Anzahl von Nummern wurde auf ihrem Computer mit Disketten von CuIS in lesbaren Text entschlüsselt. Jede Funknachricht bestand aus 150 Gruppen mit jeweils fünf Ziffern. Dies war ein typisches „Atencion“ -Format.Montes erhielt auch Disketten zum Verschlüsseln empfangener Nachrichten und Verschlusssachen. Sie speicherte die verschlüsselten Nachrichten auf anderen Disketten und übertrug sie dann selbst (oder über eine andere Person) an ihren "Führer". Sie wurde angewiesen, das WIPE-Programm (sicheres Löschen von Dateien) jedes Mal zu verwenden, wenn sie etwas auf ihrem Laptop entschlüsselt oder verschlüsselt. Um Besprechungen zum Diskettentausch zu organisieren, rief sie den Pager mit Telefonkarten an (vordefinierte Pager-Codes wurden zum Senden einer bestimmten Nachricht verwendet).Dem FBI gelang es, genügend Beweise gegen Ana zu sammeln. Bei einer Durchsuchung von Montes 'Wohnung wurde ein Laptop entdeckt und seine Festplatte kopiert. Während der Analyse einer Kopie der Festplatte wurde ein erheblicher Teil der gelöschten Informationen wiederhergestellt. Das FBI hat Fragmente von Anweisungen zum Empfangen verschlüsselter Nachrichten gefunden. Es wurde klar, dass Montes Nachrichten empfing und sie auf ihrem Computer entschlüsselte.Komfort und Geschwindigkeit gegen Sicherheit.

Aber was ist schief gelaufen? Die Verwendung eines Computers als Kommunikationsagent ist der erste große Fehler, den CuIS begangen hat. Kein Computer ist zu 100% geschützt, da Informationen häufig in temporären Dateien gespeichert oder ausgetauscht werden. Die Daten bleiben auch nach dem Löschen auf der Festplatte. Obwohl die Anweisungen von CuIS darauf hinwiesen, dass die Verwendung des WIPE-Programms obligatorisch war, schien Ana das Programm nicht ständig zu starten oder irgendwann funktionierte das Programm nicht mehr richtig. Man kann es dennoch nicht als Agentenfehler bezeichnen, sondern als CuIS-Prozessfehler. Es war die direkte Aufgabe von CuIS, ein Höchstmaß an Vorsichtsmaßnahmen zu treffen, anstatt sich auf die strikte Einhaltung der Sicherheitsverfahren durch den Agenten zu verlassen. Darüber hinaus ist die Verwendung eines Computers für heimliche Spionagezwecke bereits eine schlechte Idee. Und selbst wenn der Agent seinen Computer vollständig "bereinigt",Möglicherweise vergessen Sie, Informationen auf einer Diskette oder einem Flash-Laufwerk vollständig zu löschen.Eine weitere Analyse ergab einen zweiten CuIS-Fehler. Die Festplatte enthielt Daten, die aus 150 Gruppen mit jeweils 5 Ziffern bestanden. Abgefangene Nachrichten mit identischer Struktur wurden bereits in den FBI-Archiven gespeichert, sodass es nicht schwierig war festzustellen, dass diese Informationen von der kubanischen Atencion-Station stammten.Es war nicht klar, warum CuIS „Software“ anstelle des zuverlässigsten manuellen Verschlüsselungssystems bevorzugte. Der "manuelle" Datenverarbeitungsprozess im Laufe der Jahre hat die Vorteile eines einmaligen Pads bewiesen - die Leichtigkeit und Sicherheit der spurlosen Zerstörung (z. B. Verbrennung) von Beweismitteln. Mit digitalen Medien war der Prozess viel komplizierter. Und der Prozess der manuellen Entschlüsselung ist sehr einfach zu erlernen und anzuwenden. Das Entschlüsseln einer Nachricht, die aus 150 Gruppen besteht, dauert nicht länger als 30-40 Minuten., « » . , , . .

1

Crypto Museum , « . -.», « ».

, . Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4-RAM verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?