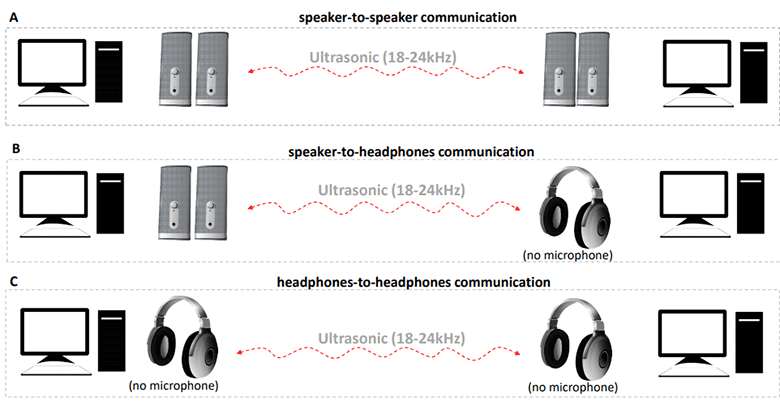

Drei Szenarien für einen hypothetischen geheimen Datenkanal: Lautsprechersäulen, Lautsprecherkopfhörer (ohne Mikrofon) und Kopfhörer-Kopfhörer (ohne Mikrofon)

Drei Szenarien für einen hypothetischen geheimen Datenkanal: Lautsprechersäulen, Lautsprecherkopfhörer (ohne Mikrofon) und Kopfhörer-Kopfhörer (ohne Mikrofon)Experten des Forschungszentrums für Computersicherheit an der Ben-Gurion-Universität haben in den letzten Jahren viele kreative Möglichkeiten vorgestellt, um Informationen von einem isolierten Computer zu entfernen:

durch Blinken der HDD-LED ,

elektromagnetische Strahlung vom USB-Anschluss ,

Rauschen vom GPU-Kühler usw.

Ende 2016 stellten sie das Programm

Speake (a) r vor, das seine Kopfhörer unbemerkt in ein Mikrofon verwandelt. Jetzt haben Experten den

MOSQUITO- Angriff mit einer Beschreibung des Protokolls für den Datenaustausch zwischen Lautsprechern und Kopfhörern auf verschiedenen Computern in einer Entfernung von bis zu 10 Metern beschrieben.

Auf Hardwareebene funktionieren Mikrofon und Lautsprecher / Kopfhörer auf ähnliche Weise. Ein Mikrofon wandelt Schall in elektrische Signale um, während passive Lautsprecher oder Kopfhörer den Vorgang umkehren. Beide Geräte haben eine kleine Membran, die in einem Magnetfeld schwingt, um Schallwellen zu erzeugen / zu erfassen. Mit einem ähnlichen Hardwaregerät können

Sie ein Mikrofon anstelle von Kopfhörern oder Kopfhörer anstelle eines Mikrofons verwenden .

Ein Merkmal des Speake (a) r-Programms ist, dass es den Zweck der Audio-Buchse, an der die Kopfhörer angeschlossen sind, unmerklich ändert. Anstelle eines Audioausgangs (Line Out) beginnt der Anschluss mit dem Empfang von Daten (Line In).

Der MOSQUITO-Angriff sieht vor, dass die Malware auf einem Computer installiert ist, der von externen Datenübertragungskanälen isoliert ist (Luftspalt), und dann die geheimen Informationen auf diesem Computer - lokale Dateien - überträgt, die über angeschlossene Lautsprecher oder Kopfhörer Ton erzeugen.

Informationen werden auf einem anderen PC empfangen. Es wird angenommen, dass dieser zweite Computer entweder einem Angreifer gehört oder ebenfalls mit einer Malware infiziert ist, aber auch mit dem Internet verbunden ist, damit er Informationen in die Außenwelt "abfließen" kann. Der Empfängercomputer empfängt das Audiosignal über die angeschlossenen Lautsprecher oder Kopfhörer und stellt die Originaldateien wieder her. Es ist zu beachten, dass Aktivlautsprecher nicht als Mikrofone verwendet werden können. Nur passive Lautsprecher oder normale Kopfhörer arbeiten in dieser Qualität.

Die Forscher veröffentlichten die Details des Datenübertragungsprotokolls und testeten es in Entfernungen von 1 bis 9 Metern. Die maximale Übertragungsgeschwindigkeit betrug 1200-1800 bps, wenn die Lautsprecher von zwei Computern aufeinander gerichtet sind und der Ton im hörbaren Bereich (unter 18 kHz) abgegeben wird.

Wenn wir realistischere Szenarien betrachten, in denen die Datenübertragung vor den anwesenden Personen verborgen werden muss und die Spalten in verschiedene Richtungen bereitgestellt werden, wird die Übertragungsgeschwindigkeit erheblich reduziert. Das Problem ist, dass Heimlautsprecher häufig für eine bessere Klangqualität ausschließlich bei mittleren Frequenzen optimiert werden, die vom menschlichen Ohr am besten wahrgenommen werden. Dementsprechend funktionieren die Lautsprecher bei extrem niedrigen und extrem hohen Frequenzen, die vom Menschen nicht wahrgenommen werden, nicht sehr gut.

Die Übertragungsgeschwindigkeit wird auch verringert, wenn Sie In-Ear-Kopfhörer anstelle von Lautsprechern für die Tonübertragung verwenden - von 300 bis 600 Bit / s und noch weniger für am Kopf montierte Mikrofone - bis zu 250 Bit / s. Der Grund dafür ist, dass geschlossene Kopfhörer den Ton in eine Richtung leiten und ihn im Rest recht gut isolieren, sodass eine erfolgreiche Datenübertragung nur auf sehr kurze Distanz möglich ist.

Unter Laborbedingungen wurde in einem Abstand von 3 Metern im Bereich von 18 kHz bis 24 kHz mit einer Fehlerrate von nicht mehr als 1% eine Kilobyte-Datei mit einer Geschwindigkeit von 166 Bit / s übertragen. Bei einer Entfernung von 4 bis 9 Metern bei gleicher Fehlerrate sinkt die Geschwindigkeit auf 10 bps.

Neben anderen Faktoren, die die Geschwindigkeit der Datenübertragung begrenzen, nennen Wissenschaftler das Umgebungsgeräusch, einschließlich Musik und menschlicher Sprache. Viele Störungen können jedoch vermieden werden, indem Informationen im Bereich über 18 kHz übertragen werden.

Forscher glauben, dass der effektivste Weg, sich vor einem solchen Angriff zu schützen, darin besteht, die Kopfhörer und Lautsprecher vom Computer zu trennen. Dies ist jedoch nicht immer möglich.