Moderne Fähigkeiten zur Erkennung des Feindes und hochpräzise Waffen zwingen das Militär dazu, sehr mobil zu sein und Entscheidungen schnell zu treffen. Dazu müssen Sie im Echtzeitmodus Informationen aus verschiedenen Quellen abrufen und diese schnell an alle am Betrieb beteiligten Abteilungen weitergeben. Eine Möglichkeit, dieses Problem zu lösen, war die Verwendung von Lösungen, die auf dem Internet der Dinge basieren und als Internet der Kampfsachen (IoBT) bezeichnet werden.

Erfasst von intelligenten Geräten

Die Verwendung des Konzepts des Internet der Dinge (IoT) in den Armeen vieler Länder ist zu einem technologischen Trend des letzten Jahrzehnts geworden, einer Art Indikator für die Modernität und Innovationskraft ihrer Streitkräfte. Gleichzeitig ist es schon heute schwierig, mit unbemannten Flug- oder Bodenfahrzeugen und Roboterkampffahrzeugen zu überraschen. Mit dem Aufkommen neuer Technologien wächst das Spektrum der Aufgaben und Fähigkeiten militärischer „intelligenter Geräte“ rasant.

Wir können sagen, dass das Internet der Dinge begann, in alle möglichen Aspekte militärischer Angelegenheiten einzudringen, angefangen bei der Lösung der komplexesten Aufgaben der hochpräzisen Erkennung und Zerstörung des Feindes bis hin zur Überwachung der körperlichen Verfassung eines bestimmten Soldaten.

Zu den potenziellen Bereichen des „militärischen“ Einsatzes von IoT-Technologien gehören bereits heute die logistische Unterstützung von Truppen, die Überwachung der aktuellen Situation am Zusammenstoßort für verschiedene Ebenen des Militärpersonals (hochrangiges Kommandopersonal, Befehlshaber von Einheiten, einzelne Kämpfer), medizinische Unterstützung (auf dem Schlachtfeld und in einer regulären Situation). .

Außerdem werden IoT-Geräte in verschiedenen Aus- und Weiterbildungsprogrammen für Militärpersonal im virtuellen Kampfmodus häufig verwendet.

Das nächste Jahrzehnt wird die militärische Sphäre in Bezug auf die Kriegsführung und alles, was damit einhergeht, dramatisch verändern, angefangen von der militärischen Logistik bis hin zum direkten Angriff auf den Feind. Das Einsatzgebiet wird dicht mit verschiedenen Geräten gefüllt sein, die eine Vielzahl von primären und sekundären Kampfmissionen ausführen. Dies sind Geräte, Sensoren, tragbare Geräte, „intelligente“ Waffen, Fahrzeuge und Roboter. Alle von ihnen werden zwischen sich und den Soldaten verbunden sein, und jeder wird gemäß seiner „Intelligenz“ als Informationsquelle dienen, die analysiert werden muss, um die richtige Entscheidung zu treffen und den operativen Einheiten oder Geräten einen Befehl zu erteilen.

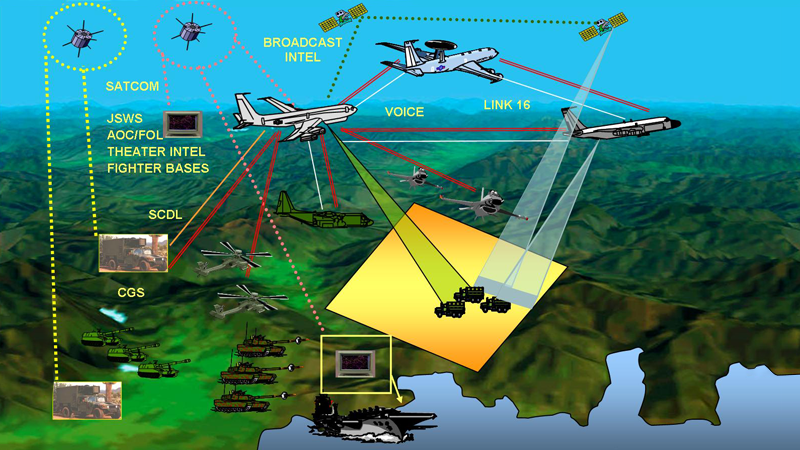

Beachten Sie, dass das IoT-Militarisierungsniveau vom Pentagon ziemlich hoch angehoben wurde, als die Abteilung begann, Theorien über "netzwerkzentrierte Kriegsführung" und "Multi-Domain-Schlacht" zu entwickeln. Sie bieten eine völlig neue Art der Durchführung von Militäreinsätzen, bei der alle Teilnehmer (Ausrüstung, Arbeitskräfte, Hauptquartier usw.) durch ein einziges Informationsnetzwerk verbunden sind.

Gleichzeitig geht es nicht darum, verschiedene militärische Netzwerke miteinander zu verbinden, um die Effektivität bestimmter Operationen zu erhöhen, sondern ein globales Netzwerk zu schaffen, das die gleichzeitige Arbeit an allen Einsatzgebieten, einschließlich im Cyberspace, ermöglicht. Alle technischen Geräte, die in Betrieb sind, sollten an ein gemeinsames System angeschlossen werden, beginnend mit einem UAV-Sensor und endend mit einem tragbaren Gerät in der Munition des Soldaten. Darüber hinaus liegt der Schwerpunkt auf der Vereinigung nicht innerhalb einer separaten Einheit oder Art von Truppen, sondern über alle Streitkräfte hinweg. Es wird davon ausgegangen, dass die Integration in ein globales Netzwerk dem Kommando die Möglichkeit gibt, umgehend Entscheidungen über die Durchführung offensiver, defensiver und anderer Aktionen im Operationssaal zu treffen.

Amerikanischer "IoBT-Traum"

Heute gehört die bedingungslose Führung bei der Anwendung von IoBT und der Entwicklung neuer Lösungen, die es verwenden, der amerikanischen Armee. Es ist daher bekannt, dass Mehrzweckflugzeuge erfolgreich getestet wurden und große Datenströme von militärischen „intelligenten“ Geräten und anderen Geräten, die in ihrer Sichtbarkeitszone arbeiten, empfangen und senden können. Die mobile Anwendung ATAK (Android Tactical Assault Kit) wird ebenfalls aktiv verwendet, sodass Sie Daten im Echtzeitmodus sammeln und auf den bekannten Google Maps überlagern können. In der Kampfzone wird diese Lösung verwendet, um den Schützen dem Ziel, dem Piloten des Flugzeugs oder dem Betreiber des UAV mitzuteilen.

Das Pentagon plant jedoch, dieses und andere ähnliche Systeme im Rahmen einer radikalen Transformation militärischer IT-Systeme durch modernere zu ersetzen sowie viele verschiedene lokale Netzwerke zu eliminieren, die nicht miteinander kommunizieren, und im Gegenzug eine einzige Armee zu schaffen.

Die US-Marine führte sogar Übungen zur Landung von Roboter-Kampffahrzeugen durch, wobei der Schwerpunkt auf dem Testen von Kommunikationskanälen und der Interaktion unbemannter Systeme sowohl auf dem Wasser als auch auf dem Land und in der Luft lag. Es wurden auch erfolgreiche Tests einer neuen Art von Rüstung durchgeführt, die nach dem Auftreffen andere Ausrüstungsgegenstände, Soldaten und die an der Operation beteiligte Kommandozentrale über die Kraft und Richtung des Beschusses informieren konnten.

Ein technischer Durchbruch kann als Einsatz der Fähigkeiten von Smartphones und Tablets unter Kampfbedingungen bezeichnet werden. Diese Geräte werden durch das von den Amerikanern entwickelte Nett Warrior-System aktiviert. Mit seiner Hilfe hat der Befehlshaber der Einheit die Möglichkeit, Informationen vertikal und horizontal auszutauschen, was das Bewusstsein für die Situation in der Kampfzone mit dem Feind erheblich erhöht. Durch das Vorhandensein von GPS können Sie außerdem den Standort von Soldaten auf einer Karte markieren, die in einem am Helm angebrachten Okular (Display) angezeigt wird, und aktualisierte Karten des Gebiets sowie andere Informationen von der Kommandozentrale erhalten.

Die Verwendung von Nett Warrior setzt natürlich voraus, dass vor Ort, wo der Betrieb stattfindet, eine mobile 4G-Verbindung bereitgestellt wird.

Angesichts der sich bietenden Möglichkeiten haben das Pentagon und das Kommando des US-Militärs wiederholt die Notwendigkeit bekräftigt, die Schaffung und Implementierung der neuesten Technologien im militärischen Bereich zu beschleunigen. Auf diesem Weg gibt es jedoch viele Probleme, und viele davon hängen mit der Komplexität der Verarbeitung, der Analyse großer Arrays heterogener Informationen und der Notwendigkeit ihrer gemessenen Verteilung an Benutzer zusammen. Höchstwahrscheinlich werden nur KI-Technologien und das Niveau von morgen diese Aufgabe bewältigen können.

Im Bereich der besonderen Aufmerksamkeit - Schwachstellen

Die Vorteile von IoBT, die die Aufmerksamkeit des Militärs auf sich ziehen, stehen neben einer Reihe von Schwachstellen, die Entwickler überwinden müssen. Einer der Faktoren für den gezielten Einsatz von IoBT in militärischen Angelegenheiten ist die Notwendigkeit, spezielle Geräte mit einem hohen Schutzniveau zu entwickeln, die häufig auf „zivilen“ Modellen basieren, wie dies bei Smartphones und Tablets der Fall ist. Heutzutage werden militärische Operationen immer komplexer, auch technisch, aber auch die Anforderungen an die Sicherheit und die Erhaltung des Lebens von Soldaten steigen. Daher sollte jede Mobil- oder Netzwerkanwendung, die den Betrieb von IoBT-Geräten wie sich selbst sicherstellt, so weit wie möglich vor Störungen von außen geschützt werden.

Versuche des US-Militärs, ein globales Netzwerk aufzubauen, stoßen auch auf Schwachstellen in IoBT-Netzwerken, die nicht weniger als militärische Ausrüstung oder Soldaten zum Ziel eines Angriffs werden können.

Die Sicherheitsanfälligkeit bestimmter Elemente des Systems kann durch verschiedene Methoden ausgelöst werden, die dem Feind oder den Hackern zur Verfügung stehen: physisches und Netzwerk-Hacking, Abhören, elektronische Kriegsführung, gerichtete Energie, Zerstörung von FOCs und IPs usw.

Daher steht das Militär vor einer schwierigen Aufgabe - sicherzustellen, dass bei der Einführung von IoBT-Geräten keine Möglichkeit besteht, diese oder das Netzwerk zu manipulieren, zu stehlen, den Datenfluss zu stören oder physisch zu zerstören. Dies ist angesichts der Haltung vieler Hersteller intelligenter Geräte zur Gewährleistung ihrer Sicherheit sowie der engen Verflechtung von stationären, mobilen und Satellitennetzen, die zur Anwesenheit einer Vielzahl von Einstiegspunkten und unsicheren Orten beiträgt, derzeit nicht einfach. Die Militärabteilungen werden also früher oder später mit Lieferanten und Herstellern von IoBT-Geräten zusammenarbeiten müssen, um sie zu zwingen, zuverlässigere Sicherheitsstandards einzuführen.

Natürlich ist der Einsatz „intelligenter“ Geräte beim Militär bereits ein irreversibler Prozess. Im Gegensatz zu "Zivilisten" sind IoBT-Geräte jedoch aufgrund der Teilnahme an der Konfrontation zwischen Kriegsparteien ernsthafteren Risiken ausgesetzt. Mit ihren Schwachstellen ist es möglich, dem Feind spürbaren Schaden zuzufügen, da „intelligente Waffen“ wie moderne Panzer oder Raketen und viele andere bereits über einen Internetzugang verfügen.

Heutzutage werden die Sicherheitsprobleme von IoBT sowie des Internet der Dinge im Allgemeinen schrittweise durch den Einsatz von Verschlüsselungstechnologien, einschließlich Blockchain, behoben. Und Experten sagen voraus, dass in naher Zukunft die Verwaltung des „militärischen“ Internet der Dinge und die Automatisierung militärischer Operationen teilweise der künstlichen Intelligenz anvertraut werden könnten.