Das Hacken von Spielekonsolen ist ein beliebter Zeitvertreib von Hackern aller Art (dieser Begriff wird hier ohne negative Konnotation verwendet). Dies geschieht hauptsächlich, um das Herunterladen von Bildern von Spielen auf die Konsolen von Herstellern zu ermöglichen, ohne das Original kaufen zu müssen. Konsolenhersteller blockieren in den meisten Fällen jede andere Möglichkeit zum Abspielen, mit Ausnahme von lizenzierten Discs oder Dateien, die aus speziellen Verzeichnissen heruntergeladen wurden.

Einige Konsolen brechen leicht auf, andere komplizierter. Bisher ist es am hartnäckigsten, PS Vita mit aktualisierter Firmware zu hacken. Die meisten anderen Konsolen sind bereits gehackt. Jetzt kamen die Handwerker zum Nintendo Switch.

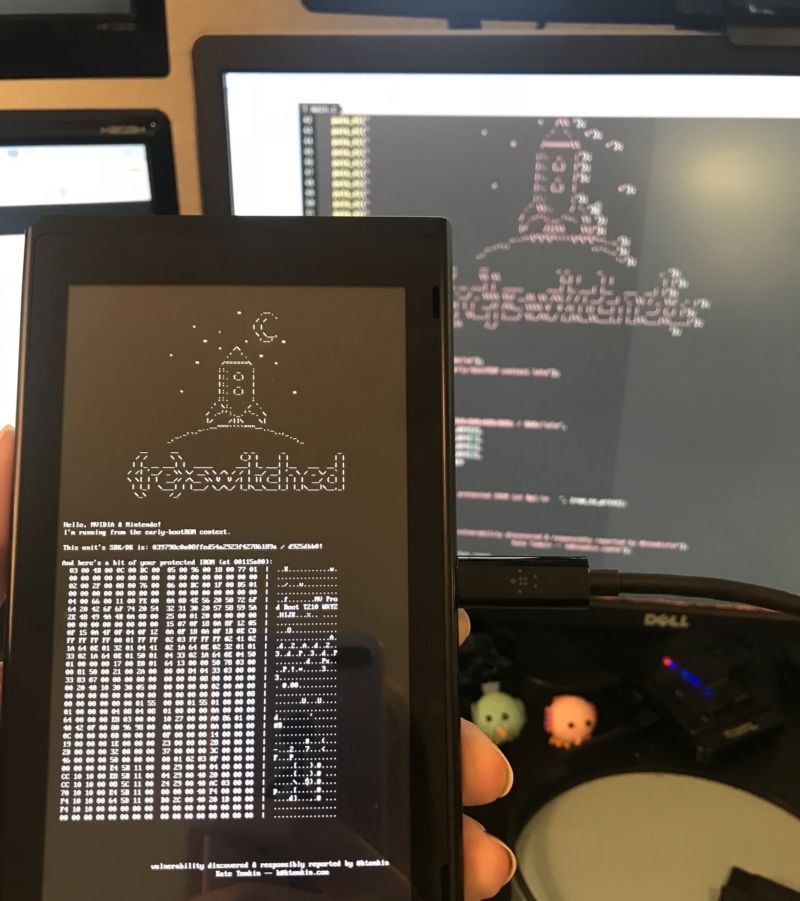

Neulich wurde im Netzwerk ein Exploit für Nvidia Tegra X1-Systeme veröffentlicht, der derzeit nicht blockiert werden kann. Der Exploit wurde von der Hardware-Expertin Catherine Temkin und dem ReSwitched-Team entwickelt. Die Schwachstellenentwickler nannten es Fusée Gelée. Den Software-Code finden Sie

hier .

Laut den Autoren des Projekts ist dieser Exploit ein wahrer „heiliger Gral“ der Exploits für Spielekonsolen. Es verwendet eine bestimmte Sicherheitsanfälligkeit im USB-Wiederherstellungsmodus der Tegra X1-Plattform. Bei der Arbeit mit diesem Problem lernten die Entwickler, wie man ein benutzerdefiniertes BootROM installiert. Durch Senden eines Arguments mit einer falschen "Länge", um zu einem bestimmten Zeitpunkt eine falsch angegebene USB-Prozedur zu starten. Somit kann der Benutzer das System zwingen, 65535 Bytes anzufordern. In bootROM tritt ein Pufferüberlauf auf, mit dem Sie die zum Hacken erforderlichen Daten in den geschützten Teil des Speichers kopieren können.

Das Schwierigste dabei ist, das System in den USB-Wiederherstellungsmodus zu versetzen. Um die Konsole nicht zu öffnen, können Sie einfach einen bestimmten Pin am rechten Joy-Con-Anschluss kurzschließen. Das Team hat ein spezielles Gerät veröffentlicht, mit dem Sie dies problemlos tun können. Eigentlich ist dies nicht einmal ein Gerät.

Sie können es selbst tun, indem Sie nur ein Stück Draht verwenden, das an den richtigen Stellen auf der Konsole steckt. In diesem Fall wechselt das System auch in den gewünschten Modus.

Das Interessanteste an diesem Exploit ist, dass er nicht durch Herunterladen aus dem Internet und Installieren eines Software-Patches blockiert werden kann. Tatsache ist, dass bootROM nicht geändert werden kann, nachdem der Tegra-Chip das Werk verlassen hat. Dies ist eine großartige Option, wenn bootROM gut geschützt ist. In diesem Fall ist es unwahrscheinlich, dass Hersteller etwas tun können, wenn der Benutzer den Softwareteil auf die eine oder andere Weise ändert.

Der Hersteller kann mit den Konsolen und Chips, die noch nicht veröffentlicht wurden, etwas anfangen. Beachten Sie jedoch, dass sich der Nintendo Switch bereits in Millionen von Exemplaren auf der ganzen Welt verbreitet hat. Insbesondere wurden bereits 14,8 Millionen Systeme verkauft, die anfällig für Hacking sind.

Aber Nintendo hat immer noch die Möglichkeit, die Besitzer gehackter Konsolen zu "ärgern". Tatsache ist, dass Sie das "Original" oder die Änderung ohne Probleme bestimmen können. In diesem Fall blockiert das Unternehmen möglicherweise die Eingabe seiner Server für gehackte Systeme. Nintendo kann dann die Netzwerkfunktionen der Konsole vollständig blockieren. Im Prinzip hat das Unternehmen zuvor etwas Ähnliches mit Nintendo 3DS gemacht, nachdem sie gelernt hatten, wie man sie hackt.

Jetzt funktioniert der Exploit selbst, aber dies ist nur ein Proof of Concept. Die Entwickler haben bewiesen, dass alle Konsolen anfällig sind, sind aber nicht weiter gegangen. Eine große Menge technischer Informationen über den Exploit wird am 15. Juni veröffentlicht. Im Sommer erhalten Benutzer Informationen zur praktischen Anwendung der Konsole. Die Arbeit am Atmosphere Custom Loader wird fortgesetzt.

Interessanterweise hatten die Exploit-Autoren zuvor Nvidia und andere Hardware-Hersteller gewarnt. Derzeit wurde nur ein Teil der Daten veröffentlicht, da "der Exploit zum Nachteil der Benutzer selbst verwendet werden kann". Um die Realität der Entwicklung zu zeigen, wurde ein Screenshot mit dem Dolphin-Emulator veröffentlicht, der auf dem Nintendo Switch ausgeführt wird und die Legende von Zelda: Wind Waker spielt.

Übrigens gibt es Hinweise darauf, dass die Entwickler des genannten Teams nicht die ersten sind, die die Idee eines Exploits vorschlagen. Es gab (und wird wahrscheinlich auch sein)

andere Teams , die ungefähr das Gleiche anbieten.