Letztes Mal haben wir Ansätze zum Erstellen

eines Zugriffsmodells untersucht. Jetzt müssen wir über Verfahren und technische Mittel nachdenken: wie man Prozesse erstellt, die helfen, den Zugriff zu kontrollieren, und wie dies implementiert werden kann.

Zunächst sollten Sie darüber nachdenken, worauf Sie aufbauen werden -

von dem, was Sie haben oder

von dem, was Sie wollen . Das Ergebnis hängt stark vom Startpunkt ab. Jeder Ansatz hat seine Vor- und Nachteile, und es lohnt sich, beide zu berücksichtigen, um die Perspektiven und Realitäten zu verstehen.

Gehen wir vom Gewünschten aus.

Was wollen wir- Ein System, das uns selbst über Verstöße und SoD-Konflikte informiert?

- Ein System, das selbst Vorbilder baut?

- Zugriff verwalten?

- Hat alles die Kontrolle?

- Physischen und logischen Zugriff für Benutzer mit biometrischer Authentifizierung usw. bereitstellen?

Hier kann man an viel mehr denken und all dies kann sogar realisiert werden. Aber (!) Mit hoher Wahrscheinlichkeit wird es eine individuelle Entwicklung sein, lang und teuer.

Was haben wir- Zugriffsrichtlinien

- den Prozess der Bereitstellung des Zugriffs (auf Anfrage des Benutzers oder ohne diesen),

- integrierte Rechte und Rollen in jedem System.

Nicht umsonst habe ich in einem früheren Artikel über

das Reifegradmodell geschrieben . Das Erstellen eines idealen Prozesses im Handumdrehen funktioniert nicht, aber mit gut geplanten Arbeiten können Sie das oben beschriebene gewünschte Ergebnis erzielen, wenn es in Ihrem Unternehmen gefragt ist.

Beim Entwerfen von Prozessen ist zu beachten:

Je einfacher und transparenter das System ist, desto einfacher ist es, es zu steuern . Je mehr unterschiedliche Bedingungen und Zweige eines menschlichen Prozesses vorhanden sind, desto mehr Fehler treten auf.

Nehmen Sie als Beispiel den Prozess der Bereitstellung des Zugriffs, bei dem der Benutzer neue Rechte im System benötigt, um eine Aufgabe auszuführen.

Welche

Faktoren sollten bei der Erstellung eines solchen Geschäftsprozesses berücksichtigt werden?

- Bequemlichkeit für Benutzer, Koordinatoren und Darsteller,

- die Zeit

- für jede der Phasen des Prozesses ausgegeben,

- kumulative Prozesszeit

- die Kosten für die Implementierung jedes Schritts,

- Auswirkungen auf die nächsten Schritte

Zunächst bestimmen wir,

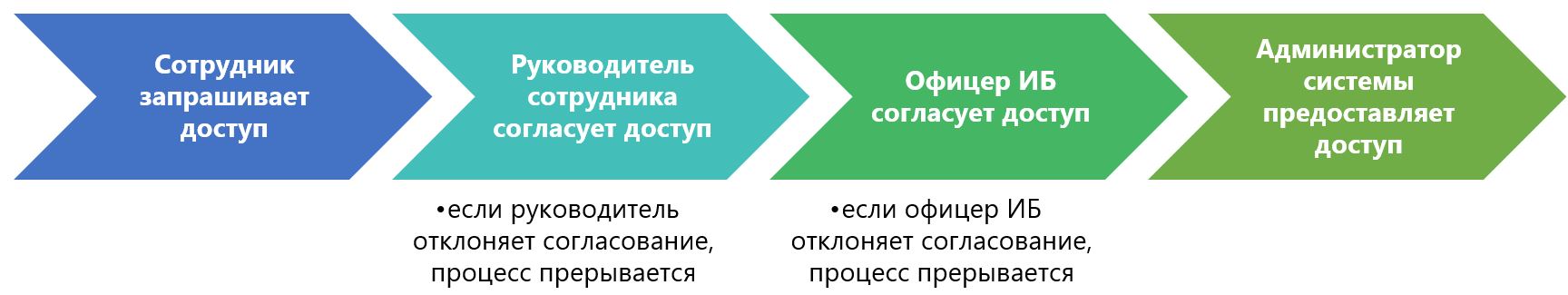

wer an diesem Prozess beteiligt ist:

- der Benutzer selbst - fordert Zugriffsrechte an,

- sein Kopf - genehmigt die Anfrage und bestätigt den Produktionsbedarf,

- Informationssicherheitsbeauftragter - koordiniert den Zugang durch Überwachung von Autoritätskonflikten (nicht alle Unternehmen haben dies, aber nehmen wir an ...),

- Administrator des Informationssystems - erfüllt die Anwendung.

Es können viel mehr Teilnehmer am Prozess teilnehmen, zum Beispiel: der Eigentümer der Ressource, ein zusätzlicher Controller von der IT usw. In der Zwischenzeit reichen uns die angegebenen Zeichen aus, um den Aufbau des Prozesses zu analysieren.

Nun entscheiden wir uns für das Aktionsfeld. Für uns sieht der Prozess zunächst so aus:

Ein Mitarbeiter fordert Zugriffsrechte an, sein Kopf stimmt zu, dann stimmt ein IS-Mitarbeiter zu, wonach der Systemadministrator die Anforderung ausführt.

Dies ist ein einfacher linearer Prozess, er sieht einfach aus, aber lassen Sie uns trotzdem die Details herausfinden. Bitte nehmen Sie das Folgende als Beispiel für die Argumentation, wenn Sie einen Prozess erstellen. Für Ihr Unternehmen und Ihre Benutzer kann die Bedeutung bestimmter Faktoren - Komfort, Zeitkosten, Geschwindigkeit und Auswirkungen auf weitere Schritte - variieren.

Woher weiß ein Mitarbeiter, welchen Zugang er benötigt und was genau er anfordern muss? Manchmal ist es möglich, eine Person zu kontaktieren, die Ihnen sagen kann, wie Sie eine Anwendung richtig platzieren - fragen Sie den Leiter, rufen Sie den Eigentümer der Ressource oder den Administrator an, schreiben Sie einen Brief an den technischen Support. Manchmal hilft das Zugriffsanforderungsformular selbst, das klare Optionen zur Auswahl bietet, oder es gibt ein Feld zur Beschreibung der Situation.

Alle beschriebenen Optionen sind normalerweise verfügbar, es dauert jedoch einige Zeit. Sie müssen also die schnellsten und benutzerfreundlichsten Optionen auswählen. (Wir bemühen uns, qualitativ hochwertige Dienstleistungen für Unternehmen bereitzustellen.) Sie können 1-2 relevante Optionen belassen, aber Sie können - das ist alles. In dieser Phase ist es wichtig, einfach die verfügbaren Optionen zum

Identifizieren der erforderlichen Zugriffsrechte anhand der zuvor ausgewählten Parameter zu vergleichen.

Der nächste Schritt ist

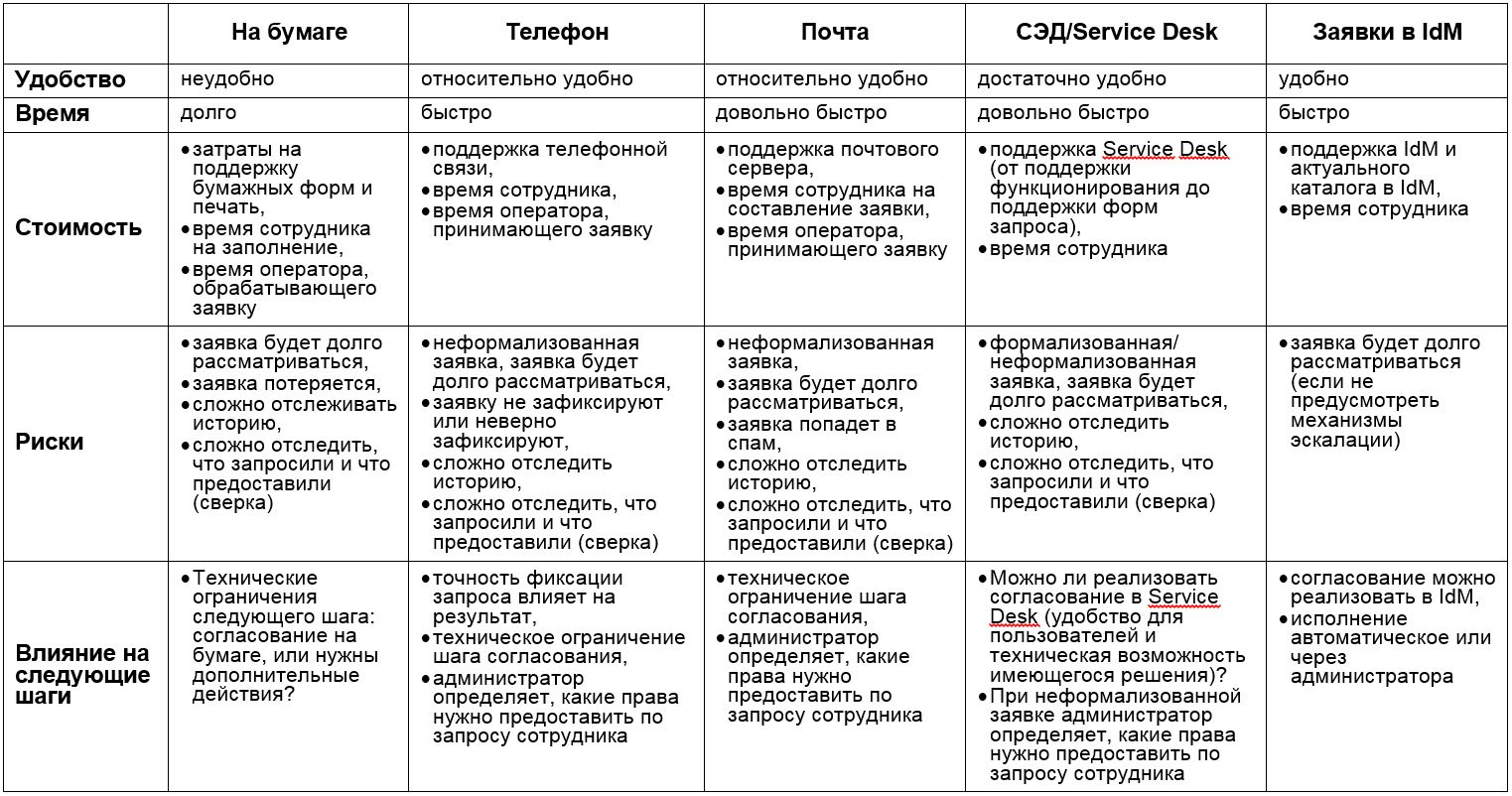

die Berechtigungsanforderungsschnittstelle . Wie kann ein Benutzer Zugriffsrechte anfordern?

Zu den Optionen, die mir in den Sinn kommen: Telefon, Post, EDMS (elektronisches Dokumentenmanagementsystem), Service Desk, IdM-Schnittstelle oder einfach nur eine Anwendung auf Papier. Es ist wichtig, dass die Anwendungsmethode für den Benutzer einfach und unkompliziert ist.

Auch hier müssen Sie den Zeitfaktor berücksichtigen: Was ist schneller - schreiben Sie einen Brief oder drücken Sie ein paar Tasten im Service Desk? Es muss beachtet werden, dass der nächste Schritt darin besteht, die Anwendung zu koordinieren, und dies muss auch umgehend erfolgen.

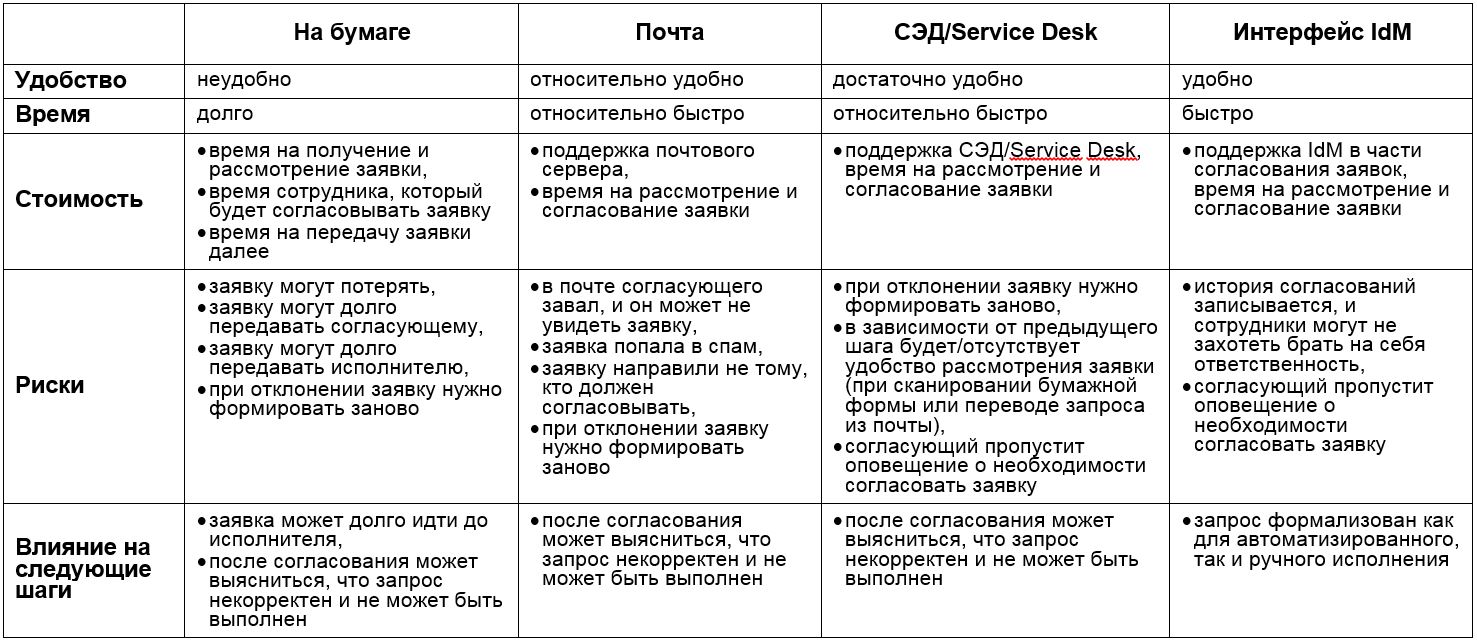

Berücksichtigen Sie nach Auswahl der Schnittstelle zum Anfordern von Zugriffsrechten die

Schnittstelle für die Aushandlung .

Optionen: auf Papier (wir haben ursprünglich eine solche Option festgelegt), per Post, über die EDMS- oder Service Desk-IdM-Schnittstelle.

Es lohnt sich, die Komplexität des Koordinierungsweges zu berücksichtigen. Wir betrachten nun einen linearen Prozess mit 2 übereinstimmenden Schritten. Im Leben ist jedoch normalerweise alles komplizierter und hängt davon ab, auf welchen Systemen welcher Zugriff angefordert wird. Dementsprechend sollten auch alle Parameter im Zusammenhang mit den Koordinierungsrouten berücksichtigt werden. Es können mehrere Koordinierungsmethoden kombiniert werden, und solche Fälle erfordern mehr Aufmerksamkeit und Unterstützung. Beispiel: Der Leiter genehmigt den Antrag auf Papier, indem er seine Unterschrift einfügt, und der IS-Beauftragte arbeitet mit dem Antragsscan im EDMS. Dies erhöht die Komplexität und die Unannehmlichkeiten sowohl für den Benutzer als auch für die Verhandlungsführer. Daher betrachten wir hier eine einzige Schnittstelle für alle Koordinatoren.

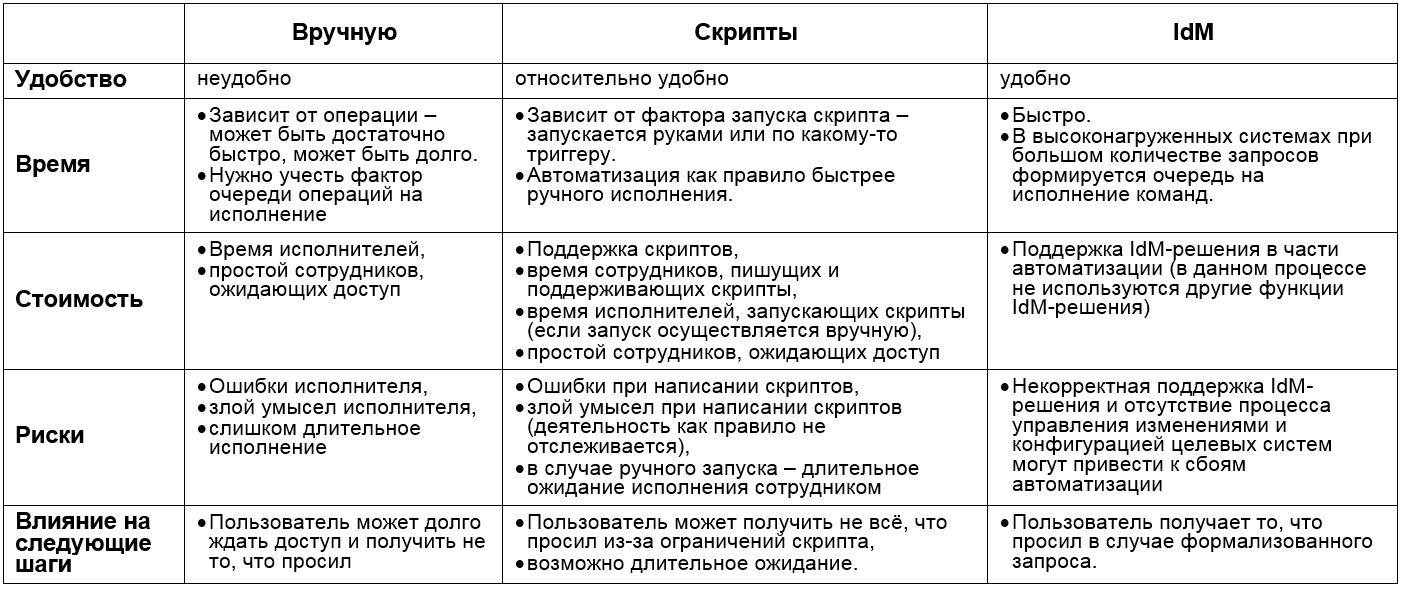

Betrachten Sie als nächstes die

Optionen .

Von den Optionen - manuell oder automatisiert.

Gleichzeitig kann die automatische Ausführung in einigen Fällen nicht nur durch die Implementierung von IdM erreicht werden, sondern auch beispielsweise mithilfe von Skripten.

Der Vorteil der

manuellen Ausführung ist eine Person, die in einigen Fällen unverzichtbar ist, weil kann die Situation analysieren und dem Benutzer durch Anpassungen die erforderlichen Rechte einräumen. Dies macht den Prozess jedoch anfällig: Schließlich kann eine Person einen Fehler machen oder vergessen, zu dokumentieren, was getan wurde.

Die automatische Ausführung schützt vor Fehlern im Zusammenhang mit dem menschlichen Faktor, hat jedoch ihre Grenzen. In einigen Fällen (insbesondere wenn es sich um eine unsystematische Automatisierung einer Reihe von Aktionen durch Skripte handelt) muss der Administrator noch einige Parameter festlegen oder die Ausführung steuern. In diesem Fall kann IdM mit den Parametern arbeiten, die während des Entwurfs der Prozesse während der Implementierung des Systems festgelegt wurden, sowie mit den Attributen der Anwendung (wenn wir IdM als Anwendungssystem für Zugriffsprobleme verwenden).

Wir haben einige Arbeiten mit jedem Element des Prozesses separat durchgeführt. Jetzt müssen wir bewerten, was wir erhalten, wenn wir die ausgewählten Schritte so kombinieren, wie ein Puzzle zusammengesetzt wird.

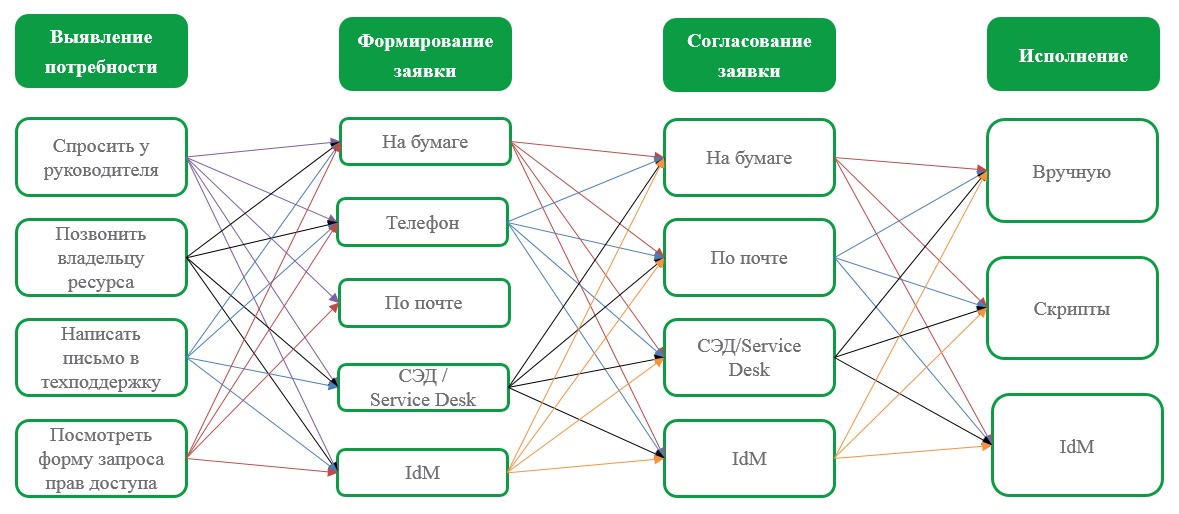

Lassen Sie uns zunächst sehen, welche Optionen für diesen Prozess verfügbar sind:

Die Anzahl der Verbindungen ist fair. Es ist wichtig, Kombinationen zu wählen, bei denen Zeit und Kosten am geringsten sind und die Benutzerfreundlichkeit (einschließlich Verhandlungsführer und Darsteller) am größten ist. Es ist zu beachten, dass die „Kosten“ des Übergangs von Schritt zu Schritt von den Merkmalen der ausgewählten Schritte abhängen.

Betrachten Sie beispielsweise drei Prozesse.

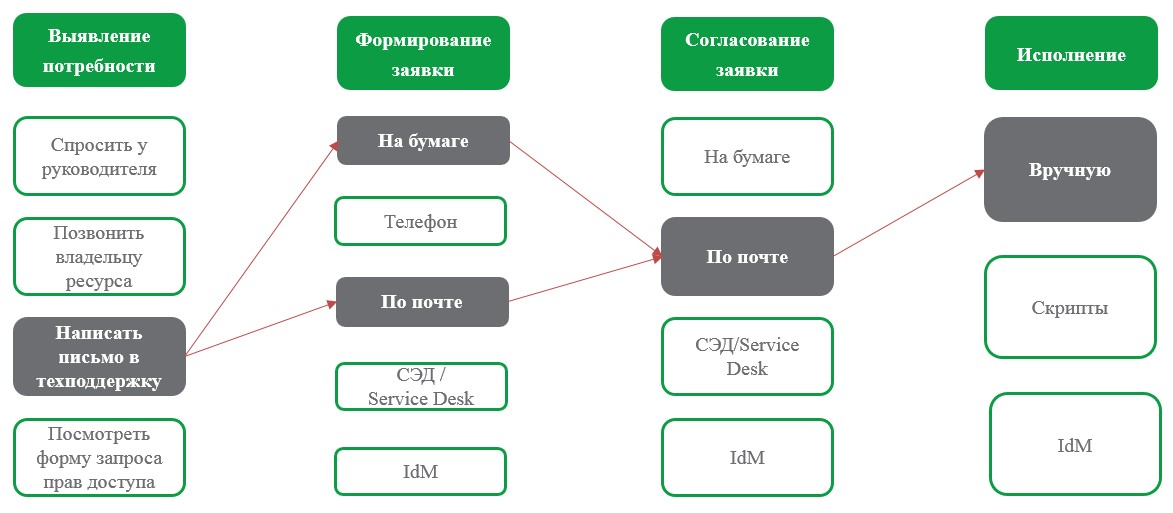

Prozess 1.Angenommen, wir bauen den Prozess wie folgt auf:

Mit dieser Konfiguration finden Benutzer, die an die Kommunikation per E-Mail gewöhnt sind, das Verfahren und das Format der richtigen Anwendung für die erforderlichen Zugriffsrechte heraus. Auf diese Weise können sie entscheiden, wie es für sie bequemer ist, einen Antrag zu stellen - auf Papier oder per E-Mail. Die Anwendung wird per E-Mail koordiniert und der Administrator führt die Anforderung manuell aus.

Dieser Prozess hat das Recht auf Leben, wenn es keine anderen, moderneren Mittel gibt. Allerdings: Wie viel Zeit wird die gesamte Aktionskette in Anspruch nehmen und wie kann eine Eskalation ohne koordinierende Reaktion ins Auge gefasst werden?

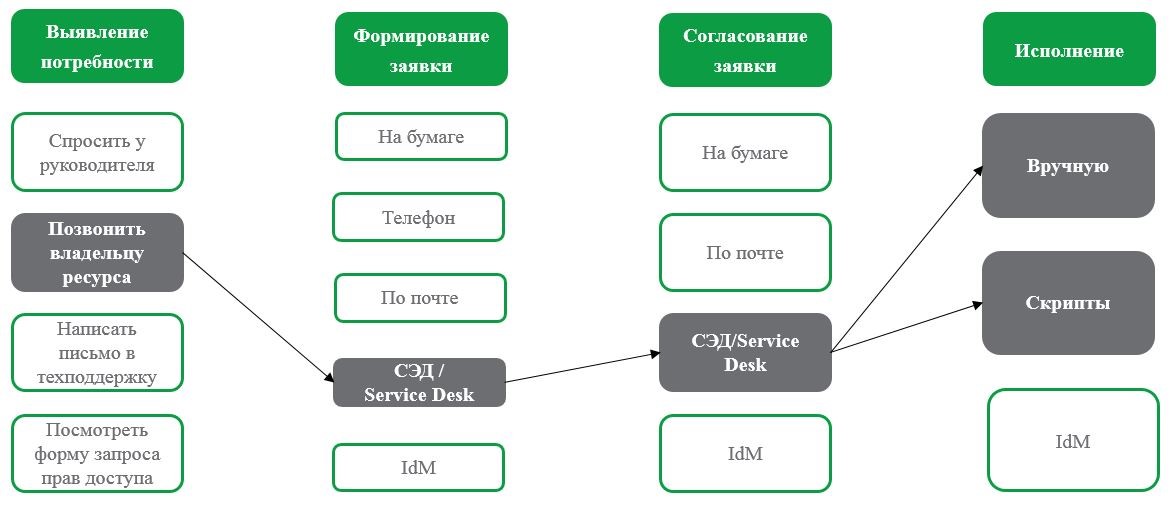

Prozess 2.Wählen wir eine andere Konfiguration:

Hier sehen wir, dass der Mitarbeiter, um die richtige Anforderung zu kompilieren, den Eigentümer der Ressource anruft und dann eine Anforderung im EDS oder Service Desk bildet. Dort wird der Antrag vereinbart. Die Ausführung hängt davon ab, was angefordert wird - manuell vom Administrator oder von Skripten.

Im EDMS und Service Desk können Sie die Eskalation in der Regel für den Fall konfigurieren, dass der Koordinator lange Entscheidungen trifft oder der Koordinator aus dem einen oder anderen Grund nicht anwesend ist.

Der Prozess sieht bequemer und schneller aus als der erste, den wir überprüft haben. Trotzdem stellt sich die Frage: Ist der Antrag formalisiert?

Wenn der Benutzer schreibt "

Ich möchte Zugriff auf das System wie das von Ivanov", kann die Ausführung nur manuell erfolgen.

Wenn die Anwendung formalisiert ist (d. H. Es gibt eine bestimmte begrenzte Anzahl von Optionen zur Auswahl), können wir über Automatisierungsoptionen sprechen. Gleichzeitig müssen Sie erneut prüfen, wie die Automatisierung implementiert wird - von wem, mit welcher Qualität und wie sie unterstützt wird.

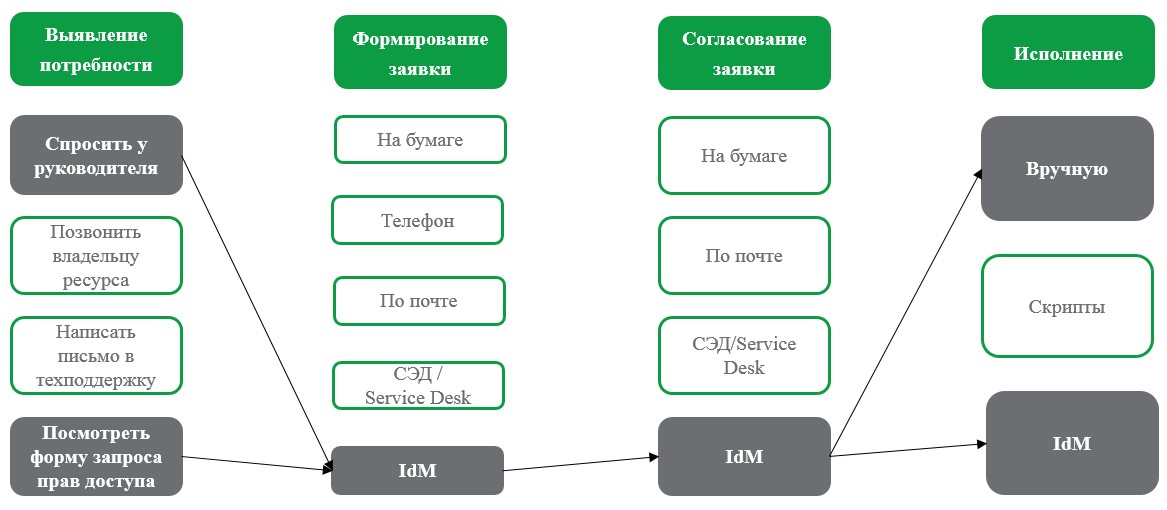

Prozess 3.Betrachten Sie die IdM-Option:

In diesem Fall kann der Benutzer herausfinden, welche Art von Zugriff er vom Manager benötigt, oder einfach im Anforderungsformular nachsehen (im IdM-Rollenkatalog können Sie zur Vereinfachung der Benutzer Geschäftsrollen oder -rollen mit einer klaren Beschreibung anzeigen).

Die Anforderung von Rechten und Rollen erfolgt in IdM sowie die Genehmigung von Anträgen.

Rechte werden von IdM automatisch nach Abschluss des Genehmigungsverfahrens für die Systeme gewährt, die für die Verwaltung über IdM verbunden sind. Da nicht alle Systeme zur Steuerung angeschlossen werden müssen (kann zur Steuerung im Datenerfassungsmodus angeschlossen werden), erhält der Auftragnehmer eine klare Aufgabe zur Ausführung. In diesem Fall erkennt das System im Falle eines Administratorfehlers eine Diskrepanz zwischen der Anwendung und dem gewährten Zugriff und informiert die interessierten Parteien (z. B. den IS-Beauftragten und den Systemadministrator).

Für jeden der Prozesse können auch die

Supportkosten übernommen werden.

Vergessen Sie gleichzeitig nicht, dass neben dem Aufbau des Prozesses zur Gewährung von Zugriffsrechten, den wir zur Vereinfachung der Prüfung ausgewählt haben, auch Prozesse für einen optimalen Betrieb erforderlich sind:

- Überarbeitung der Zugangsrechte für den Personaltransfer (Erhöhung, lineare Bewegung, Transfer von einer Holdinggesellschaft zu einer anderen),

- Überarbeitung der Zugriffsrechte gemäß dem Zeitplan (gemäß den Anforderungen Ihres Unternehmens - vierteljährlich, jährlich),

- Widerruf von Rechten bei Entlassung eines Mitarbeiters und Sperrung von Konten,

- Audit etc.

Daher müssen Sie im Entscheidungsprozess erneut

einen Schritt zurücktreten ,

um das gesamte System der Zugriffskontrollprozesse zu betrachten .

Mit diesem Ansatz können Sie die Verwendung jeder organisatorischen und technischen Lösung bewerten:

- wie es die Geschäftsprozesse des Unternehmens beeinflusst,

- ist es bequem für Benutzer

- ob sich die Ausfallzeit der Mitarbeiter aufgrund des nicht verfügbaren Zugriffs rechtzeitig erhöht,

- wird eine einfache Auswirkung auf den Gewinn des Unternehmens

- Wird es infolge einer solchen Reihe von Prozessen zu Kollisionen kommen?

- können wir Zugriffsrechte prüfen?

- Haben wir genügend dokumentierte Informationen, um sie in kontroversen Situationen oder bei der Untersuchung eines Vorfalls zu verwenden?

- Werden wir in der Lage sein, die Zugriffsrechte der Mitarbeiter usw. zu überprüfen?

Nachdem man das aufkommende Mosaik von Zugangskontrollprozessen erkannt hat, kann man organisatorische Maßnahmen und technische Lösungen sicherer auswählen.

Andere Artikel in der Reihe: