Hacker erhielten Zugriff auf den Hauptpostserver des internationalen Unternehmens Deloitte. Das Administratorkonto für diesen Server war nur kennwortgeschützt.

Der unabhängige österreichische Forscher David Wind erhielt eine Belohnung von 5.000 US-Dollar für das Erkennen von Sicherheitslücken auf der Google-Intranet-Anmeldeseite.

91% der russischen Unternehmen verbergen Datenlecks.

Solche Nachrichten finden Sie fast täglich in Internet-Newsfeeds. Dies ist ein direkter Beweis dafür, dass die internen Dienste des Unternehmens geschützt werden müssen.

Und je größer das Unternehmen, je mehr Mitarbeiter und je komplexer die interne IT-Infrastruktur ist, desto dringlicher ist das Problem des Informationslecks. Welche Informationen sind für Angreifer von Interesse und wie können sie geschützt werden?

Der Verlust welcher Informationen könnte dem Unternehmen schaden?

- Informationen über Kunden und Transaktionen;

- technische Informationen zu Produkten und Know-how;

- Informationen zu Partnern und Sonderangeboten;

- personenbezogene Daten und Buchhaltung.

Wenn Sie verstehen, dass einige Informationen aus der obigen Liste nur durch Angabe eines Benutzernamens und eines Kennworts in einem beliebigen Segment Ihres Netzwerks verfügbar sind, sollten Sie darüber nachdenken, die Datensicherheit zu erhöhen und sie vor unbefugtem Zugriff zu schützen.

Die Zwei-Faktor-Authentifizierung auf kryptografischen Hardwaremedien (Token oder Smartcards) hat den Ruf, sehr zuverlässig und gleichzeitig recht einfach zu verwenden zu sein.

Wir schreiben in fast jedem Artikel über die Vorteile der Zwei-Faktor-Authentifizierung. Weitere Informationen hierzu finden Sie in den Artikeln zum Schutz Ihres Windows-Domänenkontos und Ihrer E-Mail-Adresse .

In diesem Artikel zeigen wir Ihnen, wie Sie die Zwei-Faktor-Authentifizierung verwenden, um sich bei den internen Portalen Ihres Unternehmens anzumelden.

Als Beispiel nehmen wir das für Unternehmen am besten geeignete Rutoken-Modell - das kryptografische USB-Token Rutoken PKI EDS .

Beginnen wir mit dem Setup.

Schritt 1 - Server-Setup

Die Grundlage eines jeden Servers ist das Betriebssystem. In unserem Fall ist dies Windows Server 2016. Zusammen mit diesem und anderen Betriebssystemen der Windows-Familie wird IIS (Internet Information Services) verteilt.

IIS ist eine Gruppe von Internet-Servern, einschließlich eines Webservers und eines FTP-Servers. IIS enthält Anwendungen zum Erstellen und Verwalten von Websites.

IIS dient zum Erstellen von Webdiensten mithilfe von Benutzerkonten, die von einer Domäne oder Active Directory bereitgestellt werden. Auf diese Weise können Sie vorhandene Benutzerdatenbanken verwenden.

Im ersten Artikel haben wir ausführlich beschrieben, wie Sie eine Zertifizierungsstelle auf Ihrem Server installieren und konfigurieren. Jetzt werden wir nicht im Detail darauf eingehen, aber wir werden davon ausgehen, dass alles bereits eingerichtet ist. Das HTTPS-Zertifikat für den Webserver muss korrekt ausgestellt werden. Es ist besser, es sofort zu überprüfen.

In Windows Server 2016 ist IIS Version 10.0 integriert.

Wenn IIS installiert ist, muss es noch korrekt konfiguriert werden.

Bei der Auswahl der Rollendienste haben wir das Kontrollkästchen Standardauthentifizierung aktiviert.

Anschließend aktivierte IIS die Standardauthentifizierung .

Und gab die Domäne an, in der sich der Webserver befindet.

Dann haben wir eine Site-Bindung hinzugefügt.

Und wählte die SSL-Optionen.

Damit ist die Servereinrichtung abgeschlossen.

Nach diesen Schritten kann nur ein Benutzer die Site betreten, der über ein Token mit einem Zertifikat und einem Token-PIN-Code verfügt.

Wir erinnern noch einmal daran, dass dem Benutzer gemäß dem ersten Artikel ein Token mit Schlüsseln und ein Zertifikat ausgestellt wurde, das gemäß einer Vorlage vom Typ Benutzer mit einer Smartcard ausgestellt wurde .

Nun konfigurieren wir den Computer des Benutzers. Er sollte die Browser konfigurieren, mit denen er eine Verbindung zu geschützten Websites herstellt.

Schritt 2 - Einrichten Ihres Computers

Nehmen wir zur Vereinfachung an, unser Benutzer hat Windows 10.

Angenommen, er hat die Rootoken-Treiber für Windows installiert.

Die Installation des Treiberkits ist optional, da die Token-Unterstützung höchstwahrscheinlich über Windows Update erfolgt.

Wenn dies jedoch nicht plötzlich passiert ist, werden alle Probleme durch die Installation des Rootoken Driver Kit für Windows behoben.

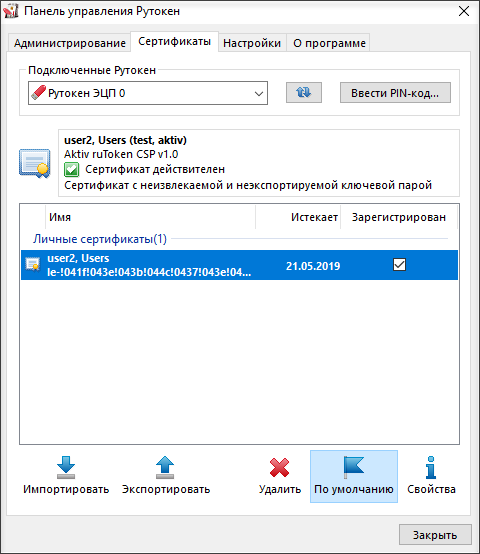

Verbinden Sie das Token mit dem Computer des Benutzers und öffnen Sie die Rootoken-Systemsteuerung.

Aktivieren Sie auf der Registerkarte Zertifikate das Kontrollkästchen neben dem erforderlichen Zertifikat, wenn es sich nicht lohnt.

Daher haben wir überprüft, ob das Token funktioniert und das erforderliche Zertifikat enthält.

Alle Browser außer Firefox werden automatisch konfiguriert.

Besonders mit ihnen müssen Sie nichts tun.

Öffnen Sie nun einen beliebigen Browser und geben Sie die Adresse der Ressource ein.

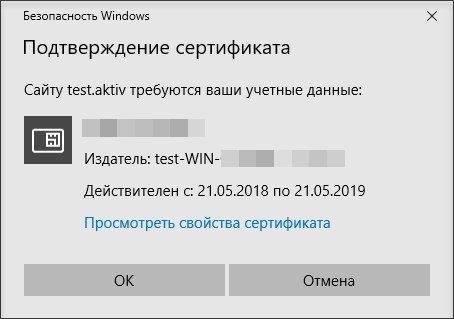

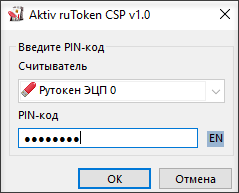

Bevor die Site geladen wird, wird ein Fenster zur Auswahl eines Zertifikats und anschließend ein Fenster zur Eingabe des Token-PIN-Codes geöffnet.

Wenn Aktiv ruToken CSP standardmäßig als kryptografischer Anbieter für das Gerät ausgewählt ist, wird ein weiteres Fenster zur Eingabe des PIN-Codes geöffnet.

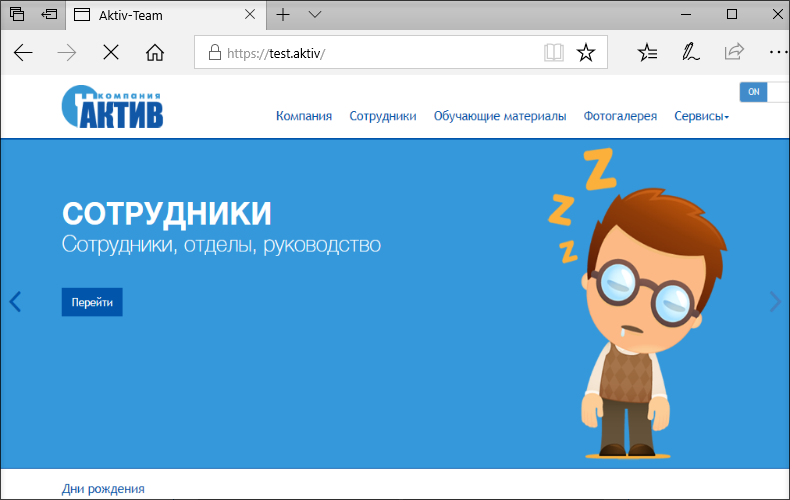

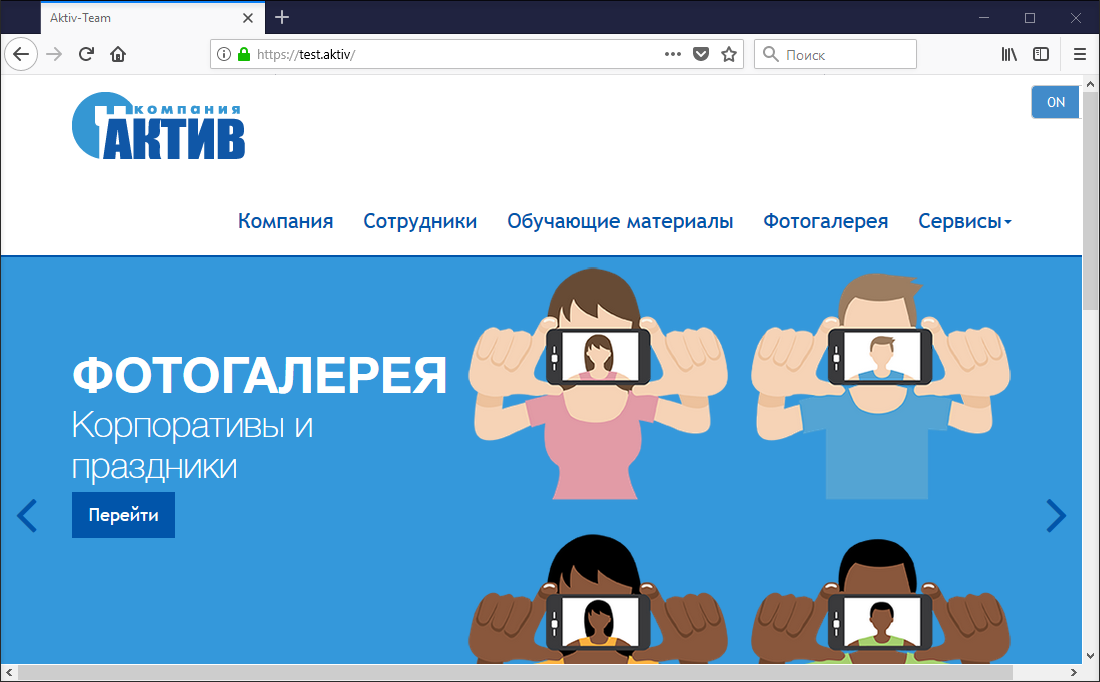

Und erst nach erfolgreicher Eingabe im Browser wird unsere Seite geöffnet.

Für Firefox sollten zusätzliche Einstellungen vorgenommen werden.

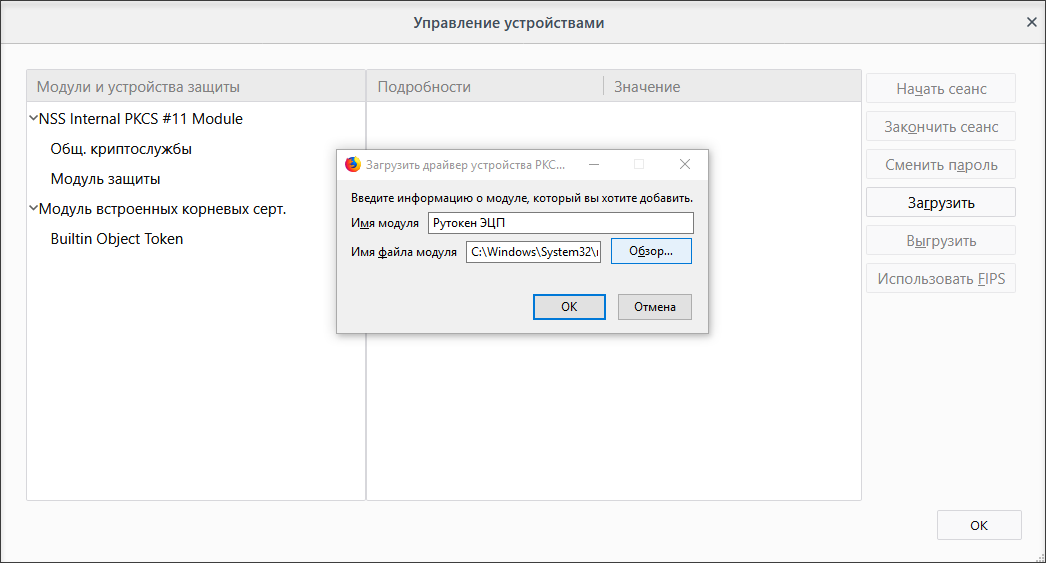

Wählen Sie in den Browsereinstellungen Datenschutz und Schutz aus . Klicken Sie im Abschnitt Zertifikate auf Schutzgerät . Das Fenster Geräte verwalten wird geöffnet.

Klicken Sie auf Herunterladen , geben Sie den Namen des Rootoken-EDS und den Pfad C: \ windows \ system32 \ rtpkcs11ecp.dll an.

Das ist alles, jetzt weiß Firefox, wie man mit dem Token umgeht, und ermöglicht es Ihnen, die Site damit zu betreten.

Die Token-Anmeldung auf Websites funktioniert übrigens auch auf Macs in Safari, Chrome und Firefox.

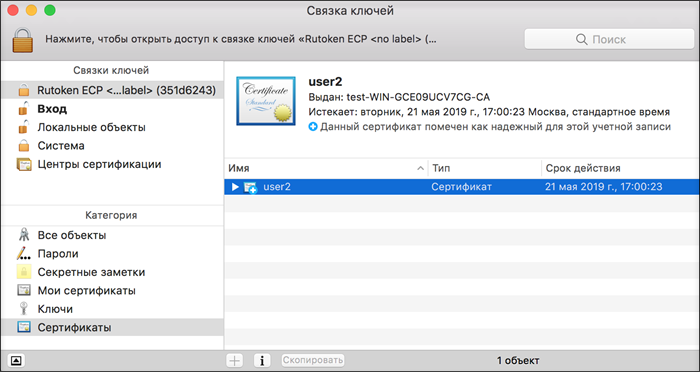

Sie müssen nur das Schlüsselbund- Unterstützungsmodul von der Rutoken-Site installieren und das Zertifikat auf dem darin enthaltenen Token anzeigen.

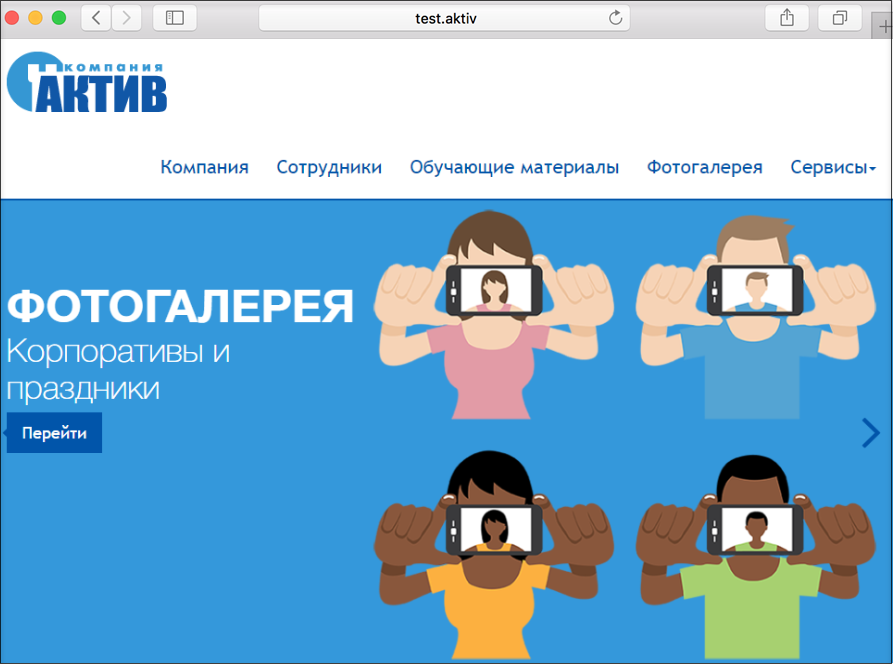

Sie müssen Safari, Chrome, Yandex und andere Browser nicht einrichten, sondern müssen die Site nur in einem dieser Browser öffnen.

Der Firefox-Browser ist fast genauso konfiguriert wie unter Windows (Einstellungen - Erweitert - Zertifikate - Sicherheitsgeräte). Nur der Bibliothekspfad unterscheidet sich geringfügig von / Library / Akitv Co / Rutoken ECP / lib / librtpkcs11ecp.dylib.

Schlussfolgerungen

Wir haben Ihnen gezeigt, wie Sie die Zwei-Faktor-Authentifizierung auf Websites mithilfe kryptografischer Token konfigurieren. Wie immer brauchten wir dafür keine zusätzliche Software, außer für die Rootoken-Systembibliotheken.

Sie können dieses Verfahren mit jeder Ihrer internen Ressourcen ausführen und Benutzergruppen flexibel konfigurieren, die wie an anderer Stelle in Windows Server Zugriff auf die Site haben.

Verwenden Sie ein anderes Betriebssystem für den Server?

Wenn Sie möchten, dass wir über das Einrichten anderer Betriebssysteme schreiben, schreiben Sie darüber in den Kommentaren zum Artikel.