Enigma kryptografische Maschine. Gerüchten zufolge ist dies das erste Gerät, das die NSA-Hintertür eingeführt hat. Dies geschah nach dem Zweiten Weltkrieg in Zusammenarbeit mit der Produktionsfirma Crypto AG. Seitdem ist die Einführung solcher Hintertüren für den US-Geheimdienst fast zur Standardpraxis geworden

Enigma kryptografische Maschine. Gerüchten zufolge ist dies das erste Gerät, das die NSA-Hintertür eingeführt hat. Dies geschah nach dem Zweiten Weltkrieg in Zusammenarbeit mit der Produktionsfirma Crypto AG. Seitdem ist die Einführung solcher Hintertüren für den US-Geheimdienst fast zur Standardpraxis gewordenViele sprechen von der Allmacht der amerikanischen Geheimdienste: Sie sagen, dass sie Hardware-Lesezeichen in der CPU (

Clipper-Chips ) setzen und bei der Erstellung dieser Standards Hintertüren in Verschlüsselungsstandards belassen, wie dies beim von NIST als Standard-RNG übernommenen Dual_EC_DRBG-Algorithmus der Fall war. Die Dokumente von Snowden zeigten, dass die NSA RSA bezahlt hat, um dieses RNG in ihre Software aufzunehmen.

Aber in Wirklichkeit ist auch ihr Einfluss nicht unbegrenzt. Laut der

Quelle des WikiTribune der International Organization for Standardization (ISO) entwickelte sich im April dieses Jahres eine ganze Diskussion zwischen Spezialisten der internationalen Expertengruppe für ISO-Sicherheit und Mitarbeitern der US National Security Agency (NSA), die neue Blockchiffren für das Internet der Dinge einführten.

Der Quelle zufolge fand die endgültige Abstimmung über den Vorschlag der NSA in Wuhan, China, statt, wo vom 26. bis 20. April 2018 das 26. Treffen der Arbeitsgruppen

ISO / IEC JTC 1 / SC 27 zu Sicherheitsstandards stattfand. Experten aus mehreren Ländern, darunter auch US-Verbündete, stimmten negativ über den Vorschlag der amerikanischen Delegation ab.

Diese Entscheidung der Experten erklärt sich aus "der Weigerung der amerikanischen Delegation, zu der auch Vertreter der NSA gehörten, ein Standardniveau an technischen Informationen bereitzustellen, um fortzufahren [Überprüfung ihres Antrags]."

Der Quelle zufolge gingen der endgültigen Abstimmung mehrere Wochen lang Streitigkeiten voraus, aber die

NSA lieferte nicht die erforderlichen technischen Details zu den Algorithmen , die solchen Prozessen gemeinsam sind. Das heißt, das Komitee war bereit, ihre Codes auf Augenhöhe mit anderen zu betrachten, aber die NSA erklärte einfach „Glaub uns“, dem das Komitee nicht zustimmte. Wahrscheinlich unter Berücksichtigung der gesamten Vorgeschichte der NSA.

Wir sprechen über die Familie der Blockchiffren Simon und Speck.

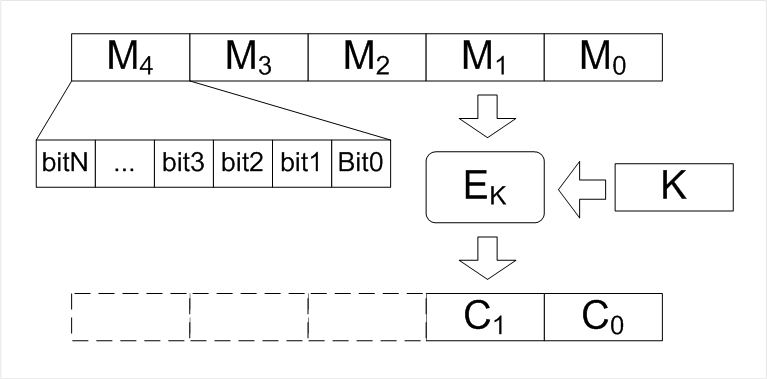

Blockchiffre - eine Art symmetrische Chiffre. Theoretisch können Sie mit dem Konzept ein bestimmtes Sicherheitsniveau erreichen, indem Sie einfach auszuführende Substitutions- und Permutationsoperationen kombinieren.

Das allgemeine Schema der Blockverschlüsselung

Das allgemeine Schema der BlockverschlüsselungDie grundlegenden Algorithmen moderner Blockchiffren wurden von IBM in der 1970 veröffentlichten Arbeit an der Blockchiffre "Lucifer" entwickelt. 1977 wurde die DES-Verschlüsselung (Data Encryption Standard) entwickelt, die 1981 als NIST-Standard übernommen wurde. Schließlich wurde im Jahr 2002 die Rijndael-Chiffre, auch als Advanced Encryption Standard (AES) bekannt, zum Standard erklärt.

Das Randal Block Cipher Network (AES), das 2002 als NIST-Standard eingeführt wurde

Das Randal Block Cipher Network (AES), das 2002 als NIST-Standard eingeführt wurdeErstellt 2013 von Simon und Speck von der NSA - einer Familie leichter Blockchiffren, die für das Internet der Dinge angepasst sind, dh für Geräte mit sehr schwachen Prozessoren und sehr wenig Speicher. Simon ist für die Hardware-Implementierung und Speck für die Software angepasst. Detaillierte Informationen zu den Chiffren finden Sie im

offiziellen NSA-Repository auf Github.

Der ISO-Standard für die Kryptographie in IoT-Geräten wurde 2012 verabschiedet und sieht die Verwendung von zwei leichten Blockchiffren Present und Clefia vor. 2014 schlug die NSA vor, die Chiffren von Simon und Speck in den Standard aufzunehmen. Vier Jahre vergingen, aber die NSA veröffentlichte die Sicherheitsanalyse und Beschreibung der in solchen Fällen akzeptierten Algorithmen nicht. Die Autoren der Chiffre haben

hier ein solches Dokument erstellt (dies ist die detaillierteste Beschreibung, die ich finden konnte). Aber das Dokument hat die ISO-Experten offensichtlich nicht zufriedengestellt. Anscheinend enthält die Beschreibung keine wichtigen Informationen über die Details des Simon- und Speck-Permutations-Permutations-Netzwerks.

ISO legt harmonisierte Standards für eine breite Palette von Produkten, Dienstleistungen und Messungen in nahezu allen Branchen fest, einschließlich Technologie, Fertigung, Lebensmittel, Landwirtschaft und Gesundheitswesen. In diesem Fall prüfte der zuständige Ausschuss die empfohlene Verschlüsselungstechnologie, die "die Sicherheit der Geräte des Internet der Dinge verbessert". Dazu gehören viele Geräte, einschließlich verschiedener Haushaltsgeräte: intelligente Lautsprecher, Kühlschränke, Beleuchtungs- und Heizungssysteme sowie tragbare Geräte.

Laut der Quelle bestand die NSA darauf, diese Standards als ISO-Empfehlung zu übernehmen, um die NIST-Zulassung zu erhalten. Danach werden sie zum Standard für alle US-Regierungsbehörden und verwandten Unternehmen.

Diese Abstimmung ist ein weiterer fehlgeschlagener Versuch der NSA, diese Chiffren als ISO-Standards zu bewerben. Das letzte Mal wurden

sie auf der September-Sitzung

abgelehnt . Während der aktuellen Diskussion im April erinnerten sie sich erneut an die Geschichte von Dual_EC_DRBG und zitierten Snowden-Dokumente. Einige Delegierte äußerten allgemeines Misstrauen gegenüber der NSA. Zum Beispiel sagte der israelische Delegierte Orr Dunkelman: „Ich vertraue den Entwicklern nicht. Es gibt einige Leute in der NSA, die glauben, ihre Aufgabe sei es, Standards zu untergraben. Meine Aufgabe ist es, Standards zu verteidigen. “

Aufgrund ihres guten Rufs wird es der NSA schwer fallen, ihre Algorithmen als Standards zu validieren.

Wir kündigen die Aktion "Mehr Cyber-Verteidigung für den Sport" an!

GlobalSign nimmt an der Feier des ehrgeizigsten Events aller Athleten und Fußballfans teil - der FUSSBALLWELTMEISTERSCHAFT 2018 - und GIBT 1 JAHR SSL-SCHUTZ! *Aktionsbedingungen:* Wenn Sie ein einjähriges

SSL-Zertifikat mit DV-, OV- oder

EV- Level

erwerben , erhalten Sie das zweite Jahr als Geschenk.

• Die Aktion gilt für alle sportbezogenen Websites.

• Die Aktion gilt nur für neue Bestellungen und gilt nicht für Partner.

• Um das Angebot zu nutzen,

senden Sie auf der Website eine Anfrage mit dem

Aktionscode :

SL003HBFR .

Die Aktion dauert bis zum 15. Juli 2018.

Weitere Informationen zur Kampagne erhalten Sie von den Managern von

GlobalSign Russia telefonisch unter +7 (499) 678 2210.

MEHR SCHUTZ mit GlobalSign!