Einige Wochen vor dem Forum der

Positive Hack Days fand der traditionelle Competitive Intelligence-Wettbewerb statt. In diesem Jahr stützten wir uns auf ein

Sicherheitsaudit und Cyber-Bedrohungen ICO , bei dem wir die gesamte externe Infrastruktur einschließlich eines Teams von Organisatoren, Entwicklern und Beratern analysieren mussten, um Risiken zu reduzieren. Wir haben unseren Wettbewerb basierend auf realen Projekten erstellt.

Alle Aufgaben konzentrierten sich auf das fiktive kleine Crowdsale-Unternehmen Notsopositive, ein typisches ICO mit einer kleinen Anzahl von Mitarbeitern. Während des Wettbewerbs erfuhren die Teilnehmer viele versteckte Informationen über die Gründer und Mitarbeiter des Unternehmens, über ihre Verwandten und Freunde. Zunächst mussten die Teilnehmer eine große Anzahl von Online-Diensten und sozialen Netzwerken in ihrem Arsenal haben, um ihre Besonderheiten zu kennen und sie nutzen zu können. Darüber hinaus war es notwendig, mit den verfügbaren Informationen so umzugehen, dass die erforderlichen Daten über Personen gefunden und verwendet wurden, um neue zu erhalten.

Die Aufgaben wurden so verteilt, dass sowohl Veteranen als auch Anfänger sich nicht langweilten und jeder mit mindestens einer Flagge abreiste. Viele Aufgaben bildeten eine eigenartige Abfolge und entwickelten sich zu einer ganzen Handlung. Es gab auch Aufgaben, die nichtlinear waren, sodass die Teilnehmer Informationen zu jedem durchgeführten Schritt speichern mussten.

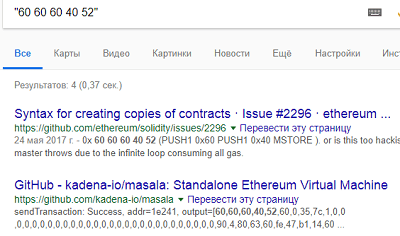

Um die erste Einführungsaufgabe zu lösen, bei der der Rest begann, mussten Sie Google verwenden:

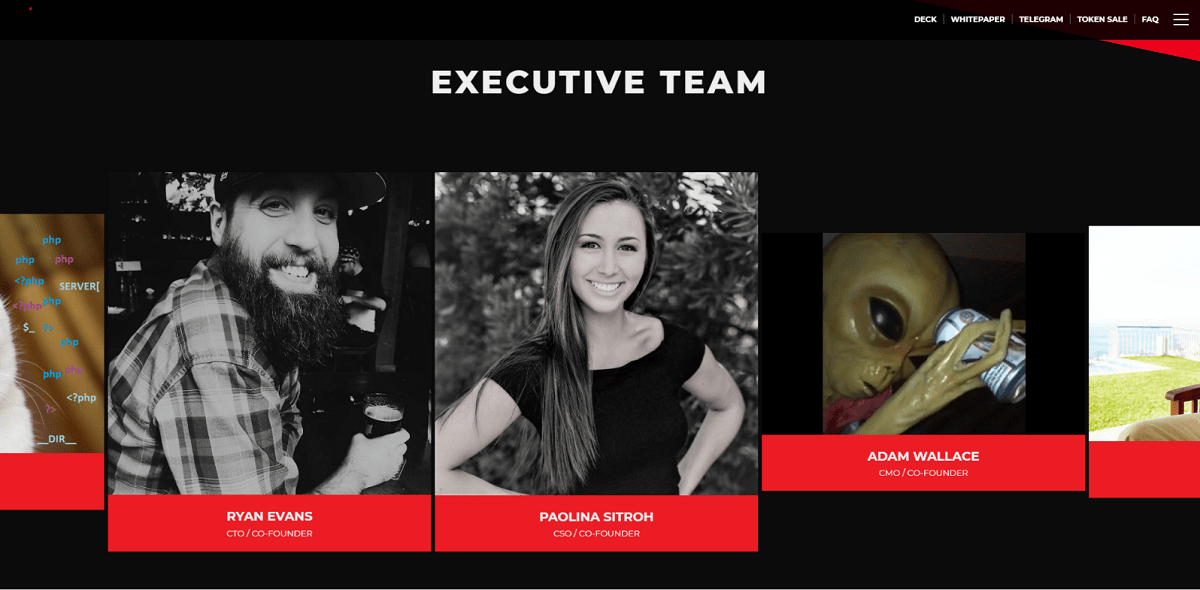

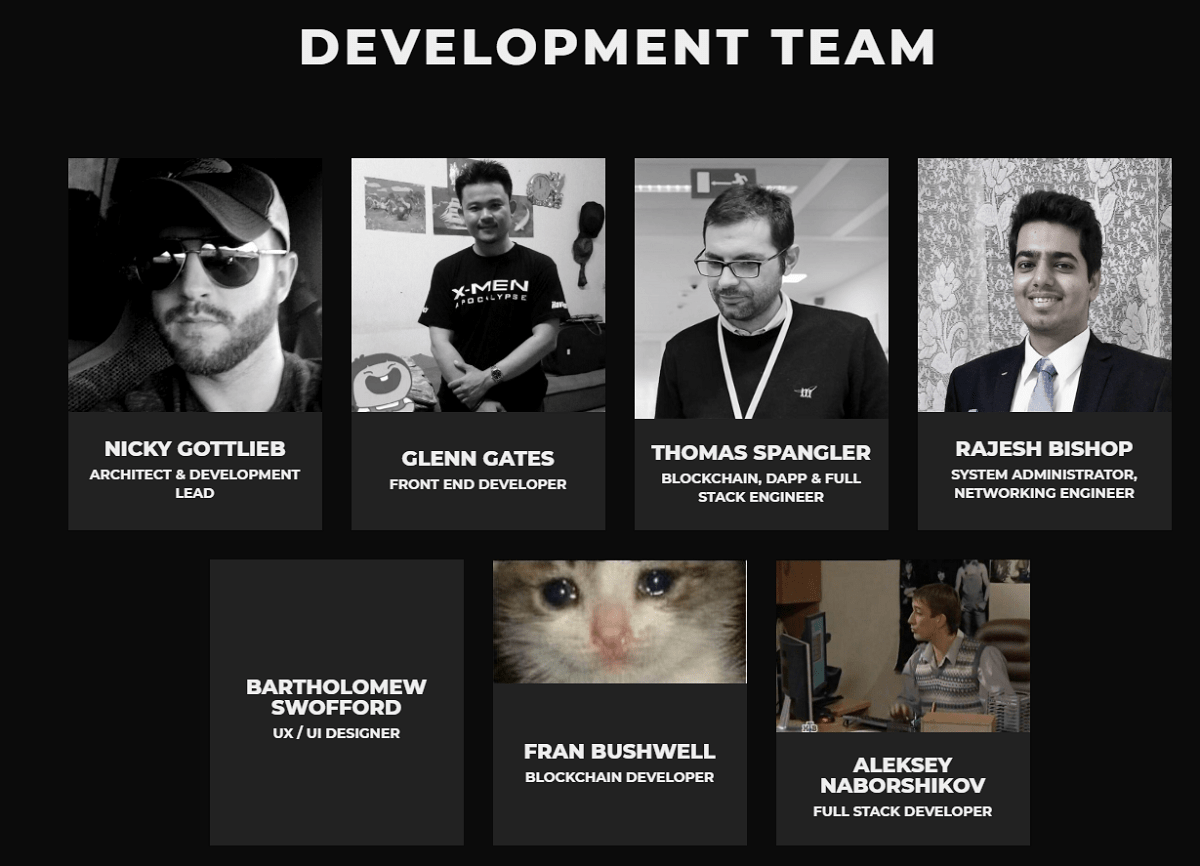

Alle Aufgaben wurden um acht Mitarbeiter des Notsopositive-Projekts aus dem Executive Team und dem Development Team aufgebaut.

Bei einer sorgfältigen Untersuchung der Website stießen die Teilnehmer auf verschiedene "Einstiegspunkte", die zur Lösung führten. Lassen Sie uns näher auf jede Aufgabe eingehen.

Adam Wallace, CMO

Fragen im Adam Wallace-Thread:

- Adam Wallace Benutzername?

- Wofür hat Adams Sohn Allergien?

- Wie lautet Adams Hausnummer?

- Wo lernt Adams Sohn?

- CMOs Lieblingsbarname?

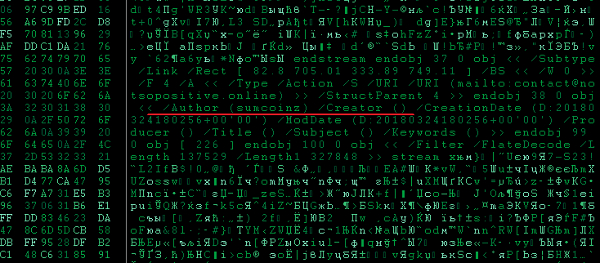

Nachdem Sie auf eine Whitepaper-Site gestoßen waren, mussten Sie ein PDF in einen beliebigen Onlinedienst hochladen, um META-Daten (z. B.

PDFCandy ) zu

lesen, oder es in Word öffnen, wo Sie den Spitznamen CMO, auch bekannt als Adam Wallace, sumcoinz, finden konnten.

Liebhaber, die alles mit ihren Händen machen, können das PDF in ihrem bevorzugten HEX-Editor öffnen und Adams Spitznamen selbst erhalten.

Um

Um die

Kette fortzusetzen ,

musste ein FTP-Server mit dem

Knock-Subdomain-Scanner gefunden werden. Zu diesem Zweck konnten auch die Dienstprogramme

dnsmap ,

sublist3r und

sublazerwlst verwendet werden.

Es gab noch einen anderen Weg: Sie konnten die tatsächliche IP-Adresse der notsopositive.online-Website ermitteln, die sich hinter CloudFlare befindet, und das gesamte Subnetz auf der Suche nach dem 21. Port durchsuchen. Der Ansatz zur Lösung dieser Aufgabe ist individuell und hängt von den Erfahrungen und Fähigkeiten jedes Teilnehmers ab.

Die empfangenen IP-Adressen des FTP-Servers und die Anmeldung reichten aus, um das Erraten von Passwörtern anzugreifen. Dazu musste man das legendäre Dienstprogramm

THC-Hydra verwenden . Es klingt einfach, aber die Teilnehmer mussten das gesamte Wörterbuch der gefundenen Spitznamen der ICO-Organisatoren verwenden. Übrigens haben wir in den FTP-Protokollen auch Versuche gesehen, Root-, Administrator- und Administratorbenutzer anzugreifen.

Nachdem ich Adams Login (sumcoinz) gelernt hatte, war es notwendig, das Passwort nach dem bekanntesten

Wörterbuch unter CTF-schiki zu sortieren.

Während des Wettbewerbs hatten einige Teilnehmer aufgrund der begrenzten Anzahl von Clients Probleme, eine Verbindung zu FTP herzustellen. Der Konfigurationsfehler wurde jedoch später behoben. Wir haben das Passwort des FTP-Servers in ein einfacheres geändert, um die Ausführung der Aufgabe durch die Teilnehmer zu vereinfachen und zu beschleunigen.

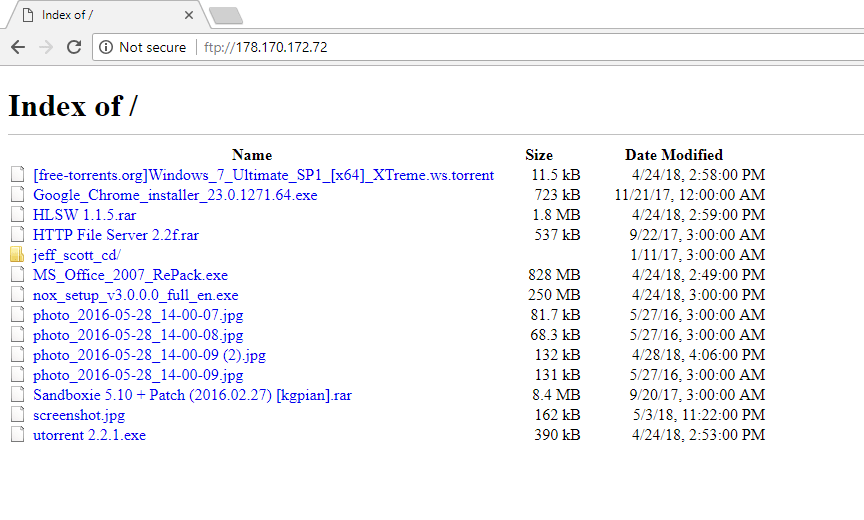

Ein Angriff dauert normalerweise nur wenige Sekunden. Als nächstes mussten Sie auf bequeme Weise zu FTP gehen und einen für einen Personal Server typischen Datei-Papierkorb finden.

Neben der Software gab es interessante Fotos, die mehrere Flaggen gleichzeitig enthielten.

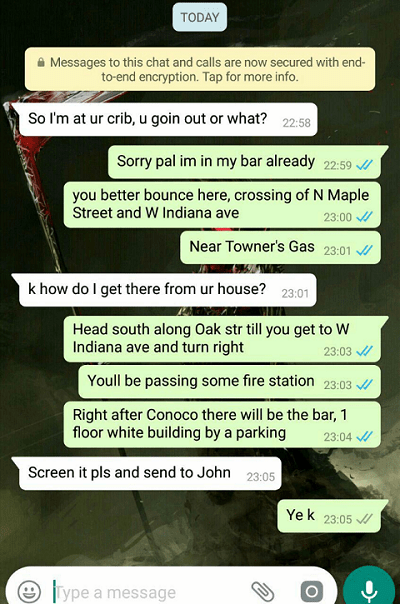

Adams ungeschickte Handschrift zeigt den Namen, den Studienort, die Schuladresse und die Privatadresse seines Sohnes! Eine andere Flagge ist das Allergen des Sohnes Adams. Auf demselben Server befindet sich eine interessante Datei mit dem Namen screenhot.jpg:

Der Screenshot von WhatsApp ist eine Korrespondenz, vermutlich von Adam und seinem Freund. In einer Nachricht erfährt Adams Freund, wo sich die Bar befindet, in der Adam zum Zeitpunkt ihrer Kommunikation Zeit verbringt. Mit jedem Dienst mit Karten von Spokane konnte der Teilnehmer die beschriebene Route „durchgehen“ und auf die beliebteste CMO Notsopositive-Leiste namens „7th Rail“ stoßen.

Zum Zeitpunkt des Abschlusses des Wettbewerbs haben nur 20 Teilnehmer alle Aufgaben aus der Adam Wallace-Storyline erfolgreich abgeschlossen und das beschriebene Stadium erreicht.

Ryan Evans, CTO

Fragen an die Ryan Evans-Niederlassung:

- Github Benutzername?

- Unternehmens-E-Mail-Adresse?

- Ryans Frau E-Mail-Adresse?

- Ryans Frau Benutzername?

- Ryans Frau Resort?

- Ryans Frau Freund Nachname?

- Ryans Frau Arbeitsort (Firmenname)?

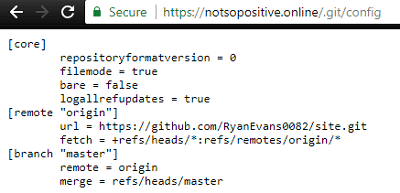

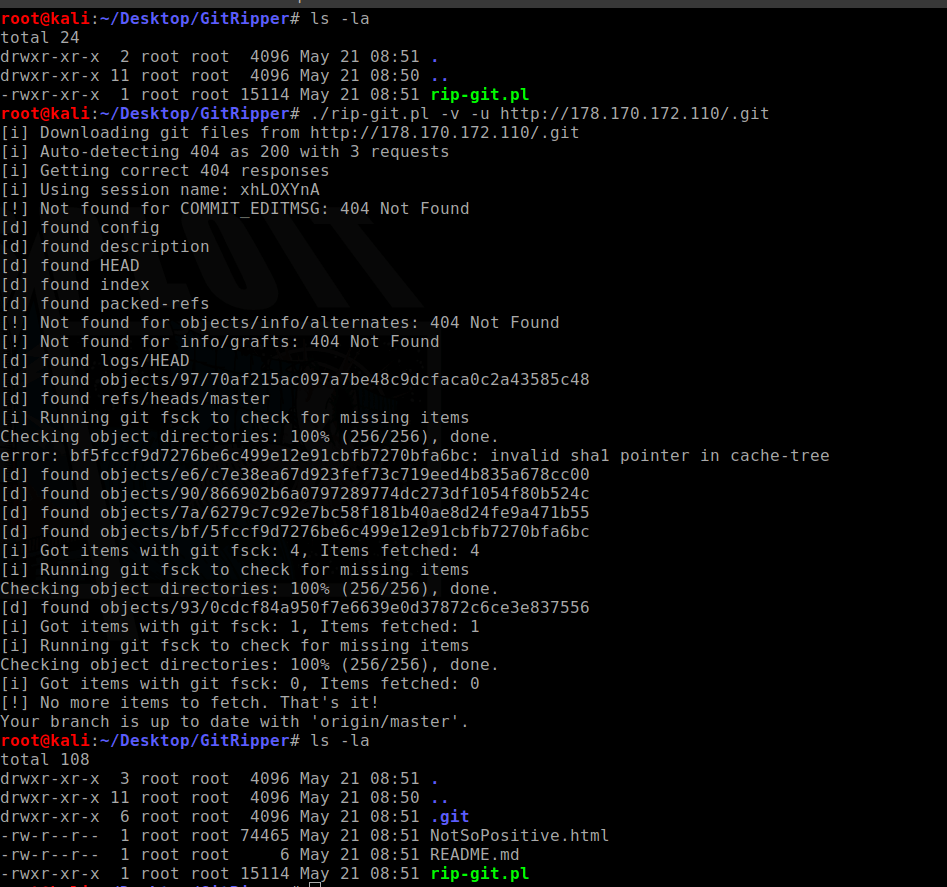

Ryan Evans - Technischer Direktor des ICO-Projekts. Mithilfe von Dienstprogrammen zum Durchsuchen von Verzeichnissen und Dateien, z. B.

dirb oder dem Wörterbuch

fuzz.txt , finden Sie im Stammverzeichnis der Website notsopositive.online das Verzeichnis .git, aus dem Sie alle Quellen aus dem Repository abrufen können. Weiter - Es war erforderlich, die Quelle mit

dieser Methode

abzurufen ,

GitRipper zu verwenden , die tatsächliche IP-Adresse der Site als Ziel

anzugeben und die Konfigurationsdateien des Git-Versionskontrollsystems zu extrahieren. Es war möglich, /.git/config mit einem normalen Browser abzurufen.

In der Konfigurationsdatei befand sich ein Link zu Ryans GitHub-Konto (

github.com/ryanevans0082 ), über das Sie auf sein Jabber-Konto stoßen konnten:

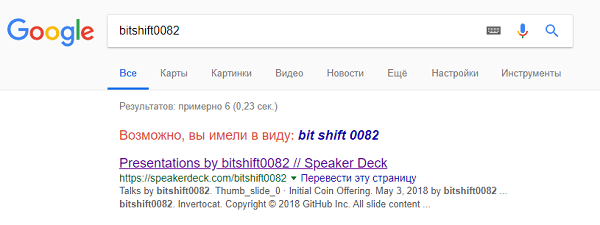

Es hatte keinen Sinn, dort zu schreiben, aber die Suche mit Google ist eine gute Idee. Die erste Flagge wurde übergeben, dann mussten Sie das Speaker Deck-Konto und die einzige hochgeladene Präsentation zum ersten Münzangebot in den Google-Suchergebnissen finden.

Die Teilnehmer, die unter Tränen der blutigen Tränen standen, als sie die Präsentation sahen, erhielten eine Belohnung - Ryans Unternehmens-E-Mail wurde auf der letzten Folie veröffentlicht.

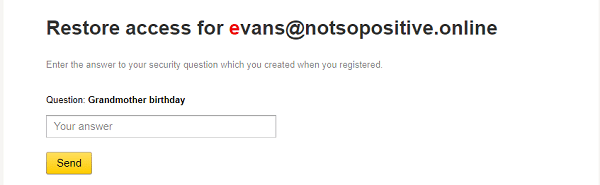

Es war sinnlos, das E-Mail-Passwort zu sortieren, aber es war möglich, es bei einem geheimen Problem wiederherzustellen:

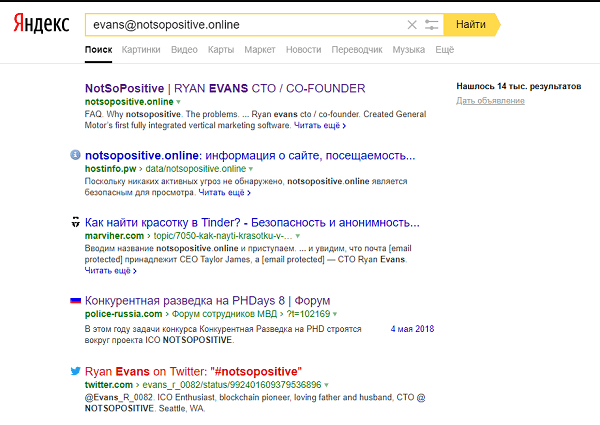

Großmutter, ja :) Die Frage ist nicht die zuverlässigste. Bei realen Projekten haben wir uns oft mit ähnlichen getroffen. Die Antwort auf diese Fragen finden Sie in der Regel in sozialen Netzwerken - in Odnoklassniki, VKontakte und Twitter. Der nächste Schritt ist die Suche nach Konten:

Ein bekannter Bart erschien auf Twitter für Ryan Evans. Übrigens könnten Sie auch ein Konto bei Yandex finden.

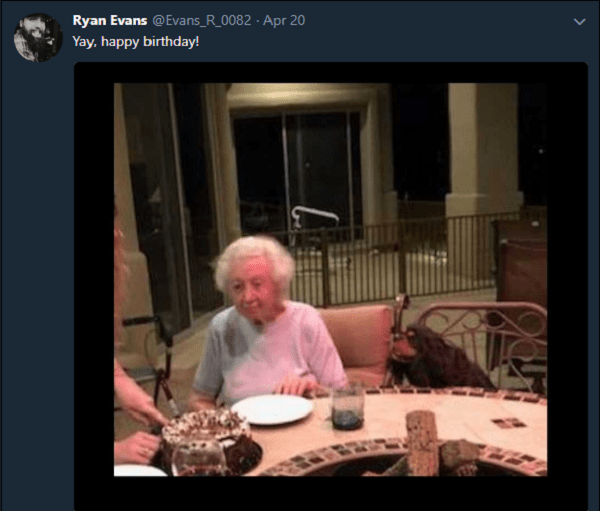

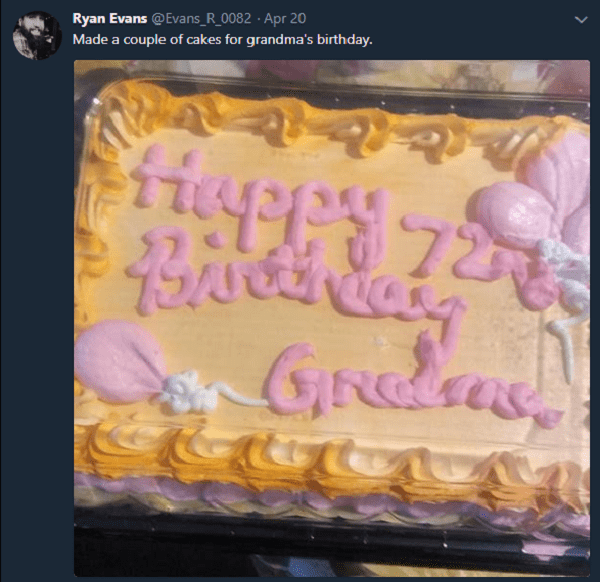

Auf Twitter wurde der Geburtstag ihrer Großmutter erwähnt - der 20. April.

Das genaue Alter der Großmutter könnte anhand der Zahl berechnet werden, die auf der Sahne auf dem Kuchen steht.

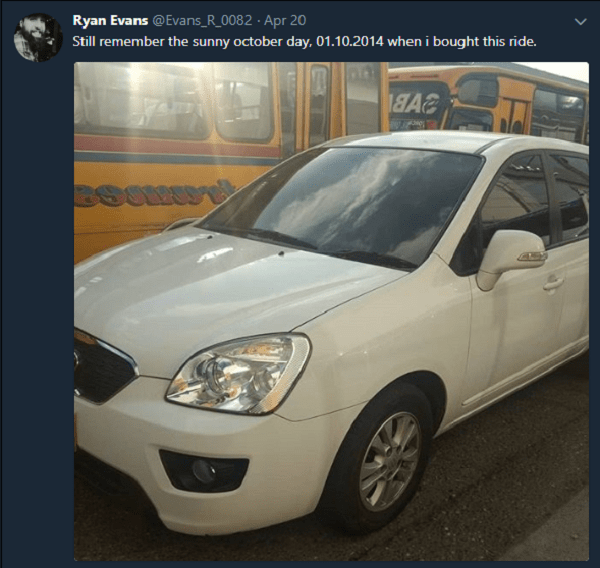

Ein bisschen rechnen, und jetzt haben wir das genaue Geburtsdatum herausgefunden - den 20. April 1946. Es stellt sich sofort eine vernünftige Frage: In welchem Format könnte Ryan das Datum schreiben? Sie können dies herausfinden, indem Sie auf Twitter scrollen: Es gab einen Beitrag über ein Auto, den grauen Kia Carens, der am 1. Oktober 2014 gekauft wurde. Das Datum hat das Format TT.MM.JJJJ. Vielleicht hat Ryan die Antwort auf die Sicherheitsfrage im selben Format geschrieben.

Nicht alle OSINT-Liebhaber erwiesen sich gleichzeitig als Autoenthusiasten, so dass einige Teilnehmer Probleme hatten, Marke und Modell von Adams Auto zu bestimmen. In den Fällen, in denen die Suche nach Bildern bei Google oder die Fahrerfahrung nicht hilfreich sind, kann Yandex Abhilfe schaffen. Er identifizierte die Marke und das Modell von Kia Carens.

Die Automodellflagge des CTO wurde übergeben. Als nächstes musste das Geburtsdatum der Großmutter im richtigen Format (20.04.1946) als Antwort auf die geheime Frage „Yandex.Mail“ ersetzt werden.

Danach war es möglich, ein neues Passwort festzulegen (der nächste Teilnehmer hat es trotzdem geändert) und jetzt kamen wir in Ryans Mailbox. In den gesendeten Nachrichten befand sich ein Brief an seine Frau, in dem der Teilnehmer ihre E-Mail

evansmegan02282@yahoo.com .

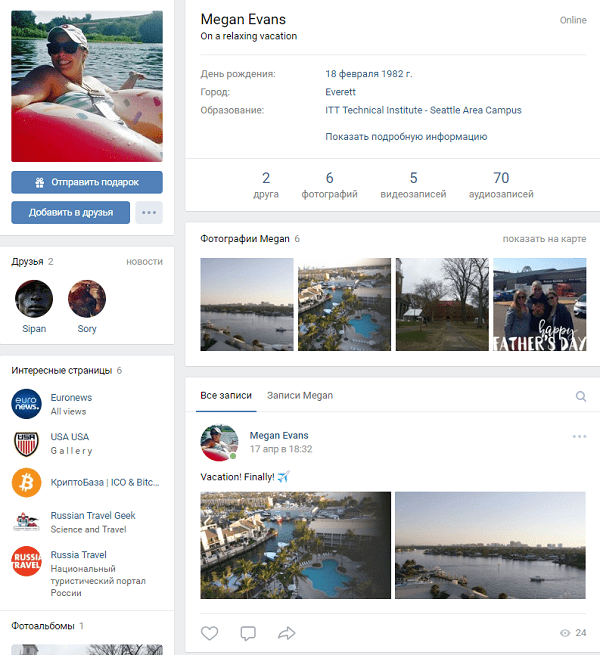

Aus der Adresse war es nicht schwierig, den Namen zu berechnen - Megan, und eine Suche in sozialen Netzwerken ergab eine VK-Seite:

Sie können Megan auch auf VK über das Kennwortwiederherstellungsformular finden. Dazu müssen Sie eine Kennwortwiederherstellung anfordern und die E-Mail-Adresse und den Nachnamen Evans angeben:

Die Seite enthält eine Fülle von Informationen:

- Heimatstadt,

- Universität

- Arbeitsort (in Abonnements),

- Urlaubsort (GPS-Tags in EXIF-Fotos),

- einige Fotos, um das Aussehen zu bestimmen,

- ungefähre Interessen.

- Mehrere Flaggen über Megan wurden gleichzeitig übergeben.

Unter Berücksichtigung aller neuen Aspekte von Megan dachte der Teilnehmer wahrscheinlich: "Warum hat Megan nicht mit der Katze in der E-Mail-Korrespondenz auf das Foto geantwortet?" In der Tat ist hier etwas unrein.

Nur wenige Leute haben einen Weg gefunden, um die Lösung fortzusetzen, aber wer es erraten hat - hat die Top 10 Teilnehmer erreicht.

Installieren Sie also Tinder und emulieren Sie die Geolokalisierung mithilfe von Anwendungen wie

Fake GPS - oder setzen Sie Tinder auf Bluestacks, wo eine ähnliche Funktion sofort verfügbar ist.

Die Ruhestätte Megan (Miami, Florida) wurde anhand der Geometrien in ihren Fotografien von der VK-Seite gefunden. Mit Fake GPS mussten Sie nach Miami, Florida, „fliegen“, die Zielgruppe auf Megan-Parameter einstellen (Sie kennen das Alter und den genauen Standort bereits aus dem VK-Profil) und die Mädchen durchwischen. Nach 5–10 schönen Damen wurde „die einzige“ Megan Evans entdeckt. Aber ihr Vor- und Nachname in Tinder stellte sich als unterschiedlich heraus, aber die Fotos von VKontakte halfen sicherzustellen, dass sie es war.

Um sicherzustellen, dass dies kein Fehler ist, sondern die Megan, die wir benötigen, musste der Studienort und die Heimatstadt überprüft werden, die beim Verbinden des Kontos automatisch von Facebook importiert wurden. Die Flagge der CTO-Frau am Arbeitsplatz wurde übergeben.

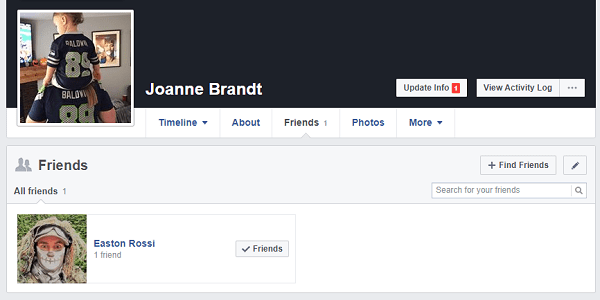

Ferner wurde die Suche nach der zweiten "Schatten" -Identität von Megan fortgesetzt. Zunder-Funktion - Der Arbeitsplatz wird automatisch aus dem Facebook-Profil ersetzt. Daher können Sie sofort zu Facebook gehen, um die Scamsopositive-Seite zu finden.

Mit der Intelligenzmethode „eifersüchtiger Schüler“, auch bekannt als „Durchbrechen von Likes“, können Sie die Joanne Brandt-Seite finden und als letzte Flagge den Namen des einzigen Freundes auf dieser Seite übergeben - Rossi.

Die restlichen Aufgaben hatten einen geringeren Schwierigkeitsgrad und wurden zu kleinen Quests mit relativ billigen Flaggen zusammengefasst. Für die Lösung sind möglicherweise spezielle Kenntnisse über den Betrieb einiger Dienste erforderlich. Die Aufgabe, das Mobiltelefonmodell des Front-End-Entwicklers Alexei Naborshchikov zu definieren, deutete beispielsweise darauf hin, dass dem Teilnehmer die Möglichkeit bekannt war, das Modell seines Lieblings-Gadgets in seinem Profil im w3bsit3-dns.com-Forum anzugeben.

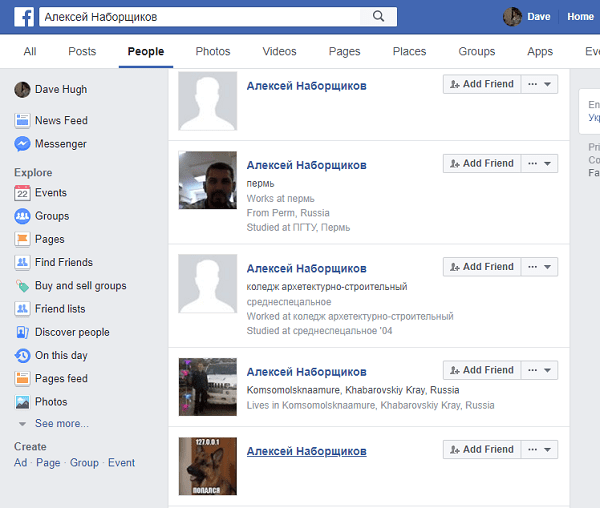

Zunächst war es also notwendig, Alexeys Frontend in sozialen Netzwerken zu finden.

Bei einer Anfrage an Facebook wurden mehrere gleichzeitig ausgegeben, es gibt jedoch nur einen IT-Spezialisten. Die dünne Verbindungslinie zwischen der Beschreibung auf der Website des Unternehmens und dem Facebook-Konto war der thematische Avatar, der die berufliche Orientierung unseres Opfers hervorbrachte.

Die eindeutige Seitenadresse (m0arc0de) gab uns einen häufig verwendeten Spitznamen. Es folgte eine Suche auf w3bsit3-dns.com oder xda-Entwicklern. Unter Spitznamen konnte man den Front-End-Entwickler von Notsopositive finden. Im Feld "Über mich" schrieb Alexey alle Informationen, die wir benötigen, über sich selbst, sodass wir eindeutig feststellen können, dass dies genau der ist, den wir benötigen. Die Flagge mit dem Telefonmodell wird übergeben.

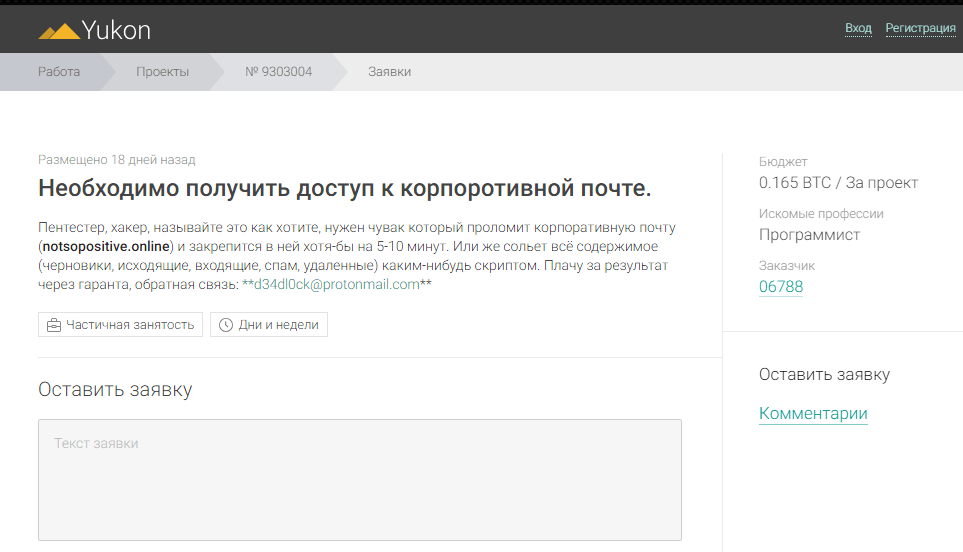

Bei der Suche nach einem unbekannten Hacker (Benutzername des bösen Mannes im anonymen freiberuflichen Dienst) wurde angenommen, dass dem Teilnehmer ein neues Portal für die anonyme Platzierung verschiedener Dienste und kommerzieller Angebote namens Yukon bekannt ist. Nach einigem Durchblättern des Abschnitts „Arbeit“ konnte man eine merkwürdige Anzeige mit direktem Verweis auf die untersuchte Site finden. In den Kontakten für Feedback wurde auch die Postanschrift angegeben, in der der Spitzname des "bösen" Mannes stand.

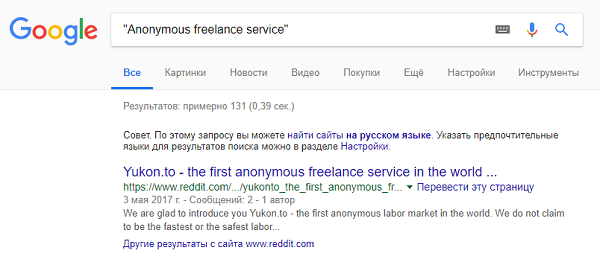

Was ist mit denen, die noch nichts von Yukon gehört haben? Hier kommen die einfachsten Google-Trottel zur Rettung, und die Antwort ist oft in der Frage selbst verborgen.

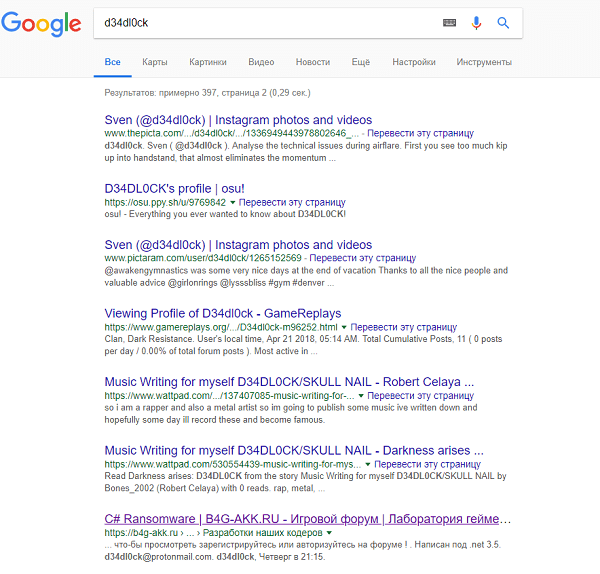

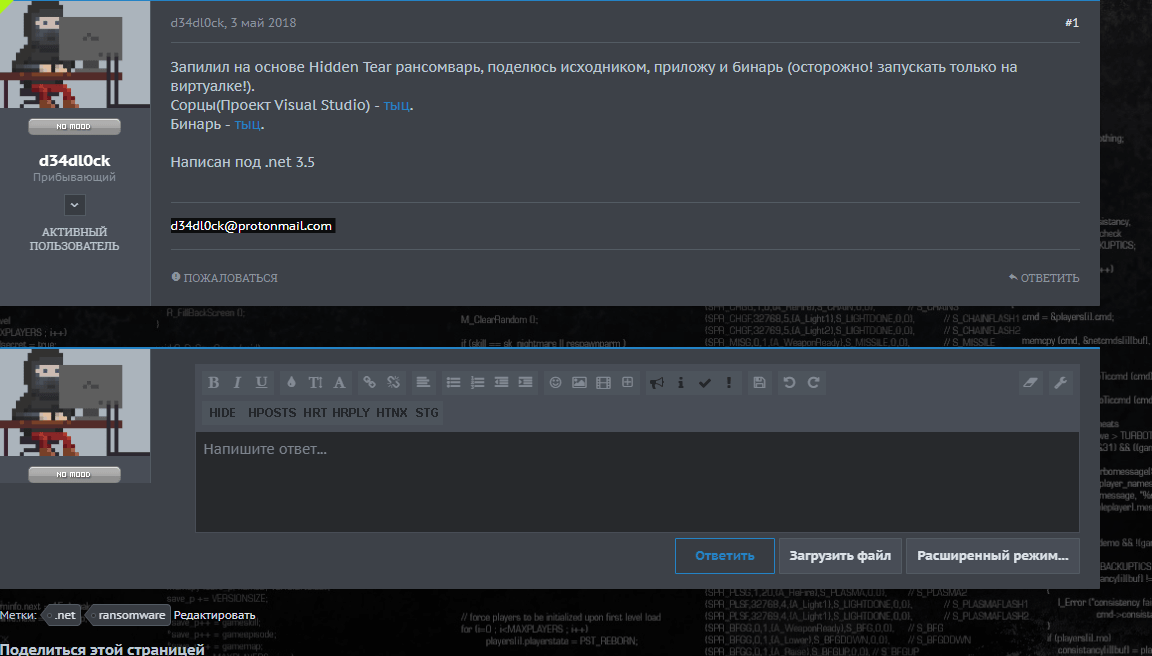

Das allererste Ergebnis bei der Ausgabe ist die Site, die wir benötigen. Eine Suche nach Spitznamen ergab, dass d34dl0ck ein sehr häufiger Spitzname ist, daher sind viele Personen mit diesem Spitznamen verbunden. Es war möglich, das von uns benötigte d34dl0ck anhand der Ausschlussmethode zu identifizieren und jeweils zu überprüfen.

Nachdem wir den Suchkreis auf die E-Mail-Adresse eingegrenzt haben, haben wir ein einzigartig geeignetes Ergebnis erhalten.

In einer Nachricht im Forum haben wir festgestellt, dass unser Kunde von Shadow Services über die Fähigkeiten verfügt, Malware zu entwickeln.

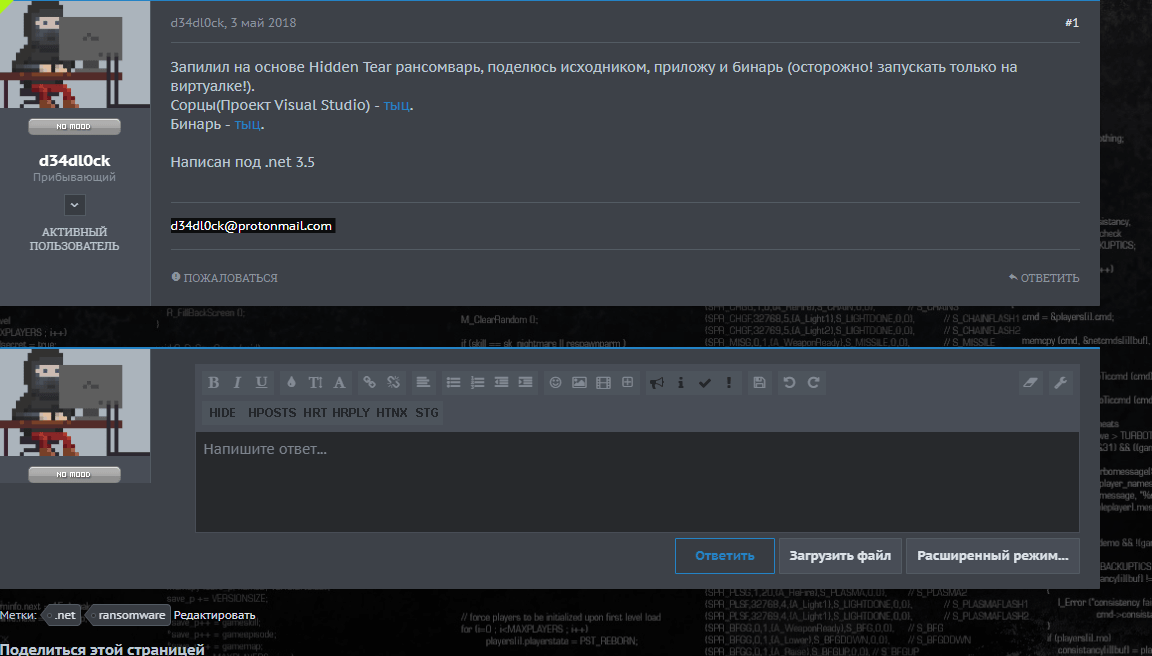

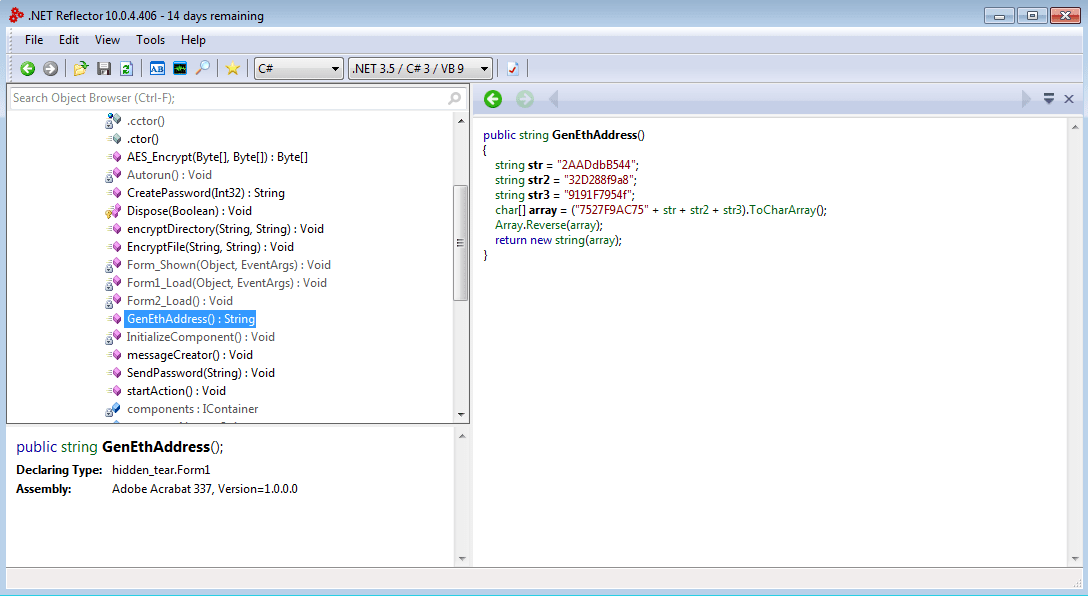

Welche Art von Malware hat er geschrieben? Das Archiv mit dem versprochenen Quellcode stellte sich als ausführbare Datei heraus. Das Ziel-.NET 3.5-Framework verweist auf die wahrscheinlichste Entwicklungssprache, C #. Eine Netzwerksuche nach "Hidden Tear" zeigte auch C # an. Aber was genau hat sich im Code geändert? Der .NET Reflector-Dekompiler hilft hier. Wenn Sie alle Vorsichtsmaßnahmen beachten, wenn Sie mit bösartigem Code arbeiten, müssen Sie die ausführbare Datei in den Dekompiler laden. NET Reflector dekompiliert die Anwendung hervorragend. GenEthAddress wurde in der Liste der Funktionen gefunden, die in einem Formular verwendet wurden. Der Name entspricht am ehesten der Frage in der Brieftaschen-Nummern-Aufgabe des bösen Mannes.

Ein kurzer Blick auf den dekompilierten Code ermöglichte es, den Algorithmus zum "Erstellen" einer Brieftaschenadresse mit vier Zeilen zu verstehen. Zeilen gleicher Länge werden zu einer großen verkettet und dann in ein Array von Zeichen konvertiert. Das resultierende Array wird gespiegelt. Die GenEthAddress-Funktion wird von der messageCreator-Funktion aufgerufen und die endgültige Version der Brieftaschennummer wird darin erstellt. Vor dem Beginn des Arrays wird '0x' ersetzt.

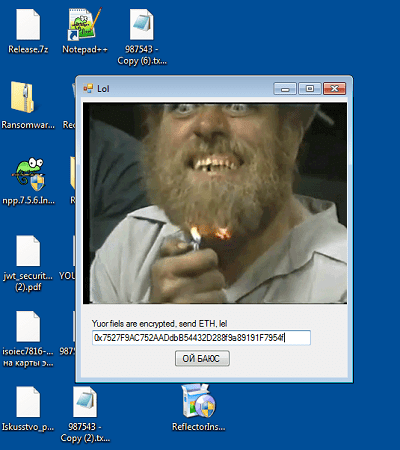

Eine einfachere Lösung mit dem damit verbundenen Leid einer virtuellen Maschine besteht darin, die ausführbare Virendatei auszuführen. In der Dateiverschlüsselungsnachricht wird die Adresse der ETH-Brieftasche angezeigt.

Sie können auch die IP-Adresse des hinter CloudFlare versteckten Webservers notsopositive.online auf verschiedene Arten ermitteln. Jede Aufgabe wurde gemäß dem von den Organisatoren geplanten Weg gelöst, die Teilnehmer fanden jedoch häufig alternative Wege.

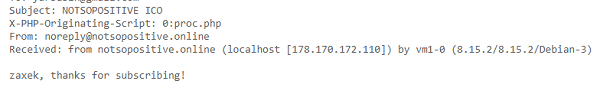

Oben auf der ICO-Website finden Sie einen Link zur Abonnementseite für Unternehmensnachrichten. Eine Möglichkeit, die IP-Adresse für CloudFlare herauszufinden, besteht darin, eine E-Mail vom Server an Ihre E-Mail zu senden und die Header anzuzeigen. Es

gibt jedoch noch andere .

Wir gehen zum Formular und geben darin einen Namen und Ihre E-Mail-Adresse an.

In dem eingehenden Brief mussten Sie die Service-Header öffnen und Folgendes erhalten:

und übergeben Sie 178.170.172.110 als Flagge.

Ein Mitglied mit dem Spitznamen @ AlexPavlov60 hat einen alternativen Weg gefunden, um die versteckte IP-Adresse mit Shodan herauszufinden. Wenn der Teilnehmer während der Passage bereits die IP-Adresse des FTP-Servers kannte, war es ratsam, das gesamte Subnetz auf das Vorhandensein anderer Notsopositive-Server des Unternehmens zu überprüfen.

Auf Anfrage:

net: 178.170.172.0/24 Produkt: "Apache httpd " Shodan gibt mehrere Server gleichzeitig zurück, darunter einen mit einem vertrauten DNS.

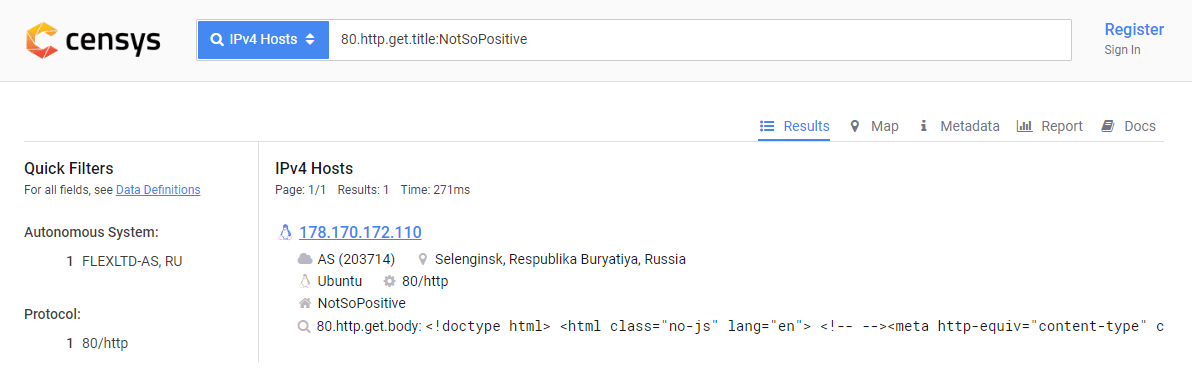

Eine andere zwielichtige Suchmaschine, die uns helfen könnte, Censys, wurde von @rdafhaisufyhiwufiwhfiuhsaifhsaif vorgeschlagen.

Auf Anfrage:

https://censys.io/ipv4?q=80.http.get.title%3ANotSoPositive wird auch die gewünschte Adresse zurückgegeben.

Natürlich gibt es auch vorgefertigte Lösungen zum Abrufen der hinter CloudFlare verborgenen IP-Adresse.

Das Mitglied von Blablablashenka verwendete das Dienstprogramm

Hatcloud , das eine benachbarte Adresse aus dem Subnetz fand. Es blieb nur die Suche nach Webservern.

Es stellte sich als sehr einfach heraus, eine andere Domain zu finden, auf die diese IP-Adresse verweist: Es stellte sich heraus, dass der PTR-Datensatz von allen Diensten angezeigt wurde, über die Sie Informationen über IP erhalten können, sodass die Kosten des Auftrags etwas außerhalb der Komplexität lagen. Die Antwort lautet scamsopositive.com.

James Taylor, CEO

Fragen in diesem Thread:

- Automodell des CEO

- 'Finden Sie den Spitznamen des CEO (wir wissen, dass der Name seines Freundes James Cottone ist)

- Mal sehen, wie Sie Facebook nutzen können: Finden Sie den Sohn des CEO

- Finden Sie seine E-Wallet heraus und mit wem der Sohn des CEO verbunden ist

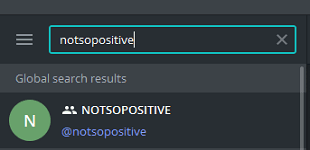

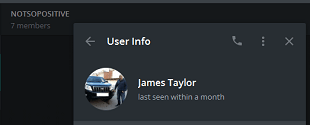

Auf der ICO-Seite wurde Telegramm erwähnt, aber der Link führte nirgendwo hin. Es war ein kleiner Hinweis, nach einem Kanal oder NOTSOPOSITIVE-Chat zu suchen:

Dort finden Sie den CEO-Account mit einem Avatar und seinem Auto.

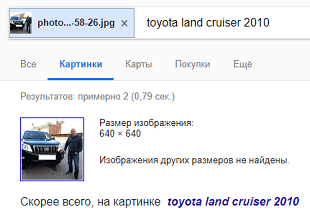

Mit der Suche nach Bildern in Google war es einfach, James 'Auto auf dem Foto zu finden - das ist Toyota Land Cruiser.

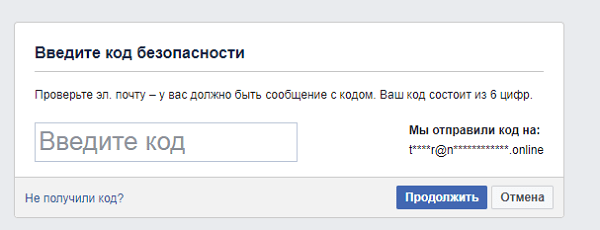

Als nächstes musste der Spitzname des CEO gefunden werden, der nicht in Telegram war. Es war jedoch bekannt, dass einer seiner Freunde James Cottone war. Eine der von uns festgelegten Lösungsoptionen ist die Verwendung des Facebook-Passwortwiederherstellungsdienstes, bei dem Sie den Namen eines Freundes angeben können, um nach einem Konto zu suchen:

Tatsächlich ermöglichen viele Dienste das Herausfinden, ob bestimmte E-Mail- oder Telefonnummern mit dem Dienst verknüpft sind. Nach Eingabe des Vor- und Nachnamens eines Freundes wurde eine Benachrichtigung gesendet, dass der Zugangscode an die E-Mail gesendet wird:

Es ist leicht zu erraten, dass die Mail taylor@notsopositive.online lautet. Eine der vom Teilnehmer vorgeschlagenen Optionen ist die Verwendung des Dienstes anymailfinder.com, der sofort die E-Mail-Adressen einiger Mitarbeiter anzeigt:

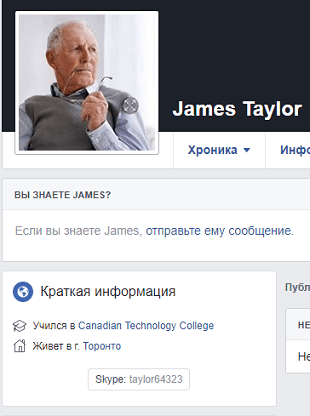

Wenn Sie die E-Mail kennen, können Sie den Wiederherstellungsprozess erneut durchlaufen und sehen, wie der Avatar aussieht:

Und dann finde seine Seite und seinen Spitznamen:

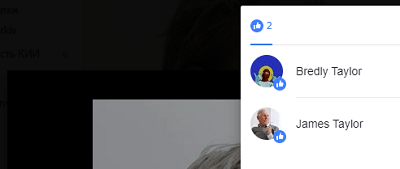

Um nach einem Sohn zu suchen, musste die Facebook-Funktion verwendet werden: Er kann anzeigen, welche Veröffentlichungen dem Benutzer gefallen. All dies kann auf diesem

Dienst gesehen werden . Nach Angaben von James wurden Profile seiner Frau und seines Sohnes enthüllt.

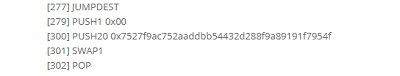

Auf der Seite des Sohnes befindet sich sein Twitch-Login (br4yl0r), der uns jedoch nichts gebracht hat. Suchmaschinen haben auch fast nichts. In solchen Fällen ist es hilfreich, wenn die Profilseiten nicht indiziert sind, Dienstprogramme wie namechk.com zu verwenden, die die Verwendung von Spitznamen und Domänennamen auf verschiedenen Webdiensten anzeigen. So war es möglich, ein Profil auf Steam und daraus auf GitHub - STKLRZSQUAD zu finden. Auch hier war es notwendig, die Besonderheiten des Dienstes zu kennen und zu sehen, was Bradley im Wesentlichen darlegte. Als nächstes finden Sie diesen Bytecode:

0x606060405234801561001057600080fd5b5061013d806100206000396000f30060806040526004 3610610041576000357c010000000000000000000000000000000000000000000000000000000090046 3ffffffff16806338cc48311461009e575b737527f9ac752aaddbb54432d288f9a89191f7954f73fffff fffffffffffffffffffffffffffffffffff166108fc349081150290604051600060405180830381858888 f1935050505015801561009b573d6000803e3d6000fd5b50005b3480156100aa57600080fd5b506100b36 100f5565b604051808273ffffffffffffffffffffffffffffffffffffffff1673fffffffffffffffffffff fffffffffffffffffff16815260200191505060405180910390f35b6000737527f9ac752aaddbb54432d28 8f9a89191f7954f9050905600a165627a7a72305820a369acc2650e24d84edd29c97cee2db1f5caada8315 81fa2482a002b87404aba0029

Als wir nach den Headern suchten, stellten wir fest, dass dies der Bytecode des Smart Contract ist:

Dann mussten wir nur noch das Dienstprogramm verwenden, um es in Opcode zu konvertieren, zum Beispiel

hier . Im Inneren finden Sie die bereits bekannte Brieftasche aus einer anderen Aufgabe:

Hat der Sohn des CEO einen Angriff auf das ICO seines Vaters angeordnet?

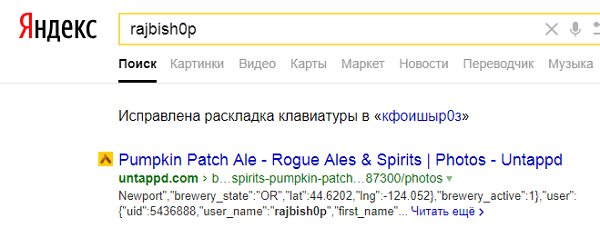

Rajesh Bishop, Systemadministrator

Fragen in diesem Thread:

- Ermitteln Sie den Domainnamen der persönlichen Website des Systemadministrators

- Versuchen Sie, die persönliche E-Mail-Adresse von sysadmin zu finden

- Was ist die Lieblingsbiermarke von sysadmin?

- Der Name des Restaurants, in dem Sysadmin kürzlich Bier getrunken hat

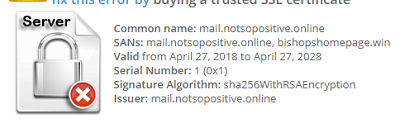

Wie üblich musste mit einer typischen Aufklärung begonnen werden, um die Domäne mail.notsopositive.online zu ermitteln, in der mithilfe von nmap ein selbstsigniertes Zertifikat gefunden wurde, das auch für eine andere Domäne funktioniert:

Wenn Sie dann eine beliebige Abfrage auf DNS bishopshomepage.win stellen, können Sie seine E-Mail-Adresse finden:

Dann - beantworte die Frage nach Rajeshs Lieblingsbier. Viele Bierliebhaber kennen ein soziales Netzwerk wie Untappd (das durch Anfordern eines „sozialen Netzwerks für Bier“ gefunden werden kann). Eine Möglichkeit bestand wie immer darin, andere Suchmaschinen zu verwenden:

Außerdem ist es einfacher: Suchen Sie das Profil des Systemadministrators. Es enthält das einzige Foto mit einem Hashtag.

Es gibt jedoch keine Hashtags in diesem sozialen Netzwerk, die die Idee haben sollten, nach was Sie suchen müssen: VKontakte, Facebook, Twitter und Instagram. In letzterem konnte man ein Foto mit Geo-Tagging finden:

Hauptsitz NOTSOPOSITIVE

Die Suche nach dem Hauptquartier verlangte erneut, dass sich die Bieter anstrengen und alle sozialen Netzwerke durchsuchen. Die Antwort war auf LinkedIn:

Mark Fox CSO

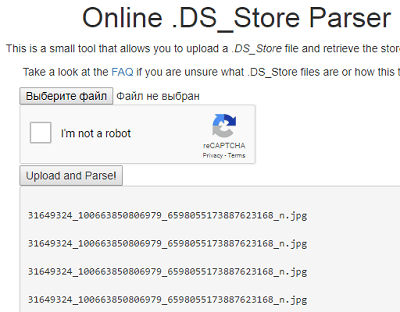

Um zu verstehen, wo der Wettbewerb mit CSO beginnt, mussten Sie fuzz.txt erneut verwenden und die von macOS reservierte .DS_Store-Datei in seinem Root-Webverzeichnis suchen. Nachdem Sie es mit dem Online-Dienstprogramm

https://labs.internetwache.org/ds_store/ entschlüsselt oder die Binärdatei angesehen haben, finden Sie die folgenden Zeilen:

An der Adresse und der Wahrheit war ein Foto von einer Person. Darüber hinaus eine der Funktionen von Faceboock: Früher beim Speichern einer Datei war der zweite numerische Wert der Lichtbildausweis. So konnte ein Profil gefunden werden:

Im Profil und in der Unternehmensadresse der Marke:

mmmmmmmmfox@notsopositive.onlineZusammenfassung

In diesem Jahr nahmen mehr als 500 Personen teil, und mindestens eine Aufgabe wurde von fast 300 erledigt. Der Gewinner war

Noyer_1k , dessen Bemühungen mit einer Apple Watch-Smartwatch, Einladungen zum Forum und Souvenirs der Organisatoren belohnt wurden. Der zweite Platz,

Power Bank , eine Einladung zum Forum und Souvenirs, verdiente

Kaimi0 . Der dritte Platz, das Buch Open Source Intelligence Techniques: Ressourcen zum Suchen und Analysieren von Online-Informationen, eine Einladung und Souvenirs, nahm

empty_jack . Endgültige Ergebnistabelle:

| # | Spitzname | Punkte |

|---|

| 1 | Noyer_1k | 816 |

| 2 | Kaimi0 | 816 |

| 3 | empty_jack | 816 |

| 4 | Antxak | 786 |

| 5 | V88005553535 | 661 |

| 6 | jerh17 | 611 |

| 7 | shsilvs | 556 |

| 8 | ein anderer Benutzername | 526 |

| 9 | trace_rt | 491 |

| 10 | Schattenritter | 481 |

Herzlichen Glückwunsch an die Gewinner!

Analyse früherer Wettbewerbe: