Stellen Sie sich vor, die glänzende Zukunft der Informationstechnologie ist gekommen. Entwickelte und universell implementierte Technologien zur Entwicklung von sicherem Code. Die gängigste Software ist extrem schwer zu knacken und macht keinen Sinn: Die interessantesten Daten werden im Allgemeinen in einer separaten, vollständig isolierten Software und Hardware „sicher“ gespeichert. Das Hacken von E-Mails durch Abrufen eines einfachen Passworts funktioniert nicht mit einem fest verdrahteten Administratorzugriff auf den Router: Entwicklungspraktiken und qualitativ hochwertige Audits reduzieren die Wahrscheinlichkeit solcher "einfachen" Sicherheitslücken auf nahezu Null.

Wird dieses (unwahrscheinliche) Szenario Cyber-Angriffen ein Ende setzen? Es ist unwahrscheinlich, dass sie nur teurer werden. Nicht triviale Hacking-Methoden, die derzeit einfach nicht benötigt werden (es gibt Möglichkeiten, die benötigten Informationen viel einfacher zu erhalten), sind gefragt. Das gleiche Spectre ist eine Reihe von Schwachstellen, die für etwas wirklich

Nützliches , das wirklich schädlich ist, äußerst schwierig zu verwenden sind. Aber wenn es keine Wahl gibt, reichen solche Methoden aus. Heute gibt es zwei aktuelle Beispiele für nicht triviale Angriffe: akustische DoS von Festplatten und Diebstahl von Bildern von Facebook über CSS.

Sound- und Ultraschallangriffe können Festplatten deaktivieren und Software „aussetzen“

Die Nachrichten .

Forschung .

Forscher der Zhejiang University in China und der American University of Michigan haben gezeigt, wie Computer mithilfe von Ton- und Ultraschallsignalen deaktiviert werden können. Der Grund dafür sind gewöhnliche Festplatten, die nicht nur Stöße, sondern auch alle Arten von Vibrationen, einschließlich akustischer Signale, schlecht vertragen. Das Bild aus der Studie erklärt klar alles:

Oben ist der normale Betrieb der Festplatte dargestellt. In der Mitte beginnen wir mit einem Ton mittlerer Lautstärke zu „bestrahlen“. Die Datenübertragungsgeschwindigkeit sinkt. Unten: ein schwerwiegender Ausfall der Festplatte. Alles wäre in Ordnung, aber der DoS-Angriff „zuverlässig“ (im unteren Diagramm) wird mit einer Lautstärke von 117 dB SPL implementiert, während eine 5-Kilohertz-Sinuswelle übertragen wird. Dies ist ein

sehr lauter Angriff. Dies ist jedoch behebbar: Wir haben ähnliche Ergebnisse erzielt, jedoch bereits auf einer 2,5-Zoll-Laptop-Festplatte, die ein Ultraschallsignal mit einer Frequenz von 31,5 Kilohertz überträgt.

Rede der Autoren der Studie auf dem 39. IEEE on Security and Privacy SymposiumDie Studie liefert ein Beispiel für einen Angriff auf einen Laptop, und die Dynamik des angegriffenen Geräts wird zur Angriffsquelle: 45 Sekunden

Heulen eines speziell gebildeten akustischen Signals und ein blauer Bildschirm werden erhalten. Ich bin mir nicht sicher, ob dies ein realistisches Szenario ist: Je weiter Sie gehen, desto schwieriger ist es, Geräte mit einer herkömmlichen Festplatte anstelle eines Solid-State-Laufwerks zu finden. Das Szenario des Angriffs auf das Videoüberwachungssystem ist jedoch durchaus realistisch: Es werden lange Zeit großvolumige Festplatten verwendet. Nach 12 Sekunden Angriff auf ein echtes Überwachungssystem erreichten die Forscher eine kurze Unterbrechung der Aufzeichnung. Ein Angriff von 105 Sekunden deaktiviert das System bis zum nächsten Neustart vollständig. Ich stelle mir ein Arsenal von Cyber-versierten Räubern der Zukunft vor: Saugnäpfe, die sich an den Wänden teurer Bürogebäude entlang bewegen, ein bisschen Sprengstoff und eine Säule, um die Kameras anzuschreien, bis sie völlig außer Betrieb sind.

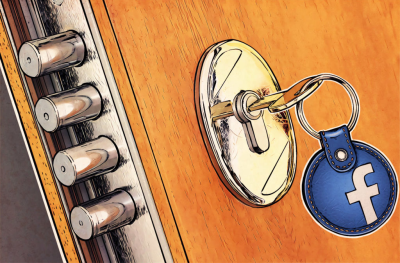

Diebstahl personenbezogener Daten des Benutzers durch einen Fehler bei der Implementierung von CSS

Die Nachrichten .

Forschung .

Der Forscher Ruslan Khabalov, ein Sicherheitsspezialist bei Google, entdeckte zusammen mit dem unabhängigen Experten Dario Weisser einen interessanten Fehler bei der Implementierung von CSS in Chrome-Browsern (repariert seit Version 63) und Firefox (gepatcht in Version 60). Die Aufmerksamkeit der Forscher wurde durch die Mix-Blend-Modus-Methode erregt, mit der ein Element natürlicher auf ein anderes „angepasst“ werden kann - beispielsweise ein Facebook-Widget über einem Hintergrund auf einer Website. Die Sicherheitsanfälligkeit besteht darin, dass die zum Rendern eines neuen Elements erforderliche Zeit von der Farbe der Quelle abhängt. Mit anderen Worten, ein potenzieller Angreifer hat die Möglichkeit, Daten zu erhalten, auf die theoretisch der Zugriff verboten werden sollte. Der Proof of Concept zeigt, wie es nach solchen indirekten Daten möglich ist, den Namen und das Foto eines Benutzers zu „stehlen“, der gleichzeitig bei Facebook angemeldet ist und die „vorbereitete Seite“ besucht:

Dies funktioniert, sagen wir mal so, sehr langsam (wir müssen berücksichtigen, dass dies PoC ist und der Autor nicht daran interessiert war, den Algorithmus zu optimieren). Diebstahl eines Benutzernamens aus dem FB-Widget in 20 Sekunden. Das Rendern eines eher seifigen Userpics dauerte volle 5 Minuten. Okay, die Tatsache, dass ein nicht trivialer Datenkanal verwendet wird, über den Informationen durchgesickert sind, ist hier interessant. Im Fall dieser Sicherheitsanfälligkeit scheint alles in Ordnung zu sein: gefunden, schnell geschlossen, und es ist unwahrscheinlich, dass irgendjemand jemals daran denken würde, sie in der Praxis zu verwenden. Die Frage ist, wie viele "Löcher" es gibt, durch die wichtige Informationen auslaufen können und von denen wir noch nichts wissen. Es geht nicht einmal darum, dass es eines Tages in der Zukunft zur praktischen Anwendung derart komplexer Angriffe kommen wird - aus Hoffnungslosigkeit. Der Punkt ist, dass sie jetzt so implementiert werden können, dass absolut alle Schutzmethoden vollständig umgangen werden - denn niemand erwartet einen Schlag von hinten. Aus diesem Grund sind solche nicht trivialen Angriffsmethoden

an einem Ort , sowohl auf Hardware als auch auf Software, von besonderem Interesse.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.