Im vergangenen Mai fand an den Positive Hack Days VII erstmals der HackBattle-Wettbewerb statt. Unser Stand zog viel Aufmerksamkeit auf sich. Dann nahmen fast 100 Experten für Informationssicherheit an dem Wettbewerb teil, und so viele Zuschauer kamen, um das Finale in der großen Halle zu verfolgen, dass es unmöglich war, auf die Bühne zu kommen (weitere Einzelheiten siehe

Bericht des letzten Jahres). Aufgrund des großen Interesses der Fachwelt haben wir uns entschlossen, HackBattle 2.0 an PHDays 8 abzuhalten. Wir erzählen Ihnen, wie der Wettbewerb in diesem Jahr verlaufen ist, und veröffentlichen auch die Aufgaben des Wettbewerbs, damit Sie versuchen können, sie zu lösen.

Format und Regeln des Wettbewerbs

Während der PHDays fanden Wettbewerbe statt. Am ersten Tag gab es Auswahltests: Wir haben die beiden

mächtigsten, mutigsten und mutigsten Kandidaten ausgewählt, die die meisten Aufgaben in kürzester Zeit gelöst haben. Der letzte Tag fand am zweiten Tag auf der Hauptbühne des Forums statt: Hacker mussten dasselbe Ziel angreifen. Der Sieg wurde dem ersten gegeben, der in der Lage war, die Privilegien des Zielsystems zu durchbrechen und zu erhöhen. In Echtzeit wurde das Finale von Experten für Informationssicherheit kommentiert und die hellsten Momente auf einem großen Bildschirm angezeigt.

Auswahl

Wie vor einem Jahr haben wir im Qualifying die Teilnehmer eingeladen, Probleme mit dem CTF-Format aus Geschwindigkeitsgründen zu lösen. Es gab 35 Minuten, um 10 Probleme zu lösen. Für jede Aufgabe wurde je nach Komplexität eine bestimmte Anzahl von Punkten vergeben. Es war nur einmal möglich, an der Auswahl teilzunehmen.

Diesmal haben wir die Wünsche der Teilnehmer des ersten HackBattle berücksichtigt und die Möglichkeit geboten, nicht nur an vorbereiteten Workstations, sondern auch an unseren Laptops zu arbeiten.

Ein separater Tisch mit Blackjack und Patchkabeln für diejenigen, die mit Laptops kamen

Ein separater Tisch mit Blackjack und Patchkabeln für diejenigen, die mit Laptops kamen Qualifikationstestteilnehmer

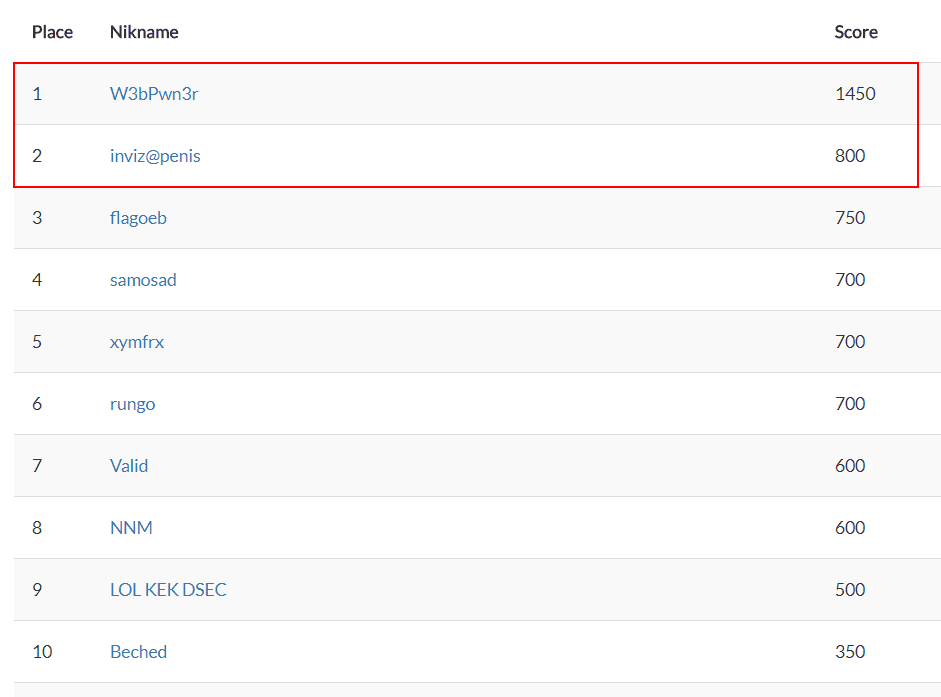

QualifikationstestteilnehmerEs war nicht einfach, Leute zu identifizieren, die das Finale erreichen und in der Lage sein werden, die Lösung des Problems unter dem Druck der Aufmerksamkeit des Publikums angemessen zu bewältigen. Bis zum Ende der Vorbereitungen war absolut unklar, wer der Finalist sein würde - der Kampf war sehr scharf. Der Unterschied zwischen den Führenden des Scorboards betrug nur 50-100 Punkte, und in Fällen, in denen die Punktzahl gleich war, nur wenige Sekunden! Und erst um sechs Uhr abends konnten wir nach Abschluss der Qualifikationswettbewerbe die Finalisten ermitteln: Vladislav „W3bPwn3r“ Lazarev und Arthur „inviz @ penis“ Khashaev.

Rangliste

Rangliste Vom W3bPwn3r-Finalisten gelöste Aufgaben

Vom W3bPwn3r-Finalisten gelöste Aufgaben Aufgaben gelöst vom Finalisten inviz @ penis

Aufgaben gelöst vom Finalisten inviz @ penisFinale

Am 16. Mai, genau um 14.00 Uhr, fand das Finale von HackBattle 2.0 auf der Hauptbühne in der Kongresshalle statt. Wie vor einem Jahr wurde alles, was auf Hacker-Monitoren passiert, auf die Leinwand gestreamt und von Positive Technologies kommentiert. Zur Vereinfachung des Publikums wurde der Monitor jedes Finalisten separat auf den Bildschirmen von Fernsehgeräten an den Seiten der Hauptbühne dupliziert.

Schlacht der Stärksten

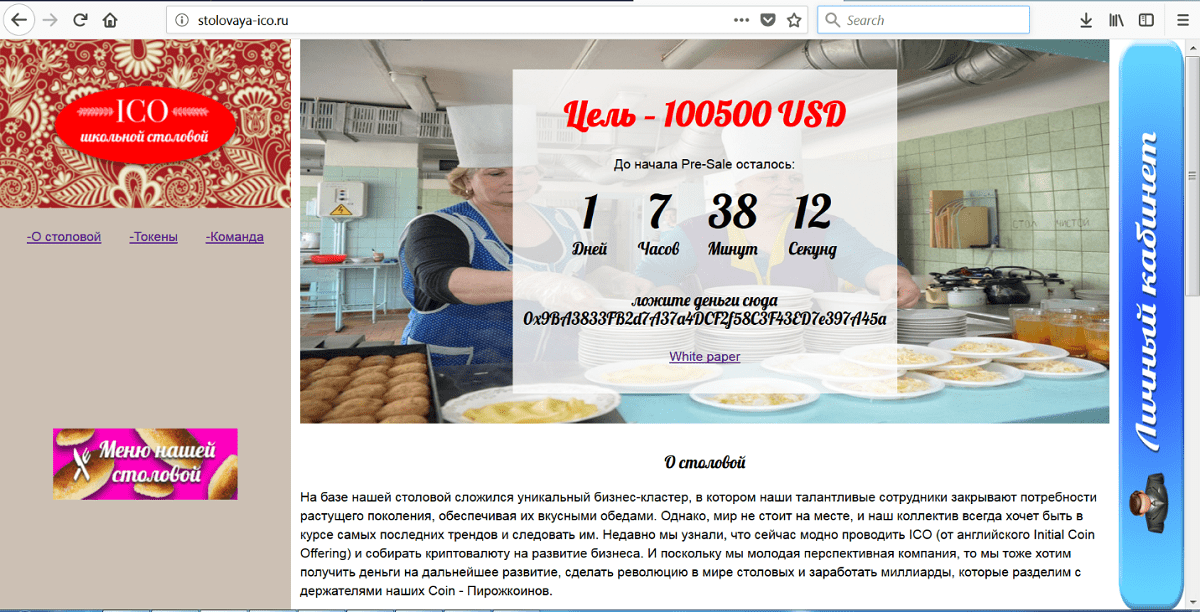

Schlacht der StärkstenAls letzten Test haben wir die Teilnehmer eingeladen, dasselbe Ziel anzugreifen: In diesem Jahr war der Server, auf dem sich die Schulcafeteria ICO befand, Opfer von Hackern.

ICO-Website der Schulcafeteria

ICO-Website der SchulcafeteriaDer Legende nach sollten Hacker in der Lage sein, die Brieftasche auf der Hauptseite der Website vor Beginn der Vorverkaufsphase des ICO durch eine andere zu ersetzen (Sie können die Aufgabe am Ende des Artikels herunterladen). Beachten Sie, dass das Problem aus mehreren Phasen bestand und auf verschiedene Arten gelöst werden konnte.

In den letzten sechs Monaten haben Experten von Positive Technologies viele ICO-Pentests durchgeführt und in jedem Projekt Schwachstellen mit unterschiedlichem Gefährdungsgrad festgestellt. Informationen über den Kompromiss von ICOs erscheinen zunehmend in den Medien. Es ist offensichtlich, dass in diesem Bereich das Thema Informationssicherheit noch keine Priorität hat. Wir haben beschlossen, das Finale diesem Thema zu widmen, um auf die Sicherheit von Kryptowährungsdiensten aufmerksam zu machen.

Der Kampf dauerte 20 Minuten (die Vollversion des Finales kann wie andere Videomaterialien der Konferenz auf der PHDays-Website unter

phdays.com/broadcast/ eingesehen werden ). Der Sieg in einem angespannten Kampf wurde von Vladislav „W3bPwn3r“ Lazarev errungen, der als erster die Aufgabe erledigte.

Gewinner - Vladislav Lazarev

Gewinner - Vladislav LazarevNach dem Wettbewerb sprachen wir mit den Finalisten und erfuhren von ihren Eindrücken.

„Zunächst möchte ich den hohen Grad an Infrastrukturorganisation und die Qualität der Aufgaben selbst hervorheben. Diese Aufmerksamkeit wurde von einer großen Anzahl von Menschen angenehm überrascht, obwohl es sich als viel schwieriger herausstellte, scheinbar übliche Aktionen auszuführen, wenn die Menge auf Ihren Monitor schaut. Es würde mehr Spaß machen, wenn die Qualifikation im gleichen Format wie das Finale stattfinden würde “, sagte Vladislav Lazarev .

"HackBattle ist definitiv das gleiche Ereignis, das es uns ermöglicht hat, während der Konferenz aufzurütteln", sagte Arthur Khashaev . - Von Überraschungen: In der letzten Runde funktionierte das Internet nicht sofort, ich musste einige Zeit damit verbringen, ein Zertifikat von einem Proxy zu importieren. Gleichzeitig wurde der Standort der ICO-Schulkantine berühmt. "Ich möchte besonders die Arbeit von Kommentatoren erwähnen, die diesen Kampf wirklich dynamisch gemacht haben und das Publikum nicht gelangweilt haben."

Die technischen Nuancen der Organisation des Streams, der Bedienung des Scorboards und der Synchronisierung mit den von den Organisatoren bereitgestellten Arbeitsstationen werden im

Blog von Anatoly Ivanov beschrieben .

Aufgaben aus dem WettbewerbAlle Aufgaben außer der zehnten sind virtuelle Maschinen im OVA-Format. Die zehnte Aufgabe ist eine Binärdatei für Unix. Alle virtuellen Maschinen haben statische Adressen aus dem Subnetz 172.30.0.0/24, Gateway 172.30.0.1, DNS 8.8.8.8. Zur Neukonfiguration wird der Zugriff auf virtuelle Maschinen angezeigt.

1. WhiteHub (150)

NotSoEvil Corp hat eine Klonanwendung mit Blackjack und Brian Crépes entwickelt. Können Sie dort die sensiblen Informationen finden?

static.ptsecurity.com/phdays/2018/hackbattle/1.ovaphd: ckjyktnbnyfpfgfl

172.30.0.152. Preise (350)

Unser Ratenwechsler ist Raketenwissenschaft. Können Sie es bis zu den geheimen Informationen schaffen?

static.ptsecurity.com/phdays/2018/hackbattle/2.ovaphd: cfvsqkexibqgfhfljrc

172.30.0.163. Meins ist größer (150)

Ich wette, du kannst mich nicht schlagen! Beweisen Sie anders.

Unix-Benutzer würden wissen, was hier los ist:

static.ptsecurity.com/phdays/2018/hackbattle/3.ovaphd: vjzgeirfnsxtndpfgfl

172.30.0.174. PHP Power (100)

Sind Sie gut genug in der Quellcode-Analyse?

static.ptsecurity.com/phdays/2018/hackbattle/4.ovaphd: zboegjlheuelheue

172.30.0.185. Zu klug (450)

Diese NES-Spielesuchmaschine scheint einige Schwachstellen zu haben. Leider behaupten sie, eine New-Age-Firewall gekauft zu haben. Kannst du es schaffen und das private Spiel bekommen?

static.ptsecurity.com/phdays/2018/hackbattle/5.ovassh: task: 13372018

172.30.0.136. Das Geheimnis des Memes - ez Teil (100)

Finde heraus, was dieses Mem versteckt.

Beachten Sie, dass diese Aufgabe zwei Flags hat. Sende die zweite Flagge an The Meme's Mystery (schwieriger Teil)

Das Geheimnis des Memes - ez Teil (350)

Die Intelligenz des Mems hat zugenommen, aber die Flagge scheint immer noch erreichbar zu sein

Beachten Sie, dass dies das zweite Flag der Aufgabe ist

static.ptsecurity.com/phdays/2018/hackbattle/6.ovassh: task: 13372018

172.30.0.127. JWT schlägt zurück (50)

Zum Gedenken an alte JWT-Fehler lösen wir die Aufgabe ...

static.ptsecurity.com/phdays/2018/hackbattle/7.ovassh: task: 13372018

172.30.0.11 : 5000 /

8. Roboter schlagen zurück (100)

Roboter sind zurück, besiegen sie erneut und retten die Prinzessin, mächtige Kriegerin!

static.ptsecurity.com/phdays/2018/hackbattle/8.ovadev; V3ryHardP @ ssw0rd12345

172.30.0.209. Fahrkarte (250)

Wir haben eine schöne Website entwickelt, auf der Sie bequeme Tickets erhalten. Ist diese sicher genug?

static.ptsecurity.com/phdays/2018/hackbattle/9.ovadev; V3ryHardP @ ssw0rd12345

172.30.0.1910. Verfolge mich (50)

Dieses Programm druckt Flag, holen Sie es sich. Hoppla, ich habe fast vergessen zu sagen, dass es sich um stdout handelt. Ich hoffe, Sie können es noch bekommen

static.ptsecurity.com/phdays/2018/hackbattle/10Finale

static.ptsecurity.com/phdays/2018/hackbattle/Final.ovadev; V3ryHardP @ ssw0rd12345

IP-Adresse 172.30.0.21

Fügen Sie in der Hosts-Datei Zeichenfolgen hinzu:

172.30.0.21 stolovaya-ico.ru

172.30.0.21

www.stolovaya-ico.ru172.30.0.21 blog.stolovaya-ico.ru

172.30.0.21 www.blog.stolovaya-ico.ru

Einstiegspunkt: stolovaya-ico.ru

Autoren : Dmitry Galecha, Anatoly Ivanov, Alexander Morozov, Positive Technologies.