In diesem Jahr nahmen über 5.000 Personen am Positive Hack Days-Forum teil, von denen die meisten Experten für Informationssicherheit sind. Eine Besonderheit der Forumbesucher ist eine nicht standardmäßige Denkweise und Superintuition in vielen technischen Fragen. All diese Eigenschaften konnten in Hacking-Wettbewerben demonstriert werden, die von den Organisatoren vorbereitet wurden. Einer davon war ein Wettbewerb zum Hacken von IP-Kameras CAMÂreaker . Hat es jemand geschafft, alle in unserem Artikel festgelegten Tests zu bewältigen?

Jeder Teilnehmer könnte die Rolle eines Crackers von CCTV-Kameras ausprobieren und versuchen, unbefugten Zugriff auf verschiedene IoT-Geräte zu erhalten und den Quellcode der Firmware auf der Suche nach verschiedenen Schwachstellen zu analysieren. Die Belohnung für alle Bemühungen waren interessante und nützliche Preise der Organisatoren.

Die Vorbereitung für den Wettbewerb begann zwei Monate vor der Veranstaltung, und ehrlich gesagt war es nicht einfach. Es bestand aus mehreren Stufen:

- Auswahl an Kameras für den Wettbewerb.

- Überarbeitung von Kameras für die Firmware-Versionierung, angebotene Software für die Arbeit mit ihnen sowie deren Leistung.

- Firmware (Firmware) für jede Kamera abrufen. Es wurde nach verschiedenen Methoden durchgeführt:

- Abfangen der Firmware beim Aktualisieren der Kamera über die Android-Anwendung.

- Download von der offiziellen Website des Herstellers.

- Über eine Verbindung zum Gerät über Telnet.

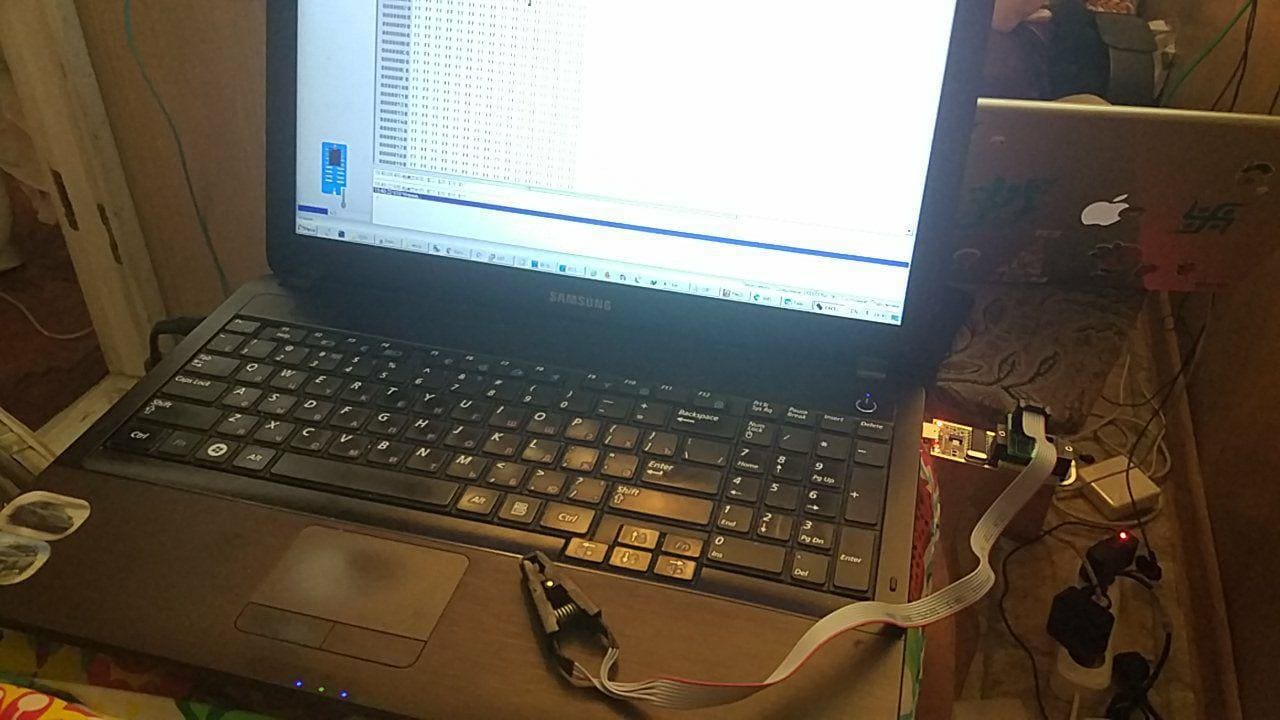

- Über die Verbindung zum Gerät über die UART-Schnittstelle. Als Referenz: das UART-Protokoll (Universal Asynchronous Receiver Transmitter) oder UART (Universal Asynchronous Transceiver) - das älteste und gebräuchlichste Protokoll zur physischen Datenübertragung bis heute. Das bekannteste Protokoll der UART-Familie ist RS-232 (im Volksmund als COM-Port bezeichnet).

- Verbinden von Programmierern mit in der Kamera installierten Flash-Chips mithilfe eines Clip-Clips, ohne die elektronischen Komponenten des Geräts zu löten.

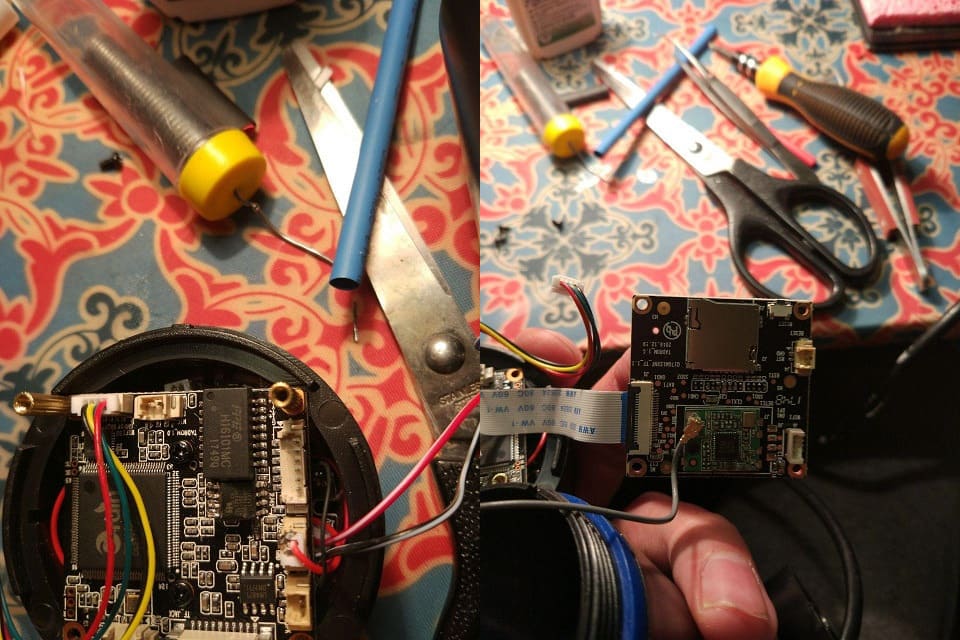

- Und der vielleicht zeitaufwändigste Prozess zum Extrahieren von Dumps ist das Löten und Subtrahieren von Chips mit einem Programmierer.

- Konfigurieren Sie statische IP-Adressen und Authentifizierungsdaten auf den Geräten selbst.

- Entwerfen, Aufbau eines lokalen Netzwerks für den Wettbewerbsstand.

- Einrichten und Konfigurieren des Standes in einer Demo-Umgebung.

Hier sind einige Fotos, die während des Vorbereitungsprozesses aufgenommen wurden:

Der Vorgang des Extrahierens von Daten vom Chip mit dem Programmierer CH341A

Board einer der Kameras

Programmierer und seine Freunde :)

Einige Chips mussten aufgrund der Eigenschaften des Schaltkreises noch gelötet werden

Der Ständer bestand aus einem starren Rahmen, auf dem 11 Kameras und mehrere Schalter installiert waren. Für die Teilnehmer wurde ein drahtloses Netzwerk sowie ein kostenloser Switch mit Patchkabeln für die Verbindung zum Netzwerk bereitgestellt.

Stehen

Großer Bruder schaut zu ... kleinere Brüder

Der FTP-Server wurde auf einem Router ausgeführt, der das gesamte Netzwerk enthielt, von dem die Teilnehmer Kamera-Firmware empfangen konnten. Adressen, Anmeldeinformationen, Seriennummern und andere Kameradaten waren gemeinfrei - Sie können zu jedem von ihnen gehen.

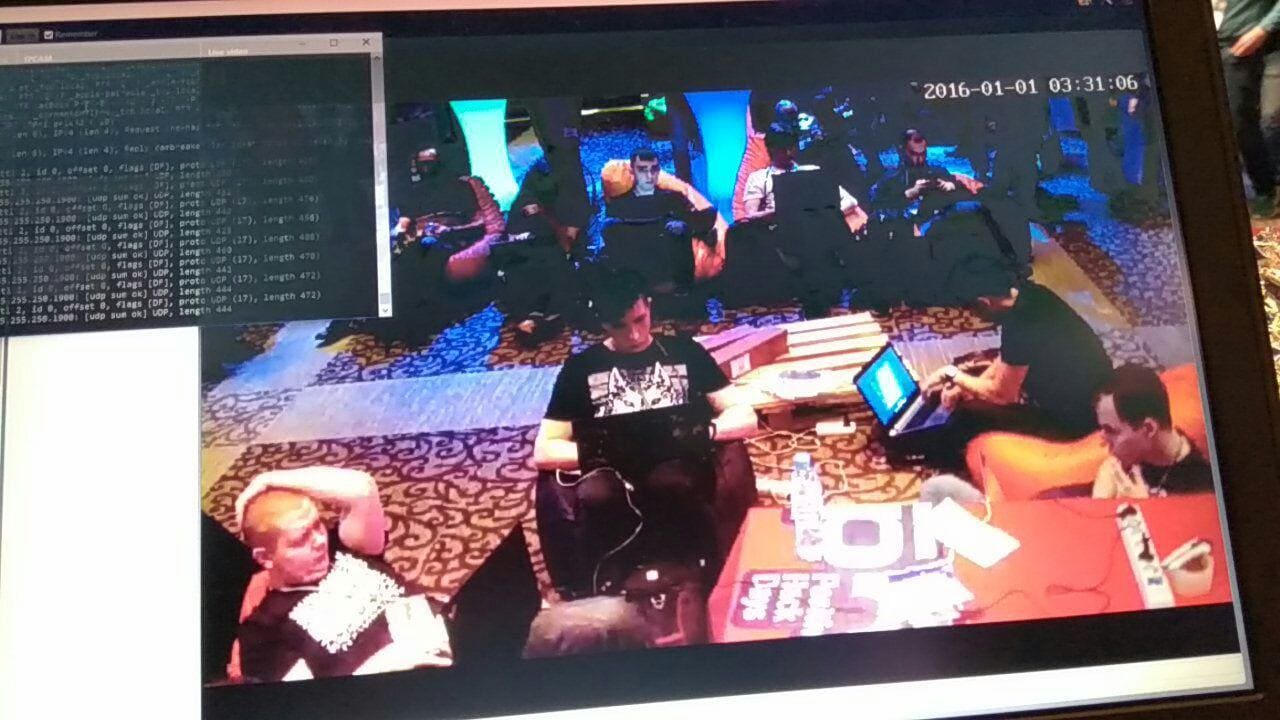

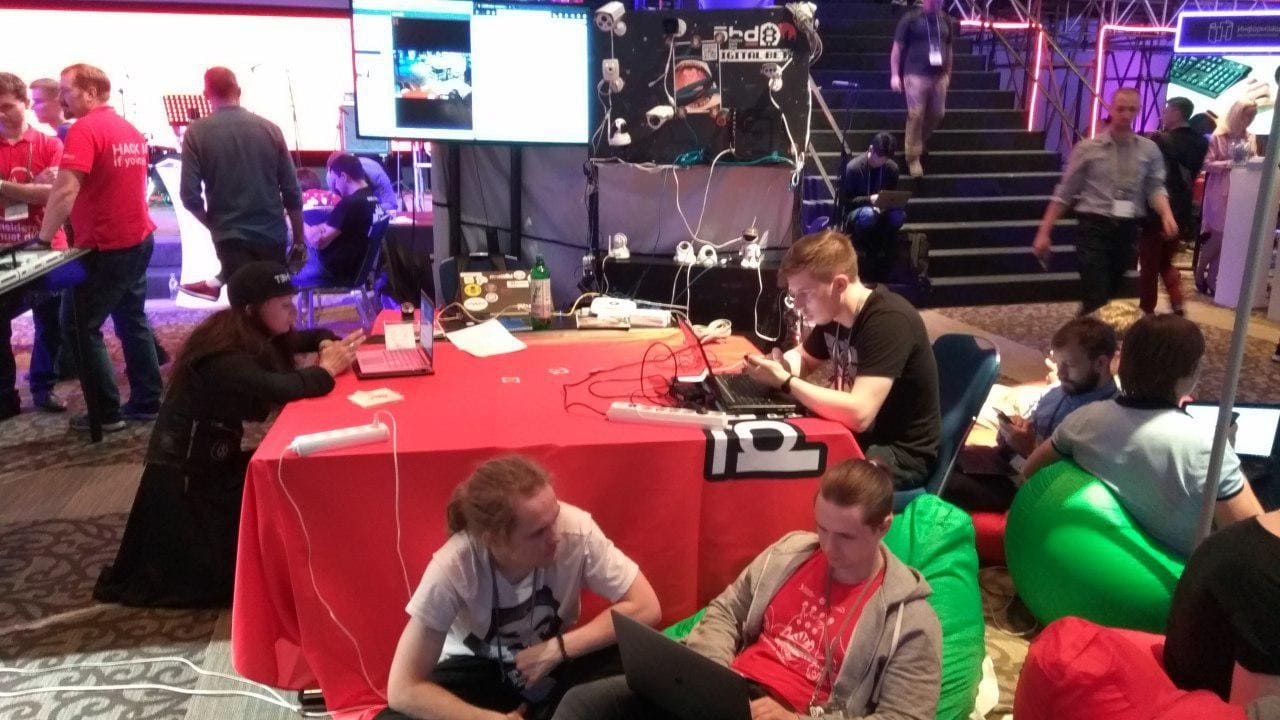

Hacker @ Arbeit

Sobald die Teilnehmer im Netzwerk sind und Firmware erhalten, beginnen sie sofort mit der Studie

Am ersten Tag des Wettbewerbs haben wir die Teilnehmer eingeladen, eine schwierige Aufgabe zu lösen: eine Schwachstelle in der Kamera zu finden, einen Hinweis zu deren Betrieb oder einen funktionierenden PoC-Exploit zu schreiben. Leider schied ein beeindruckender Teil der Teilnehmer aus, sobald sie von solch hohen Anforderungen erfuhren. Aber JTAGulator wird einfach nicht gewinnen!

Stundenlang beständiger studierte die Firmware und saß auf bequemen Hockern. Die Firmware-Dateien wurden auf einem FTP-Server vorinstalliert, auf den über das lokale Netzwerk des Wettbewerbs zugegriffen werden kann. Eine Vielzahl von Tools wurde verwendet, um Firmware auf der Suche nach Schwachstellen zu untersuchen: IDA Pro, Binwalk, Radare2, Strings, Wireshark, Tcpdump, Sqlmap, Burp Suite. "Es lohnt sich nicht, das Netzwerk in einer sich verändernden Welt zu biegen, es ist besser, es unter uns zu biegen", haben die Teilnehmer vielleicht entschieden und dabei Hunderte von Gigabyte Verkehr generiert.

Um 13:37 Uhr - die am besten geeignete " Hacker " -Zeit - brachten sie ein paar Fässer kaltes Bier mit.

Während des Wettkampfs mit Bier konnte man sich abkühlen

Nach einem solchen Auftanken verlangsamte sich der Hacking-Prozess überhaupt nicht. Mehrere Forumsteilnehmer, die ursprünglich von Bier angelockt wurden, entschieden sich schließlich dafür, in Begleitung von Videoüberwachungsgeräten für den Außen- und Innenbereich zu bleiben. Trotzdem haben wir am Ende des ersten Tages keinen einzigen Bericht erhalten.

Teilnehmer

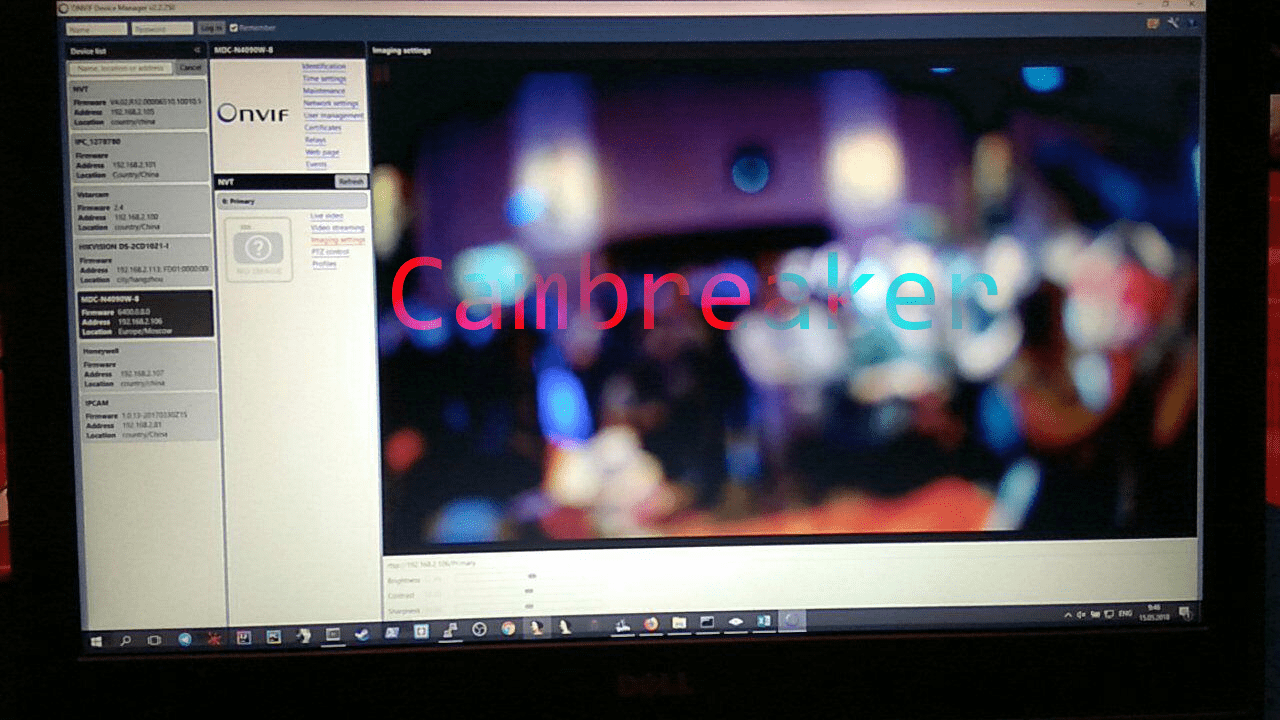

Am zweiten Tag kamen jedoch sofort zwei Berichte über die gefundenen Sicherheitslücken. Der erste von ihnen in der Kamera vstarcam-c16s wurde von einem Informationssicherheitsspezialisten aus Nowosibirsk Pavel Cherepanov gefunden. Die zweite Sicherheitslücke wurde von einem anderen Spezialisten, Ivan Aniseny, identifiziert. Im Webformular für die Kameraauthentifizierung MDC-N4090W-8 fand er blindes SQLi, mit dem Sie SQL-Befehle in den Parameter id einbetten und mithilfe der Blindoperationstechnik alle Anmeldungen und Kennwörter aus der Datenbank (einschließlich des Root-Superusers) extrahieren können.

Kamerahersteller werden über alle gefundenen Schwachstellen informiert, und alle von den Teilnehmern entwickelten Exploits bleiben 0 Tage.

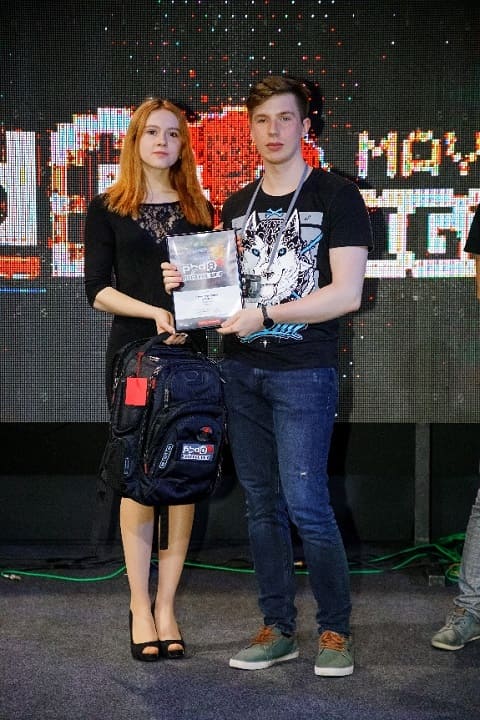

Pavel und Ivan erhielten ihre wohlverdienten Preise.

Auszeichnung: Pavel Cherepanov

Belohnung: Für Ivan Anisen wurde der Preis an Georgy Zaitsev verliehen