(danke für die

Titelidee danke an Sergey G. Brester

sebres )

Kolleginnen und Kollegen, der Zweck dieses Artikels ist der Wunsch, die Erfahrungen eines einjährigen Testbetriebs einer neuen Klasse von IDS-Lösungen zu teilen, die auf Deception-Technologien basieren.

Um die logische Kohärenz der Präsentation des Materials zu erhalten, halte ich es für notwendig, mit den Prämissen zu beginnen. Also die Probleme:

- Gezielte Angriffe sind die gefährlichste Art von Angriffen, obwohl ihr Anteil an der Gesamtzahl der Bedrohungen gering ist.

- Eine Art garantierter wirksamer Mittel zum Schutz des Umfangs (oder ein Komplex solcher Mittel) wurde noch nicht erfunden.

- In der Regel finden gezielte Angriffe in mehreren Phasen statt. Die Überwindung des Perimeters ist nur eine der ersten Phasen, die (Sie können Steine auf mich werfen) dem „Opfer“ nicht viel Schaden zufügen, es sei denn, es handelt sich natürlich um einen DEoS-Angriff (Destruction of Service) (Verschlüsseler usw.). Der eigentliche „Schmerz“ beginnt später, wenn die beschlagnahmten Vermögenswerte zum Schwenken und Entwickeln eines „Tiefenangriffs“ verwendet werden, aber wir haben dies nicht bemerkt.

- Da wir anfangen, echte Verluste zu erleiden, wenn Angreifer dennoch die Ziele des Angriffs erreichen (Anwendungsserver, DBMS, Datenspeicher, Repositorys, kritische Infrastrukturelemente), ist es logisch, dass eine der Aufgaben des IS-Dienstes darin besteht, Angriffe vor diesem traurigen Ereignis zu unterbrechen. Aber um etwas zu unterbrechen, müssen Sie es zuerst herausfinden. Und je früher desto besser.

- Dementsprechend ist es für ein erfolgreiches Risikomanagement (dh um den Schaden durch gezielte Angriffe zu verringern) wichtig, über Tools zu verfügen, die eine minimale TTD bereitstellen (Erkennungszeit - die Zeit vom Zeitpunkt der Invasion bis zum Zeitpunkt der Erkennung des Angriffs). Je nach Branche und Region beträgt dieser Zeitraum in den USA durchschnittlich 99 Tage, in der EMEA-Region 106 Tage und in der APAC-Region 172 Tage (M-Trends 2017, Ein Blick von der Front, Mandiant).

- Was bietet der Markt?

- Sandkästen. Eine weitere vorbeugende Kontrolle, die alles andere als ideal ist. Es gibt unzählige effektive Techniken zum Erkennen und Umgehen von Sandkästen oder Whitelist-Lösungen. Die Jungs von der "dunklen Seite" sind noch einen Schritt voraus.

- UEBA (Verhaltensprofilierungs- und Abweichungserkennungssysteme) - theoretisch kann es sehr effektiv sein. Aber meiner Meinung nach ist dies irgendwann in ferner Zukunft. In der Praxis ist es immer noch sehr teuer, unzuverlässig und erfordert eine sehr ausgereifte und stabile IT- und Informationssicherheitsinfrastruktur, die bereits über alle Tools verfügt, mit denen Daten für die Verhaltensanalyse generiert werden.

- SIEM ist ein gutes Werkzeug für Untersuchungen, aber es ist nicht in der Lage, etwas rechtzeitig zu sehen und zu zeigen, da die Korrelationsregeln dieselben Signaturen sind.

- Infolgedessen ist der Bedarf an einem solchen Instrument gereift, das:

- erfolgreich unter Bedingungen eines bereits beeinträchtigten Umfangs gearbeitet,

- erkannte erfolgreiche Angriffe im Echtzeitmodus, unabhängig von den verwendeten Tools und Schwachstellen.

- nicht abhängig von Signaturen / Regeln / Skripten / Richtlinien / Profilen und anderen statischen Dingen,

- erforderte nicht die Verfügbarkeit großer Datenmengen und ihrer Quellen für die Analyse,

- Es würde ermöglichen, Angriffe nicht als eine Art Risikobewertung aufgrund der Arbeit der "besten der Welt, patentierte und daher geschlossene Mathematik" zu definieren, die zusätzliche Untersuchungen erfordert, sondern praktisch als binäres Ereignis - "Ja, sie greifen uns an" oder "Nein, alles ist in Ordnung".

- Es war universell, effektiv skalierbar und in jeder heterogenen Umgebung wirklich implementiert, unabhängig von der verwendeten physischen und logischen Netzwerktopologie.

Sogenannte Täuschungslösungen beanspruchen nun die Rolle eines solchen Werkzeugs. Das heißt, Lösungen, die auf dem guten alten Konzept von Hanipot basieren, jedoch einen völlig anderen Umsetzungsgrad aufweisen. Dieses Thema ist jetzt deutlich auf dem Vormarsch.

Gemäß den Ergebnissen des

Gartner Security & Risc Management Summit 2017 sind Täuschungslösungen in den TOP 3-Strategien und -Tools enthalten, deren Anwendung empfohlen wird.

Laut dem

TAG Cybersecurity Annual 2017 Deception-Bericht ist Deception eine der Hauptentwicklungslinien für IDS-Lösungen (Intrusion Detection Systems).

Der gesamte Abschnitt des neuesten

Cisco IT-Sicherheitsstatusberichts zu SCADA basiert auf den Daten eines der Marktführer von TrapX Security (Israel), dessen Lösung seit einem Jahr in unserer Testzone funktioniert.

Mit TrapX Deception Grid können Sie ein massives verteiltes IDS zentral kosten und betreiben, ohne die Lizenzlast und die Hardwareanforderungen zu erhöhen. Tatsächlich ist TrapX ein Konstruktor, mit dem Sie aus den Elementen der vorhandenen IT-Infrastruktur einen großen Mechanismus zum Erkennen von Angriffen im gesamten Unternehmensmaßstab erstellen können, eine Art verteilte Netzwerksignalisierung.

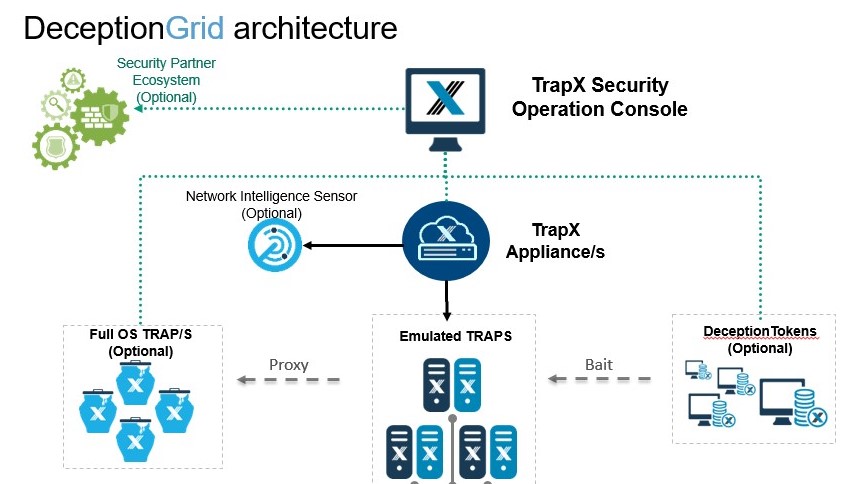

Lösungsstruktur

In unserem Labor untersuchen und testen wir ständig verschiedene Innovationen im Bereich der IT-Sicherheit. Derzeit werden hier etwa 50 verschiedene virtuelle Server bereitgestellt, einschließlich der TrapX Deception Grid-Komponenten.

Also von oben nach unten:

- TSOC (TrapX Security Operation Console) - das Gehirn des Systems. Dies ist die zentrale Verwaltungskonsole, mit der Sie die Lösung und die gesamte tägliche Arbeit konfigurieren, bereitstellen können. Da es sich um einen Webdienst handelt, kann er überall bereitgestellt werden - am Perimeter, in der Cloud oder beim MSSP-Anbieter.

- TrapX Appliance (TSA) ist ein virtueller Server, über den wir den Trunk-Port verwenden, um die zu überwachenden Subnetze zu verbinden. Außerdem „leben“ alle unsere Netzwerksensoren hier.

Es gibt eine TSA (mwsapp1) in unserem Labor, aber in Wirklichkeit kann es viele geben. Dies kann in großen Netzwerken erforderlich sein, in denen keine L2-Konnektivität zwischen Segmenten besteht (ein typisches Beispiel ist „Holding und Tochterunternehmen“ oder „Bankzentrale und Filialen“) oder wenn isolierte Segmente im Netzwerk vorhanden sind, z. B. Prozesssteuerungssysteme. In jedem dieser Zweige / Segmente können Sie Ihre TSA bereitstellen und mit einem einzelnen TSOC verbinden, in dem alle Informationen zentral verarbeitet werden. Mit dieser Architektur können Sie verteilte Überwachungssysteme erstellen, ohne dass eine grundlegende Umstrukturierung des Netzwerks oder eine Unterbrechung der vorhandenen Segmentierung erforderlich ist.

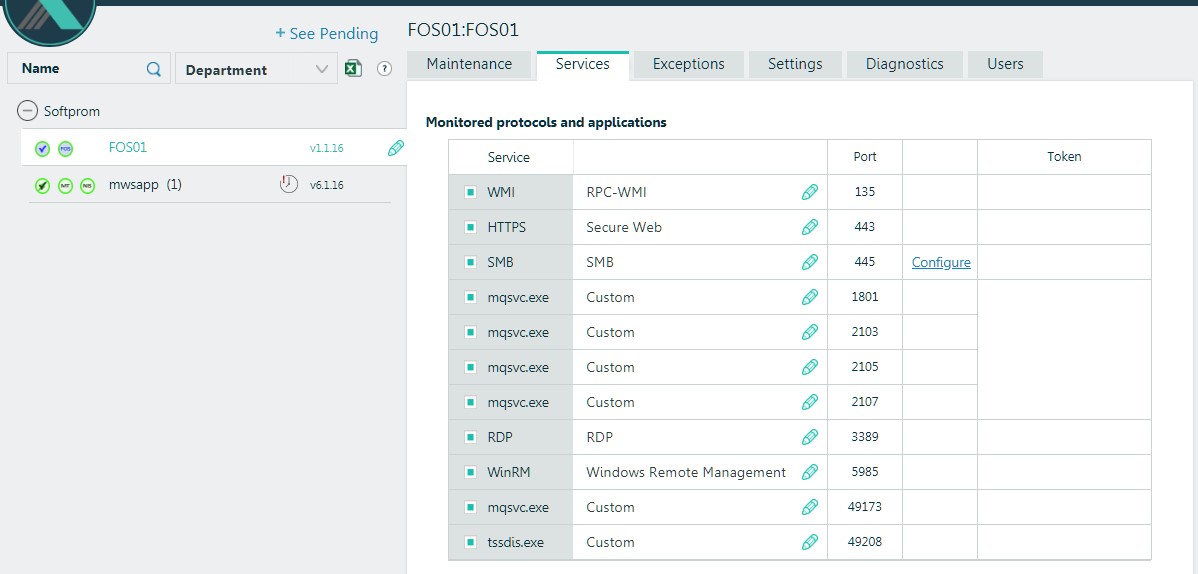

Außerdem können wir bei TSA eine Kopie des ausgehenden Datenverkehrs über TAP / SPAN einreichen. Im Falle der Erkennung von Verbindungen mit bekannten Botnetzen, Befehlsservern und TOR-Sitzungen erhalten wir das Ergebnis auch in der Konsole. Der Network Intelligence Sensor (NIS) ist dafür verantwortlich. In unserer Umgebung ist diese Funktionalität in der Firewall implementiert, daher haben wir sie hier nicht verwendet. - Anwendungsfallen (Vollbetriebssystem) - traditionelle Windows-basierte Serverhandles. Sie erfordern nicht viel, da die Hauptaufgabe dieser Server darin besteht, IT-Services für die nächste Ebene von Sensoren bereitzustellen oder Angriffe auf Geschäftsanwendungen zu identifizieren, die in einer Windows-Umgebung bereitgestellt werden können. Wir haben einen solchen Server im Labor installiert (FOS01)

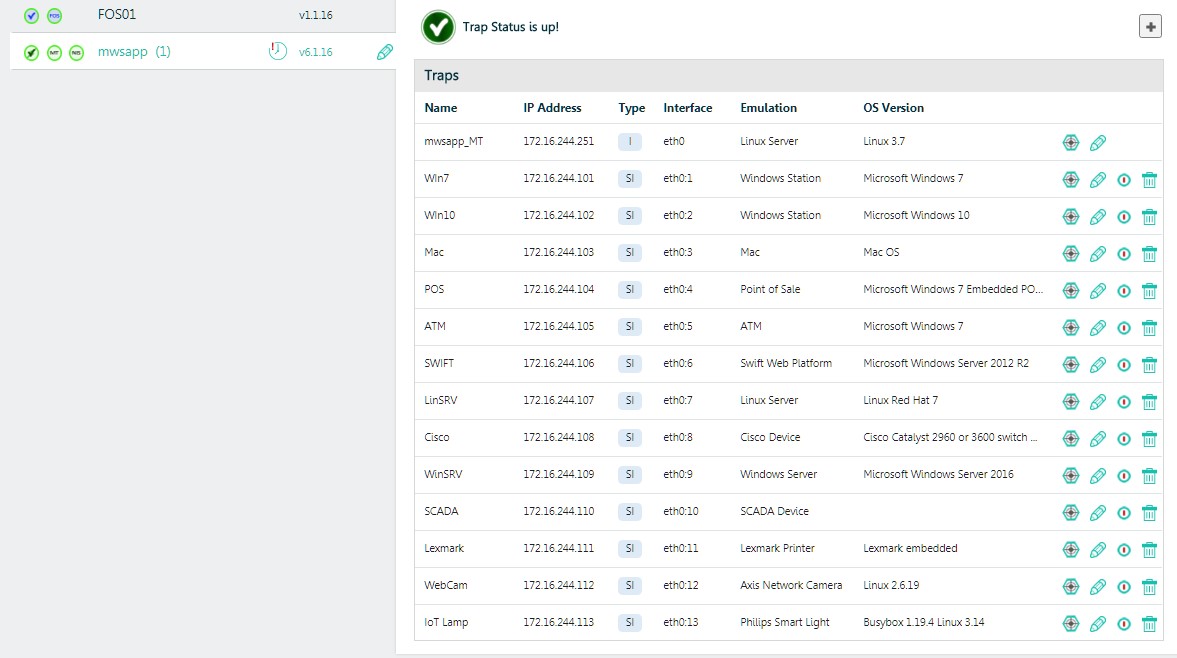

- Emulierte Traps - die Hauptkomponente der Lösung, die es uns ermöglicht, mit einer einzigen virtuellen Maschine ein sehr dichtes "Minen" -Feld für Angreifer zu erstellen und das Unternehmensnetzwerk mit all seinen VLANs mit unseren Sensoren zu sättigen. Der Angreifer sieht einen solchen Sensor oder einen Phantomhost wie einen echten Windows-PC oder -Server, einen Linux-Server oder ein anderes Gerät, das wir anzeigen möchten.

Aus geschäftlichen und neugierigen Gründen haben wir „jede Kreatur paarweise“ bereitgestellt - Windows-PCs und -Server verschiedener Versionen, Linux-Server, Geldautomaten mit eingebettetem Windows, SWIFT Web Access, Netzwerkdrucker, Cisco-Switch, Axis IP-Kamera, MacBook, SPS -Gerät und sogar eine intelligente Glühbirne. Insgesamt - 13 Gastgeber. Im Allgemeinen empfiehlt der Anbieter, solche Sensoren in einer Menge von mindestens 10% der Anzahl der realen Hosts einzusetzen. Die obere Leiste ist der verfügbare Adressraum.

Ein sehr wichtiger Punkt ist, dass jeder dieser Hosts keine vollwertige virtuelle Maschine ist, für die Ressourcen und Lizenzen erforderlich sind. Dies ist ein Haken, eine Emulation, ein Prozess auf der TSA, der eine Reihe von Parametern und eine IP-Adresse enthält. Daher können wir mit Hilfe eines einzigen TSA das Netzwerk mit Hunderten von Phantom-Hosts sättigen, die als Sensoren im Alarmsystem fungieren. Mit dieser Technologie können Sie das Konzept von "Hanipot" wirtschaftlich in der Größenordnung eines großen verteilten Unternehmens skalieren.

Aus Sicht der angreifenden Seite sind diese Hosts attraktiv, da sie Schwachstellen enthalten und relativ einfache Ziele darstellen. Der Angreifer sieht die Dienste auf diesen Hosts und kann mit ihnen interagieren und sie mit Standardtools und -protokollen (smb / wmi / ssh / telnet / web / dnp / bonjour / Modbus usw.) angreifen. Es ist jedoch unmöglich, diese Hosts zu verwenden, um einen Angriff zu entwickeln und Ihren Code zu starten.

- Die Kombination dieser beiden Technologien (FullOS und emulierte Traps) ermöglicht es uns, eine hohe statistische Wahrscheinlichkeit zu erreichen, dass ein Angreifer früher oder später auf ein Element unseres Signalnetzwerks stößt. Aber wie kann man diese Wahrscheinlichkeit nahe an 100% bringen?

Die sogenannten Token (Deception Token) treten in die Schlacht ein. Dank ihnen können wir alle verfügbaren PCs und Unternehmensserver in unser verteiltes IDS aufnehmen. Token werden auf echten PC-Benutzern platziert. Es ist wichtig zu verstehen, dass Token kein Agent sind, der Ressourcen verbraucht und Konflikte verursachen kann. Token sind passive Informationselemente, eine Art „Brotkrumen“ für die angreifende Seite, die sie in eine Falle führen. Zum Beispiel zugeordnete Netzwerklaufwerke, Lesezeichen für gefälschte Webadministratoren im Browser und gespeicherte Kennwörter für sie, gespeicherte ssh / rdp / winscp-Sitzungen, unsere Traps mit Kommentaren in Hostdateien, gespeicherte Kennwörter im Speicher, Anmeldeinformationen nicht vorhandener Benutzer, Office-Dateien, Öffnen das wird das System auslösen und vieles mehr. Daher platzieren wir den Angreifer in einer verzerrten Umgebung, die mit den Angriffsvektoren gesättigt ist, die für uns keine wirkliche Bedrohung darstellen, sondern das Gegenteil. Und er hat keine Möglichkeit festzustellen, wo die wahren Informationen sind und wo sie falsch sind. Somit bieten wir nicht nur eine schnelle Definition eines Angriffs, sondern verlangsamen auch dessen Fortschritt erheblich.

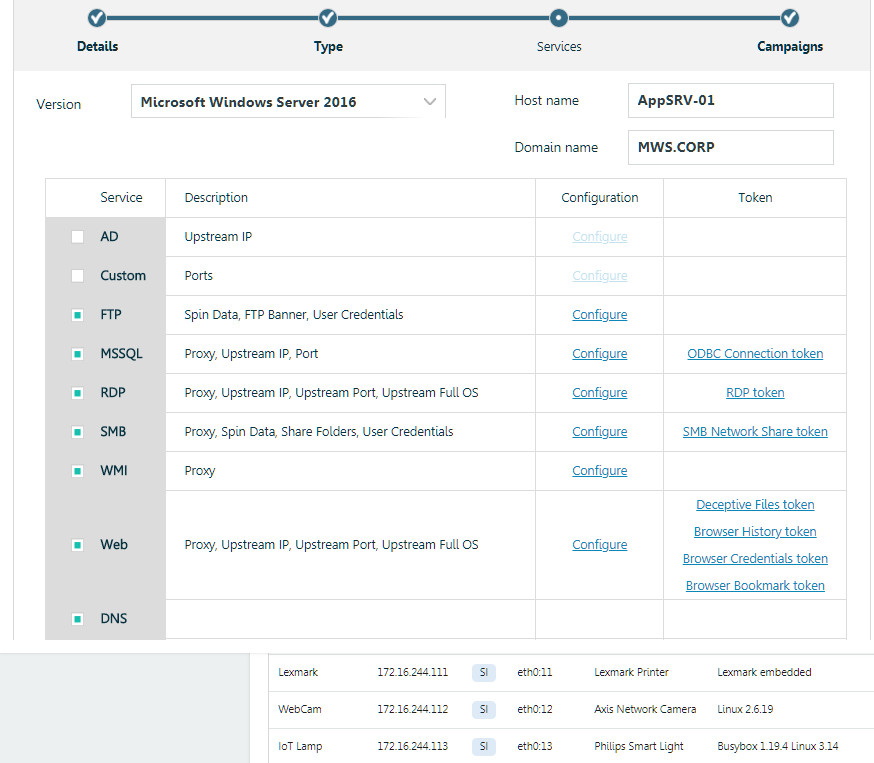

Ein Beispiel für das Erstellen einer Netzwerkfalle und das Festlegen von Token. Freundliche Oberfläche und manuelle Bearbeitung von Konfigurationen, Skripten usw.

Ein Beispiel für das Erstellen einer Netzwerkfalle und das Festlegen von Token. Freundliche Oberfläche und manuelle Bearbeitung von Konfigurationen, Skripten usw.In unserer Umgebung haben wir eine Reihe solcher Token auf FOS01 unter Windows Server 2012R2 und einem Test-PC unter Windows 7 konfiguriert und platziert. Auf diesen Computern wird RDP ausgeführt, und wir veröffentlichen sie regelmäßig in der DMZ, in der auch eine Reihe unserer Sensoren (emulierte Traps) angezeigt werden. So erhalten wir sozusagen auf natürliche Weise einen ständigen Strom von Vorfällen.

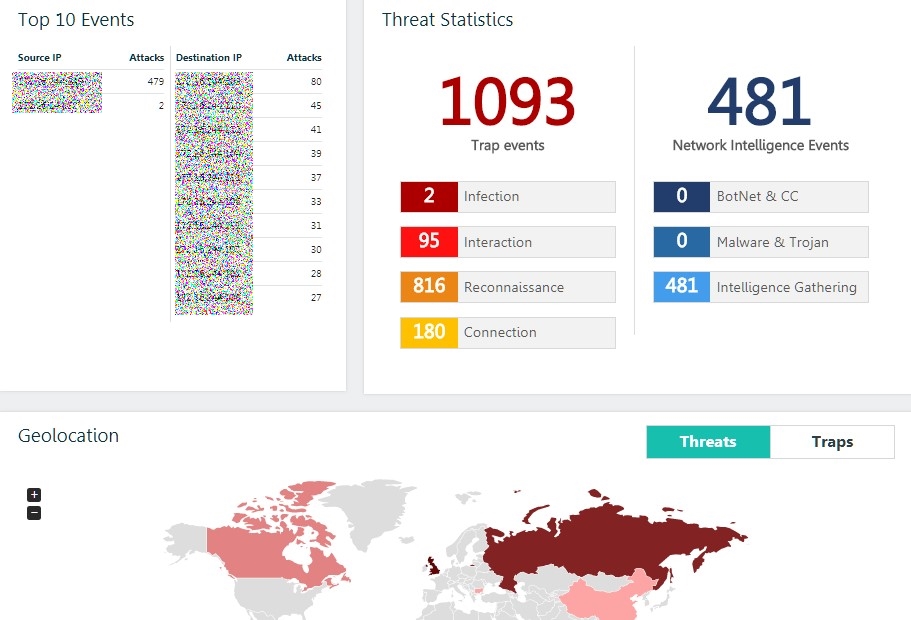

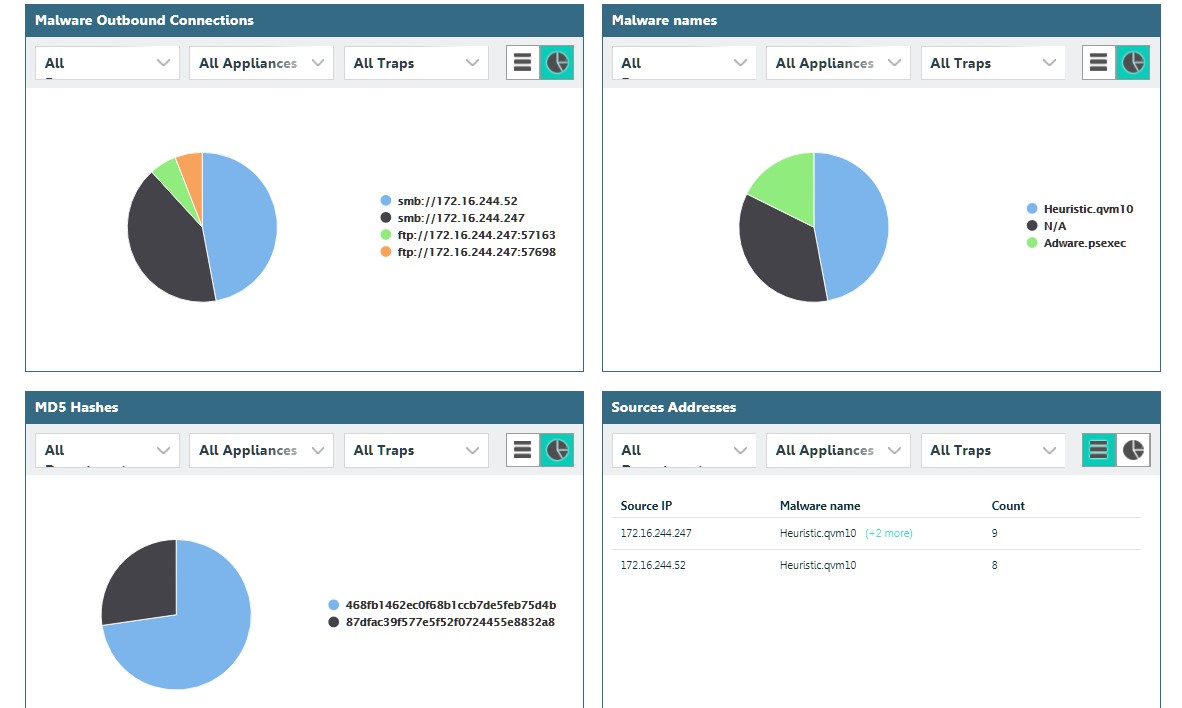

Also eine kurze Statistik für das Jahr:

56 208 - Vorfälle aufgezeichnet

2 912 - Angriffsquellen-Hosts erkannt.

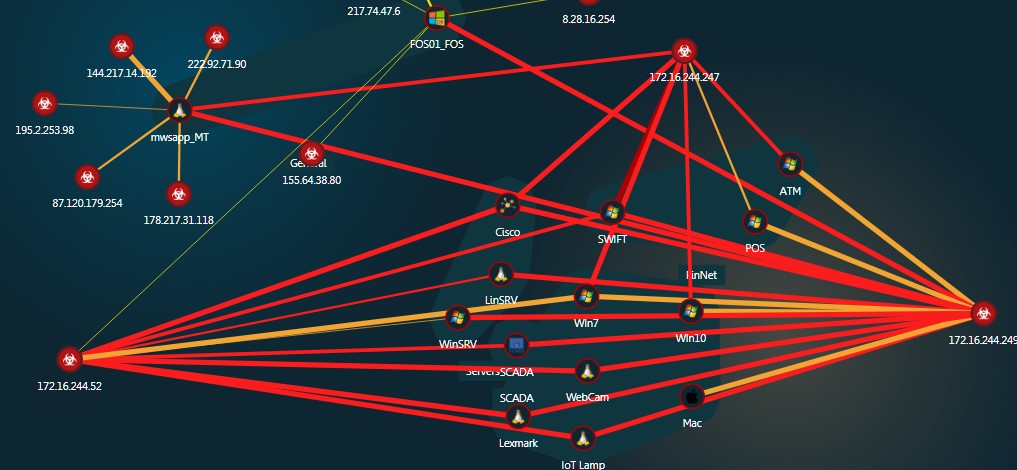

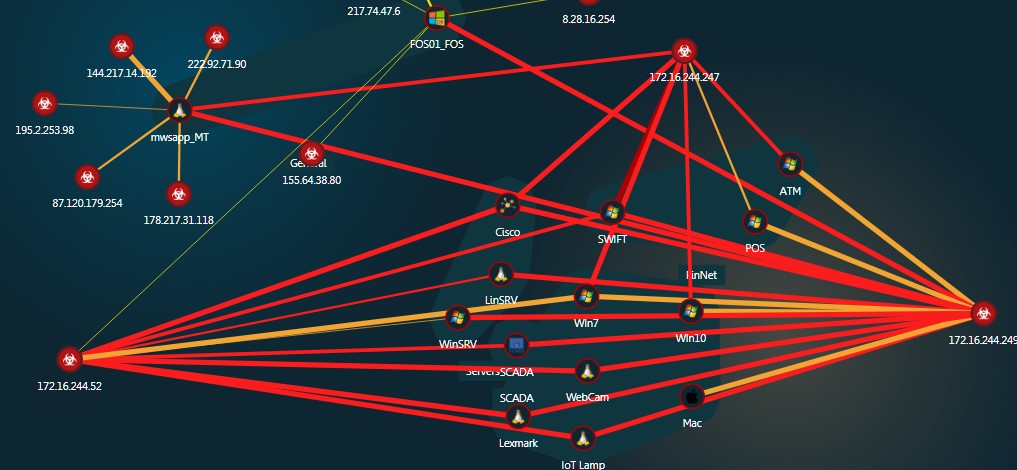

Interaktive, anklickbare Angriffskarte

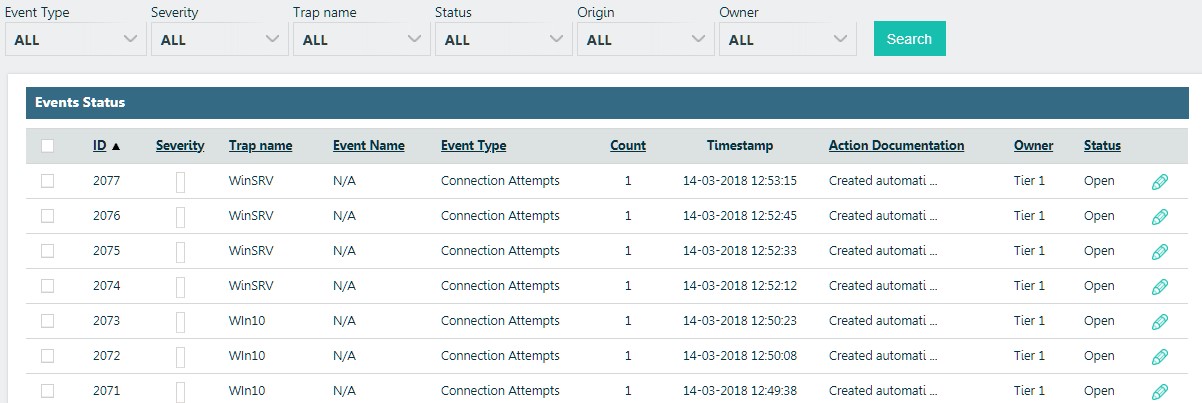

Interaktive, anklickbare AngriffskarteGleichzeitig generiert die Lösung kein Mega-Log oder Feed von Ereignissen, deren Verständnis lange dauert. Stattdessen klassifiziert die Lösung selbst Ereignisse nach ihren Typen und ermöglicht es dem IS-Team, sich hauptsächlich auf die gefährlichsten zu konzentrieren - wenn die angreifende Partei versucht, Kontrollsitzungen (Interaktion) auszulösen, oder wenn binäre Nutzdaten (Infektion) in unserem Datenverkehr auftreten.

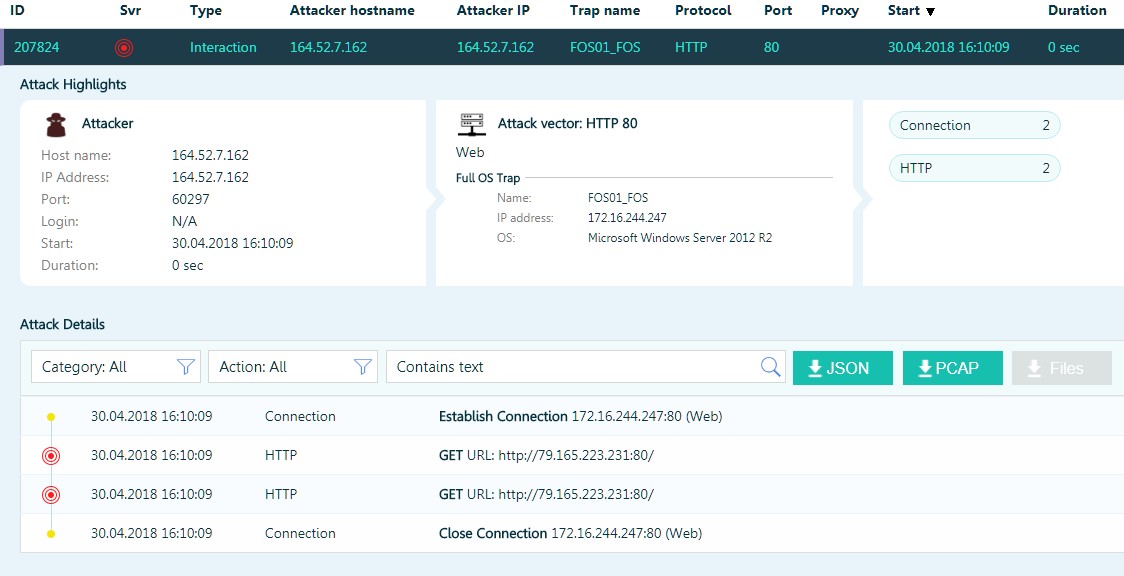

Alle Informationen zu den Ereignissen sind lesbar und meiner Meinung nach auch für Benutzer mit Grundkenntnissen auf dem Gebiet der Informationssicherheit in leicht verständlicher Form dargestellt.

Bei den meisten gemeldeten Vorfällen handelt es sich um Versuche, unsere Hosts oder einzelne Verbindungen zu scannen.

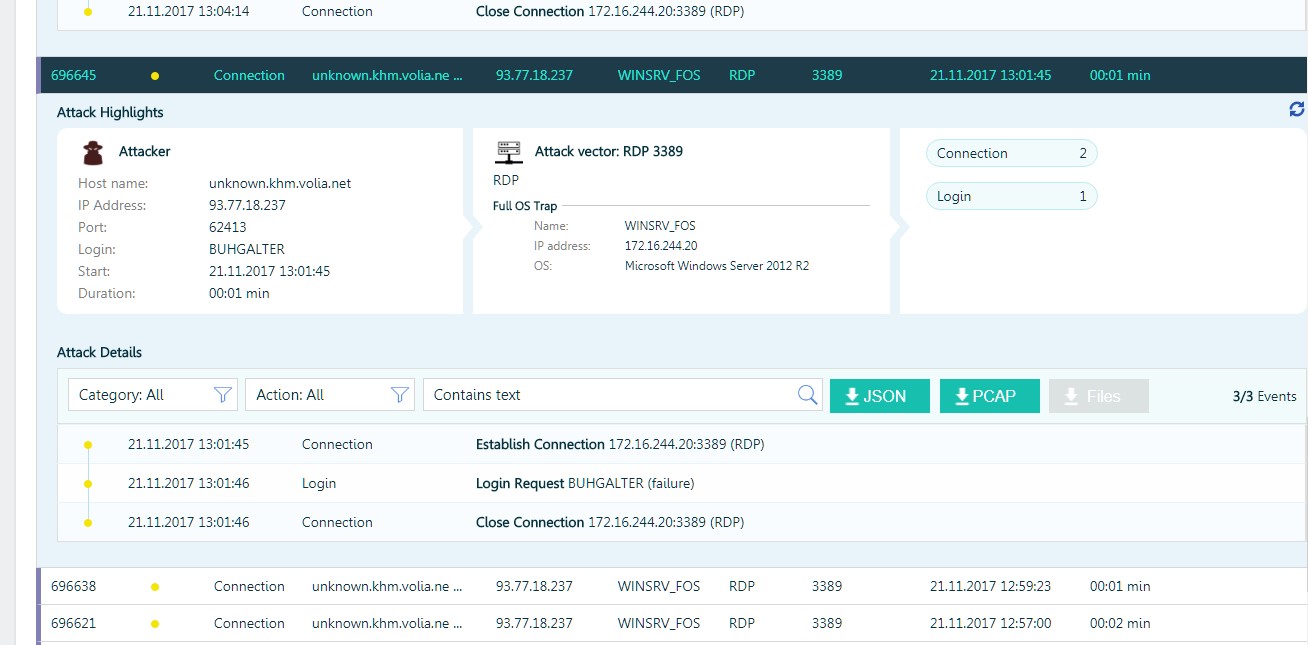

Oder Versuche zum Erraten von Passwörtern für RDP

Es gab jedoch interessantere Fälle, insbesondere wenn es Angreifern „gelang“, ein Kennwort für RDP abzurufen und Zugriff auf das lokale Netzwerk zu erhalten.

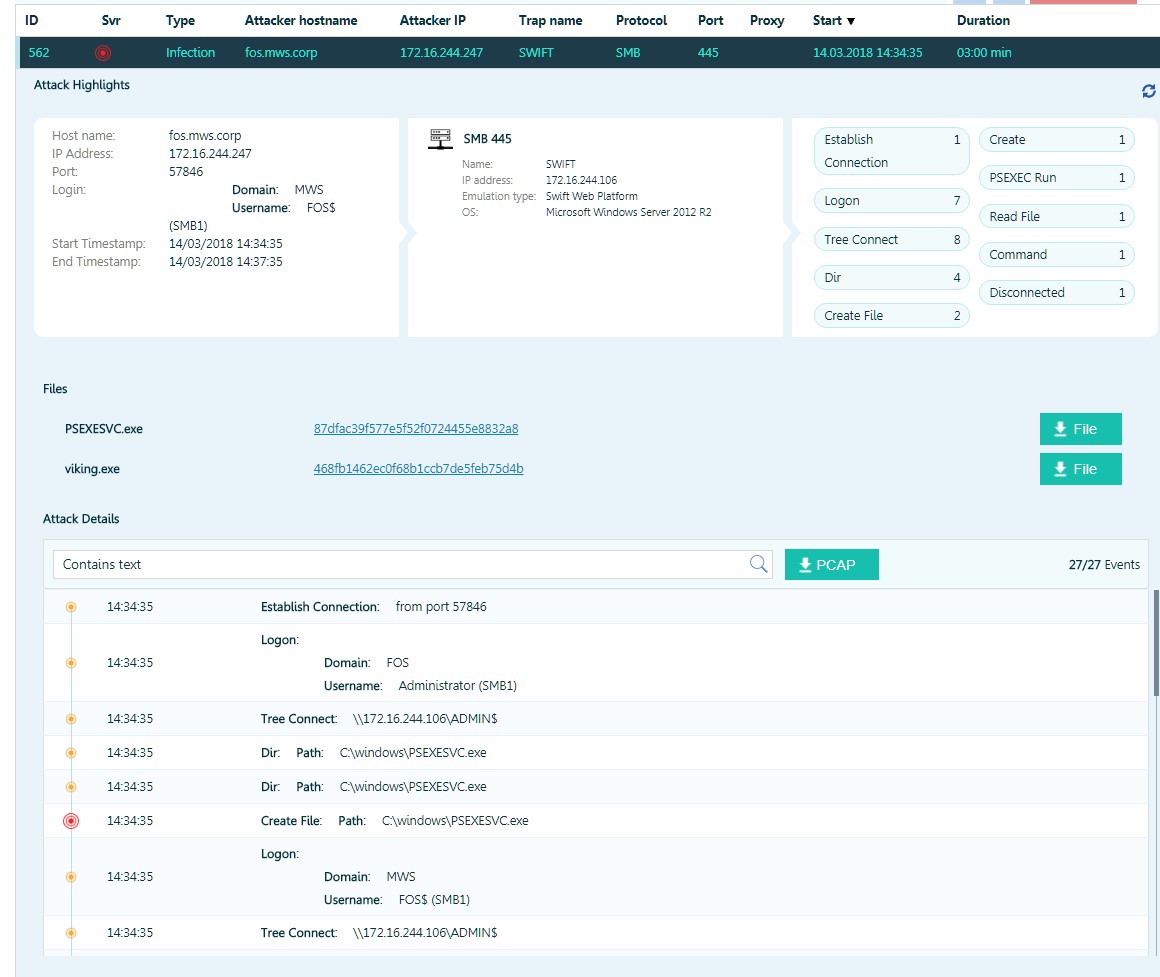

Ein Angreifer versucht, Code mit psexec auszuführen.

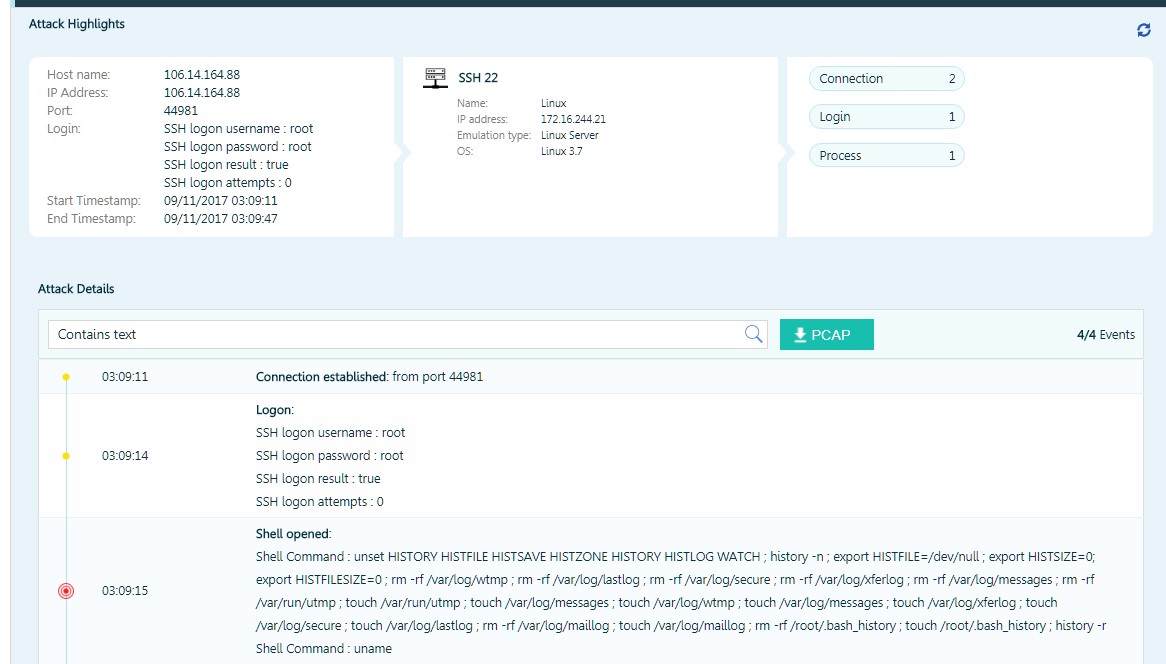

Der Angreifer hat eine gespeicherte Sitzung gefunden, die ihn als Linux-Server gefangen hat. Unmittelbar nach dem Verbinden mit einem vordefinierten Befehlssatz versuchte er, alle Protokolldateien und die entsprechenden Systemvariablen zu zerstören.

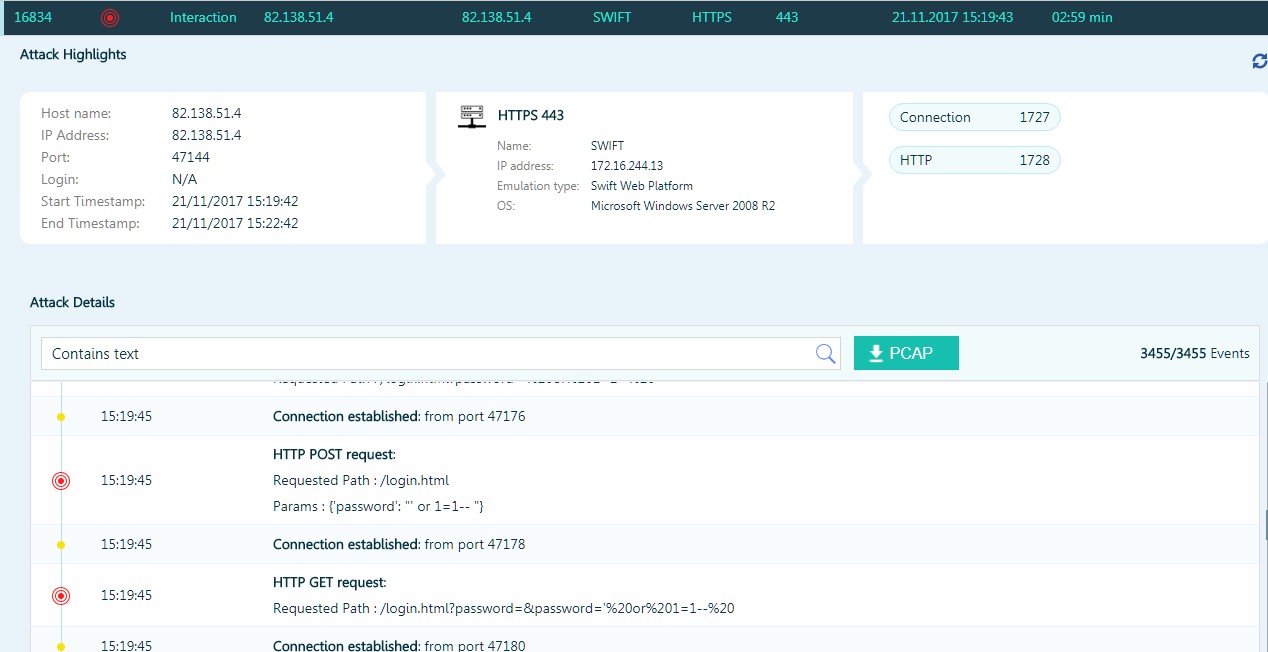

Der Angreifer versucht, SQL in eine Falle einzufügen, die SWIFT Web Access nachahmt.

Zusätzlich zu solchen „natürlichen“ Angriffen haben wir eine Reihe eigener Tests durchgeführt. Eine der aussagekräftigsten ist das Testen der Erkennungszeit eines Netzwerkwurms in einem Netzwerk. Zu diesem Zweck haben wir ein Tool von GuardiCore namens

Infection Monkey verwendet . Dies ist ein Netzwerkwurm, der Windows und Linux erfassen kann, jedoch ohne eine Art „Nutzlast“.

Wir haben eine lokale Kommandozentrale bereitgestellt, die erste Wurminstanz auf einem der Computer gestartet und die erste Benachrichtigung in der TrapX-Konsole in weniger als anderthalb Minuten erhalten. TTD 90 Sekunden gegenüber 106 Tagen im Durchschnitt ...

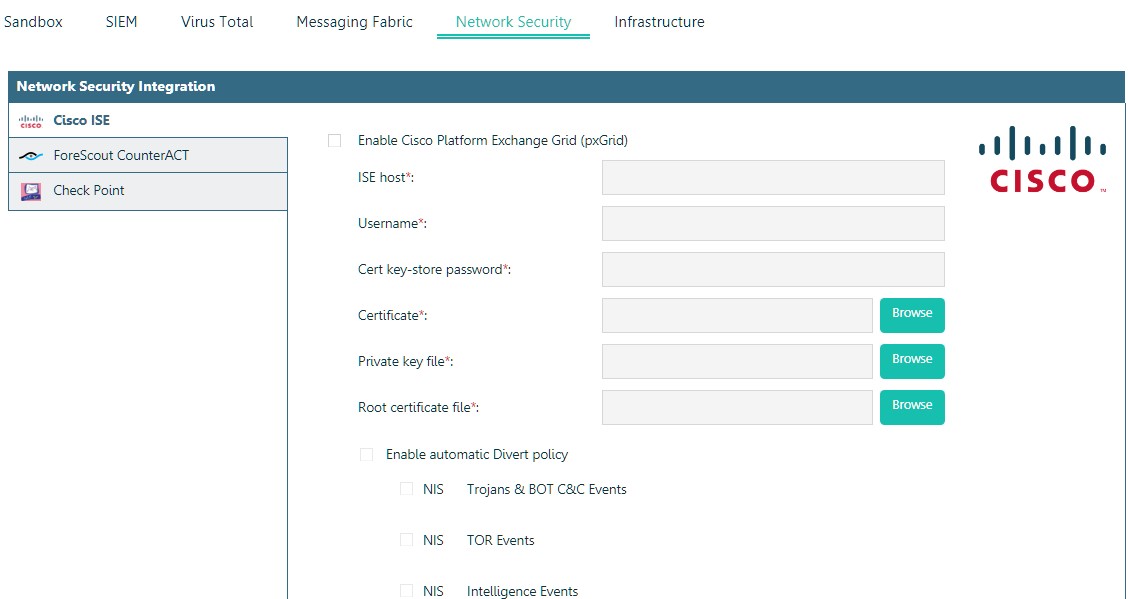

Dank der Möglichkeit, sich in andere Lösungsklassen zu integrieren, können wir nur von der schnellen Erkennung von Bedrohungen zur automatischen Reaktion auf diese übergehen.

Durch die Integration in NAC-Systeme (Network Access Control) oder in CarbonBlack werden gefährdete PCs automatisch vom Netzwerk getrennt.

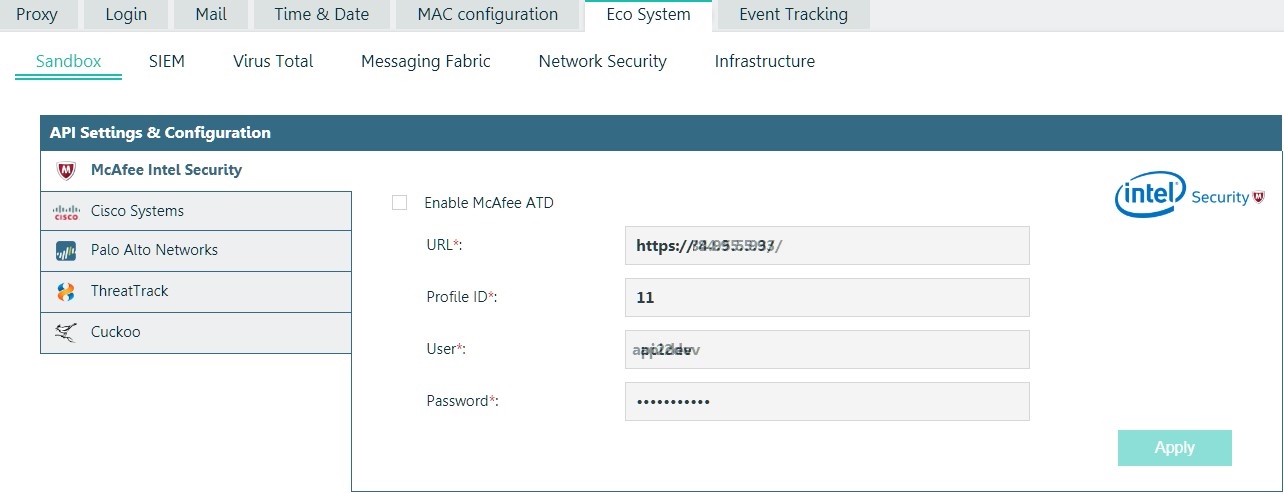

Durch die Integration in Sandboxen können Sie Dateien, die an dem Angriff beteiligt sind, automatisch zur Analyse übertragen.

McAfee-Integration

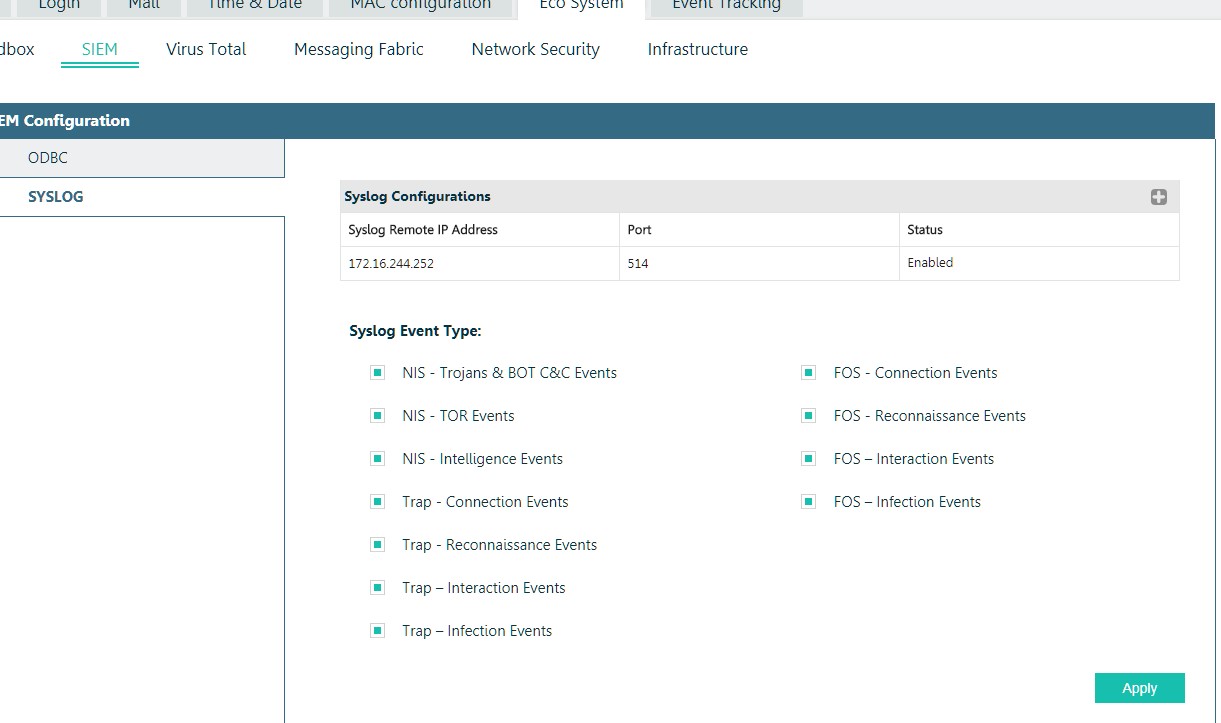

Die Lösung verfügt außerdem über ein eigenes integriertes Ereigniskorrelationssystem.

Ihre Fähigkeiten passten jedoch nicht zu uns, sodass wir sie in HP ArcSight integriert haben.

Das integrierte Ticketingsystem hilft bei der Bewältigung erkannter Bedrohungen "auf der ganzen Welt".

Da die Lösung „von Anfang an“ für die Bedürfnisse von Regierungsbehörden und einem großen Unternehmenssegment entwickelt wurde, werden dort natürlich ein rollenbasiertes Zugriffsmodell, die Integration in AD, ein entwickeltes System von Berichten und Auslösern (Ereigniswarnungen), Orchestrierung für große Holdingstrukturen oder MSSP-Anbieter implementiert.

Anstelle eines Lebenslaufs

Wenn es ein ähnliches Überwachungssystem gibt, das im übertragenen Sinne unseren Rücken bedeckt, dann fängt mit dem Kompromiss des Perimeters alles erst an. Vor allem gibt es eine echte Chance, sich mit Vorfällen der Informationssicherheit zu befassen und nicht mit ihren Folgen.