Behalten Sie hochrangige Opfer im Auge, indem Sie im Schatten bleiben. Dies ist das Funktionsprinzip von zwei schädlichen Komponenten von InvisiMole. Sie verwandeln den infizierten Computer in eine Videokamera der Angreifer, mit der Sie alles sehen und hören können, was im Büro oder an einem anderen Ort passiert, an dem sich das Gerät befindet. InvisiMole-Bediener stellen problemlos eine Verbindung zum System her, überwachen die Aktionen des Opfers und stehlen seine Geheimnisse.

Laut ESET-Telemetrie sind die Angreifer hinter dieser

Spyware seit mindestens 2013 aktiv. Dieses

Cyberspionagetool wurde jedoch nicht nur nicht untersucht, sondern erst entdeckt, als es von ESET-Produkten auf infizierten Computern in Russland und der Ukraine entdeckt wurde.

Die Kampagne ist sehr zielgerichtet, was die geringe Infektionsrate erklärt - nur ein paar Dutzend Computer.

InvisiMole hat eine modulare Architektur, beginnt seine Reise mit einer Wrapper-DLL (Wrapper-DLL), in deren Ressourcen zwei Module integriert sind. Beide Module sind multifunktionale Backdoors, mit denen die Malvari maximale Informationen über das Ziel sammeln kann.

Um die Aufmerksamkeit des Benutzers von dem infizierten Computer abzulenken, werden zusätzliche Maßnahmen angewendet. Dadurch kann das Schadprogramm lange auf dem System verbleiben. Wir haben den Infektionsvektor noch nicht festgelegt - derzeit sind alle Optionen möglich, einschließlich der manuellen Installation mit physischem Zugriff auf die Maschine.

Installation und Persistenz

Der erste Teil der untersuchten Malvari ist ein DLL-Wrapper, der mit dem

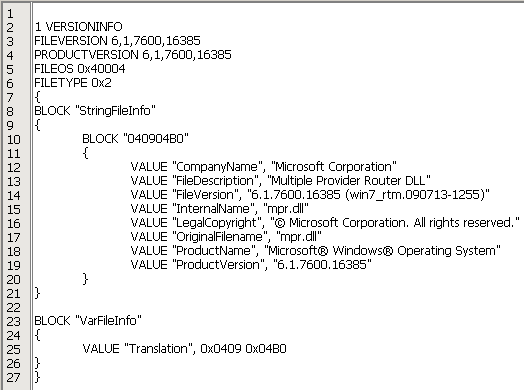

Free Pascal Compiler kompiliert wurde. Gemäß unseren Telemetriedaten wird die DLL im Windows-Ordner abgelegt und als legitime

mpr.dll Bibliotheksdatei mit gefälschten Versionsinformationen getarnt.

Abbildung 1. DLL-Wrapper, der als legitime mpr.dll-Bibliotheksdatei getarnt ist und den Namen und die Versionsinformationen kopiert

Abbildung 1. DLL-Wrapper, der als legitime mpr.dll-Bibliotheksdatei getarnt ist und den Namen und die Versionsinformationen kopiertWir haben keine Beispiele mit anderen Wrapper-Namen gesehen, obwohl der DLL-Code Hinweise darauf enthält, dass die Datei auch

fxsst.dll oder

winmm.dll .

Der erste Weg, um malvari zu starten, ist die Technik des Ersetzens von DLLs (DLL-Hijacking). Der DLL-Wrapper befindet sich im selben Ordner wie

explorer.exe und wird beim Windows-Start zusammen mit dem Windows Explorer-Prozess anstelle der legitimen Bibliothek im

%windir%\system32 .

Wir haben 32- und 64-Bit-Versionen von Malvari gefunden, die in beiden Architekturen Persistenz bieten.

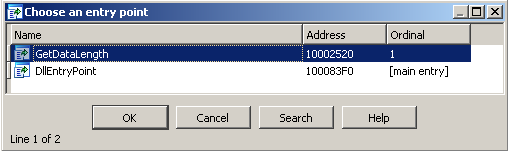

Alternativ zum Spoofing von DLLs sind andere Lade- und Persistenzmethoden möglich. Die Wrapper-DLL exportiert die

GetDataLength Funktion. Beim Aufrufen dieser Funktion überprüft die DLL, ob sie vom Prozess

rundll32.exe geladen wurde, indem

explorer.exe oder

svchost.exe als übergeordneter Prozess verwendet werden, und startet erst dann die Nutzdaten. Dies schlägt andere mögliche Methoden vor, um die Persistenz sicherzustellen - Hinzufügen von Aufgaben zum Scheduler (der übergeordnete Prozess ist

svchost.exe ) oder Schreiben in den Autorun-Schlüssel in der Registrierung (der übergeordnete Prozess ist

explorer.exe ).

Unabhängig davon, wie die Persistenz aufrechterhalten wird, ist das Verhalten der Malware und der Nutzdaten selbst in allen Fällen gleich. Der DLL-Wrapper lädt das in Ressourcen gespeicherte Modul unter den Namen

RC2FM und

RC2CL und (wenn eine DLL-Ersetzung verwendet wird) eine legitime Bibliothek in die

RC2CL process

explorer.exe , um den normalen Betrieb der Anwendung nicht zu unterbrechen und unbemerkt zu bleiben.

Abbildung 2. Exportierte Wrapperfunktionen

Abbildung 2. Exportierte WrapperfunktionenTechnische Analyse

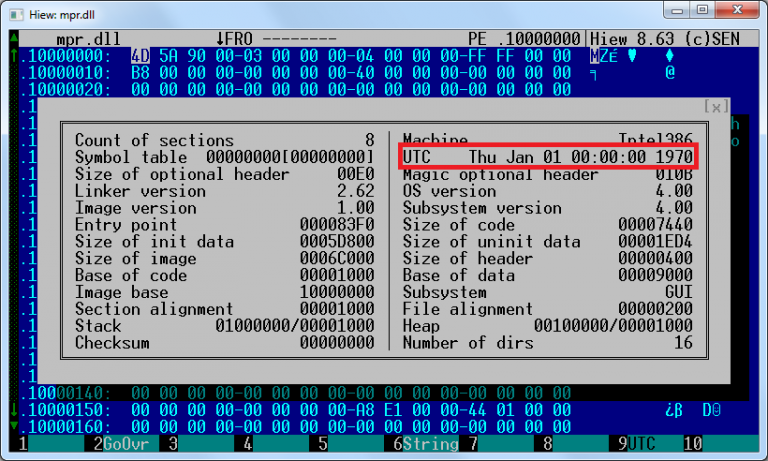

Das genaue Datum der Kompilierung der Malware ist nicht bekannt - die neuesten DLL-Wrapper-Beispiele wurden von den Autoren geändert, PE-Zeitstempel wurden manuell auf Null zurückgesetzt. Im Verlauf der Studie haben wir jedoch eine frühere Version vom 13. Oktober 2013 gefunden, damit die neuen Versionen später klar zusammengestellt werden.

Abbildung 3. In allen späteren Beispielen werden Zeitstempel auf Null gesetzt

Abbildung 3. In allen späteren Beispielen werden Zeitstempel auf Null gesetztVerschlüsselung und Entschlüsselung

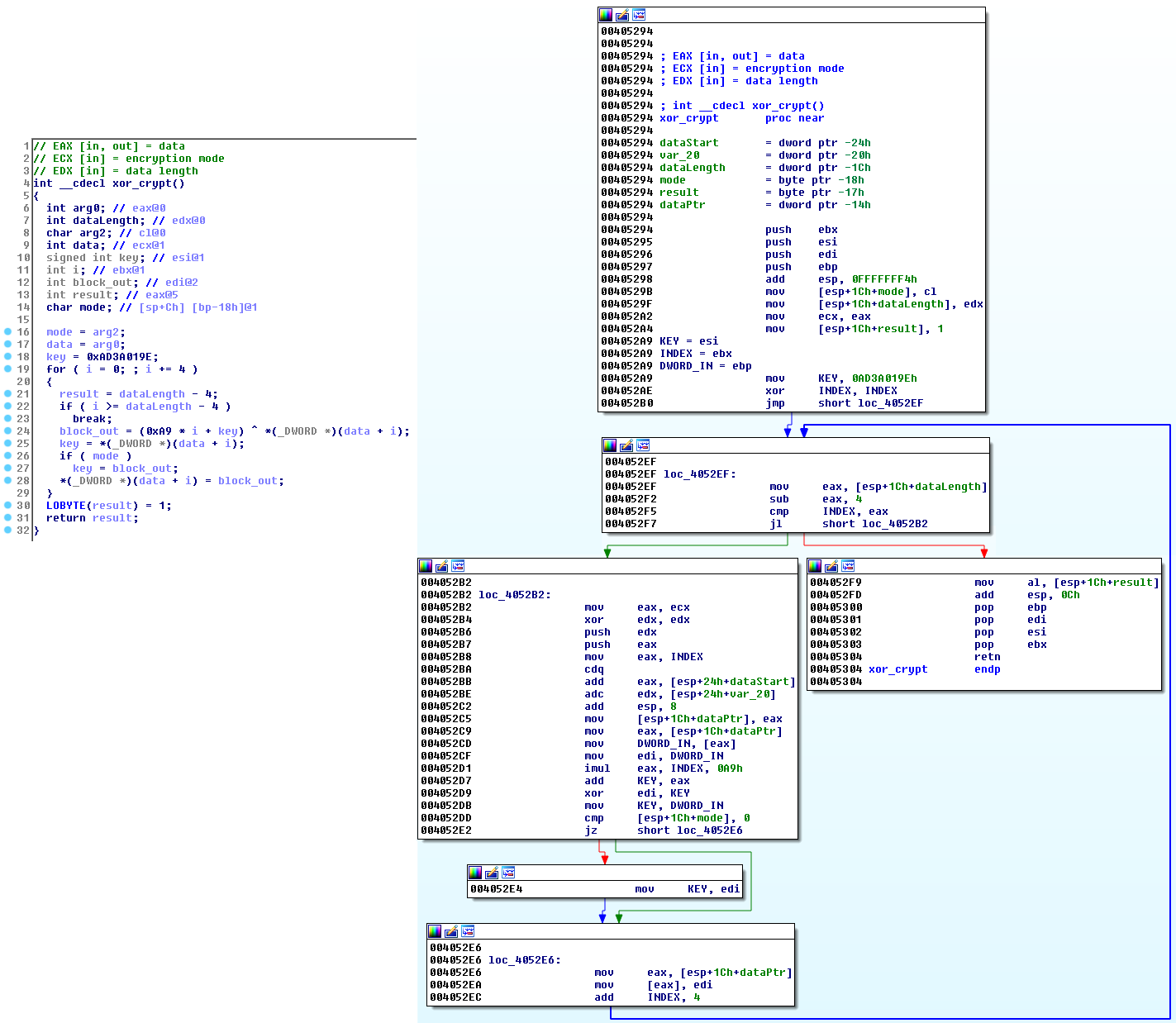

Um sich vor Virenanalysten und Systemadministratoren zu schützen, verwenden die Autoren des Schadprogramms die Verschlüsselung von Zeichenfolgen, internen Dateien, Konfigurationsdaten und Netzwerkkommunikation. Während das

RC2FM Modul benutzerdefinierte Chiffren verwendet, verwenden der DLL-Wrapper und das

RC2CL Modul für alle Zwecke ein bestimmtes Verfahren, einschließlich des Entschlüsselns anderer im DLL-Wrapper integrierter schädlicher Module.

Das Skript, mit dem Sie die integrierten

RC2FM und

RC2CL aus dem DLL-Wrapper extrahieren können, ist im

ESET-Repository auf GitHub verfügbar.

Abbildung 4. Entschlüsselungsverfahren in verschiedenen Beispielen (dekompiliert und zerlegt)

Abbildung 4. Entschlüsselungsverfahren in verschiedenen Beispielen (dekompiliert und zerlegt)RC2FM-Modul

Das erste, kleinere

RC2FM Modul enthält eine Hintertür, die 15 Befehle unterstützt. Sie werden auf dem infizierten Computer gemäß den Anweisungen des Angreifers ausgeführt. Das Modul kann verschiedene Änderungen am System vornehmen und enthält auch Tools für die Cyberspionage.

Die Dateien können protokolliert werden, aber der Name des Systemprotokolls ist im Beispiel nicht angegeben. Dies deutet darauf hin, dass die Funktion nur in der Entwicklungsphase verwendet wurde.

Netzwerkkommunikation

Dieses Modul kommuniziert mit C & C-Servern, die entweder im Beispiel fest codiert oder später von Angreifern hinzugefügt werden.

Darüber hinaus kann das Modul auch mit dem auf dem infizierten Computer konfigurierten Proxy auf den C & C-Server zugreifen. Wenn keine direkte Verbindung hergestellt werden konnte, versucht das Modul, mithilfe lokal konfigurierter Proxys oder Proxys, die für verschiedene Browser (Firefox, Pale Moon und Opera) konfiguriert sind, eine Verbindung zu einem seiner C & C-Server herzustellen.

RC2FM kann sogar die Liste der zuletzt verwendeten Anwendungen überprüfen und versuchen, ausführbare Dateien für tragbare Browser zu finden:

FirefoxPortable.exe

OperaPortable.exe

Führen Sie waterfox.exe aus

OperaAC.exe

Palemoon-Portable.exe

Wenn das Opfer einen dieser tragbaren Browser

mit konfiguriertem Proxyserver verwendet , kann die Malware ihn in den Benutzereinstellungen erkennen und zur Kommunikation mit seinen C & C-Servern verwenden.

Die Kommunikation mit dem C & C-Server besteht aus einer Reihe von HTTP-GET- und POST-Anforderungen (siehe Abbildung 5). Die verschlüsselte Anforderung enthält die PC-ID und den Zeitstempel sowie einige andere Informationen (optional). Es ist wichtig zu beachten, dass das

RC2FM Modul im Gegensatz zu anderen InvisiMole-Komponenten mehrere Verschlüsselungsmethoden (Varianten der einfachen XOR-Verschlüsselung) verwendet.

Abbildung 5. Ein Beispiel für eine Anforderung, die vom RC2FM-Modul an einen C & C-Server gesendet wurde

Abbildung 5. Ein Beispiel für eine Anforderung, die vom RC2FM-Modul an einen C & C-Server gesendet wurdeNach erfolgreicher Registrierung des Opfers auf dem C & C-Server werden zusätzliche Informationen in das System geladen, die vom Befehl backdoor interpretiert werden.

Funktionalität

RC2FM unterstützt Befehle zum Auflisten grundlegender Systeminformationen und zum

RC2FM einfacher Änderungen am System sowie verschiedene Spyware-Funktionen. Auf Wunsch der Angreifer kann das Modul das Mikrofon eines kompromittierten Computers aus der Ferne einschalten und Audio aufnehmen. Der Datensatz wird im MP3-Format mit der legitimen Bibliothek

lame.dll , die von Malware heruntergeladen und verwendet wird.

Ein weiteres Tool zum Stehlen von Daten sind Screenshots. Einer der Backdoor-Befehle dient zum Aufnehmen von Screenshots.

Ein Schadprogramm überwacht alle internen und externen Festplatten, die auf dem lokalen System angezeigt werden. Wenn ein neues Laufwerk angeschlossen wird, erstellt es eine Liste mit allen Dateien und speichert sie in verschlüsselter Form.

Die gesammelten Informationen werden nach dem Senden des entsprechenden Befehls an den Angreifer übertragen.

Backdoor-Teams

Im Folgenden finden Sie die IDs und Beschreibungen der unterstützten Befehle. Die Visualisierung der Backdoor-Funktion im Interpreter ist in Abbildung 6 dargestellt.

0 - Erstellen Sie Listen mit angezeigten Datenträgern, Dateien in einem Ordner und Netzwerkfreigaben

2 - Erstellen, Verschieben, Umbenennen, Ausführen oder Löschen einer Datei, Löschen eines Verzeichnisses unter Verwendung des angegebenen Pfads

4 - Öffnen Sie die Datei und setzen Sie den Zeiger auf den Anfang der Datei

5 - Schließen Sie eine zuvor geöffnete Datei

6 - Schreiben Sie Daten in eine zuvor geöffnete Datei

7 - Ändern Sie die Dateiattribute von time / delete file

8 - Öffnen Sie die Datei und setzen Sie den Zeiger auf das Ende der Datei

10 - Ändern Sie die Dateiattribute von time / delete file

12 - Suchen Sie Dateien anhand der angegebenen Dateimaske im angegebenen Verzeichnis

13 - Machen Sie einen Screenshot

14 - Dateien mithilfe interner Daten hochladen oder ändern

15 - Ton mit angeschlossenen Audiogeräten aufnehmen, Liste der verfügbaren Geräte erstellen, Aufzeichnung senden, Konfiguration ändern

16 - Überprüfen Sie das Modul auf offene Dateien

17 - Aktualisieren Sie die Liste der C & C-Server

19 - Erstellen, Installieren, Kopieren, Auflisten oder Löschen bestimmter Registrierungsschlüssel oder -werte

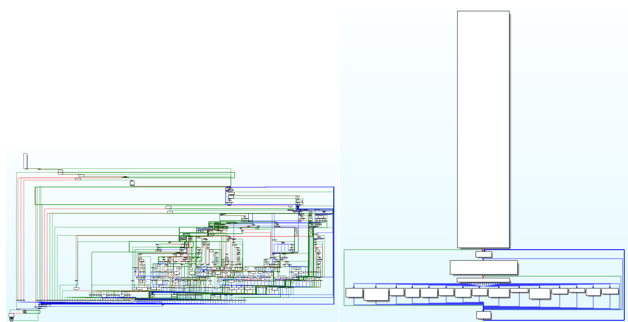

Abbildung 6. Die Backdoor-Funktion im Interpreter (Original und nach unserer Analyse mit der Funktion Group Nodes in IDA Pro geändert, um die Lesbarkeit zu gewährleisten)

Abbildung 6. Die Backdoor-Funktion im Interpreter (Original und nach unserer Analyse mit der Funktion Group Nodes in IDA Pro geändert, um die Lesbarkeit zu gewährleisten)RC2CL-Modul

Das

RC2CL Modul ist auch eine Hintertür mit einer Vielzahl von Spionagewerkzeugen. Es wird von einem DLL-Wrapper gleichzeitig mit dem

RC2FM Modul

RC2FM . Dies ist ein komplexeres Modul, dessen Funktionen eher auf die maximale Erfassung von Informationen abzielen als auf Änderungen am System.

Interessanterweise hat das

RC2CL Modul die Möglichkeit, die Backdoor-Funktionalität auszuschalten und als Proxy zu arbeiten. In diesem Fall fährt die Malware die Windows-Firewall herunter und erstellt einen Server, der die Kommunikation zwischen dem Client und dem C & C-Server oder zwei Clients unterstützt.

Netzwerkkommunikation

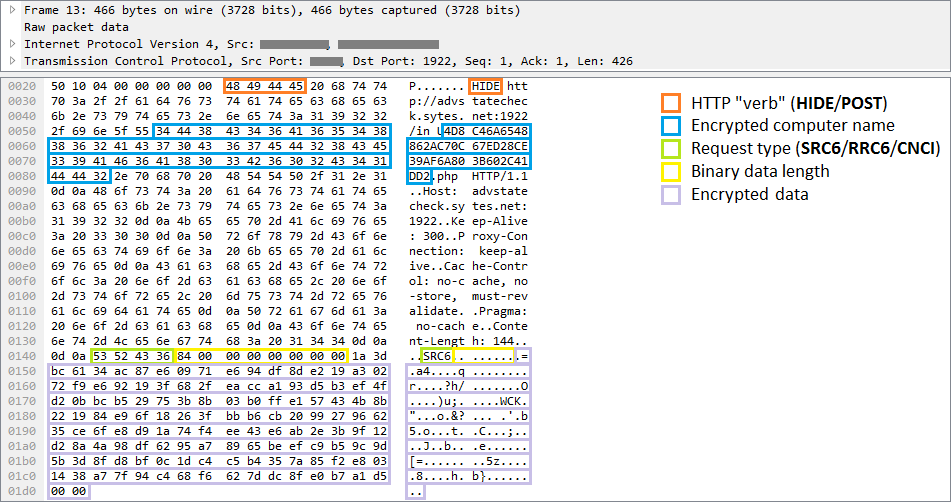

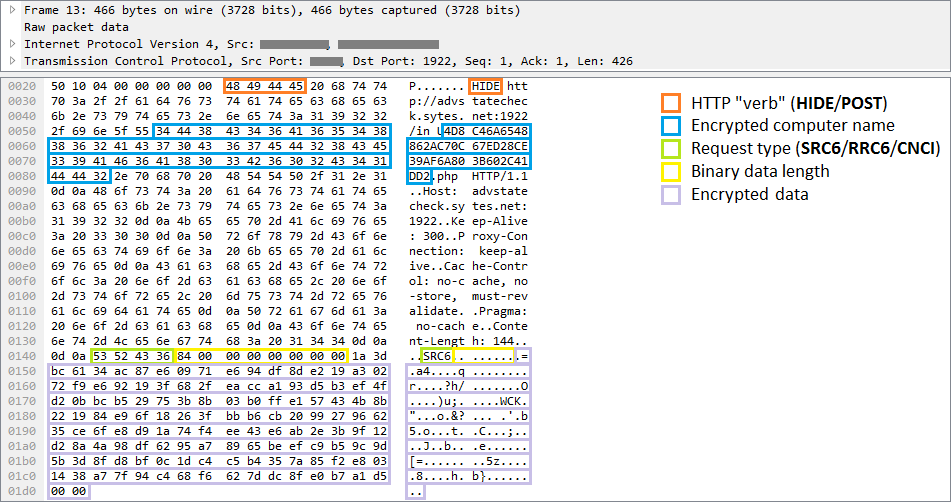

Malware kommuniziert mit C & C-Servern über einen TCP-Socket. Vom Client gesendete Nachrichten werden unter dem HTTP-Protokoll maskiert. Beachten Sie jedoch die ungültige HTTP-Methode "HIDE" im Beispiel in Abbildung 7.

Die Anforderungen enthalten die Kennung der gefährdeten Software, die Art der Anforderung und verschlüsselte Informationen, die von den Angreifern gesendet werden müssen, dh das Ergebnis der Ausführung von Backdoor-Befehlen oder einer Anforderung neuer Anweisungen.

Abbildung 7. Ein Beispiel für eine Anforderung, die vom RC2CL-Modul an den Befehlsserver gesendet wurde

Abbildung 7. Ein Beispiel für eine Anforderung, die vom RC2CL-Modul an den Befehlsserver gesendet wurdeFunktionalität

Abhängig vom empfangenen Befehl kann die Hintertür verschiedene Vorgänge auf dem infizierten System ausführen. Regelmäßige Backdoors führen Manipulationen mit dem Dateisystem und den Registrierungsschlüsseln durch, unterstützen die Dateiausführung und die Remote-Shell-Aktivierung. Dieser Spivar unterstützt all diese Teams und noch mehr - 84 Teams ermöglichen es Angreifern, umfassende Informationen über das Opfer zu sammeln.

Ein Schadprogramm scannt einen infizierten Computer und überträgt verschiedene Daten an Angreifer: Systeminformationen (Liste der aktiven Prozesse, laufenden Dienste, geladenen Treiber oder verfügbaren Festplatten), Netzwerkinformationen (IP-Adresstabelle, Geschwindigkeit der Internetverbindung).

InvisiMole kann verfügbare drahtlose Netzwerke auf einem gefährdeten System scannen. Spivar zeichnet Informationen wie SSID- und MAC-Adressen erkannter Wi-Fi-Zugangspunkte auf. Diese Daten können dann mit öffentlichen Datenbanken überprüft werden, sodass Angreifer die Geolokalisierung des Opfers verfolgen können.

Andere Befehle enthalten Informationen zu Benutzern des gefährdeten Computers, ihren Konten und früheren Sitzungen.

Von besonderem Interesse ist die auf einem kompromittierten Computer installierte Software. Welche Programme sind im System installiert? Welche von ihnen starten automatisch beim Systemstart oder bei der Benutzeranmeldung? Welche Programme verwendet ein bestimmter Benutzer? Wenn die Angreifer an etwas interessiert sind, geben Sie einfach einen Befehl ein, um die erforderlichen Daten abzurufen.

Malware kann einen Befehl zum Suchen nach kürzlich geöffneten Dokumenten und anderen interessanten Dateien erhalten. Es kann bestimmte Verzeichnisse und externe Geräte anzeigen, Änderungen melden und von Angreifern ausgewählte Dateien extrahieren.

Malware kann das Account Management System (UAC) aktivieren oder deaktivieren oder es umgehen und mit Dateien in geschützten Verzeichnissen ohne Administratorrechte arbeiten (mehr unter dem

Link ). Wenn die Malware unter dem Prozess

explorer.exe , der automatisch erhöhte Rechte erhält, kann sie ein COM-Objekt erstellen und damit Dateien in Bereichen löschen und verschieben, für die Administratorrechte erforderlich sind.

Darüber hinaus kann InvisiMole die Webcam und das Mikrofon des Opfers aus der Ferne einschalten, indem Sie Bilder aufnehmen oder Ton aufnehmen. Angreifer können die Aktivität auf dem Gerät überwachen, indem sie Screenshots machen. Was besonders interessant ist, InvisiMole ermöglicht es Ihnen, Screenshots nicht nur des gesamten Bildschirms, sondern auch jedes geöffneten Fensters zu machen. Auf diese Weise können Angreifer Informationen sammeln, auch wenn sich die Fenster gegenseitig schließen.

Mit einem der Backdoor-Befehle können Sie den Inhalt von Treibern durch die folgenden Namen ersetzen:

blbdrive.sys

compbatt.sys

secdrv.sysWir haben die Verwendung dieses Befehls durch Angreifer nicht beobachtet, können jedoch davon ausgehen, dass er verwendet wird, um zusätzliche Persistenz auf 32-Bit-Systemen bereitzustellen.

Die Hintertür kann das System stören (z. B. sich als Benutzer anmelden, den Vorgang abschließen oder das System ausschalten), bietet jedoch hauptsächlich passive Vorgänge. Das Programm versucht, seine Aktivität nach Möglichkeit zu verbergen.

Spivar erkundet also interessante Stellen im System, untersucht kürzlich geöffnete Dokumente oder ändert einige Dateien. Diese Aktionen hinterlassen Spuren und können den Verdacht des Opfers hervorrufen, da sich nach jedem solchen Vorgang der Zeitpunkt der letzten Änderung der Datei und / oder der Zugriff darauf ändert. Um eine Erkennung zu verhindern, stellt die Malware das Datum der vorherigen Änderung oder des Öffnens der Datei wieder her, um ihre Manipulationen vor dem Benutzer zu verbergen.

Ein weiteres Beispiel dafür, wie Spayvari-Autoren versuchen, eine Erkennung zu vermeiden, ist die Arbeit mit Spuren, die auf der Festplatte verbleiben. Ein Schadprogramm sammelt eine große Menge vertraulicher Daten, die einige Zeit in Dateien gespeichert und nach einem erfolgreichen Upload auf C & C-Server gelöscht werden. Das Problem besteht darin, dass ein erfahrener Systemadministrator gelöschte Dateien wiederherstellen kann. Dies hilft bei der Untersuchung des Angriffs, nachdem das Opfer von dem Kompromiss erfahren hat. Dies ist möglich, da einige Informationen auch nach dem Löschen der Datei auf der Festplatte verbleiben. Um dies zu verhindern, kann InvisiMole alle Dateien sicher löschen. Dies bedeutet, dass zuerst die Daten mit Null oder zufälligen Bytes überschrieben werden und erst danach die Datei gelöscht wird.

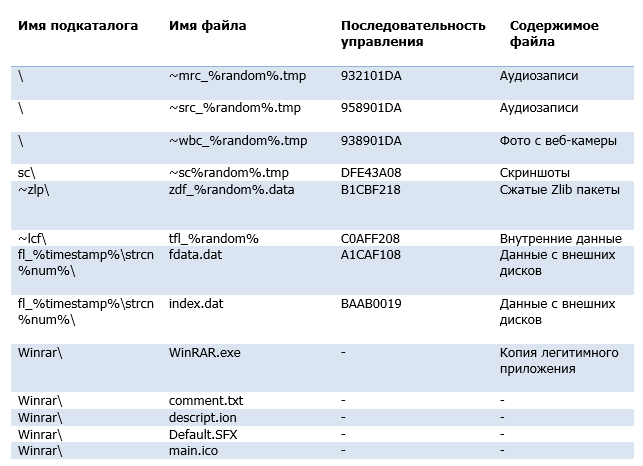

Eingebauter Speicher

Die Backdoor-Konfiguration und die gesammelten Daten werden an zwei Adressen gespeichert - dies ist das Arbeitsverzeichnis und die Registrierungsschlüssel. Ein wesentlicher Teil der Backdoor-Befehle dient zur Manipulation dieser Datenspeicherorte und ihrer Inhalte.

Der Speicherort des Arbeitsverzeichnisses wird mithilfe von Befehlen von einem Remote-Server bestimmt. Das Verzeichnis wird als temporärer Speicher für Dateien verwendet, die Informationen enthalten, die von einem gefährdeten Computer gesammelt wurden. Diese Dateien haben eine gemeinsame Benennungsmethode, einen gemeinsamen Verschlüsselungsalgorithmus und eine gemeinsame Struktur. Sie werden mit einer einfachen Version der XOR-Verschlüsselung verschlüsselt, die in den Komponenten von malvari verwendet wird. Der Dateityp kann aus der 4-Byte-Steuersequenz am Anfang der Datei abgerufen werden.

Zusätzlich zum Speichern der gesammelten Daten wird das Verzeichnis als Basisverzeichnis für eine Kopie der legitimen WinRAR.exe-Anwendung verwendet. Malvar kopiert es und verwendet es, um gestohlene Daten zu archivieren.

Die Registrierung speichert Konfigurationsdaten sowie eine Liste der Dateien im Arbeitsverzeichnis. Die Daten werden mit der in der Binärdatei malvari implementierten Zlib-Prozedur gepackt und mit derselben Verschlüsselung wie die internen Dateien verschlüsselt.

Backdoor-Teams

Mehr als achtzig Backdoor-Befehle verwenden das Arbeitsverzeichnis und die Registrierungsschlüssel, um Zwischenergebnisse und Konfigurationsdaten zu speichern. Das Diagramm mit der Hintertür im Interpreter ist in Abbildung 8 dargestellt.

Etwa ein Drittel aller Befehle bezieht sich auf das Lesen und Aktualisieren der in der Registrierung gespeicherten Konfigurationsdaten. Die IDs und Beschreibungen der verbleibenden Befehle sind unten aufgeführt.

4 - Erstellen Sie eine Liste mit Dateiinformationen im Verzeichnis

6 - Datei herunterladen

20 - Aktive Prozesse auflisten

22 - Beenden Sie den Vorgang anhand der ID

24 - Datei ausführen

26 - Datei löschen

28 - IP-Weiterleitungstabelle abrufen

30 - Daten in eine Datei schreiben

31 - Untätigkeit

38 - Erstellen Sie eine Liste der Konten

40 - Erstellen Sie eine Liste der Dienste im System

42 - Erstellen Sie eine Liste der geladenen Treiber

43 - Sammeln grundlegender Systeminformationen (Computername, Betriebssystemversion, Speicherstatus, Ortszeit, Festplatteninformationen, Informationen zu konfigurierten Proxys, aktuelle Richtlinie zur Verhinderung der Datenausführung für das System und die Prozesse usw.)

44 - Erstellen Sie eine Liste der installierten Software

46 - Lokale Benutzer und Sitzungsinformationen auflisten

48 - Erstellen Sie eine Liste der von Benutzern verwendeten Anwendungen

52 - Verzeichnisstruktur erstellen

78 - Remote-Shell erstellen

81 - Führen Sie den Befehl über die Remote-Shell aus

91 - Benutzerkontensteuerung aktivieren / deaktivieren

93 - Endbenutzersitzung / Herunterfahren / Neustarten des Systems

101 - Verfolgen und Aufzeichnen von Änderungen an angegebenen Verzeichnissen

103 - Verzeichnis löschen

109 - Monitor ein- / ausschalten / Standby aktivieren

120 - Machen Sie einen Screenshot der Anzeige / aktiven Fenster

126 - Machen Sie einen Screenshot der Anzeige / aktiven Fenster und aktualisieren Sie die Konfigurationsdaten

130 - Liste der Ressourceninformationen auf nicht zugewiesenen Datenträgern

132 - Benennen / Verschieben der Datei, Ändern der Erstellungs- / Öffnungs- / Schreibzeit der Datei auf die angegebene Zeit

134 - Liste der zuletzt geöffneten Dateien

152 - Trennen Sie (zuvor angeschlossene) Wechseldatenträger

155 - Registrierungsschlüssel erstellen / löschen, Registrierungsschlüsselwerte festlegen / löschen oder Registrierungswerte / -schlüssel / -daten auflisten

159, 161 - Deaktivieren Sie Routing / Firewall und erstellen Sie einen Proxyserver an einem bestimmten Port

172 - Wiederholen Sie das Dialogfeld, in dem Sie aufgefordert werden, den Computer neu zu starten

175 - Benutzerkontosteuerung für Dateimanipulation umgehen

177 - Erstellen und Schreiben einer Datei, Festlegen der Daten zum Zeitpunkt der Erstellung / Öffnung / Änderung

181 - Entfernen Sie alle Systemwiederherstellungspunkte

183 - Zurücksetzen (legitime) Komponente einer WinRAR-Anwendung

185 - Dateien zum passwortgeschützten Archiv hinzufügen (password = "12KsNh92Dwd")

187 - Entschlüsseln, entpacken und laden Sie die DLL, laden Sie exe-Dateien aus RC2CL- und RC2FM-Ressourcen

189 - Erstellen Sie einen Systemwiederherstellungspunkt

191 - Passwortgeschütztes Archiv extrahieren (12KsNh92Dwd)

193 - Ändern Sie die verschlüsselte Datei

195 - Nach Abschluss des Hauptprozesses neu starten

197 - Senden Sie 198 Bytes fest codierter Daten in einem Muster

199 - Datei umbenennen / verschieben

206 - Entschlüsseln, entpacken und herunterladen Sie die DLL, laden Sie exe-Dateien aus RC2CL- und RC2FM-Ressourcen

211 - Laden Sie die gesammelten Informationen herunter (Screenshots, Audioaufnahmen usw.)

213 - Erstellen Sie eine Liste der aktiven Fenster

218 - API zum Aufzeichnen von Audio von Eingabegeräten

220 - API zum Aufnehmen von Fotos von einer Webcam

224 - Erstellen Sie eine Liste der Dateien, die bei jedem Systemstart ausgeführt werden

226 - Erstellen Sie eine Liste der aktivierten drahtlosen Netzwerke (MAC-Adresse, SSID, Signalisierungsintervall).

228 - Komprimiertes Zlib-Paket zurücksetzen

Abbildung 8. Die Backdoor-Funktion im Interpreter (Original und geändert mit der Funktion Group Nodes in IDA Pro zur besseren Lesbarkeit)

Abbildung 8. Die Backdoor-Funktion im Interpreter (Original und geändert mit der Funktion Group Nodes in IDA Pro zur besseren Lesbarkeit)Fazit

InvisiMole ist eine Spyware-Software mit vollem Funktionsumfang, die umfangreiche Funktionen bietet, die mit anderen bekannten Cyberspionage-Tools konkurrieren können.

Man kann nur raten, warum die Autoren zwei Module mit doppelten Funktionen verwenden.

Es ist davon auszugehen, dass das kleinere Modul RC2FMin der ersten Aufklärungsphase verwendet wird und das größere RC2CLnur auf Maschinen läuft, die den Bediener interessieren. Dies ist jedoch nicht der Fall - zwei Module werden gleichzeitig gestartet. Die zweite mögliche Erklärung: Die Module werden von verschiedenen Autoren zusammengestellt und dann kombiniert, um den Bedienern ein Maximum an Werkzeugen zur Verfügung zu stellen.InvisiMole verwendet nur wenige Techniken, um Erkennung und Analyse zu vermeiden. Da Spyware jedoch bei Angriffen auf eine kleine Anzahl hochrangiger Ziele eingesetzt wurde, gelang es ihr, die Erkennung für mindestens fünf Jahre zu vermeiden.Kompromissindikatoren (IoCs)

ESET-Erkennung

Win32/InvisiMole.A trojan

Win32/InvisiMole.B trojan

Win32/InvisiMole.C trojan

Win32/InvisiMole.D trojan

Win64/InvisiMole.B trojan

Win64/InvisiMole.C trojan

Win64/InvisiMole.D trojanSHA-1-Hashes

5EE6E0410052029EAFA10D1669AE3AA04B508BF9

2FCC87AB226F4A1CC713B13A12421468C82CD586

B6BA65A48FFEB800C29822265190B8EAEA3935B1

C8C4B6BCB4B583BA69663EC3AED8E1E01F310F9F

A5A20BC333F22FD89C34A532680173CBCD287FF8C & C Server Domain Namen

activationstate.sytes[.]net

advstatecheck.sytes[.]net

akamai.sytes[.]net

statbfnl.sytes[.]net

updchecking.sytes[.]netIP-Adressen von C & C-Servern und Aktivitätszeitraum

2013-2014 - 46.165.231.85

2013-2014 - 213.239.220.41

2014-2017 - 46.165.241.129

2014-2016 - 46.165.241.153

2014-2018 - 78.46.35.74

2016-2016 - 95.215.111.109

2016-2018 - 185.118.66.163

2017-2017 - 185.118.67.233

2017-2018 - 185.156.173.92

2018-2018 - 46.165.230.241

2018-2018 - 194.187.249.157Registrierungsschlüssel und -werte

RC2FM

[HKEY_CURRENT_USER\Software\Microsoft\IE\Cache]

"Index"RC2CL

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Console]

or [HKEY_CURRENT_USER\Software\Microsoft\Direct3D]

"Settings"

"Type"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\OLE]

or [HKEY_CURRENT_USER\Software\Microsoft\Direct3D]

"Common"

"Current"

"ENC"

"FFLT"

"Flag1"

"FlagLF"

"FlagLF2"

"IfData"

"INFO"

"InstallA"

"InstallB"

"LegacyImpersonationNumber"

"LM"

"MachineAccessStateData"

"MachineState 0"

"RPT"

"SP2"

"SP3"

"SettingsMC"

"SettingsSR1"

"SettingsSR2"Dateien und Ordner

RC2FM

%APPDATA%\Microsoft\Internet Explorer\Cache\AMB6HER8\

%volumeSerialNumber%.dat

content.dat

cache.dat

index.dat

%APPDATA%\Microsoft\Internet Explorer\Cache\MX0ROSB1\

content.dat

index.dat

%random%.%ext%

%APPDATA%\Microsoft\Internet Explorer\Cache\index0.datRC2CL

Winrar\

comment.txt

descript.ion

Default.SFX

WinRAR.exe

main.ico

fl_%timestamp%\strcn%num%\

fdata.dat

index.dat

~mrc_%random%.tmp

~src_%random%.tmp

~wbc_%random%.tmp

sc\~sc%random%.tmp

~zlp\zdf_%random%.data

~lcf\tfl_%random%