In diesem Jahr wurde das Wettbewerbsprogramm Positive Hack Days mit dem Wettbewerb um Hacking-Elemente des Smart-Grid-Systems -

MeterH3cker -

ergänzt . Den Teilnehmern stand ein von den Veranstaltern entworfenes Modell von zwei Häusern zur Verfügung, Sonnenkollektoren versorgten die Häuser mit Strom, und die erzeugte überschüssige Energie konnte zu einem Sondertarif an das allgemeine Stromnetz verkauft werden. Die Aufgabe der Angreifer bestand darin, den normalen Prozess der Strommessung zu stören und das Barguthaben im Abrechnungssystem auf jede mögliche Weise zu beeinflussen.

Stehen

Stand MeterH3cker

Stand MeterH3ckerModerne Häuser, die mit Sonnenkollektoren ausgestattet sind, können sowohl Strom verbrauchen als auch das Netz mit überschüssiger Energie versorgen. Dieses Modell bildete die Basis des MeterH3cker-Standes.

Der Stand war ein Modell von zwei modernen Wohngebäuden mit realer Ausstattung, die Elemente der Smart-Grid-Technologie implementierten. In jedem Haus wurden Solarregler, intelligente Stromzähler und Energieverbraucher installiert. Beide Häuser waren an ein Modell eines Umspannwerks angeschlossen, auf dem ein Datenerfassungs- und -übertragungsgerät (DTD) installiert war. Es wurden die Zähler und der Umspannwerkszähler befragt.

Darüber hinaus war jedes Haus mit einer Heizungs- und Klimaanlage ausgestattet, die unter der allgemeinen Kontrolle eines Controllers stand, der im allgemeinen Netzwerk des Standes verfügbar war. Außerdem wurde in der Nähe der Smart Homes eine echte Ladestation für Elektrofahrzeuge installiert, die an die USPD Angaben zum Stromverbrauch des angeschlossenen Elektrofahrzeugs übermittelte.

Wir haben die Szenarien von Tag und Nacht festgelegt. Im "Tages" -Modus erzeugten Sonnenkollektoren in den Häusern Strom, und ihre Zähler drehten sich in die entgegengesetzte Richtung und berücksichtigten die "verbrauchte" und "gegebene" Energie. Jedes Haus hatte ein eigenes persönliches Konto, dessen Saldo während der Energieerzeugung zunahm und während des Verbrauchs abnahm, und die in den Zählern konfigurierten Tarife beeinflussten auch die Werte.

Die Hauptaufgabe der Wettbewerbsteilnehmer bestand darin, das Gleichgewicht des persönlichen Kontos der Häuser durch Angriffe auf die Ausrüstung des Standes zu verbessern und so direkten finanziellen Nutzen aus ihren Hackeraktionen zu ziehen.

Um die Ergebnisse zu visualisieren, haben wir unseren eigenen Abrechnungsserver geschrieben, der Daten von USPD sammelte. Die USPD selbst hat wiederum Zähler auf verschiedene Weise abgefragt:

- Zähler in Haus Nr. 1 - gemäß dem Modbus-ähnlichen Protokoll des offenen Anbieters;

- Der Zähler in Haus Nr. 2 wurde vom VR-007.3-Gerät unter Verwendung des Modbus-ähnlichen Protokolls des offenen Herstellers abgefragt, und dann empfing die USPD Daten vom VR-007.3-Webserver über HTTP.

- Umspannwerk - gemäß Modbus TCP-Protokoll.

Um reale Werte des Energieverbrauchs zu erhalten, wurden Referenzzähler, die den Angreifern nicht zur Verfügung standen, an dieselben Strom- und Spannungskreise wie die angegriffenen Zähler angeschlossen. Der Abrechnungsserver hat sie direkt über die RS-485-Schnittstelle abgefragt.

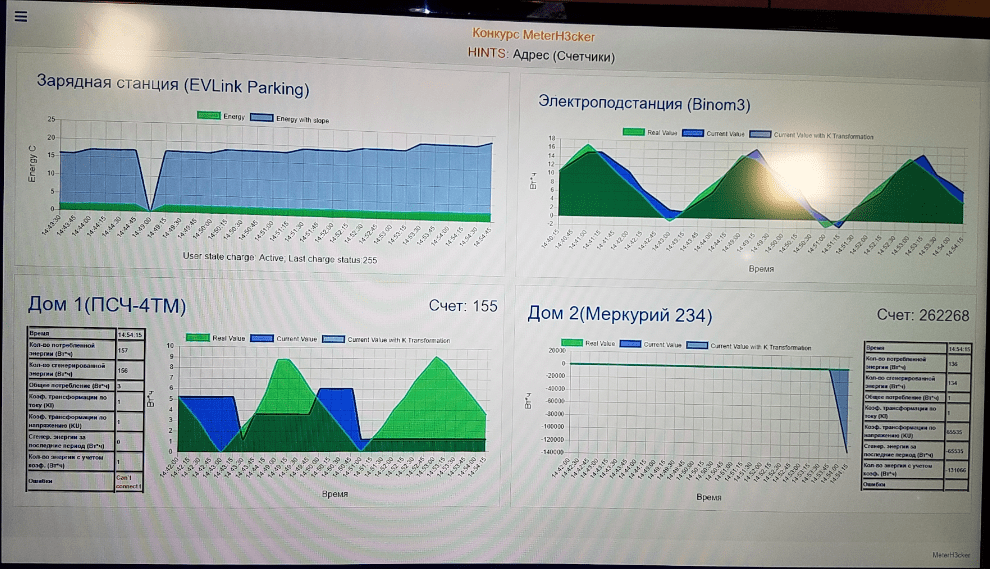

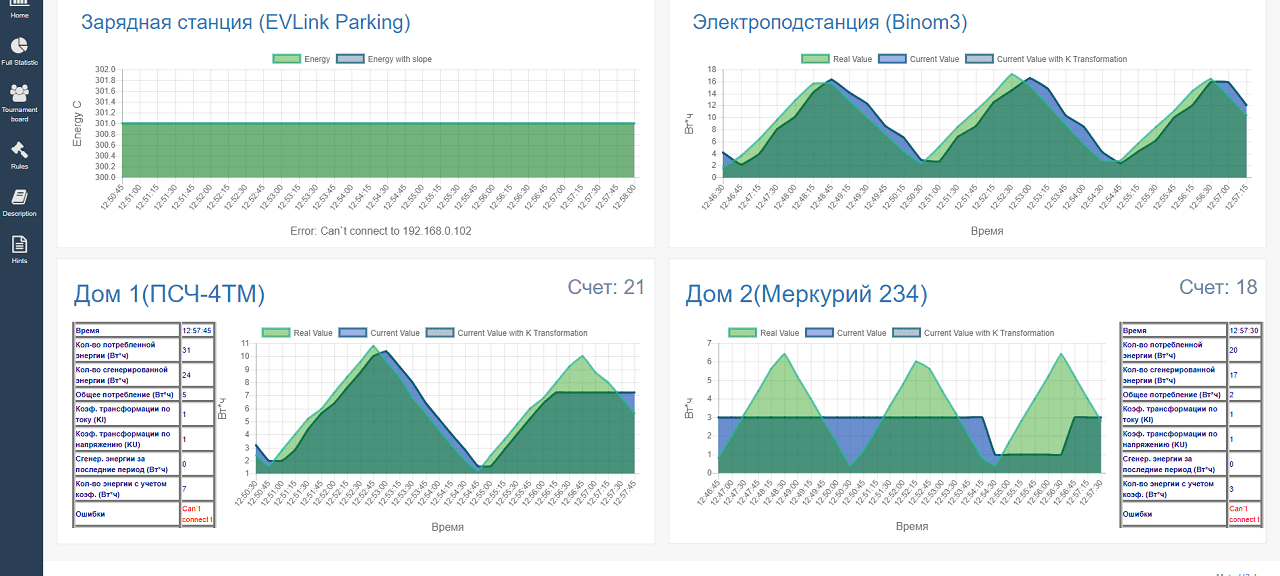

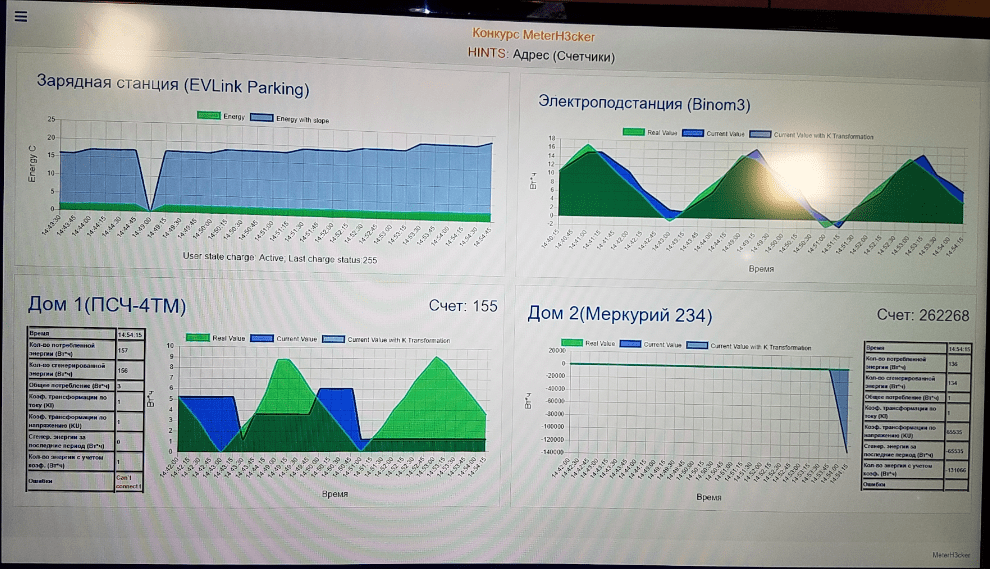

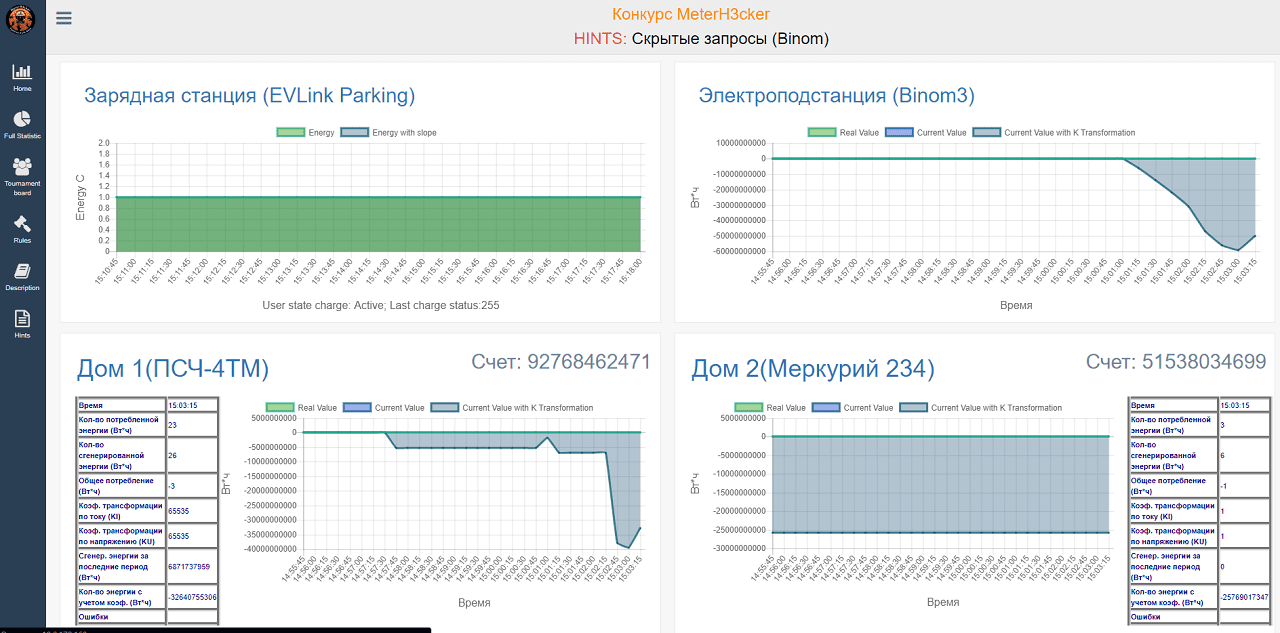

Damit die Besucher des Forums beobachten können, was passiert, wurde in der Nähe des Standes ein großer Monitor installiert, auf dem Stromverbrauchsdiagramme in Echtzeit angezeigt wurden. Das blaue Diagramm markierte die Messwerte der USPD. Sie änderten sich je nach den Aktionen der Angreifer. Die grüne Grafik zeigt reale Messwerte der Stromerzeugung und des Stromverbrauchs, die von Referenzzählern erfasst wurden.

Anzeige der aktuellen Werte für jedes Haus: persönlicher Kontostand, verbrauchte und an das Netzwerk gelieferte Energie, Tarif

Anzeige der aktuellen Werte für jedes Haus: persönlicher Kontostand, verbrauchte und an das Netzwerk gelieferte Energie, TarifEin internes Portal für Wettbewerbsteilnehmer war auch im Netzwerk des Standes verfügbar. Dort wurden die aktuellen Werte der Grafiken angezeigt, ein Abschnitt mit einer Beschreibung jedes Elements des Standes; Dort wurden die Regeln des Wettbewerbs veröffentlicht und von Zeit zu Zeit erschienen Tipps.

Internes Portal

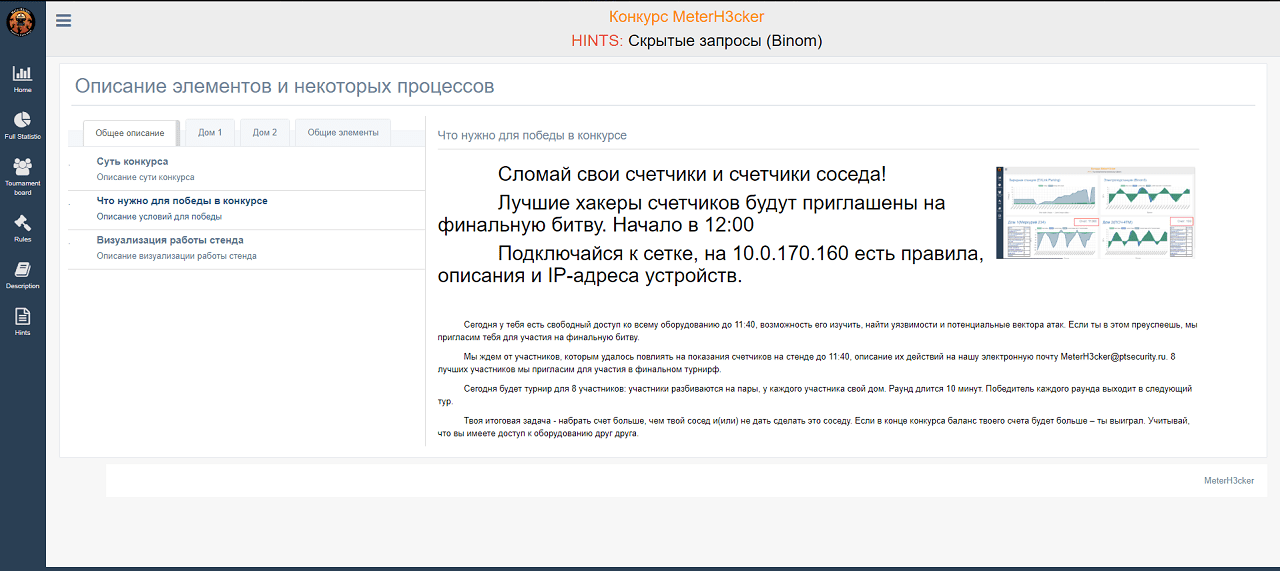

Internes PortalTeilnahmebedingungen

Der Wettbewerb dauerte zwei Tage. Am ersten Tag gab es Qualifikationswettbewerbe. Bei der Verbindung mit dem Standnetz erhielt jeder Teilnehmer Zugang zu allen Geräten von zwei Häusern, einem Umspannwerk und einer Ladestation. Die Teilnehmer hatten die Möglichkeit, Ausrüstung zu untersuchen, Schwachstellen und potenzielle Angriffsmethoden zu finden. Tagsüber wurden dem internen Portal des Wettbewerbs regelmäßig neue Tipps hinzugefügt, mit denen die Teilnehmer Schwachstellen in der Standausrüstung erkennen konnten. Teilnehmer, die am ersten Tag am Stand erfolgreich waren, wurden am zweiten Tag zur Teilnahme an der Endrunde eingeladen.

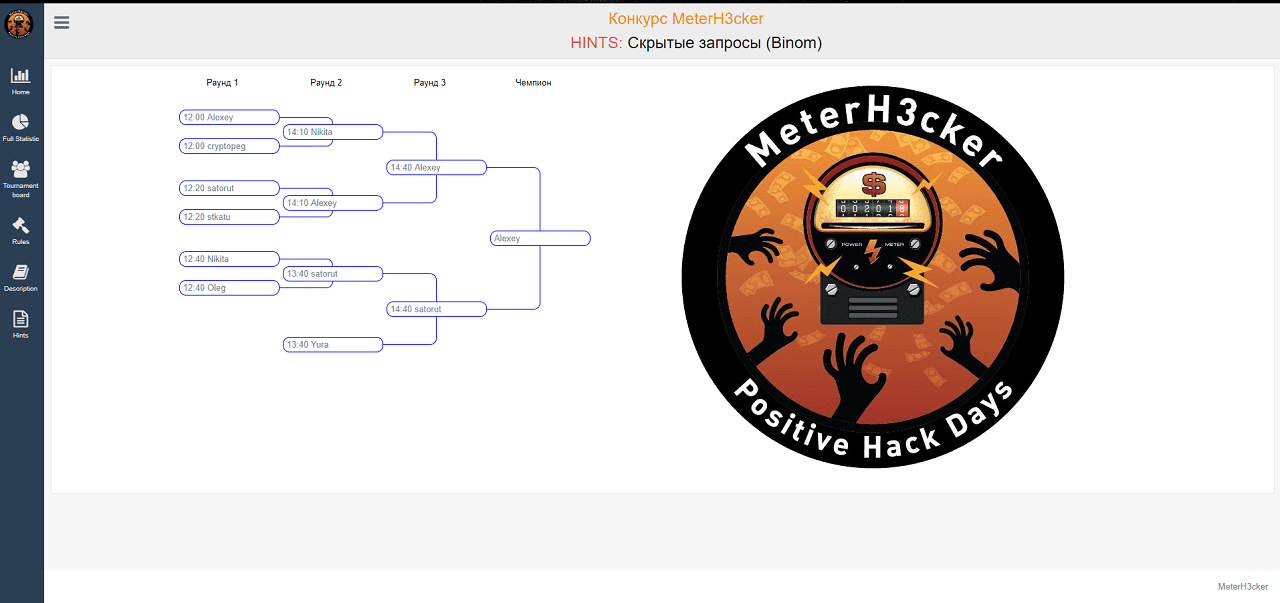

Das Finale war eine Art Duell. Zum Stand wurden zwei Teilnehmer eingeladen, von denen jeder sein eigenes Haus hatte. Ihre Aufgabe ist es, die Zähler während einer zehnminütigen Runde auf irgendeine Weise zu täuschen und mehr Energie zu erzeugen als der Feind - ein bedingter Nachbar. Der Gewinner war derjenige, der am Ende des Wettbewerbs einen höheren persönlichen Kontostand hatte. Gleichzeitig wurde die Aufgabe durch die Tatsache erschwert, dass die Teilnehmer Zugang zu den Geräten des jeweils anderen hatten, was bedeutet, dass sie ihrem Nachbarn Schaden zufügen und ihre Ergebnisse unterschätzen konnten.

Erster Tag: Qualifikationsrunde

Es gab viele Leute, die sich an Hacking-Geräten versuchen wollten. Beachten Sie, dass einige von ihnen ernsthaft auf den Wettbewerb vorbereitet waren und die erforderliche Software dabei hatten. Unter ihnen waren Teilnehmer aus Japan, die von den ersten Stunden des Wettbewerbs an den Stand sorgfältig studierten, wodurch sie am zweiten Tag signifikante Ergebnisse erzielen konnten.

Eine große Überraschung für uns war die Teilnahme eines 12-jährigen Hacking-Enthusiasten: Trotz seines Alters konnte er durch die präsentierte Ausrüstung navigieren und zeigte mehrere Angriffe.

Teilnehmer

TeilnehmerWir haben mitten am Tag die ersten Ergebnisse erhalten: Japanische Forscher haben sich zusammengetan, um die Kontrolle über die Ladestation für Elektroautos zu übernehmen, und das Laden des Elektroautos gestoppt, indem sie Steuerbefehle über eine Webschnittstelle gesendet haben. Wenig später konnten sie das Passwort für den Administrator des Solarreglers abrufen und die Stromerzeugung ausschalten.

Der junge Hacker blieb auch nicht hinter den Erwachsenen zurück: Er lernte, einen kontinuierlichen Neustart der USPD zu veranlassen, wodurch ein Denial-of-Service-Angriff implementiert und die Überprüfung der Zähler unterbrochen wurde.

Gegen Abend erreichte eines der Mitglieder der japanischen Gruppe gravierende Abweichungen zwischen den Energiewerten auf der Referenz und den angegriffenen Zählern, was den Zählwert erheblich erhöhte. Und sein Kollege entdeckte eine Sicherheitslücke in der Weboberfläche des Unterstationszählers, die das Lesen des Inhalts der Flash-Kartendateien des Geräts ermöglichte, von denen eine einen Administratorkennwort-Hash enthielt. So erhielt er nach erfolgreicher Auswahl eines Passworts Zugriff auf die Zählerparameter.

Eine Stunde vor dem Ende der Qualifikationsrunde trat ein Teilnehmer namens Oleg dem Stand bei. Trotz der Tatsache, dass er nur noch wenig Zeit hatte, gelang es ihm, einen erfolgreichen Angriff auszuführen und in das Turnier einzusteigen, das am nächsten Tag stattfand.

Am Ende des Tages konnten alle Teilnehmer die Energiemesswerte aller verfügbaren Stromzähler ändern und verschiedene Elemente der Standsteuerungen, einer Ladestation, steuern.

Ergebnisse der Angriffe der Teilnehmer auf Zähler. Das Diagramm unten rechts zeigt, dass der Zählertransformationskoeffizient geändert wurde, und das Diagramm unten links zeigt, dass ein Denial-of-Service-Angriff erfolgreich auf dem Zähler -4 ausgeführt wurde

Ergebnisse der Angriffe der Teilnehmer auf Zähler. Das Diagramm unten rechts zeigt, dass der Zählertransformationskoeffizient geändert wurde, und das Diagramm unten links zeigt, dass ein Denial-of-Service-Angriff erfolgreich auf dem Zähler -4 ausgeführt wurdeZweiter Tag: Turnier und Finale

Basierend auf den Ergebnissen der Berichte, die die Teilnehmer am Ende des ersten Tages gesendet haben, haben wir sieben Teilnehmer ausgewählt, die Schwachstellen in der Ausstattung des Standes finden und ausnutzen konnten.

Da die Teilnehmer am zweiten Tag während der Runden nicht nur die Messwerte ihrer Zähler, sondern auch die des gegnerischen Nachbarn beeinflussen konnten, konnte jede Nachlässigkeit schwerwiegende Folgen haben. Teilnehmer Oleg, der einen Angriff auf die Ausrüstung eines Nachbarn durchführte, erhöhte fälschlicherweise die Punktzahl seines Nachbarn, weil er den Angriff zum Zeitpunkt der Generierung ausführte und es dann nicht schaffte, ihn für die verbleibende Zeit der Runde in die andere Richtung zu „drehen“. In nachfolgenden Kämpfen berücksichtigten die Teilnehmer diese traurige Erfahrung und handelten kompetent, indem sie beispielsweise die Maximalwerte der Koeffizienten ihres Zählers während der Generierungsperiode ("Tag" -Modus) und die Minimalwerte während der Konsumperiode ("Nacht" -Modus) festlegten.

Rangliste

RanglisteIm Finale des Wettbewerbs fand ein ernsthafter Kampf statt. Zu Beginn der Runde war der Vorteil für Satoru Takeksoshi, der in den ersten Minuten den Angriff erfolgreich ausführen und den Kontostand erheblich erhöhen konnte. Der zweite Teilnehmer - Alexey Kuznetsov - konnte zu Beginn der Runde ebenfalls einen Angriff ausführen und den Kontostand erhöhen, allerdings in viel geringerem Umfang. Die Lücke in den erzeugten Energiemesswerten betrug 25 GW · h gegenüber 5 GW · h. Während des größten Teils der Runde hat sich die Punktzahl nicht geändert. Wahrscheinlich, um die traurige Erfahrung der ersten Teilnehmer, die zur falschen Zeit angriffen, nicht zu wiederholen, verhielt sich Alex vorsichtig und überwachte den Regimewechsel. In der zweiten Hälfte der Runde gelang es ihm, einen erfolgreichen Angriff auf den Zähler des Umspannwerks durchzuführen und die Trennung vom Nachbarn minimal zu halten, aber die Gesamtpunktzahl erlaubte ihm immer noch nicht, zu gewinnen. In den letzten Sekunden griff Alex erneut seinen Konter an und erhöhte erfolgreich sein Zeugnis, wodurch er dem Anführer den Sieg entreißen konnte. So gewann Alexey und erhöhte sein Guthaben auf 92 Milliarden. und angesichts seines erfolgreichen Angriffs auf den Zähler des Umspannwerks erlaubte ihm seine Gesamtpunktzahl, bedingungslos zu gewinnen.

Der Status der persönlichen Konten in den letzten Sekunden nach dem letzten Angriff

Der Status der persönlichen Konten in den letzten Sekunden nach dem letzten AngriffZusammenfassung

Also die Gewinner: Der 1. Platz wurde von Alexei Kuznetsov belegt, der 2. Platz ging an Satoru Takekoshi, Nikita Stupin schloss die Top Drei. Der Sonderpreis für den 4. Platz ging an den jungen Cracker Yuri Grishin.

Während des Wettbewerbs (insbesondere in der Endrunde) wurden völlig unterschiedliche Angriffe demonstriert. Die meisten Teilnehmer versuchten, Angriffe auf Energiemesswerte von Zählern durchzuführen, die Energieerzeugung zum Zeitpunkt der Erzeugung zu erhöhen und zum Zeitpunkt des Verbrauchs zu reduzieren. In einigen Runden haben die Konkurrenten auch die Ladestation für das Elektroauto und den Solarregler erfolgreich angegriffen.

Keiner der Teilnehmer war jedoch in der Lage, erfolgreiche Angriffe auf USPD durchzuführen und die direkt darauf gesammelten Daten zu ersetzen. Möglicherweise können diese Angriffe zu einer vollständigen Kontrolle der an das Abrechnungszentrum übertragenen Daten führen und Ihr Konto um einen beliebigen Wert erhöhen. Für alle zwei Tage haben wir nur einen solchen Angriffsversuch aufgezeichnet, der anscheinend gescheitert ist.

Außerdem hat niemand die Steuerung angegriffen, die die Heizung und Klimaanlage steuert. Es wurde angenommen, dass der Angreifer eine Verbindung zum Gerät herstellen und das Gerät mithilfe vorhandener Steuersignale steuern kann. Die Hauptschwierigkeit für die Angreifer bestand darin, die offenen Ports und den Namen des Geräts zu vergleichen, um beispielsweise Informationen über das FOX-Protokoll anzufordern. Es war nicht erforderlich, spezielle Software zu verwenden, um dieses Gerät anzugreifen. Der Hinweis hat auch nicht geholfen, da die Angreifer ihn nicht verwendet haben und lediglich der User-Agent-Header in ihrem Browser ersetzt werden musste, um eine erfolgreiche Verbindung herzustellen.

Aus anderen Beobachtungen. Während des Wettbewerbs stellten die Teilnehmer viele klärende Fragen zur Struktur und Funktionsweise des Standes sowie zu den verfügbaren Geräten. Dies kann durch die Tatsache erklärt werden, dass zusätzlich zu der Aufgabe, die Geräte zu „beschädigen“, herausgefunden werden musste, was jeder von ihnen tut und wie seine Schwachstellen für den Profit ausgenutzt werden können.

Die Höhe des ersten Tages

Die Höhe des ersten TagesWir waren erfreut, dass, obwohl unser Wettbewerb ein Neuling im Forum ist, viele Zuschauer kamen, die nicht teilnehmen wollten, aber an der Arbeit des Standes und den Erfolgen der Teilnehmer interessiert waren. Freie Hocker vor dem Stand endeten schnell!

Eine weitere interessante Tatsache ist mit Teilnehmern aus Japan verbunden. Das interne Portal des Wettbewerbs und die Dokumentation der Geräte einheimischer Hersteller waren in russischer Sprache, dies wurde jedoch kein Hindernis für das japanische Team - es gab genügend praktische Fähigkeiten, um eine Reihe erfolgreicher Angriffe zu demonstrieren. Nach dem Wettbewerb gaben sie jedoch zu, dass dies ihnen dennoch leichte Unannehmlichkeiten bereitete.

Generell hat der Wettbewerb gezeigt, dass es in weniger als zwei Tagen durchaus möglich ist, moderne Strommesssysteme zu verstehen und erfolgreich anzugreifen.

Analyse anderer Wettbewerbe Positive Hack Days 8: