Das ESET-Virenlabor hat ein neues Android RAT (Remote Administration Tool) entdeckt, das das Telegrammprotokoll zum Verwalten und Exfiltrieren von Daten verwendet. Anfangs machten wir auf die zunehmende Aktivität des bereits bekannten

IRRAT und

TeleRAT aufmerksam , aber nachdem wir verstanden hatten, was geschah, fanden wir eine völlig neue Familie. Die neue RAT ist seit mindestens August 2017 aktiv. Im März 2018 wurde der Malvari-Quellcode über die Telegrammkanäle von Hackern verbreitet, wodurch heute Hunderte von Modifikationen in freier Wildbahn durchgeführt werden.

Eine Version unterscheidet sich von den anderen. Trotz der Verfügbarkeit von Quellcode wird dieser unter dem Handelsnamen HeroRat über einen speziellen Telegrammkanal verkauft. Die Autoren bieten HeroRat zur Verwendung nach dem Malware-as-a-Service-Modell an. Malvar ist in drei Ausstattungsvarianten mit unterschiedlichen Funktionen und einem Video-Support-Kanal erhältlich. Es ist nicht klar, ob diese Option auf der Grundlage von zusammengeführtem Code geschrieben wurde oder im Gegenteil das Original ist, dessen Quellcode dann im Netzwerk erschien.

Wie funktioniert es?

Angreifer verteilen RAT über inoffizielle Geschäfte von Android-Anwendungen, sozialen Netzwerken und Instant Messenger. Wir haben gesehen, wie das Schadprogramm als Anwendungen getarnt ist, die Bitcoins als Geschenk versprechen, kostenloses mobiles Internet oder Abonnenten in sozialen Netzwerken betrügen. Bei Google Play wurde diese Malvari nicht gefunden. Die meisten Infektionen werden im Iran registriert.

Abbildung 1. Mehrere Anwendungen zur Verteilung von RAT

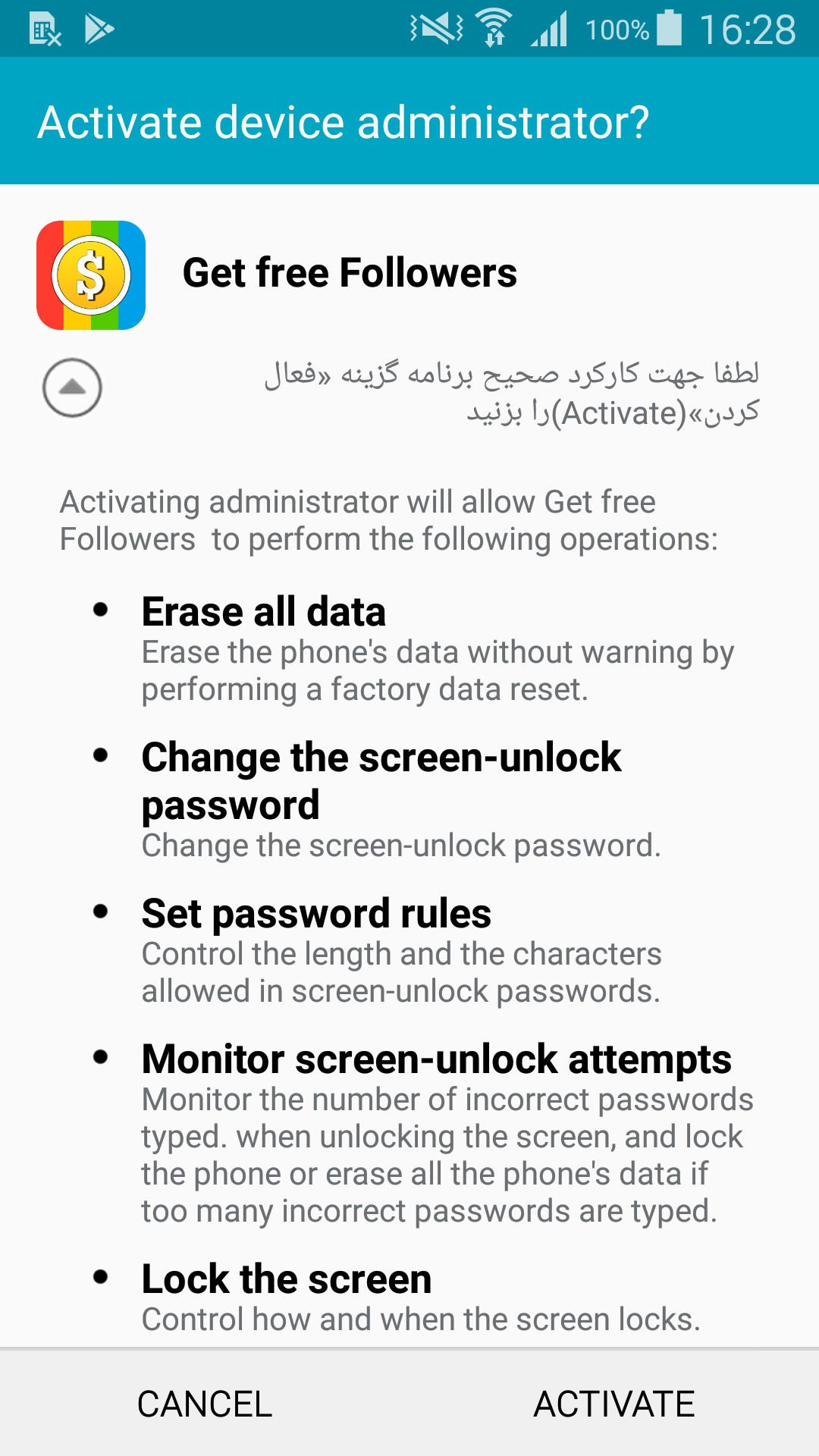

Abbildung 1. Mehrere Anwendungen zur Verteilung von RATDie Malware ist mit allen Android-Versionen kompatibel. Der Benutzer muss eine Berechtigungsanforderung akzeptieren (manchmal einschließlich der Aktivierung der Anwendung als Geräteadministrator), die Social Engineering verwendet.

Abbildung 2. RAT fordert Geräteadministratorrechte an

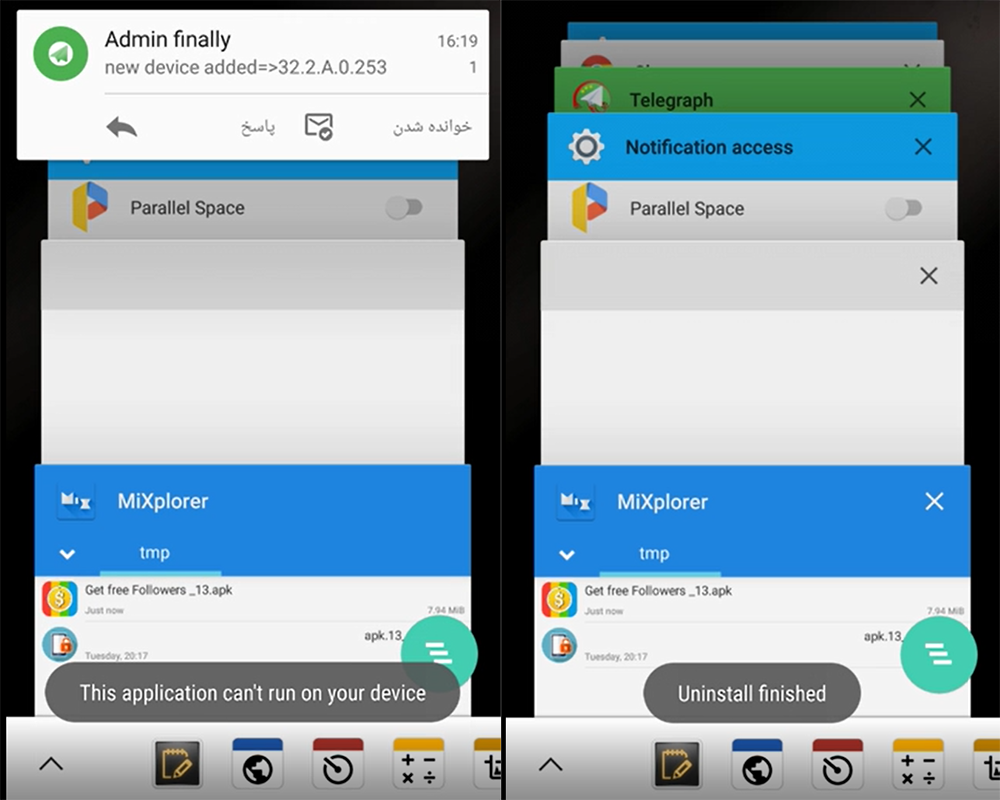

Abbildung 2. RAT fordert Geräteadministratorrechte anNach der Installation und Ausführung der schädlichen Anwendung wird ein kleines Popup-Fenster auf dem Bildschirm angezeigt. Es wird gemeldet, dass das Programm auf dem Gerät nicht funktioniert und gelöscht wird. Wir haben Beispiele mit Nachrichten in Englisch und Persisch gesehen (abhängig von den Spracheinstellungen des Geräts).

Wenn das Entfernen abgeschlossen ist, verschwindet das Anwendungssymbol. Gleichzeitig wird ein neues infiziertes Gerät auf der Seite der Angreifer registriert.

Abbildung 3. Demonstration der Installation von HeroRat auf dem Gerät (Screenshots aus dem Schulungsvideo der Autoren von Malvari)

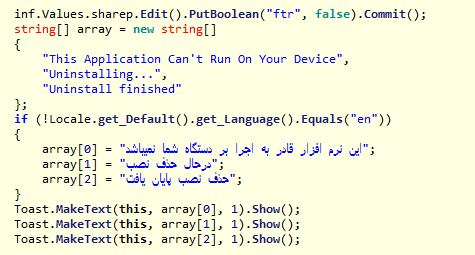

Abbildung 3. Demonstration der Installation von HeroRat auf dem Gerät (Screenshots aus dem Schulungsvideo der Autoren von Malvari) Abbildung 4. Malvari-Quellcode mit gefälschter Entfernungsnachricht in Englisch und Persisch

Abbildung 4. Malvari-Quellcode mit gefälschter Entfernungsnachricht in Englisch und PersischNachdem der Angreifer Zugriff auf ein gefährdetes Gerät erhalten hat, nutzt er die

Funktionen des Telegramm-Bots , um ein neues Gerät zu steuern. Jedes infizierte Gerät wird von einem Bot gesteuert, der über die Telegrammanwendung konfiguriert und gesteuert wird.

Die Malware verfügt über eine breite Palette von Tools zum Ausspähen und Exfiltrieren von Dateien, darunter das Abfangen von Textnachrichten und Kontakten, das Senden von Textnachrichten und Anrufen, das Aufzeichnen von Ton und das Aufnehmen von Screenshots, das Auffinden des Geräts und das Verwalten seiner Einstellungen.

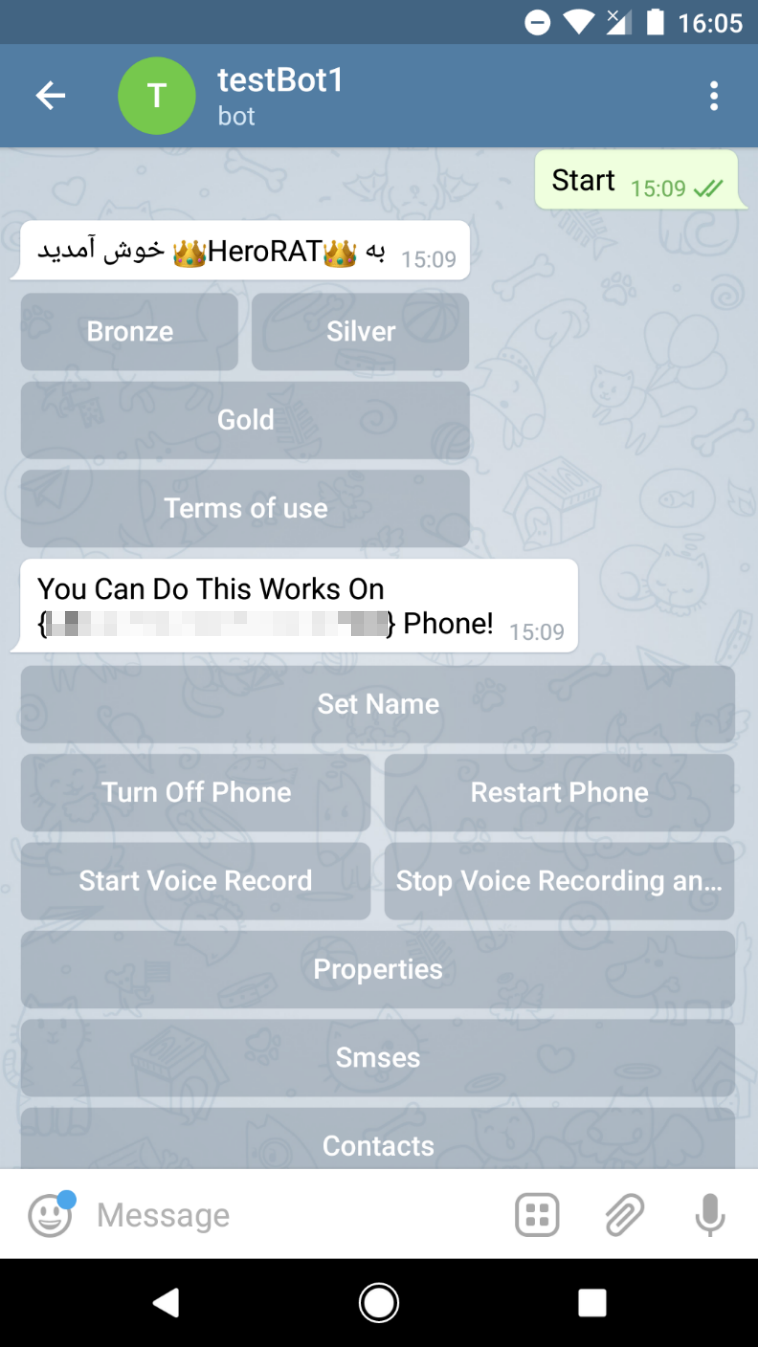

HeroRat wird in drei Ausstattungsvarianten (Bronze-, Silber- und Goldpakete) für 25, 50 bzw. 100 Dollar verkauft. Der Quellcode des Autors von HeroRat wird für 650 US-Dollar angeboten.

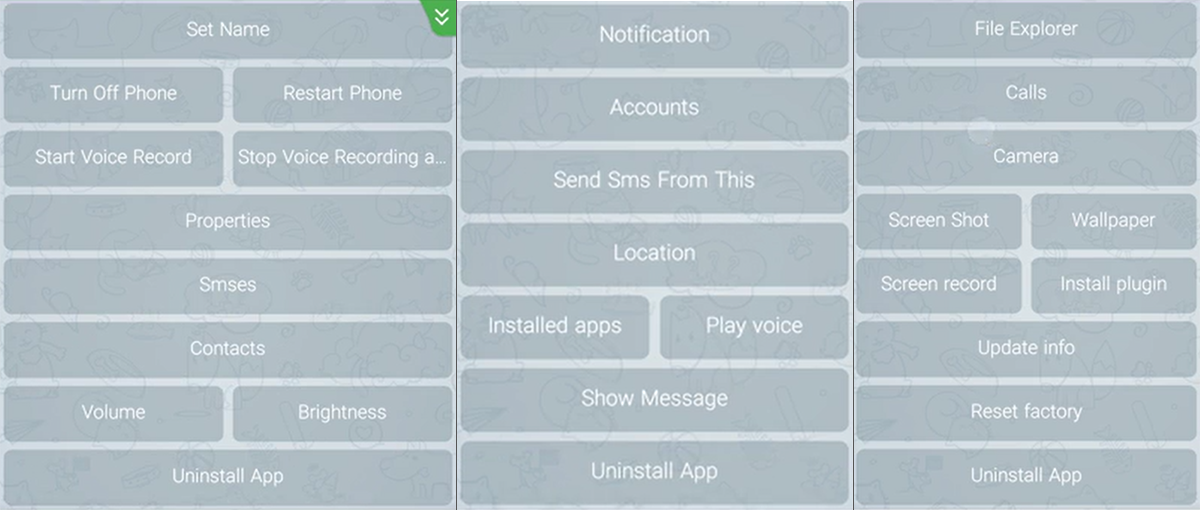

Auf HeroRat-Funktionen kann über interaktive Schaltflächen in der Telegramm-Bot-Oberfläche zugegriffen werden. Angreifer können infizierte Geräte kontrollieren, indem sie auf die Schaltflächen in der Version von RAT klicken, für die sie bezahlt haben und die sie verwenden.

Abbildung 5. HeroRat-Systemsteuerung

Abbildung 5. HeroRat-Systemsteuerung Abbildung 6. HeroRat-Funktionen (von links nach rechts): Bronze-, Silber- und Goldpakete (Screenshots aus dem Trainingsvideo der Autoren der Malvari)

Abbildung 6. HeroRat-Funktionen (von links nach rechts): Bronze-, Silber- und Goldpakete (Screenshots aus dem Trainingsvideo der Autoren der Malvari)Im Gegensatz zu den zuvor untersuchten Android-RATs, die Telegramm verwenden und in Standard-Android-Java geschrieben sind, wird die neue Familie in C # mithilfe des

Xamarin- Frameworks, einer seltenen Kombination für Android-Malware, von Grund auf neu entwickelt.

Die Kommunikationsmethode über das Telegrammprotokoll ist an die Programmiersprache angepasst. Anstelle der

Telegramm-Bot-API , die von den zuvor untersuchten RATs verwendet wurde, verwendet die neue Familie

Telesharp , eine Bibliothek zum Erstellen von Telegramm-Bots in C #.

Die Befehlsübertragung und Exfiltration von Daten von infizierten Geräten wird vollständig vom Telegrammprotokoll abgedeckt. Diese Maßnahme zielt darauf ab, der Erkennung aufgrund des Datenverkehrs zu bekannten Download-Servern entgegenzuwirken.

Infektionsindikatoren

System.OS - 896FFA6CB6D7789662ACEDC3F9C024A0 - Android / Agent.AQO

Andro.OS - E16349E8BB8F76DCFF973CB71E9EA59E - Android / Spy.Agent.AMS

FreeInterNet.OS - 0E6FDBDF1FB1E758D2352407D4DBF91E - Android / Agent.AQO