Achtung - Dies ist eine

leichtfertige Übersetzung einer Notiz darüber, wie

Jonathan Bouman die öffentliche AWS S3 gefunden hat, die in einer der Apple.com-Subdomains verwendet wurde. Außerdem ist der Hinweis insofern gut, als er die Vorteile mehrerer kleiner Dienstprogramme in Verbindung mit Geduld demonstriert.

Nehmen Sie Kaffee und starten Sie

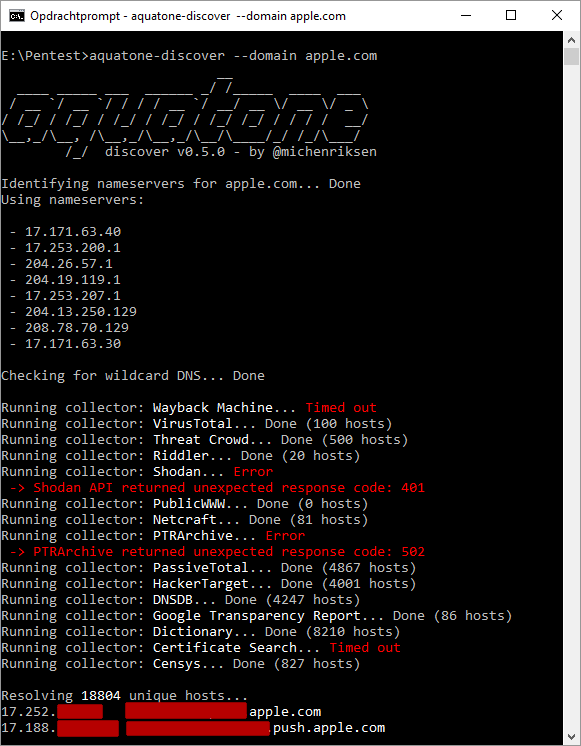

Aquatone . Dieses Dienstprogramm kann Subdomains in einer bestimmten Domäne mithilfe von Open Source und Brute Force mit einem Wörterbuch erkennen.

Aquatone hat vier verschiedene Teams:

- Aquatone-Discover - Sucht nach verschiedenen Subdomains

- Aquatone-Scan - Scannt das Ergebnis von Punkt 1. Ports öffnen

- Aquatone-Gather - Erstellt Screenshots jeder Subdomain und sammelt alle Ergebnisse in einem HTML-Bericht

- Aquatone-Übernahme - versucht, inaktive Subdomains zu finden, die von externen Hosts gehostet werden. Einen gefunden? Registrieren Sie sich und erhalten Sie Ihre Belohnung!

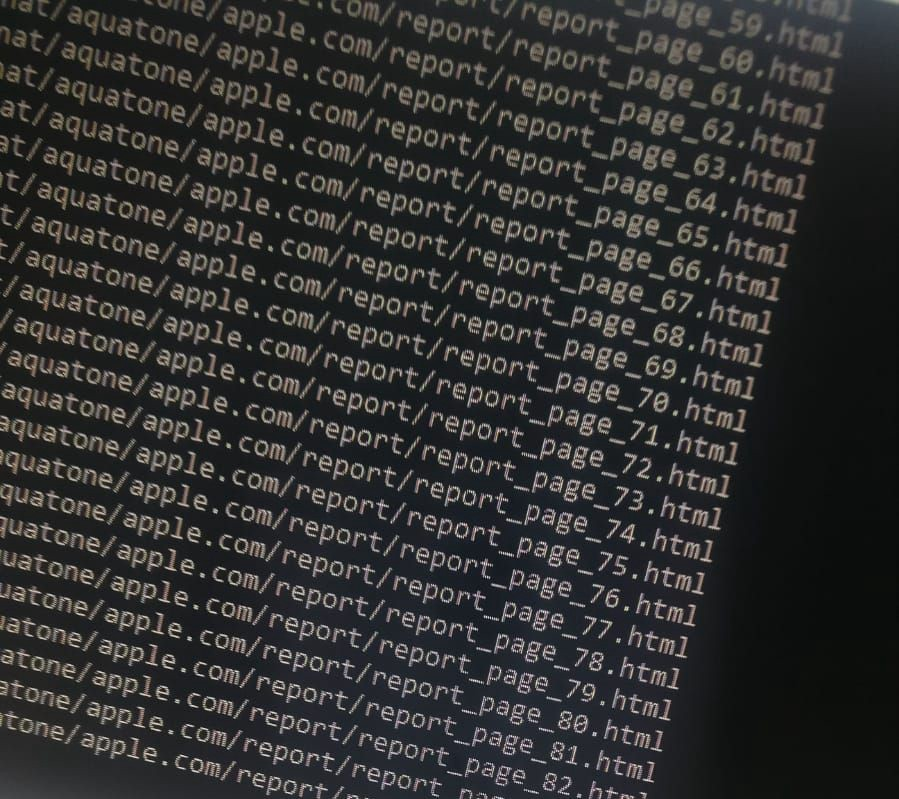

Berichtsausgabe von Aquatone

Berichtsausgabe von AquatoneWir sitzen, warten, träumen.

Normalerweise dauert das Suchen, Scannen und Sammeln einige Minuten.

Was ist mit Apple.com? Es dauerte 30 Minuten, 84 Berichte, 18.000 einzigartige Hosts.

Verwenden wir als erste Aquatone für den apple.com-Scan? Auf keinen Fall. Haben andere Leute alle 84 Seiten gelesen? Auf keinen Fall.

Beginnen Sie also mit Seite 50 und lesen Sie nur die letzten 34 Seiten.

Suchen Sie nach MusteranomalienNach 50 Minuten Lesen von Berichten wird eine Vorlage bemerkt. Eine davon ist, dass apple.com manchmal AWS S3 verwendet, um Dateien zu speichern, die von ihren Subdomains verwendet werden. Wenn Sie also Schreibzugriff auf eine von S3 erhalten, können Sie Zugriff auf eine der Apple.com-Subdomains gewähren.

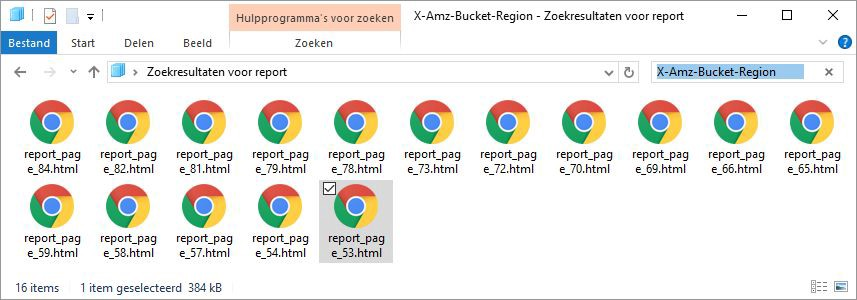

Das Lesen aller 84x-Berichte ist langweilig. Alle Berichte enthalten vom Server gesendete http-Header. S3 - sendet immer den X-Amz-Bucket-Region-Header. Suchen Sie nach diesem Titel in Berichten:

Jetzt muss jedes manuell angeklickt werden, um zu sehen, was passiert, wenn Sie die URL öffnen. Fast alle Subdomains geben Zugriff verweigert.

Außer einem:

live-promotions.apple.com S3-Antwort, die den Bucket-Namen und den Verzeichnisinhalt enthält.

S3-Antwort, die den Bucket-Namen und den Verzeichnisinhalt enthält.Jetzt gibt es also den Namen S3 Bucket. Auf diese Weise können Sie eine direkte Verbindung herstellen.

Informationen zum Zugriff finden

Sie hier .

Sie müssen die Befehlszeilenschnittstelle von AWS installieren und können versuchen, diesen Bucket unter Verwendung des Namens aus der obigen Antwort zu öffnen

Danach können Sie versuchen, die gefälschte Anmeldeseite herunterzuladen und im Browser zu öffnen.

aws s3 cp login.html s3://$bucketName --grants read=uri=http://acs.amazonaws.com/groups/global/AllUsers

Alarm KochFazit

Alarm KochFazitEs wurde der vollständige Zugriff zum Lesen / Schreiben auf den S3-Bucket von Apple erhalten, der auf einer ihrer Subdomains verfügbar ist. Genug, um die Phishing-Site zu überfluten oder Cookies zu stehlen.

LösungGewähren Sie niemals anonymen Benutzern Lese- / Schreibberechtigungen

Glücklicherweise ist der S3-Schutz ziemlich einfach und standardmäßig.

Siehe doc:

docs.aws.amazon.com/AmazonS3/latest/dev/access-control-overview.htmlWas war das:- Hochgeladene Phishing-Seite auf live-promotions.apple.com

- Sie könnten Besucher-Cookies stehlen

- Es war möglich, vertrauliche Dateien aus dem Bucket zu ziehen (es enthielt Projekte auf xcode)

Hall of FameNach 4 Stunden erhielt ich eine Antwort von Apple, die den Fehler bestätigte. Es wurde an diesem Tag korrigiert und wird jetzt in der

Hall of Fame erwähntBrief + Bildschirm vom Publikum Zeitleiste19.06.2008 Fehler entdeckt und gemeldet

19.06.2008 Apple hat den Fehler bestätigt

19.06.2008 Apple hat den Fehler behoben

22.06.2008 Apple hat mich in der Hall of Fame erwähnt

22.06.2008 Diesen Blog veröffentlicht