Fortsetzung unserer Reihe von Check Point-Tutorials. Dieses Mal werden wir eines meiner Lieblingsthemen diskutieren, nämlich

IPS (Intrusion Prevention System) auf Russisch - ein Intrusion Prevention System. Darüber hinaus liegt der Schwerpunkt auf Prävention (d. H. Prävention)! Eines der wichtigsten Credo von Check Point lautet: „

Wir verhindern, nicht erkennen! "" Persönlich stimme ich dieser Position zu. Was nützt die Erkennung, wenn Sie beispielsweise von einem Verschlüsseler angegriffen wurden? Ein verschlüsselter Computer teilt Ihnen mit, dass ein Angriff stattgefunden hat. In der gegenwärtigen Realität ist es notwendig, sich um Prävention zu kümmern. Und IPS hier kann sehr gut helfen.

In letzter Zeit wurde diese Schutzklasse jedoch vernachlässigt: „

IPS ist nicht mehr relevant und es macht keinen Sinn, es zu verwenden .“ Meiner Meinung nach ist diese Meinung ein unverzeihlicher Fehler. In dieser Lektion werde ich versuchen, die wichtigsten bestehenden Missverständnisse über IPS zu beschreiben. Im Rahmen des Labors zeige ich Ihnen dann, wie IPS die Sicherheit Ihres Netzwerks stärkt. Und natürlich werde ich versuchen, Ihnen zu erklären, wie Sie dieses nützliche Tool optimal nutzen können, welche Einstellungen Sie beachten müssen und woran Sie sich erinnern müssen, einschließlich IPS.

Die Lektion war sehr lang und ich habe sie in zwei Teile geteilt. Der erste Teil wird rein theoretisch sein, und der zweite Teil ist bereits vollständig der Praxis in Form von Laborarbeiten gewidmet. Hoffe es wird interessant.

Spoiler - Am Ende des Artikels eine Videolektion, wenn es für jemanden bequemer ist, sie anzusehen als zu lesen. Eine kurze Geschichte von IPS

Ich möchte mit einigen historischen Merkmalen beginnen. Tatsächlich ist IPS ein Sonderfall von

IDS (

Intrusion Detection System -

Intrusion Detection System oder SOV, wie es in Russland kurz genannt wird).

Die Idee zur Erstellung eines IDS entstand nach der Veröffentlichung des Artikels „

Computer Security Threat Monitoring and Surveillance “ von James Anderson bereits

1980 ! Ein ziemlich unterhaltsamer Artikel und vor allem bis heute relevant.

Nach 6 Jahren veröffentlichten Dorothy Denning und Peter Neumann 1986 das erste

theoretische Modell von IDS , das wahrscheinlich immer noch die Grundlage für moderne Systeme ist. Darüber hinaus gab es einige unterschiedliche Entwicklungen, die sich jedoch im Wesentlichen auf die Verwendung von drei Intrusion Detection-Methoden beschränkten:

- Signaturanalyse

- Heuristische Analyse;

- Anomalieerkennung.

Vielleicht war einer der Schlüsselmomente bei der Entwicklung von IDS die Entstehung der

libpcap- Bibliothek im Jahr

1998 . Entwickelt von ihren Jungs vom National Laboratory. Lawrence in Berkeley. Im selben Jahr wurde der

APE- Paket-Sniffer mit dem libpcap-Paket entwickelt. Einen Monat später wurde APE in den bekannten

Snort umbenannt . Der Autor von Snort ist

Martin Rösch .

Sourcefire wurde später (im Jahr 2001) gegründet und das Snort-Projekt setzte seine rasante Entwicklung als Teil von Sourcefire fort und wurde praktisch zum Standard unter den IDS-Lösungen. Snort ist Open Source und wird von den meisten modernen Herstellern von Informationssicherheitslösungen (insbesondere von inländischen Unternehmen) verwendet.

Im Jahr

2003 stellte Gartner die Ineffizienz von IDS und die Notwendigkeit fest, auf IPS-Systeme umzuschalten (d. H. Den Detektor zu ändern, um dies zu verhindern). Danach begannen IDS-Entwickler, ihre Lösungen mit dem IPS-Modus auszustatten. Snort kann natürlich sowohl im IDS- als auch im IPS-Modus funktionieren (d. H. Um dies zu verhindern).

Natürlich ist auch das schnelle Wachstum eines anderen Open-Source-Projekts zu erwähnen -

Suricata . Dieses Projekt wurde von Einwanderern aus Snort gegründet. Die erste Beta-Version war im Jahr

2009 . Verantwortlich für die Entwicklung ist die Open Information Security Foundation (OISF). Im Moment ist Suricata eine sehr beliebte Lösung (obwohl sie Snort in ihrer Beliebtheit immer noch unterlegen ist). Tatsächlich werden sie oft zusammen verwendet.

Im Jahr

2013 wurde Sourcefire von

Cisco übernommen . Gleichzeitig ist Snort weiterhin ein Open-Source-Projekt und seine kommerzielle Version wird unter der Marke Cisco FirePower verkauft. Mit Ihrer Erlaubnis werden wir nicht über die Unterschiede zwischen der kostenlosen und der proprietären Version sprechen. Ein interessanter Punkt. Im Jahr 2005 versuchte Check Point, SourceFire für 225 Millionen US-Dollar zu kaufen, aber die US-Regierung genehmigte diesen Deal nicht. Und wie ich bereits sagte, hat Cisco SourceFire 2013 für 2,7 Milliarden US-Dollar gekauft. Gute Preiserhöhung seit 8 Jahren) mehr als 12-mal.

Natürlich habe ich nur einen kleinen Teil der Lösungen aufgelistet. Gleichzeitig wurde eine Vielzahl kommerzieller proprietärer Lösungen entwickelt (Check Point ist eine davon). Meistens war IPS Teil einer UTM- oder NGFW-Lösung, seltener als eigenständige Hardware (Cisco IPS ist ein Paradebeispiel).

IPS in Unternehmensnetzwerken

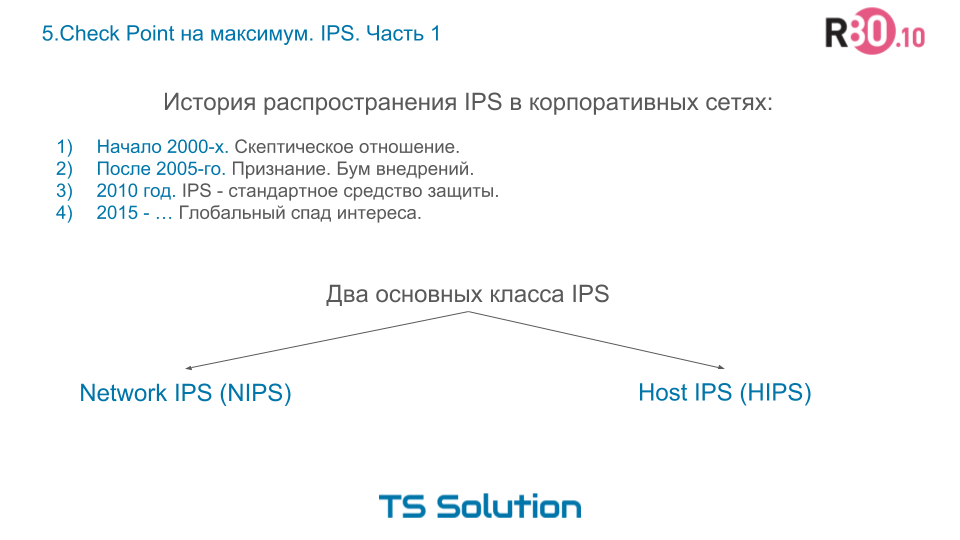

Wenn Sie nun die Geschichte der Verbreitung von IPS-Lösungen in Unternehmensnetzwerken ansprechen, erhalten Sie ungefähr das folgende Bild:

In den frühen 2000er Jahren standen Unternehmen dieser neuen Klasse von Sicherheitslösungen sehr skeptisch gegenüber. Die meisten Leute dachten, IPS sei eine exotische Sache, die nicht wirklich gebraucht wurde.

Nach 2005 erkannte die Mehrheit die Vorteile und die Notwendigkeit von IPS. Der Boom der Implementierungen auf der ganzen Welt hat begonnen.

Bis 2010 war IPS das de facto wesentliche Standardwerkzeug zum Schutz des Unternehmensnetzwerks.

Näher an 2015 hat sich der IPS-Markt relativ abgekühlt. IPS war in fast allen UTM / NGFW-Lösungen Standard. Jeder wechselte zu SIEM, Schutz vor gezielten Angriffen, Sandkästen, Honpots usw. Gleichzeitig wird die Bedeutung von IPS völlig vergessen. Aber wir werden dies etwas weiter diskutieren.

Nachdem wir ein wenig aufgefrischtes Wissen über die Geschichte von IPS haben, möchte ich noch einen Punkt diskutieren. Nämlich IPS-Klassen. In grober Näherung können alle IPS-Lösungen in zwei Klassen unterteilt werden:

- NIPS arbeitet auf Netzwerkebene, d. H. scannt vorbeifahrenden / Transitverkehr.

- HIPS arbeitet auf Computerebene des Benutzers, d. H. Mit dem Datenverkehr, der direkt für diesen Computer bestimmt ist, generiert entweder der Host selbst.

Heute werden wir genau die erste Option diskutieren.

Zwei Optionen für die Verwendung von NIPS

Schauen wir uns die architektonische Verwendung von IPS an. Auch hier ist alles ganz einfach, es gibt zwei Möglichkeiten, Netzwerk-IPS zu verwenden:

- Inline-Modus . Auf Russisch nennen wir es "in die Lücke". Das heißt, Der tatsächliche Netzwerkverkehr erfolgt über IPS. IPS funktioniert in diesem Fall wie eine reguläre Brücke (d. H. Auf der zweiten Ebene des OSI-Modells). Dieser Modus ist hinsichtlich des Schutzes am optimalsten. Im Falle eines Angriffs kann IPS die Sitzung und den Computer des Angreifers sofort blockieren. Es gibt natürlich negative Aspekte in Form falsch positiver Antworten, d.h. False Positives, wenn IPS den normalen Datenverkehr blockiert. Dies ist jedoch ein separates Thema, auf das wir später noch eingehen werden.

- Promiscuous-Modus . Wieder im Russisch - Überwachungsmodus. In diesem Modus wird IPS in der Regel am SPAN-Port "aufgehängt", wodurch das Gerät "gespiegelt" wird. COPY! Verkehr. Bei dieser Option wird IPS automatisch zu IDS, as Es funktioniert nicht mehr mit echtem Verkehr und es gibt keine Möglichkeit, Angriffe schnell zu blockieren. Das heißt, Dies ist eine schlechte Option, wenn maximale Sicherheit erforderlich ist.

Wir werden die Merkmale der Anwendung eines bestimmten Regimes nicht im Detail betrachten. Dies ist ein ziemlich breites Thema, das über den Rahmen unserer Lektion hinausgeht. Konzentrieren wir uns besser auf den Inline-Modus als In den meisten Fällen wird er in Check Point verwendet.

IPS in UTM-Geräten. Paketfluss

Unter dem Gesichtspunkt der Verkehrsverarbeitung werden Pakete zuerst von der Firewall geprüft. Wenn sie von den entsprechenden Zugriffslisten zugelassen werden, wird erst dann das IPS eingeschaltet und beginnt mit der Prüfung des vorbeifahrenden Verkehrs. Tatsächlich zeigt dieser Verkehrsverarbeitungsalgorithmus den konzeptionellen Unterschied zwischen der Firewall und dem Intrusion Prevention System.

„Die

Firewall versucht, den Durchgang eines Datenverkehrs zu verhindern. IPS funktioniert mit bereits übergebenem Datenverkehr . “

Dies ist nicht nur in Bezug auf die Sicherheit, sondern auch in Bezug auf die Leistung logisch. Warum sollten Sie Datenverkehr untersuchen, der von einer Firewall mit minimalen Ressourcenkosten schnell gelöscht werden kann? Dies ist die Frage, ob IPS vor die Firewall gestellt werden soll. Auf keinen Fall! Stellen Sie sich vor, wie viel "linker" Verkehr von verschiedenen Bots, die alles im Internet scannen, darauf gestreamt wird.

Nun, hier beenden wir unseren langwierigen lyrischen Exkurs. Kommen wir zu typischen IPS-Missverständnissen. Ich werde versuchen, sie am Beispiel von Check Point zu entlarven.

Typische IPS-Missverständnisse

1. IPS schützt nur vor Angriffen auf Netzwerkebene

Vielleicht ist dies der häufigste Mythos. In der Vergangenheit war IPS natürlich in erster Linie vor Netzwerkangriffen wie Port-Scans, Brute Force, einigen Arten von DDOs und natürlich dem Kampf gegen Anomalien geschützt. Jedoch! Viele wissen immer noch nicht, dass IPS heruntergeladene Dateien überprüfen kann! Und wenn die Datei Exploit enthält, blockiert IPS den Download schneller als Anti-Virus, weil IPS funktioniert in einem Verkehrsstrom, und Anti-Virus muss warten, bis die gesamte Datei in den Puffer heruntergeladen wurde. Das heißt, IPS prüft Dateien wie PDF, Doc, XLS und vieles mehr. Ich werde es auf jeden Fall im Labor zeigen. Daher erhöht das mitgelieferte IPS den Schutz Ihrer Benutzer, die verschiedene Dateien aus dem Internet herunterladen, erheblich. Vernachlässigen Sie dieses zusätzliche Schutzniveau nicht!

2. IPS ist nicht mehr relevant und schützt vor nichts

Ein weiterer beliebter Mythos. Natürlich haben professionelle Hacker in letzter Zeit versucht, keine klassischen Angriffstools wie Port-Scanning, Brute Force usw. zu verwenden. Und das alles, weil solche Angriffe sofort spürbar sind und eine Vielzahl von Warnungen bei klassischen Verteidigungen auslösen. Jedoch! Dies geschieht nur bei sehr komplexen und gezielten Angriffen, wenn ein echter Profi die Angelegenheit aufgreift. 99% aller erfolgreichen Angriffe sind automatisierte Bots, die das Netzwerk nach bekannten Schwachstellen durchsuchen und diese dann ausnutzen. IPS sieht alles! Nachdem Check Point diese Sicherheitsanfälligkeit entdeckt hatte, erinnerte er sich erneut an Möchtegern und gab innerhalb weniger Tage eine IPS-Signatur heraus. Microsoft hat den Patch viel später veröffentlicht (soweit ich mich erinnere, in ein paar Wochen). Das mitgelieferte IPS mit aktuellen Signaturen spiegelt perfekt solche automatisierten Angriffe wider, die immer noch vorherrschen (und es ist unwahrscheinlich, dass sich in naher Zukunft etwas ändern wird).

3. IPS muss nicht häufig aktualisiert werden

Im vorherigen Absatz habe ich festgestellt, dass das enthaltene IPS mit IST-Signaturen Schutz vor automatisierten Angriffen bietet. Aus irgendeinem Grund glauben viele, dass nur Antiviren-Datenbanken regelmäßig aktualisiert werden sollten, während IPS völlig vergessen wird. Signaturen für IPS werden jedoch täglich angezeigt oder buchstäblich aktualisiert. Beispielsweise können Sie die

Check Point- Ressource verwenden. Wie Sie sehen, wurden erst in den letzten Tagen mehrere neue Signaturen veröffentlicht. Oder zuvor erstellte wurden aktualisiert.

IPS mit aktuellen Datenbanken ist sehr wichtig. Wie ich bereits sagte, werden IPS-Signaturen schneller ausgegeben als Patches von Anbietern. Wenn Sie alte Signaturen haben, überlastet Ihr IPS einfach den Datenverkehr und verschwendet Systemressourcen. Und glauben Sie nicht den einheimischen Herstellern von OWL, die sagen, dass eine monatliche Aktualisierung normal ist (in der Regel legen sie einen solchen Zeitraum fest, und dies liegt höchstwahrscheinlich daran, dass sie Snort-Datenbanken verwenden, die mit einer Verzögerung von 30 Tagen für die kostenlose Version aktualisiert werden). .

4. IPS reduziert die Geräteleistung erheblich

Was kann ich zu diesem Mythos sagen? Ja und nein. Natürlich erhöht die Einbeziehung von IPS die Belastung sowohl des Prozessors als auch des RAM. Aber alles ist nicht so dramatisch, wie allgemein angenommen wird. Ein enormer Lastanstieg beim Einschalten von IPS tritt normalerweise in zwei Fällen auf:

- Sie (oder Sie) haben die Lösung falsch ausgewählt. Sei es Hardware-Uplining oder virtuelle Lösung. Dies ist die Frage, dass vor dem Kauf alles getestet werden muss. Auch hier hängt viel davon ab, wer die Lösung auswählt. Achten Sie besonders darauf. Verwenden Sie Datenblätter sorgfältig auf Geräten. Es gibt notwendigerweise die Bandbreite des Geräts an, wenn IPS aktiviert ist. Auch hier verfügt Check Point über ein Dimensionierungswerkzeug, das sehr realistische Empfehlungen für ein geeignetes Modell liefert. Achten Sie darauf, die Größe zu verwenden! Wenn Sie keinen Zugriff auf dieses Tool haben, fragen Sie Ihre Partner.

- Der zweite und häufigste Grund für eine erhöhte Last aufgrund von IPS ist, dass zu viele Signaturen enthalten sind. Dies ist eines der Extreme bei der Verwendung von IPS, wenn absolut alle verfügbaren Signaturen aktiviert sind, da zunächst nicht klar ist, welche benötigt werden. Dieser sehr grobe Fehler führt zu einem einfachen Wildboot-Gerät und vielen Fehlalarmen. Viele Administratoren entscheiden sich dafür, IPS zu deaktivieren, weil Damit „biegt“ sich das Grenztor einfach. Wie man ist Nun, zuerst müssen Sie bestimmen, was genau Sie schützen möchten. Es ist logisch anzunehmen, dass Sie, wenn Sie einen Linux-basierten Mailserver in Ihrer DMZ haben, für dieses Segment wahrscheinlich keine Signaturen für Sicherheitslücken in Microsoft, MacOS, Android, Wordpress usw. einschließen sollten. Ich denke, die allgemeine Bedeutung ist klar. Das wahllose Dreschen des Datenverkehrs mit allen Signaturen ist sehr teuer . Damit IPS Ressourcen effizient nutzen kann, müssen Sie nur die erforderlichen Signaturen aktivieren und unnötige deaktivieren. Das klingt einfach. Die Implementierung scheint jedoch sehr kompliziert zu sein. Von hier aus wächst der folgende Mythos.

5. IPS ist schwer zu konfigurieren

Dies ist teilweise die faire Meinung, die stattgefunden hat. Tatsächlich sind viele IPS-Lösungen immer noch sehr schwer zu erlernen. Aber hier geht es nicht um Chess Point. Lass uns in Ordnung gehen. Wie sieht eine Signatur normalerweise aus? Dies ist normalerweise so etwas wie:

IGSS SCADA ListAll Funktionspufferüberlauf

WebGate Mehrere Produkte WESPMonitor Stack Buffer OverflowUnd versuchen Sie herauszufinden, um welche Art von Signatur es sich handelt, wofür sie bestimmt ist, wie oft das Gateway sie einschaltet und wie kritisch sie ist. Glücklicherweise hat Check Point eine detaillierte Beschreibung jeder Signatur. Die Beschreibung ist direkt in SmartConsole sichtbar und Sie müssen nicht jeden Namen googeln. Darüber hinaus hat Check Point jeder Signatur der Einfachheit halber mehrere Tags zugewiesen:

- Schweregrad (d. H. Der Grad der Gefahr, den diese Signatur schließen kann);

- Konfidenzniveau (das Maß an Zuverlässigkeit der Signatur, d. H. Wie hoch ist die Wahrscheinlichkeit, dass der Betrieb dieser Signatur angemessen ist? Dies ist ein sehr wichtiges Merkmal, insbesondere für die Verhaltensanalyse).

- Auswirkungen auf die Leistung (dieses Tag zeigt an, wie stark eine stark aktivierte Signatur das Gerät lädt)

- Anbieter - Sie können Signaturen nach Anbieter filtern (z. B. Schwachstellen, die mit allen Adobe- oder Microsoft-Produkten verbunden sind).

- Produkt - Es ist möglich, nach Produkt zu filtern (z. B. Microsoft Office oder WordPress).

Tags Anbieter und Produkt überschneiden sich manchmal, weil Oft hat ein Unternehmen nur ein Produkt.

Mit diesen Tags können Sie ziemlich schnell eine Liste von Signaturen erstellen, die Sie einschließen möchten. Und dafür müssen Sie nicht sieben Spannweiten in der Stirn haben. Natürlich müssen Sie vorher eine kleine Prüfung des Netzwerks durchführen und verstehen, welche Software Ihre Mitarbeiter verwenden.

Wir werden die Arbeit mit diesen Tags im Labor genauer besprechen.

6. Die Arbeit mit IPS ist mühsam und routinemäßig.

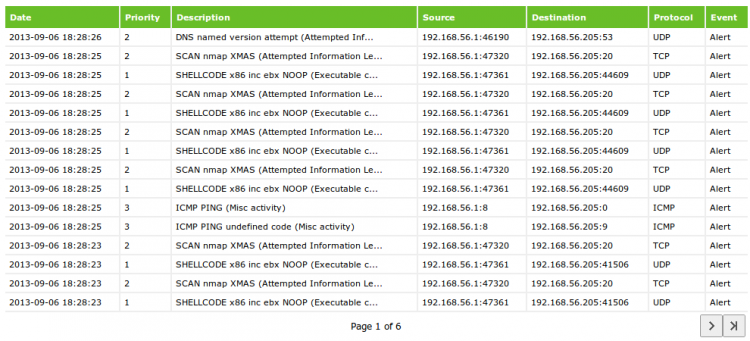

Ich habe oft gesagt, dass Informationssicherheit kein Ergebnis ist, sondern ein kontinuierlicher Prozess. Sie können das System nicht einmal einrichten und vergessen. Benötigen Sie eine kontinuierliche, systematische Verfeinerung. Gleiches gilt für IPS. Und hier treten meist Schwierigkeiten auf. Fast jedes mehr oder weniger adäquate IPS-System generiert eine große Anzahl von Protokollen. Sie sehen normalerweise so aus:

Stellen Sie sich nun vor, dass sich diese Protokolle in einer Woche mehrere Tausend angesammelt haben. Wie analysieren Sie sie? Wie kann man verstehen, welche Ereignisse am häufigsten auftreten? Welche Signaturen müssen möglicherweise deaktiviert werden oder welche Hosts werden möglicherweise auf Firewall-Ebene blockiert?

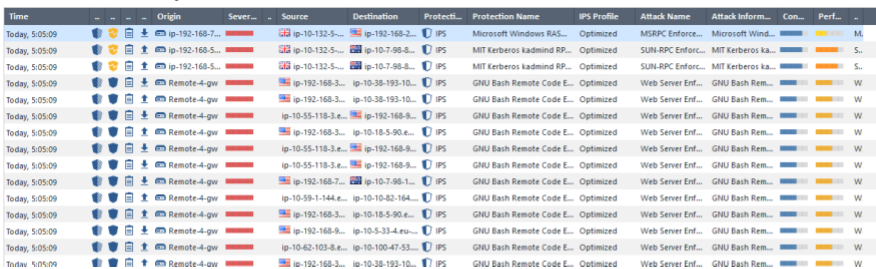

Natürlich sehen die Checkpoint-Protokolle attraktiver und klarer aus:

Hier sehen Sie den

Schweregrad und die

Auswirkungen auf die Leistung sowie das

Vertrauensniveau . Dies löst jedoch nicht das Problem der Analyse einer so großen Anzahl von Ereignissen. In der Regel werden hier SIEM-Systeme in Erinnerung gerufen, die darauf ausgelegt sind, Ereignisse zu aggregieren, zu korrelieren und eine erste Analyse durchzuführen. Glücklicherweise verfügt Check Point über ein integriertes SIEM-System -

Smart Event . Mit diesem Blade können Sie IPS-Protokolle in verarbeiteter und aggregierter Form anzeigen:

Wie Sie wissen, ist es bereits viel einfacher, damit zu arbeiten. Der Hauptwert von SIEM besteht darin, dass Sie mit diesem System Ihre Sicherheit quantitativ „sehen“ können. Bei jeder Arbeit müssen Sie das Ergebnis sehen, und hier ist es viel einfacher, sich auf Zahlen zu konzentrieren. In unserem Beispiel sehen wir, dass es eine ziemlich große Anzahl von Protokollen mit dem

Schweregrad "Kritisch" gibt . Mit ihnen müssen Sie anfangen zu arbeiten. Darüber hinaus sehen wir, dass die meisten Ereignisse mit der Signatur der

GNU Bash Remote Code Execution zusammenhängen . Die Analyse sollte mit diesen Ereignissen beginnen. Wenn wir weiter gefallen sind, können wir feststellen:

- Welche Hosts greifen an?

- Welcher Host greift an?

- Aus welchem Land kommt der Angriff?

Es kann sich herausstellen, dass die Signatur durch den von unserem internen Knoten generierten Datenverkehr ausgelöst wird. Dies ist eine Gelegenheit zur Verhandlung. Entweder ist es wirklich infiziert oder es ist falsch positiv. Als Nächstes behandeln wir entweder den Host oder deaktivieren diese Signatur speziell für diesen Host.

Wenn der Angriff von einem externen Netzwerk ausgeht, werden möglicherweise alle diese Protokolle nur von einem angreifenden Knoten (höchstwahrscheinlich handelt es sich um eine Art Bot) und von einem bestimmten Singapur aus erstellt. In diesem Fall können wir diesen Host (oder das gesamte Netzwerk in Singapur) zur Sperrliste hinzufügen, sodass er auf Firewall-Ebene blockiert wird und die IPS-Verkehrsverarbeitung nicht erreicht.

Wir können auch feststellen, dass die Signatur Angriffe für Linux-Distributionen abfängt, während der Windows-Host möglicherweise angegriffen wird. In diesem Fall wäre es auch logisch, Linux-Signaturen speziell für diesen Host zu deaktivieren.

Wie Sie sehen können, ähnelt der Prozess einer bestimmten Untersuchung. Nach einer solchen ständigen Optimierung nimmt die Belastung des Gateways erheblich ab, weil:

- Ein Teil der angreifenden Hosts wird auf Firewall-Ebene blockiert.

- Unnötige Signaturen, die Ressourcen verbrauchen, werden deaktiviert.

Gleichzeitig können Sie mit SmartEvent das Ergebnis sofort in Form einer abnehmenden Anzahl von Protokollen anzeigen. Dies ist nur das quantitative Merkmal, das die Wirksamkeit unserer geleisteten Arbeit zeigt. Im Idealfall sollten wir das sogenannte „Rauschen“ beseitigen und nur wirklich wichtige IPS-Ereignisse (d. H. Echte Angriffe) in den Protokollen sehen.

Darüber hinaus kann der gesamte Prozess der Untersuchung und Hinzufügung von Hosts zur Sperrliste automatisiert werden! Mit R80.10 wurde eine vollwertige API eingeführt, mit der Sie Lösungen von Drittanbietern integrieren können. Ich habe bereits einen Artikel über die API selbst auf dem Hub geschrieben -

Check Point R80.10 API. Verwaltung über CLI, Skripte und mehr.Außerdem hat mein Kollege Gleb Ryaskin detaillierte Anweisungen zur Integration von Check Point und Splunk -

Check Point API + Splunk veröffentlicht. Automatisierung des Schutzes vor Netzwerkangriffen .

Es gibt nicht nur einen theoretischen, sondern auch einen praktischen Teil mit einem Beispiel für einen Angriff und das automatische Hinzufügen eines Hosts zur Sperrliste. Sei nicht faul, schau.

Hiermit schlage ich vor, unseren theoretischen Teil zu beenden. In der nächsten Lektion erwartet uns viel Laborarbeit.

Theoretischer Teil im Video-Tutorial-Format

Wenn Sie an anderen Materialien zu Check Point interessiert sind, finden Sie hier eine große Auswahl (

Check Point. Eine Auswahl nützlicher Materialien von TS Solution ). Sie können auch unsere Kanäle (

YouTube ,

VK ,

Telegramm ) abonnieren, um neue Artikel, Kurse und Seminare nicht zu verpassen.

Weitere Informationen zu Extreme-Switch-Modellen finden

Sie hier .

Hier können Sie eine kostenlose Prüfung der Check Point-Sicherheitseinstellungen durchführen .