Ich möchte den Titel nicht aufgeben. Immerhin erfüllt er seine Aufgabe - zieht Aufmerksamkeit auf sich. Ich bitte Sie aufrichtig, nicht böse zu sein, wenn der Inhalt des Artikels nicht Ihren Erwartungen entspricht. Jetzt ist die Zeit gekommen. "Solche Materialien", sagten sie, "müssen Sie in Foren für Amateure veröffentlichen, und auf Habr spricht nur das hochintelligente IT-Publikum über Dinge, die Sie nie verstehen müssen und die Sie nicht verstehen müssen." Ehre sei Habru! Er ist ziemlich demokratisch.

Beim Thema Netzwerksicherheit hat mich etwas an der Analyse des Netzwerkverkehrs und der Erkennung nicht autorisierter Netzwerkaktivitäten (im Folgenden als NSA bezeichnet) interessiert.

Aspekte der NSA, die mich interessieren:

- unbefugtes Scannen von Ressourcen (Ports, Web-Zielen) des geschützten Netzwerks (im Folgenden - AP) aus einem offenen Netzwerk (im Folgenden - Betriebssystem);

- - nicht autorisierter Verkehr von / zu AP. Dies ist eine unabhängige Netzwerkaktivität von Anwendungen.

- unbefugtes Einfügen unangemessener Inhalte (im Folgenden: NK). Dies ist Werbung, Inhalt von zweifelhaften Inhalten.

- Bekannte Arten von Netzwerkangriffen (im Folgenden - CA).

Was mich bisher nicht interessiert: alles, was das Netzwerk nicht betrifft. Dieser Virenschutz schützt direkt Workstations und Server, E-Mail-Spam, das Knacken von Passwörtern usw. usw.

Warum habe ich beschlossen, das Rad neu zu erfinden? Immerhin gibt es viel Eisen und Software, die die gleichen Funktionen zu erfüllen scheinen und nicht schlecht zu sein scheinen. Aber hier ist die Frage: Wir geben viel Geld für hyperkonvergente Supermächte der nächsten Generation aus, aber es macht keinen Sinn. Ein Update kam und scheiterte an allen PCs. Benutzer haben die Rechte von Administratoren, schalten Anzeigen in Browsern und fangen Ransomware ab. "Oh, wir sind heute aus technischen Gründen geschlossen", muss der Geschäftsinhaber sagen. Administratoren geben einen neuen Server im Netzwerk frei, um ihn mit allen offenen Ports zu aktualisieren. Er wird sofort "so aktualisiert, wie er sollte". Und dann verlangsamt es das Netzwerk, die Domain fällt in Spammer und andere Freuden des IT-Lebens. Nun, Business versucht, Administratoren für den Umzug zu bezahlen. Sie bewegen sich, aber nicht lange - sie gewöhnen sich daran. Jeder weiß, dass IT-Vorfälle für öffentliche Versorgungsunternehmen immer plötzlich wie im Winter auftreten. Was den öffentlichen Sektor betrifft, dann hier wie üblich - "Narren und Straßen". Einerseits entstehen enorme Kosten für die „Netzwerkmodernisierung“, den Kauf teurer Geräte, die nur einen begründeten Verdacht auf Budgetkürzungen hervorrufen können. Auf der anderen Seite niedrige Löhne für IT-Spezialisten, was zu Fluktuation und einem insgesamt niedrigen professionellen Niveau der Administratoren führt. Infolgedessen haben wir teure Ausrüstung und einen Studenten, der nicht weiß wie, nicht weiß und nicht wissen will, was er damit machen soll. Das heißt, das Sicherheitsproblem liegt nicht in der Hardware. Der menschliche Faktor bestimmt die Gesamtsicherheit von Systemen.

Warum bin ich Darüber hinaus ist es für jeden Geschäftsinhaber interessant, einen „Administrator“ zu haben, der seine Aufgaben praktisch rund um die Uhr praktisch „für Lebensmittel“ gleich gut erfüllt.

Dies ist genau die Art von "Iron Admin", die ich implementieren möchte.

Ich beschloss, mit der Netzwerksicherheit zu beginnen. Einen externen Einfluss auf den AP zu begrenzen oder auszuschließen, ist bereits zu 50% der Fall.

Also das allgemeine Konzept:

Die wichtigsten Anfangsbedingungen (ideal?):

- Niedrige Kosten Das Stück Eisen in der Basisversion sollte für alle Kategorien erschwinglich sein, von einem einzelnen Benutzer mit einem PC und höher.

- Ein Stück Eisen sollte nicht die ständige Aufmerksamkeit von qualifiziertem Personal erfordern, um seine Aufgaben zu erfüllen. Setze und vergiss.

- Das Stück Eisen sollte leicht ausgetauscht werden können, ohne dass eine zusätzliche Konfiguration erforderlich ist.

- Das Stück Eisen sollte interaktiv sein - informieren Sie einen vorgegebenen Personenkreis über aktuelle oder vermutete Bedrohungen und deren Zustand und treffen Sie Entscheidungen unabhängig auf der Grundlage einer Analyse der Situation. Das heißt, es ist nicht der Administrator, der ständig in das Protokoll schauen sollte, sondern das Eisen sollte melden, dass etwas schief gelaufen ist und was er getan hat, um es „falsch“ zu beheben.

- Die Schnittstelle zur Interaktion mit dem Eisen sollte selbst für einen unerfahrenen IT-Spezialisten einfach und verständlich sein. Keine Konsolen oder regulären Ausdrücke. Überlasse den Himmel den Vögeln.

Dies gilt im Hinblick auf die strategischen Ziele. Nun zurück zur Erde. Lassen Sie Zhelezka aus Sammlern bestehen, die Informationen sammeln, und dem Zentrum für Analyse und Entscheidungsfindung (im Folgenden: CACR). Es gibt einige Analogien zu Smart Home, IoT. Lass es "Smart Octopus" sein (fu, ekelhaft). Aber warum nicht? Es sieht doch so aus - Sammler sind Tentakel und das Gehirn ist DACR

Es gibt verschiedene Optionen für DACR:

- Integriert - Sammler und DAC auf demselben Stück Eisen.

- Lokal - Arbeiten mit einer begrenzten Liste von Geräten. Sagen wir innerhalb derselben Organisation oder demselben Gebiet.

- Global - eine Internetressource, die mit Sammlern im Internet zusammenarbeitet.

- Regional (Option) - um die Last des Globalen zu verteilen.

Alle untergeordneten DACAs können mit dem globalen DAC interagieren, in dem die umfassendste Datenbank mit NSA-Funktionen gespeichert ist.

Die erste Aktion. Wir erstellen einen integrierten CARP-Collector zur Überwachung der NSA.

Was ist der NSA-Sammler zum gegenwärtigen Zeitpunkt? Dies ist im Wesentlichen ein Linux-Computer, der in einem 1U-Paket enthalten ist. Der Kollektor verfügt über 3 Netzwerkschnittstellen. Zwei ist im gesamten Netzwerk aktiviert. Eine Verwaltungsschnittstelle. DAC befindet sich auf derselben Plattform.

Hier ist der aktuelle Schaltplan:

Jede externe Kollektorinteraktion erfolgt nur über die Steuerschnittstelle. Für den Internetverkehr ist der Collector transparent.

Da wir jetzt den grundlegenden Algorithmus für diesen Stand entwickeln, reicht dies aus. Natürlich wird das fertige Produkt über fortschrittlichere Hardware- und Ausfallsicherheitstools verfügen.

Was macht der Sammler? Sammelt bestimmte Teile des Verkehrs. Header und ggf. Paketinhalt. Dies ist durch die Regeln konfigurierbar. Es macht keinen Sinn, den gesamten Verkehr zu sammeln. Verkehrsdaten für einen kurzen Zeitraum (abhängig von der Auslastung und dem Volumen der Arbeitsplatte, Woche-Monat) werden auf dem Kollektor gespeichert. Somit kann der Kollektor als gleichzeitiger Ersatz des Quell-, Kollektor- und Statistikanzeigesystems vom Typ Netflow dienen. Da der Collector Informationen zu jeder Sitzung enthält, ist es natürlich nicht beabsichtigt, Statistiken über einen längeren Zeitraum zu speichern. Wenn dies erforderlich ist, können Statistiken in Form von Dateien in den Netzwerkspeicher oder auf ein zugeordnetes Laufwerk kopiert und in Zukunft mithilfe von DAC analysiert und angezeigt werden.

Der Sammler ist nicht dumm. Es analysiert den Verkehr basierend auf den vom DAC definierten Regeln und sendet Informationen an den DAC, falls vom DAC definierte Filterauslöser vorliegen. Darüber hinaus filtert der Collector den Datenverkehr selbstständig.

Irgendwie so.

Während Sie am Collector arbeiten, kam die Idee, ihn mit anderen Funktionen zu laden. Ich werde nicht über alle geplanten Funktionen sprechen. Es besteht jedoch der Wunsch, den SNMP-Trap-Collector-Server und -Kollektor in den SYSLOG-Collector zu integrieren. Dies ist auch zur Analyse der Korrelation einiger Ereignisse erforderlich.

Als Nebenprodukt, als kommerzielles Produkt, warum nicht eine Hardware, die sofort den Datenverkehr verwalten, Protokolle, Netzwerkstatistiken und Traps erfassen und all dies auf einfache und verständliche Weise mit Benachrichtigung über Ereignisse anzeigen kann?

Das Projekt ist offen für die Teilnahme.

Wenn jemand seine eigenen interessanten Entwicklungen zum Thema SYSLOG hat, schreiben Sie SNMP an die PM und erstellen Sie ein gemeinsames Produkt.

Grundbedingungen:

- Kein "basierend auf ...", nur ihr eigenes, einzigartiges, und wenn es ein Front-End gibt, dann ist es definitiv benutzerfreundlich! Damit Sie ohne Tastatur arbeiten können. Keine Java-Bremsen oder Kurven. Zabbix und Logstash gehen auch nach Kibane. C, Python, Perl, PHP, HTML, CSS, JS sind willkommen (sauber, ohne Frame-Workoff. Auch ohne jQuery, ja).

- Orientierung nur an modernen Betriebssystemen und Browsern. Keine MS-DOS-Kompatibilität unter IBM XT und Internet Explorer 1.0.

- Nur Linux.

Geschäftsideen sind willkommen, aber das ist nicht der Punkt. In dieser Phase werden technische Ideen, Verstand und Zeit benötigt. Wenn es sich um ein würdiges Stück Eisen handelt, entscheidet selbst, wie es abgelegt und verkauft wird.

Für eine hochintelligente Community schlage ich ein Rätsel des Sammlers vor (er selbst hat sich noch nicht entschieden):

Die Anfangsschaltung ist wie in der obigen Abbildung. Der Router ist über PPPoE und die Adresse 91.122.49.173 mit dem ISP verbunden. Die Adresse ist bereits aus früheren Artikeln hervorgehoben. Aber das ist gut zum Testen - es besteht ständiges Interesse.

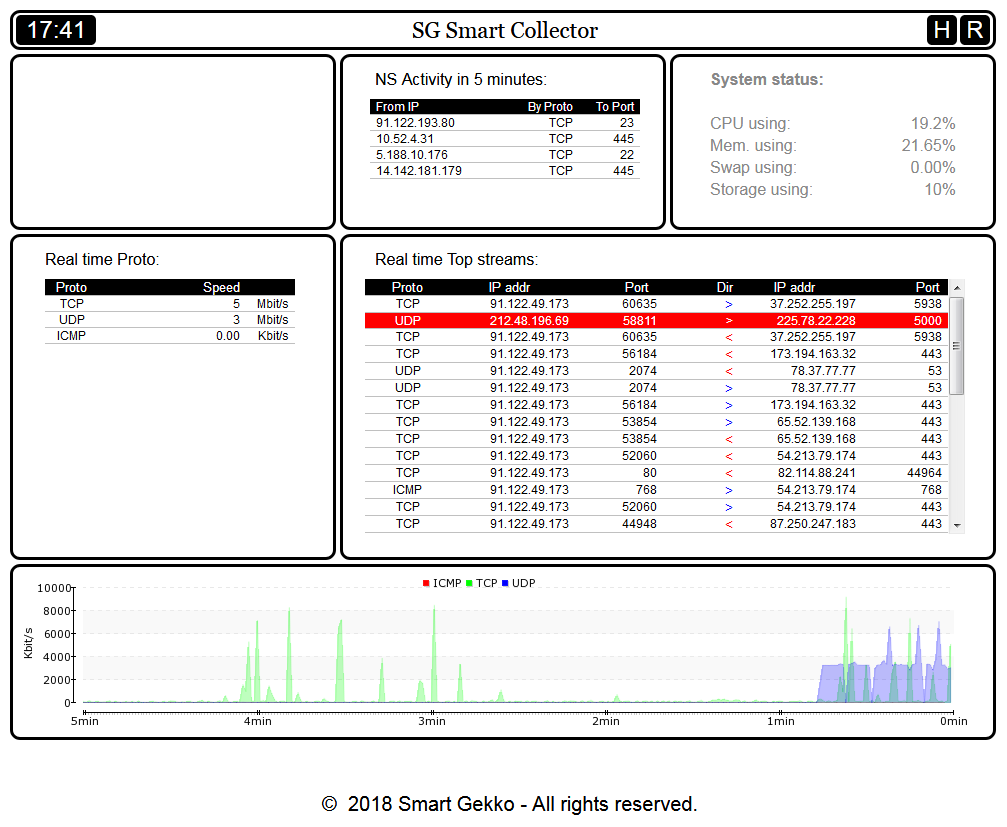

Folgendes hat der Sammler gezeigt:

Die rote Markierung ist ein Beispiel für eine NSA. In diesem Fall ist das Zeichen, dass weder die Quelladresse noch die Zieladresse zum AP gehören. UDP, Zielport 5000. Das Thema Trojaner ist bekannt. Der AP hat jedoch nur eine externe PAT-Adresse (91.122.49.173). Das heißt, ich erwarte, dass im ISP-Router-Kanal nur Pakete angezeigt werden, deren Quell- oder Zieladresse die externe Adresse des Routers ist.

Sehen wir uns die Geschichte für heute an:

Hier sehen wir, dass nach demselben Schema Pakete mit einer Quelladresse, aber mit unterschiedlichen Zieladressen durch unseren Collector fliegen.

Wie dieser Verkehr ankommt, habe ich noch nicht herausgefunden. Wenn jemand Gedanken hat, schreibe bitte in die Kommentare. Wenn der Collector auf eine solche NSA stößt, stellt er eine Falle für diesen Verkehr, sammelt detailliertere Informationen über sein nächstes Auftreten und verbietet ihn dann. Dies ist natürlich nur ein Fall. Nur für mich ist es vorerst unerklärlich;

Mit freundlichen Grüßen,

R_voland.