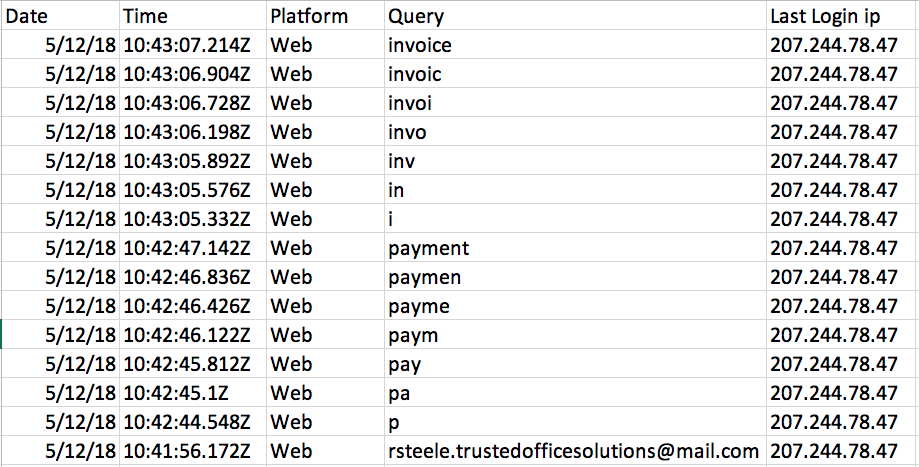

Detaillierte Office 365 Outlook-Protokolle, die mit Magic-Unicorn-Tool extrahiert wurden: Ein Angreifer sucht nach einer Zahlungsrechnung. Der erste Buchstabe der Suchabfrage wurde um 10: 42: 44.548 Uhr eingegeben, der letzte um 10: 43: 07.214 Uhr. Aktivitätsinformationen werden sechs Monate lang in den Protokollen gespeichert.

Detaillierte Office 365 Outlook-Protokolle, die mit Magic-Unicorn-Tool extrahiert wurden: Ein Angreifer sucht nach einer Zahlungsrechnung. Der erste Buchstabe der Suchabfrage wurde um 10: 42: 44.548 Uhr eingegeben, der letzte um 10: 43: 07.214 Uhr. Aktivitätsinformationen werden sechs Monate lang in den Protokollen gespeichert.Lange Zeit gab es Gerüchte, dass Office 365 über ein integriertes geheimes Tool zum Aufzeichnen von Benutzeraktivitäten verfügt. Im Juni 2018 wurden diese Gerüchte vollständig bestätigt. Alles begann mit einem von

Anonymous veröffentlichten

Video , und dann haben die CrowdSrtike-Spezialisten einen

detaillierten Bericht hochgeladen.

Microsoft hat die Aktivitäten-API nicht für böswillige Zwecke, sondern für die Aufgaben der digitalen Forensik in den E-Mail-Client eingeführt, dh für die Untersuchung von Vorfällen, bei denen Unternehmens-E-Mails und andere Datenlecks gehackt wurden. Zu diesem Zweck wird ein detailliertes Aktivitätsprotokoll sechs Monate lang geführt,

auch wenn der Benutzer die Protokollierung deaktiviert hat .

E-Mail-Konto-Hacking-Epidemie

Das Hacken von Unternehmens-E-Mail-Konten auf der ganzen Welt ist so weit verbreitet, dass einige Experten

dies als Epidemie bezeichnen . Angreifer erhalten Zugriff auf Tabellenkalkulationen mit Sozialversicherungsnummern, detaillierten Informationen zu Finanzrechnungen und Geschäftsgeheimnissen. Sie suchen nach Informationen über Banküberweisungen und Geld zu stehlen, mit dem Fehlen von

digitalen Signaturen auf Dokumente . Die verschiedenen Arten von Betrug durch Kompromittierung von Geschäftspost werden in der

CrowdStrike-Broschüre beschrieben .

Anfang Juni führte das FBI beispielsweise eine

internationale Operation durch und nahm 74 Personen in mehreren Ländern fest, die an diesem Geschäft beteiligt waren.

Wenn die Tatsache des Hackens bekannt wird, ist es wichtig zu verstehen, auf welche Daten der Cracker Zugriff hatte, was er sah und welche Informationen er kopierte. Sind vertrauliche Daten durchgesickert? Die Untersuchung von Vorfällen wird erschwert, da die Anmeldung in Office 365 standardmäßig deaktiviert ist. In Ermangelung wirklicher Informationen ist das Unternehmen gesetzlich verpflichtet, ein Datenleck mit allen daraus resultierenden Konsequenzen - Reputationskosten, Geldstrafen usw. - öffentlich zu melden.

Jetzt ist jedoch bekannt, dass es in Office 365 eine Aktivitäten-API mit detaillierter Protokollierung gibt. Viele dieser Skandale könnten vermieden werden, wenn Unternehmen über diese API Bescheid wüssten. Möglicherweise haben nur einige privilegierte Clients Zugriff auf diese geheimen Protokolle erhalten. Es gibt

Informationen , die einige auf digitale Forensik spezialisierte Unternehmen im letzten Jahr oder sogar früher über das geheime Office 365-Audit-Tool wussten. Jemand betrachtete ihre Aussagen als Marketing-Bravour, aber das stellte sich als wahr heraus. Überraschenderweise gibt es die Aktivitäten-API, und Microsoft hat die Existenz eines so wichtigen und nützlichen Tools namens Professional Magic Unicorn wirklich verborgen, daher der Name des Programms zur Selbstanalyse von Protokollen, das unten erwähnt wird.

Ein Angreifer scannt Nachrichten mit einer Zahlungsrechnung und dem Formular W-9. Detaillierte Protokolle, die mit Magic-Unicorn-Tool extrahiert wurden

Ein Angreifer scannt Nachrichten mit einer Zahlungsrechnung und dem Formular W-9. Detaillierte Protokolle, die mit Magic-Unicorn-Tool extrahiert wurdenCrowdStrike-Untersuchung

CrowdStrike

hat ausführlich beschrieben, wie das Office 365-Journaling standardmäßig für alle Benutzer funktioniert. Die Funktion besteht aus einer Web-API, die Office 365 Outlook-Aktivitätsinformationen über Exchange Web Services (EWS) abruft. Der Zugriff auf die API steht jedem offen, der den Endpunkt und den spezifischen HTTP-Header kennt.

Die undokumentierte Aktivitäten-API ist eine Teilmenge aller drei Versionen der

Outlook-REST-API (1.0, 2.0 und Beta). Wie bei den übrigen Teilmengen muss der API-Aufruf mithilfe von OAuth 2.0 oder der Basisauthentifizierung authentifiziert werden.

Der Endpunkt ist wie folgt:

https://outlook.office.com/api/v2.0/{user_context}/Activities

Alle Anforderungen werden als HTTP-GET-Pakete gesendet, die den folgenden HTTP-Header enthalten müssen:

Prefer: exchange.behavior="ActivityAccess"

Anfragen ohne diesen Header geben eine

HTTP 400 Bad Request .

Der

Authorization Header ist ebenfalls

Authorization :

Authorization: Bearer <access token>

Anforderungen ohne diesen Header geben eine nicht

HTTP 403 Unauthorized Antwort zurück.

Zu Testzwecken kann ein OAuth 2.0-Zugriffstoken in der

Oauth-Sandbox generiert werden. Es ist 60 Minuten gültig.

Der einfachste Aufruf der API besteht darin, die letzten zehn ihrer Aktivitäten anzufordern.

GET https://outlook.office.com/api/v2.0/me/Activities

Eine Beispielantwort von der API im JSON-Format zeigt Standardaktivitätseigenschaften:

{ "value": [ { "Id":"WOGVSAiPKrfJ4apAPcBksT2en7whzDz4NIbUs3==", "ActivityCreationTime":"2010-04-01T12:34:56.789Z", "ActivityIdType":"ReadingPaneDisplayStart", "AppIdType":"Outlook", "ClientVersion":"15.00.0000.000", "ClientSessionId":"679126f3-02de-3513-e336-0eac1294b120", "ActivityItemId":"NjKG5m6OmaCjGKq6WlbjIzvp94czUDg30qGopD==", "TimeStamp":"2010-04-01T12:34:56.789Z", "TenantId":"679126f3-02de-3513-e336-0eac1294b120", } ] }

Über die API können Sie Aktivitäten nicht nur für sich selbst, sondern auch für andere Benutzer anfordern, wenn die Berechtigung über das freigegebene Postfach oder die Anwendungsberechtigung eingeholt wird:

GET https://outlook.office.com/api/v2.0/Users('victim@contoso.com')/Activities

Die Aktivitäten-API unterstützt mehrere Abfrageparameter:

$orderby : $orderby Ergebnisse nach dem angegebenen Ausdruck$filter : Filtert die Ergebnisse nach Datum und / oder Art der Aktivität$select : Wählen Sie die Rückgabeeigenschaften aus$top : maximale Anzahl zurückgegebener Aktivitäten$skip : Anzahl der übersprungenen Aktivitäten in den Ergebnissen

Im Moment hat CrowdStrike 30 Arten von Aktivitäten identifiziert, aber in Wirklichkeit kann es mehr geben. Hier sind die nützlichsten:

Delete : Löschen Sie einen BuchstabenForward : E-Mail-WeiterleitungLinkClicked : Klicken Sie auf einen Link in einer E-MailMarkAsRead : Nachricht als gelesen markiertMarkAsUnread : Nachricht als ungelesen markiertMessageDelivered : Brief an die MailboxMessageSent : E-Mail aus der Mailbox gesendetMove : E-Mail wurde verschobenOpenedAnAttachment : Anwendung öffnenReadingPaneDisplayEnd : ReadingPaneDisplayEnd Buchstabens im AnsichtsbereichReadingPaneDisplayStart : Wählen Sie im Ansichtsbereich eine Markierung zum Schreiben aus.Reply : Antwort auf den BriefSearchResult : Generieren von SuchergebnissenServerLogon : Autorisierungsereignis

Es gibt andere interessante Arten von Aktivitäten, die bei der Untersuchung von Vorfällen

SenderSmtpAddress sind:

SenderSmtpAddress ,

Recipients ,

Subject ,

SentTime ,

InternetMessageId ,

ClientIP ,

ClientIP usw.

CrowdStrike-Spezialisten haben

ein Python-Modul veröffentlicht , das Informationen aus der Office 365 Outlook-Aktivitäten-API extrahiert und die empfangenen Daten in eine CSV-Datei schreibt.

Magic-Unicorn-Tool

Das

Magic-Unicorn-Tool- Programm analysiert die Aktivitäten-API-Protokolle, die vom oben genannten Python-Modul abgerufen wurden. Derzeit können die folgenden Informationen analysiert und angezeigt werden:

- Suchanfragen in der Mailbox, Zeit zum Anzeigen von Nachrichten und / oder autorisierten Sitzungen.

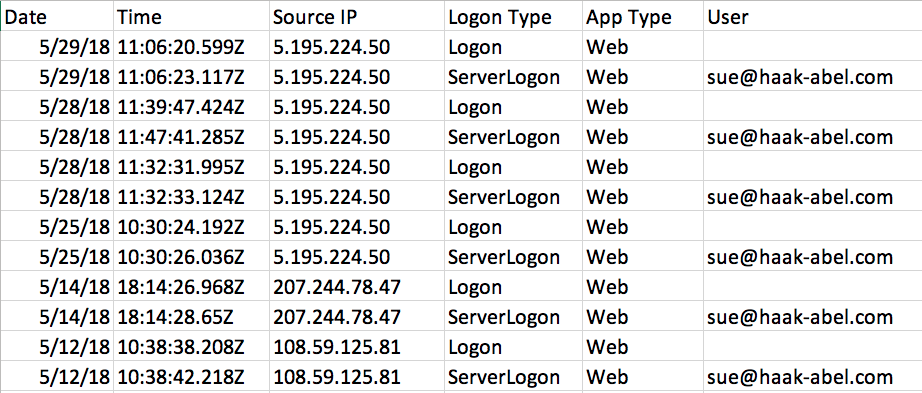

- Autorisierungsereignisse (Logon und ServerLogon), Datum, Uhrzeit, IP-Adresse und Browsertyp.

- Alle Mail-Aktivitäten werden zugestellt und als gelesene Briefe markiert.

- Durchsuchen Sie Ereignisse, die aus der Sitzungs-ID mit Bezug auf das letzte Autorisierungsereignis aufgezeichnet wurden.

- Panel lesen.

- Anhänge anzeigen.

Melden Sie sich von verschiedenen IP-Adressen in Ihrem Konto an

Melden Sie sich von verschiedenen IP-Adressen in Ihrem Konto anMagic-Unicorn-Tool wird ohne

Codesignatur , aber mit Open Source vertrieben.

Die Implementierung von Tools wie der Aktivitäten-API ohne Wissen der Benutzer wirft eine Reihe praktischer und ethischer Fragen für die gesamte digitale Forensikbranche auf. Standardmäßig ist die Journalerstellung für Office 365-Konten deaktiviert. Sie ist nicht Teil der Standardpläne für ProPlus und E1. Unternehmen müssen zusätzliches Geld für die Rechnungsprüfung zahlen, und aufgrund des Mangels an Protokollen (wie sie dachten) mussten viele Unternehmen Verluste hinnehmen. Gleichzeitig übertrifft die Granularität des Aktivitäts-API-Protokolls die Granularität dokumentierter Protokollierungsmethoden wie

Unified Audit Log bei weitem.

Experten

für digitale Forensik von LMG Security

fordern die Annahme von Standards für die Aktivitätsprotokollierung und deren obligatorische Belastung für Cloud-Anbieter, da eine obligatorische Belastung jetzt ein Brandmeldesystem in Rechenzentren ist.

Die Annahme von Standards ist erforderlich, damit Anbieter nicht nur Protokolle führen, sondern diese auch in Standardform für Kunden und Prüfungsunternehmen bereitstellen und für ausgewählte Kunden nicht als Teil eines teureren Tarifplans oder als separater kostenpflichtiger Dienst geheim halten.

GMO GlobalSign Russia AKTION für Habr-Abonnenten

Weitere Informationen erhalten Sie, indem Sie sich telefonisch an den GlobalSign-Manager wenden: +7 (499) 678 2210, oder das

Formular auf der Website mit dem Promo-Code CS002HBFR ausfüllen.