Heute wird das Thema Überwachung der IT - Infrastruktur und Protokollanalyse immer beliebter. Zunächst denkt jeder über die Überwachung von Sicherheitsereignissen nach, die in diesem Artikel behandelt werden. Trotz der Tatsache, dass zu diesem Thema viel gesagt und geschrieben wurde, stellen sich noch weitere Fragen. Aus diesem

Grund haben wir uns entschlossen, den von

Anton Chuvakin und

Lenny Zeltser verfassten Artikel „

Checkliste zur Überprüfung kritischer Protokolle für Sicherheitsvorfälle “ zu übersetzen, der sowohl für diejenigen nützlich sein wird, die gerade erst mit der Überwachung von Sicherheitsereignissen beginnen, als auch für diejenigen, die sich damit befassen ziemlich lange, um noch einmal zu überprüfen, ob Sie einige Möglichkeiten nicht verpassen.

Diese Checkliste listet die Aktionen auf, die erforderlich sind, um Sicherheitsprotokollprotokolle zu überwachen und schnell auf Sicherheitsvorfälle zu reagieren, sowie eine Liste möglicher Quellen und Ereignisse, die für die Analyse von Interesse sein können.

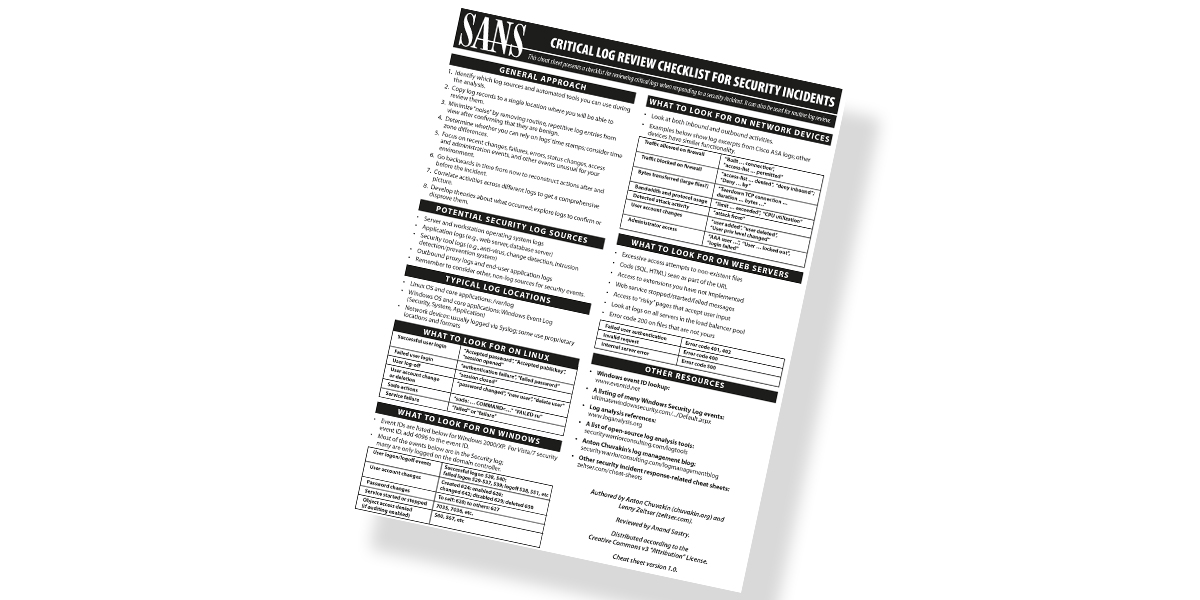

Allgemeines Aktionsschema

- Bestimmen Sie, welche Protokollquellen und automatisierten Tools Sie für die Analyse verwenden können

- Kopieren Sie die Journaleinträge an einen Ort, an dem Sie alle anzeigen und verarbeiten können

- Erstellen Sie Regeln, um festzustellen, welche Ereignisse für Sie erforderlich sind , um das „Rauschen“ der Protokolle automatisch zu reduzieren

- Stellen Sie fest, ob Sie sich auf Protokollzeitstempel verlassen können. Zeitzonenunterschiede berücksichtigen

- Achten Sie auf die neuesten Änderungen, Abstürze, Fehler, Statusänderungen, Zugriff und andere Ereignisse, die für Ihre IT-Umgebung ungewöhnlich sind

- Untersuchen Sie den Verlauf der Ereignisse , die vor und nach dem Vorfall wiederhergestellt werden sollen.

- Vergleichen Sie Aktionen in verschiedenen Magazinen , um ein vollständiges Bild zu erhalten

- Hypothese, was passiert ist; studiere Zeitschriften, um es zu bestätigen oder abzulehnen

Mögliche Quellen für Sicherheitsprotokolle

- Protokolle des Betriebssystems von Servern und Workstations

- Anwendungsprotokolle (z. B. Webserver, Datenbankserver)

- Protokolle von Sicherheitstools (z. B. Antivirus, Tools zur Änderungserkennung, Systeme zur Erkennung / Verhinderung von Eindringlingen)

- Ausgehende Proxy-Protokolle und Endbenutzer-Anwendungsprotokolle

- Berücksichtigen Sie auch andere Quellen von Sicherheitsereignissen, die nicht in den Protokollen enthalten sind.

Standardprotokolllayout

- Linux-Betriebssystem und Hauptanwendungen: / var / log

- Windows-Betriebssystem und Hauptanwendungen: Windows-Ereignisprotokoll (Sicherheit, System, Anwendung)

- Netzwerkgeräte: normalerweise über Syslog protokolliert; Einige verwenden ihr eigenes Layout und ihre eigenen Formate

Worauf in Linux-Protokollen zu achten ist

| Ereignis | Beispiel für einen Protokolleintrag |

|---|

| Erfolgreiches Login | "Akzeptiertes Passwort", "Akzeptierter öffentlicher Schlüssel", "Sitzung geöffnet" |

| Erfolglose Anmeldeversuche | "Authentifizierungsfehler", "fehlgeschlagenes Passwort" |

| Sitzungsende | "Sitzung geschlossen" |

| Kontoänderung | "Passwort geändert", "Neuer Benutzer", "Benutzer löschen" |

| Sudo-Aktionen | "Sudo: ... COMMAND = ...", "FAILED su" |

| Fehlfunktion | "Fehlgeschlagen" oder "Fehler" |

Worauf in Windows-Protokollen zu achten ist

Die Ereigniskennungen sind unten für Windows 2008 R2 und 7, Windows 2012 R2 und 8.1, Windows 2016 und 10 aufgeführt. (Der ursprüngliche Artikel verwendet hauptsächlich Kennungen für Windows 2003 und früher, die durch Subtrahieren von 4096 von den unten aufgeführten Werten der Ereignis-ID erhalten werden können.)

Die meisten der folgenden Ereignisse befinden sich im Sicherheitsprotokoll (Windows-Ereignisprotokoll: Sicherheit), einige werden jedoch nur auf dem Domänencontroller protokolliert.

| Ereignistyp | Eventid |

|---|

| Ein- und Ausstiegsereignisse | Erfolgreiche Anmeldung 4624; fehlgeschlagene Anmeldung 4625; Abmelden 4634, 4647 usw. |

| Kontoänderung | Erstellt 4720; aktiviert 4726;

geändert 4738; deaktiviert 4725; 630 gelöscht |

| Passwort ändern | 4724, 4723 |

| Starten und Beenden von Diensten | 7035.7036 usw. |

| Zugang zu Einrichtungen | 4656, 4663 |

Worauf Sie in den Protokollen von Netzwerkgeräten achten müssen

Erfahren Sie mehr über eingehende und ausgehende Aktionen Ihrer Netzwerkgeräte.

Die folgenden Beispiele sind Auszüge aus den Cisco ASA-Protokollen, andere Geräte verfügen jedoch über ähnliche Funktionen.

| Firewall-Verkehr | "Aufbau ... Verbindung" "Zugriffsliste ... erlaubt" |

|---|

| Firewall blockierter Datenverkehr | "Zugriffsliste ... verweigert", "Eingehend verweigern"; Verweigern ... von |

| Verkehrsaufkommen (in Bytes) | "TCP-Verbindung abbrechen ... Dauer ... Bytes ..." |

| Verwenden von Kanälen und Protokollen | "Limit ... überschritten", "CPU-Auslastung" |

| Angriffserkennung | "Angriff von" |

| Kontoänderung | "Benutzer hinzugefügt", "Benutzer gelöscht", "Benutzerprivilegstufe geändert" |

| Administratorzugriff | "AAA-Benutzer ...", "Benutzer ... gesperrt", "Anmeldung fehlgeschlagen" |

Worauf in Webserver-Protokollen zu achten ist

- Übermäßige Versuche, auf nicht vorhandene Dateien zuzugreifen

- Code (SQL, HTML) als Teil der URL

- Greifen Sie auf Erweiterungen zu , die Sie nicht installiert haben

- Stopp- / Start- / Absturzmeldungen des Webdienstes

- Zugriff auf "riskante" Seiten , die Benutzereingaben akzeptieren

- Fehlercode 200 ( erfolgreiche Anforderung ) für Dateien, die Ihnen nicht gehören

- Authentifizierungsfehler : Fehlercode 401,403

- Ungültige Anfrage : Fehlercode 400

- Interner Serverfehler : Fehlercode 500

Nützliche Links

Beispiele für Windows-Ereignisse für jede Ereignis-ID:

EventID.NetWindows-Sicherheitsprotokoll-Ereignisreferenz:

Windows-Sicherheitsprotokoll-EnzyklopädieListe der Protokollanalyse-Tools:

Beste Tools zur ProtokollverwaltungWeitere "Spickzettel" zur Reaktion auf Sicherheitsvorfälle im Blog eines der Autoren des Originalartikels:

Spickzettel für IT und InformationssicherheitWenn Sie an diesem Thema interessiert sind, schreiben Sie Kommentare, wir werden Ihnen gerne antworten. Abonnieren Sie unsere

VK- Gruppe und unseren

Telegrammkanal , wenn Sie über neue Artikel auf dem Laufenden bleiben möchten.