Im Mai dieses Jahres nahm die K-Abteilung des Innenministeriums Russlands mit Unterstützung der Gruppe IB einen 32-jährigen Einwohner der Region Wolgograd fest, der beschuldigt wurde, Geld von Kunden russischer Banken mit einer gefälschten Internetbanking-Anwendung unterschlagen zu haben, was sich tatsächlich als bösartiges Programm herausstellte - Android ein Trojaner. Jeden Tag wurden mit seiner Hilfe 100.000 bis 500.000 Rubel von Benutzern gestohlen, ein Teil des gestohlenen Geldes für die weitere Auszahlung und das Verstecken betrügerischer Aktivitäten wurde in die Kryptowährung übertragen.

Bei der Analyse der „digitalen Spuren“ von begangenen Diebstählen stellten Group-IB-Spezialisten fest, dass der im kriminellen System verwendete Bankentrojaner als Finanzanwendung „Banks in the Palm“ getarnt war, die als „Aggregator“ mobiler Systeme fungiert

Bankgeschäfte der führenden Banken des Landes. Es war möglich, alle Ihre Bankkarten in die Anwendung herunterzuladen, um sie nicht mit sich zu führen, aber gleichzeitig das Kartenguthaben basierend auf eingehenden SMS für alle Transaktionen anzuzeigen, Geld von Karte zu Karte zu überweisen, für Online-Dienste und Einkäufe in Online-Shops zu bezahlen .

Bankkunden, die an den Funktionen des Finanzaggregators interessiert waren, luden die Banken in der Palm-App herunter und gaben ihre Kartendaten ein. Der gestartete Trojaner hat Bankkartendaten oder Logins / Passwörter für die Eingabe der Internetbank an den Server für Angreifer gesendet. Danach überwiesen die Kriminellen Geld in Höhe von 12.000 bis 30.000 Rubel auf vorbereitete Bankkonten. Geben Sie für eine Übertragung den SMS-Code der vom Telefon des Opfers abgefangenen Betriebsbestätigung ein. Die Benutzer selbst hatten nicht den Verdacht, Opfer von Cyberkriminellen zu sein - alle SMS-Bestätigungen von Transaktionen wurden blockiert.

Text: Pavel Krylov, Leiter Produktentwicklung

Sichere Bankgruppe-IB

Derzeit ist der „Markt“ für Banking-Android-Trojaner der dynamischste und am schnellsten wachsende. Laut dem Group-IB-Bericht für 2017 stieg der Schaden durch Malware unter Android OS in Russland im Vergleich zum vorherigen Berichtszeitraum um 136% - er belief sich auf 13,7 Mio. USD. Diese Zahl deckt den Schaden durch Trojaner für PCs um 30% ab.

Die wichtigsten Diebstahlschemata durch RBS: Warum Antivirenprogramme nicht funktionieren

Forensische Experten der Gruppe IB identifizieren sieben gängige Diebstahlsysteme, die von Cyberkriminellen bei Angriffen auf Remote-Bankensysteme eingesetzt werden:

1) Social Engineering;

2) Übertragungen von Karte zu Karte;

3) Überweisungen über Online-Banking;

4) Abfangen des Zugangs zum Mobile Banking;

5) gefälschtes Mobile Banking;

6) Einkäufe mit Apple Pay und Google Pay;

7) Diebstahl durch SMS-Banking.

Die üblichen Virenschutz-Tools sind gegen solche Diebstahlschemata praktisch unbrauchbar. Zum Beispiel im Fall von Social Engineering, wenn ein Kunde, der erwischt wurde, einem Betrüger glaubte und selbst Geld auf sein Konto überwies (dh die Person selbst „hackte“) oder wenn die Daten des Opfers von einem Gerät eines Drittanbieters entfernt wurden, Antivirenprogramme dies nicht tun Hilfe.

Die letzte Stufe der Verteidigung ist Betrugsbekämpfung. Die meisten Betrugsbekämpfungssysteme konzentrieren sich auf die Analyse von Transaktionsinformationen oder Daten, die direkt an die Server der Bank gesendet werden (IP-Adresse des Kunden, Informationen zu seinem Browser, Arbeitstempo in einem Web oder einer mobilen Anwendung usw.). Angesichts der Tatsache, dass Betrug als solcher ein bestimmter Prozess ist, der nicht nur den Zeitpunkt der Transaktion, sondern auch die Vorbereitungsstufen und umfasst

Bei der Entnahme von Geldern wird deutlich, dass Transaktions-Betrugsbekämpfungssysteme nur eine begrenzte Anzahl von Betrügern "schließen".

Gartner-Analysten identifizieren fünf Ebenen der Betrugsprävention. Wir werden jeden von ihnen im Detail und anhand von Beispielen analysieren:

1) Analyse des Geräts des Benutzers (infizierte Geräte, Geräteidentifikation);

2) Überwachen von Benutzeraktionen auf Sitzungsebene (Anomalien in der Arbeit des Benutzers: Navigation, Zeit, Geografie);

3) Verhaltensanalyse des Benutzers in einem bestimmten Kanal (welche Aktionen werden im Kanal ausgeführt? Wie (Verhalten)? Wer führt sie aus?);

4) kanalübergreifende Analyse der Benutzer und ihres Verhaltens (Analyse des Benutzerverhaltens in verschiedenen Kanälen, Datenkorrelation);

5) Analyse der Beziehung zwischen Benutzern und Konten (Verhalten auf verschiedenen Ressourcen, globales Kundenprofil).

Stufe eins: Analysieren Sie das Gerät des Benutzers

Diese Stufe der Betrugsprävention umfasst alle Endpunktschutztechnologien wie Virenschutzprogramme, Token zum Generieren elektronischer Signaturen, Zwei-Faktor-Authentifizierungstools, zusätzliche Geräteidentifizierungs-Tools usw. Biometrische Mittel zur Identifizierung durch Stimme, Fingerabdruck oder Gesicht gehören zur gleichen Ebene.

Eines der eindrucksvollen Beispiele für Angriffe auf Remotebanking-Systeme war die Aktivität der Lurk-Gruppe, die am Ende ihrer „Karriere“ im Jahr 2016 ein beeindruckendes Ausmaß erreichte: Etwa 50 Personen arbeiteten für sie. Nachdem sie ihre Karriere mit dem automatischen Laden von Desktop-Versionen von RBS („Thick“ -Client) begonnen hatte, implementierte sie Ende 2014 diese Diebstahlmethode für Internetbanken („Thin“ -Clients, die keine Installation auf dem PC eines Benutzers erfordern), wodurch der Umfang erheblich erweitert wurde Gruppenaktivitäten. Der Kunde hat die Zahlung nur mit den Angaben des Empfängers gebildet, aber diese Zahlung wurde von der Bank bereits mit geänderten Angaben zum Trojaner-Programm erhalten. Viele Experten erkennen diese Art von Angriff immer noch als die gefährlichste an, da Sie damit ihr Verhalten und ihre Daten auf der dünnsten Ebene direkt vom Client-Gerät aus manipulieren können. Wie ist das passiert?

Der Trojaner wurde direkt in den Browser des Kunden eingefügt und nahm Änderungen an seinem Code direkt im Speicher vor. Dadurch konnte ein Kunde die offizielle Website der Bank besuchen, um die ursprünglichen HTML-Seiten auf eine für einen Betrüger erforderliche Weise abzufangen und zu ändern, selbst wenn eine HTTPS-Verbindung verwendet wurde.

In Abb. Abbildung 1 zeigt ein Beispiel für eine böswillige Injektion, die von einem Trojaner zum Seitencode hinzugefügt wurde. Die grau hervorgehobenen Zeilen sind die URLs, über die dieses Skript mit den Befehlsservern des Betrügers interagierte, auf denen Anmeldungen / Kennwörter, Guthaben und andere Informationen gesendet wurden, und die Zahlungsdetails des Betrügers wurden als Antwort auf die ursprüngliche Zahlung des Kunden gesendet.

Abb. 1 Vom Trojaner auf die Originalseite der Internetbank im Browser des Kunden eingefügtes Skript.

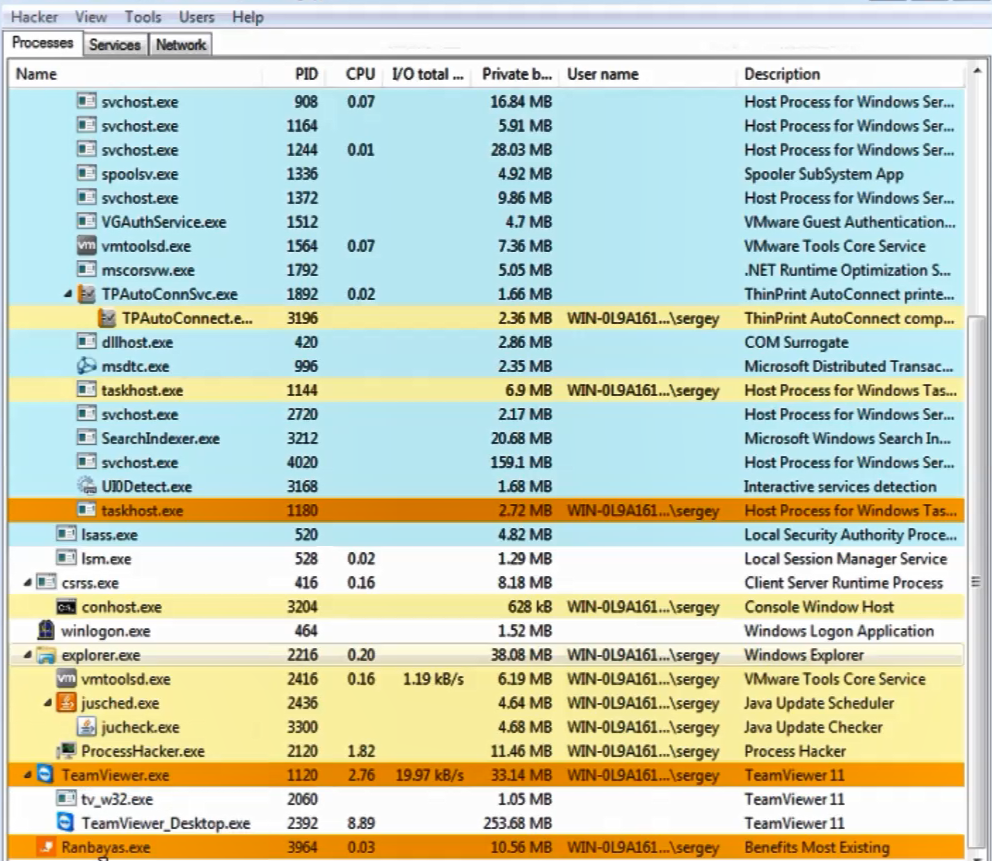

Abb. 1 Vom Trojaner auf die Originalseite der Internetbank im Browser des Kunden eingefügtes Skript.Eine weniger ausgefeilte, aber effektive Möglichkeit, Geld zu stehlen, besteht darin, das Gerät eines Kunden fernzusteuern (Abb. 2). Nach automatisierter Erfassung mit Hilfe eines Keylogger-Programms (wörtlich „Schlüsselabfangjäger“) aller erforderlichen Anmeldungen / Passwörter, PIN von Token usw. Der Betrüger stellt über die Fernbedienung eine Verbindung zum Gerät des Kunden her (Abb. 3) und erstellt eine betrügerische Zahlung direkt von und im Auftrag des Geräts des Kunden.

Abb. 2. Ein Beispiel für eine Computerschnittstelle, die mit einem Ranbayas-Trojaner infiziert ist

Abb. 2. Ein Beispiel für eine Computerschnittstelle, die mit einem Ranbayas-Trojaner infiziert ist

Abb. 3. Implementieren der VNC-Remoteverwaltung im Explorer

Abb. 3. Implementieren der VNC-Remoteverwaltung im ExplorerWas ist die erste Stufe der Betrugspräventionstechnologie? Zuallererst diejenigen, mit denen Sie die Fernsteuerung effektiv identifizieren können, wenn Sie in Fernbankensystemen mit mehreren unabhängigen Methoden arbeiten. Sie erfordern jedoch keine Installation zusätzlicher Software auf dem Clientgerät.

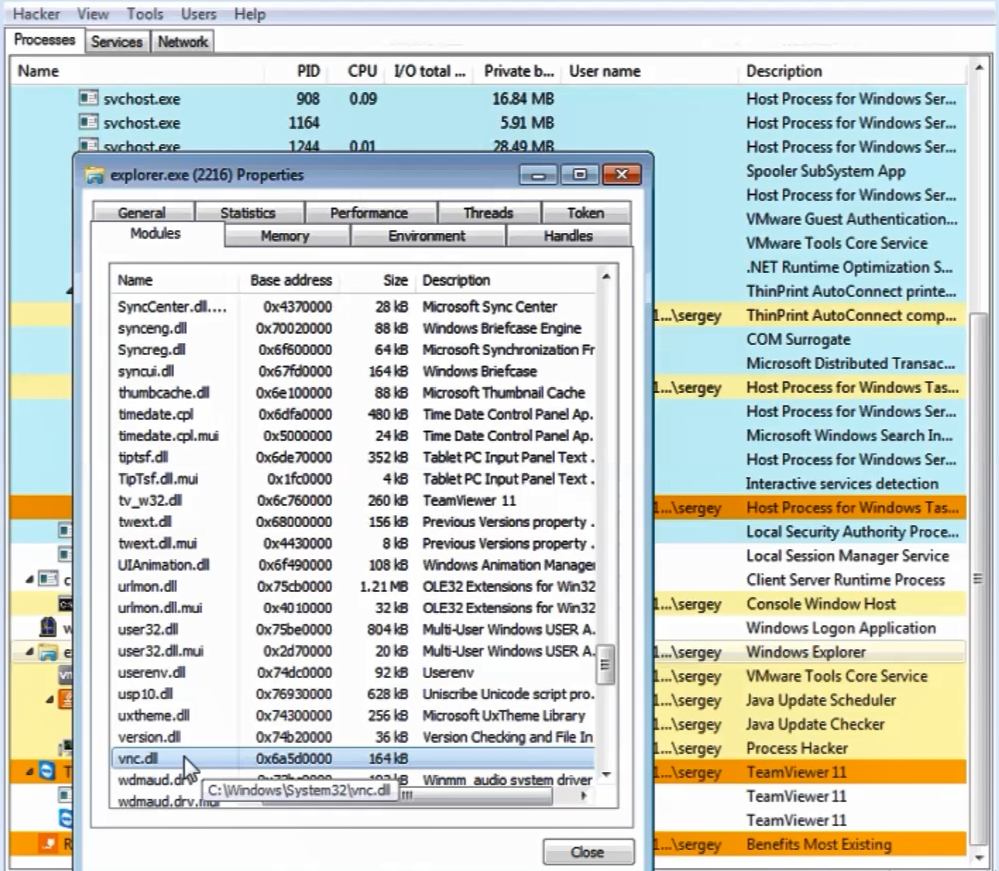

Ebenfalls auf der ersten Technologieebene befinden sich Systeme und Lösungen, mit denen das Gerät und der Benutzer identifiziert werden können. Auf diese Weise können Sie Informationen zu den von einem bestimmten Client verwendeten Geräten sammeln und analysieren (links in Abb. 4 befindet sich ein Fragment des Diagramms der Verbindungen zwischen Konten und den von ihnen verwendeten Geräten). Beispielsweise ist das Auftreten eines unbekannten Geräts bei einem uns bisher bekannten Kunden ein wichtiger Faktor für die Entscheidung über eine Aussetzung der Zahlung und die Durchführung zusätzlicher Kontrollverfahren.

Abb. 4. Grafische Kontobeziehungen

Abb. 4. Grafische KontobeziehungenIn Abb. Abbildung 4 rechts zeigt ein weiteres Beispiel für die Identifizierung eines Geräts zur proaktiven Identifizierung von juristischen Personen, die für Geldwäsche bestimmt sind. In diesem Beispiel identifizierten die Bankangestellten mithilfe einer Finanzanalyse ein Unternehmen, das an Geldwäsche beteiligt war (unterer Teil der Spalte rechts). Darüber hinaus können Sie anhand der Kennung der juristischen Person die Kennungen der von ihnen verwendeten Geräte abrufen (Mitte der rechten Spalte). Und dann - alle anderen Konten, die von denselben Geräten verwendet wurden (oberer Teil der rechten Spalte) und mit denen der identifizierte „Wascher“ funktioniert hat. Dies passt sehr gut zur Art der Arbeit von Betrügern. Der Betrüger hat immer Aktiengesellschaften, die noch nicht zur Geldwäsche eingesetzt wurden. Die Bank sollte die Aufmerksamkeit auf die Geschäftstätigkeit identifizierter juristischer Personen lenken.

Zweite Ebene: Überwachung von Benutzeraktionen

Auf dieser Ebene wird analysiert, was eine Person direkt im Rahmen einer Arbeitssitzung in einem Remote-Banking-System oder einem anderen System tut. Auf dieser Ebene können wir abnormales Benutzerverhalten oder typische Betrugsszenarien identifizieren. Insbesondere ermöglicht eine solche Analyse bereits die Steigerung der Effizienz der Betrugserkennung mithilfe von Social Engineering (d. H. Wenn ein Betrüger die Leichtgläubigkeit, Unvorsichtigkeit oder Unwissenheit des Benutzers nutzt, um ihn aus Informationen zu locken oder ihn zu zwingen, für den Betrüger vorteilhafte Maßnahmen zu ergreifen).

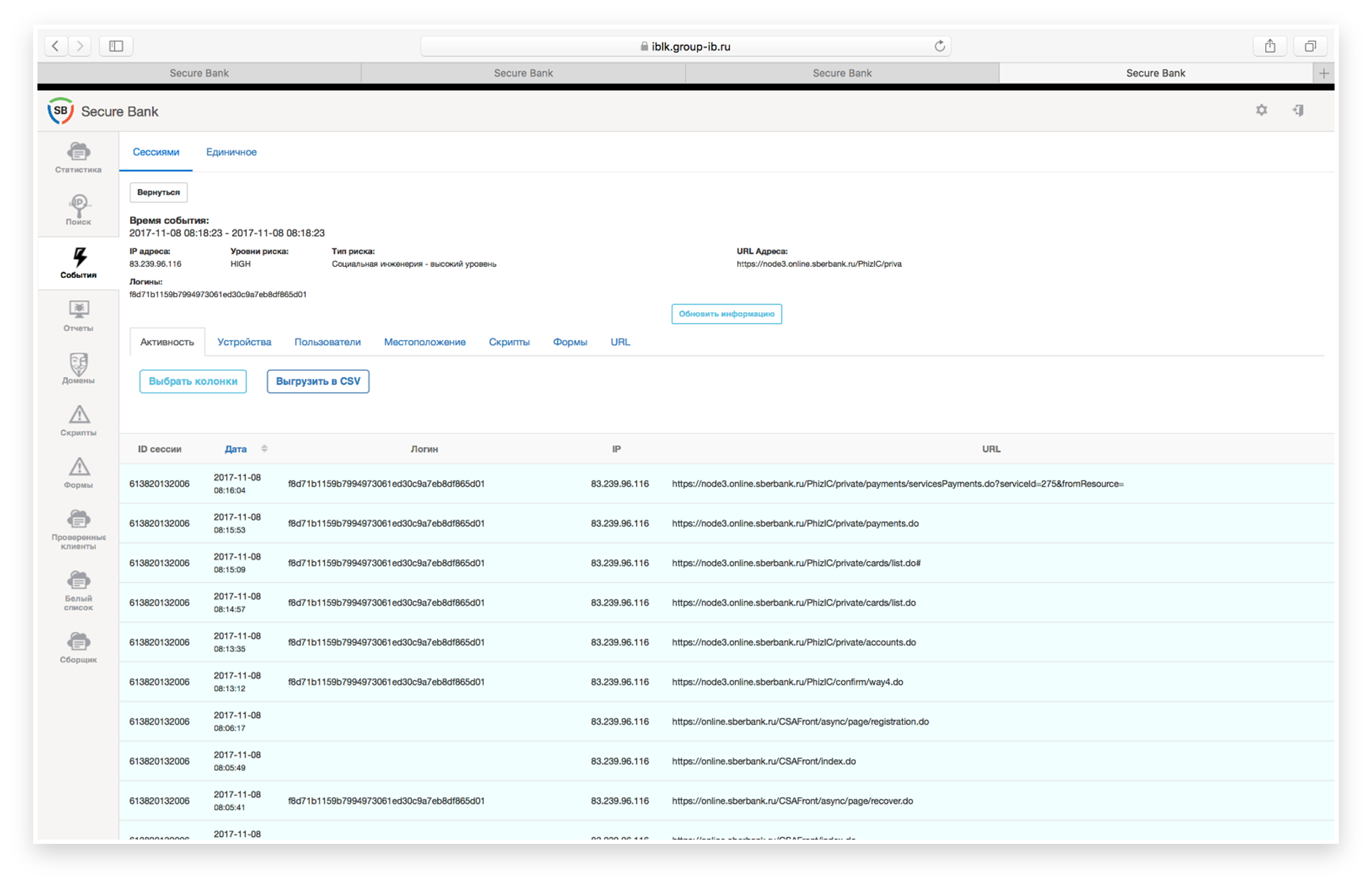

Ein häufiger Fall ist beispielsweise die Verlockung von Kartendetails und SMS-Codes beim Kauf teurer Waren über beliebte klassifizierte Websites unter dem Vorwand einer Einzahlung. Tatsächlich verwendet der Betrüger diese Daten, um das Registrierungsverfahren in der RBS zu durchlaufen und Zugriff auf die Konten des Opfers zu erhalten. Ein reales Beispiel für ein solches Szenario ist in Abb. 1 dargestellt. 5.

Abb. 5. Bestehen des Registrierungsverfahrens eines Betrügers im Bankensystem und Zugriff auf die Konten des Opfers.

Abb. 5. Bestehen des Registrierungsverfahrens eines Betrügers im Bankensystem und Zugriff auf die Konten des Opfers.Durch die Analyse der vom Benutzer in der RBS ausgeführten Abfolge von Schritten können Sie das oben beschriebene Szenario identifizieren. Bei diesem Prozess werden die Ergebnisse der Technologien der ersten Ebene (Analyse des Geräts des Benutzers) berücksichtigt: Welches Gerät verwendet wurde, ist es typisch für einen bestimmten Kunden, hat sich die Geografie geändert; Die Sitzungszeit wird berücksichtigt und zusätzlich das Szenario, das der Betrüger verwendet.

Dies gilt auch für andere Betrugsschemata. Eine ähnliche Methode identifiziert beispielsweise einige der Szenarien der „Wäscher“. Es ist klar, dass nicht alle Fälle von Geldwäsche nur anhand von Verhaltensmerkmalen verfolgt werden können. Wenn ein Unternehmen beispielsweise im Transit tätig ist, reicht nur eine Analyse des Verhaltens - was eine Person im Internet-Banking tut - nicht aus, um zu verstehen, ob es sich um eine Transitzahlung oder eine Standardzahlung handelt. Die meisten Fälle machen jedoch deutlich, dass etwas Anormales passiert, und höchstwahrscheinlich ist diese Aktivität betrügerisch.

Abb. 6. Vorbereitung auf die Umsetzung eines betrügerischen Systems: Einreise von mehr als 100 juristischen Personen mit Antrag auf Ausgabe einer Bankkarte.

Abb. 6. Vorbereitung auf die Umsetzung eines betrügerischen Systems: Einreise von mehr als 100 juristischen Personen mit Antrag auf Ausgabe einer Bankkarte.Also, in Abb. Abbildung 6 rechts zeigt ein Beispiel, wenn Sie von einem Gerät aus bei mehr als hundert Konten juristischer Personen angemeldet sind. Die einzige Aktivität bestand darin, eine Bankkarte auszustellen und deren Limit zu erweitern. Wie später bestätigt wurde, wurde auf diese Weise die Basis der Karten für die Geldwäsche vorbereitet. Auch auf der zweiten Ebene ist das Problem der Bots. Wenn der Kunde kein System zum Schutz vor Bots hat, führen sehr primitive Bots (die direkt auf die API zugreifen) in der Regel alle erforderlichen Aktionen (Brutforce, Kennwortprüfung) unter Umgehung der Webanwendung der Bank durch. Es gibt jedoch mehr „intelligente“ Bots, die von Betrügern verwendet werden, um den Anti-Bot-Schutz zu umgehen.

Solche Bots ahmen die Arbeit des Benutzers nach. Oft werden dafür Botnets verwendet. Das heißt, die Arbeit von Bots wird verteilt und nicht auf ein bestimmtes Hosting konzentriert. Solche Bots werden anhand der Szenarien ihrer Arbeit an Standorten und der Art der Aktion identifiziert. Dies bringt uns reibungslos auf die dritte Ebene.

Dritte Ebene: Wir analysieren das Benutzerverhalten in einem bestimmten Kanal

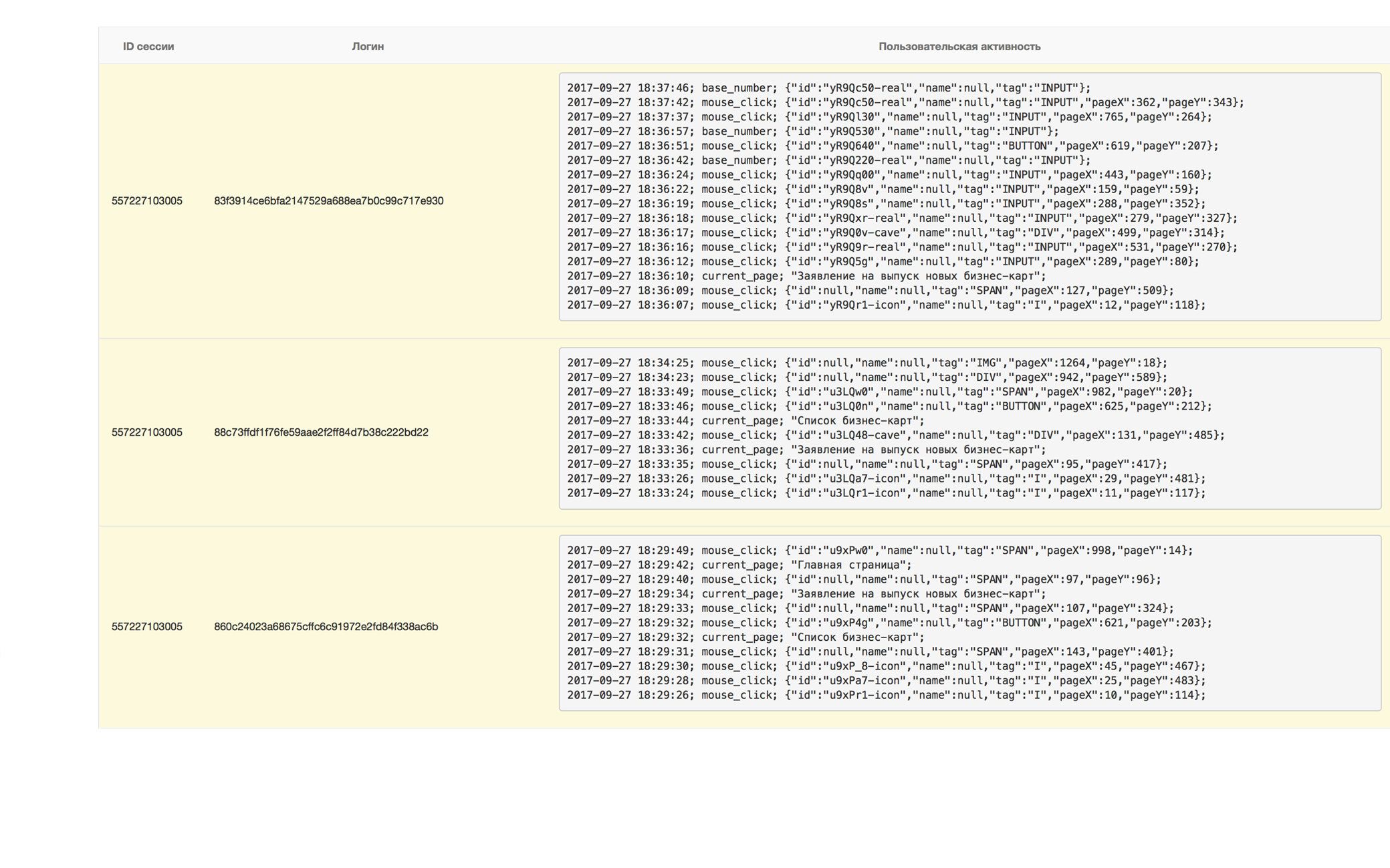

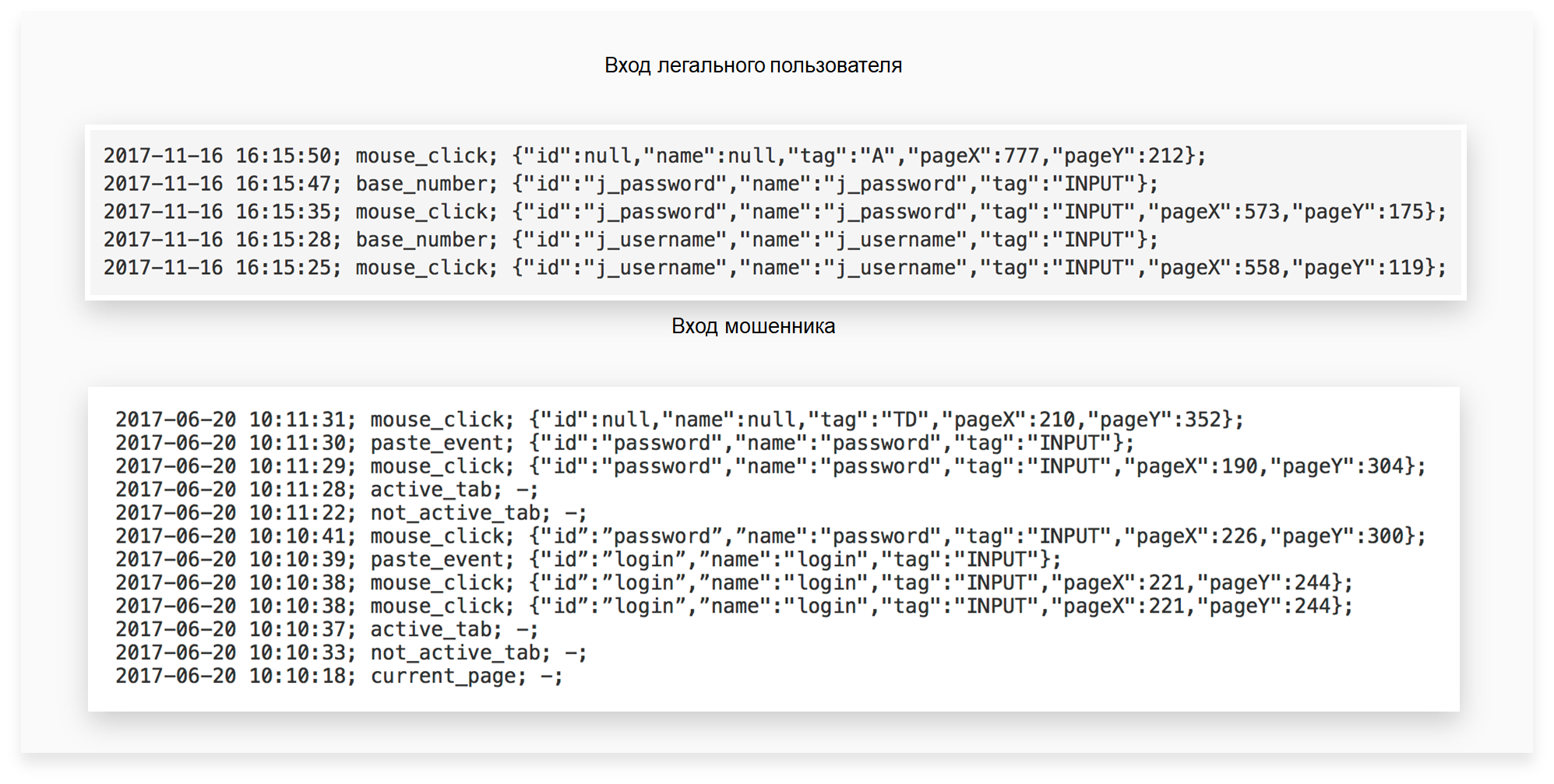

Wenn wir auf der zweiten Ebene analysieren, was der Benutzer im System tut, analysieren wir auf der dritten Ebene zusätzlich, wie der Benutzer bestimmte Aktionen ausführt. Wir zeigen dies anhand eines realen Beispiels (Abb. 7).

Abb. 7. Vergleich der Arbeit im System eines legalen Benutzers und eines Betrügers: Identifizierung untypischer und verdächtiger Handlungen

Abb. 7. Vergleich der Arbeit im System eines legalen Benutzers und eines Betrügers: Identifizierung untypischer und verdächtiger HandlungenIm oberen Teil der Abbildung ist die Abfolge der Aktionen eines legalen Benutzers sichtbar. Das heißt, er ruft die Seite auf, um auf das RB-System zuzugreifen, gibt über den oberen Ziffernblock das Login und das Passwort ein und klickt dann auf „Enter“. Der untere Teil der Abbildung zeigt eine typische Version der Arbeit eines Betrügers, der irgendwie Anmeldungen und Passwörter gesammelt hat, beispielsweise mithilfe gefälschter (Phishing-) Websites oder mithilfe eines Trojaners. Er hat ihre ganze Basis. Natürlich gibt der Betrüger die empfangenen Daten nicht erneut ein, sondern kopiert sie bei der Eingabe des RB aus der Zwischenablage. Und das ist im Screenshot deutlich zu sehen.

Darüber hinaus werden alle auf früheren Ebenen beschriebenen Methoden zur Analyse des Geräte- und Benutzerverhaltens verwendet. Auf dieser Ebene werden Algorithmen für maschinelles Lernen aktiv eingesetzt. Eines der auffälligsten Beispiele ist die Verwendung biometrischer Technologien wie Tastatur- und Cursorhandschrift unter Berücksichtigung des Verhaltens und der Gewohnheiten der Arbeit des Benutzers im System. In Abb. Abbildung 8 zeigt das Skript zur Verwendung der Tastaturhandschrift auf der Benutzerautorisierungsseite, das vom Group-IB Secure Bank-System „erfasst“ wurde.

Abb. 8. Das Skript zur Verwendung der Tastaturhandschrift auf der Benutzerautorisierungsseite.

Abb. 8. Das Skript zur Verwendung der Tastaturhandschrift auf der Benutzerautorisierungsseite.

In der Grafik entlang der Achse wird die akkumulierte Handschrift eines legitimen Benutzers bei der Eingabe des Logins und des Passworts hervorgehoben. Auffälligere Schwankungen kennzeichnen die Tastaturhandschrift des Betrügers. Es ist ersichtlich, dass die Handschrift der Tastatur unterschiedlich ist. Über den Diagrammen sind zwei integrale Schätzungen der Unterschiede zwischen ihnen angegeben. Die Schätzwerte überschreiten die festgelegten Schwellenwerte, was auf ein atypisches Verhalten eines legitimen Benutzers hinweist.

Die Kombination der oben genannten Technologien zur Verhaltensanalyse ermöglicht es Ihnen, Betrug zu identifizieren, der mithilfe von Social Engineering begangen wurde. Diese Technologien können auch die Anzahl falsch positiver Ergebnisse von Transaktions-Betrugsbekämpfungssystemen verringern. Mit einer Genauigkeit von 91% stellte sich beispielsweise heraus, dass 78% der Fehlalarme des Transaktions-Betrugsbekämpfungssystems für Fälle von Social Engineering fallen gelassen wurden, wodurch die internen Ressourcen der Bank erheblich entlastet werden, einschließlich der Masse der Anrufe von verärgerten Kunden.

Vierte Ebene: Wir implementieren eine kanalübergreifende Analyse der Benutzer und ihres Verhaltens

Auf der vierten Ebene werden Technologien zur Analyse und Korrelation von Daten zum Benutzerverhalten auf seinen Geräten verwendet, wenn über verschiedene Interaktionskanäle mit der Bank gearbeitet wird.

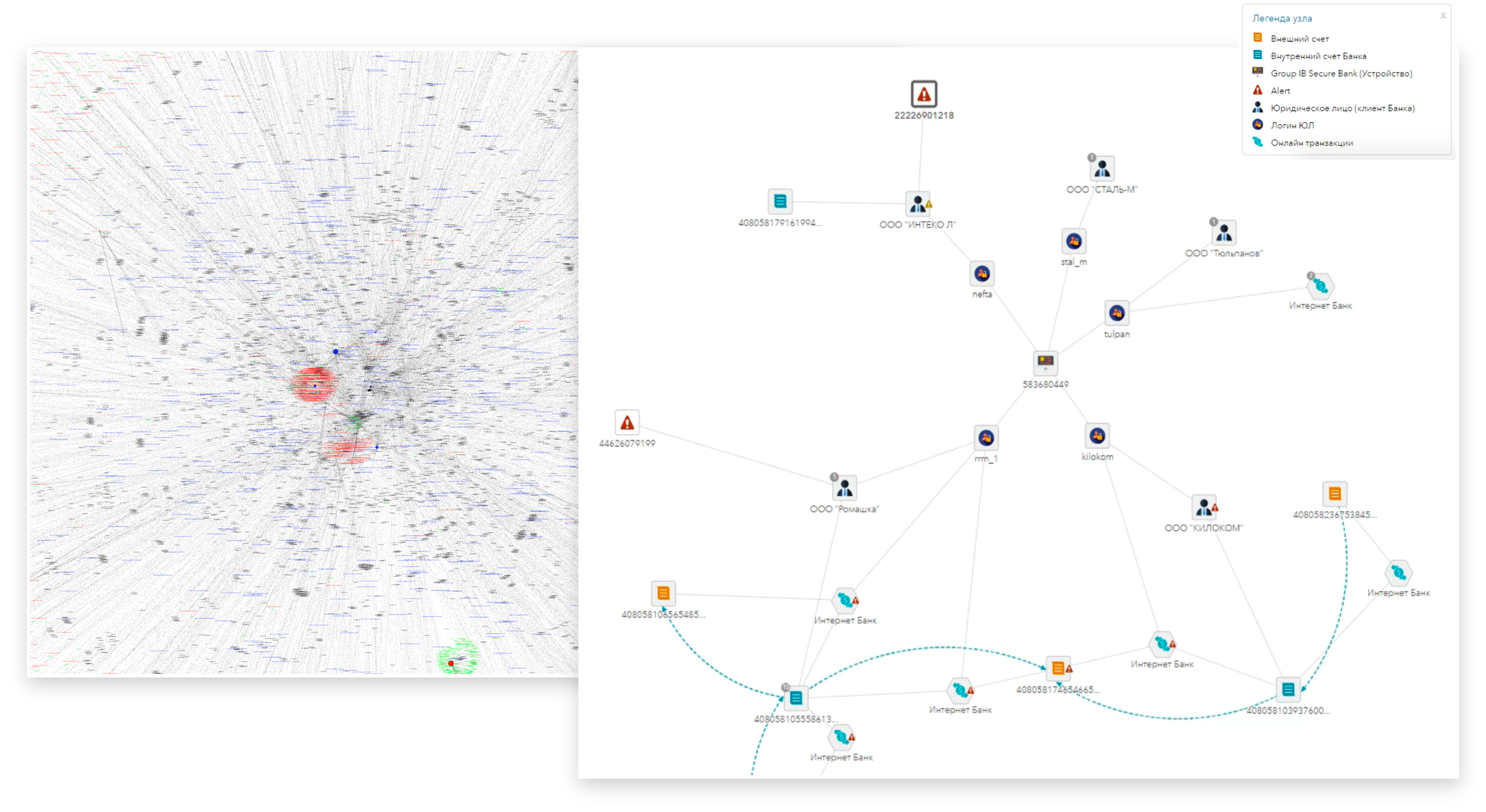

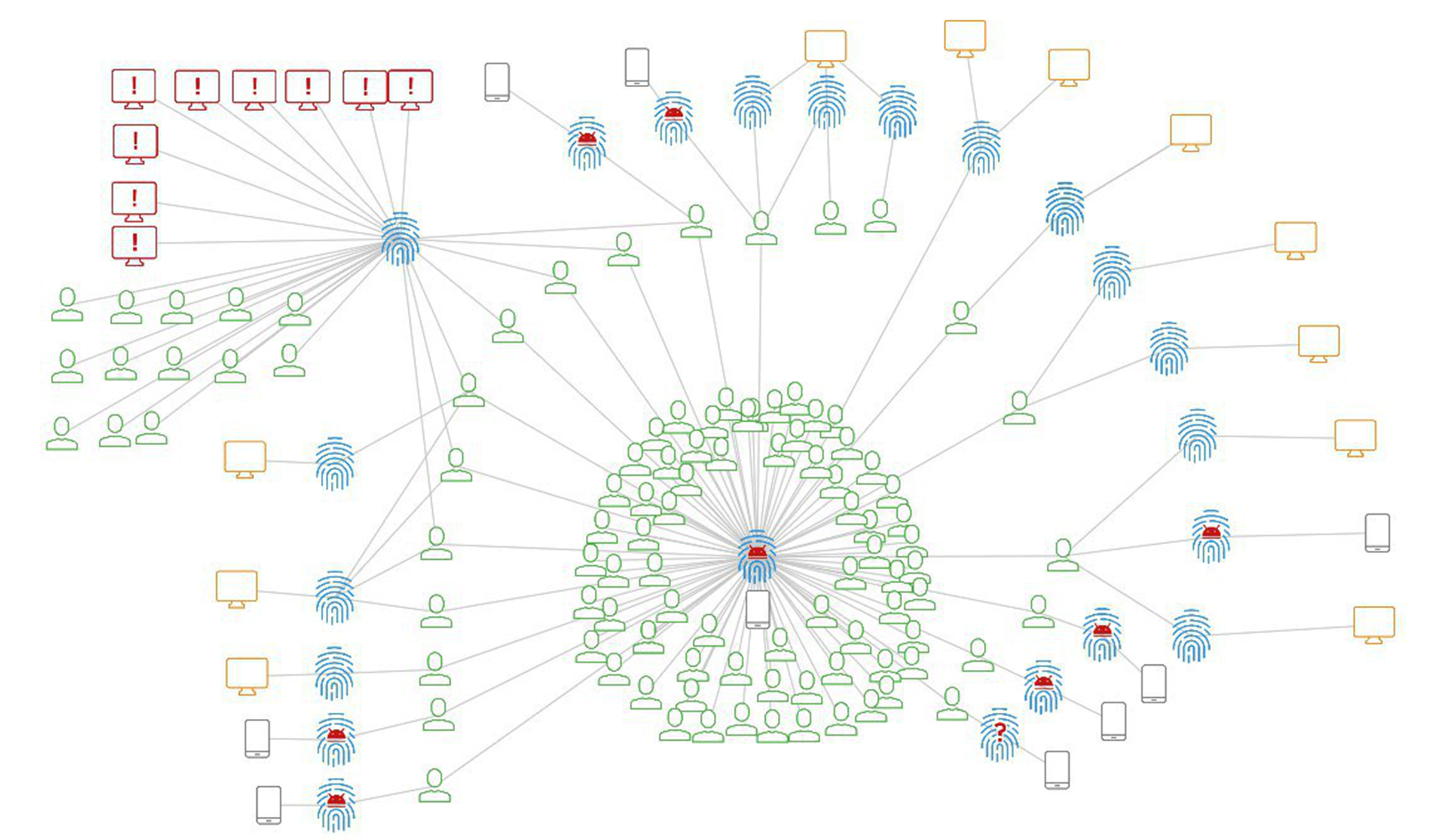

Wie effektiv dies ist, wird in einem der realen Fälle gezeigt, deren grafische Zusammenhänge in Abb. 1 dargestellt sind. 9.

Abb. 9. Grafische Verbindungen, die die Arbeit des Benutzers mit verschiedenen Geräten zeigen, darunter ein Betrugsgerät.

Abb. 9. Grafische Verbindungen, die die Arbeit des Benutzers mit verschiedenen Geräten zeigen, darunter ein Betrugsgerät.Der Betrüger wurde ursprünglich auf einem mobilen Gerät erkannt. Er verwendete einen mobilen Trojaner, um Anmeldungen und Passwörter, Zahlungskartendetails und SMS-Bestätigungen der Bank für nicht autorisierte Zahlungen abzufangen. Eine Analyse der Beziehung zwischen den Konten und den von ihnen verwendeten Geräten ermöglichte es, das mobile Gerät eines Betrügers zu erkennen, das in der Mitte und unten im Bild in der Kontenwolke angezeigt wird. Wie Sie sehen, hat nur ein Teil der gefährdeten Konten zuvor über die mobile Anwendung funktioniert. Ein weiterer wesentlicher Teil der identifizierten Konten wurde zuvor im Internetbanking verwendet. Später stellte sich heraus, dass derselbe Betrüger Methoden des Social Engineering verwendete, um sie zu kompromittieren. Das Gerät des Betrügers, mit dem er auf die Online-Bank der Opfer zugegriffen hat, wurde ebenfalls identifiziert. Ihre Gruppe sticht im oberen linken Teil der Figur hervor.

Der Betrüger löschte den Browserverlauf, nachdem er nacheinander 3 bis 8 Konten verwendet hatte, um die Spuren seiner Arbeit zu vertuschen. Alle Geräte hatten jedoch den gleichen digitalen Fingerabdruck (denken Sie an Stufe 1). Durch dieses Betrügergerät wurden andere Opfer identifiziert. Darüber hinaus entstand durch diese Analyse der Bindungen ein Fall, in dem ein Betrüger mithilfe von Social-Engineering-Methoden ein Opfer „züchtete“, um ein Expressdarlehen mit anschließendem Diebstahl ausgegebener Kreditmittel zu erhalten.

In diesem Beispiel können wir die folgenden Ergebnisse zusammenfassen:

- Erstens ermöglichte eine kanalübergreifende Analyse von Diebstahlversuchen mit mobilen Trojanern die Identifizierung und Verhinderung von Diebstahlversuchen, die in keiner Weise mit dem Schadcode zusammenhängen, sondern mithilfe von Social Engineering durchgeführt werden.

- Zweitens half er auch dabei, ein vollständiges Bild der Arbeit des Betrügers zu erstellen und Diebstahl vom gesamten Kundenstamm unabhängig vom Remote-Banking-Kanal zu verhindern.

- Drittens erhielten wir weitere Daten für weitere Untersuchungen.

, iOS , , , , .

:

, , — , , - .. , , , , .

Abb. 10. : ( )

Abb. 10. : ( ), . , , . ( . 10 ), ( . 10 B). , , , . , .

(Threat Intelligence), , ,

, . , , , .

, . , , .

« », No3 (145)\ 2018.