ESET hat eine neue Cyberkampagne entdeckt, bei der gestohlene Zertifikate zum Signieren eines Codes verwendet werden. Digitale Zertifikate der D-Link Corporation und von Changing Information Technologies wurden von einer hochqualifizierten Cyberspionagegruppe mit Schwerpunkt auf Ostasien gestohlen.

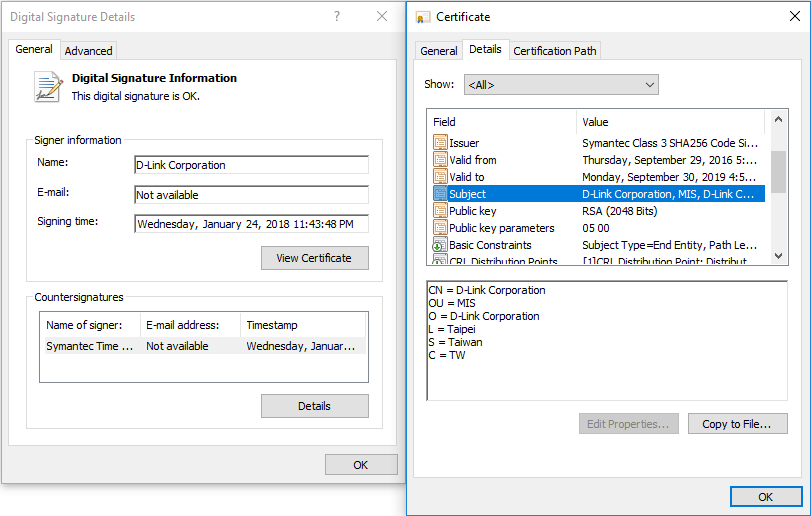

Wir haben eine böswillige Kampagne festgestellt, als unsere Systeme mehrere Dateien als verdächtig markiert haben. Interessanterweise wurden die markierten Dateien mit einem gültigen Zertifikat der D-Link Corporation digital signiert. Das gleiche Zertifikat wurde zum Signieren legitimer D-Link-Software verwendet. Dieses Zertifikat wurde höchstwahrscheinlich gestohlen.

Nachdem wir die Bösartigkeit der Datei bestätigt hatten, meldeten wir ein Problem in D-Link, das eine eigene Untersuchung einleitete. Infolgedessen

widerrief das Unternehmen am 3. Juli

ein kompromittiertes digitales Zertifikat.

Abbildung 1. Digitales D-Link-Zertifikat zum Signieren von Malware

Abbildung 1. Digitales D-Link-Zertifikat zum Signieren von MalwareMalware

Im Verlauf der Studie haben wir zwei Familien von Schadprogrammen gefunden, die gestohlene Zertifikate verwenden - eine Hintertür zur Fernsteuerung des Zielgeräts und eine zugehörige Komponente zum Stehlen von Passwörtern. JPCERT hat kürzlich

eine detaillierte Analyse der Hintertür von Plead veröffentlicht. Laut Trend Micro wird es von der

Cyberspionagegruppe BlackTech eingesetzt .

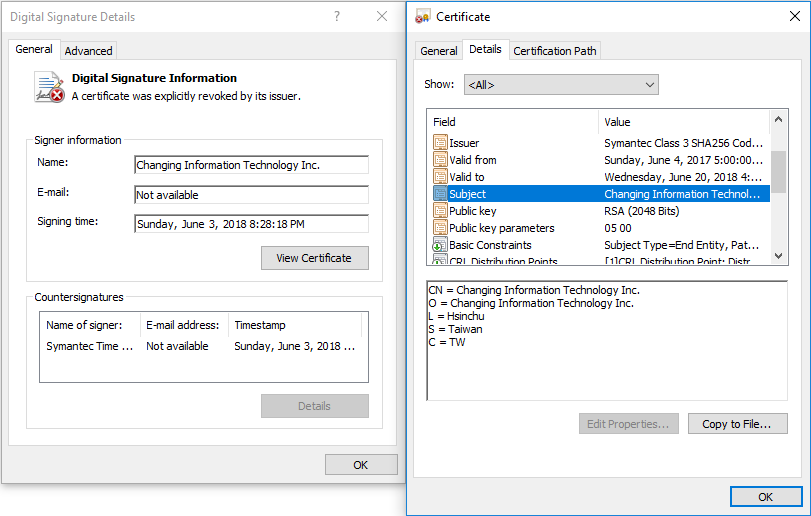

Zusätzlich zu den Plead-Mustern mit digitaler Signatur D-Link haben wir Muster identifiziert, die vom taiwanesischen Informationssicherheitsunternehmen Changing Information Technology Inc. signiert wurden.

Abbildung 2. Digitales Zertifikat von Changing Information Technology Inc. wird zum Signieren von Malware verwendet

Abbildung 2. Digitales Zertifikat von Changing Information Technology Inc. wird zum Signieren von Malware verwendetZertifikat ändern Information Technology Inc. Rückruf 4. Juli 2017, jedoch verwendet die BlackTech-Gruppe es immer noch, um ihre bösartigen Tools zu signieren.

Die Möglichkeit eines Kompromisses mehrerer taiwanesischer Technologieunternehmen und die Wiederverwendung ihrer Zertifikate bei neuen Angriffen zeigt die hohe Qualifikation der Cybergruppe und ihr Interesse an dieser Region.

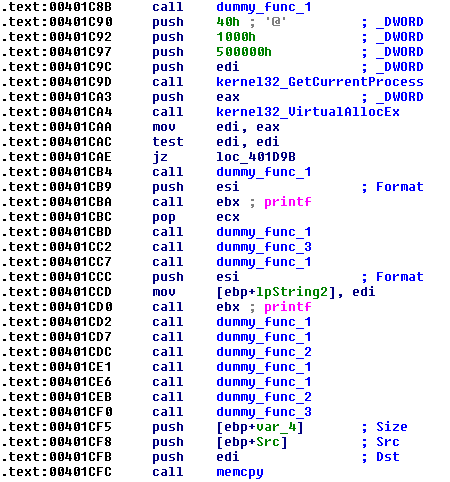

Signierte Plead-Beispiele werden mithilfe von Junk-Code stark verschleiert, aber der Zweck der Malware ist in allen Beispielen gleich - von einem Remote-Server herunterladen oder einen kleinen verschlüsselten Binär-Blob von einem lokalen Laufwerk öffnen. Es enthält einen verschlüsselten Shellcode, der das endgültige Plead-Backdoor-Modul lädt.

Abbildung 3. Verschleierter Plead-Backdoor-Code

Abbildung 3. Verschleierter Plead-Backdoor-CodeDas Tool zum Diebstahl von Passwörtern wird zum Sammeln gespeicherter Passwörter in den folgenden Anwendungen verwendet:

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

Warum digitale Zertifikate stehlen?

Die Verwendung gestohlener digitaler Zertifikate ist eine Möglichkeit, sich zu tarnen. Mithilfe von Zertifikaten sieht Malware legitim aus und umgeht daher den Schutz, ohne Verdacht zu erregen.

Die wahrscheinlich bekannteste Malware, die mehrere "Alien" -Zertifikate verwendet hat, ist

Stuxnet , das 2010 entdeckt wurde und als erste Cyberwaffe bekannt ist, die sich auf kritische Infrastruktur konzentriert. Stuxnet verwendete digitale Zertifikate, die von RealTek und JMicron, renommierten Technologieunternehmen aus Taiwan, gestohlen wurden.

Diese Taktik gilt jedoch nicht nur für groß angelegte Vorfälle wie Stuxnet, wie die jüngste Entdeckung zeigt.

Kompromissindikatoren:

Erkennung durch ESET-Produkte:Trojaner Win32 / PSW.Agent.OES

Trojaner Win32 / Plead.L

Win32 / Plead.S Trojaner

Trojaner Win32 / Plead.T

Win32 / Plead.U Trojaner

Trojaner Win32 / Plead.V

Trojaner Win32 / Plead.X

Win32 / Plead.Y Trojaner

Trojaner Win32 / Plead.Z

Nicht signierte Proben (SHA-1):80AE7B26AC04C93AD693A2D816E8742B906CC0E3

62A693F5E4F92CCB5A2821239EFBE5BD792A46CD

B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8

11A5D1A965A3E1391E840B11705FFC02759618F8

239786038B9619F9C22401B110CF0AF433E0CEAD

Signierte Proben (SHA-1):1DB4650A89BC7C810953160C6E41A36547E8CF0B

CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF

9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039

13D064741B801E421E3B53BC5DABFA7031C98DD9

C & C-Server:amazon.panasocin [.] com

office.panasocin [.] com

okinawas.ssl443 [.] org

Seriennummern der Zertifikate zum Signieren des Codes:D-Link Corporation:

13: 03: 03: E4: 57: 0c: 27: 29: 09: E2: 65: Dd: B8: 59: De: Ef

Ändern der Informationstechnologie Inc .: 73: 65: ED: E7: F8: FB: B1: 47: 67: 02: D2: 93: 08: 39: 6F: 51

1E: 50: CC: 3D: D3: 9B: 4A: CC: 5E: 83: 98: CC: D0: DD: 53: EA