Neulich wurde

bekannt, dass eine Gruppe von Angreifern die gültigen Zertifikate von D-Link, einem bekannten Hersteller von Netzwerkgeräten, beschlagnahmt hat. Außerdem wurden Zertifikate von einem anderen taiwanesischen Unternehmen gestohlen. Die erhaltenen Zertifikate wurden verwendet, um Software zu erstellen, die die Passwörter der Konten der Opfer stiehlt.

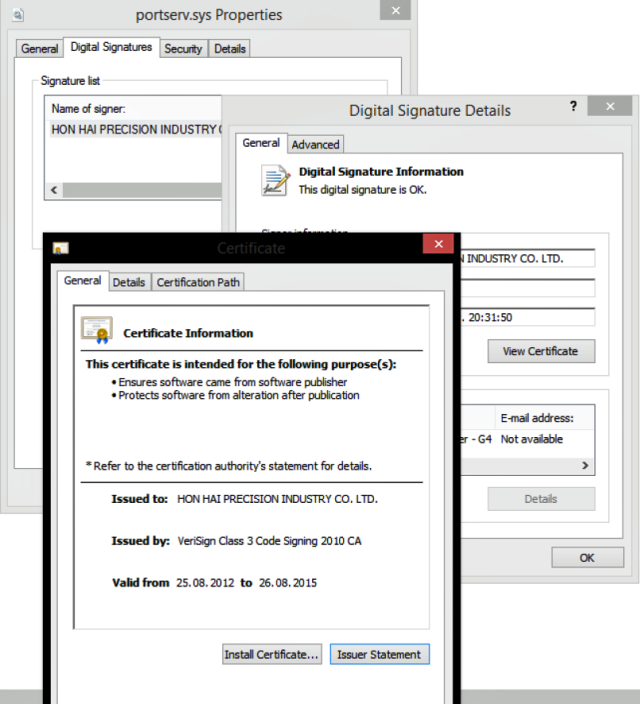

Zertifikate waren erforderlich, damit Antivirensoftware schädliche Programme als legitime Software akzeptieren und nicht blockieren konnte. Dies geschah, weil Microsoft Windows und MacOS, einschließlich vieler anderer Betriebssysteme, die Sicherheit der Software anhand des Zertifikats überprüfen, mit dem sie signiert ist. Im Fall von D-Link ist das „Vertrauensniveau“ von Sicherheitssoftware für solche Programme sehr hoch.

Die Angreifer gehören zur BlackTech-Gruppe. Das zweite Unternehmen, dessen Zertifikate nicht weggenommen werden, heißt Changing Information Technology. All dies wurde von einem Informationssicherheitsspezialisten von Eset erzählt. Angreifer benötigten Zertifikate, um zwei Elemente derselben Malware zu signieren. Ein Element ist eine ferngesteuerte Hintertür und das zweite ist ein Passwort-Sweeper.

Eset klassifiziert die Malware als Plead. Mit dieser Software werden Cyberspionagekampagnen in Ostasien durchgeführt. Über diese Malware wurde bereits viel geschrieben. Japan Computer Emergency Response hat Plead

hier und Trend Micro hier beschrieben.

Laut Experten für Informationssicherheit ist die Tatsache, dass es den Angreifern gelungen ist, Zertifikate von zwei taiwanesischen Unternehmen gleichzeitig zu stehlen und dann auch eine mit legalen Zertifikaten signierte Software zum Stehlen von Passwörtern zu erstellen, ein Beweis für die beträchtliche Erfahrung des Hacker-Teams, das alles umgedreht hat.

Vertreter von D-Link bestätigten das Problem. Ein

offizieller Beitrag besagt, dass die Zertifikate von "einer sehr aktiven Gruppe von Cyberkriminellen" gestohlen wurden. Das Unternehmen beeilte sich außerdem zu erklären, dass seine Kunden von dem Diebstahl nicht betroffen waren. Bei einigen von ihnen können jedoch Probleme auftreten - Fehler beim Versuch, mit IP-Kameras über einen Browser zu arbeiten. Jetzt arbeiten die D-Link-Ingenieure an der Erstellung einer Firmware, die das Problem löst. Benutzer, die mit einer mobilen Anwendung arbeiten, haben keine Probleme.

D-Link und Changing Information Technology haben gestohlene Zertifikate bereits widerrufen. Bis zur Veröffentlichung von Firmware-Updates für Geräte melden Browser Problemzertifikate und "legale" Benutzer, wie oben erwähnt. Angreifer können wiederum gefälschte Nachrichten über Probleme mit Zertifikaten erstellen. Wenn ein Benutzer auf die aktive Schaltfläche klickt, überträgt er ihn auf eine Phishing-Ressource oder bietet ihm an, eine Art „kurative“ Software herunterzuladen. Das Unternehmen bittet alle, solche Angebote zu unterlassen.

Der Trick, den die Angreifer angewendet haben, ist überhaupt nicht neu. Viele Gruppen haben es schon einmal benutzt, aber der bekannteste Fall ist

Stuxnet . Spyware blieb lange Zeit durch die Verwendung von RealTek- und Jmicron-Zertifikaten unbemerkt.

Der Diebstahl von Zertifikaten zum Signieren von Spyware ist ein häufigerer Angriff von Angreifern als allgemein angenommen. Der erste Fall wurde 2003 bekannt. Jetzt gibt es sogar Zertifikatspeicher, die jemand wegnimmt und kauft. Das Ziel ist dasselbe wie das von Angreifern aus der BlackTech-Gruppe - ihre Software mit einem legitimen Zertifikat zu signieren.

Einer dieser Dienste funktioniert seit 2011 problemlos. Und wenn es über ihn bekannt wurde, bedeutet dies nicht, dass andere ähnliche "Handelsunternehmen" in naher Zukunft bekannt werden. Nein, sie werden weiterarbeiten und sich nur zufällig beweisen. Und sie werden immer gefragter. Recorder Future hat einen Bericht veröffentlicht, der besagt, dass die Nachfrage nach gestohlenen Zertifikaten von „weißen“ Sicherheitsanbietern

nur wächst . In einigen Fällen haben Cyberkriminelle Zugriff auf Konten in Unternehmen, die Zertifikate erstellen. Auf Anfrage können sie das erforderliche Zertifikat „auf Bestellung“ erstellen.