Bild: Grüne Mamba , CC BY-ND 2.0

Bild: Grüne Mamba , CC BY-ND 2.0Auf der BSides-Konferenz in London

sprachen Forscher des britischen Unternehmens INSINIA

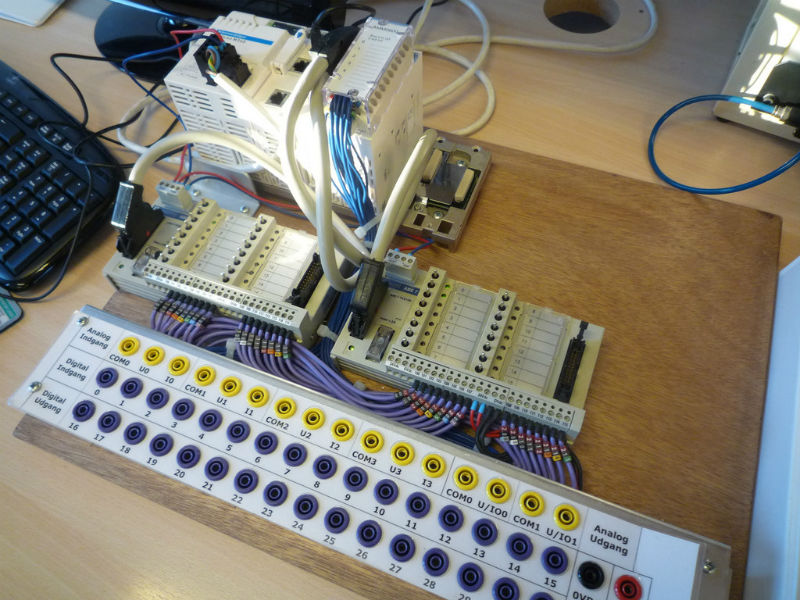

darüber, wie es ihnen gelungen ist, ein Gerät zur Durchführung lokaler Angriffe auf SCADA-Systeme zu entwickeln.

Wenn dieses Gadget mit der IT-Infrastruktur des Unternehmens verbunden ist, kann es Informationen über das Netzwerkgerät sammeln und Befehle an Steuerungen für Industrieanlagen senden, um technologische Prozesse zu stoppen.

Eine Fabrik und vier Codezeilen hacken

Das Gerät ist ein Mikrocontroller auf dem Arduino. Wenn es physisch in der Infrastruktur installiert ist, durchsucht das Gadget das Netzwerk schnell, um die mit ihnen verbundenen Steuerungen (SPS) zu finden. In Zukunft kann er Befehle an die Steuerungen senden, einschließlich zum Stoppen der Ausrüstung. Laut den Forschern "werden nur vier Codezeilen benötigt, um den industriellen Prozess zu unterbrechen."

Im Falle eines solchen Angriffs löst ein einfacher Neustart des Zielsystems das Problem nicht. Schließlich kann ein böswilliges Gerät das Gerät wieder ausschalten, bis es erkannt wird.

Ist es möglich, sich zu verteidigen?

Es ist normalerweise sehr schwierig, die Tatsache eines solchen Angriffs festzustellen, wenn ein Angreifer mit Zugriff auf die Infrastruktur ein bösartiges Gerät installiert. Ohne automatisierte Überwachungstools ist es fast unmöglich, eine solche nicht autorisierte Verbindung zu erkennen.

Infolgedessen sehen die Folgen des Angriffs für das Personal der Industrieanlage wie seltsame Probleme aus, deren Suche sehr lange dauern kann, bis das System im Leerlauf bleibt.

Am Donnerstag, den 12. Juni um 14.00 Uhr, wird Roman Krasnov, ein Experte für Informationssicherheit für industrielle Systeme, im Rahmen des kostenlosen Webinars von Positive Technologies über die Verwendung des PT ISIM-Produkts zum Schutz von ICS sprechen. Das System wurde neu gestaltet, beispielsweise wurde die Komponente PT ISIM netView Sensor angezeigt, die die Lösung der täglichen Aufgaben von Spezialisten für Informationssicherheitssysteme erleichtert, z. B. die Netzwerküberwachung, die Überwachung der Zusammensetzung und Konfiguration von Knoten sowie die Verwaltung von Ereignissen und Vorfällen.

Zur Teilnahme am Webinar ist eine Registrierung erforderlich .