In Zeiten unkontrollierter ballistischer Granaten gab es ein Sprichwort: "Die Bombe fällt nicht zweimal in denselben Trichter." Seitdem erschien Munition mit einer einstellbaren Flugbahn, und das Sprichwort begann die Hoffnung zu symbolisieren, dass Menschen aus den Fehlern anderer Menschen lernen können und zweimal

episches Versagen im selben Szenario nicht passieren kann. Wie sie jedoch sagen, "noch nie passiert und hier wieder" ...

Wir hatten noch keine Zeit, die Geschichte vom Januar 2017 vollständig zu vergessen, als der Strava-Fitnessdienst

die Standorte der US-Geheimobjekte

enthüllte , da es bei einem anderen ähnlichen Dienst einen noch epischeren Fehler gab. Die

Polar Flow Sport-

App zeigte, wo Mitarbeiter geheimer Militärbasen und anderer sensibler Objekte von besonderer Bedeutung leben.

Überraschenderweise lieferte der Polar Flow-Dienst noch mehr Daten als bei Strava. Leider hat das Leben den Mitarbeitern, die für den Schutz von Informationen bei Polar verantwortlich sind, nichts beigebracht. Jetzt konnte man sich nicht nur auf die Suche nach Sportlern in geheimen Einrichtungen beschränken. Aber was noch wichtiger ist, um die vollständigen Namen dieser Personen herauszufinden und auch, wie oft und wo sie zuvor trainiert haben.

Nach dem Skandal mit Strava analysierte das Bellingcat-Forschungsteam zusammen mit der niederländischen Veröffentlichung De Correspondent die Arbeit anderer Fitnessdienste und stellte fest, dass das Ausmaß der unechten Weitergabe geheimer Daten aus dem Polar Flow-Dienst noch größer war.

Polar Flow ist eine Anwendung, mit der Sie die tägliche körperliche Aktivität, den Kalorienverbrauch, die Trainingsdauer und die zurückgelegte Strecke verfolgen und analysieren können. Gleichzeitig präsentierten die Entwickler es als soziale Plattform, mit der Benutzer unter anderem die Routen ihrer Lauf- und Gehübungen teilen können.

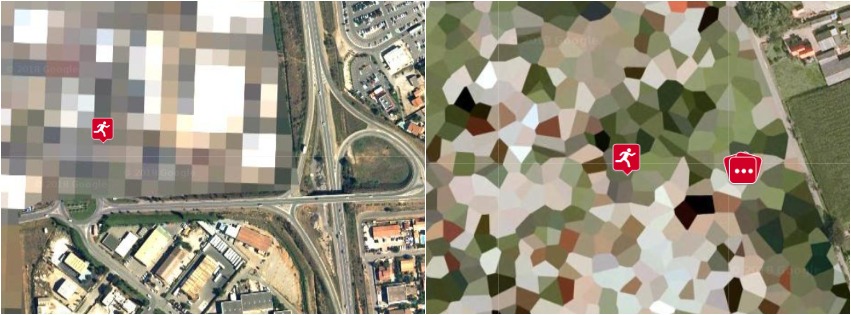

Insbesondere werden alle Aktivitäten auf einer Karte namens

Explore angezeigt. Durch die Anzeige aller Trainingseinheiten auf einer Karte zeigt Polar nicht nur einige medizinische Indikatoren, Routen, Daten, Zeiten und Dauer von Benutzerübungen an, sondern auch die Koordinaten ihres Wohn- und Arbeitsortes. Benutzer schalten normalerweise ihre Fitness-Tracker ein, wenn sie das Haus verlassen. Offenlegung der Orte ihrer Bewohner auf der Karte im Klartext.

Das Verfolgen der Informationen war selbst für einen uneingeschränkten Liebhaber der Geheimnisse anderer Personen direkt auf der Website recht einfach: Sie müssen eine Immobilie mit einem besonderen Status finden (auf Anfrage des Staates bereits bekannt oder sorgfältig

versteckt in einem schwarzen Quadrat auf Online-Karten). Wählen Sie eine der „Athleten“ -Spuren nach Nähe aus. Identifizieren Sie das mit der Joggingstrecke verknüpfte Profil und sehen Sie, wo dieser Benutzer noch trainiert.

So können Sie andere

interessante Orte mit minimalen deduktiven Fähigkeiten finden. Je mehr Athleten Sie analysieren, desto mehr vertrauliche Informationen können Sie letztendlich sammeln. In ihren Profilen geben Benutzer häufig echte Namen und Fotos an, auch wenn sie ihre Profile aus anderen sozialen Netzwerken nicht mit dem Polar-Datensatz verbunden haben.

Bellingcat-Analysten gingen noch viel weiter und übernahmen die API für Entwickler. Es stellte sich heraus, dass ein potenzieller Angreifer dadurch Benutzerdaten noch bequemer anzeigen konnte, selbst solche, die durch Datenschutzeinstellungen verborgen sind. Die API hatte keine Einschränkungen hinsichtlich der Anzahl der Treffer, sodass fast jeder Informationen über Millionen von Polar Flow-Benutzern sammeln und dem Data Mining unterziehen konnte.

Spur eines Mannes aus dem Gebäude der britischen Agentur MI6, Bild De Correspondent

Spur eines Mannes aus dem Gebäude der britischen Agentur MI6, Bild De CorrespondentNachdem sich die Journalisten an Polar gewandt hatten, entschuldigte sich das Unternehmen offiziell und berichtete, dass es die Tracking-Funktion deaktiviert hatte und sich bereits mit dem Problem befasste.

In Analogie zum

„Leck“ von „Google Docs“ durch Yandex.Search sagte Polar jedoch, dass das Leck nicht wirklich ernst genommen wurde:

Es ist wichtig zu verstehen, dass es keine Datenlecks gab, einschließlich persönlicher Lecks. Derzeit haben die meisten Polar-Benutzer private Datenschutzeinstellungen, sodass das Problem für sie überhaupt nicht gilt. Die Entscheidung, ob Schulungs- und Standortdaten gemeinsam genutzt werden sollen, liegt bei jedem Benutzer. Wir werden jedoch darüber informiert, dass Informationen über potenziell geheime Orte öffentlich sind. Daher haben wir beschlossen, die Explore-API vorübergehend zu schließen

.

Im Gegenzug äußerten Bellingcat-Forscher ihre Bedenken:

In einigen Ländern war es Soldaten verboten, auf der Straße Uniformen zu tragen, damit potenzielle Gegner sie nicht herausfinden konnten - und jetzt kann jeder mit Internetzugang und Einfallsreichtum herausfinden, wie er die Polar-Site richtig benutzt. Es ist leicht, die Einsatzzeit [der Militäreinheit], den Wohnort, das Foto und die Rolle des Soldaten in der Konfliktzone herauszufinden. Es erfordert nicht viel Vorstellungskraft, um zu erkennen, wie Extremisten oder staatliche Geheimdienste diese Informationen nutzen können.