In einem weiten Kreis von Menschen, die weit entfernt von modernen Technologien sind, ist es allgemein anerkannt, dass IT- und vor allem Informationssicherheitsspezialisten paranoid sind, die unter dem Einfluss professioneller Verformungen rückversichert sind und sich mit Dutzenden verschiedener Schutzmaßnahmen schützen, die sich häufig überlappen, um eine höhere Zuverlässigkeit zu gewährleisten. Leider sieht die Realität etwas anders aus und heute möchte ich zeigen, was normalerweise vor einer weiten Sicht verborgen ist. Der Schwerpunkt liegt auf den Ergebnissen der Überwachung der Internetaktivität von Besuchern verschiedener internationaler und nationaler Großveranstaltungen, die sich mit modernen Informationstechnologien und Informationssicherheit befassen. Cisco ist häufig Technologiepartner von Konferenzen und Ausstellungen wie RSA in San Francisco, BlackHat in Singapur und Mobile World Congress in Barcelona und organisiert auch eine eigene Veranstaltung in verschiedenen Ländern, die entweder Cisco Live oder Cisco Connect heißt. Und überall nutzen wir unsere Überwachungstechnologien, die ich gerne teilen möchte.

Ich werde mit dem russischen Cisco Connect beginnen, das einmal im Jahr in Moskau stattfindet und in dem Cisco seine neuesten Produkte vorstellt und über die Erfahrungen mit deren Verwendung zur Lösung verschiedener Geschäfts- und IT-Probleme spricht. An dieser Konferenz nehmen mehr als zweitausend Personen teil, die hauptsächlich der Kategorie der Ingenieure und führenden Spezialisten angehören, die für den Betrieb ihrer Infrastruktur verantwortlich sind und mehrere hundert bis zehntausende von Knoten umfassen. Diese Spezialisten kommen zur Cisco Connect-Konferenz und stehen neben dem Erwerb neuer Kenntnisse auch weiterhin mit ihrem Management oder ihren Mitarbeitern in Kontakt, beantworten Arbeitspost oder gehen zu verschiedenen Internetquellen, um eine Antwort auf neu auftretende Fragen zu finden. Mit anderen Worten, Cisco Connect-Besucher nutzen aktiv mobile Geräte (Tablets, Smartphones und Laptops) und den Cisco-Internetzugang. Das letzte Mal im Frühjahr haben wir beschlossen, unsere drahtlose Internetzugangsinfrastruktur in das DNS-Überwachungssystem Cisco Umbrella zu integrieren.

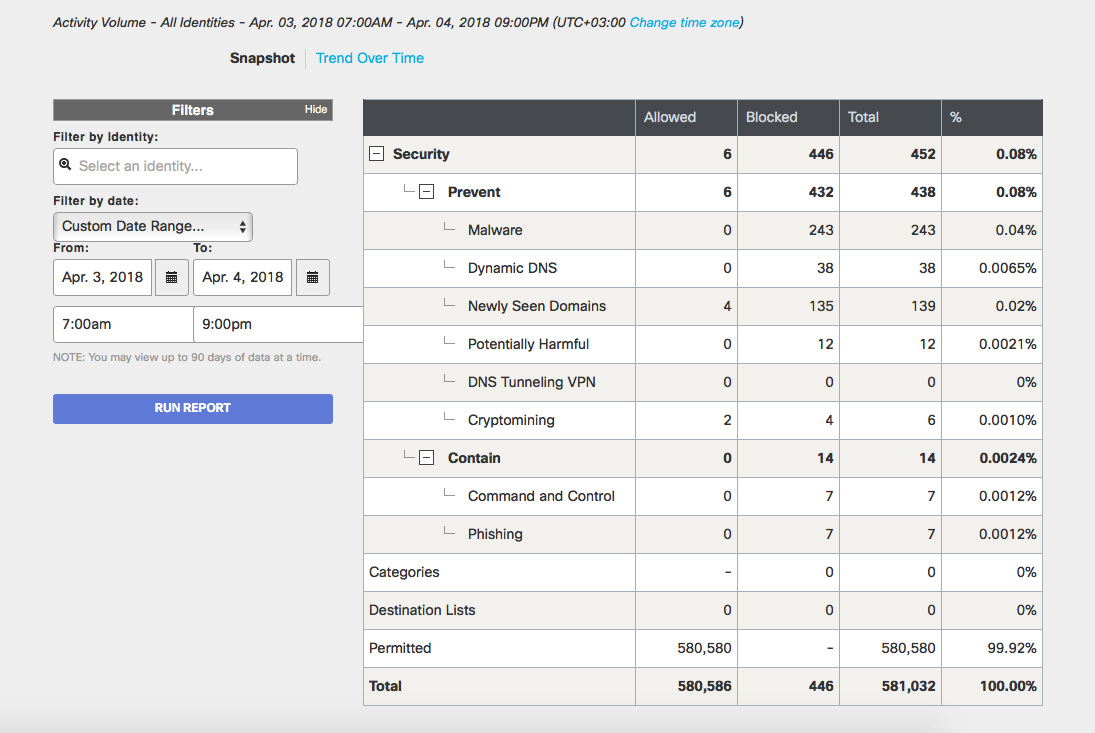

Wir haben nicht geschätzt, wie viele Cisco Connect-Teilnehmer den bereitgestellten drahtlosen Internetzugang nutzten, sondern wie viele den von ihrem Mobilfunkbetreiber bereitgestellten 3G / 4G-Zugang nutzten. Während der zwei Konferenztage von 7.00 Uhr am 3. April bis 21.00 Uhr am 4. April gingen jedoch etwa 600.000 DNS-Anfragen über den Cisco Umbrella-Dienst. Dies entspricht nicht so sehr dem gesamten Service, der täglich etwa 120 bis 150 Milliarden Anfragen verarbeitet. 0,08% dieser Anzahl von Anfragen hatten eine eindeutig böswillige Ausrichtung und wurden blockiert.

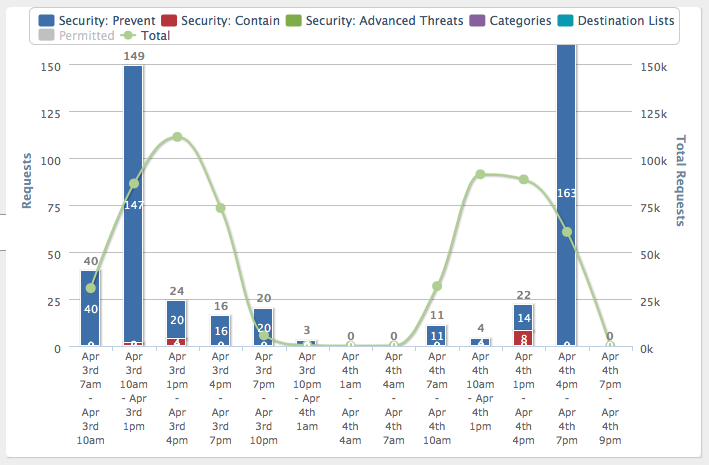

Es ist interessant, dass am ersten Tag etwa die Hälfte aller böswilligen Anfragen von uns in der ersten Hälfte des Tages (von 10 bis 13 Uhr) aufgezeichnet wurden, als es Plenarberichte gab, am zweiten Tag die Aktivierung aller schlechten Dinge nach 4 Uhr abends begann, als Die Konferenz ging zu Ende und die Teilnehmer bereiteten sich auf ein Kulturprogramm vor - einen kleinen Buffettisch und die Teilnahme am Konzert. Geringe Aktivität während des Restes der Zeit zeigt an, dass die Teilnehmer von Cisco Connect aktiv den Reden von Cisco-Experten und ihren Partnern zugehört haben und nicht durch Surfen im Internet und Arbeiten an Mobilgeräten abgelenkt wurden.

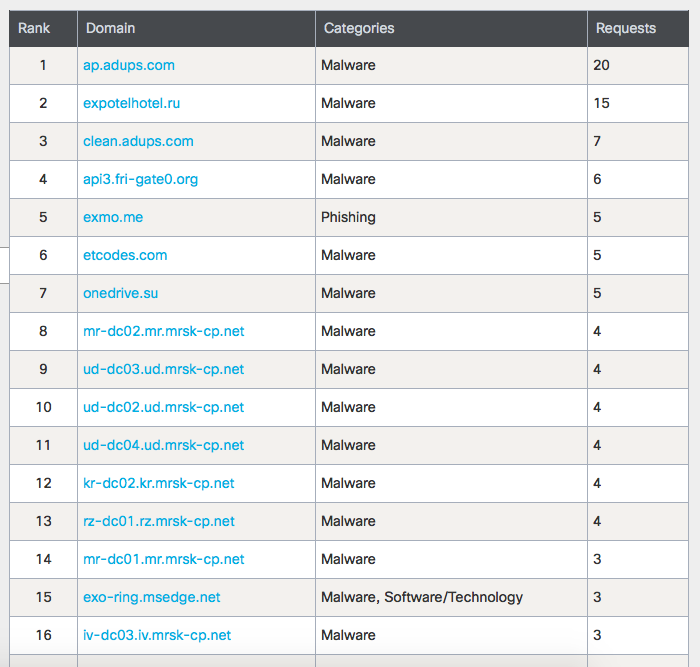

Laut Statistik waren die meisten blockierten Zugriffsversuche mit bösartigem Code verbunden.

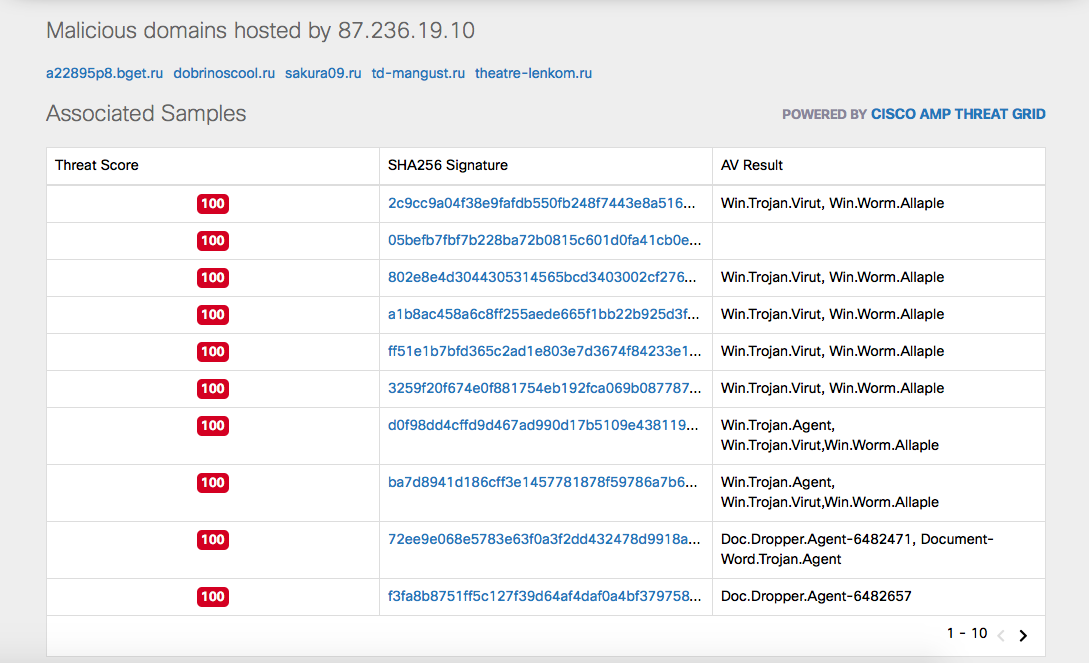

Der Cisco Umbrella-Dienst allein kann nicht feststellen, ob die besuchte Ressource infiziert ist oder nicht. Mit der Domain verknüpfte böswillige Beispiele geben nur an, dass sie in irgendeiner Weise mit der blockierten Domain oder IP-Adresse kommunizieren. Zum Beispiel wegen der Verbreitung von Schadcode aus dieser Domain. Oder wegen des bösartigen Codes, der als Kill-Switch auf diese Domain zugreift (derselbe WannaCry hat sich so verhalten). Oder wegen der Verwendung der Domäne als Befehlsserver. In jedem Fall ist dies Anlass für eine zusätzliche Untersuchung.

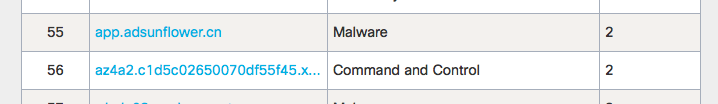

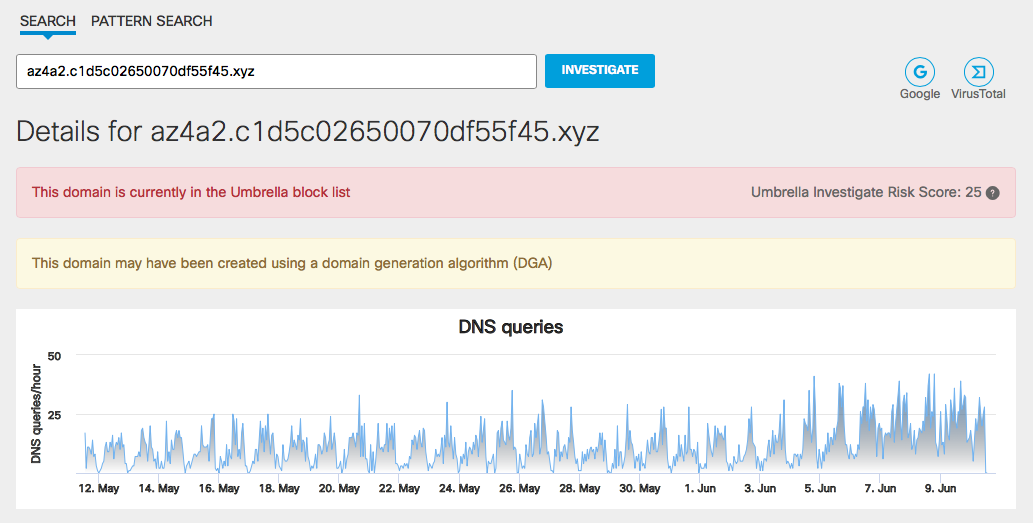

Bei den Befehlsservern haben wir solche Versuche aufgezeichnet.

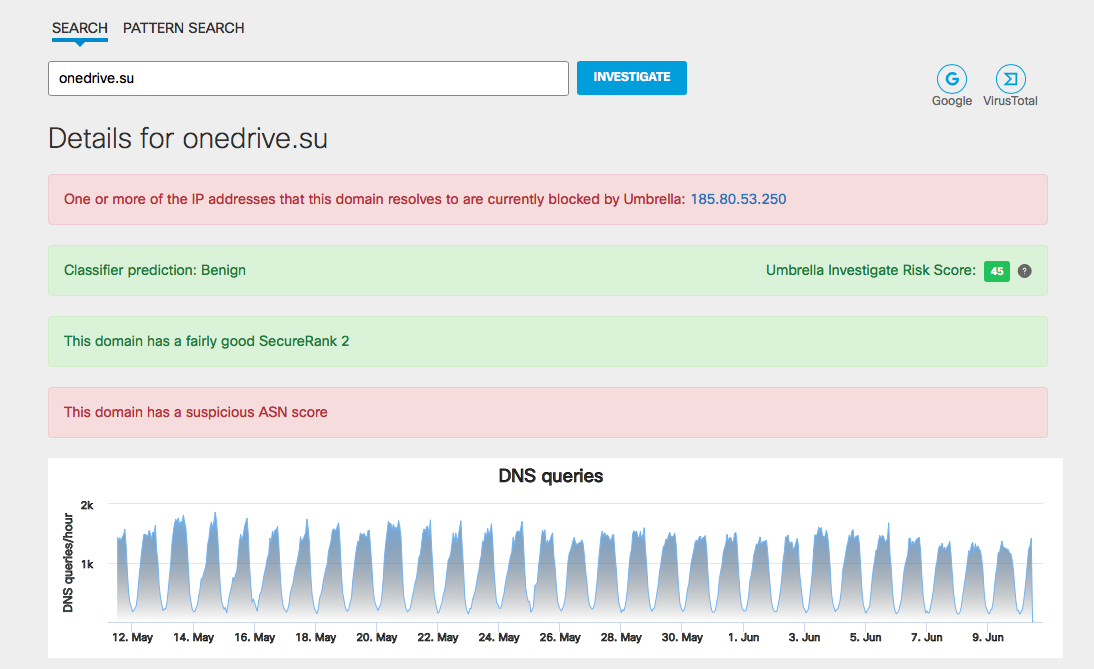

Ich möchte Ihre Aufmerksamkeit auf die Tatsache lenken, dass Cyberkriminelle das Thema im

Zusammenhang mit der Verwendung von Klondomänen oder Domänen, deren Namen denen von echten ähnlich sind, recht aktiv ausnutzen. So war es während Cisco Connect, als wir Versuche aufzeichneten, auf die Domäne onedrive [.] Su zuzugreifen.

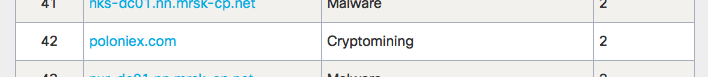

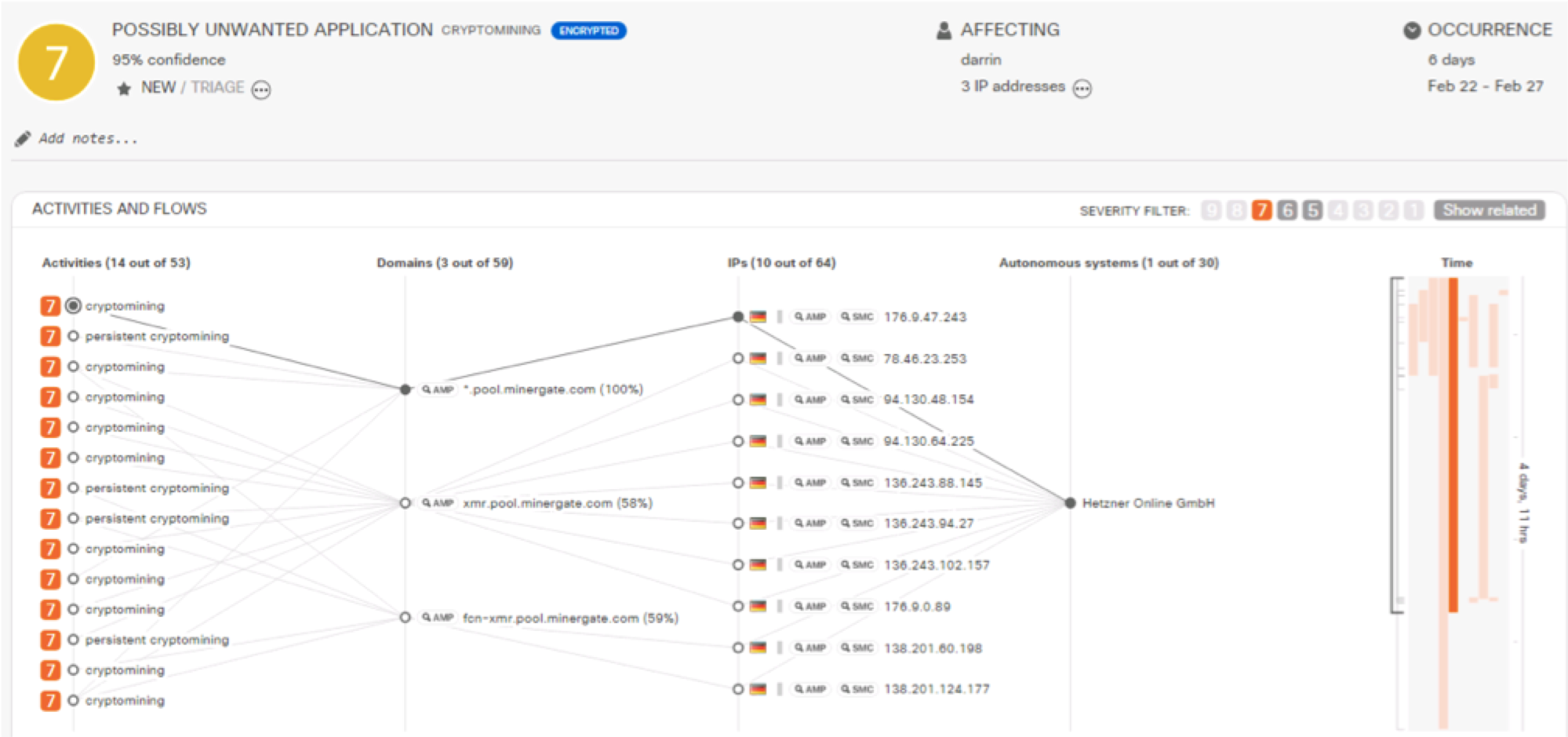

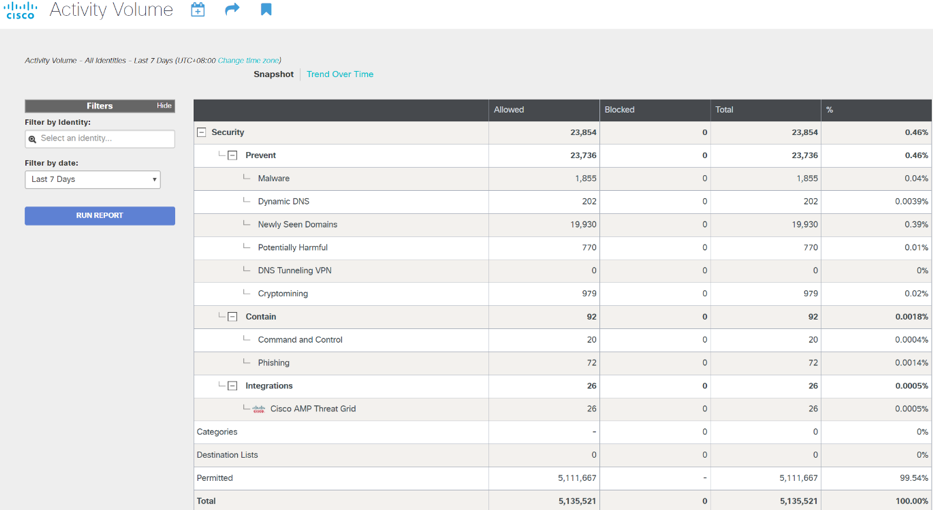

Schließlich bezogen sich mehrere Versuche auf die Aktivitäten von Crypto Miner. Dies ist eine weitere Grenzzone, die zusätzliche Untersuchungen erfordert, da nicht im Voraus gesagt werden kann, ob der Bergbau in diesem Fall legal ist (plötzlich hat jemand beschlossen, etwas mehr Geld zu verdienen) oder ob der Computer des Benutzers heimlich und für andere Zwecke verwendet wird. Ich habe bereits über verschiedene Möglichkeiten zur Erkennung von Mining mithilfe von Cisco-Lösungen geschrieben. Seitdem haben wir unsere Fähigkeiten in diesem Bereich nur noch verstärkt.

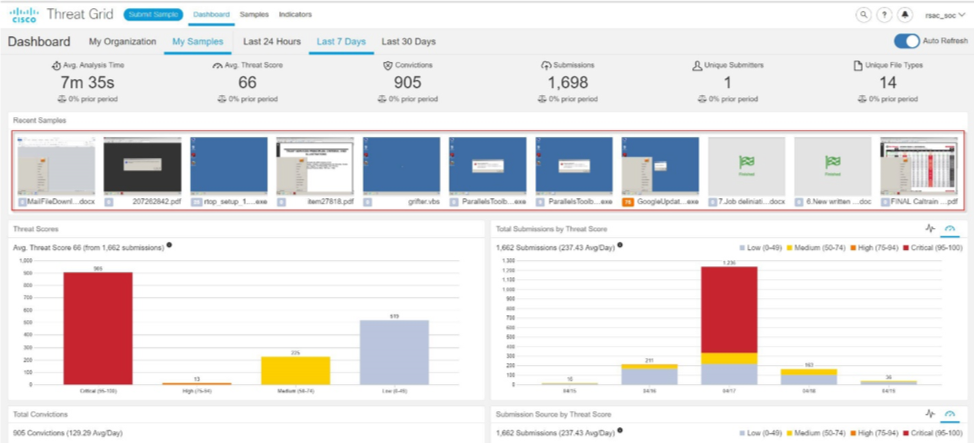

Es ist festzustellen, dass Cisco Connect im Vergleich zu anderen IT- und Informationssicherheitsereignissen nicht so groß ist (obwohl es in Russland eines der größten ist). Aber selbst für mehr als 2000 Besucher wurden fast 250 Versuche aufgezeichnet, mit Domains zu interagieren, die mit bösartigem Code in Verbindung stehen. Dies ist eine Menge für das Publikum, das die gesamte Gefahr dieser Bedrohung genau verstehen und in der Lage sein sollte, damit umzugehen. Lassen Sie uns sehen, was wir im Rahmen der Überwachung der Wi-Fi-Umgebung auf der weltweit größten Ausstellung für Cybersicherheit - RSAC - entdecken konnten, die im April dieses Jahres in San Francisco stattfand. Sie wurde von 42.000 Menschen besucht. Cisco stellte zusammen mit RSA (zum fünften Mal) den RSA SOC zur Verfügung, dessen Aufgabe es war, Angriffe auf die drahtlose Infrastruktur des Moscone Center (Veranstaltungsort für Ausstellung und Konferenz) zu verhindern. Die folgenden Lösungen wurden von Cisco bereitgestellt - die Cisco Threat Grid-Sandbox, das Cisco Umbrella DNS-Überwachungssystem und die Threat Intelligence-Lösungen - Cisco Visibility und Talos Intelligence.

Es ist interessant, dass bei einem viel größeren Ereignis als bei Cisco Connect die Anzahl der böswilligen Domänen vergleichbar war - 207. Wir haben jedoch Crypto-Mining-Domänen, die im RSAC verwendet wurden, mit Cisco Umbrella um eine Größenordnung mehr aufgezeichnet - 155. Die aktivsten waren:

- authedmine [.] com

- Coinhive [.] com

- minergate [.] com

- www [.] cryptokitties [.] co

- api.bitfinex [.] com

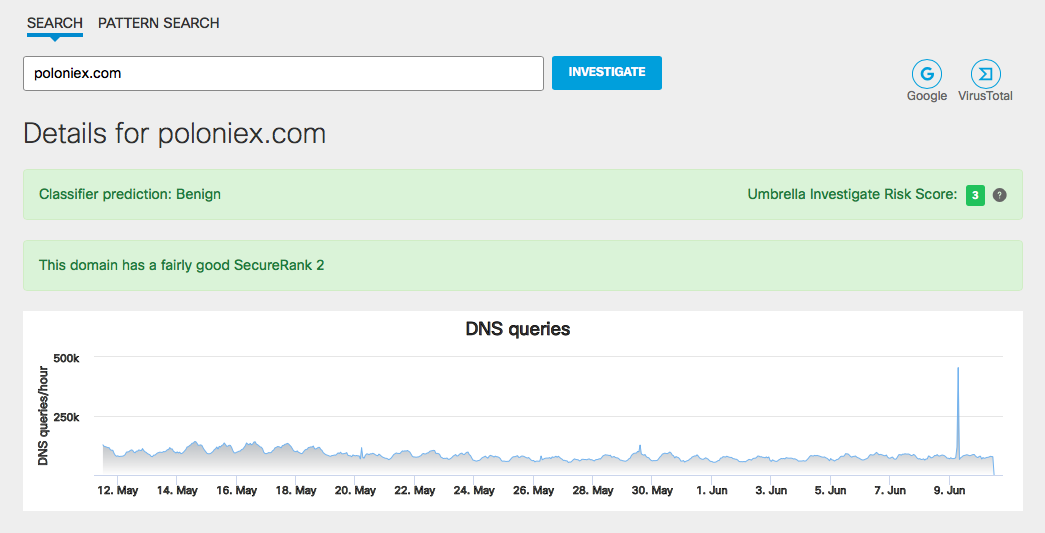

- poloniex [.] com (dies wurde auch bei Cisco Connect behoben)

- www [.] coinbase [.] com

- api.coinone.co [.] kr

- binance [.] com

- gemius [.] pl

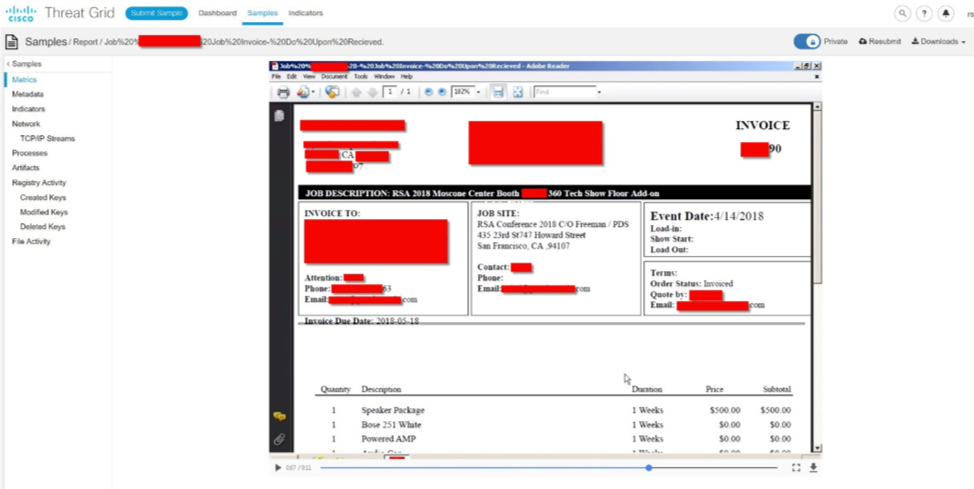

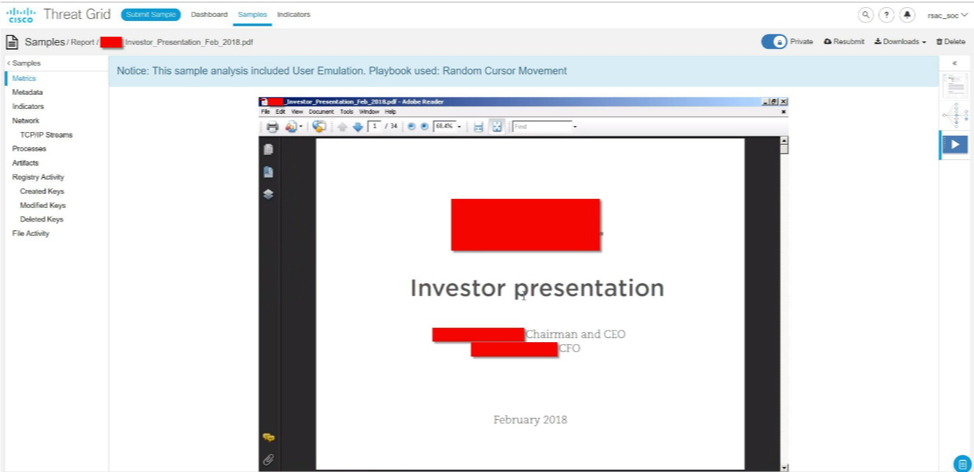

Paradoxerweise verwendeten die Benutzer beim größten Informationssicherheitsereignis der Welt, bei dem das Licht der gesamten Branche (nun ja oder größtenteils), weiterhin unverschlüsselte HTTP-Verbindungen und luden Dateien über diese herunter, einschließlich Rechnungen, Flugtickets, Geschäftsangebote und Materialien für Investoren usw. Dies ist das Hauptproblem bei der wöchentlichen Überwachung. Es scheint, dass sich die RSA-Teilnehmer auf der Konferenz zu Hause fühlten und sich nicht viel um ihre Sicherheit kümmerten. All diese Informationen könnten jedoch zur Organisation von Phishing verwendet werden - eine große Menge wertvoller Informationen konnte abgefangen werden.

Die Präsentation für das Briefing mit Investoren erwies sich im Allgemeinen als interessante Situation. Es enthielt wertvolle Informationen von einem der RSA-Sponsoren - ich musste sie dringend auf der Ausstellung suchen, einen Ausflug zum SOC machen, damit sie sofort erkennen konnten, dass ihre Handlungen gefährlich waren, und herausfinden, ob die in ungeschützter Form zirkulierenden Informationen den Medien und Analysten bereits zugänglich sind.

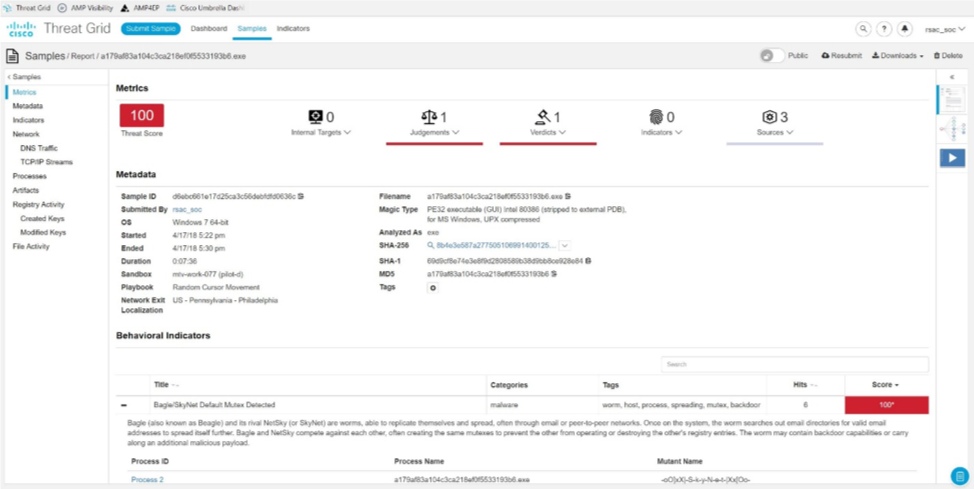

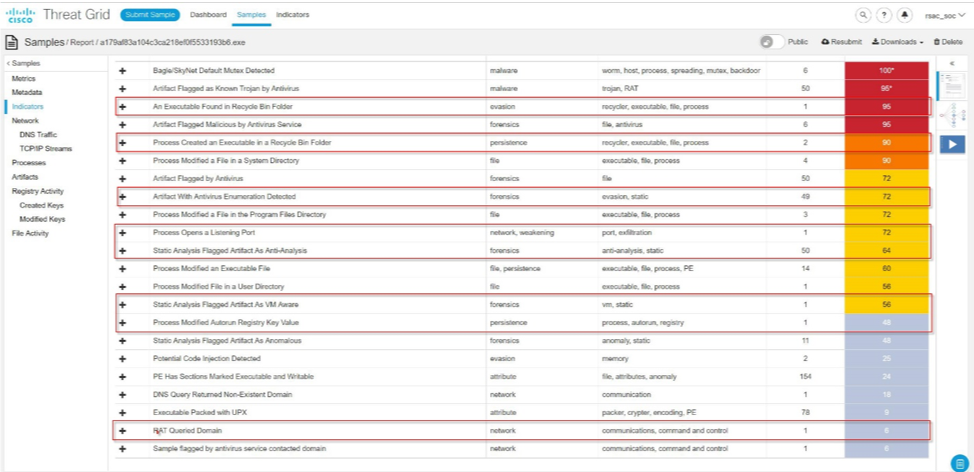

In nur 5 Tagen der Konferenz zeichnete der RSA-SOC etwa 1000 schädliche Dateien auf, darunter einige wie die SkyNet-Wurmvariante.

Interaktionen mit Befehlsservern wurden aufgezeichnet (es gab 24 solcher Versuche),

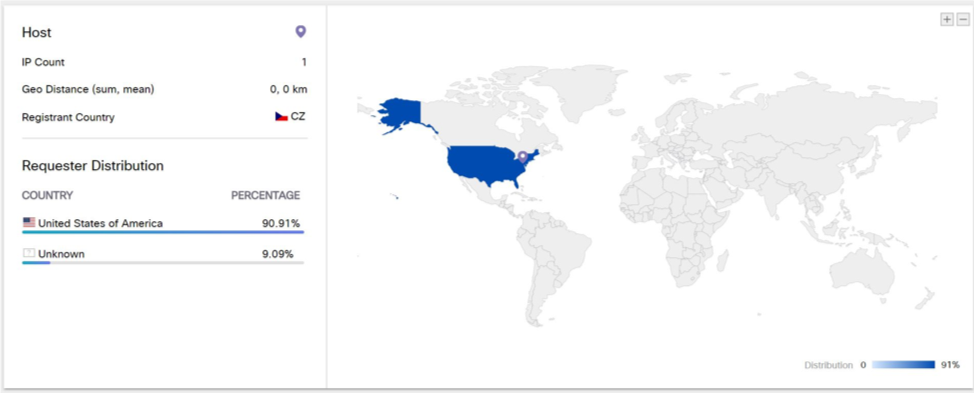

sowie Klon-Phishing-Sites. Zum Beispiel Cragslist [.] Org, die die berühmte Website für elektronische Kleinanzeigen von Graiglist imitiert, die in den 90er Jahren in San Francisco gestartet wurde und bei Amerikanern sehr beliebt ist.

Die gefälschte Seite zog sie an, obwohl sie selbst in der Tschechischen Republik registriert war.

Was hat sich bei RSAC im letzten Jahr geändert? Die Aktivität von Crypto Miner (insbesondere Monero) hat zugenommen und mobile Malware ist aufgetreten. Die Nachlässigkeit der Benutzer blieb jedoch auf dem gleichen Niveau: 30-35% der E-Mails wurden unverschlüsselt mit den veralteten POP- und IMAPv2-Protokollen übertragen. Obwohl andere Anwendungen hauptsächlich Verschlüsselung verwendeten, war sie schwach und basierte auf anfälligen kryptografischen Protokollen, z. B. TLS 1.0. Darüber hinaus wurden viele Anwendungen, zum Beispiel Heimvideoüberwachung, Dating-Sites (voller Sicherheit für Geschäftsreisen :-), Smart Homes, obwohl sie Authentifizierung verwendeten, Authentifizierungsdaten im Klartext übertragen! Ein paradoxes Phänomen.

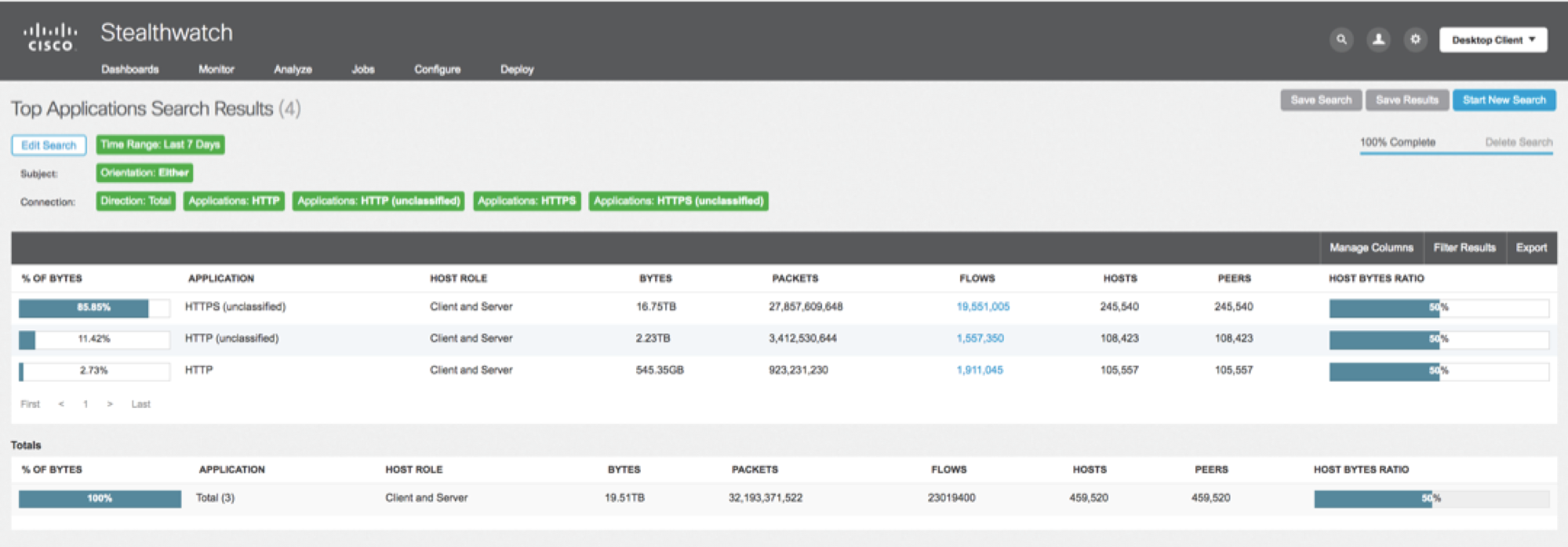

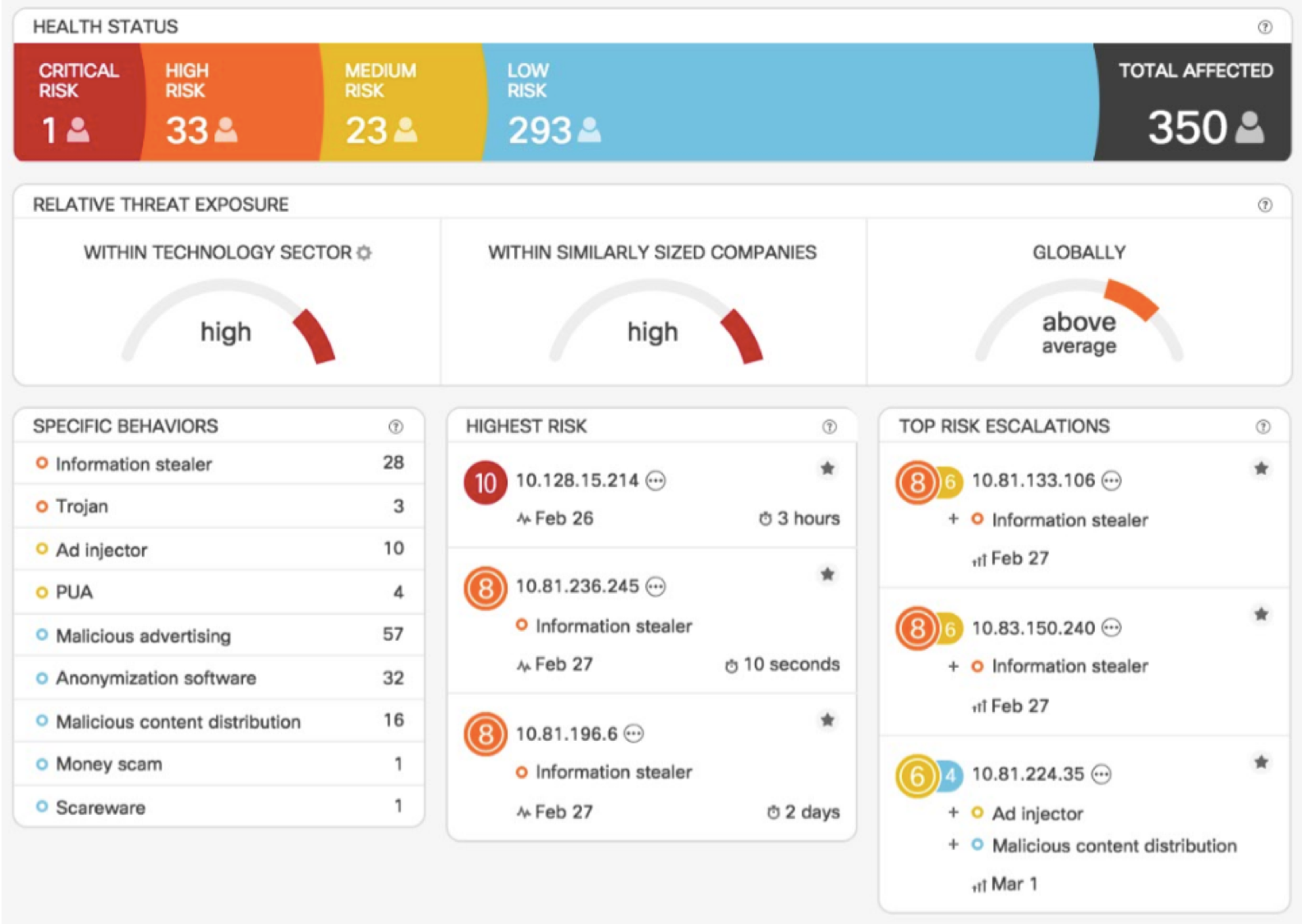

Ein etwas anderes Bild zeigte sich auf dem Mobile World Congress in Barcelona im ersten Quartal dieses Jahres, an dem 107.000 Menschen teilnahmen. Zur Überwachung des drahtlosen Netzwerks verwendeten wir unser Cisco Stealthwatch-Analysesystem. In 85% der Fälle wurde die Verschlüsselung des Webverkehrs verwendet (auf Singapur BlackHat erreichte dieser Wert 96%).

Bei der Analyse von Netflow haben wir in zwei Tagen (26. und 27. Februar) 32.000 Sicherheitsereignisse aufgezeichnet, von denen 350 als schwerwiegende Vorfälle identifiziert werden konnten:

- Crypto Miner-Aktivität

- Trojaner für Android (Android.spy, Boqx, infizierte Firmware)

- bösartiger Code SALITY

- Malware, die SMB-Dienste aktiv scannt

- OSX Malware Genieo

- Conficker-Würmer

- RevMob

- Adjektoren

- Eine Reihe von Android-Mobilgeräten wurde infiziert

- nicht autorisierte Protokolle wie Tor und BitTorrent.

Einige Malware-Programme verwendeten PowerShell, um über HTTPS mit Befehlsservern zu interagieren. Im Allgemeinen verwendet Malware zunehmend verschlüsselte Verbindungen (ein Anstieg von 268% in den letzten sechs Monaten). Wir haben sie mithilfe der in Cisco Stealthwatch integrierten Encrypted Traffic Analytics-Technologie analysiert, mit der böswillige Aktivitäten in verschlüsseltem Datenverkehr erkannt werden können, ohne ihn zu entschlüsseln und zu entschlüsseln.

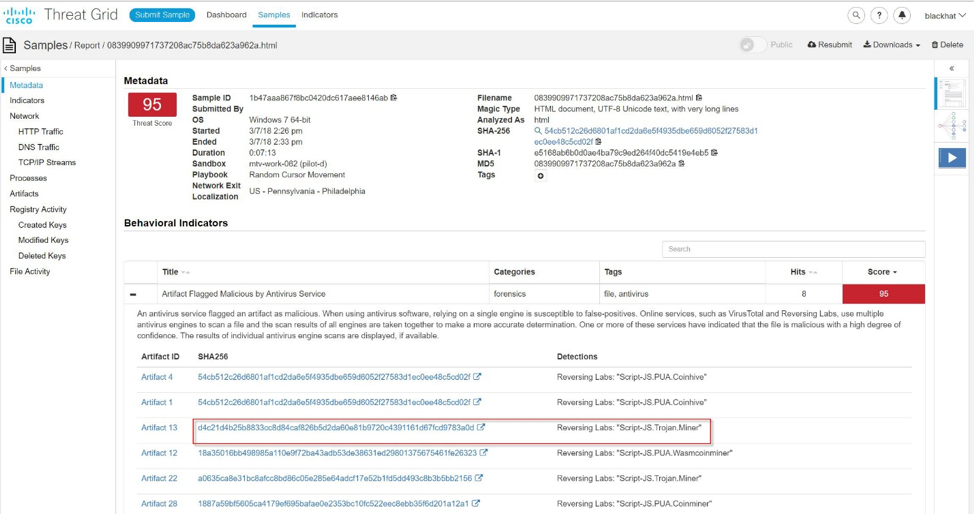

Ich werde den Artikel über die Ereignisse hinter den Kulissen von Informationssicherheit und IT-Ereignissen, bei denen Spezialisten auch unter die Verteilung von Cyberkriminellen und Cyberkriminellen sowie gewöhnlichen Benutzern fallen, mit der Geschichte abschließen, wie wir die Sicherheit bei Black Hat in Singapur im März 2018 überwacht haben. Diesmal waren wir Teil des NOC, das für die Sicherheit der asiatischen IB-Veranstaltung verantwortlich war. Aber wie RSAC verwendeten sie die gleichen Lösungen - Cisco ThreatGrid für die Analyse von Dateien, Cisco Umbrella für die Analyse von DNS und Cisco Visibility für Bedrohungsinformationen. Da viele Berichte, Labore, Demonstrationen und Schulungen Zugriff auf schädliche Websites und Dateien erforderten, haben wir sie nicht blockiert, sondern nur angesehen. Im Allgemeinen war das Bild dem oben beschriebenen ähnlich, aber ich möchte über einen interessanten Fall sprechen.

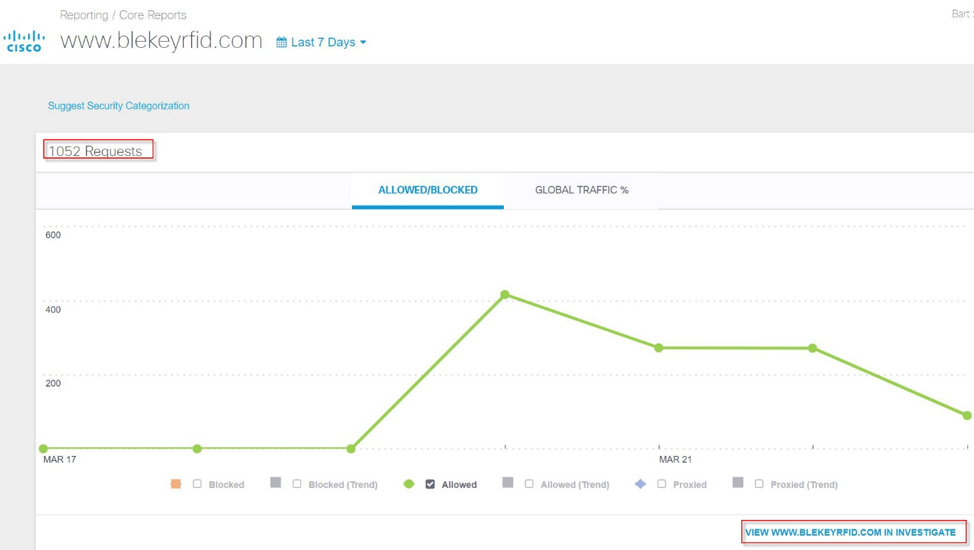

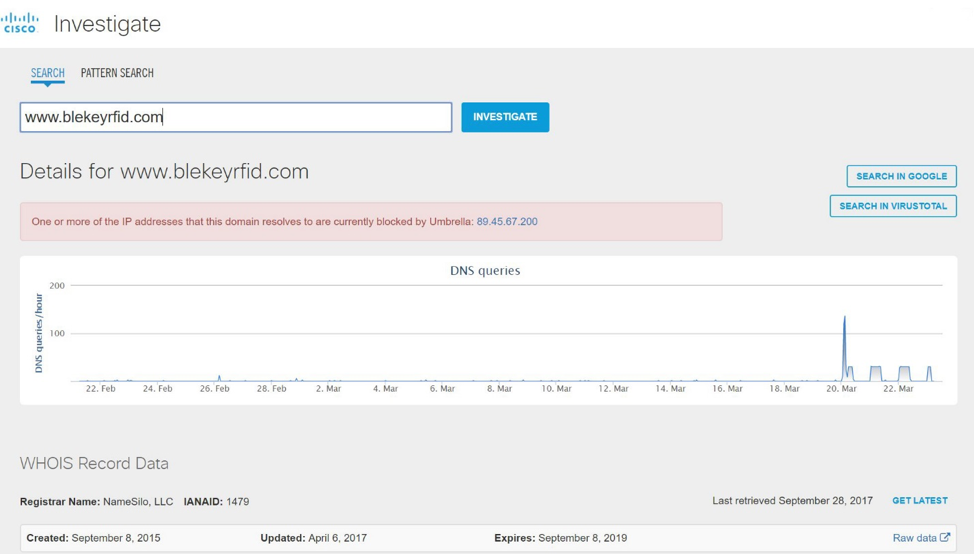

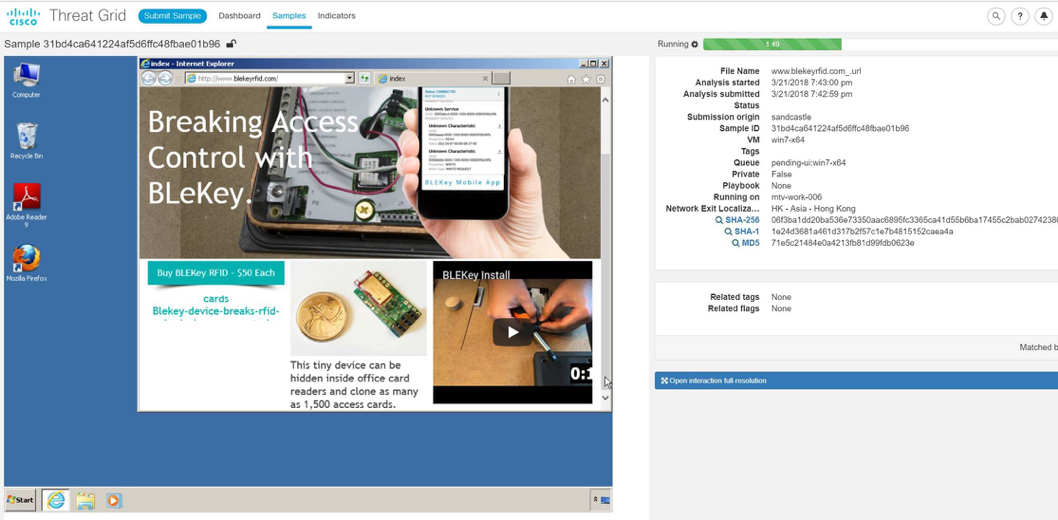

Am ersten Tag der Konferenz haben wir ungewöhnliche Aktivitäten aufgezeichnet - mehr als 1000 DNS-Anfragen an die Domain

www.blekeyrfid [.] Com in 1 Stunde. Eine zusätzliche Untersuchung ergab, dass alle Aktivitäten von einem PC aus und nur während der Konferenz stattfanden.

Beim Übergang von der Cisco Umbrella-Konsole zum Cisco Umbrella Investigate Investigation Tool haben wir untersucht, um welche Art von Domain es sich handelt. Die IP, auf der sich die Domain befand, befand sich auf der Blacklist von Umbrella. Der Zugriff auf solche Websites war für Konferenzteilnehmer von Black Hat Asia akzeptabel. Wir haben jedoch den Zugriff über die Konferenzressourcen blockiert.

Eine Untersuchung mit ThreatGrid ergab, dass diese Domain für Spoofing-Lösungen für die Zugriffskontrolle geworben hat. Ferner wurden die Informationen an die Organisatoren weitergeleitet, die selbst bereits eine entsprechende Untersuchung durchgeführt hatten, ob diese Aktivität legal war oder nicht.

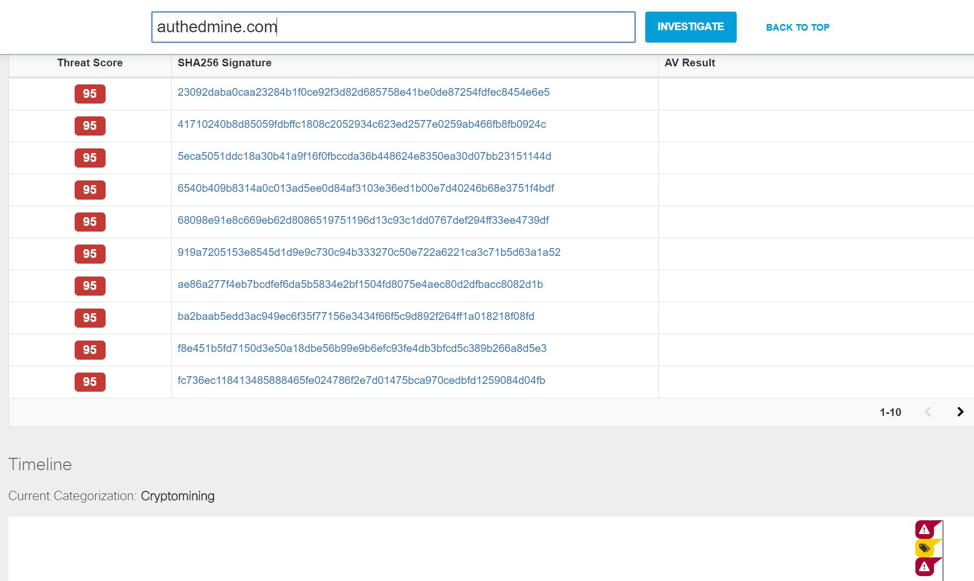

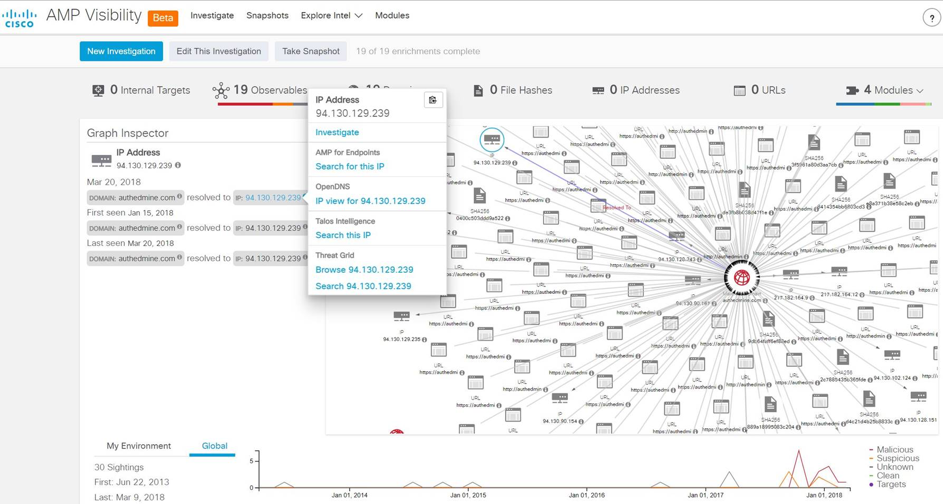

Das häufigste Sicherheitsereignis bei Black Hat Asia waren jedoch Crypto Miner. Zum ersten Mal haben wir solche Aktivitäten auf dem European Black Hat von 2017 aufgezeichnet. In Singapur wurde es nur eine Geißel. Der größte Teil des Datenverkehrs von der Konferenz wurde an die Domäne authedmine [.] Com geleitet, die mit coinhive [.] Com verbunden ist.

Die Analyse dieser Domäne in Cisco Umbrella Investigate hat gezeigt, dass sie mit vielen schädlichen Beispielen verbunden ist, die wir in Cisco ThreatGrid analysiert haben.

Mit der kürzlich veröffentlichten neuen Cisco Visibility konnten wir die Architektur der Angreifer und die Beziehung zwischen IP-Adressen, Artefakten, URLs und böswilligen Beispielen besser verstehen.

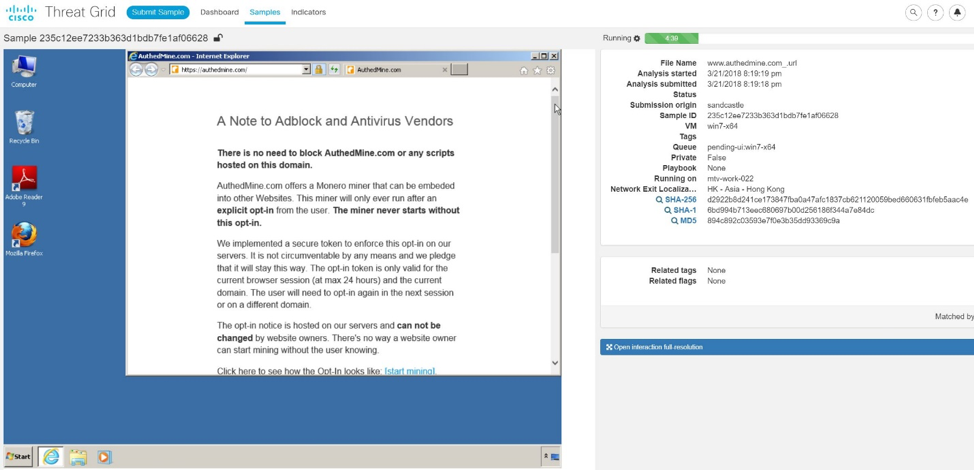

In der Regel wird Crypto Mining auf zwei Arten implementiert:

- explizit - Der Benutzer erklärt sich eindeutig mit der Teilnahme am Mining einverstanden und bemüht sich, dass sein Antivirenprogramm und andere Sicherheitssoftware den Crypto Miner nicht blockieren

- implizit - Der Benutzer weiß nicht, dass der von ihm geöffnete Browser die Kryptowährung mithilfe von Computerressourcen abbaut.

Die Eigentümer von authedmine [.] Com behaupten (wie die Analyse in ThreatGrid zeigt), dass sie die erste Option verwenden.

Auf der Site selbst wird jedoch ein .js-Skript für das Mining verwendet (die normalerweise in der zweiten Version verwendete Methode), das ohne Zustimmung des Benutzers in die temporären Internetdateien hochgeladen wird.

Anhand der integrierten und globalen Bedrohungsdaten sehen wir, dass dieses Skript als Artefakt in anderen anderen Beispielen verwendet wird, die wir mit Cisco ThreatGrid analysiert haben.

Andere Mining-Domänen wurden aufgezeichnet:

- www [.] cryptokitties [.] co

- bitpay [.] com

- www [.] Genesis-Mining [.] com

- ws010 [.] coinhive [.] com

- www [.] cryptomining [.] farm

- www [.] ledgerwallet [. [com

- Ethereum [.] Miningpoolhub [.] com

- Miningpoolhub [.] com

- drücken Sie [.] coinone.co [.] kr

- ws [.] coinone.co [.] kr

- getmonero [.] org

- Widgets [.] Bitcoin [.] com

- index [.] bitcoin [.] com

- api [.] nanopool [.] org

- wss [.] bithumb [.] com

- api [.] bitfinex [.] com

Welche Schlussfolgerungen möchte ich zum Abschluss dieser Überprüfung unserer Bemühungen zur Überwachung verschiedener IT- und Informationssicherheitsereignisse im Jahr 2018 schließen:

- Selbst Sicherheits- oder IT-Experten, die sich durch Arbeit verteidigen sollen, machen es nicht immer richtig.

- Bei Konferenzen zu Informationssicherheit und IT sind viele Experten nachlässig und können nicht nur eine Verbindung zu einem gefälschten Zugriffspunkt herstellen, sondern auch ungeschützte Protokolle zur Authentifizierung auf verschiedenen Ressourcen oder zur Arbeit mit E-Mails verwenden, um Angreifern interessante und gefährliche Möglichkeiten zu eröffnen.

- Mobile Geräte sind ein interessantes Ziel für Angreifer. Die Situation wird durch die Tatsache verschärft, dass solche Geräte normalerweise schlecht geschützt sind und nicht im Schatten von ITU, IDS, DLP, Zugriffskontrollsystemen und E-Mail-Schutz stehen. Die Infektion solcher Geräte und die Arbeit mit ihnen kann zu viel traurigeren Konsequenzen führen als das Mining, das nicht mit dem Benutzer vereinbar ist.

PS: Sehr bald, im August, werden wir die Sicherheit von Black Hat in Las Vegas erneut überwachen und die Ergebnisse unserer Arbeit definitiv mit Habr-Lesern teilen.