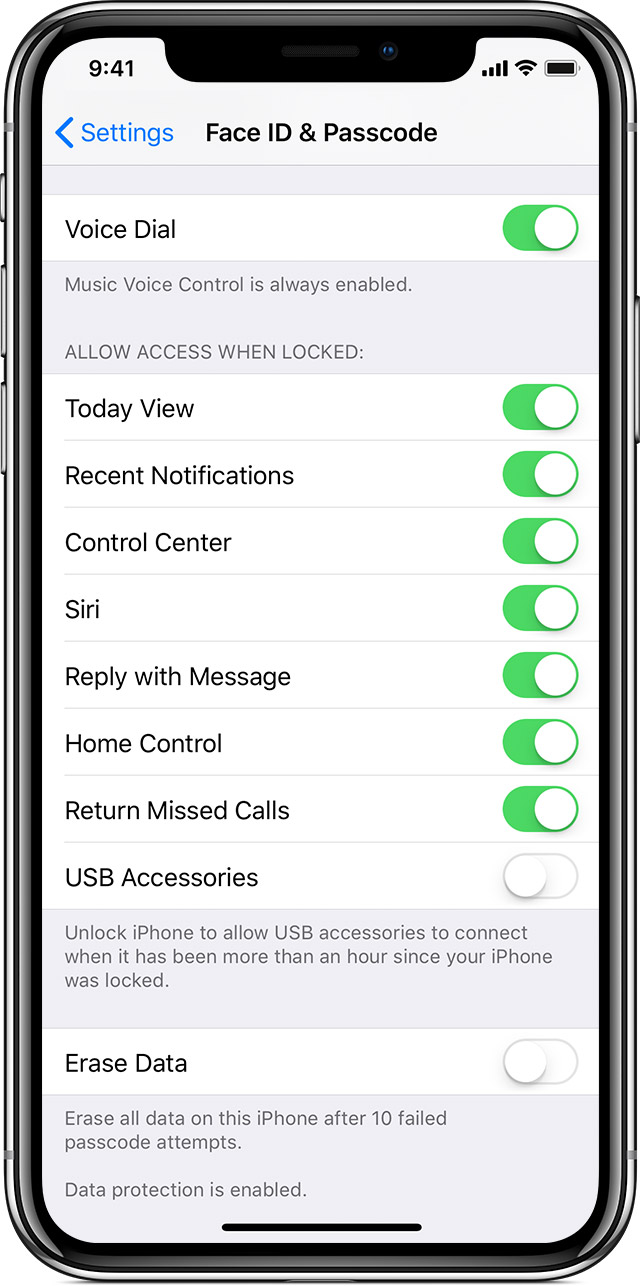

Apple hat der Öffentlichkeit eine neue Diebstahlschutzfunktion für seine Geräte mit iOS 11.4.1 und höher vorgestellt. Das Schutzprinzip basiert auf der Deaktivierung der Datenübertragung über den Lightning-Port des Geräts eine Stunde nach dem Sperren des Bildschirms. Dies geschieht, um die Möglichkeit einzuschränken, Geräte von Drittanbietern ohne Wissen des Eigentümers mit einem Smartphone zu verbinden. Die neue Funktion wurde als USB Restricted-Modus (in den Einstellungen - USB-Zubehör) bezeichnet und kann laut Unternehmensvertretern die Sicherheit von Apple-Produkten vor Hacking bei Verlust oder Diebstahl des Geräts erheblich erhöhen.

Neben der offensichtlichen Unmöglichkeit, über den Lightning-Anschluss eine Verbindung mit dem Gerät herzustellen, verfügt das neue Schutzsystem über eine weitere Funktion: Das Smartphone wird weiterhin aufgeladen, wird jedoch vollständig „dumm“, dh es wird von anderen Geräten nicht als „intelligent“ erkannt und verfügt über einen eigenen Speicher. Wenn ein gesperrtes iPhone mit eingeschränktem USB-Anschluss verloren geht, verwandelt sich das Gerät schnell in einen banalen Baustein, der nur aufgeladen werden kann, damit der Besitzer ihn erkennen kann.

Warum Apple die Sicherheit seiner Geräte erhöht

Das Unternehmen nahm bereits 2014 an dem Kurs zur Erhöhung der iPhone-Sicherheit teil, als die Verschlüsselung in iOS 8 standardmäßig aktiviert war. Dann haben die US-Strafverfolgungsbehörden und andere Spezialdienste diesen Schritt des Unternehmens äußerst negativ wahrgenommen. Neben der Verschlüsselung verfügen Apple-Geräte auch über einen physischen Schutz, der in die Architektur ihrer Prozessoren integriert ist, beginnend mit A7. Diese Komponente heißt Secure Enclave (SE). Sie verfügt über einen gemeinsamen Puffer und Speicher mit anderen ARM-Prozessorkernen, hängt jedoch nicht von diesen ab. Dadurch werden Daten im Flash-Speicher des Smartphones verschlüsselt, und der Schlüssel ist die UID, das benutzerdefinierte Kennwort und andere Geräteschlüssel. Der Prozess ist wie folgt: SE generiert einen 256-Bit-Schlüssel für die AES-Verschlüsselung basierend auf diesen Schlüsseln und einen speziellen Schlüssel, der nur dem Modul zur Verfügung steht, wodurch die Möglichkeit des Hackens durch Löten der Elemente auf der Platine ausgeschlossen wird.

Dies ist jedoch nur eine der Datenschutzstufen im iPhone. Die vollständige Sicherheitsarchitektur in schematischer Form lautet wie folgt:

Die technische Dokumentation von Apple in Form eines ausführlichen Handbuchs zu diesem Thema finden Sie

hier .

Bereits 2016 hatten die US-Geheimdienste einen echten Grund, von Cupertino aus Druck auf das Unternehmen auszuüben. Dann fiel das iPhone 5C-Smartphone von Sayed Rizvan Farouk, einem der Terroristen, die in San Bernandino auf das Behindertenzentrum schossen, in die Hände des FBI.

Dann stellte das FBI eine Reihe von Anforderungen an Apple, die sich auf die Zusammenarbeit mit dem Büro und die Unterstützung beim Hacken des Geräts des Verbrechers beziehen, um seine möglichen Komplizen zu identifizieren und andere Terroranschläge in den Vereinigten Staaten zu verhindern. Es ist erwähnenswert, dass Apple bis zu diesem Zeitpunkt bereitwillig mit den Behörden zusammengearbeitet hat: Die Spezialisten des Unternehmens haben auf Ersuchen der US-Geheimdienste von 2008 bis 2013 dazu beigetragen, mehr als 70 iPhones zu knacken. Diese Praxis wurde jedoch eingestellt, nachdem die geheime Dokumentation von Edward Snowden geleert wurde. Danach hörte Apple auf, der Regierung zu helfen.

Der Smartphone-Shooter aus San Bernandino ist buchstäblich zu einem Stolperstein zwischen dem FBI und Apple geworden. Die ersten forderten, die Beschränkung für 10 Einträge des PIN-Codes aufzuheben, automatische Tools zum Erraten von Passwörtern bereitzustellen und Beschränkungen für die Eingabegeschwindigkeit aufzuheben (nach dem fünften Versuch legt das Smartphone eine Verzögerung für die Eingabe des PIN-Codes in einer Minute und nach dem neunten in einer Stunde fest).

Apple-Experten lehnten die Zusammenarbeit mit dem FBI entschieden ab und wiesen darauf hin, dass die Erstellung solcher Tools für das Ziel-iPhone unmöglich ist. Nach Erhalt der erforderlichen Software kann das FBI damit jedes Gerät knacken. Zu dieser Zeit schlossen sich viele Menschen dem Skandal um das Gerät des Terroristen an, darunter auch Leute wie McAfee und Gates. Tim Cook

veröffentlichte einen offenen Brief an die Verbraucher, in dem er argumentierte, dass die Anfrage des FBI falsch sei und das Unternehmen eine Hintertür einrichten müsse, um ihre Geräte anzugreifen (

vollständige Übersetzung des Briefes über Habré ):

Insbesondere möchte das FBI, dass wir eine neue Version des iPhone-Betriebssystems erstellen, die mehrere wichtige Sicherheitselemente umgeht, und diese auf dem iPhone installieren, das während der Untersuchung wiederhergestellt wurde. In den falschen Händen kann Software, die derzeit nicht vorhanden ist, jedes iPhone entsperren, das physischen Zugriff hat.

Die Behörden geben an, dass dieses Tool nur einmal auf einem Telefon verwendet wird. Dies ist aber einfach nicht der Fall. Einmal erstellt, kann es auf einer beliebigen Anzahl von Geräten immer wieder verwendet werden. In der realen Welt entspricht dies einem universellen Schlüssel, mit dem Hunderte Millionen Schlösser geöffnet werden können - von Restaurants und Banken bis hin zu Geschäften und Häusern. Kein vernünftiger Mensch würde dies für akzeptabel halten.

Infolgedessen mussten Sicherheitskräfte unbekannten Hackern eine Summe von 1 bis 1,3 Millionen US-Dollar zahlen, um auf Daten auf Faruks iPhone zugreifen zu können.

Nach diesem Vorfall wurde das Unternehmen Cupertino nicht in Zusammenarbeit mit den Behörden gesehen und verbesserte den Schutz seiner Geräte weiter. Eine weitere Funktion war USB Restricted.

USB Restricted ist nicht perfekt

Unmittelbar nach der Veröffentlichung von Apple über die neue Geräteschutzfunktion im Netzwerk wurde die Information angezeigt, dass dieses System getäuscht werden kann und der Lightning-Port unter bestimmten Bedingungen voll funktionsfähig ist. Ein Elcomsoft-Blog hat einen umfangreichen Blog-Beitrag veröffentlicht, in dem untersucht wird, wie USB Restricted funktioniert und betrügt. Die Spezialisten des Unternehmens sagen daher, dass es ausreicht, jedes

MFi- Modul zu verwenden, um die Funktionsfähigkeit des

Geräteports zu

gewährleisten und Daten über dieses zu übertragen. In diesem Szenario können sowohl Apple-zertifizierte "native" Modelle als auch chinesische Replikate teilnehmen.

Warum ist die Aufrechterhaltung der vollen Portfunktionalität so wichtig? Strafverfolgungsbehörden benötigen Zeit, um zu transportieren, Haftbefehle zu erhalten und an Hacking-Geräten zu arbeiten, und eine einstündige Beschränkung verhindert, dass solche Aktivitäten stattfinden. Bei Verbindung mit einem iPhone mit aktivierter USB-eingeschränkter Funktion stoppt jedoch jedes MFi-Gerät, der Timer, der die Zeit ab dem Zeitpunkt der Blockierung zählt. Für einen 100% igen Effekt empfehlen Experten, das iPhone mit zusätzlicher Stromversorgung zu versorgen, um ein Entladen des Geräts zu vermeiden, und das gesamte „Kit“ in die Faraday-Tasche (Käfig) zu legen. Das Szenario funktioniert ziemlich gut, da laut Statistik der durchschnittliche Smartphone-Benutzer den Bildschirm 80 Mal am Tag entsperrt (dh alle 12 Minuten, wenn er 16 Stunden am Tag wach ist).

Dieser Life-Hack funktioniert nur, wenn weniger als eine Stunde vergangen ist, seit der Bildschirm gesperrt wurde. Wenn Sie versuchen, das MFi-Gerät an ein bereits gesperrtes iPhone anzuschließen, gibt das Telefon eine Meldung zurück, dass es entsperrt sein muss, damit das Modul funktioniert. Das heißt, der Prozess des Blockierens der Datenübertragung durch den Blitzanschluss kann nur gestoppt, aber nicht umgekehrt werden.

Einige erwägen die Maßnahmen von Apple gegen die Geheimdienste, wenn Sie sich an die Reaktion auf die Anforderungen des FBI erinnern. Es ist jedoch mit Sicherheit bekannt, dass Bootforce 4-stellige PIN-Codes für das iPhone beispielsweise mithilfe der

GreyKey-Maschine verwenden kann , und die Entwickler verkaufen ihre "Boxen" an alle.

Warum funktioniert eine so triviale Art, den USB Restricted Timer zu betrügen, überhaupt?

Jedes Gerät, das über den Lightning-Anschluss verbunden ist und komplexer als ein herkömmliches Kabel oder ein „Würfel“ ist, tauscht offene Codes mit dem Smartphone aus, damit das Smartphone feststellen kann, was mit dem Smartphone verbunden ist. Diese Funktion ist besonders relevant nach der vollständigen Ablehnung des 3,5-mm-Klinkensteckers und dem Erscheinen mehrerer Adapter für jeden Geschmack und jede Farbe auf dem Markt.

Offensichtlich konnten die Apple-Ingenieure keinen Schritt tun, wenn ein MFi-Gerät eine Stunde nach der Bildschirmsperre ausgeschaltet werden muss: Es handelt sich um Basisstationen, auf denen das Smartphone als Player verwendet werden kann, Adapter auf Speicherkarten und sogar banale kabelgebundene Kopfhörer zum Hören Musik.

Möglicherweise wird ein solcher Fehler durch die Erstellung einer weißen Liste angeschlossener Geräte behoben, die Priorität erhalten und den USB Restricted Timer stoppen können. Jetzt sieht es nach dem wahrscheinlichsten Szenario aus. Gleichzeitig ist Apple möglicherweise erneut von seinen eigenen Produkten besessen, und Benutzer chinesischer Replikate müssen sich entscheiden: entweder die Sicherheit ihres Geräts gewährleisten oder billigere Adapter und Module verwenden. Es stimmt, es gibt immer einen radikalen Weg - den Übergang zur Android-Plattform.