Stellen Sie sich vor, Sie

lesen in Kommersant einen Artikel, in dem ein Komplettpaket für Angriffe auf Pegasus-Banken im Internet öffentlich zugänglich gemacht wurde. Sie werden wahrscheinlich herausfinden wollen, ob Sie auch von der Distribution erfasst wurden und ob sich bösartiger Code in Ihrem Netzwerk befindet. Einerseits verfügen Sie über eine Reihe von Protokollen und Sicherheitsereignissen aus verschiedenen Schutzbereichen, andererseits erhalten Sie möglicherweise Informationen zu Bedrohungen im Rahmen eines Abonnements für einen kostenpflichtigen oder kostenlosen Threat Intelligence-Dienst (z. B. von BI.ZONE, State Security Service oder FinCERT). Einerseits müssen Sie viele Daten analysieren, aber Sie wissen nicht, ob sie Spuren dessen enthalten, wonach Sie suchen. Auf der anderen Seite haben Sie Informationen zu den Spuren (dh Kompromissindikatoren), aber Sie wissen nicht, wie zutreffend sie für Sie sind. Sie müssen diese beiden Datensätze kombinieren, indem Sie die so genannte Bedrohungsjagd implementieren oder Spuren von Angriffen in Ihrer Infrastruktur finden. Lassen Sie uns sehen, wie Sie diese Aufgabe mit der kürzlich veröffentlichten kostenlosen Cisco Visibility-Lösung automatisieren können.

Sie wissen nicht, wo Sie anfangen sollen? Wo kann man nach Spuren einer Bedrohung suchen, die Sie interessiert? Hier ist ein leeres Blatt und in Cisco Visibility sieht es so aus:

In diesem Fenster laden Sie alles, was Sie suchen. Nehmen wir als Beispiel TeslaCrypt (im wirklichen Leben ersetzen Sie anstelle von TeslaCrypt jede andere Bedrohung, die Sie benötigen, um Spuren zu finden oder ihre Abwesenheit während der Bedrohungsjagd zu beweisen). Zunächst müssen Sie alle Kompromissindikatoren zusammenstellen, für die Sie die vorhandenen Threat Intelligence-Dienste verwenden. Beispielsweise erhalten Sie TeslaCrypt-Daten aus

dem Cisco Talos-Blog . Sie haben 9 Indikatoren vor sich - IP-Adressen, Hashes von Malware-Dateien und Domänen, die der bereitgestellte Verschlüsseler kontaktiert, um zusätzliche Befehle zu erhalten und das Lösegeld in Kryptowährung zu bezahlen. Sie laden alle diese Indikatoren in Cisco Visibility:

Hier müssen Sie einen kleinen Exkurs machen. Cisco Visibility funktioniert jetzt mit Daten von Cisco AMP für Endpunkte, dh mit einer EDR-Klassenlösung (Endpoint Detection and Response), die auf PCs und Mobilcomputern unter Windows, Linux, MacOS, Android und iOS installiert ist. Daher wird die Bedrohungssuche mit Cisco Visibility jetzt auf Endpunktgeräten durchgeführt, auf die Angreifer zu 70% abzielen.

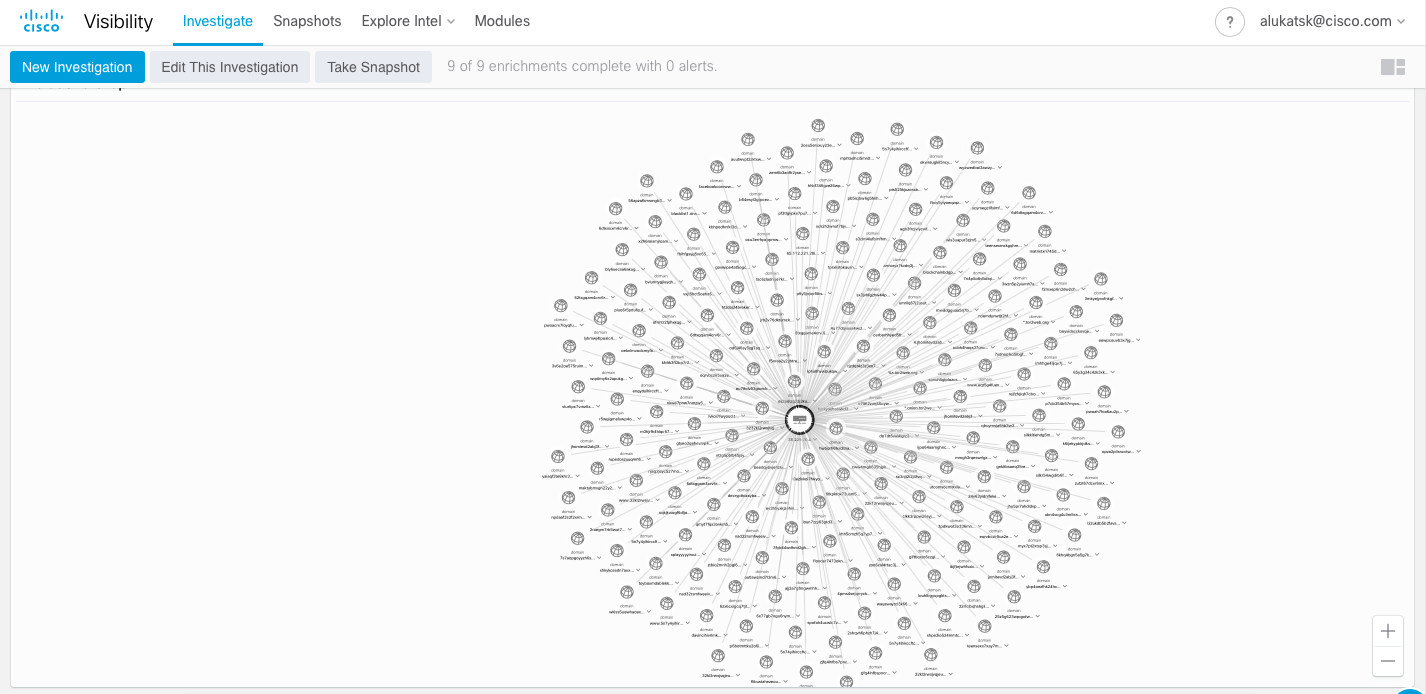

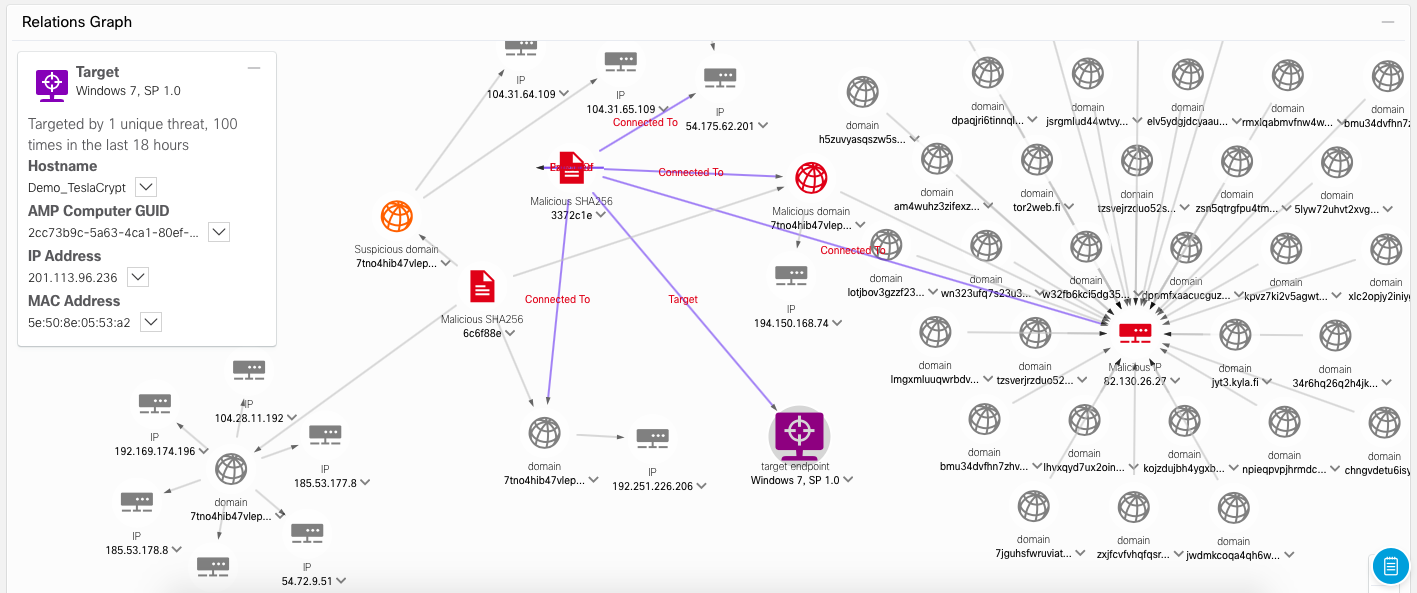

Was sehen wir nach dem Laden von Indikatoren in Cisco Visibility? Der Hauptbereich des Bildschirms wird vom Beziehungsdiagramm belegt, das die Wechselwirkungen zwischen Kompromissindikatoren, Sicherheitsereignissen, die von der Infrastruktur des Kunden erfasst werden, und der externen Umgebung widerspiegelt. Sie können das Bild skalieren, um eine allgemeine Vorstellung davon zu erhalten, was gerade passiert.

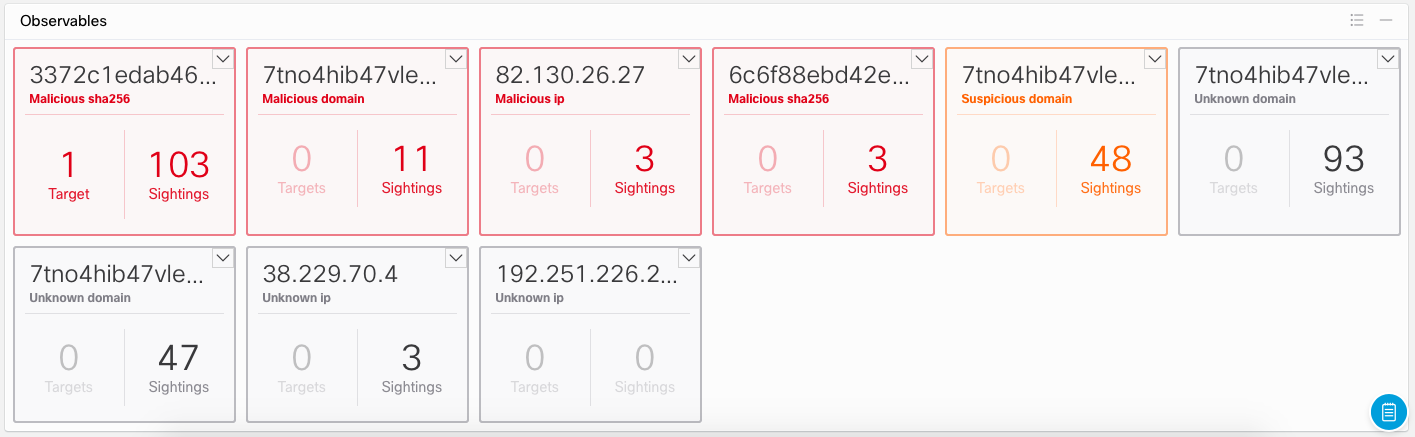

Über dem Diagramm der Interaktionen befindet sich ein Bereich, in dem alle für uns interessanten Punkte zusammengefasst sind:

- Ziele oder Opfer. Wenn Sie auf dieses Feld klicken, erhalten Sie sofort eine Liste aller Knoten Ihres Netzwerks, auf denen sich die gesuchten Tracks befinden. Dies ist genau das, was Sie brauchen, um das Ausmaß der Katastrophe zu verstehen und wie viel Sie erlitten haben. Wenn hier keine Knoten angezeigt werden, sind keine Knoten an dem Angriff beteiligt.

- Fußabdrücke. Wenn Sie auf dieses Feld klicken, erhalten Sie eine Liste der gesuchten Titel mit einer farblichen Hervorhebung, die die Tatsache widerspiegelt, dass sich diese Titel in den Cisco Threat Intelligence-Datenbanken befinden.

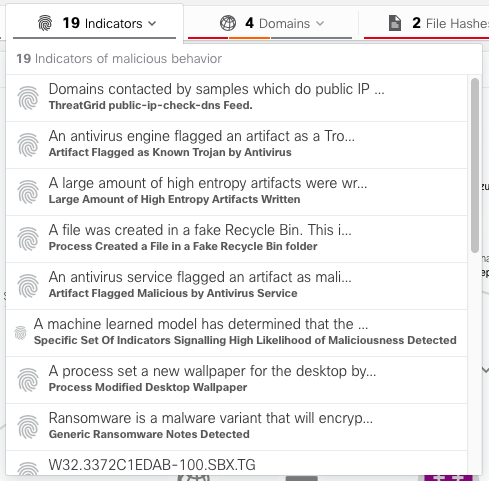

- Indikatoren. Wenn Sie auf dieses Feld klicken, werden die in Ihrer Infrastruktur gefundenen Verhaltensmuster angezeigt, die den gesuchten Spuren entsprechen.

- Domänen, Hashes, IP-Adressen und URLs. Diese Felder zeigen die entsprechenden Spuren.

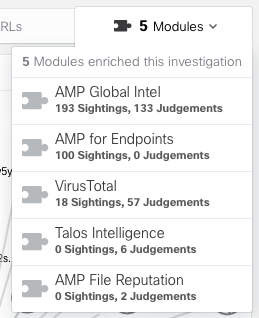

- Module Dieser Menüpunkt spiegelt die Liste der Module wider, mit deren Hilfe Daten angereichert und Spuren von Angriffen erkannt wurden. Es gibt mehrere solcher Module, die sowohl Cisco-Lösungen (z. B. Cisco ThreatGrid, Cisco Umbrella, Cisco AMP Global Intelligence, Talos Intelligence) als auch Lösungen von Drittanbietern (z. B. VirusTotal) umfassen. Die Liste dieser Module wird erweitert.

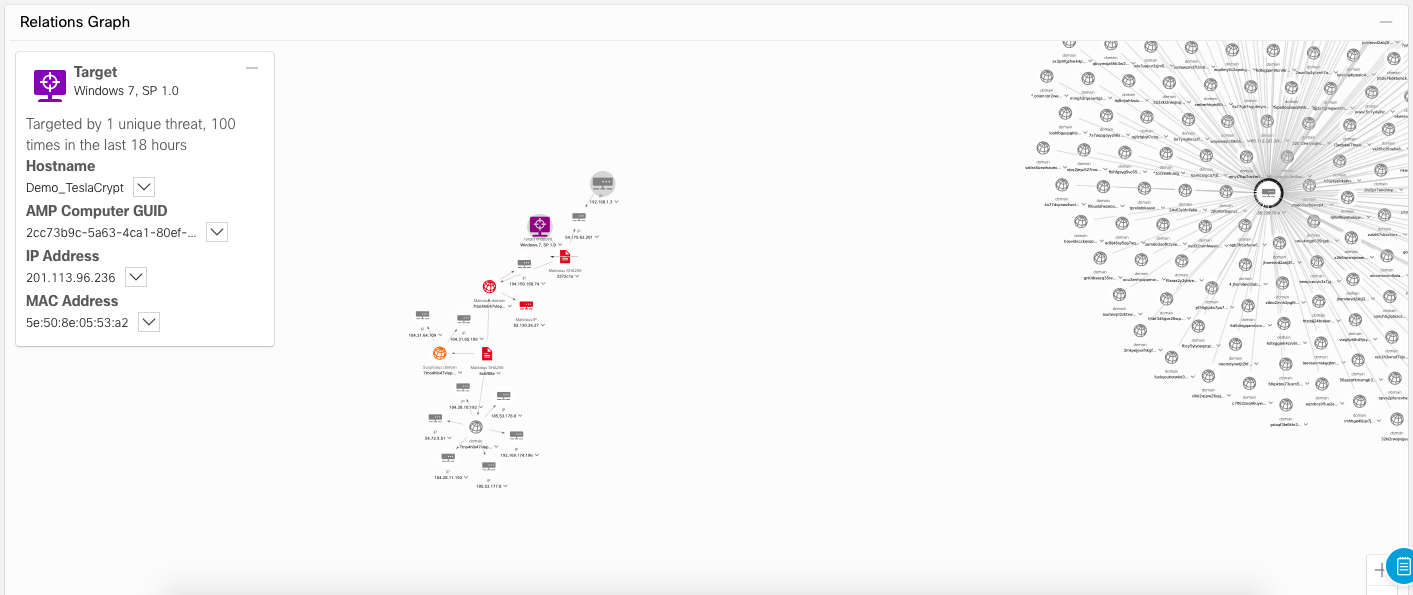

Angesichts der Tatsache, dass AMP4E-Agenten auf Hunderten und Tausenden von Computern installiert werden können, sind wir nicht an allen interessiert, sondern nur an denen, die „unter die Distribution geraten“ sind (falls vorhanden, natürlich). Durch Klicken auf das Feld Ziel erhalten wir eine Liste der Knoten, auf denen Spuren der Bedrohung gefunden wurden. In unserem Fall ist dies nur ein Knoten.

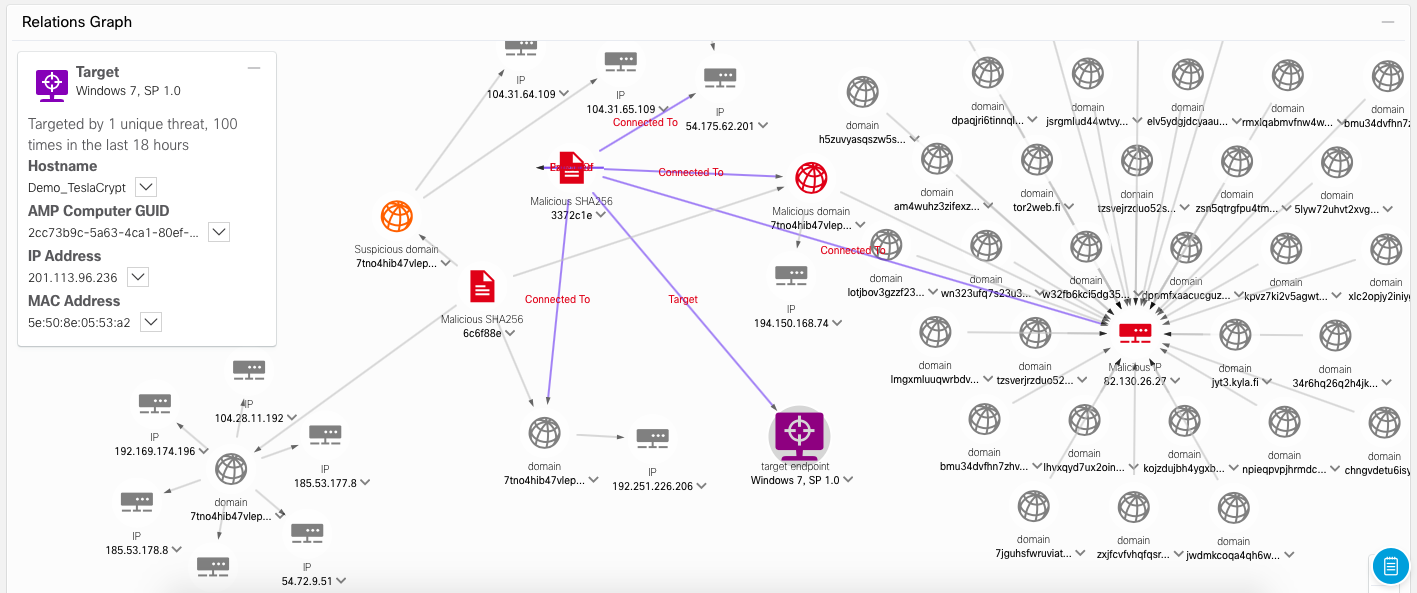

Durch Klicken auf den Namen dieses Knotens erhalten wir sofort den Bereich des Interaktionsdiagramms, der alle Verbindungen zwischen den gewünschten Spuren und dem gefährdeten Knoten widerspiegelt.

Es ist sofort klar, dass nur ein kleiner Teil der Infrastruktur betroffen ist, auf den Sie sich konzentrieren können.

Die gefundenen Spuren wurden mit verschiedenen Modulen angereichert, einschließlich Lösungen von Drittanbietern (in diesem Fall VirusTotal). Dies ermöglicht es uns, mehr Vertrauen in die Ergebnisse der Analyse zu haben, da die Bestätigung der gefundenen Spuren aus verschiedenen Quellen der Bedrohungsintelligenz stammt. In diesem Fall wurde die Untersuchung mit TI-Daten aus 5 Quellen angereichert:

In Bezug auf die gesuchten Spuren wurden viele Indikatoren für Kompromisse gefunden, d. H. Verhaltensmuster (19):

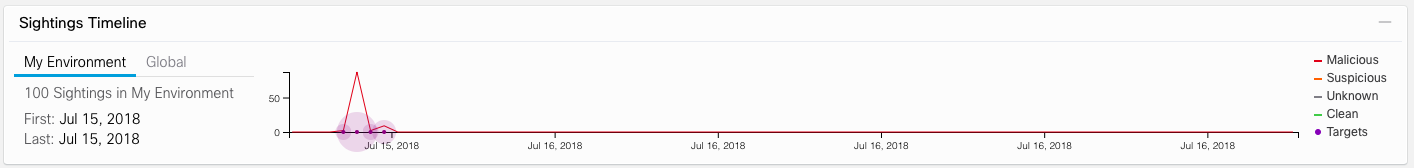

Der Bereich des Bildschirms „Sichtungszeitleiste“ zeigt uns eine Zeitleiste, die zwei wichtige Probleme widerspiegelt - wann die Spuren in unserer lokalen Infrastruktur gefunden wurden und wann sie außerhalb des Unternehmens in der Welt gefunden wurden (die letzten 30 Tage werden angezeigt, um Analysten nicht zu weit vom aktuellen Moment wegzuführen ) Ein solcher Vergleich der beiden Zeitpläne ermöglicht es uns zu schließen, ob die böswillige Aktivität global ist (und wir wie viele andere nur unter Distributionen fielen) oder ob sie fokussiert war und speziell für uns entwickelt wurde.

Ganz unten auf dem Bildschirm sehen Sie einen Abschnitt, in dem Sie die Details für jede gefundene Spur, jedes Artefakt und jeden gefundenen Kompromissindikator abrufen und eine detailliertere Analyse durchführen können. Bitte beachten Sie, dass wir von allen Spuren, nach denen wir suchen, nur eine in unserem Netzwerk getroffen haben - den Hash der schädlichen Datei.

So sehen beispielsweise die Informationen zu schädlichen Dateien aus, die in unserer Infrastruktur mit dem entsprechenden Hash erkannt wurden. Es lohnt sich jedoch, auf einen so wichtigen Punkt zu achten. Für jede Spur sehen wir mehrere Registerkarten. Das erste davon sind Urteile. Darin sehen wir Verweise auf verschiedene Module, die diese Spuren irgendwann „gesehen“ haben. Wir sehen beispielsweise, dass in der VirusTotal-Datenbank ein entsprechender Hash vorhanden ist, der von verschiedenen Antiviren-Engines erkannt wird. Bedeutet dies, dass sich diese Bedrohung in unserem Netzwerk befindet? Noch nicht. Möglicherweise handelt es sich um eine alte Malware, die nicht mehr gültig ist. Im Feld "Ablauf" wird möglicherweise der Hinweis angezeigt, dass diese Ablaufverfolgung vor zwei Monaten zuletzt "in freier Wildbahn" aufgezeichnet wurde.

Die Registerkarte "Urteil" (letzter Satz) ist viel wichtiger, sodass wir eine endgültige Schlussfolgerung (durch Auswertung verschiedener Daten, deren gewichtetes Ergebnis auf der Registerkarte "Urteil" angezeigt wird) über das Vorhandensein oder Fehlen einer Bedrohung in unserer Infrastruktur ziehen können.

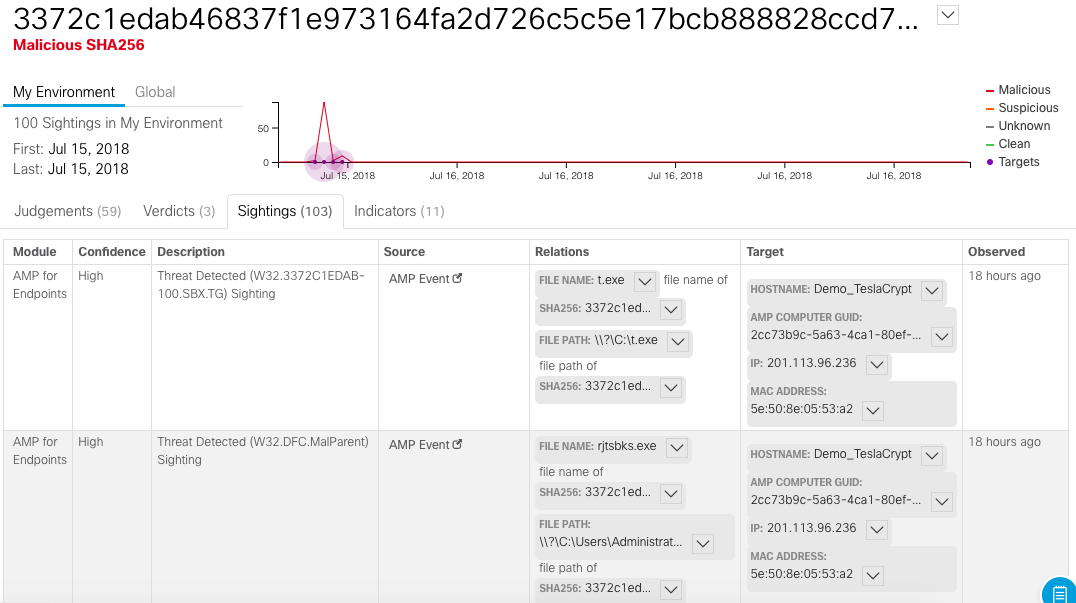

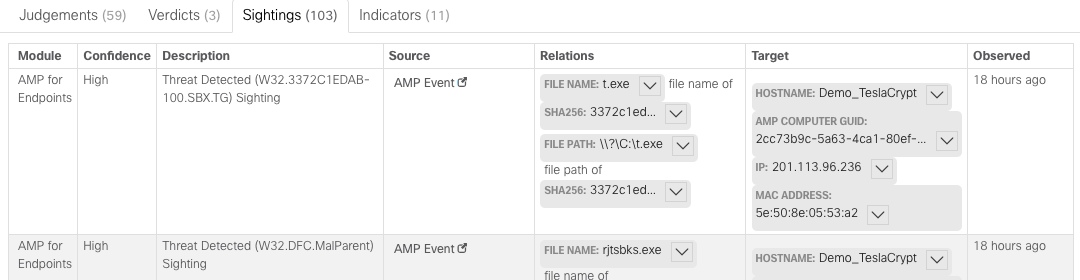

Die Registerkarte Sichtungen zeigt uns Artefakte nach Bedrohung und wo sie entdeckt wurden:

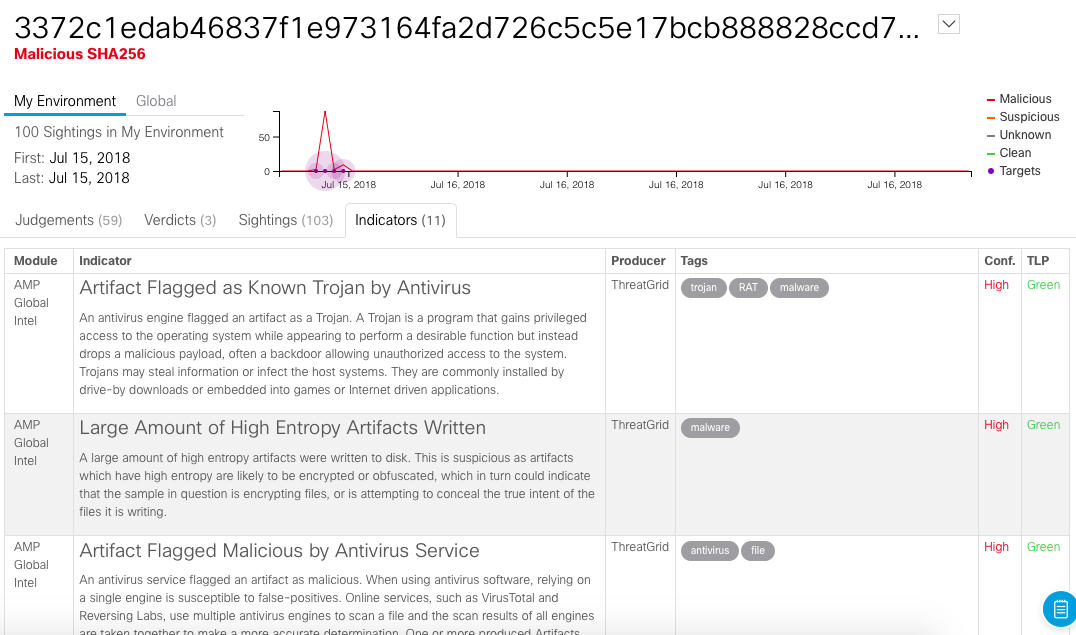

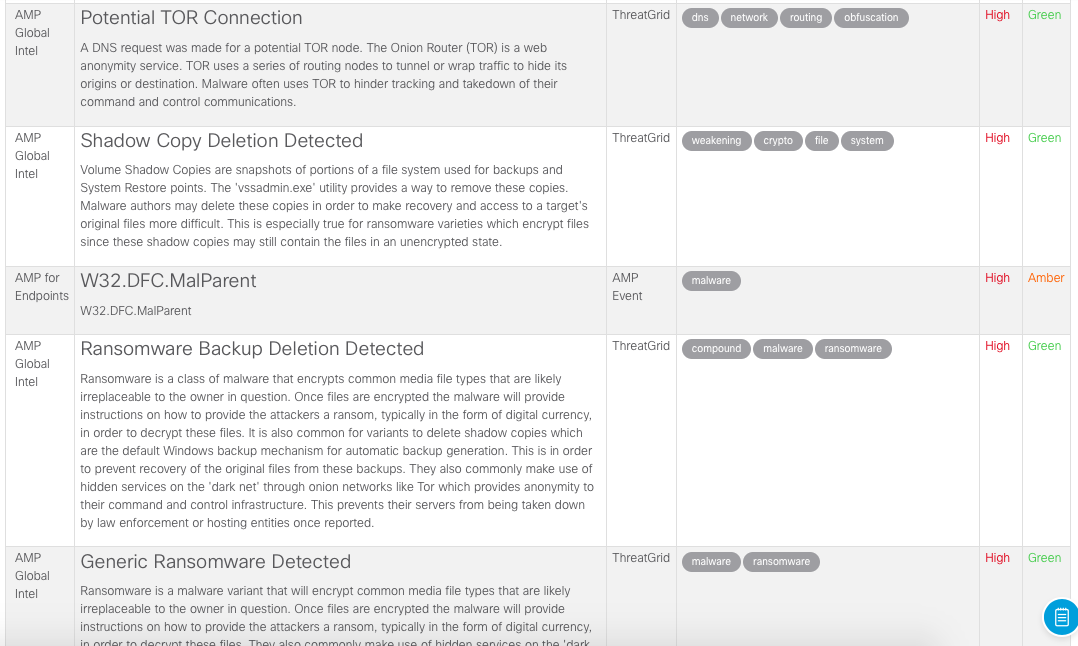

Auf der Registerkarte Indikatoren wird eine detaillierte Beschreibung der einzelnen Indikatoren angezeigt, die den erkannten Spuren inhärent sind:

Bitte beachten Sie, dass wir mit Tor interagieren, Sicherungskopien löschen, Antiviren erkennen und eine große Anzahl von Artefakten erstellen usw. In unseren Threat Intelligence-Datenbanken analysieren wir etwa 1000 verschiedene Indikatoren.

Nachdem wir Informationen über die Spuren eines Angriffs in unserer Infrastruktur erhalten haben, können wir mithilfe der Tools, die die ersten Daten für Cisco Visibility bereitgestellt haben, eine detailliertere Untersuchung durchführen. Beispielsweise können wir AMP für Endpunkte ausführen, um eine detaillierte Analyse eines bestimmten Ereignisses zu erhalten, die zur Möglichkeit führte, eine Bedrohung zu erkennen.

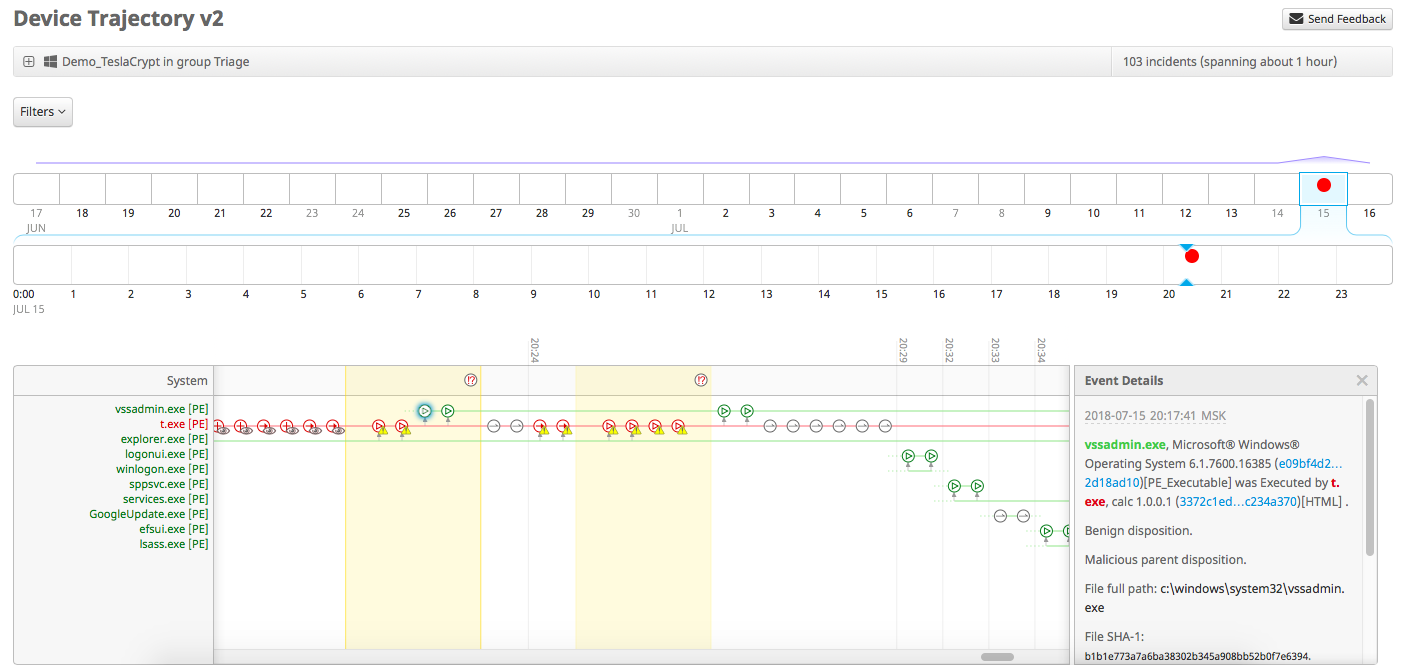

Wir sehen das ganze Bild von dem, was passiert. Schädliche Datei, die vom explorer.exe-Prozess am 15. Juli um 20:00:00 Uhr Moskauer Zeit erstellt wurde. Wir sehen, wo sich diese Datei befindet und die Werte ihrer Hashes nach verschiedenen Algorithmen (SHA1 und MD5).

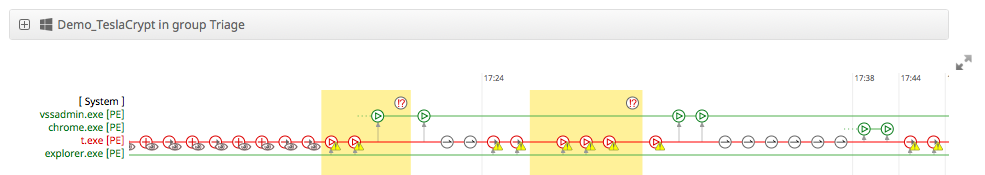

Mithilfe der Technologie der retrospektiven Sicherheit und des Visualisierungsmechanismus von Device Trajectory können wir alle Aktionen visualisieren, die von der für uns interessanten Datei ausgeführt oder ausgeführt werden. In diesem Fall sehen wir, dass das vom Prozess explorer.exe erstellte Dateiobjekt t.exe das vollständig legale Windows-Dienstprogramm vssadmin.exe gestartet hat, das Schattenkopien verwaltet und unter anderem häufig von Verschlüsselern zum Löschen verwendet wird (sodass es nicht wiederhergestellt werden kann) verschlüsselte Daten). Wenn Sie sich die Beschreibung von TeslaCrypt ansehen, werden Sie feststellen, dass dieser Verschlüsseler vssadmin in seinen Aktivitäten verwendet.

Übrigens haben wir kürzlich den Device Trajectory-Mechanismus aktualisiert und jetzt sieht er etwas anders aus:

Im obigen Beispiel wurde die Datei t.exe nicht blockiert und nicht unter Quarantäne gestellt, obwohl AMP for Endpoints genau dies im wirklichen Leben tut. Für die Zwecke dieses Artikels arbeitet AMP4E jedoch im Überwachungsmodus, mit dem Sie Ereignisse überwachen, aber nicht blockieren können. Übrigens, wenn PowerShell anstelle von vssadmin (ebenfalls ein vollständig legales Systemadministrationstool) gestartet würde, würden wir dies und die in PowerShell verwendeten Befehlszeilenparameter sehen.

Kurz gesagt, es sieht so aus, als würde man mit Cisco Visibility zusammenarbeiten, um nach Spuren von Bedrohungen in der lokalen Infrastruktur zu suchen und vorhandene Sicherheitsereignisse mit Daten aus verschiedenen Threat Intelligence-Quellen anzureichern.

PS: Cisco Visibility basiert auf dem von uns entwickelten Cisco Threat Intelligence Model (CTIM), das wiederum auf dem Threat Intelligence-Kommunikationsstandard STIX basiert. Im Gegensatz zu STIX konzentriert sich das CTIM-Modell jedoch nicht auf die Formalisierung des Formats von Bedrohungsdaten, sondern auf den Prozess des Sammelns, Speicherns und Analysierens dieser Daten. Basierend auf der Cisco Threat Intelligence-API (dies ist ein

Open Source-Projekt und kann in Ihren Lösungen verwendet werden) planen wir, die Liste der Quellen, mit denen wir arbeiten werden, sowohl hinsichtlich des Empfangs von Sicherheitsereignissen als auch hinsichtlich des Empfangs von Threat Intelligence-Daten zu erweitern. Darüber hinaus planen wir, Cisco Visibility um die Möglichkeit zu erweitern, nicht nur mit atomaren Kompromissindikatoren (IP, Hash, Domain, URL), sondern auch mit Schwachstellendaten (CVE), Konfigurationsprogrammen (CWE) und Angriffsmusterdatenbank (CAPEC) zu arbeiten. und eine Wissensbasis über Methoden, Taktiken und Verfahren von Angreifern (ATT & CK). Diese Arbeit ist noch nicht abgeschlossen.

PPS: Am Anfang der Notiz war ich ein bisschen gerissen. Cisco Visibility ist in der Tat eine kostenlose Lösung. Um sie jedoch verwenden zu können, muss mindestens Cisco AMP for Endpoints in Ihrem Unternehmen installiert sein (und woher beziehen Sie die Daten für die Bedrohungssuche?). Es ist auch wünschenswert (aber nicht erforderlich), Zugriff auf die Dienste Cisco Threat Grid (Sandbox) und Cisco Umbrella (DNS-Analyse) zu haben. In diesen Fällen ist es möglich, eine eingehendere Analyse der Bedrohungen (Spuren und Indikatoren) durchzuführen, die bereits in den von Cisco Visibility gestarteten Diensten enthalten sind. Natürlich müssen Sie Zugriff auf externe Threat Intelligence-Dienste haben, die in Cisco Visibility integriert sind. Bisher ist dies nur VirusTotal (aber wir stehen nicht still und werden ihre Anzahl erweitern), auf das jeder zugreifen kann.