Ein Freund von mir hat mich heute nach der Hygiene des digitalen Verhaltens gefragt. Ich werde versuchen, kurz die Prinzipien zu skizzieren, mit denen Sie Ihr Sicherheitsniveau im Netzwerk erhöhen.

In diesem Artikel habe ich versucht, von völlig banalen Ratschlägen zu ziemlich schwierig umzusetzen. Jeder muss selbst entscheiden, welches Sicherheitsniveau für ihn persönlich akzeptabel ist. Alles ist genau das gleiche wie bei Safes: Es gibt einen Safe für einhundert Dollar, es gibt einen Safe für einhunderttausend Dollar. Es ist dumm, im ersten Millionen von Dollar und im zweiten eine Handvoll kleiner Dinge zu behalten.

Wenn Sie wichtige Informationen haben und Angst haben, diese zu verlieren, und der bloße Gedanke, dass diese Informationen an Ihre Feinde gelangen könnten, Sie erschreckt, sollten Sie über Informationssicherheit nachdenken.

Datenschutz ernst zu nehmen, wenn Daten nichts kosten, ist Zeitverschwendung.

Sicherheitsprinzipien

Wenn Sie Ihre Daten schützen möchten, müssen Sie zunächst die Grundprinzipien verstehen.

Wenn Sie Erfahrung in der Informationssicherheit haben, fahren Sie mutig mit dem nächsten Kapitel fort.

Das volle Ausmaß dazu findet sich in dem Buch von Kevin Mitnik mit dem Titel The Art of Deception. Es gibt eine Vielzahl von Geschichten darüber, in welche Probleme Unternehmen geraten sind, weil sie ihren Mitarbeitern nicht die Grundprinzipien des Schutzes ihrer Informationen beigebracht haben.

Wenn Sie jedoch noch einige universelle Tipps geben, sehen diese folgendermaßen aus:

- Verwenden Sie keine einfachen Passwörter: Passwörter, die Ihnen möglicherweise zugeordnet sind oder im Wörterbuch enthalten sind.

- Verwenden Sie nicht dieselben Passwörter für verschiedene Dienste.

- Speichern Sie Passwörter nicht im Klartext (ein aktueller Verlauf mit Google-Dokumenten, die von Yandex indiziert wurden, wurde angezeigt).

- Sagen Sie niemandem das Passwort. Sogar das Support-Personal.

- Verwenden Sie keine kostenlosen Wi-Fi-Netzwerke. Und wenn Sie verwenden, seien Sie vorsichtig und versuchen Sie, nicht auf Websites ohne https-Verbindung zu arbeiten.

Sie werden mehr aus dem Buch lernen. Dort werden viele interessante Geschichten beschrieben, und obwohl einige von ihnen aufgrund des Fortschritts bereits veraltet sind, ist es unwahrscheinlich, dass die Essenz selbst jemals aufhört, relevant zu sein.

"Wer braucht mich?"

Menschen stellen oft eine solche Frage, wenn es um Datenschutz geht. So etwas wie: "Warum brauchen Unternehmen meine Daten?" oder "Warum sollte ein Hacker mich knacken?" Nicht zu verstehen, dass sie nicht gehackt werden können. Der Dienst selbst kann gehackt werden und alle im System registrierten Benutzer leiden darunter. Das heißt, es ist wichtig, nicht nur die Regeln der Informationssicherheit einzuhalten, sondern auch die richtigen Tools auszuwählen, die Sie verwenden. Um es klarer zu machen, werde ich einige Beispiele geben:

Wenn ein wenig erschwertVor ein paar Tagen haben wir alle erfahren, dass die Burger King-App, die sich auf Google Play und im Apple Store befindet, alles aufzeichnet, was der Benutzer tut. Und es gibt absolut keine anonymisierten Daten, wie uns Vertreter des Burger King mitteilen. Es wird buchstäblich alles aufgezeichnet: wie der Benutzer seinen Vor- und Nachnamen, seine Adresse und sogar seine Kreditkarteninformationen eingibt. Video wird immer aufgenommen.

Denken Sie, dass dies die einzige Anwendung ist, die alles erfasst, was Sie darin tun?

AppSeeIch arbeite für eine Softwarefirma. Und wir hatten ein paar Fälle.

Im Februar 2016 kam ein Kunde mit einer mobilen Anwendung zu uns und bat darum, dort einige Funktionen hinzuzufügen.

Wir haben uns den Code angesehen und festgestellt, dass das Analytics-Ding namens AppSee verwendet wird. Sie baten den Kunden um Zugang, und er antwortete, dass er selbst nicht wisse, woher es komme, und dass es keinen Zugang dazu gebe. Wir haben lange mit dem Support gesprochen und viel Zeit damit verbracht, den Zugang wiederherzustellen. Und sie sahen, dass der vorherige Entwickler AppSee so eingerichtet hatte, dass Videos von einigen Bildschirmen aufgenommen wurden. Auf einigen Bildschirmen gab der Benutzer Kreditkarten- oder Paypal-Daten ein.

Passwörter verschlüsselnDer zweite Fall war, als ein Kunde mit einem ziemlich großen Projekt zu uns kam, bei dem ungefähr zwei Millionen Benutzer registriert waren. Wir haben mit der Arbeit begonnen, der Kunde hat uns Zugriff auf den Code und die Datenbank gewährt. Und in der Datenbank alle Benutzerkennwörter in unverschlüsselter Form.

Ich denke, Sie verstehen, was die Konsequenzen sein könnten, wenn die Basis in schlechte Hände gerät.

Sind Sie sicher, dass alle von Ihnen verwendeten Dienste sehr sicherheitsrelevant sind, Ihre Daten nicht zusammenführen und Ihre Daten niemals gegen Sie verwenden werden? Ich bin mir nicht sicher

Und das Schlimmste: Was ist, wenn Passwortspeicherdienste wie 1password, LastPass Ihre Passwörter nicht sicher speichern können? Was ist, wenn sie auslaufen? Persönlich habe ich sogar Angst, darüber nachzudenken.

Mögliche Lösung

Wie sehe ich einen Ausweg? Meiner Meinung nach ist dies Open Source.

Mit Open Source-Anwendungen erhalten Sie ein großes Plus und ein großes Minus. Der Nachteil ist der Mangel an Unterstützung, alle Risiken liegen nur bei Ihnen. Das Plus ist, dass es keinen anderen Link gibt, der Ihre Daten speichert: Sie schließen die Möglichkeit aus, dass dieser Link Ihre Daten verliert, verkauft oder gefährdet. Natürlich ist Open Source an sich kein Allheilmittel und garantiert nicht, dass der Entwickler nichts Schlechtes in den Code einfügt. Vertrauen ist nur solche Projekte wert, in denen eine große Gemeinschaft.

Als nächstes werde ich darüber sprechen, was ich persönlich benutze.

Ich weiß, dass jedes Thema, über das besser gesprochen wird: Mac oder Win, Win oder Linux, in eine vergebliche Debatte gerät. Bitte nicht.

Das Betriebssystem ist nur ein Werkzeug. Und es ist unwahrscheinlich, dass Profis argumentieren, dass sie mit einem Schraubenzieher oder einem Hammer besser dran sind. Für jeden Fall finden sie das am besten geeignete Werkzeug. Behandeln wir Betriebssysteme und andere Software gleich.

Passwort-Manager

Nicht zufällig. Dies ist schließlich der wichtigste Teil Ihrer Sicherheit. Hier ist alles gespeichert. Und wenn Sie den Zugriff auf den Passwort-Manager verloren haben, können Sie eine Menge Probleme bekommen.

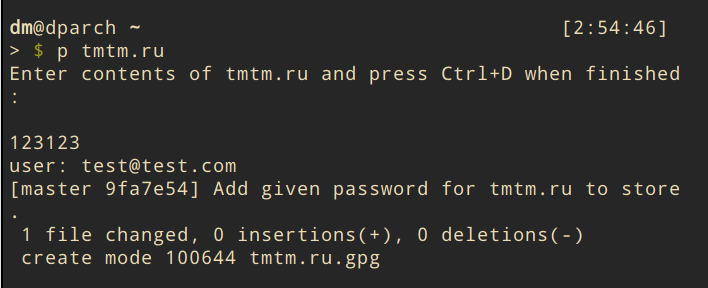

Wie ich bereits sagte, habe ich keine Ahnung, was passieren wird, wenn alle meine Passwörter auslaufen. Deshalb benutze ich pass. Dies ist ein Terminalprogramm, in dem Sie Ihre Passwörter in verschlüsselter Form speichern können.

Es ist für alle Betriebssysteme. Es gibt Anwendungen für iOS und Android. Und es gibt auch Plugins für Chrome und Firefox.

Das Programm ist vollständig offen und kostenlos, verwendet die kostenlose GPG-Bibliothek. Es verschlüsselt jeden Datensatz mit Ihrem GPG-Schlüssel. Meiner Meinung nach ist dies die sicherste Option.

Operationssystem

Am sichersten sind meiner Meinung nach Open Source-Betriebssysteme. Es gibt viele von ihnen. Sie können mit der einfachsten Installation und Verwendung beginnen - Ubuntu. Aber ich persönlich mag es nicht wirklich, weil es verschiedene Dienste wie den Beliebtheitswettbewerb gibt, die einige Daten an die Entwickler senden.

Darüber hinaus hat Ubunta seinen Ruf mit der sogenannten „Spionagesuche“ bis Version 16.04 bereits ein wenig untergraben.

Persönlich habe ich mich für Arch Linux entschieden, obwohl die Installation schwieriger ist. Obwohl es ziemlich viele Analoga gibt, kann ich nicht sagen, dass sie schlechter sind.

Smartphone

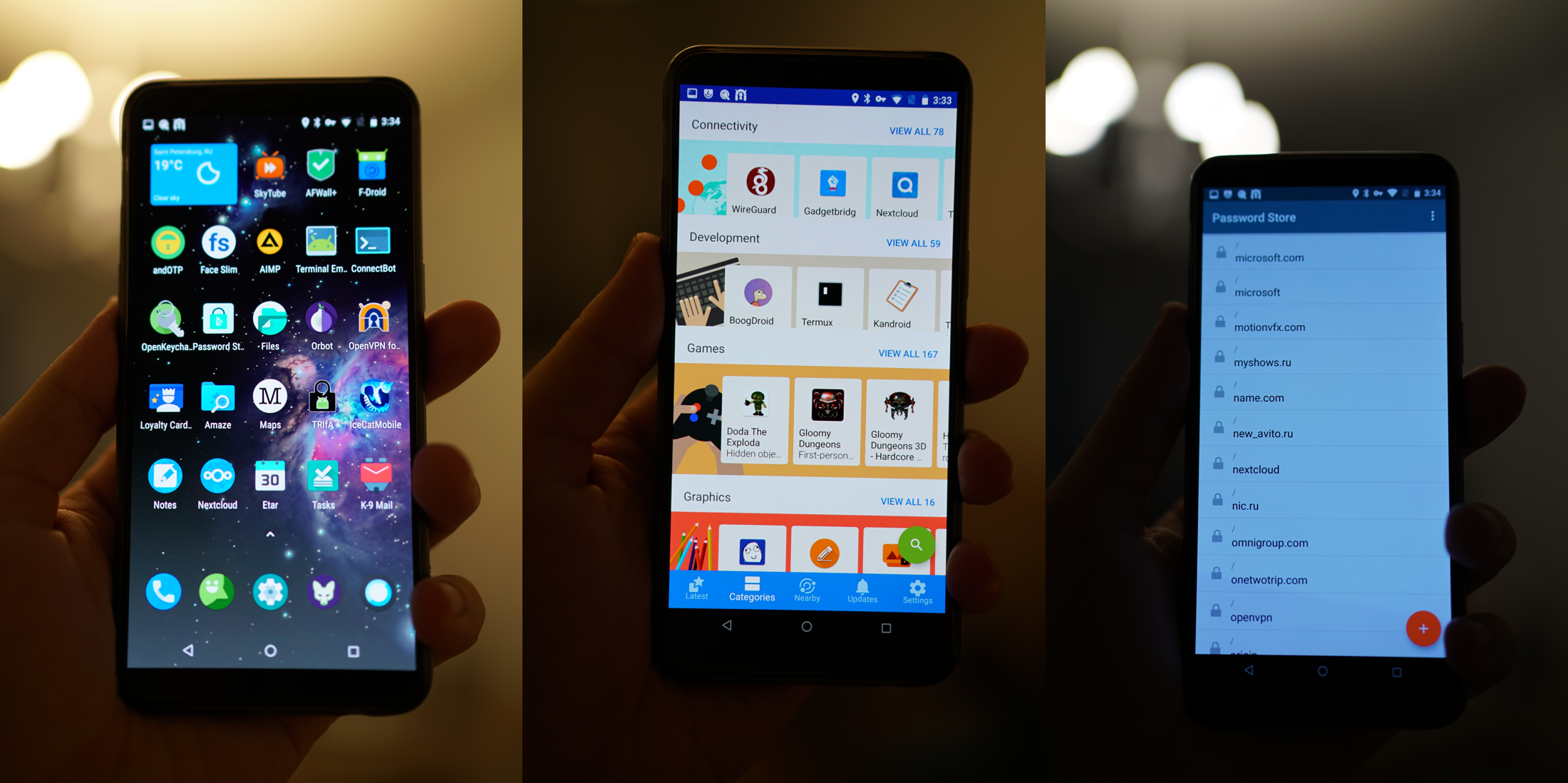

Meiner Meinung nach ist LineageOS ein ausgezeichnetes Open Source-Betriebssystem. Es ist sehr stabil und wird ziemlich oft aktualisiert. Jetzt ist es ein sehr frisches Android 8.1.0, das gut funktioniert. Vergessen Sie nicht, den Bootloader nach der Installation zu sperren.

Zusammen mit einem kostenlosen Betriebssystem empfehle ich die Verwendung eines kostenlosen Software-Stores namens F-Droid.

Überlegen Sie, wie Sie Ihr Smartphone entsperren.

Meiner Meinung nach ist das Entsperren im Gesicht keine sehr zuverlässige Methode, es gibt eine Vielzahl von Problemen.

Fingerabdruck ist auch eine ziemlich kontroverse Methode. Wenn Sie Google oder Apple nicht vertrauen und nicht deren Betriebssysteme verwenden, sondern gleichzeitig die Telefone mit Ihrem Fingerabdruck entsperren, können Sie davon ausgehen, dass Ihr Fingerabdruck bereits kompromittiert ist. Und Sie können keinen Fingerabdruck mehr verwenden, um etwas Wichtiges zu schützen.

Dateispeicherung

Anstelle von Google Drive oder Dropbox verwende ich NextCloud auf meinem Server. Es gibt mehrere Pluspunkte.

- Sicherheit Ich bin sicher, dass niemand sonst Zugriff auf meine Daten hat. Und selbst wenn es erscheint, werden alle Daten in NextCloud verschlüsselt. Wie Dropbox hat es Clients für alle Betriebssysteme, einschließlich mobiler.

- Flexibilität. Ich kann die benötigte Speichermenge verwenden. Ich kann leicht sowohl 100 GB als auch 20 TB machen.

- Plugins NextCloud bietet einige ziemlich praktische Add-Ons. Wie Notizen, Kalender, Task-Manager. Und das alles ist synchronisiert und funktioniert auch auf einem Smartphone.

Browser

Wahrscheinlich das gleiche wie in den vorherigen Absätzen. Verwenden Sie am besten Open Source-Browser: Firefox, Chromium, Brave, Icecat. In Bezug auf Benutzerfreundlichkeit und andere Eigenschaften sind sie dem gleichen Chrom nicht unterlegen.

Suchmaschine

Die Tatsache, dass die Suchmaschine zu viel über mich weiß, gefällt mir nicht wirklich. Hier finden Sie Beispiele dafür, was Google über Sie weiß.

myactivity.google.com/myactivitymaps.google.com/locationhistoryadssettings.google.com/authenticated?hl=deIch muss sagen, dass Google wirklich gut aussieht. Es gibt nur wenige kostenlose Analoga, die Ihre Privatsphäre respektieren. Tatsächlich gibt es nur DuckDuckGo, der nicht perfekt aussieht.

On-the-Fly-Verschlüsselung

Es gibt Programme wie TrueCrypt, mit denen Sie Ihre Informationen im laufenden Betrieb verschlüsseln können.

TrueCrypt selbst wurde als das zuverlässigste für die vollständige Festplattenverschlüsselung oder Containererstellung angesehen. Aber hier haben nur die Entwickler eine Nachricht veröffentlicht, in der sie allen Benutzern geraten haben, zu Bitlocker zu wechseln. In dieser Botschaft sah die Gemeinde das sogenannte „Zeugnis des Kanarienvogels“, dh den Versuch, etwas zu sagen, ohne etwas zu sagen, und einen Hinweis auf ihre Unaufrichtigkeit zu geben. Da haben sich Entwickler immer über Bitlocker lustig gemacht.

Darüber hinaus wollten einige Benutzer das Projekt verzweigen. Der TrueCrypt-Autor antwortete jedoch kurz und prägnant: „Es tut mir sehr leid, aber ich denke, Sie fragen nach dem Unmöglichen. Ich halte die TrueCrypt-Gabel nicht für eine gute Idee. “

Aufgrund dessen glaube ich, dass TrueCrypt und alle seine Analoga wie VeraCrypt nicht sicher sind.

Andere Analoga kenne ich nicht. Obwohl ich von Tomb gehört habe, wollte ich es immer versuchen, aber meine Hände griffen nicht. Wenn Sie etwas raten können, schreiben Sie in die Kommentare.

Wichtige Ergänzungen

Verschlüsseln Sie die gesamte FestplatteWissen Sie, was passieren wird, wenn Sie Ihren Laptop verlieren und eine schlechte Person ihn findet? Er schaltet es mit jedem bootfähigen USB-Stick ein und erhält leise Zugriff auf alle Ihre Daten.

Daher ist es sehr wichtig, die gesamte Festplatte zu verschlüsseln. Wenn Sie Ihr Gerät verlieren, kann eine Person nicht darauf zugreifen.

Erstellen Sie Backups (und verschlüsseln Sie sie)Ebenso ist es wichtig, nicht alle Ihre Daten selbst zu verlieren. Erstellen Sie daher Backups. Und stellen Sie sicher, dass Sie sie verschlüsseln. Speichern Sie Backups natürlich nicht auf demselben Medium.

Behalten Sie den Zugriff im AugeVergessen Sie beim Verkauf Ihrer Geräte nicht, diese aus Ihren Konten zu löschen. Es ist sehr wichtig.

myaccount.google.com/device-activitywww.dropbox.com/account/securitywww.icloud.com/#settingsVerfolgen Sie, welche Zugriffsebene Ihre Anwendungen und Plugins benötigen.

Es gibt Situationen, in denen Sie eine Anwendung installieren, die jedoch vollen Zugriff auf den Dropbox-Ordner erfordert. Obwohl es scheint, dass diese Anwendung überhaupt keinen solchen Zugriff benötigt. In extremen Fällen würde ihm der Zugriffstyp "App-Ordner" ausreichen. Solche Dinge für Dropbox können hier überprüft werden:

www.dropbox.com/account/connected_appsEinige Anwendungen erfordern Zugriff auf Google Drive. Ich verstehe nicht ganz, warum sie Zugriff auf meine Dokumente benötigen. Dies kann unter folgendem Link überprüft werden:

myaccount.google.com/permissionsZwei-Faktor-AuthentifizierungVerwenden Sie die Zwei-Faktor-Authentifizierung, wo immer Sie können. Dies ist eine sehr effektive zusätzliche Sicherheitsebene. Es gibt verschiedene Arten von ihnen.

- Zeitsynchronisierte Passwörter. Meiner Meinung nach eine der häufigsten, sichersten und erfolgreichsten Zwei-Faktor-Authentifizierungsoptionen. Ihnen wird ein QR-Code angezeigt, den Sie mit der Anwendung fotografieren müssen, und Sie sehen eine Zeile mit Ihrem Einmalkennwort, die sich alle 30 Sekunden ändert. Ich empfehle, dass Sie Bilder dieser QR-Codes irgendwie speichern oder Anwendungen verwenden, die die Datenbank mit Ihren Datensätzen exportieren können.

- Hardwareschlüssel FIDO U2F. Meiner Meinung nach ist dies auch eine ziemlich gute Option, aber ich bin durch einige Punkte verwirrt. Zum Beispiel ist nicht klar, was zu tun ist, wenn dieser Schlüssel kaputt geht und einfach nicht mehr funktioniert. Trotzdem ist dies eine Technik, und jede Technik bricht jemals. Außerdem verstehe ich nicht, was ich tun soll, wenn ich es einfach verliere.

- Eine Einmalkennwortliste ist eine anständige Option, wenn nichts anderes vorhanden ist. Das Problem bei dieser Option ist, dass der Benutzer das Kennwort und die Liste der Einmalkennwörter am häufigsten an einem Ort speichert.

- SMS-Authentifizierung. Ich mag diese Methode absolut nicht und versuche, sie nicht zu verwenden, obwohl sie manchmal nicht funktioniert, da einige Dienste nur sie anbieten. Das Problem ist, dass es so viele Möglichkeiten gibt, an Ihre Telefonnummer zu gelangen.