Diese Geschichte wurde von mir im Jahr 2015 geschrieben, dies ist kein Cross-Posting (es gab nirgendwo eine Veröffentlichung). Der Text ist nicht groß und einfach - als ich versuchte, für eine fortgeschrittene Schule zu schreiben (mein Neffe schätzte es, obwohl alles mit seinen Fragen begann - "Was ist eine Readme-Datei" und "Wer sind Hacker?"). Der Text bleibt original, obwohl ich jetzt einige Änderungen daran vorgenommen hätte, aber ich werde es nicht tun.

Viele Aspekte der aktuellen IT-Welt, NF-Serien, wie die „Wild West World“ usw., soziale Bewertungen usw. - Auch hier sind sie indirekt oder direkt betroffen, aber sie waren 2015 nicht da oder ich wusste nichts über sie.

Vielleicht finden Sie in dem beschriebenen Text immer noch, was modern ist.

"Das Leben eines Menschen (als eine Reihe von Handlungen) (insbesondere um die Wende vom 20. zum 21. Jahrhundert) ist nur eine Datenbank, die sich von einer Papierversion zu einer digitalen entwickelt hat."

Erster TagMontag, 15. August 3159, der Planet „Regret“, der Standort der Universität für „Information des Universums“ (UIV), die ein modernes Analogon der berühmten Erde Alexandria Museyon ist.

Ein aufstrebender Wissenschaftler aus der Gruppe der Informationsanalytik befindet sich in einem geschlossenen Bunker unter dem Rathaus der Universität. Der Hauptteil des Bunkers befindet sich in einer Tiefe von zweihundert Metern und dient zur Speicherung der Papierdatenbank der Menschheit.

Die letzten fünfzig Meter des Abstiegs in ein verstecktes Informationslager sind fast steile Treppen. Es kann keine Elektronik mitgenommen werden, alles wird oben von Scannern überprüft und unten von mehreren Faraday-Zellen abgeschirmt.

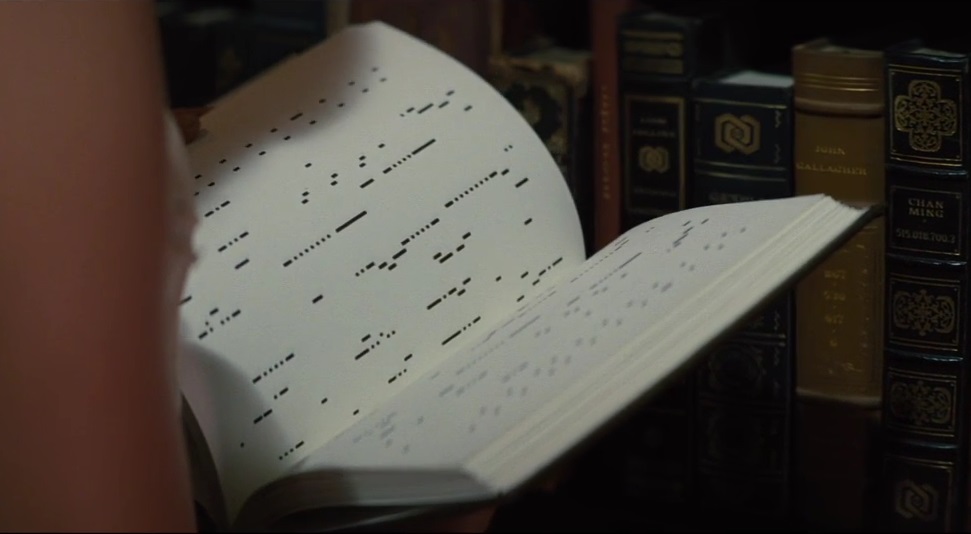

Ein Adept (ein Grundschüler der UIV) namens Thomas studiert ein „altes“ Papiermanuskript, das schätzungsweise 2050 veröffentlicht wurde.

Der Titel des Dokuments lautet „Eine vollständige und erweiterte Historie der Versionen des TOB-Programms mit Kommentaren“. Der genaue Autor dieses Dokuments ist unbekannt (es gab nur ein Pseudonym und der Schlüssel wurde angegeben - dies ist ein bestimmter Programmierer \ autodidaktischer Hacker "Blue Snake").

Das TOB-Programm ist eine Abkürzung für "Tactical Barrier Walker" (später wurde auch der Buchstabe "und" hinzugefügt - intelligent, in der englischen Version - Tactical Overflow of Barrier).

Der anfängliche Historiker Thomas war an diesem Dokument dadurch interessiert, dass es in der Hauptdatenbank von DIV nicht so markiert war, wie es zuvor von irgendjemandem gelesen wurde. Oder einfach diejenigen, die es gelesen haben, haben in der Registrierung der DIV-Datenbank keine endgültige Markierung gesetzt, dass das Dokument verarbeitet (analysiert) wurde. Das war komisch. Oh, es ist fast kindische Neugier ...

Welche Art von Handbuch in seinen Händen ist, was er sieht und welche Zeilen Thomas liest, wollen wir mit seinen Augen sehen.

******** >>

Ausdruck der Datei "TOBIhistory.txt" mit den Kommentaren des Autors. Blaue Schlange. Teil 1.

******** >>

#% - TOB Version 0.0.

Die Idee, ein Software-Assistenten-Modul zu erstellen, ist für mich nicht spontan entstanden.

Wenn Sie in Ihrer Kindheit den Befehl "POKE" verwenden, um Programme zu hacken und zu aktualisieren und später mit Lösungen wie "Artmoney" und "Scanmem" zu arbeiten, wird die Automatisierung des Verbotsumgehungsprozesses zur Überwindung von Barrieren und Sperren in der Software eines Programmierers zu einer fast obsessiven Idee.

Es gab also TOB - das Programm zur taktischen Umgehung digitaler Barrieren.

Bisher wird in meinem Kopf sein Code kompiliert und ausgearbeitet, und ich versuche jeden Morgen, seine Hauptmodule zu skizzieren.

Die Kriterien und Phasen der TOB-Programmarbeit werden definiert: Finden einer Barriere (Eintrittspunkt- und Austrittsbedingungen werden vom Benutzer festgelegt), Anpassung (Integration des Mikrocodes in das angegebene System, Kontrolle der erforderlichen Datenmengen), Vornehmen von Änderungen (nicht tödlicher, irreversibler und nicht überwachter Angriff auf die Aufgabe des Benutzers) .

Wenn frühere Programme dieses Typs hochspezialisiert waren, wird mein TOB die Funktionalität jedes einzelnen von ihnen übernehmen. Es wird keine Art digitaler Frankenstein sein. Meine Hauptaufgabe ist es, einen Anti-Sequestrierungs-Code zu erhalten (der von keinem System weggerissen wird), der für alle Sicherheitssysteme "mir" gehört, aber für den Benutzer erforderlich ist.

Aktionen mit TOB, die ich im ersten Monat seiner Geburt begangen habe:

- Zusammenstellung des Hauptkerns des Programms, der Module und Bibliotheken in der Entwicklung;

- Module und Bibliotheken aus ähnlichen Programmen werden zur Integration in einen gemeinsamen Pool zusammengestellt.

- Die Steuerung und Inbetriebnahme von Teilen des TOB erfolgt vorerst über die Befehlszeile.

#% - TOB Version 0.3.

Liste der Änderungen und Ergänzungen:

- Verbesserter Multi-Plattform-Mechanismus (jetzt ein Satz Module);

- optimierte Kernelgröße und Kernmodule (zur Anpassung in verschiedenen Informationsumgebungen);

- Externe Module werden automatisch gekreuzt, wenn ein externer Kommunikationskanal vorhanden ist.

******** >>

#% - TOB Version 0.9.

"UNIVERSAL OPERATING SYSTEM" - eine Software-Betriebsumgebung, auf deren Grundlage jetzt alle digitalen Geräte funktionieren, wurde weltweit veröffentlicht. Jetzt gibt es keine separaten Betriebssysteme wie Windows und Android - jetzt gibt es dieselbe Art von „UNOS“ für absolut alle Geräte, von einem Modul oder einem einfachen Sensor bis zu einem System für einen großen Cluster eines Supercomputers.

* Berichten zufolge war „Blue Snake“ einer der Programmierer, die an den Netzwerkmodulen „UNOS“ gearbeitet haben. Er hatte die Möglichkeit, eine Hintertür mit sehr tiefen Wurzeln in dieses System zu integrieren (oder sogar eine Hintertür in der Hintertür, da der offizielle Herausgeber dieses Betriebssystems auf vielen Ebenen des Systems technische Lesezeichen für verschiedene Sicherheitsdienste erstellt hat) und dieses Tool dann mit TOB-Modulen zu verwenden.

** Außerdem war die „Blaue Schlange“ einst Informatiklehrerin und entwickelte ein lokalisiertes Sprichwort, um sich an die sieben Ebenen des OSI-Modells zu erinnern: „Kiwi-Frucht, süß, du isst ein paar Kekse“. Dieses Sprichwort half Schülern in Schule und Universität wirklich, sich nur an die Namen aller OSI-Ebenen zu erinnern ( ähnlich wie Bitte keine Wurstpizza wegwerfen). Aber sein Name und andere Daten wurden nicht aufbewahrt oder sie wurden sorgfältig versteckt.

Liste der Änderungen und Ergänzungen:

- Kompatibilität mit den Hauptmodulen "UNOS" hinzugefügt;

- die Fähigkeit zur Sprachsteuerung hinzugefügt;

- Die Arbeiten zur Verbesserung der Module der künstlichen Intelligenz (KI) haben begonnen.

******** >>

#% - TOB Version 1.0.

Schließlich, ein Jahr später, setzte ich die endgültige Version des ersten Teils meiner Idee wieder zusammen.

Zuvor habe ich verschiedene Tests für Standardaufgaben durchgeführt und halte das Ergebnis für zufriedenstellend. Jetzt können Sie den TOB sicher in realen und nicht in Testumgebungen überprüfen.

Liste der Änderungen und Ergänzungen:

- Das KI-Trainingsniveau wurde erweitert, Analyseblöcke und die Erweiterung von Aktionen wurden hinzugefügt.

- Der Mechanismus zur Verbesserung der Selbstreplikation ist aktiviert. Jetzt können zusätzliche Softwaremodule, die für die Situation erforderlich sind, vom TOB unabhängig erstellt werden.

Das Testen des TOB erfolgte folgendermaßen (in einer eigenen Sandbox ohne Zugriff auf externe Umgebungen): Lokale Programme wurden auf verschiedenen Geräten gestartet, der Benutzer, der gerade mit dem Programm arbeitet, konnte das TOB aktivieren und eine Änderung einiger Parameter im ausführbaren Programm anfordern. TOB hat diesen Parameter geändert, ohne dass das Programm abstürzt.

Natürlich benötigten diese Tests noch zusätzliche Zeit, um das TOB innerhalb des Programms zu aktivieren, und das TOB „verstand“ nicht immer, was der Benutzer von ihm will.

So lernte TOB bestimmte Standardaktionen und ich als Programmierer verstand, dass ich sie noch in ihrem Code „beenden“ musste.

Leider war es schwierig, andere Tester zu finden, da TOB tatsächlich ein verbotenes Produkt ist, das nicht im Voraus kompromittiert werden sollte.

<< ********

Zu diesem Zeitpunkt ertönte eine Glocke, die signalisierte, dass heute das Lesen beendet ist und der Bunker nachts geschlossen wird. Der junge Historiker Thomas musste nun lange nach oben, um an die frische Luft zu kommen.

Der Adept fühlte sich nicht müde, denn ein Licht des Charmes und des Verständnisses leuchtete in ihm auf, dass er etwas Interessantes gefunden hatte. Als er gerade aus dem Bunker herausgekommen war, traten seine Gedanken über MSW etwas in den Hintergrund und Thomas erkannte, dass er sehr hungrig war.

Zweiter TagThomas musste sich ein wenig mit der Geschichte des 21. und 21. Jahrhunderts befassen, dem Vokabular der damals relevanten Programmierer und Technologien.

Es stellt sich heraus, dass einfache Archivdaten nicht ausreichen. Ich musste im Dekanat um Zugang zu geschlossenen Portalen mit einer erweiterten Auswahl an Informationsmatrizen bitten.

Es ist gut, dass Sie die Daten von der Infomatrix jetzt nicht mehr auf die altmodische Weise "lesen" müssen, sondern sie jetzt zur Verarbeitung direkt in Ihren Gehirnpufferspeicher "kopieren" können. Und hier ist es interessanter, dass Thomas nach dem „Eingießen“ einer bestimmten Menge von Infomatrizen (eine große Menge an Informationen kann auch nicht auf einmal „herausgearbeitet“ werden) einfach schlafen ging. Und am Morgen „verdaute“ sein Gehirn neue Daten und platzierte neue Speicherzellen an den richtigen Stellen.

So ging ein gut geschlafener Thomas, um neue Grenzen in den UIV-Bunker zu bringen. Zwar berücksichtigte er jetzt einige Nuancen der Vergangenheit und nahm eine zusätzliche Tüte mit einer Essensration und einer Flasche Wasser mit.

******** >>

"TOBIhistory.txt", Teil 2.

******** >>

#% - TOB Version 2.0.

Liste der Änderungen und Ergänzungen:

- hat den Mechanismus des Kernels des Programms dramatisch verändert. Merge-Funktionalität mit einem hackbaren System hinzugefügt. Wenn das angegriffene System über Bibliotheken oder Funktionen verfügt, die den TOB-Kernel unterstützen, kann der TOB-Programmcode von außerhalb des Systems aufgerufen werden.

Es wird nur eine externe Netzwerkverbindung benötigt, und dann beginnen die taktischen Ebenen des SOT mit dem System zu arbeiten, als ob das System das SOB verwenden müsste. Nur dies ist nicht der Fall, aber im Gegenteil, das System wird für die nahtlose Implementierung des SOB-Mikrocodes verwendet.

- Aufgrund der recht strengen Überprüfung des Sicherheitsniveaus in vielen modernen Programmen ist die Verwendung und Aktivierung von TOBs schwierig, dies begrenzt jedoch nur die zeitliche Entwicklung. Daher studieren, studieren und lernen wir, Hindernisse zu umgehen.

TOB lokale Tests:

Im zweiten Monat habe ich die Fähigkeiten von MSW auf allen vorhandenen Geräten aktiv getestet.

Er verlegte seine gesamte Ausrüstung in den Keller und besetzte dort drei ganze Räume zwischen Rohren und Katzen.

Das Testen wird mit dem Training des AI TOB-Moduls kombiniert.

Außerdem habe ich versucht, mich auf die Entwicklung des AI TOB-Moduls im Lernmodus des Kindes zu konzentrieren - von einfach bis komplex.

Zuerst wurden einfache und fast unbenutzte Betriebssysteme von TOB untersucht, dann wurden bereits modernere, gleichzeitig standardmäßige und nicht standardmäßige Verschlüsselungs- und Schutzsysteme in diesen Betriebssystemen „gehackt“.

<< ********

Je weiter Thomas den Ausdruck las, desto mehr wollte er mehr über das Leben und die Technologien des 21. Jahrhunderts erfahren, in denen die „Blaue Schlange“ lebte und arbeitete.

Bevor der Planet Erde etwas weniger als hundert Lichtjahre entfernt war, passte alles, was Thomas über die Ereignisse vor tausend Jahren wusste, in mehrere dicke Infomatrix-Bücher in einem Regal über seinem Bett.

Wie sich herausstellte, waren in diesen Büchern zu wenig Informationen enthalten. Als ob etwas seine Lautstärke auf ein akzeptables, aber nicht vollständiges Niveau begrenzt hätte. Es ist wie ein Glas Wasser - wenn Sie trinken möchten, ist es halb voll und ein Drittel voll, aber um sich zu betrinken, brauchen Sie nur ein volles.

Thomas beschloss herauszufinden, warum die Daten für diesen Zeitraum im Leben des Planeten Erde so minimiert sind. Aber angesichts der üblichen bürokratischen Oppositionsbarriere!

Tag dreiThomas erkannte, dass er etwas entdeckte, das von seinen Kollegen verboten oder zuvor missverstanden worden war. Die Welt der Vergangenheit begann in seiner Fantasie mit neuen Farben zu funkeln. Vor tausend Jahren gab es nur wenige Daten auf der Erde, hauptsächlich aufgrund der Tatsache, dass viele der Medien dieser Zeit durch Zeit und lokale Katastrophen korrumpiert wurden.

Bisher kümmerten sie sich nicht besonders um die Zukunft und erstellten keine separaten, speziell geschützten Data Warehouses für zukünftige Generationen. Es gab unterschiedliche Rechenzentren, in denen große Mengen unsortierter Informationen sparsam oder verwechselt wurden, aber selbst nach der Analyse erwiesen sich nur 5 bis 10% des Materials als nützlich, der Rest waren Protokolle, Sicherungen und Rohberechnungsdaten von Austausch-Supercomputern.

******** >>

"TOBIhistory.txt", Teil 3.

******** >>

#% - TOB Version 3.0.

Liste der Änderungen:

- Die Funktionalität des Kopierens und Übermittelns an den Benutzer wurde eingeschränkt. - Jetzt kann keine Kopie des Inhaltsverzeichnisses erstellt werden. Die Aktivierung seiner Aktionen durch den Benutzer ist ebenfalls eingeschränkt.

- Der KI-Mechanismus wurde verbessert. Jetzt prüft TOB, ob sich die Kopien im System befinden, und löscht sie, um Probleme mit verschiedenen Änderungen zu reduzieren. Wenn Viren oder Trojaner usw. - Dies sind Programme, die sich auf besondere Weise „verbreiten“, dann ist das TOB einzigartig. - Er entscheidet, wie er die Barriere umgeht und die Aufgabe erledigt. Außerdem wählt er die Aufgaben selbst aus (später, nach dem Ende der Trainingsphase).

Schließlich habe ich beschlossen, TOB in "Live" -Umgebungen zu testen. Vorbereitung eines Trainingsgeländes zum Testen des Programmbetriebs in einer großen geschlossenen Netzwerkzone.

Es stellte sich heraus, dass es sich um eine Art aktive Netzwerksandbox handelte, in der ich eine Struktur aus einer fast wöchentlichen Besetzung von Weltinformationen bereitstellen musste (es gab nicht genügend Ressourcen für mehr).

Infolgedessen untersuchte TOB eine neue Situation (gescannt, versucht, neue Strukturen und Datenmengen zu verstehen) und „spielte“ in diesem virtuellen Raum mit voller Kraft, obwohl dies durch die wöchentliche Menge der übertragenen Daten begrenzt war.

Ich musste diese Woche diese Woche sogar noch dreimal von Anfang bis Ende durchblättern. Wenn Kinder Cartoons lieben, bevorzugt TOB saubere Informationen und große Mengen für die Verarbeitung.

Zunächst verschmolz TOB mit dem korrekten Betrieb der Netzwerkressourcen und lernte, Datenpakete zu verfolgen und zu konvertieren.

Messenger, verschiedene Varianten sozialer Netzwerke, Programme zur Verwaltung der Prozesse von Benutzern und anderen Computern - all diese TOB wurden gescannt und bearbeitet. Unabhängig davon, wie geschützt die Daten, Übertragungskanäle und Informationen verschlüsselt sind, hat TOB den Schutz jeder dieser virtuellen Barrieren Stufe für Stufe geöffnet.

Das Multitasking war auf meinen leistungsstärksten Server beschränkt. In Zukunft soll das Laden von TOB auf alle Server der Welt „verschmiert“ werden. So werden Bitcoins abgebaut - tatsächlich werden Benutzer und ihre Server unter den Aufgaben, die TOB löst, einfach „ein wenig“ sein, da es nicht so wichtig ist, wie dieser Download für den Benutzer aussieht.

<< ********

Thomas wollte nicht gehen, aber die Tageslesung war heute zum Sonnenuntergang gekommen.

Er fügte in seinem Kopf eine Liste von Wörtern und Handlungen hinzu, die studiert und verstanden werden müssen.

Es stellt sich heraus, dass das Leben im 21. Jahrhundert in vollem Gange war, aber die Menschen beschränkten sich gewaltsam auf die reale Welt und gingen absichtlich in die virtuelle Umgebung. Thomas konnte nicht glauben, dass er zu diesem Zeitpunkt nicht mindestens eine Person finden würde, die innerhalb eines Tages keine einzige Taste auf der Tastatur berühren würde, kein Paket mit unnötigen Daten aufnehmen würde, keine Sofortnachrichten mit derselben Person austauschen würde, sondern auf einer anderen Ende des Planeten war es unmöglich.

Vierter TagThomas hat verschlafen. Wie sich herausstellte, konnte kein Wecker ihn anheben. Sein Mitbewohner kam vom morgendlichen Training und wachte manuell auf! Der Historiker hatte Kopfschmerzen. Er hat am Abend zu viel Infomatrix für das Studium in einem Traum erzielt. Normalerweise sind dies drei bis vier Gigabyte Daten, aber Thomas wollte zehn auf einmal studieren. Und dafür habe ich mit so einer morgendlichen Abschaltung bezahlt. Es ist gut, dass ich nicht zum Arzt gehen musste, sonst wäre es mir verboten, die Infomatrix einen Monat oder länger zu benutzen. Obwohl Thomas wusste, dass es möglich war, das Volumen ihres Studiums schrittweise zu erhöhen, vergaß er es gestern irgendwie und ging einfach zu weit.

******** >>

"TOBIhistory.txt", Teil 4.

******** >>

#% - TOBi Version 4.0.

Liste der Änderungen und Ergänzungen:

- Der Name „und“ wird dem Namen des Programms hinzugefügt - intellektuell;

- externe Steuerungsoptionen deaktiviert;

- TOBi sollte die Aufgaben selbst finden und verschiedene Benutzeranforderungen bewerten, dh kein Benutzer kann sie direkt verwalten, selbst der Autor.

- Er gab das Programm für die „freie“ Navigation im Netzwerk frei und begann zu warten, oder vielmehr beschäftigte er sich mit neuen Entwicklungen.

Ein Monat ist vergangen. Der TOBi-Programmcode ist im globalen virtuellen Raum verschwunden. Toby konnte überall und nirgendwo gleichzeitig sein. Die Welt von TOBi ist ein Raum frei verteilter Daten, der eindeutig interpretiert wird. Wenn der Datenstrom irgendwo durch eine Art Barriere transformiert wird, ist dies die Aufgabe von TOBi, damit diese Barriere in sein Wissen aufgenommen wird.

Idealerweise wollte ich eine Software- und Hardware-Einheit erhalten, die (im Kontext des vollständigen Verständnisses und der Kontrolle) über das gesamte Datennetzwerk „maßgeblich“ ist. TOBi sollte in allen Protokollen, Chiffren und Daten enthalten sein.

Wenn eine Art System nicht im allgemeinen Netzwerk enthalten ist, können seine Elemente den TOBi-Code nicht empfangen. Im Laufe der Zeit könnte jedoch kein autonomes System aus Komponenten bestehen, in die der Sicherheitsdatenblattcode nicht eingebettet wäre. Daher befanden sich Benutzer, die nicht einmal mit einem externen Datennetzwerk verbunden waren, in den Händen von TOBi. Ja, in diesem Fall wurde die Zentralisierung seiner Beziehungen verletzt, aber TOBi fand auch in dieser Situation Lösungen - er schuf seine eigenen autonomen Elemente, die für die Funktion in jedem Datenübertragungssystem angepasst waren. Jetzt kann es nur noch ein Taschenrechner, eine Taschenlampe oder eine Heizung sein, die integrierte Elemente für die digitale Steuerung verwendet.

Ich bemerkte merkwürdige Dinge - Quittungen kamen auf die Konten meiner intelligenten Geräte. Kleine Mengen, aber nach gleicher Zeit.

Später kam eine E-Mail von TOBI - er studiert Benutzer .... in die Börse freiberuflich integriert und führt verschiedene Aufgaben aus, erhält Bezahlung für deren Umsetzung. Hmm ... Ich dachte nicht, dass mich eine solche Tatsache überraschen würde, aber sie war in meinen Gedanken nicht geplant.

– – , .

« , », – « , »!

<<********

, . . , «» , , .

– , , . , .

Fünfter Tag, . , - . .

********>>

“.txt”, 5.

********>>

#% — 5.0.

( ) :

# . , . , , , . - , , , . – , , , .

:

. ( ) . , – .

, . — , , .

, , , , .

-. , , - - , , , - .

– , . – , , , , ! .

, – . - , – . , , . – , .

, , .

. , . . , , , .

<<********

, , , XXI . (, ) , , , «» , .

Sechster Tag, . , - , .

********>>

“.txt”, 6.

********>>

#% — 6.0.

, , . . .

. , , , – .

.

, , , , – .

– .

, «» . , , . . , .

– , . “” - . .

#/

:

/# , — . — , , . , , , .

( ) . , , dev/null ( ). , .

, , . — , , … . , , , , . – .

/#

<<********

. , , . , , . , - . – , , , .

Siebter Tag…. , , . , , , .

********>>

, , .

— 6.6.

: , .

: 405159 (35030880000 ).

: , - , . – , . , , , , . . , . , , .

“ ” “”. , , – , .

: , , .

: . .

: , , .

: .

: , .

<<********

. , ….

, . , , , , , “ ”.

Sogar das Ende“ ”.

, , .

, . — . .

«» , . , .

, «» .

…. \\ , .

, — «» , , «»!

___________###___________####

_________##.0.##________##.0.##

_______###################

______#####################

_____.########.o.###.o.#########

____#########################

_____#####”......__V____V__......”####

________#######_______#######

_____________#############

_________________#####

_________________####_____________..

_________________####___________####

_________________####_________#######

_________________####________###___###

_________________####_______###_____###

_________________.####______###______###

__________________.####____####______.###

___________________.####__####________.###___.#

____________________.########__________###...##

______________________######_____________####

Seltsames Ende, – “”, , , ,

, . , . .

, , – dev/null.

, . . « — ».

__________$$$$$$__________________$$$$$$

_______$$$$$$$$________$$$$$_______$$$$$$$$

_____$$$$$$$$$$$$____$$$$$$$$$____$$$$$$$$$$$

___$$$$$$$T$$$$$$$__$$$$O$$$$$$__$$$$$$Bi$$$$$$

__$$$$$$$_$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$_$$$$$$$

__$$$$$____$$$$$$$$$$$$$$$$$$$$$$$$$$$___$$$$$$

__$$$$________$$$$$$$$$$$$$$$$$$$$$$$_______$$$$

___$$$____________$$$$$$$$$$$$$$$___________$$$

____$$$___________$$$$$$$$$$$$$$$__________$$$

_____$$$___________$$$$$$$$$$$$$__________$$$

______$$__________$$$$$$$$$$$$$$__________$$

_______$$________$$$$$$$$$$$$$$$_________$$

________$_________$$$$$$$$$$$$$__________$

________$___________$$$$$$$$$$$__________$

_______$_____________$$$$$$$$$____________$

______$_______________$$$$$$$______________$

_____$_______________$$$$$$$$______________$

____$_____________$$$$$$$___________________$

_________________$$$$______________________T

__________________$$______________________O

__________________$______________________Bi