DLP-Systeme werden verwendet, um vertrauliche Unternehmensdaten zu schützen und Mitarbeiter zu identifizieren, die diese Daten zusammenführen. In den meisten Fällen stoßen Implementierungsingenieure bei Projekten auf typische Vorfälle wie diese. Aber manchmal erkennt das DLP-System unerwartet Verstöße, deren Erkennung nicht einmal geschärft wird.

Under the Cut - eine Auswahl der ungewöhnlichsten Untersuchungen, die mit DLP durchgeführt wurden.

Fall Nr. 1: „Der Soldat schläft, der Gottesdienst läuft“

Aus dem Fall: „Unternehmen X hat die Pilotimplementierung von Solar Dozor bestellt. Die Pilotzone umfasste zehn Mitarbeiter. Auf ihren Computern wurde Endpoint Agent installiert - ein Modul zur Überwachung der Benutzeraktivität auf einer Workstation. “Aus irgendeinem Grund kam der Verkehr nur von neun Computern, der zehnte war „still“. Wir haben alles mehrmals überprüft. Das Ergebnis ist eines: Der Agent ist installiert, der Status ist aktiv, das System funktioniert einwandfrei, aber der Datenverkehr läuft nicht. Darüber hinaus kommt laut SKUD eine Person pünktlich an und verlässt die Arbeit, was bedeutet, dass sie definitiv im Büro ist.

Jemand scherzte: "Vielleicht schläft er nur dort?" Sie lachten, beschlossen aber zu überprüfen. Wir hatten Glück: Im Büro wurde ein geheimes Videoüberwachungssystem installiert. Folgendes haben wir gesehen: Ein Mitarbeiter kommt pünktlich zur Arbeit, geht in sein Büro, setzt eine dunkle Brille auf und ... schläft wirklich. Mitten am Tag wacht er mit einem Wecker auf und geht zum Mittagessen, kommuniziert mit Kollegen, gibt Anweisungen, zerlegt für einige Zeit sogar Papiere und arbeitet mit Verträgen, kehrt dann in sein Büro zurück und

arbeitet bis zum Ende des Arbeitstages schlafend.

Es stellt sich heraus, dass eine Person bei der Arbeit keinen Computer benutzt und daher kein Verkehr entsteht. Da X eine große Organisation ohne DLP-System in einem riesigen Datenstrom ist, hat das Management das Problem nicht bemerkt.

Interessanterweise arbeitet dieser Mitarbeiter immer noch in Firma X. Er wird sich nicht selbst verlassen, kann aber nicht für den Artikel entlassen werden: Er kommt pünktlich zur Arbeit, schließt Aufgaben, während er sie an Untergebene weiterleitet. Die Verwendung von CCTV-Kameras vor Gericht ist illegal: Sie werden zum Brandschutz und nicht zur Kontrolle der Mitarbeiter installiert.

Fall Nr. 2: „Geehrter Spender“

Wenn ein Mitarbeiter der Personalabteilung ein elektronisches Zertifikat oder einen Krankenurlaub vorlegt, warnt Solar Dozor den Sicherheitsdienst. Das Dokument kann gefälscht sein, es ist besser zu überprüfen.

Aus der Akte: „Der Mitarbeiter von Unternehmen Y hat eine Bescheinigung über die Blutspende in elektronischer Form eingereicht. Bei der Überprüfung stellte der Sicherheitsbeauftragte fest, dass das Zertifikat morgen datiert ist: Es war Donnerstag im Kalender, und das Blut wurde morgen „gespendet“. “Eine Untersuchung des Vorfalls begann. Zunächst überprüften wir die Echtheit der Daten über die Klinik und den Arzt. Es stellte sich heraus, dass weder eine solche Organisation noch ein solcher Spezialist existiert. Es war klar: Das Zertifikat war gefälscht. Dies wurde durch die Analyse des Spenderverkehrs bestätigt: Einen Tag zuvor suchte er im Internet nach einer Blutspendebescheinigung und gab eine Bestellung auf einer der Websites auf. Wie ACS zeigte, verließ er kurz darauf kurz das Büro. Vielleicht um den Kurier zu treffen?

Zusätzlich zu den Daten zu Verstößen zeichnet Solar Dozor auch die Kommunikationshistorie der Mitarbeiter auf. Interessante Informationen wurden im Archiv gefunden: Der „Spender“ bestellte und druckte nicht nur eine Bescheinigung, sondern auch zwei Fahrkarten für einen Zug in eine Nachbarstadt, genau an dem Tag, an dem er „Blut gespendet“ hatte.

Es gab auch einen Dialog zwischen dem Angestellten und seiner Frau. Sie diskutierten, wie großartig es am Freitag wäre, die Arbeit zu überspringen und zu Verwandten zu gehen. Dann kamen sie auf die Idee, ein Zertifikat zu fälschen, weil der Spender gesetzlich einen Tag frei hat.

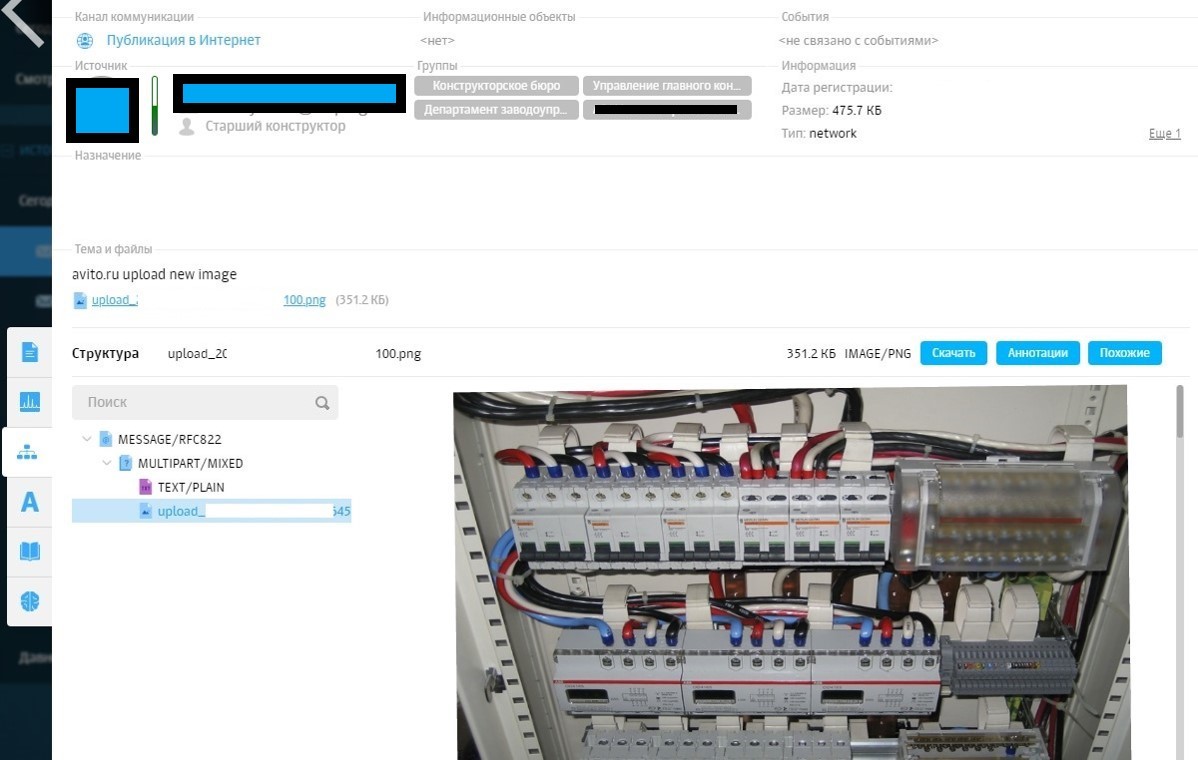

Fall Nr. 3: „Verkauf vor Diebstahl“

Dieser Fall wurde dank der Fähigkeit von Solar Dozor untersucht, die Servicefelder von Fotos zu analysieren, die Daten über das Gerät, das Aufnahmedatum und die Geolokalisierung enthalten.

Aus den Unterlagen des Falles: „Das Unternehmen Z führte eine Pilotimplementierung von Solar Dozor durch. Verdächtige Aktivitäten auf Avito wurden von der Workstation eines der Mitarbeiter aufgezeichnet. “Dies ist an sich kein Verbrechen: Eine Person könnte nach Haushaltsgeräten, Kleidung und Kinderartikeln suchen. Trotzdem haben wir uns entschlossen, auf Nummer sicher zu gehen: Wir haben das Dozor File Crawler-Modul gestartet und den Inhalt der Mitarbeiterarbeitsstation analysiert. Unter anderem wurden Fotos von Schalttafeln entdeckt.

Dann erinnerte sich der Kunde daran, dass es im Unternehmen Fälle von fehlenden Schilden gab. Verdacht schlich sich ein, aber es waren weitere Beweise erforderlich.

Wir haben das gleiche Foto der Schilde auf Avito gefunden, sie heruntergeladen und die Servicefelder verglichen. Die Seriennummer des „Verdächtigen“ stimmte vollständig mit der Modell- und Seriennummer in den Servicefeldern der Fotos überein. Andere Daten waren ebenfalls identisch. Also, auf der Festplatte und auf Avito die gleichen Fotos. In den Servicefeldern haben wir uns die Geolokalisierung angesehen, Daten im Navigator ausgewertet und genau die Schilde gefunden. Wie wir dachten, befanden sie sich in den Einrichtungen der Firma Z.

Wie sich herausstellte, veröffentlichte der Mitarbeiter Anzeigen für den Verkauf von Werbetafeln, und als der Käufer dort war, entfernte er die Ausrüstung. Also schaffte er es zwei Schilde zu verkaufen und machte den dritten Versuch.

Fall Nr. 4: „Warum benötigen Sie ein Antivirenprogramm? Du bist so schön

Aus den Unterlagen des Falles: „Der Systemadministrator von Unternehmen B wurde mehrfach verletzt, weshalb er in die spezielle Kontrollgruppe fiel. Solar Dozor verfolgte alle seine Aktivitäten. Also ging seine Korrespondenz mit der Sekretärin in den Sicherheitsdienst. “Dies ist nicht das erste Mal, dass sich ein Mädchen beschwert, dass ein Computer langsamer wird. Aus der Korrespondenz geht hervor, dass es sich um ein Antivirenprogramm handelt. Es wird regelmäßig aktualisiert oder führt einen Scan durch, wodurch der Computer zu frieren beginnt. Der Systemadministrator "bläst" einfach das Antivirenprogramm, ohne das Problem zu lösen. Es ist offensichtlich, dass er dies nicht zum ersten Mal tut.

Es scheint nur Fahrlässigkeit zu sein, aber die Konsequenzen sind sehr schwerwiegend: Die Maschine ist anfällig, es entsteht eine Lücke im Umkreis des Unternehmens, über die der Sicherheitsbeamte nichts weiß.

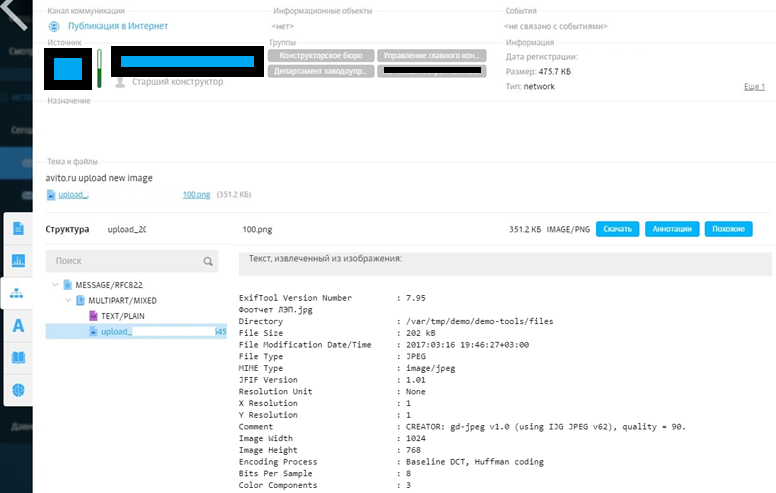

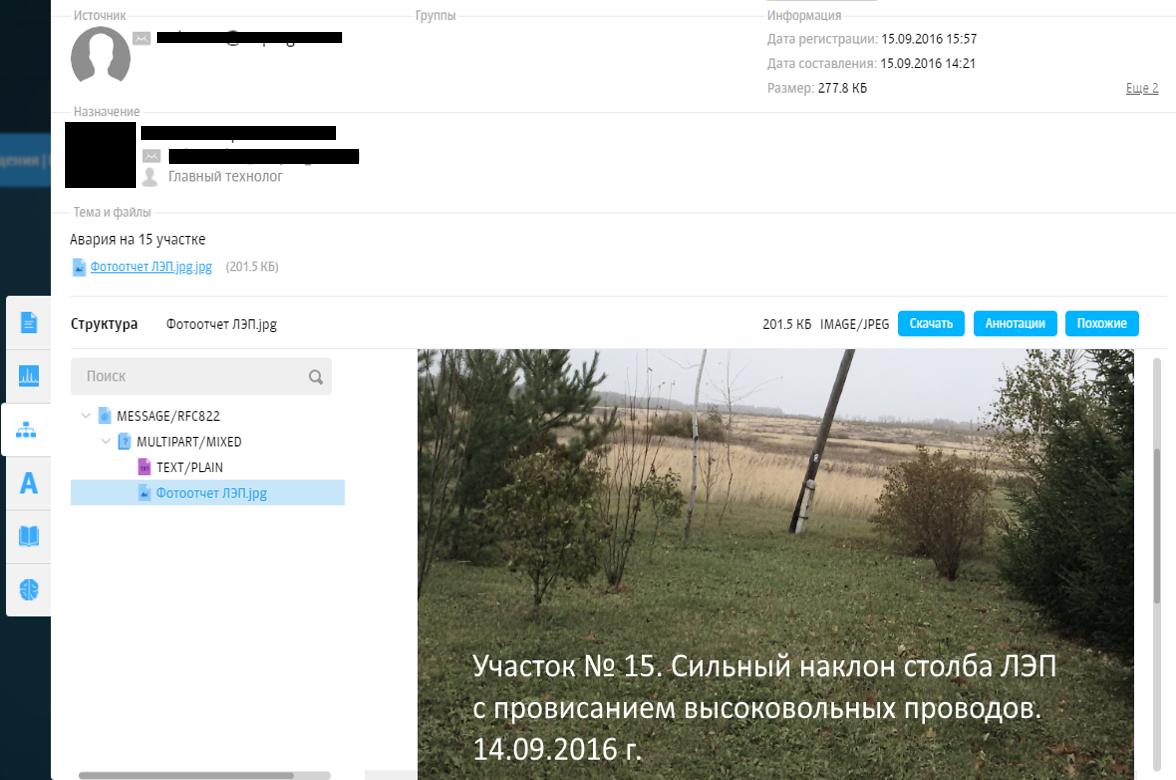

Fall Nr. 5: Fälschung von Reparaturdokumenten

Aus den Unterlagen des Falles: „A, eine große Organisation, befasst sich mit der Unterstützung und Reparatur von Kraftübertragungstürmen, Umspannwerken und anderen elektrischen Geräten. Es gibt Inspektoren, die zu den Objekten gehen, um ihren Zustand zu beurteilen. Wenn es ein Problem gibt, fotografieren sie es mit einer Servicekamera und starten eine Reparaturanforderung. Danach wird ein Vertrag geschlossen, ein Angebot abgegeben und Geld zugeteilt. “Ein Antrag erregte Verdacht. Der Auftragnehmer war überzeugt, dass die Baustelle bereits vor einigen Jahren repariert wurde. Wir entschieden uns zu überprüfen und schauten in das Servicefeld des gesendeten Fotos.

Es stellte sich heraus, dass das Bild vor einem Jahr aufgenommen wurde, die Koordinaten des Punktes nicht mit den in der Anmeldung angegebenen übereinstimmen, die Seriennummer der Kamera entspricht auch nicht der Service-Nummer. Das Foto wurde höchstwahrscheinlich aus dem Internet aufgenommen und bezog sich nicht auf reale Objekte. Auf den ersten Blick ist es nicht einfach, einen solchen Scherz herauszufinden, da alle Pole auf dem Feld gleich aussehen.

Die Informationen wurden an den eigenen Sicherheitsdienst des Kunden übertragen. Während der Untersuchung stellte sich heraus, dass die Ausschreibung immer wieder von derselben Firma gewonnen wurde, keine Reparaturen durchgeführt wurden und das Geld einfach geteilt wurde.

In diesen Fällen gab es keinen Cyberangriff oder Verlust vertraulicher Informationen. Und doch war es dank der Beachtung scheinbar unbedeutender Anomalien bei den Handlungen der Benutzer möglich, Diebstahl zu verhindern, Fälschungen von Dokumenten aufzudecken und unehrliche Mitarbeiter aufzuspüren. Ignorieren Sie also nicht die von DLP gemeldeten kleinen Kuriositäten - manchmal bedeuten sie nicht weniger als direkte Warnungen über ein Leck.