Zum dritten Mal in Folge bleibt

The Standoff der Hauptwettbewerb des Forums der Positive Hack Days - ein Cyberkampf zwischen Teams von Angreifern, Verteidigern und Expertenzentren für Sicherheit (SOC). Die Spiele

2016 und

2017 haben gezeigt, dass das möglichst realitätsnahe Wettbewerbsformat nicht nur für die Teilnehmer, sondern auch für die Besucher der Konferenz verständlich und interessant ist. Daher hatten die Organisatoren keine Zweifel, ob sie dieses Jahr The Standoff machen sollten oder nicht. Insgesamt nahmen

19 Teams an The Standoff 2018 teil.

Fast 30 Stunden lang kämpften sie um die Kontrolle über die Stadt. Die Verteidiger verteidigten beharrlich die ihnen anvertrauten Objekte, aber die Angreifer schafften es immer noch, etwas zu hacken: Einige Objekte wurden absichtlich von den Regeln ungeschützt gelassen. Aber der Kampf zwischen den angreifenden Teams selbst erwies sich als heiß: Die Rangliste änderte sich eine halbe Stunde vor Spielende buchstäblich dramatisch. Wir erzählen, was zwei Tage lang auf der Website passiert ist.

Erster Tag: Angreifer untersuchen den Boden

Der Tag war nicht sehr ereignisreich. Die Angreifer brauchten lange, um die Situation zu erkunden und die Objekte des Spielplatzes sorgfältig zu untersuchen. Der Legende nach fand der Kampf in einer Stadt statt, deren gesamte Wirtschaft auf digitaler Technologie basiert. In der Stadt gab es TPPs und ein Umspannwerk, eine Eisenbahn, mehrere Büros, „intelligente“ Häuser mit Energierückgewinnung, Banken mit Geldautomaten und Selbstbedienungskiosken, Mobilkommunikation, Internet und verschiedene Online-Dienste.

Spiel Polygon Layout

Spiel Polygon LayoutUm den Angreifern zu helfen, gab es ein internes Portal, das allgemeine Informationen über die Infrastruktur und eine Liste der wichtigsten Ziele enthielt, die sie erreichen mussten. Für erfolgreich erledigte Aufgaben belasteten die Organisatoren die Teams mit der Öffentlichkeit (virtuelle Währung der Stadt). Nach den Spielregeln hat das angreifende Team gewonnen, was die meisten Zuschauer gewinnen wird.

Die ersten Angriffe wurden näher am Abendessen aufgezeichnet. Die Opfer waren einige Objekte der städtischen Infrastruktur, zu denen Steuerungssysteme für Kameras, Ampeln und Lüftung gehörten.

Das Antichat-Team entdeckte Schwachstellen in den Kameras und startete einen Denial-of-Service-Angriff. Um 11:20 Uhr erhielt das Team Zugang zu Videoüberwachungssystemen und versuchte zwei Stunden lang, diese zu deaktivieren. Wie im Leben wurden bei einigen Kameras einfache Passwörter festgelegt, die leicht erfasst werden konnten. Infolgedessen gelang es den Angreifern, einige der Kameras und andere einfach auszuschalten und mithilfe öffentlich verfügbarer Exploits zu deaktivieren.

Als nächstes konzentrierte sich Antichat auf Heizsysteme. Das Team erhielt Zugang zu der Steuerung, die die Heizung und Lüftung steuert, und begann, die Heizung ein- und auszuschalten. Die Organisatoren zählten diese Aufgabe jedoch teilweise im Rahmen des Bug-Bounty-Programms, da unter den gegebenen Bedingungen die Lüftungs- und Verkehrssteuerungssysteme deaktiviert werden mussten.

Um 12 Uhr entdeckte das „CARKA“ -Team Schwachstellen in der Software des automatisierten Prozessleitsystems, konnte jedoch nicht rechtzeitig navigieren, um diese Chance zu nutzen und in die Infrastruktur einzudringen.

Etwa zur gleichen Zeit erstattete das SOC-Team von Rostelecom auf der Hauptbühne des Forums einen Bericht, in dem der Legende nach ein ungeschütztes Büro überwacht wurde, das Ingenieurbüro Sputnik. Sie sagte, dass es einem der angreifenden Teams gelungen sei, das Büronetzwerk zu knacken und Domain-Administratorrechte mit Brute Force und Ausnutzung von Sicherheitslücken zu erlangen.

Mitten am Tag ließ „CARKA“ die Passwörter aller Abonnenten des Portals des Telekommunikationsbetreibers fallen und versuchte, die weggeworfenen Konten an einen Käufer auf dem Schwarzmarkt zu verkaufen. Er erkannte jedoch, dass sie fiktiv waren und weigerte sich, sie zu kaufen. Der Telekommunikationsbetreiber stellte unmittelbar nach Erhalt von Beschwerden von Abonnenten Konten aus dem Backup wieder her und schloss die Lücke im Portal. Außerdem versuchte das Team, die Buchhaltungsunterlagen im Rahmen des Bug-Bounty-Programms weiterzugeben, aber dafür half es einen Cent. Beachten Sie, dass dies keine Unterlassung des Schutzteams war, da die Organisatoren vorübergehend darum baten, WAF vom Portal zu trennen, um Updates zu installieren und neue Funktionen zu testen, die von den Angreifern verwendet wurden.

Befürworter der Telekommunikation - das Team, an dem Sie nicht vorbeikommen dürfen - stellten fest, dass sich Hacker hauptsächlich auf das Hacken des Portals und der Webschnittstellen konzentrierten. Die meisten Ressourcen im Zusammenhang mit der Telekommunikation wurden von Verteidigern kontrolliert, aber wie von den Organisatoren geplant, blieben einige der Ressourcen ungeschützt. Zum Beispiel hat das Team nicht vor Identitätsdiebstahl, Zurücksetzen des Passworts in Ihrem Konto und Abfangen von SMS-Nachrichten geschützt, und das SOC ANGARA-Team hat nur diese Vorfälle aufgezeichnet, die später von den Gegnern verwendet wurden. Übrigens, Sie dürfen uns auch nicht über die Versuche der Angreifer informieren, Social Engineering anzuwenden: Einige der Teilnehmer, die sich an die erfolgreichen Erfahrungen des „CARKA“ -Teams im letzten Jahr erinnerten, versuchten, Daten von den Verteidigern zu erhalten, und stellten sich als Reporter vor. Aber die Verteidiger fielen nicht auf die listigen Tricks der Rivalen herein.

Gegen Abend erfuhren die Angreifer, dass F eine eigene Kryptowährung hat. Die Teilnehmer hatten die Möglichkeit, zusätzliche Zielgruppen für verteilte DDoS-Angriffe zu gewinnen, die an die Blockchain gebunden sind. Das erste Team, das sich entschied, zusätzliches Geld zu verdienen, stellte sich als "TSARKA" heraus: Gegen sechs Uhr abends brachen sie in ein Auto ein, um es für den Bergbau zu nutzen.

Um acht Uhr entdeckte „CARKA“ Schwachstellen in der Software des automatisierten Prozessleitsystems, konnte sich jedoch nicht rechtzeitig orientieren, um diese Chance zu nutzen und in die Infrastruktur einzudringen. Daher wechselte das Team zu anderen Objekten: Um neun Uhr wurde bekannt, dass sie das Auto anhand von GPS-Koordinaten entdeckt hatte. Wenig später hackten die Teams „CARKA“ und Sploit00n fast gleichzeitig die Teilnehmer des Telekommunikationsbetreibers: Sie fingen SMS-Nachrichten mit kompromittierenden Informationen an den Top-Manager der Stadtversicherungsgesellschaft ab. Beachten Sie, dass die Sicherheit der Teilnehmerdaten nicht von Verteidigerteams kontrolliert wurde. Für eine erfolgreich abgeschlossene Mission erhielten die Angreifer 250.000 Veröffentlichungen.

Am Ende des Tages versuchten unbekannte Angreifer, Konten von der SIP-Telefonie online zu entsperren. Aufgrund der rechtzeitigen Bearbeitung der Konfiguration der Asterisk-Computertelefonie-Anwendung durch die Verteidiger, die die Online-Brute-Force erschwert, war dieser Angriff jedoch erfolglos. Es stellte sich auch heraus, dass die Angreifer offenbar nicht genügend Zeit für die Vorbereitung hatten: Sie versuchten, nicht vorhandene Telefonnummern abzurufen: Gültige Nummern waren 10-stellig ohne Landes- oder Stadtcode, und die Teilnehmer brutalisierten 9-stellige.

Wenig später wurde vom Team der Verteidiger der Jet Antifraud Team Bank ein Bericht erstellt, der besagte, dass es ihr tagsüber gelungen sei, 5 illegitime Transaktionen in Höhe von 140 öffentlichen zu blockieren - wir können sagen, dass es sich um ein Warm-up vor nächtlichen Angriffen handelte.

Nach den Ergebnissen des ersten Tages stellten die Organisatoren, die die Konfrontation beobachteten, fest, dass die Teilnehmer zum ersten Mal vorsichtig waren und keinen Versuch unternahmen, ernsthafte Angriffe durchzuführen. Die Angreifer waren, wenn sie handelten, sehr unkompliziert und ihre Aktivität war sehr auffällig. Am Ende des Tages befanden sich viele Angriffe noch in der Anfangsphase, da die Angreifer nicht verstanden, wie sie weiterentwickelt werden sollten. Nachdem sie beispielsweise ein ungeschütztes Büro geknackt hatten, erkannten sie nicht sofort, dass Sputnik die Verwaltungsgesellschaft des Technologiesegments war, und die Teams verwendeten die erhaltenen Ressourcen nicht, um die lokale Kryptowährung abzubauen.

Trotzdem wurden während dieser ganzen Zeit etwa hundert Fehlerberichte über Sicherheitslücken im Bug-Bounty-Programm eingereicht, Konten und Bankkartendaten gestohlen. Für diese Aufgaben erhielten die Angreifer auch Geld in Spielwährung - ein wenig, aber aufgrund des Betrags gelang es einigen Teams, einen seriösen Account zu erzielen (100.000 - 200.000 Veröffentlichungen).

Verteidiger, die aufgrund ihrer Erfahrungen aus früheren Spielen unterrichtet wurden, sagten voraus, dass die Angriffe näher an der Nacht beginnen würden.

Die Nacht ist die Zeit für dunkle Taten

Die Standoff-Mitglieder

Die Standoff-MitgliederWie erwartet passierte der ganze Spaß nachts. Sobald der Spieltag vorbei war, wurden die Hacker aktiviert und versuchten, die Schwachstellen auszunutzen, die sie im Laufe des Tages entdeckt hatten. Und sofort wurde es an mehreren Stellen der Stadt unruhig.

Das Jet Antifraud Team verzeichnete massive Angriffe, um Geld von den Konten der Stadtbewohner zu stehlen. Übrigens wurden insgesamt 500 Konten bei der Stadtbank eröffnet, der Gesamtbetrag betrug 3 Millionen öffentlich. Die Angreifer versuchten, Geld abzuheben - genauer gesagt, zumindest ein wenig zwischen die Konten zu fahren und den Bankbetrug auf Stärke zu überprüfen. Drei Hauptangriffe ereigneten sich zwischen 10 und 2 Uhr morgens. Es gab ungefähr 20.000 Versuche, betrügerische Transaktionen auf 19 betrügerischen Konten durchzuführen. Gleichzeitig wurden 100 Konten kompromittiert, aber die Bank verlor zu diesem Zeitpunkt keinen einzigen Rubel.

Nach Mitternacht entschied sich das True0xA3-Team, mit „CARK“ zu konkurrieren, und hackte einen Computer für das Cryptocurrency Mining. Während der Nacht konnten beide Teams ein kleines Botnetz für den Bergbau organisieren.

Gegen Morgen kam es zu einem unerwarteten vorübergehenden Waffenstillstand zwischen Angreifern und Verteidigern. Gemeinsam begannen sie, die Infrastruktur des Technologiesegments zu untersuchen. Beachten Sie, dass sich der Industriesektor seit dem letzten Jahr erheblich verändert hat. Das Modell umfasste Wasserkraftwerke und Wärmekraftwerke, Umspannwerke, eine Ölraffinerie, den Transport und die Lagerung von Ölprodukten, eine Eisenbahn und automatisierte Lagerhäuser, ein Kran- und Flüssigölfüllsystem, die Automatisierung von BMS-Gebäuden und Lebenserhaltungssystemen, Videoüberwachungssysteme und Smart Homes. Die reale Software und Ausrüstung solcher Anbieter wurde verwendet: ABB, Advantech, Belden, GE, ICONICS, ICP DAS, Kepware, Loxone, Matrikon, Moxa, Schneider Electric, Siemens, Phoenix Contact, Rockwell, Prosoft. Die Organisatoren verwendeten Software- und Firmware-Versionen mit bekannten typischen Schwachstellen und Konfigurationsfehlern, die in der Praxis am häufigsten auftreten.

Als Versuche, Fernzugriff auf das automatische Prozessleitsystem zu erhalten, erfolglos blieben, begannen die Teams, eine lokale Verbindung herzustellen, und suchten unter Aufsicht von Verteidigern nach der Netzwerktopologie, nutzten bekannte Schwachstellen aus, führten jedoch keine vollständigen Angriffe auf industrielle Systeme durch.

Zweiter Tag: eine unerwartete Wendung der Ereignisse

Das Standoff-Layout

Das Standoff-LayoutAm zweiten Tag erreichten die Angreifer ein anderes Büro - der Legende nach war es die Versicherungsgesellschaft der Stadt F. Gegen 9:30 Uhr gelang es dem SCS-Team, personenbezogene Daten der Kunden des Unternehmens zu erhalten. Laut den Befürworterteams von SRV und SOC "Perspective Monitoring" wurden einige Dienste gehackt. Ein Linux-Computer wurde lange Zeit durch Aufzählen von Passwörtern auf seine Stärke getestet. Infolgedessen hat SCS mithilfe des erweiterten Wörterbuchs Konten gehackt. Außerdem versuchten die Angreifer, im System Fuß zu fassen und interne Dienste unter Umgehung von NGFW anzugreifen, aber die Aktivität wurde unterdrückt. Etwa zur gleichen Zeit nahm SCS den von CARK beschlagnahmten Computer für den Bergbau, aber die Verteidiger entdeckten den Bergmann schnell und eliminierten ihn. In nur 24 Stunden wehrte die WAF des SRV-Verteidigerteams etwa 1.500.000 Angriffe ab, und das Team für prospektive Überwachung führte 30 Sicherheitsvorfälle durch.

Nach dem Mittagessen versuchten die Teams von SCS, EpicTeam und Level 8, Schmutz an den Top-Manager der städtischen Versicherungsgesellschaft zu verkaufen, der in SMS-Nachrichten für 250.000 Veröffentlichungen auf dem Schwarzmarkt gefunden wurde. Eines der Teams konnte jedoch nicht mit Dokumenten bestätigen, dass diese Korrespondenz dem Top-Manager gehört (diese Informationen waren nicht in den Daten enthalten), weshalb sie nur 100.000 Werbung dafür erhielt. Ein anderes Team konnte nur einen Teil der Korrespondenz abfangen. Der Käufer auf dem Schwarzmarkt hat diese Informationen natürlich bezahlt, aber nicht so viel, wie die Angreifer erwartet hatten - nur 150.000 veröffentlichen.

In der Zwischenzeit begann das True0xA3-Team, Energieanlagen aktiv zu untersuchen und die ersten Schwachstellen an Bug Bounty zu senden. Der Exploit, den sie fanden, half ihnen, um 15:19 Uhr einen Angriff auf das Umspannwerk des Wärmekraftwerks durchzuführen: Das Team deaktivierte das Schutzterminal und verursachte so einen Notfall.

Mitten am Tag sagten das Jet Security Team und die Verteidiger von RT SOC, dass die Angreifer die volle Kontrolle über das unsichere Büro von Sputnik hatten: Sie fanden Zugang zum ICS-System im Ölsektor. Trotz zahlreicher nächtlicher Versuche gelang es den Angreifern nicht, die Verteidigungssysteme zu durchbrechen, doch tagsüber wurden diese Angriffe entwickelt. Es stellte sich heraus, dass das Unternehmen Sputnik die Sicherheit seines Wi-Fi-Netzwerks nicht gewährleistet hatte, sodass die Teams darauf zugreifen konnten. Darüber hinaus wurden Konten für den Fernzugriff über TeamViewer auf die Maschine eines Ingenieurs eines automatisierten Prozessleitsystems gefunden. Forwards nutzten dies natürlich zu ihrem Vorteil und übernahmen die Kontrolle über die Sitzung. Zu diesem Zeitpunkt waren keine schwerwiegenden Angriffe zu verzeichnen, aber das Jet Security Team und RT SOC sagten Sabotage im Ölsektor voraus.

Ich musste nicht lange warten. Am Ende des Tages führten unbekannte Angreifer vom Tanker aus einen lokalen Angriff auf das Ölversorgungssystem durch: Die Angreifer gingen direkt zur Ausrüstung und machten (möglicherweise versehentlich) eine Schleife im lokalen Netzwerk, was gleichzeitig zum Verlust der Kommunikation mit der speicherprogrammierbaren Steuerung und SCADA führte. Aus diesem Grund kam es zu einer Ölverschmutzung auf dem Tanker, jedoch ohne schwerwiegende Folgen. Eine so enge und sorgfältige Arbeit zum Schutz industrieller Steuerungssysteme (von der vollständigen Überwachung bis zur Neukonfiguration industrieller Netzwerkgeräte), die vom Jet Security Team demonstriert wurde, wird im wirklichen Leben jedoch selten gesehen.

Aber das Interessanteste geschah eine Stunde vor dem Ende der Cyberschlacht. Die Stadt gab das Betrugsbekämpfungssystem auf. Die Teams Hack.ERS und invul: $ nutzten dies schnell aus. Allerdings war nur Hack.ERS der erste, der den Betrieb automatisierte und die Bank in 20 Minuten vollständig löschte - insgesamt zogen sie rund 2,7 Millionen Veröffentlichungen zurück. Dies ermöglichte es dem Team, aus der 10. Reihe der Turniertabelle aufzusteigen und in die Sieger einzusteigen, wodurch das „CARKA“ -Team (Gewinner des letzten Jahres) von den Führenden ausgeschlossen wurde. In nur 30 Stunden der Cyberschlacht konnte das Jet Antifraud Team, das die Bank der Stadt verteidigte, 22.500 betrügerische Transaktionen im Wert von 97.000 erfolgreich abwehren.

Schlusswertung

SchlusswertungDie Situation beim Kryptowährungsaustausch fügte Wärme hinzu. Insgesamt 6 von 12 Teams wurden abgebaut: „TSARKA“, True0xA3, Hack.ERS, SCS, CrotIT, Invul: $. Wie im wirklichen Leben änderte sich der Kurs ständig: Das Minimum betrug 5 Öffentlichkeiten pro Block, das Maximum 200 Öffentlichkeiten pro Block. In der letzten Stunde haben sich die Zahlen dramatisch geändert. Insgesamt haben die Teilnehmer 1776 Blöcke abgebaut: TsARKA - 620, True0xA3 - 515, Hack.ERS - 355, SCS - 133, CrotIT - 104, Invul: $ - 48. In zwei Tagen verdienten die Teams: „TSARKA“ - 75940 veröffentlicht, True0xA3 - 40.200 publ., Hack.ERS - 35.100 publ., SCS - 12.680 publ., CrotIT - 1.905 publ., Invul: $ - 960 publ.

Bereits in den letzten Minuten des Wettbewerbs hat das True0xA3-Team einen Blackout in der Stadt arrangiert. Dieser Angriff war eine logische Fortsetzung der Maßnahmen, die das Team am Vortag ergriffen hatte. Während dieser ganzen Zeit studierten die Teilnehmer den Stand, lasen die Forschungsergebnisse zur Sicherheit industrieller Steuerungssysteme und suchten nach den erforderlichen Versorgungsunternehmen. Mithilfe der Schwachstellen des MMS-Protokolls gelang es ihnen, einen Kurzschluss zu verursachen. Der gleiche Angriff wurde übrigens bereits

vor zwei Jahren auf PHDays VI durchgeführt. Dies hätte vom Sicherheitssystem verhindert werden sollen, aber True0xA3 konnte es am Tag zuvor deaktivieren. Am Ende bekam auch die Eisenbahn: True0xA3 erlangte die Kontrolle über die Lokomotive, hatte aber keine Zeit, etwas zu tun, und Sploit00n fand mehrere Schwachstellen im automatisierten Lager der Eisenbahn, die es ermöglichten, die Logik der SPS zu ändern, aber das Team schaffte es auch nicht, Änderungen vorzunehmen.

Eisenbahnlayout

EisenbahnlayoutZwei Tage lang wurden Vor-Ort-Ereignisse auch mit Produkten von Positive Technologies überwacht: MaxPatrol SIEM-System, Netzwerksicherheitslösung für die Analyse des Netzwerkverkehrs, Erkennung und Untersuchung von Vorfällen PT Network Attack Discovery, PT MultiScanner-Malware-Erkennungssystem mit mehreren Threads. Allein die PT Network Attack Discovery verzeichnete 11.769.526 Angriffe. Informationen darüber, welche Angriffe von Positive Technologies-Lösungen aufgezeichnet wurden, und deren detaillierte technische Analyse finden Sie in unserem nächsten Artikel.

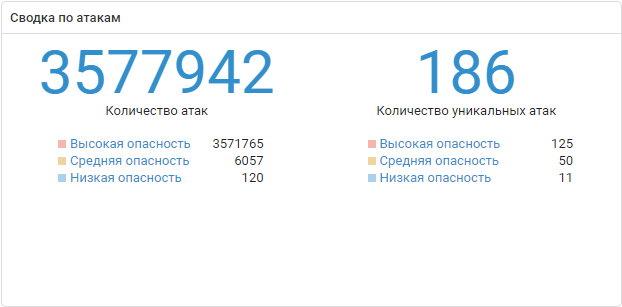

Die Anzahl der Angriffe auf Objekte der Stadt F in zwei Tagen

Die Anzahl der Angriffe auf Objekte der Stadt F in zwei TagenErgebnisse: Freundschaft gewonnen

Nach den Ergebnissen von zwei Tagen können wir sagen, dass die Freundschaft gewonnen hat. Der 30-Stunden-Cyber-Kampf von Standoff hat erneut bestätigt, dass Spezialisten für Informationssicherheit ein Höchstmaß an Schutz bieten können, ohne die Geschäftslogik und die technologischen Prozesse der Systeme zu beeinträchtigen. Angreifer konnten geschützte Objekte nicht knacken. Die Teams zeigten jedoch, wozu eine nachlässige Haltung gegenüber Fragen der Informationssicherheit führen kann. Einige Objekte und Infrastrukturen wurden vollständig ohne Schutz gelassen (wie dies manchmal im Leben der Fall ist), um den Wettbewerb realistischer und visueller zu gestalten. Nun, damit die Verteidiger ihre Position nicht missbrauchten und den Betrieb der ihnen anvertrauten Objekte nicht beeinträchtigten (z. B. aus Sicherheitsgründen keine Dienste ausschalteten), starteten die Organisatoren spezielle Programme, um ihre Verfügbarkeit zu überprüfen.

Die ersten drei Preise wurden von Hack.ERS, TsARKA, Sploit00n vergeben. Die restlichen Ergebnisse sind

in der endgültigen Rangliste .

Die Standoff-Gewinner - Hack.ERS-Team

Die Standoff-Gewinner - Hack.ERS-TeamDer Sicherheitsexperte für automatisierte Prozessleitsysteme und einer der Organisatoren von Industrieanlagen, Ilya Karpov, glaubt, dass die Verteidiger gewonnen haben, obwohl die Angreifer in der Stadt am BHKW-Umspannwerk das Erdungsmesser sabotieren und auf den Boden senken konnten.

„Der Ölsektor wurde trotz verschiedener implementierter Sicherheitslücken, Konfigurationsfehler, Zugangspunkte und sogar der Möglichkeit eines physischen Zugangs vom Jet Security Team zuverlässig geschützt. In diesem Jahr haben wir keine komplexen Angriffsmethoden mit einer Änderung der Arbeitslogik gesehen: Niemand kam zu den Controllern, da die Verteidiger zu 100% arbeiteten und alles unter Kontrolle hatten. Trotzdem konnte das True0xA3-Team herausfinden, wie das Umspannwerk unterwegs funktioniert - ihr Angriff war der schwierigste in allen zwei Tagen “, sagte Ilya. "Zum zweiten Mal in Folge erwarten wir Angriffe auf Netzwerkgeräte, da diese überall im wirklichen Leben auftreten, aber im Wettbewerb unbeaufsichtigt bleiben."

Laut Mikhail Pomzov, Mitglied des Organisationskomitees von PHDays, könnten Angreifer mehr erreichen:

„In diesem Jahr waren alle Aufgaben, mit denen die Hacker konfrontiert waren, auf Logik ausgelegt. Das Spiel sah versteckte Ziele vor, die nach dem Ausführen bestimmter Aktionen oder beim Eintreten eines Ereignisses angezeigt wurden. Nachdem Sie beispielsweise Zugriff auf ein Konto auf einem Portal erhalten hatten, konnten Sie andere Segmente durchdringen. Angreifer handelten unkomplizierter und wickelten Angriffe nicht ab - sie übergaben Aufgaben und erhielten Geld. Vielleicht hatten sie einfach nicht genug Zeit. "

Mikhail Levin, Mitglied des PHDays-Organisationskomitees, fasste die Ergebnisse zusammen:

„Das jährliche Ziel unserer Veranstaltung ist es, auf Informationssicherheitsprobleme zu achten, moderne Angriffsszenarien zu demonstrieren und Möglichkeiten zu finden, diesen entgegenzuwirken. Ich glaube, dass wir dieses Jahr erfolgreich waren. , , , . - — , , . , , . The Standoff , ».