Armis-Sicherheitsforscher gaben

kürzlich bekannt, dass rund 500 Millionen IoT-Geräte durch DNS-Neubindung anfällig für Angriffe sind. Während dieses Angriffs bindet der Angreifer das Gerät des Opfers an das böswillige DNS, das anschließend eine Reihe von Vorgängen zulässt. Mit dem Angriff können Sie anschließend böswillige Prozesse starten, vertrauliche Informationen sammeln oder ein IoT-Gerät als Zwischenverbindung verwenden.

Kurz gesagt, der Angriff selbst erfolgt gemäß dem folgenden Szenario:

- Der Angreifer konfiguriert seinen eigenen DNS-Server für die schädliche Domäne.

- Der Angreifer stellt dem Opfer einen Link zu einer schädlichen Domain zur Verfügung (Phishing, IM-Spam, XSS oder das Verschleiern eines böswilligen Links in Anzeigen auf beliebten und vollständig „weißen“ Websites werden derzeit verwendet).

- Der Benutzerbrowser fordert an, die DNS-Parameter der angeforderten Domäne abzurufen.

- Der böswillige DNS-Server antwortet, der Browser speichert die Adresse zwischen.

- Gemäß dem TTL-Parameter in der Antwort des primären DNS-Servers von einer Sekunde führt der Browser des Benutzers eine wiederholte DNS-Abfrage durch, um eine IP-Adresse zu erhalten.

- Das Eindringlings-DNS antwortet mit der Ziel-IP-Adresse.

- Der Angreifer verwendet wiederholt einen böswilligen DNS-Server, um auf alle relevanten IP-Adressen im angegriffenen Netzwerk zuzugreifen, um seine Ziele zu erreichen (Sammeln von Daten, Ausführen von bösartigem Code usw.).

Der Angriffsmechanismus wird in einem Video von Armis-Spezialisten ausführlich erläutert:

Am anfälligsten für Angriffe sind IP-Kameras. Experten zufolge kann ein ähnlicher Angriff auf 160 Millionen solcher Geräte ausgeführt werden. Darüber hinaus können Sie über DNS-Spoofing auf 165 Millionen Drucker, 124 Millionen IP-Telefoniepunkte, 28 Millionen Smart-TVs, 14 Millionen Switches, Router und Wi-Fi-Zugangspunkte sowie 5 Millionen Medien-Streaming-Geräte zugreifen.

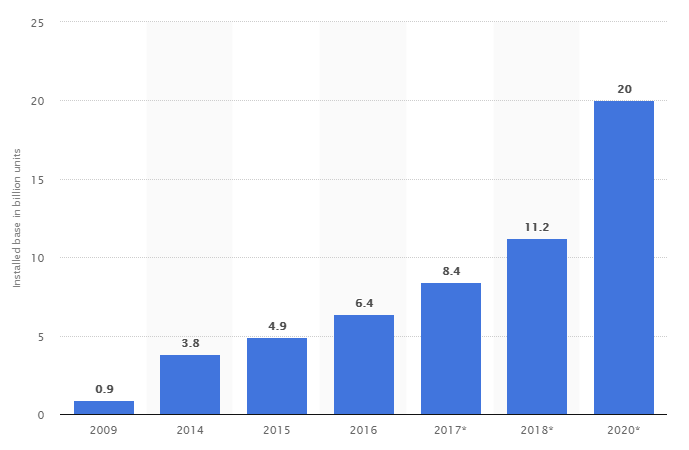

Laut der Ressource Statista.com stieg die Anzahl der an das Netzwerk angeschlossenen IoT-Geräte von 2009 bis 2017 von 0,9 Milliarden auf 8,4 Milliarden. Für 2018 wird ein Wachstum auf 11,2 Milliarden Geräte prognostiziert. Bis 2020 werden voraussichtlich 20 Milliarden intelligente Geräte an das Netzwerk angeschlossen.

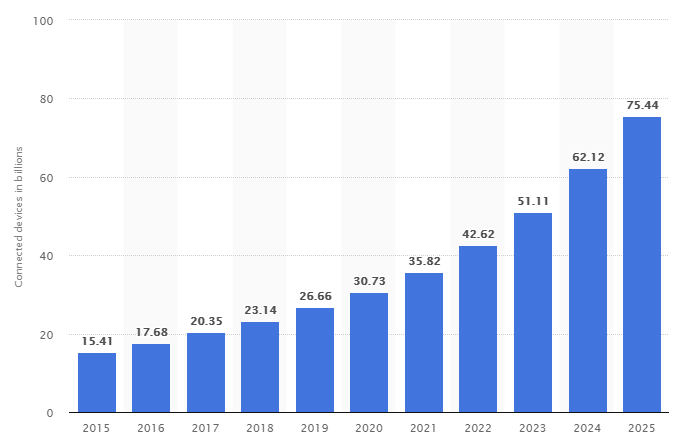

Es ist wichtig zu verstehen, dass sich die angegebenen Daten nur auf die

tatsächlich verwendeten Geräte beziehen. Wenn Sie sich die Daten und Prognosen für die Gesamtzahl der mindestens einmal mit dem Netzwerk verbundenen IoT-Geräte ansehen, werden die Zahlen noch beeindruckender:

Das Sicherheitsproblem von IoT-Geräten ist nicht neu. In den Jahren

2015 und

2017 wurden auf Habré relevante Artikel zur Erstellung von Botnetzen aus Überwachungskameras veröffentlicht. Das bekannteste davon war Mirai, ein Botnetz,

das mehr als 1 Million IoT-Geräte in einem einzigen Netzwerk für DDoS-Angriffe

kombinierte . Seit diesen Ereignissen sind mehrere Jahre vergangen, und es ist immer noch unmöglich, einen bestimmten gefährdeten oder sichersten Gerätehersteller herauszufinden: Geräte beider Technologiegiganten, unabhängig von ihrer Ausrichtung auf das Verbraucher- oder Geschäftsfeld, oder Geräte weniger beliebter Unternehmen sind Angriffen ausgesetzt. .

Es ist physikalisch unmöglich, die Situation durch die Einführung von Korrekturen an Geräten zu korrigieren, da es bereits zu viele Geräte gibt und die Hersteller eine solche Aufgabe einfach nicht bewältigen können. Darüber hinaus sind Anbieter nicht an solchen Ereignissen interessiert, da sie ausschließlich Kosten verursachen, deren Größe nicht mit dem Gewinn aus dem Verkauf einer Reihe von Geräten vergleichbar ist (dieselben IP-Kameras, deren Kosten extrem weit von himmelhohen Höhen entfernt sind).

Um das beschriebene Problem zu lösen, ist es natürlich erforderlich, einen umfassenden Informationsschutz für IoT-Geräte aufzubauen und deren Aktivitäten durch lokale Administratoren zu überwachen.