Anfangs wollte ich nur einen Link zu einigen Kommentaren für den ersten Zweig dieses Artikels setzen , als Beispiel, warum es nicht gut ist, Ports herauszuhalten (wie viel umsonst).

Nun, die Antwort ist gewachsen in dem Blatt In diesem Artikel werden in dem Kommentar ein oder zwei Personen angezeigt (und möglicherweise ist jemand hilfreich).

Wir sprechen nicht über Verwundbarkeit im wahrsten Sinne des Wortes, sondern darüber, wie man es vernachlässigt (Nachlässigkeit oder Faulheit), sofort mit einem langen Ausbruch auf den Fuß zu schießen.

Was ist eigentlich passiert ?

Das UpGuard Cyber Risk-Team hat ein „Loch“ gefunden, in dem viele Dokumente, einschließlich geheimer, im direkten öffentlichen Zugriff lagen (ich kann kein anderes Wort auswählen).

Um den Ernst zu beurteilen - zu den Unternehmen, die von diesen „Loch“ -Divisionen abgedeckt werden, gehören VW, Chrysler, Ford, Toyota, GM, Tesla und ThyssenKrupp.

Die Daten für alle Arten, Vertraulichkeitsgrade und "Unterschriften" Geheimhaltung, aber ...

Wo weggeschleppt gefunden

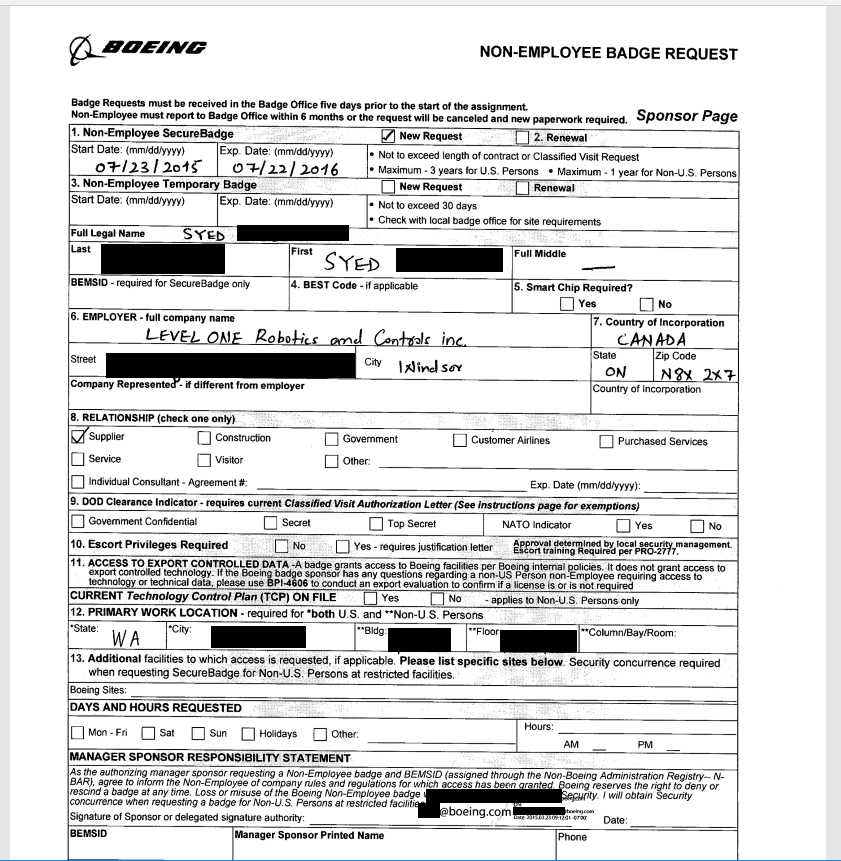

Auf öffentlich zugänglichen Servern der Level One Robotics-Gruppe, "einem auf den Automatisierungs- und Montageprozess für OEMs spezialisierten Engineering-Dienstleister" ...

Die Liste der tatsächlich betroffenen produzierenden Unternehmen siehe oben.

Was weggeschleppt gefunden

Etwa 157 GB Waren, einschließlich Fließbanddiagramme (seit mehr als 10 Jahren), Standortpläne für das Werksgelände, Roboterkonfiguration und -dokumentation, Anforderungsformulare mit Mitarbeiter-IDs, VPN-Zugriffsanforderungsformulare, Geheimhaltungsvereinbarungen (hier lachen) usw. .d. usw. Dies gilt für fast alle oben genannten Unternehmen. Darüber hinaus personenbezogene Daten von Mitarbeitern (Stufe 1 und andere), einschließlich Scans von Führerscheinen und Pässen, Geschäftsdaten der Stufe 1 (Rechnungen, Verträge und Bankkontodaten). Aber dann zum Aufwärmen.

Und endlich, anscheinend komplett zu beenden, Die Zugriffsebene (Berechtigungssatz), die zum Zeitpunkt des Öffnens des "Lochs" auf dem Server installiert war, erschien plötzlich als beschreibbar , d. h . Jeder könnte dort möglicherweise die Dokumente ändern, indem er beispielsweise die Bankkontonummer in den Anweisungen an den Buchhalter für die direkte Überweisung ändert, sich als Angehöriger in das Personal einschreibt, ein bösartiges Programm erstellt usw. Freuden.

Wie weggeschleppt kam vorbei

Und hier (wie ich oben bereits angedeutet habe) ist alles sehr einfach - der Server war (oder wurde plötzlich plötzlich) über rsync zugänglich. Der rsync-Server war nicht durch IP beschränkt (nicht auf der Ebene von Benutzern, Schlüsseln usw.), d. H. Alle Daten können von jedem mit dem rsync-Port verbundenen rsync-Client abgeschrieben werden.

Noch einmal - rsync hat dumm einen offenen Port draußen herausgestreckt, ohne zusätzliche Überprüfung.

Wahrscheinlich einfach - die falsche Einstellung (die Wirkung mehrerer Köche in derselben Küche usw.).

Ich weiß nicht (und UpGuard schweigt), was genau da war - ob ssh geöffnet war (was unwahrscheinlich ist), als Transportschicht, direktes Unisono oder eine andere Socket-Methode, rdiff oder csync über HTTP usw. zu rsh gegangen ist usw. Es gibt viele Optionen, aber der Punkt ist, dass der "Angriffsvektor" in jedem Fall durch die einfachste Firewall-Regel aufgehoben wird, die die Verbindung nur zu genau definierten Ports und von 127.0.0.1 , [::1] und einigen "Freunden" erlaubt. Adressen, auch bekannt als Whitelist.

Was haben wir?

Die Automatisierung der Produktion hat die Branche verändert, aber auch viele neue Risikobereiche geschaffen, in denen das schwächste Glied (einschließlich des menschlichen Faktors, sei es aus böswilliger Absicht, aufgrund von Versehen, Fehlkonfiguration oder dummer Faulheit) das gesamte Unternehmenssicherheitssystem zunichte macht Unternehmen müssen sich ernsthafter um alle Verbindungen kümmern, die mit dem digitalen Ökosystem des Unternehmens verbunden sind.

Und auf Ihrem VPS-ke (oder vielleicht woanders, wo der Verkehr morgen getunnelt oder irgendwie nach "draußen" gewickelt werden kann) schließen Sie alles von der Sünde weg mit einer weißen Liste (Whitelisting), damit morgen plötzlich ein Dienst von draußen Zugang erhält ( oder ein neuer Angriffsvektor, der angezeigt wurde, hat Ihre Sicherheit nicht unter die Fußleiste fallen lassen.

Stellen Sie einen vertrauten Prüfer für Ihren "Anbieter von Ingenieur- und anderen Dienstleistungen" ein ...

Plötzlich auch da rsync-Ports ragen heraus - Stigma in der Waffe.