Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2 Professor Nikolai Zeldovich: Guten Tag, ich möchte Sie unserem Gast von iSec Partners vorstellen, der Ihnen die Sicherheit von Computersystemen in der realen Welt erklärt.

Paul Yang: Guten Tag, mein Name ist Paul Yang. Ich habe 2004 mein Studium am MIT abgeschlossen, einen Master in Ingenieurwesen und Informatik erhalten und bis 2010 bei Oracle gearbeitet. Jetzt arbeite ich als technischer Direktor bei iSec Partners. Vorher wusste ich nicht einmal, dass es solche Unternehmen gibt. Unser Unternehmen ist in den Bereichen Computersicherheit, Penetrationstests (Pentesting) und Netzwerksicherheit tätig. Wir untersuchen Hackerprogramme, finden verschiedene Schwachstellen und beseitigen diese.

Ich habe mich entschlossen, Ihnen davon zu erzählen, weil ich weiß, dass viele Studenten Ihrer Spezialisierung eine Karriere im Bereich der Sicherheit von Computersystemen machen möchten. Der Umriss des heutigen Vortrags sieht folgendermaßen aus:

- Was sind Sicherheitsfehler?

- vertrauensvolle Beziehungen;

- Beispiele für Fehler im wirklichen Leben;

- Operation Aurora

- Stuxnet

- Ich beschäftige mich gerne mit Sicherheitsproblemen. Was soll ich tun?

Mal sehen, was Forscher von Schwachstellen halten. Ich möchte, dass Sie vollständig verstehen, woher die Sicherheitsanfälligkeit stammt, nachdem Sie sie entdeckt haben. Das heißt, Sie müssen herausfinden, was es verursacht hat. Es ist wichtig zu verstehen, wie sich Schwachstellen auf das System auswirken und wie sie mit den anderen Komponenten interagieren.

Schauen wir uns zunächst die Sicherheitsfehler an. Bevor wir jedoch darüber sprechen, definieren wir zunächst, was das Konzept der Sicherheit selbst bedeutet.

Ivan Arch sagte: „Ein System ist sicher, wenn es sich genau wie beabsichtigt verhält und nichts anderes tut.“ Systeme werden immer komplexer. Wenn wir über Betriebssysteme sprechen, wer kann sagen, wofür sie bestimmt sind und Was genau erlauben sie?

Daher ist es notwendig, alle möglichen Arten von Angriffen zu untersuchen. Wenn Sie wissen, welche Angriffe vorhanden sind, können wichtige Sicherheitsziele entwickelt werden. Daher sollten die ersten Schritte im Bereich der Sicherheit die Definition eines Sicherheitsmodells und die Definition eines Bedrohungsmodells sein.

Betrachten Sie als Beispiel, wie die TSA das Bedrohungsmodell bestimmt. Das Sicherheitsziel des Logan International Airport besteht darin, zu verhindern, dass verbotene Gegenstände wie Rasierschaum in das Flugzeug gelangen. Das Bedrohungsmodell besteht aus zwei Punkten:

- Wie können verbotene Gegenstände den Flughafen betreten?

- Wo sind die „Einstiegspunkte“ dieser Dinge zum Flughafen?

Wie können Sie verbotene Gegenstände an der Sicherheit vorbei bringen? Wie versuchen Sie, ihr Sicherheitssystem anzugreifen? Sie können sie dort transportieren, wo es keinen Scheck gibt, die Privilegien des VIP-Passagiers nutzen, sie unter anderem verstecken oder den Service anderer Fluggesellschaften nutzen, um verbotene Gegenstände zum Flughafen zu liefern.

Ich war immer schockiert über die Tatsache, dass in Logan Gepäck, das von anderen Flughäfen ankommt, auf Monitoren nicht sichtbar ist. Das heißt, Sie können eine verbotene Substanz oder ein verbotenes Objekt von einem anderen Flughafen aus senden, es wird nach Logan fliegen und dort erhalten Sie es. Flughäfen mit einem weniger strengen Sicherheitssystem sind daher eine Bedrohung für das fortschrittliche Sicherheitssystem von Logan, und es kann nichts dagegen unternommen werden. Ein kritischer Moment beim Aufbau eines Bedrohungsmodells ist daher das Verstehen, was Sie speziell ablehnen. Ich stelle fest, dass dies viele Ingenieure nicht richtig stört.

Ingenieure erstellen Sicherheitsfehler und finden sie selbst. Ziel der Ingenieure ist es, möglichst viele Fehler zu finden und die Möglichkeit einer Systemschädigung zu minimieren.

Der Ansatz zur Erreichung dieses Ziels muss sehr gründlich sein - es ist notwendig, alle Parameter des Sicherheitssystems abzudecken oder zumindest Elemente zu finden, die für Kriminelle leicht zugänglich sind.

Um das Ziel zu erreichen, müssen Sie den Quellcode studieren, Tools zum Debuggen der Anwendung verwenden und das Engineering durchführen. Darüber hinaus wird Geld für Werkzeuge und Personal benötigt.

In der Regel kümmern sich Softwareentwickler eher um die Funktionalität und die Fähigkeiten ihres Produkts als um dessen Sicherheit. Jeder kauft Software aufgrund ihrer Fähigkeiten und nicht aufgrund ihrer Sicherheit. Daher bleibt die Sicherheit immer an zweiter Stelle und die Entwickler kümmern sich erst darum, nachdem das Produkt durch Eindringlinge beschädigt wurde. Normalerweise sehen Ingenieure nur einen kleinen Teil des "Mosaiks", sie achten nicht auf technische Details. Können Sie die Frage beantworten, wie viele Codezeilen Linux 2.6.32, Windows NT4 und Adobe Acrobat enthalten?

Die richtigen Antworten in der Reihenfolge der Listenprogramme liegen zwischen 8 und 12,6 Millionen Zeilen, zwischen 11 und 12 Millionen und zwischen 15 Millionen. In der Tat ist es normalerweise für alle überraschend, dass Acrobat mehr Programmcodezeilen enthält als Linux und Windows. Daher ist selbst die Software, die wir für einfach halten, in der Realität äußerst komplex.

Die folgenden Personengruppen interessieren sich für Sicherheitsfragen:

- Ingenieure

- Kriminelle;

- Sicherheitsforscher;

- Penetrationstester (Pentester);

- Regierungen

- Hacktivisten;

- Vertreter der wissenschaftlichen Gemeinschaft.

Ich habe nur 6 Kategorien identifiziert, aber wahrscheinlich mehr davon. Überlegen Sie, was die erste Kategorie von Menschen interessiert - Kriminelle.

Ihr Ziel sind Ressourcen, mit denen Sie das Geld anderer Leute in Besitz nehmen können (Botnetz, CC # s, Spam-Mailing von „Glücksbriefen“) und gleichzeitig nicht ins Gefängnis kommen können. Um das Ziel zu erreichen, verwenden sie die neuesten Hacker-Exploits, die Software-Schwachstellen ausnutzen. Sie benötigen keine Datenzugriffsrechte, sondern stehlen sie einfach mithilfe von Schwachstellen, die von Entwicklern hinterlassen wurden. Am häufigsten sind Kreditkarten und alles, was damit verbunden ist, Angriffsgegenstände. Daher erhalten Kriminelle mithilfe von Geld, beim Kauf von Daten von Hackern oder mithilfe der Black-Box-Testmethode Zugriff auf das Geld anderer Personen. Dies ist eine Testmethode für Software gemäß funktionalen Spezifikationen und Anforderungen, ohne die interne Codestruktur oder den Zugriff auf die Datenbank zu verwenden. In diesem Fall wird der Quellcode in Komponenten zerlegt, wodurch Sie Lücken im Schutz des Programms erkennen können.

Mit dieser Technik können Sie in die Datenbank von Kreditkarten eindringen und Zahlungssysteme verschiedener Geschäfte "hacken".

Die nächste Kategorie sind freiwillige Sicherheitsforscher, eine bestimmte Art von Hacker.

Ihr Ziel ist es, die Öffentlichkeit auf sie aufmerksam zu machen, sie in Zeitungen zu veröffentlichen und Freunde, um sie zu respektieren oder zu bewundern. Ihr Beruf erfordert keine Gründlichkeit, niemand wird Sie beschämen, wenn Sie keine Verwundbarkeit oder Möglichkeiten gefunden haben, diese zu überwinden. Sie erhalten Zugang zu Sicherheitssystemen durch Amateur-Tools und gelegentliche Kontakte zu Ingenieuren, die in großen Sicherheitsunternehmen arbeiten oder Software entwickeln, und Anwälte dienen häufig als Informationsquelle.

Die dritte Kategorie, die für die Sicherheit am nützlichsten ist, sind Penetrationstester (Pentester).

Der Sinn ihrer Arbeit besteht darin, die Sicherheit von Kunden und Anwendern von Software zu gewährleisten. Sie finden die Schwachstellen, die Kriminelle ausnutzen möchten, bevor sie von Kriminellen entdeckt werden, und helfen Entwicklern, diese Schwachstellen zu beseitigen.

Die Gründlichkeit ihrer Arbeit besteht darin, alle Details und Nuancen des Systems abzudecken, unsichere öffentliche Orte und Schwachstellen zu finden, die den größten Störungen ausgesetzt sind, nicht behoben oder gehackt werden.

Für diese Art von Arbeit benötigen sie Zugriff auf Entwickler, Zugriff auf den Quellcode und alle Arten von Berechtigungen.

Das Folgende sind die Regierungen verschiedener Länder. Die Sicherheit beunruhigt sie in Bezug auf Angriffe, Spionage und den Schutz ihres eigenen Landes vor solchen feindlichen Aktionen. Zuverlässige Exploits, die Schwachstellen erkennen und ausnutzen können, bieten ihre Arbeit. Um Zugang zu Sicherheitssystemen zu erhalten, verwenden sie Geld, Talent und Zeit, die sie für Geld kaufen können.

Die vorletzte Gruppe sind Hacktivisten. Dies sind anonyme Hacker. Ihre Aktivitäten sind eine Mischung aus Hacking und Protest gegen die Verletzung des Rechts, Informationen frei auszutauschen. Dies sind sozial orientierte Hacker, normalerweise Hacking-Systeme, die nicht ihrer Bereicherung dienen.

Ihr Ziel ist es, „etwas Gutes“ zu tun, um das Wort zu verstehen, und nicht dafür ins Gefängnis zu gehen. Manchmal stimme ich dem zu, was sie tun, manchmal nicht.

Sie nutzen die modernsten Exploits und dringen dank ihres eigenen Talents und einer Vielzahl von „Zielen“ zur Anwendung ihrer Fähigkeiten in Sicherheitssysteme ein. Sie nutzen alle möglichen Sicherheitslücken aus und wenn Sie Kreditkartennummern stehlen können, stehlen sie diese.

Die letzte Gruppe sind Vertreter der Wissenschaft. Dies ist ein interessantes Tätigkeitsfeld, in dem Professor Nikolai Zeldovich arbeitet. Es untersucht die langfristigen Fähigkeiten und Funktionsprobleme von Programmen. Wissenschaftler finden häufig auftretende Fehler und andere häufig auftretende Probleme, z. B. Fehler bei der Verwendung von Firewalls oder bei der Verschlüsselung, um die Sicherheit der Software zu erhöhen. Normalerweise haben sie genug Zeit und Talent für ihre Forschung, und die Gründlichkeit ihrer Arbeit wird durch die Tiefe des Ansatzes sichergestellt.

Sie erhalten Zugang zu Sicherheitssystemen durch die Schaffung neuer Dinge und der Black Box. Es gibt einen Unterschied zwischen theoretischen Entwicklungen und ihrer praktischen Umsetzung, aber sie verhalten sich größtenteils genauso wie die nationalen Regierungen, dh sie sind an sehr ehrgeizigen Projekten beteiligt.

Alle diese Personengruppen verwenden ähnliche Techniken und suchen dasselbe: anfällige Systeme. Wenn sie Zugriff haben, überprüfen sie den Quellcode, führen Interviews mit Ingenieuren durch oder führen Tests in einer kontrollierten Umgebung durch. Wenn kein Zugriff besteht, führen sie Black-Box-Tests durch, beschäftigen sich mit der Fuzzing-Technologie (geben Sie beispielsweise zufällige Daten ein und sehen, wie das System darauf reagiert), kopieren das Reverse Engineering technisch (mithilfe von Binärcodedateien) und führen Social Engineering durch.

Viele komplexe Softwaresysteme unterliegen Fuzzing, beispielsweise derselbe

Acrobat Reader - er prüft die Möglichkeit eines Pufferüberlaufs mithilfe speziell erstellter umfangreicher Dokumente im PDF-Format. Ein solches Dokument wird in "Acrobat" "getrieben", um zu überprüfen, ob es einen Systemabsturz verursachen kann.

Social Engineering ist der einfachste und schnellste Weg, um Sicherheitsprobleme durch Hacken von Konten in sozialen Netzwerken zu finden.

Tauchen wir also in das Thema der Vorlesung ein und schauen uns die Schwachstellen an, nach denen wir suchen.

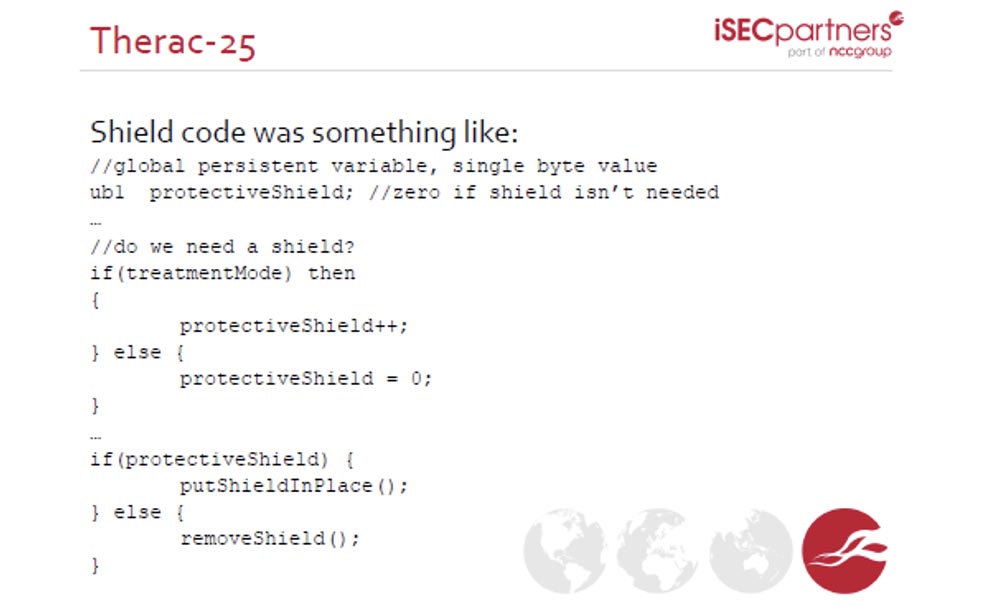

Ingenieure machen häufig Fehler darüber, wie Systeme funktionieren sollen und wie sie nach der Erstellung funktionieren. Ein Beispiel für einen katastrophalen Fehler in der Software, der zum Tod von Menschen führte, ist das Programm für das

Therac-25- Strahlentherapiegerät.

Ein fehlerhafter Betrieb des Sicherheitssystems des Geräts führte dazu, dass mindestens 6 Personen große Strahlendosen erhielten, zwei Personen starben. Ich werde Ihnen dies allgemein erzählen, ohne die Details und Funktionsprinzipien dieses Bestrahlungsgeräts zu erwähnen.

Die Software dieses medizinischen Geräts sah zwei Verwendungsarten des Bestrahlers vor. Das erste

Röntgenbild , der Elektronenstreumodus, bei dem die Strahlenexposition minimal war, beinhaltete nicht die Verwendung eines schützenden Fokussierschirms. Der zweite

Strahlenbehandlungsmodus lieferte einen leistungsstarken Bestrahlungsmodus, bei dem der betroffene Bereich einem gerichteten Strahl radioaktiver Strahlung mit einer Leistung von 25 MeV ausgesetzt wurde. Zu diesem Zweck wurde ein schützender Fokussierschirm zwischen dem Patienten und dem Emitter angebracht.

Die nächste Folie zeigt, wie der Programmcode aussah, der den Betrieb der Firewall steuert. Sie sehen, dass in einer Zeile Einzelbyte-Daten angegeben waren, ob ein Schutzbildschirm installiert werden sollte oder nicht. Wenn dieser Wert 1 war, wurde der Bildschirm installiert, wenn er 0 war, wurde der Bildschirm entfernt. Das Problem bestand darin, dass innerhalb des Programms bei Eingabe eines Parameters gleich 0, wenn der Arzt beispielsweise die Strahlungsleistung manuell auf 0 einstellte, der Strahlungswert durch 0 geteilt wurde. Da die Division durch 0 eine ungültige Operation ist, lief der Puffer über, das Programm stürzte ab und Die Strahlungsleistung nahm automatisch den maximal möglichen Wert an, wenn kein Schutzschirm vorhanden war.

Hier verwendeten die Entwickler die falsche Annahme, dass im Strahlungsbehandlungsmodus der Parameter für die Verwendung des Schutzschirms immer einen Wert ungleich Null annimmt, Pufferüberläufe niemals auftreten und das Programm niemals fehlschlagen wird.

Infolge dieser falschen Annahme starben Menschen, weil sie während einer Sitzung ohne Bildschirm im Strahlenbehandlungsmodus eine tödliche Strahlenverbrennung erhielten.

Als mein Klassenkamerad von diesem Fall erfuhr, sagte er: "Ich bin zu dem Schluss gekommen, dass ich niemals medizinische Software schreiben werde."

Falsche Voraussetzungen für die Softwareentwicklung können sehr schädlich sein, beispielsweise das amazon.com-Kontosystem.In diesem Online-Shop können Sie:

- Sie können Ihrem Konto eine Kreditkarte oder eine E-Mail-Box mit einem Namen und einer physischen Adresse hinzufügen.

- Amazon bietet Ihnen die Möglichkeit, Ihr Kontopasswort über eine registrierte Mailbox zu ändern.

- Bei Amazon können Sie die letzten 4 Ziffern einer Kreditkartennummer anzeigen.

- Apple bietet Ihnen die Möglichkeit, sich mit den letzten 4 Ziffern Ihrer Kreditkartennummer in Ihrem Konto anzumelden.

- Mit Google Mail können Sie Ihr Apple-Konto über Ihr Twitter-Konto ändern.

Welche falschen Annahmen haben diese Teufelskette möglich gemacht? Falsche Sicherheitsrichtlinien im ersten und vierten Absatz. Dies führt zu dem Schluss: Die Komponenten, die Ihr System betreffen, liegen häufig außerhalb Ihrer Aufmerksamkeit (Facebook, Amazon, Apple). Daher kann ein Angreifer mithilfe der Funktionen dieser drei unabhängigen Systeme die Kontrolle über Ihre Kreditkarteninformationen über ein Konto auf amazon.com übernehmen. Dies kann als vollständiges Bedrohungsmodell angesehen werden.

Beantworten Sie daher die Frage: Ist Ihr persönliches Postfachkennwort zuverlässiger oder schwächer als das Kennwort, das Sie für das Online-Banking verwenden?

Ich sehe, wie viele Leute ihre Hände erhoben haben. Nehmen Sie jetzt diejenigen auf, die ein stärkeres Bankpasswort als ein E-Mail-Passwort haben. Ich sehe, dass es noch mehr gibt. Und das ist falsch.

Die Leute glauben, dass Online-Banking eine ernste Angelegenheit ist, und hier brauchen wir ein zuverlässigeres Passwort. Sie vergessen jedoch, dass der Zugriff auf das Zahlungskonto über eine E-Mail-Box erfolgt. Mail sollte das zuverlässigste Passwort haben und nicht umgekehrt.

Wenn Sie Ingenieur werden möchten, der Computersysteme entwickelt, müssen Sie so denken, wie ein Sicherheitsforscher denkt:

- Welche Voraussetzungen sollten verwendet werden, um die Sicherheit bei der Entwicklung eines Systemdesigns zu gewährleisten?

- Welche Annahmen sind falsch?

- Was können Sie verletzen, wenn sich die Prämisse als falsch herausstellt?

Der letzte Punkt hilft dabei, das System so zu gestalten, dass Ihr Kernel auch bei einem Systemabsturz geschützt ist.

Das Verwalten des Speichers ist schwierig.

Als Beispiel gebe ich Ihnen ein vereinfachtes Diagramm eines sicheren Kommunikationsprotokolls:

- Vermeiden Sie es, den Kontakt zu überarbeiten oder wiederherzustellen.

- Alice: Bob, wenn du hier bist, sag Boo!

- Bob: "Boo!"

- Infolgedessen glauben Alice und Bob, dass sie sich sehr gut kennen.

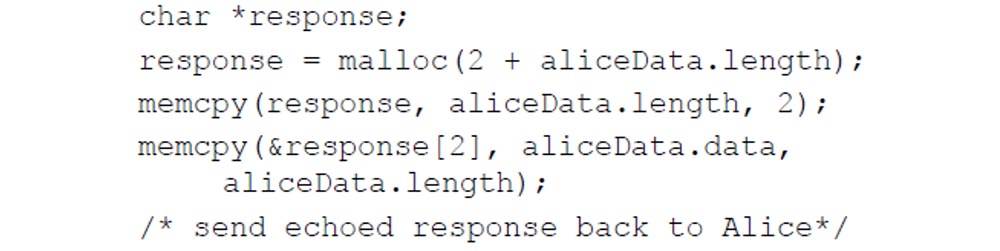

Technisch sieht dieses Protokoll folgendermaßen aus:

- Alice sendet ein Paket mit Ping.

- ein Paket hat eine bestimmte Datenlänge;

- Bob gibt ein Paket gleicher Länge zurück.

In diesem Fall analysiert Bob die von Alice gesendeten Daten:

Zeigen Sie die Länge der Daten und ihre Position im Puffer an. Dann bereitet er eine Antwort für Alice vor, addiert 2 Bytes zur Länge von Alices Anfrage, kopiert die neue Länge von Alices Anfrage als Antwort und sendet sie an sie zurück:

Sehen Sie hier ein Problem? Wo ist die Sicherheitslücke hier?

Es ist in der zweiten und vierten Zeile von Bobs Antwort enthalten. Die Größe der vom Benutzer übertragenen Daten stimmt möglicherweise nicht mit der tatsächlichen Größe der Daten überein.

Das TSL- Einrichtungsprotokoll verwendet das offene

SSL- Verschlüsselungsprotokoll. So funktionieren ungefähr 60% der im Internet verfügbaren Server. Bob, das heißt der Server, überprüft niemals die tatsächliche Länge der empfangenen Daten. Da der Server 2 Bytes hinzufügt, kann der Benutzer etwa 64 KB Serverspeicherdaten einschließlich privater Schlüssel lesen.

Wie können wir diesen Fehler beheben, nachdem wir ihn gefunden haben? Je mehr Menschen darüber Bescheid wissen, desto größer ist der Informationsverlust. Sobald Informationen über die Sicherheitsanfälligkeit veröffentlicht werden, werden sie diese daher sofort nutzen. Zum Schutz ist es daher notwendig, die Situation so schnell wie möglich zu korrigieren.

Manchmal wenden sich Unternehmen an uns und sagen, dass sie eine solche Sicherheitsanfälligkeit entdeckt haben und wie sie behoben werden kann. Wir antworten ihnen: "Auf keinen Fall müssen Sie nur sofort die Verschlüsselungsschlüssel ändern." Daher ist es unbedingt erforderlich, die Unterschiede zu überwachen, die bei

Open SSL während des Datenaustauschs auftreten.

,

TSL , , .

, , , « », , .

, . , .

2014

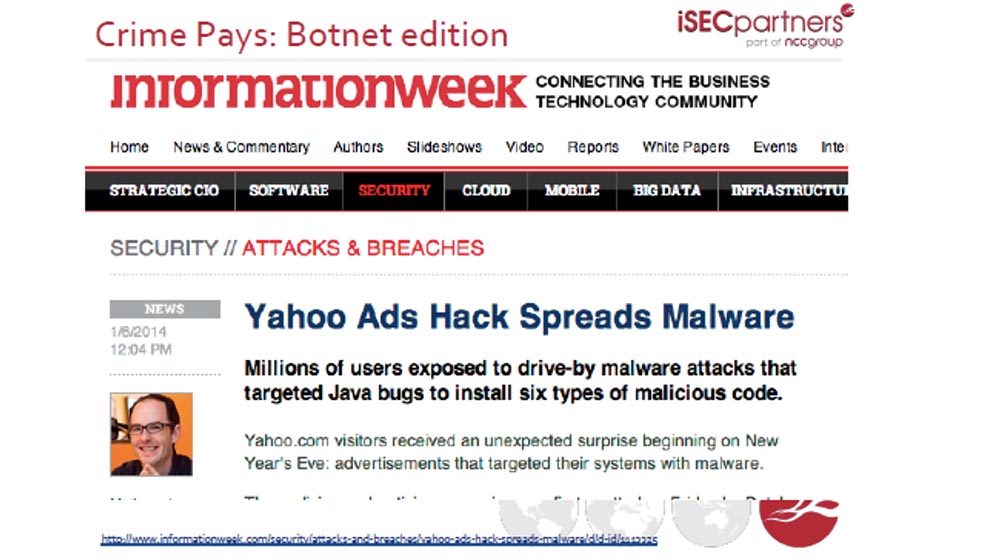

Yahoo , . Java-, 6 .

, java-,

Magnitude XSS .

Magnitude « »

Yahoo , - 30 2013 3 2014 27000 . .

java- «click-to-play» Chrome.

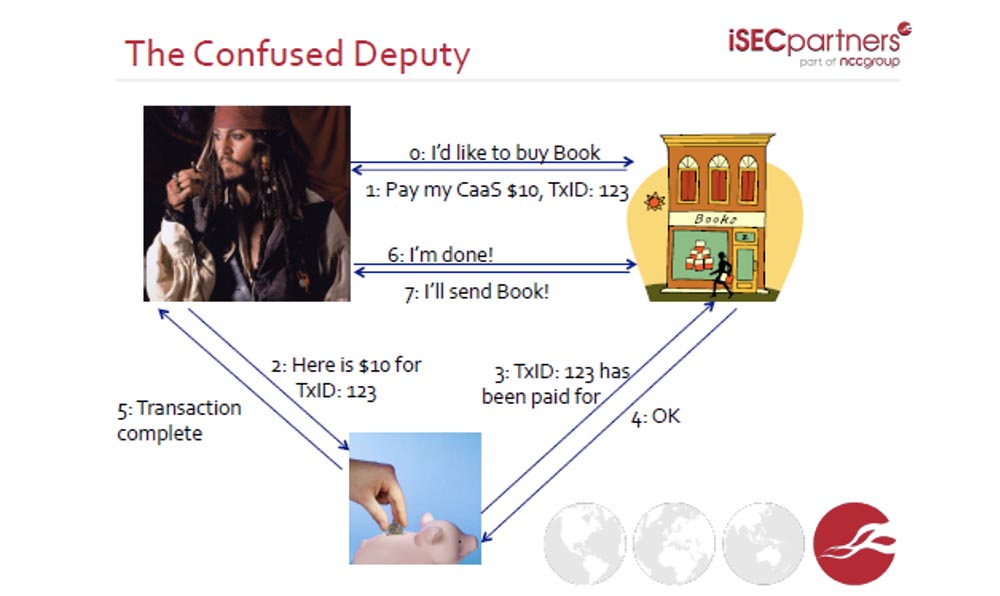

Confused Deputy – . .

Cross-Site Request Forgery (

CSRF XSRF ), « ». , .

Microsoft . ,

Cashier as a Service . , «foo…», , .

: ,

CaaS -. . .

, - , . , $10

CaaS 123. «» : « $10 TxID:123».

CaaS : « ». : «». .

- , ? ? , , ! 3 4, , , . , , – $10 $1, .

, , - , . : , , .

.

, . , «» «», . , , , , . , .

, . , . , . , , . - . , .

.

, , .

Cloud To Butt Plus Chrome . .

, , ,

java- Flash-player , . .

www.isecpartners.com , , , .

, -, - . «» .

, ,

Google , . . , . : «, $10000»! , -, . , , . , Chrome 2014 , .

, . , :

. , ? .

1password LastPass Mask Me ? .

1password , «»

HTTP . , .

LastPass ,

Mask Me ,

1password . , , , .

, , . :

- HTTP HTTPS;

- iframes;

- - ;

- ();

- .

HTTP HTTPS . , .

SSL stripping «» .

,

https:// example.com http:// example.com . , .

Mask MeEs ist anfällig, da es nicht nur die automatische Vervollständigung verwendet, sondern auch ein ausgefülltes Formular sendet, das einem Angreifer hilft, Ihr Passwort zu stehlen.33:35 minFortsetzung:MIT-Kurs "Computer Systems Security". Vorlesung 5: „Woher kommen Sicherheitssystemfehler?“, Teil 2Die Vollversion des Kurses finden Sie hier .Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder sie Ihren Freunden empfehlen.

Habr-Benutzer erhalten 30% Rabatt auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?