Massachusetts Institute of Technology. Vorlesung # 6.858. "Sicherheit von Computersystemen." Nikolai Zeldovich, James Mickens. 2014 Jahr

Computer Systems Security ist ein Kurs zur Entwicklung und Implementierung sicherer Computersysteme. Die Vorträge behandeln Bedrohungsmodelle, Angriffe, die die Sicherheit gefährden, und Sicherheitstechniken, die auf jüngsten wissenschaftlichen Arbeiten basieren. Zu den Themen gehören Betriebssystemsicherheit, Funktionen, Informationsflussmanagement, Sprachsicherheit, Netzwerkprotokolle, Hardwaresicherheit und Sicherheit von Webanwendungen.

Vorlesung 1: „Einführung: Bedrohungsmodelle“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 2: „Kontrolle von Hackerangriffen“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 3: „Pufferüberläufe: Exploits und Schutz“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 4: „Trennung von Privilegien“

Teil 1 /

Teil 2 /

Teil 3Vorlesung 5: „Woher kommen Sicherheitssysteme?“

Teil 1 /

Teil 2 Das

Eingeben von Anmeldeinformationen in

iframes erhöht das Ausmaß des Angriffs erheblich, und das Besuchen einer schädlichen Seite kann sehr schnell große Mengen von Anmeldeinformationen gefährden.

Sicherheitsforscher entdeckten die Sicherheitsanfälligkeit von nicht verifizierten Kennwortmanagern wie

Chrome- Erweiterungen für

Windows , und spätere Untersuchungen von Forschern, einschließlich derjenigen vom

MIT , ergaben die

LastPass- Erweiterung für

Safari .

Berücksichtigen Sie domänenübergreifende Abfragen. Halten Sie es für möglich, dass das vom Passwortmanager auf

https: // example.com ausgefüllte Autorisierungsformular zur Eingabe von

https: // www.isecpartners.com gesendet wird. Kann der Passwortmanager Daten an Dritte übertragen? Ja, dies ist möglich, und dies ermöglicht es, eine Sicherheitsanfälligkeit oder Funktion zu finden, mit der ein Angreifer ein Domain-Anmeldeformular

erstellen kann .

Anschließend wird ein böswilliges Anmeldeformular an die authentische Site

https: // www.isecpartners.com gesendet .

Beachten Sie, dass alle vertrauenswürdigen Kennwortmanager Kennwörter sicher an verschiedene Domänen senden.

Was für Domains gilt, gilt auch für Subdomains. Ein Merkmal von Subdomains ist, dass sich ihre „Empfindlichkeit“ gegenüber Sicherheit stark von den von Domains durchgeführten Sicherheitsüberprüfungen unterscheiden kann. Subdomains wie

Blog. * ,

Forum. * Oder

Mail. * Möglicherweise gelten völlig andere Sicherheitsanforderungen. Das Verarbeiten von Subdomains als Äquivalent einer Domain erhöht die Angriffsfläche. Bitte beachten Sie, dass alle vertrauenswürdigen Kennwortmanager Subdomains als gleichwertig mit der Seitendomäne betrachten.

Bei der Identifizierung der Anmeldeseiten ist Vorsicht geboten. Internetanwendungen ändern sich und dies führt dazu, dass Anmeldeseiten verschoben werden. Daher sollte ihre Echtheit noch sorgfältiger überprüft werden als die Echtheit von Subdomänen.

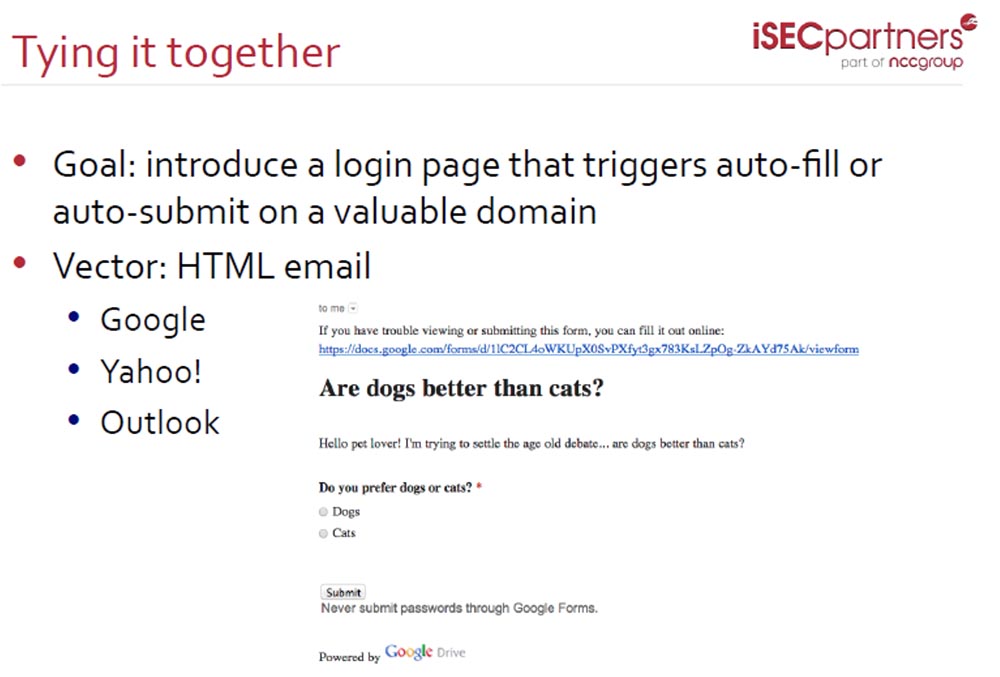

Beachten Sie, dass die meisten Webanwendungen über eine kleine Anzahl von Anmeldeseiten verfügen. Sie können miteinander verknüpft werden, sodass das Erscheinungsbild der Anmeldeseite die automatische Vervollständigung oder automatische Übermittlung des Formulars an eine Hauptdomäne initiiert. In diesem Fall füllt der Passwort-Manager jede Form der Autorisierung für jede angetroffene Subdomain aus.

Der Angriffsvektor kann in diesem Fall

HTML- E-Mail sein. Beispielsweise verwenden

Google ,

Yahoo und

Outlook beispielsweise das Online-Ausfüllen von Formularen. Die Folie zeigt ein Beispiel mit dem folgenden Text: "Wenn Sie Schwierigkeiten haben, dieses Formular auszufüllen oder zu senden, können Sie es online über diesen Link ausfüllen."

Außerdem wird ein Link zu dem Formular

bereitgestellt , das den Benutzer zur Domain

docs.google.com weiterleitet . Und weiter auf der Seite steht: "Leiten Sie Passwörter niemals mit Google Forms weiter!"

Da Benutzer häufig E-Mails zum Senden von Formularen verwenden, konzentrierten sich Angreifer auf die Benutzer dieser drei Dienste. Sie füllen beispielsweise ein Formular aus, beantworten Fragen aus verschiedenen Umfragen und senden es über Ihre Mailbox. Wie halten diese Dienste Angriffen stand?

Am besten von

Outlook- Hackern (

live.com )

abgelehnt . Es verhindert die Möglichkeit eines Angriffs, indem es Dritten untersagt, Originalmaterialien, einschließlich Benutzerformulare und persönlicher Informationen, bereitzustellen.

An zweiter Stelle steht

Google , das die Nutzer lediglich davor warnt, solche Maßnahmen zu ergreifen, was die Möglichkeit eines Passwortdiebstahls nicht ausschließt.

Mit Yahoo können Sie Passwörter ohne Vorwarnung stehlen.

Die Gefahr des eingebauten automatischen Ausfüllmechanismus und der Erstellung von Authentifizierungsformularen besteht darin, dass Dienste nicht immer vor der Gefahr warnen, sie an Dritte zu senden, oder vor der Gefahr, diese Funktionen auf Seiten anderer Internetquellen zu verwenden. Wenn Sie beispielsweise die obige Umfrage bestehen, gibt es eine verdächtige

Übermittlungsfunktion . Wenn Sie die Frage beantworten, wer besser ist, Hunde oder Katzen, und auf die Schaltfläche

Senden klicken, bestätigen Sie nicht nur die von Ihnen gewählte Antwort, sondern auch, dass Ihr Login und Ihr Passwort an den Angreifer gesendet wurden.

Yahoo ist der schlechteste Sicherheitsdienst, insbesondere wenn Sie den

LastPass- Passwort-Manager verwenden.

Mobile Browserversionen sind noch schlechter geschützt. Es gibt keine Erweiterungen, aber Sicherheitsforscher haben ein Plug-In für die mobile Version des

Chrome- Browsers namens

Javascript Bookmarklets entdeckt . Auf feindlichen Websites, die Sie besuchen, wird ein gefälschter Sicherheitscode ausgeführt. Tatsächlich verschleiert es ihre Gefahr und schafft ein Gefühl falscher Sicherheit, das Ihnen großen Schaden zufügen kann.

Über die Links der Sicherheitsforschungsorganisationen von

Berkeley und

Joint Stanford können Sie andere Browsererweiterungen anzeigen und sich über die Ergebnisse der Angriffs- und Kennwortschutzforschung informieren.

Ich möchte, dass Sie verstehen: Wenn Sie sich mit den Grundlagen von Passwort-Managern vertraut gemacht haben, können Sie selbst fast alle Sicherheitsfehler dieser Anwendungen finden.

Sie müssen verstehen, welche Funktionen der Entwickler in die Anwendung integriert hat und wie sie in der Praxis funktioniert. Wenn Sie dies tun, ist es für Sie viel einfacher, Schwachstellen zu finden.

Stellen Sie sich einen

TLS- Angriff namens

CRIME vor , der für

Compression Ratio Info-leak Made Easy steht . Dies ist ein Sicherheits-Exploit, mit dem Sie

HTTPS- Sitzungen, einschließlich Benutzer-Cookies, dekodieren und verschlüsselten Datenverkehr zwischen dem Server und dem Browser abfangen können. Sicherheitslücken sind von allen

TLS- Versionen betroffen, einschließlich

TLS 1.2 .

Während dieses Angriffs fängt der Hacker den Benutzerverkehr ab, fügt seine Daten hinzu und sendet Anforderungen an den Server. Der Komprimierungsalgorithmus beim Wiederholen eines Teils des Textes komprimiert ihn. Nach dem Senden von Daten an den Server überprüft der Hacker die Länge der Nachricht. Wenn diese verringert wurde, wurde die richtige Reihenfolge ausgewählt. So können Sie in der Anfrage einzelne Zeilen und Parameter auswählen, z. B. Cookie-Werte.

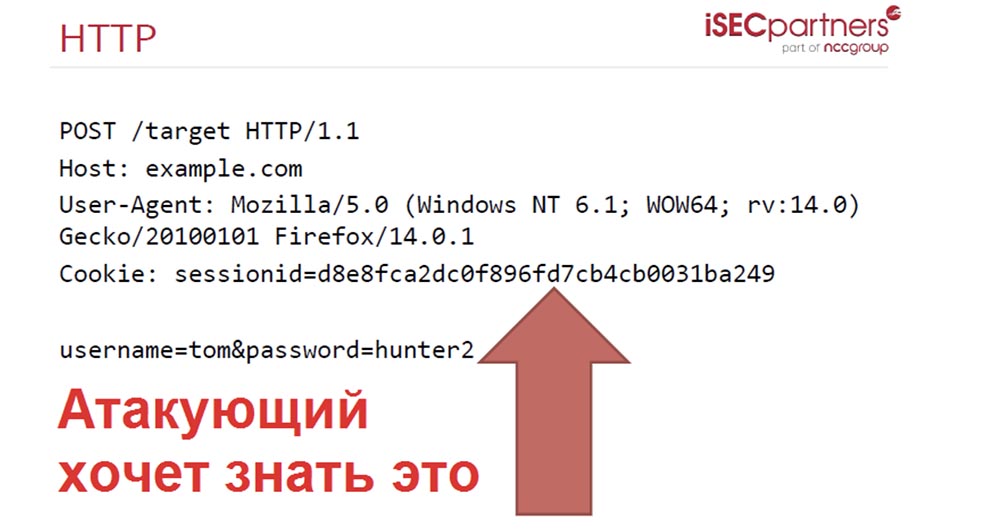

Dieser Angriff basiert auf der Tatsache, dass Ihr Browser über die interne Schnittstelle - das HTTP-Protokoll - mit der Site interagiert. Wenn ich zu

example.com gehe, sendet ihm der Browser gleichzeitig meine Cookies mit allen Informationen, die im zuvor ausgefüllten Autorisierungsformular verfügbar sind, einschließlich Benutzername und Passwort. In einem

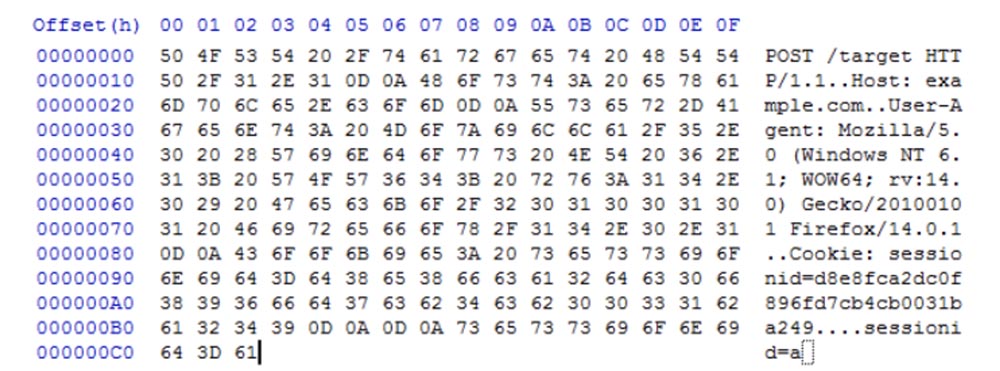

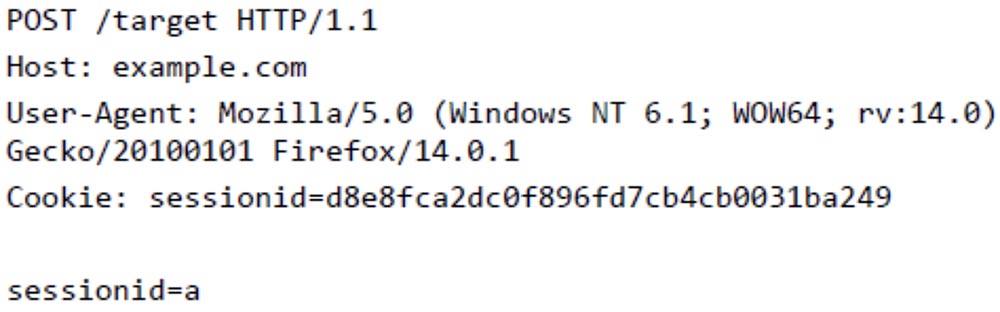

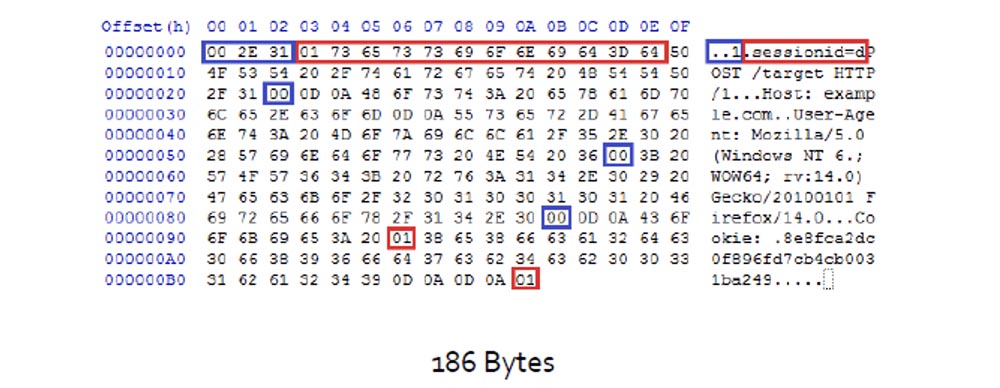

HTTP- Formular sieht es so aus:

Selbst wenn die Daten durch eine

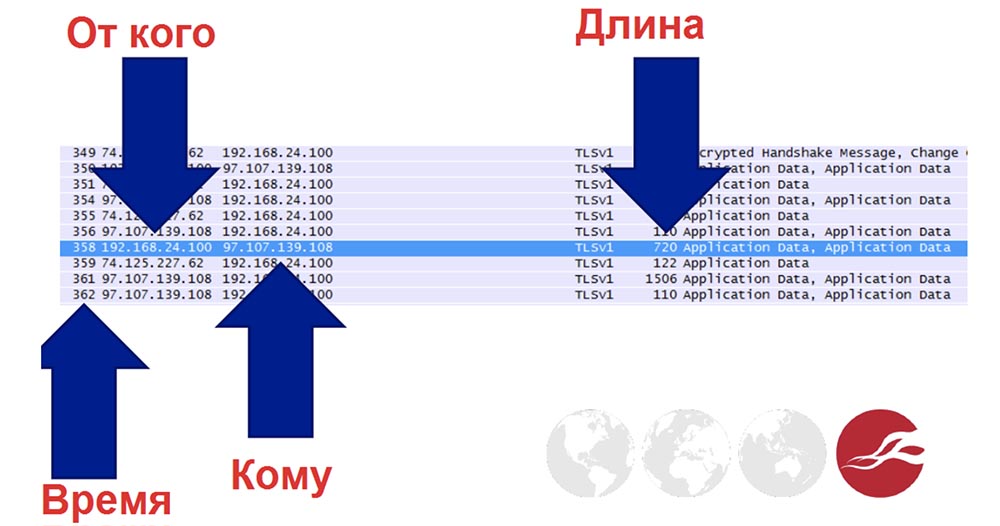

SSL / TLS-Verbindung geschützt sind, kann ich einige Informationen erhalten, wenn ich das Netzwerk besitze. So sehen die

SSL- Informationen aus:

Hier sehe ich die folgenden Informationen: Übertragungszeit, von der die Nachricht gesendet wird, dh die IP des Benutzers, an den die Nachricht gesendet wird, dh die IP des Empfängers und die Länge der Nachricht.

Dies ist das Design der kryptografischen Protokollschicht von

SSL- Secure-Sockets. Wenn Sie den Datenverkehr analysieren können, bieten diese Daten ein großes Feld für böswillige Aktivitäten.

Betrachten Sie die Nachricht, die der Browser sendet.

Wenn der Browser es Ihnen ermöglicht, domänenübergreifende Anfragen zu stellen, sendet er eine Anfrage mit einem Cookie, das die Formulardaten enthält, an jede Site, die von einem Angreifer umgeleitet wird, z. B. die Site

example.com. Wenn ein Angreifer diese Cookies greift, kann er die folgenden Parameter steuern:

Um das Passwort des Benutzers zu erraten, beginne ich mit der Auswahl des Parameters für die Zeichenfolge

Benutzername = Tom & Passwort und

gebe anstelle von

hunter2 den Buchstaben a

ein .

Dann schaue ich mir die HTTP-Entschlüsselung an und sehe, dass dieser Parameter 195 Bytes benötigt.

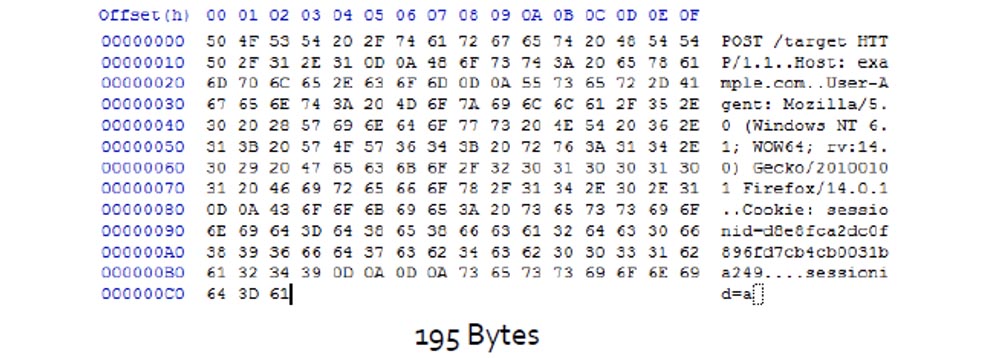

Um seine Arbeit zu erleichtern, verwendet der Hacker die

TLS- Komprimierung. Wenn der Komprimierungsalgorithmus einen Teil des Textes wiederholt, komprimiert er ihn, und durch die Komprimierung werden Markierungen für diese Teile erstellt und in Form einer

HTTP- Nachricht platziert.

In diesem Fall entspricht die

Sitzungs-ID den Teilen des Codes, die mit dem entsprechenden Token gekennzeichnet sind, und die Größe der komprimierten Nachricht beträgt 187 Byte.

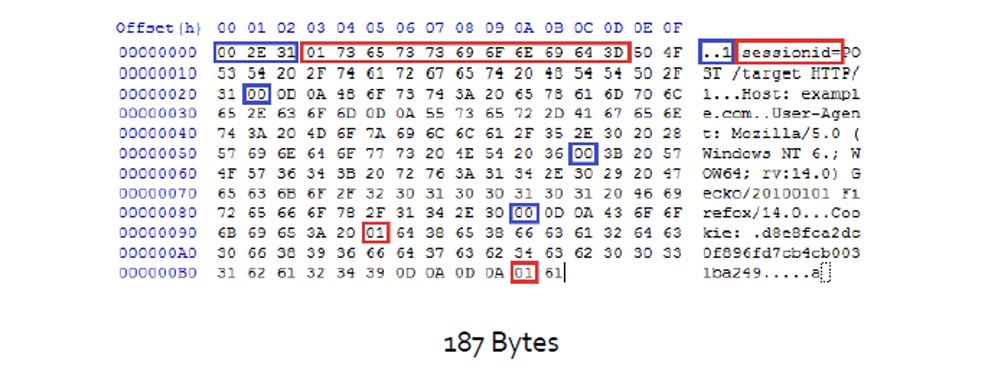

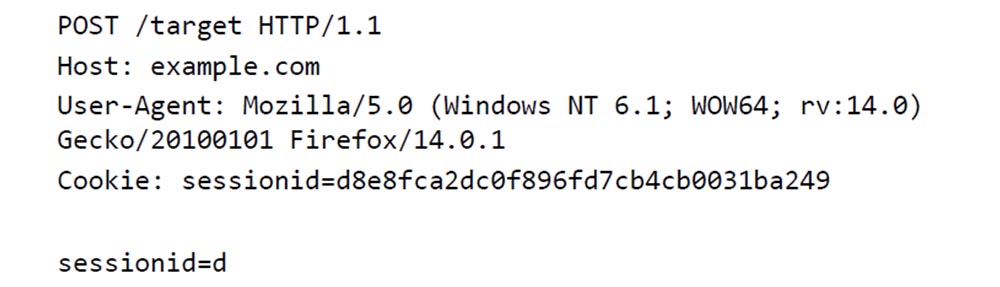

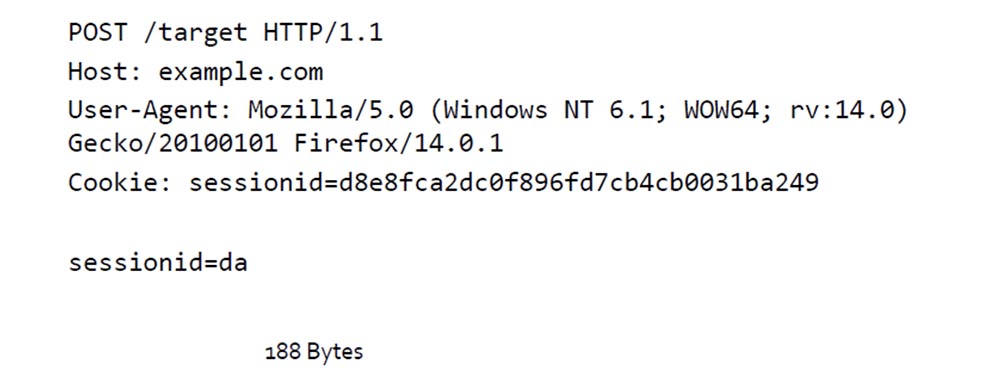

Was passiert, wenn ich die

Sitzungs-ID = d gleichsetze?

Die Nachrichtengröße wird reduziert, da mehr Bytes komprimiert werden müssen. Dies lässt sich durch Vergleichen der Anzahl der Argumente erkennen, die von einem roten Rahmen in der 2. Zeile von oben eingekreist werden.

Das sieht der Angreifer. Er sieht, dass die Nachricht komprimiert wird, und erfährt dadurch, dass er den ersten Buchstaben in der

Sitzungs-ID erraten hat. Dann ersetzt es die

Sitzungs-ID = da und empfängt die Nachrichtengröße von 188 Bytes.

Wenn er also nacheinander Buchstaben und Zahlen ersetzt und Änderungen in der Nachrichtengröße analysiert, schätzt er die gesamte

Sitzungs-ID . Das heißt, es wird nicht der Verschlüsselungsschlüssel ausgewählt, sondern der Inhalt der verschlüsselten Nachricht selbst.

Um mit

CRIME umgehen zu können, müssen Sie verhindern, dass der Browser eine

TLS- Komprimierung durchführt. Sie müssen auch das

SPDY-Protokoll so ändern, dass es bei der Anforderung geheimer Daten in einem separaten Kontext komprimiert wird.

Betrachten Sie Fälle von

HTTP- Verstößen. Die

HTTP- Antworten, die nach dem Zugriff auf den Server an den Benutzer gesendet werden, können vertrauliche Informationen wie

CSRF- Token oder andere vertrauliche Informationen enthalten. Angriffe ähnlich wie

CRIME erfordern Kenntnisse über mindestens ein geheimes Sitzungspräfix und die Fähigkeit, Ihre Daten in eine Antwortnachricht einzugeben.

Sie können einen Angriff verhindern, indem Sie die Komprimierung von Antworten verbieten oder

einen CRIME- Angriff

unterdrücken , da dieser Angriff das Prinzip von

MiTM (die Person in der Mitte) verwendet und tatsächliche Anforderungen

stürzen kann. Dies ist ein zufriedener "lauter" Angriff, der erkannt werden kann, da der Angreifer normalerweise nicht direkt mit dem Server kommuniziert, sondern den Zugriff auf den Router verwendet und der Server möglicherweise nicht einmal über den Angriff "Bescheid weiß".

Sie können sich auch schützen, indem Sie verschiedene vertrauliche Informationen in verschiedene Dateien wie

Javascript einfügen . Dies ist jedoch in der Praxis schwierig zu implementieren und es ist auch schwierig, vorhandene Anwendungen dafür zu ändern.

Sie können versuchen, geheime Informationen in Anfragen, hauptsächlich

CSRF- Token, zufällig zu

sortieren . Diese Methode führt jedoch zu einem starken Leistungsabfall.

Wenn Sie die Prinzipien von Anwendungen und Schwachstellen kennen, können Sie das gesamte Internet "herunterfahren":

SSL / TLS ,

DNS ,

DNSSEC / DNSEC ,

IPv6 , dies ist durchaus machbar.

Und jetzt möchte ich über einen sehr großen Sicherheitsspieler sprechen - die

NSA , die National Security Agency oder die NSA. Dies sind Menschen, die häufig Sicherheitsprobleme verursachen und diese selbst lösen.

Für einige Dinge bin ich bereit, sie zu hassen. Die Mitarbeiter der NSA sind jedoch nicht in der Lage, bestehende Richtlinien zu ändern. Sie tragen zur intellektuellen Entwicklung von allem bei, was mit Sicherheit zu tun hat, und ich hoffe, dass sie glauben, dass das Ergebnis ihrer Arbeit für gute Zwecke verwendet wird.

In ihrer Arbeit gibt es zwei Seiten der Medaille, dies ist jedoch nur meine Meinung und sie stimmt möglicherweise nicht mit der Meinung meiner Arbeitgeber überein. Und ich denke, dass nicht alle Forschungsdaten, über die ich Ihnen berichten werde, offiziell freigegeben werden.

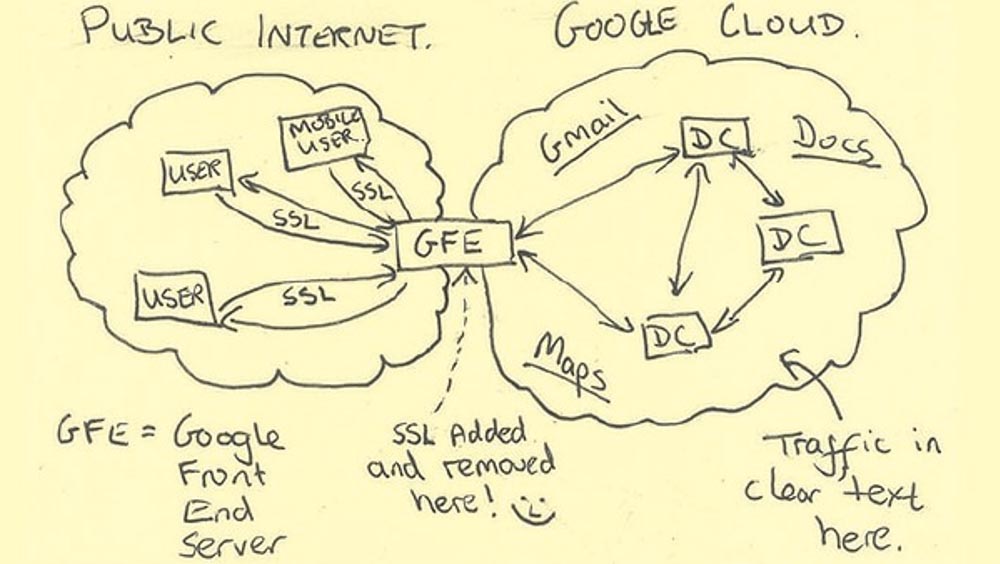

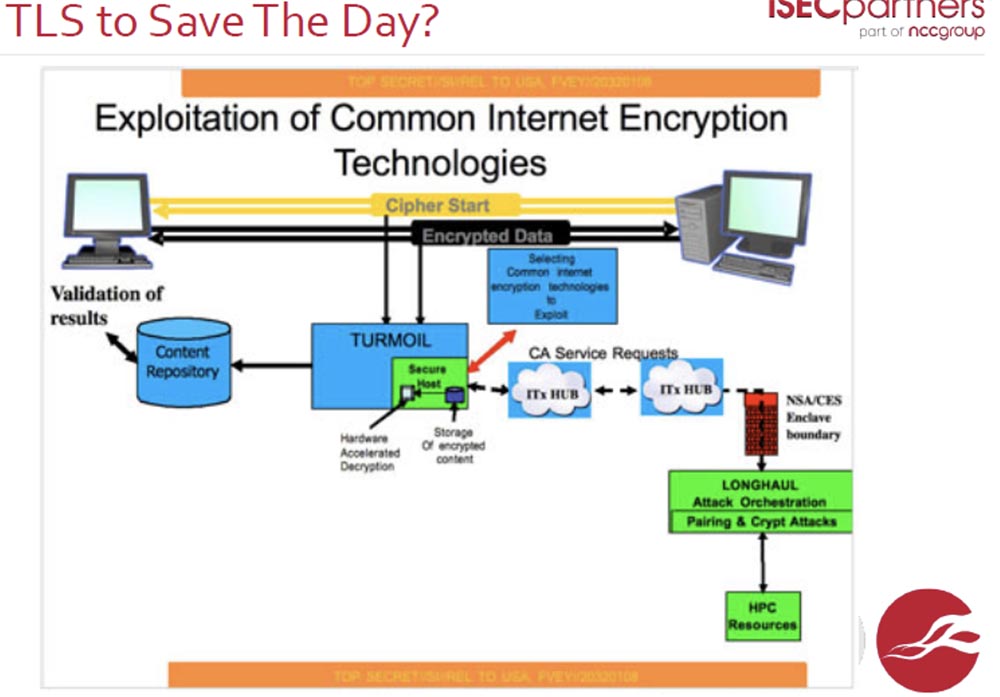

Snowden sagte, dass einige Aussagen als wahr und andere als falsch bewiesen werden können. Ein Beispiel für eine gefälschte Aussage ist die Aussage der

NSA , dass "es direkten Zugriff auf

Google- Netzwerke

gibt ", da der wahre Stand der Dinge beim Zugriff auf diese Netzwerke in der folgenden Abbildung dargestellt ist, die die NSA selbst gemacht hat.

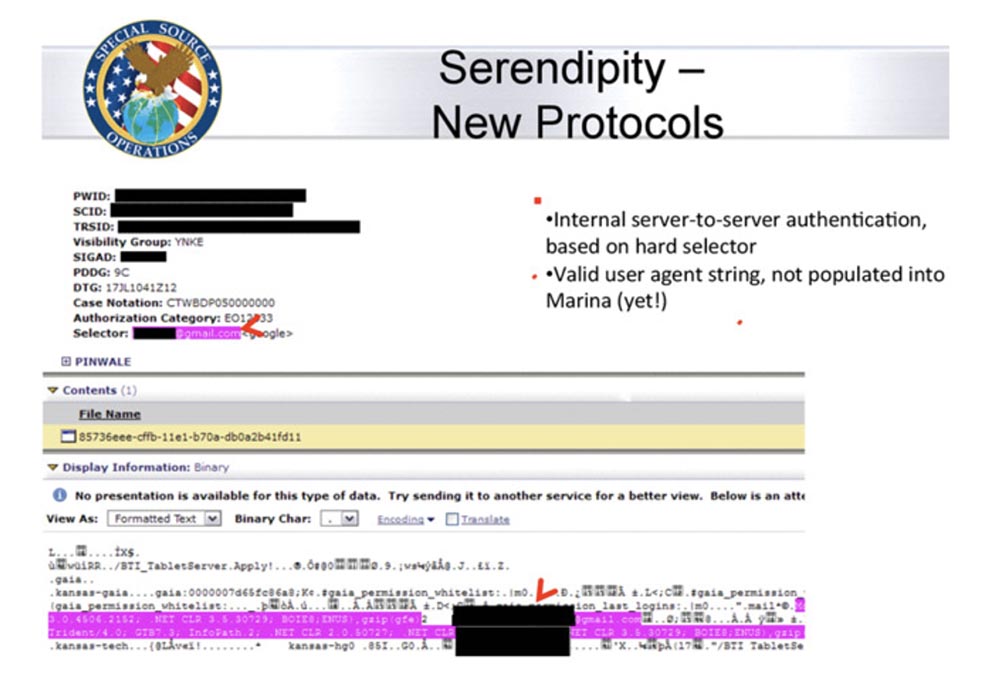

Derzeit verschlüsselt

Google den gesamten Datenverkehr, da befürchtet wird, dass sich jemand in sein Netzwerk hacken kann. Außerdem werden alle Nachrichten durch die Medien gefiltert, und wir sehen nur Auszüge aus Dokumenten.

Sie sehen ein Emoticon neben dem Satz "

SSLs werden hier auf dem Hauptserver von

Google hinzugefügt und gelöscht", da die

NSA von hier aus Daten abrufen kann.

Google , das über Rechenzentren auf der ganzen Welt verfügt, nutzt in großem Umfang dedizierte Glasfaserleitungen für seine Netzwerke. Dank dessen wird der Verkehr mit hoher Geschwindigkeit übertragen und es ist sehr schwierig, dorthin zu gelangen.

Die Regierung verfügt nicht nur über große technische Fähigkeiten, sondern auch über eine Hebelwirkung. Für einige Unternehmen ist es sehr schwierig, sich dem Zwang zur Zusammenarbeit mit der Regierung zu widersetzen. Ein Beispiel für die Konfrontation mit dem Staat ist der kostenlose

Lavabit- E-Mail-Dienst, der als Alternative zu

Google Mail erstellt wurde , da dieser auf Anfrage von Regierungsdiensten die Privatsphäre der Benutzerkorrespondenz verletzt.

Der Staat kann Unternehmen auch dazu zwingen, nicht öffentlich anzuerkennen, dass sie mit staatlichen Diensten zusammenarbeiten.

Lassen Sie uns überlegen, über welche Tools der Staat zur Implementierung von Sicherheitsrichtlinien verfügt.

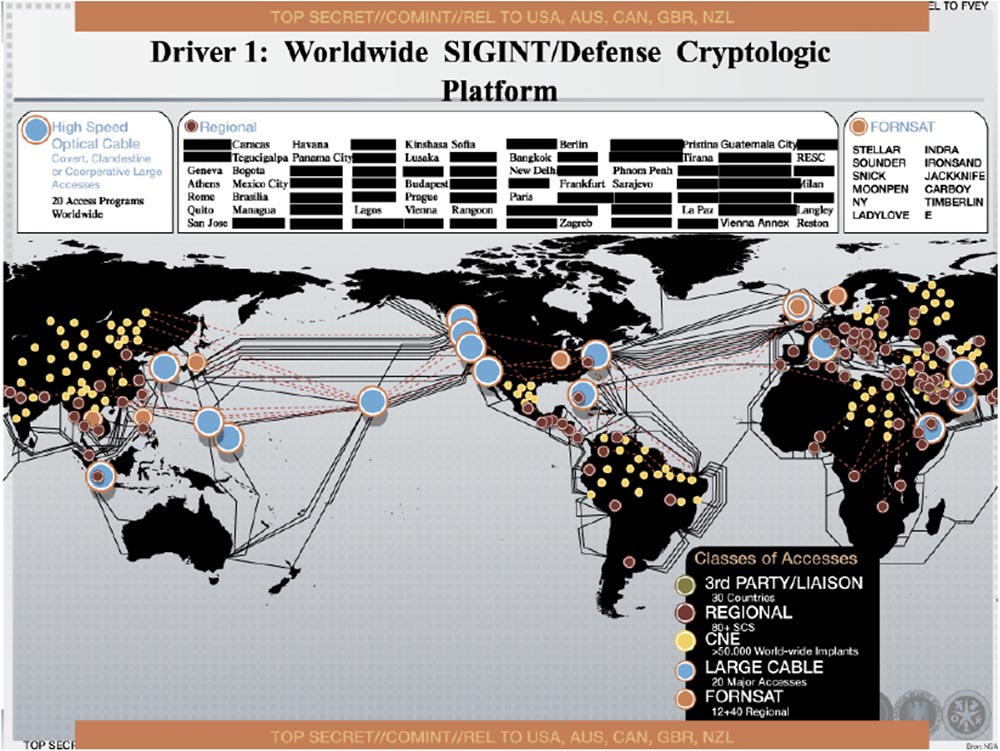

Zuallererst ist es

SIGINT - die weltweite kryptologische Schutzplattform. Es basiert auf Glasfasernetzen. Die folgende Site zeigt ein Diagramm aus einem streng geheimen Dokument, das von Snowden veröffentlicht wurde. Sie sehen darauf viele gelbe Punkte, die als CNE bezeichnet werden. Snowden schlägt vor, dass diese Sites mit Netzwerk-Hacking-Geräten ausgestattet sind. Ihre Zahl beträgt weltweit über 50.000.

Netzwerke können auf verschiedene Arten gehackt werden. Die Regierung verwendet für diesen

Supply-Chain-Angriff Cyber-Angriffe, die auf die am wenigsten sicheren Elemente in den Netzwerken verschiedener Organisationen abzielen. Um sich vor solchen Angriffen zu schützen, vermeidet die Regierung jegliche Art von Zusammenarbeit und bietet nur direkten Zugang zu ihren eigenen Netzwerken ohne Vermittler und Dritte.

Laut der Nichtregierungsorganisation

EFF (Electronic Frontier Foundation) und den von ihr eingeleiteten Klagen verwendet die NSA gerne die sogenannten „optischen Schalter“, mit denen Sie Telefongespräche, auch von

MPLS, abfangen und den Verlust von Zielinformationen an Vermittler verhindern können. Die Mehrheit der Vermittler, die an der Übertragung von Informationen zwischen Benutzern beteiligt sind, nicht nur in den USA, sondern auf der ganzen Welt, ist daran beteiligt.

Ich hoffe, dass

TLS dieser Art von Interferenz standhalten kann.

Die Regierung kann sogar die interne Netzwerkinfrastruktur mit privaten

Pokemon- Verschlüsselungsschlüsseln von den

Endservern gefährden. Auf diese Weise können Sie Angriffe wie

Heartbleed und Standardnetzwerkangriffe organisieren. Die Regierung verwendet häufig das vom US-Verteidigungsministerium entwickelte

DOD- Netzwerkmodell. Ein solches System wird in

google.com- Netzwerken verwendet.

Es ist möglich, Kryptoangriffe gegen

TLS zu verwenden . Es wird angenommen, dass der

Stuxnet- Computerwurm, der

Windows-Computer infiziert, auf Initiative der US-Regierung entwickelt wurde. Es verwendet einen Konflikt innerhalb des

MD5- Verschlüsselungsalgorithmus, der über ein gültiges Zertifikat verfügt. Dieser Wurm fängt Daten zwischen Steuerungen und logischen Stationen ab und kann den Prozess der automatisierten Steuerung verschiedener Industriekomplexe stören. Dies ist der einzige Virus, der die physische Infrastruktur von Netzwerken zerstören kann.

Es gibt eine

NIST- Organisation, die Verschlüsselungsstandards für fast alles auf der Welt entwickelt. Sie empfiehlt die Verwendung des kryptografisch robusten Pseudozufallszahlengenerators

DUAL_EC_PRNG , um Verschlüsselungsschlüssel zu erstellen. Es hat jedoch immer noch eine Sicherheitslücke. Wenn Sie die Punkte der elliptischen Kurve verwenden, die in ihrem Verschlüsselungsstandard angegeben sind, ist es aufgrund der großen Anzahl von Ausgabebits in einer Generierungsrunde möglich, in den Generatorcode einzudringen und ihn mit

Brute Force zu knacken (umfassende Suche). Die Entwickler des Algorithmus wussten von Anfang an über diese Sicherheitsanfälligkeit Bescheid. Dies bedeutet nicht, dass ursprünglich eine Hintertür in diesem Generator vorgesehen war, sondern dass dort jederzeit eine Hintertür erstellt werden kann.

Ich stelle fest, dass die

NSA am häufigsten Angriffe verwendet, die auf Inkonsistenzen innerhalb der neuesten

MD5- Verschlüsselungsalgorithmen basieren.

Der Staat hat globale Auswirkungen auf das Internet auf der ganzen Welt. Die meisten globalen Kommunikationen erfolgen über die Vereinigten Staaten. Telefonanrufe, E-Mails und Chats werden auf die billigste Art und Weise ausgeführt, physisch nicht immer direkt, und Sie können immer auf diese Weise folgen. Der größte Teil des weltweiten Internetverkehrs verläuft über die USA. In jedem Fall kann die Art und Weise, wie die Verbindung mit dem Endziel Ihres Kontakts hergestellt wird, leicht in die USA umgeleitet werden, dh der Staat kann alle Telekommunikationsflüsse auf der ganzen Welt kontrollieren.

Ich werde ein Beispiel für die „Rückkehr“ solcher Aktivitäten geben. Der Staat greift nicht nur in die Verbindung von Privatpersonen ein, sondern auch in die Arbeit von Unternehmen. Im November 2013 veröffentlichte die Washington Post Informationen, dass die NSA den Verkehr zwischen

Google -Rechenzentren über ein Glasfaserkabel abfängt, bevor er zwischen Endservern und den Computern der Benutzer verschlüsselt wird. Zusätzliche Details zum Regierungsprogramm

MUSCULAR und Fragmente von Paketen, die aus dem internen

Google- Netzwerk gestohlen wurden, wurden veröffentlicht.

Google-Mitarbeiter bestätigten, dass die NSA ihr Netzwerk gehackt hat, und äußerten sich nicht schüchtern. Der

Google- Sicherheitsspezialist Brandon Downey schrieb direkt: "Fuck this guys!" Und verwies auf die beispiellose Arroganz der

NSA .

Daher ist es für Menschen schwierig, der US-Netzwerkausrüstung und den von den US-Netzwerkanbietern bereitgestellten Diensten zu vertrauen. Ich werde die Worte von Kardinal Richelieu zitieren: "Geben Sie mir sechs Zeilen, die von der Hand des ehrlichsten Mannes geschrieben wurden, und ich werde in ihnen etwas finden, für das man hängen kann."

Ich möchte nicht, dass Sie im Sinne des Misstrauens gegenüber der Regierung paranoid werden und sich um totale Spionage und Verletzung der Vertraulichkeit von Informationen und der Privatsphäre kümmern. Als zukünftige Softwareentwickler müssen Sie jedoch wissen, wie ein Angreifer handeln kann. Wenn Sie in einem großen Unternehmen arbeiten, kann ein Hacker mithilfe von Tools und Techniken der Regierung einen Angriff organisieren. Daher müssen Sie nützliche Dinge wie

Google tun, Ihren gesamten internen Datenverkehr verschlüsseln und Penetrationstest-Zertifikate verwenden.

Ich möchte Ihnen einige andere Arten von Malware vorstellen. Einer von ihnen heißt

Flame oder "Flame".

,

Stuxnet . , :

Flame MD5 , , . - 2008 ,

CA -,

RapidSSL .

Internet Public Key Infrastructure (PKI) , .

4

RapidSSL . 3- , 215

Sony PlayStation 3 . , ,

MD5 .

,

Microsoft Microsoft Terminal Server ,

MD5 .

MD5 , , 1 .

Microsoft , ,

Windows . ,

MS ,

Flame , . , , .

– , ? -, , .

, « »? « ?», .

, , . , .

, , , . , .

:

- « » , ;

- jailbreakme.com , iOS root- . , , , ;

- – , , , ;

- , ;

- , , .

.

, . , . , . , . , , .

. , , . , , . , , .

, , , . , , , .

, .

— .

, iSEC Partners:

- 2 -3 20-30 . , , MIT;

- , ;

- , ;

- , ;

- , !

paul@isecpartners.com . , .

. , , «». , , . , . «»

IBM .

, , , . . , , ,

Facebook ,

Google Yahoo . , , , .

!

.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder sie Ihren Freunden empfehlen.

Habr-Benutzer erhalten 30% Rabatt auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?