In diesem Artikel werde ich Ihnen die Erfahrung beim Aufbau einer Netzwerkinteraktion zwischen physischen Computern und virtuellen Maschinen erläutern, die in der VMWare Esxi 6.7-Umgebung erstellt wurden. Die Organisation des Routings zwischen allen Geräten erfolgt mit Mikrotik CHR.

Und so fangen wir an

Einführung

In einigen Fällen ist es manchmal erforderlich, physische Maschinen in einer Netzwerkinfrastruktur mit virtuellen Maschinen zu kombinieren. Stellen Sie gleichzeitig sicher, dass jeder Adressraum voneinander isoliert ist, bieten Sie jedoch Zugriff auf gemeinsam genutzte virtuelle Maschinen von jedem Gerät innerhalb der Infrastruktur.

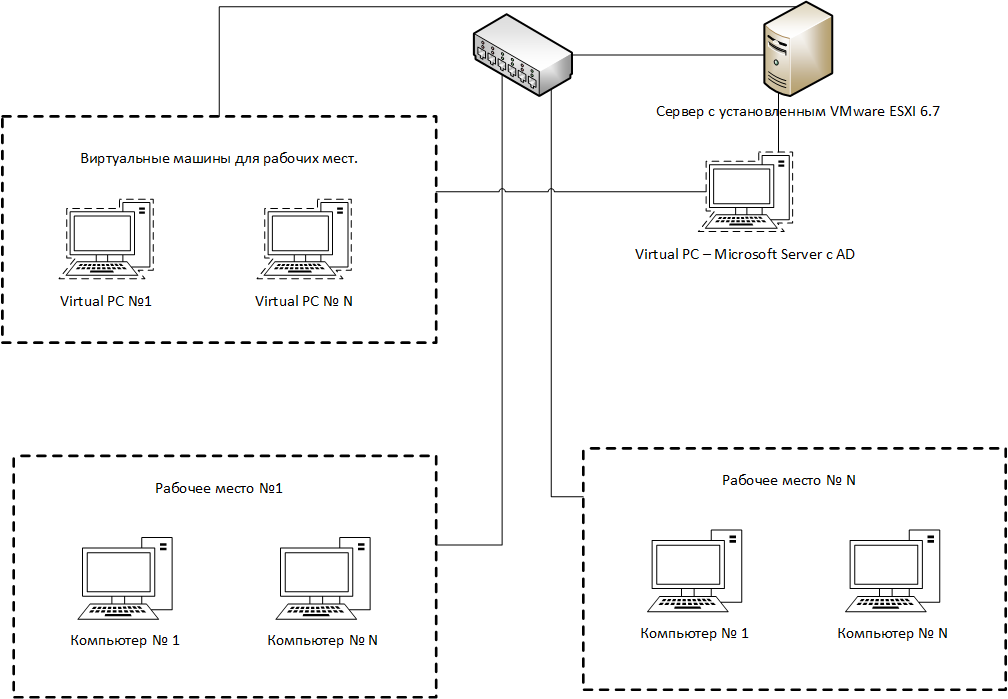

Ich werde die anfängliche Topologie geben.

Was haben wir:

- D-Link-Schalter Physische Maschinen und ein Server mit VMWare ESXI sind damit verbunden. Der Switch selbst ist mit der übergeordneten Ausrüstung der Organisation verbunden.

- Eine Flotte physischer Maschinen.

- Eine Reihe von virtuellen Maschinen.

- Eine virtuelle Maschine, auf der Windows Server und AD installiert sind.

Herausforderung

Es ist erforderlich, 2 physische Maschinen und 2 virtuelle Maschinen in einem Adressraum zu kombinieren. Gleichzeitig kann die allgemeine Infrastruktur der Organisation nicht beeinträchtigt werden. Jeder Satz von Maschinen muss voneinander isoliert sein, muss jedoch über einen Internetzugang und Zugang zu AD verfügen.

Implementierung

Zunächst platzieren wir die Ports auf dem Switch, mit dem physische Maschinen verbunden sind, in ihren eigenen VLANs, die sich nicht in der Infrastruktur des Unternehmens befinden. Das Ergebnis ist, dass sich in jedem VLAN zwei physische Maschinen befinden. Als Nächstes werden alle erstellten VLANs auf dem Server abgelegt, auf dem VMWare installiert ist.

Auf dem virtuellen Switch VMWare erhalten wir folgende Struktur:

Um Routing und Subnetze zu organisieren, verwenden wir Mikrotik CHR. Auf dem VMWare-Server haben wir die erstellten VLANs zwischen den virtuellen Maschinen und Mikrotik aufgeteilt. Als Ergebnis erhalten wir für jedes VLAN die folgende Ansicht:

Die neue Topologie mit Mikrotik CHR lautet wie folgt:

Infolgedessen kommen die folgenden Schnittstellen zum virtuellen Router:

- Schnittstelle für den Zugriff auf das interne Netzwerk des Unternehmens

- Schnittstelle mit echten IP-Adressen

- Die Schnittstelle jedes erstellten VLAN

Konfigurieren Sie Mikrotik CHR

Fügen Sie für alle auf dem Router erstellten Schnittstellen einen Kommentar hinzu und definieren Sie einen Namen.

Schnittstellen/interface ethernet set [ find default-name=ether1 ] comment="VLAN ID 361 Uplink to Org" name=Class_VM set [ find default-name=ether2 ] comment="Interface Vlan 2025 Real_Outside" name=Real_Outside set [ find default-name=ether3 ] comment="Interface WSR_4001 for StudentWSR #1" name=WSR_4001 set [ find default-name=ether4 ] comment="Interface WSR_4002 for StudentWSR #2" name=WSR_4002 set [ find default-name=ether5 ] comment="Interface WSR_4003 for StudentWSR #3" name=WSR_4003 set [ find default-name=ether6 ] comment="Interface WSR_4004 for StudentWSR #4" name=WSR_4004 set [ find default-name=ether7 ] comment="Interface WSR_4005 for StudentWSR #5" name=WSR_4005 set [ find default-name=ether8 ] comment="Interface WSR_4006 for StudentWSR #6" name=WSR_4006 set [ find default-name=ether9 ] comment="Interface WSR_4007 for WinServerDC" name=WSR_4007 /interface list add comment="Interface List All Local Vlan" name=local_vm /interface list member add interface=WSR_4001 list=local_vm add interface=WSR_4002 list=local_vm add interface=WSR_4003 list=local_vm add interface=WSR_4004 list=local_vm add interface=WSR_4005 list=local_vm add interface=WSR_4006 list=local_vm add disabled=yes interface=WSR_4007 list=local_vm

Jetzt können wir für jede Schnittstelle unseren eigenen Adressraum definieren. In jedem Adressraum ist der DNS-Server eine virtuelle Maschine mit Windows Server und AD. Somit kann jedes Gerät dem erstellten AD hinzugefügt werden. In AD geben wir zusätzlich den DNS-Server der Organisation an.

Adressierung /ip address add address=*.*.*.*/27 interface=Class_VM network=*.*.*.* add address=10.0.35.1/29 interface=WSR_4001 network=10.0.35.0 add address=10.0.36.1/29 interface=WSR_4002 network=10.0.36.0 add address=10.0.37.1/29 interface=WSR_4003 network=10.0.37.0 add address=10.0.38.1/29 interface=WSR_4004 network=10.0.38.0 add address=10.0.39.1/29 interface=WSR_4005 network=10.0.39.0 add address=10.0.40.1/29 interface=WSR_4006 network=10.0.40.0 add address=10.0.41.1/29 interface=WSR_4007 network=10.0.41.0 add address=*.*.*.*/27 interface=Real_Outside network=*.*.*.*

Um die Isolation der einzelnen Subnetze voneinander zu gewährleisten, erstellen wir eine entsprechende Regel, bieten jedoch gleichzeitig Zugriff auf das Netzwerk, in dem sich Windows Server mit AD befindet (Vorwärtskette). Wir verbieten auch ICMP-Pakete zwischen Netzwerken (Eingabekette).

Firewall /ip firewall filter add action=accept chain=forward in-interface-list=local_vm out-interface=WSR_4007 add action=accept chain=forward in-interface=WSR_4007 out-interface-list=local_vm add action=drop chain=input comment="Block ping between interface" in-interface-list=local_vm protocol=\ icmp add action=drop chain=forward comment="Block traffic between interface" in-interface-list=local_vm \ out-interface-list=local_vm /ip firewall nat add action=masquerade chain=srcnat out-interface=Class8_509_VM

Um die Arbeit zu vereinfachen, haben wir die erforderlichen Schnittstellen in einer Liste zusammengefasst, um die Konfiguration der Firewall zu vereinfachen.

Nach allen Einstellungen erhalten wir die folgende Situation vom DHCP-Server:

Wie Sie sehen können, belegen Maschinen Adressen aus bestimmten Netzwerken.

Zusammenfassung

Mit der virtuellen Mikrotik CHR wird die Interoperabilität zwischen physischen Maschinen und virtuellen Maschinen bereitgestellt. Durch die Aufteilung jedes Maschinensatzes in einen eigenen Adressraum können erstellte Objekte isoliert werden.