Ich möchte, dass Sie verstehen, warum ich meine Rede mit dieser speziellen Folie beginne. Ich möchte sagen, wie wenig Sie wissen, wenn Sie denken, dass schlecht immer boshaft, hasserfüllt und gut ist, ist immer schön und flauschig. Ich möchte, dass Sie sich an dieses Bild von Kätzchen erinnern, wenn ich Ihnen wirklich schreckliche Dinge erzähle.

Meine Präsentation heißt "Alles stehlen, alle töten, einen vollständigen finanziellen Zusammenbruch verursachen oder wie ich eintrat und mich schlecht benahm!" einfach, weil es um den Ausfall eines Sicherheitssystems geht.

Die Bildunterschrift mit den Kätzchen lautet: „Armee der Dunkelheit. Süßer als erwartet. " Auf der Folie mit dem Namen der Präsentation befindet sich ein Schild mit der Aufschrift „Der Wachmann ist in 5 Minuten zurück“.

Ich werde Ihnen erklären, dass die Fragen der physischen Sicherheit und alles, was damit zusammenhängt, unsere Schwachstelle sind, weil die Menschen das Zweidimensionale mit dem Dreidimensionalen und das Einfache mit dem Schwierigen kontrastieren, wenn sie sich den Haustüren nähern. Sie sehen, Jason I. Street hat viele weitere Buchstaben nach dem Nachnamen, also lassen Sie mich mich zuerst vorstellen. Ich habe Tagarbeit und Nachtarbeit. Die Tagesaufgabe besteht darin, dass ich als Vice President für Informationssicherheit bei der Finanzgesellschaft Stratagem 1 Solutions tätig bin. Ich arbeite in einer Bürokabine, umgeben von vielen interessanten Ereignissen. Ich schaue Firewalls, überwache ID-Systeme, baue unsere eigene Infrastruktur auf und finde kreativere Wege, um sie vor den Menschen zu schützen, die „nach uns kommen“ können, und meine Hauptaufgabe ist ein „blaues Team“, dh Schutz.

Mein Nachtjob ist es, als CIO - Direktor für Informationsstrategien - zu fungieren, und ungefähr dreimal im Jahr mache ich Penetrationstests. Dies ist meine Hauptaufgabe. Ich spreche bei ähnlichen Veranstaltungen auf der ganzen Welt, ich habe das Buch Dissecting the Hack: The F0rb1dd3n Network im Genre des Dokumentarfilmdetektivs geschrieben, ich schreibe Artikel und ich mache das alles nachts. Nachmittags reagiere ich auf Vorfälle und nachts erstelle ich Vorfälle für andere Personen. Dies ist für beide Seiten bequemer.

Ich liebe es, diese Fotos anzuschauen. In dieser Baseballkappe und der schwarzen Brille stand ich am Sonntag eine Stunde vor dem Gebäude der geschützten Anlage des Industrieparks, ohne anderen Verkehr, und ein Wachmann ging zweimal an mir vorbei, der nicht einmal fragte, was ich auf dem Bürgersteig tat und warum ich das bewachte Gebäude inspizierte Ich habe diesen Vorfall nicht aufgezeichnet.

Auf dem zweiten Foto trage ich eine Brille, ich wollte mich gerade für einen Job bewerben, hier trage ich ein BlackHat-Hacker-Community-Farbhemd, weil ich gerne „Warnaufkleber“ trage. Ich habe diesen Job nie bekommen, weil ich nicht qualifiziert genug war, aber ich habe es geschafft, ihre Daten zu bekommen. Das war mein Sieg.

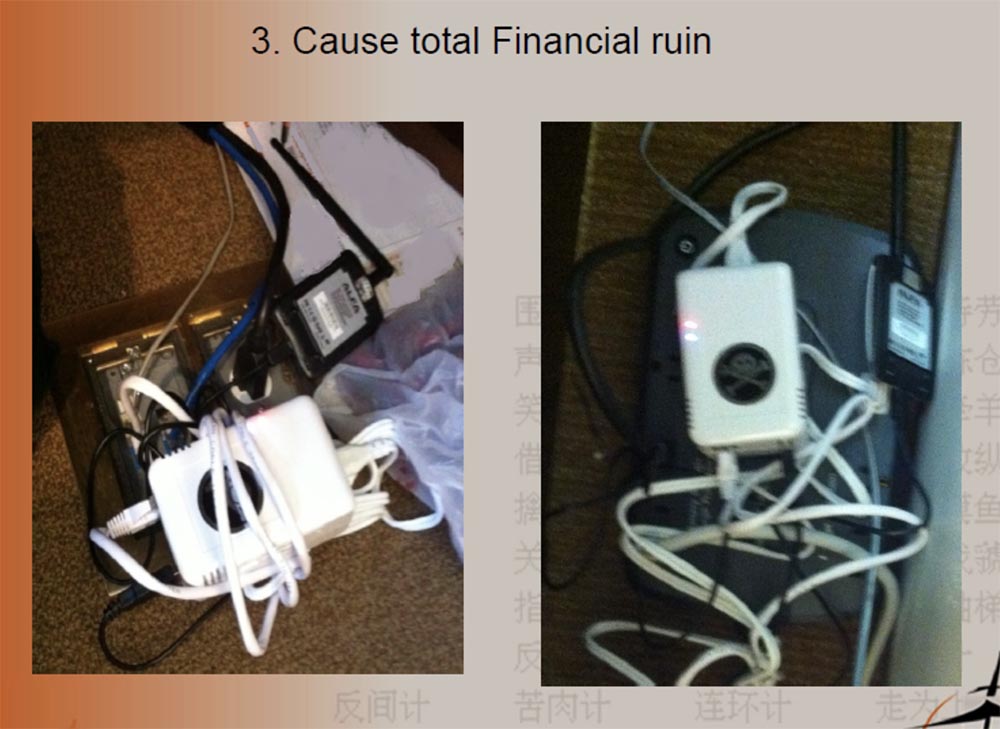

Auf der nächsten Folie sehen Sie zwei weitere Fotos, die mir auch gefallen.

Ich denke, das T-Shirt mit der Aufschrift ist das beste, weil ich darin fast das Auto gestohlen habe. Ich war in einem Hotel an der Küste und der Parkplatz stellte mir ein Auto zur Verfügung, aber ich erklärte ihm, dass ich dieses Auto jetzt nicht nehmen könne, er fragte warum und ich antwortete - weil ich es stehlen würde. Anscheinend kaufte er die Aufschrift auf meinem T-Shirt "Ich bin die Quelle von Ärger" und beschloss, mir das Auto eines anderen zu geben. Er brauchte eine Weile, um zu verstehen, was ich meine, also musste ich ihm sagen: "Sie müssen sie zurücknehmen, weil der Besitzer sie möglicherweise braucht."

Das nächste Shirt ist mein Favorit. An einem der am meisten bewachten Orte, die ich in meinem Leben gesehen habe, direkt gegenüber Ground Zero, Level Null des World Trade Centers in Manhattan, geht ein SWAT-Trupp durch die Halle zum Hauptaufzug, der von 8 Wachen bewacht wird, diese K9 mit ihren Maschinengewehren, und ich bin dran In den oberen Stockwerken gehe ich so in einem Hemd mit dem Abzeichen „Geek of your Company“ zu mir. Ja, ich mag dieses Foto am meisten, und später werde ich Ihnen etwas mehr über diese Geschichte erzählen.

Ich habe CISSP (Zertifikat für Informationssicherheit von der gemeinnützigen Organisation International Information Systems Security Certifications Consortium) und ich denke, dass ich gemäß dem Ethikkodex erwähnen sollte, dass ich in meinem Vortrag Zitate aus der Abhandlung „The Art of War“ von Sun Tzu, einem chinesischen Strategen, verwendet habe Denker des V Jahrhunderts.

Meine Präsentation besteht also aus folgenden Teilen:

Eintrag;

Fakt ist eine Tatsache, auf die wir bei der Diskussion dieses Themas stoßen werden.

Regeln - 2 Regeln, die ich mir bei meiner Arbeit ausgedacht habe;

Ergebnisse - Wir werden bis zu 3 Ergebnisse haben, die sich aus diesen 2 Regeln ergeben.

Schlussfolgerungen und / oder Diskussion.

Warum genau dieses Thema? Ich habe letztes Jahr auf der 36 CHARGE-Konferenz darüber gesprochen, ich habe über den Beginn des Social Engineering gesprochen, über die Dinge, die Sie tun können, um in das bewachte Gebäude zu gelangen. Dies war der erste Teil, und ehrlich gesagt bekam ich danach einige Rückmeldungen, und ich wurde mit allen möglichen schwierigen Fragen angesprochen.

Aber ich bin kein Experte auf dem Gebiet des Social Engineering, ich weiß nichts über neurolinguistisches Programmieren (NLP), ich kenne die Methoden der Gesichtserkennung oder der Ninja-Technologie nicht. Ich bin jedoch zu 100% erfolgreich darin, Gebäude zu durchdringen. Ich gehe einfach dort hinein, wenn ich die Fähigkeiten des gleichen Social Engineering nutze. Aber glauben Sie mir, ich bin nicht stark darin, genau so ist unsere moderne Sicherheit.

Ich denke, Sie werden nichts Neues von mir lernen, daher ist dies eher eine lehrreiche Vorlesung, die Ihnen den Beginn des Weges zeigt, aber ich hoffe, dass Sie sich danach an etwas erinnern, das Sie dazu zwingt, sich umzuschauen und Dinge, die Ihnen vertraut erscheinen, neu zu betrachten und verbessern Sie Ihre Wahrnehmung der Umwelt.

Aber jetzt werde ich nicht über Social Engineering sprechen, also ist dies der ganze Schaden, den ich anrichten könnte, nachdem Ihr Sicherheitsbeamter mir erlaubt hat, durch die Haustüren zu gehen.

Also, Fakt Nummer 1: Ich bin reingekommen! Ich machte dieses Foto, sobald ich die Tür öffnete und in die Halle ging. Ich sah eine Tür für das Personal, dies war eine Tür zum bewachten Bereich, und ich ging einfach durch Drücken der Knöpfe 1-3-5 hindurch.

Ich könnte 5-3-1 oder 3-1-5 drücken, es spielt keine Rolle, ich würde es trotzdem öffnen, weil ich Knöpfe gedrückt habe, deren Oberfläche mehr als andere vom häufigen Gebrauch abgewischt wurde. Ich kehrte 10 Minuten vor Beginn unseres Treffens von dort zurück, und niemand wusste, dass ich dort war.

Ein weiterer lustiger Vorfall war, als ich einen anderen Job bekam. Ich beschloss, ein Bösewicht zu sein, und als ich an der Rezeption unterschrieb, stahl ich ihnen einen Stift. Dann fragte ich, wo sie eine Toilette hätten. Das liegt nicht daran, dass ich zu viel Diät-Cola trinke. Ich "verliere" mich einfach in diesen großen Gebäuden und kann stundenlang auf der Suche nach dieser Toilette herumwandern, während ich das gesamte Gebäude inspiziere.

Auf der Suche nach einer Toilette stieß ich unerwartet auf einen bewachten Teil des Arbeitsbereichs und fand einen Eingang für das Personal. Es sah so aus, als hätten die Wachen dieser Einrichtung ihre Millionen-Dollar-Sicherheitssysteme vorgeführt, aber als ich zur Tür schaute, sah ich ein kleines Ding, ein Scharnier, das die Türverriegelung hält. Wenn ich ein Kondom hätte, würde ich es anpassen, damit sich die Tür nicht schließt. Und dann erinnerte ich mich an den gestohlenen Griff, schraubte die Kappe ab und setzte sie auf dieses Scharnier, und die Tür schnappte nicht. Als ich 20 Minuten nach dem Durchlaufen der „Sperrzone“ dorthin zurückkehrte, war die Kappe immer noch da. Niemand hat herausgefunden, dass ich in der bewachten Einrichtung war, und es hat Spaß gemacht!

Ich bin also kein Schlosser der höchsten Kategorie, und ich muss kein Schlosser sein, damit die Leute mich durch die Haustür lassen. Ich muss kein Super-Ninja-Codierer sein, nur um eine Datenfestplatte von Ihrem Computer zu stehlen. Dieses Video zeigt meine Fähigkeiten als Master-Cracker und als einzigartiger Master-Schlüssel - das Cover eines Kartonordners. Ich lege einfach ein Blatt Pappe zwischen die Fensterläden einer geschlossenen Tür, führe sie von unten nach oben und die Türen öffnen sich mit einem so einfachen „Schlüssel“.

Weiter auf der Folie wird ein weiterer „Schlüssel“ angezeigt - eine gefälschte E-Mail, die ich auf meinem iPad abgelegt habe. Wenn Sie es nur drucken, wird es falsch aussehen, sie werden Ihnen sagen: "Sie haben es gerade selbst gedruckt!", Aber wenn sie es auf dem Tablet mit diesen blauen Hyperlinks sehen, sagen sie: "Oh, es ist magisch, es muss wahr sein!"

Ich musste zur bewachten Einrichtung in New York, weil der Netzwerkadministrator bemerkte, dass viel Netzwerkverkehr vom Computer des stellvertretenden Finanzdirektors des Unternehmens kam. Daher musste ein so cooler Netzwerkspezialist wie ich zu diesem Objekt gelangen und herausfinden, was mit dem Netzwerk los war. Das war die Legende, und ich habe 2 Stunden in Google Text & Tabellen verbracht, um diesen Brief zu schreiben. Hier heißt es also, dass die neue Eigentümerin dieser Firma von diesem traurigen Ereignis sehr verärgert war und sich an eine andere Firma wandte, mit der Bitte, ihren besten Netzwerkspezialisten, dh mich, zu schicken, um ihren Hauptserver zu überprüfen. Nun, der zweite Brief war wie vom Direktor für Informationssicherheit des zweiten Unternehmens persönlich an mich gerichtet, und er schrieb, ich sollte mein gesamtes Geschäft aufgeben und bis morgen dort ankommen. Und dass ich den Job "exzellent" machen muss, weil "viele Augen" dieses Projekt anschauen. Im Allgemeinen machte ich es dringend und politisch, so dass niemand bei meiner Ankunft besonders überrascht war. Ich habe diesen Brief dem „Netzwerk-Typ“ gezeigt, er hat mich ins Büro geführt, wir haben 10 Minuten mit dem Direktor für Informationssicherheit gesprochen. Und dann begleitete mich dieser Typ auf allen Desktops mit Computern, aber ich konnte meine Flash-Laufwerke frei einsetzen, wo immer ich wollte, und tun, was ich wollte. Also habe ich diesen Brief wirklich geliebt.

Also, ich kümmere mich nicht um deine Kreditkarten, ich kümmere mich nicht um das Sarbanes-Oxley-Gesetz, um ISOs, dass Leicester Linux hat, ich will dich nur ficken, deine Stimmung auf die schlimmste Weise ruinieren, ich will das Schlimmste sein Vielleicht passiert es dir zum schlimmsten Zeitpunkt. Erinnerst du dich an die Kätzchen?

Das sind also meine zwei Regeln, die ich aus dem Serenity-Film übernommen habe: "Ich möchte es vermasseln" und "Lass uns böse sein".

Es ist wie ein rotes Team gegen ein blaues, also sei nicht beleidigt, wenn ich dich unter die Taille schlage. Es ist wie bei den Bankern, die von ihrer ganzen Familie entführt und als Geiseln gehalten werden, bis die Türen der Bank für die Räuber geöffnet werden. Es ist nicht lustig, es passiert wirklich immer noch. Dies ist eines der Dinge, die Leute sagen, dass nichts Neues darin ist. Das Konzept dessen, was wir tun, stammt aus dem Film „Sneakers“ von 1992. Es ist, als würden Leute dich einstellen, damit du in einige Orte einbrichst, um sicherzustellen, dass niemand sie hacken kann.

Jetzt ist es mit diesem Geschäft besser geworden, aber das Konzept bleibt erhalten, es ist nicht neu und es gibt Leute, die das besser verstehen als ich.

Eine andere Sache, die wir verstehen müssen, ist, dass Management eine Antwort ist, keine Warnung. Ich werde Dan Erwin, einen Sicherheitsbeauftragten bei Dow Chemical im Jahr 2008, zitieren und sagen: „Der beste Weg, um die Aufmerksamkeit des Managements auf einen Katastrophenplan zu lenken, besteht darin, ein Gebäude auf der anderen Straßenseite zu verbrennen.“

Grüße an alle Anwesenden - ich bin dieses Feuer! Und jetzt kommen wir zum lustigen Teil der Präsentation, in dem ich über verschiedene Möglichkeiten sprechen werde, solche Lichter anzuzünden.

Die Inschrift auf dem Demotivator: "Simpletons. Sogar Entenküken wissen, wie man sie erkennt! “

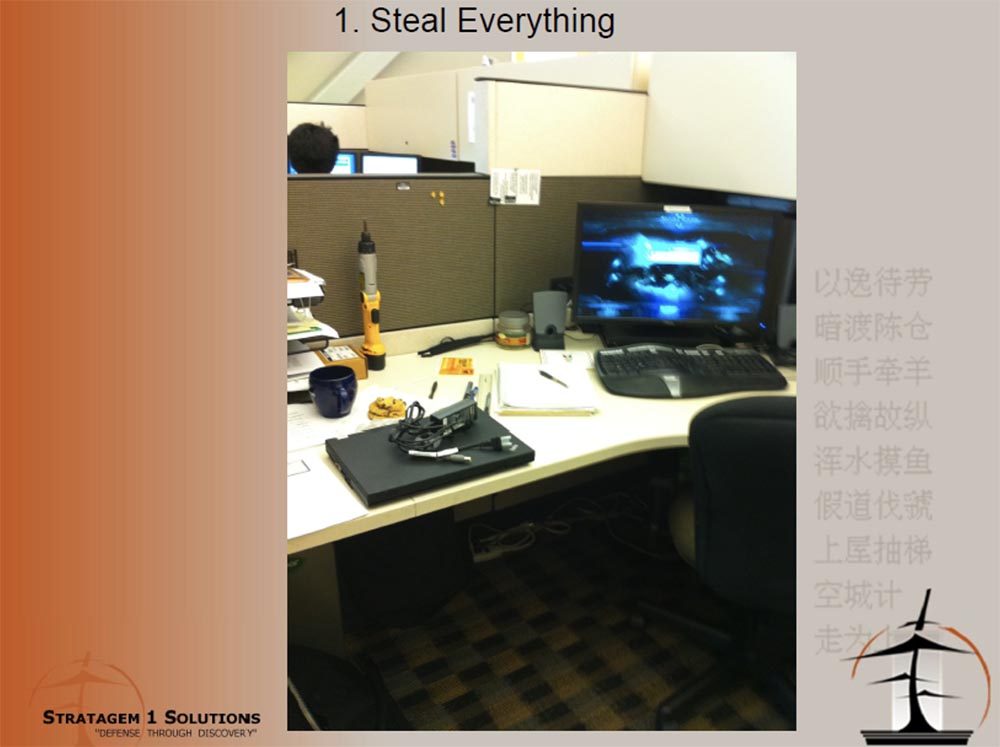

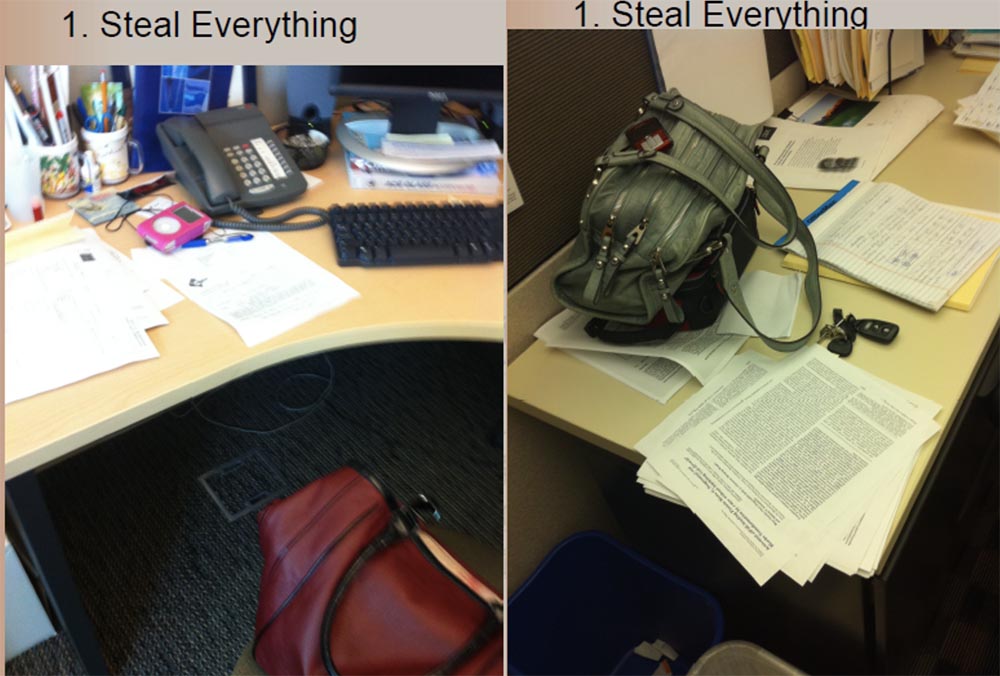

Die Inschrift auf dem Demotivator: "Simpletons. Sogar Entenküken wissen, wie man sie erkennt! “Die folgenden Folien zeigen, was ich als "schlechte Fakten verwenden" bezeichne, weil ich dieses Telefon gestohlen, diesen Laptop "vergewaltigt" und 30 Laptops in diesem Büro keine Diebstahlsicherungskabel hatten, weil das Management glaubte, dass es " geschützt. " Als ich dort ankam, rüsteten sie Laptops nur mit Diebstahlsicherungskabeln aus, und ein Mann ließ seinen Laptop zusammen mit einem Kabel und einem Schraubenzieher auf dem Tisch liegen, wahrscheinlich, damit ein Dieb das Kabel abschrauben konnte, wenn es an den Laptop angeschlossen war. Aber da ich hungrig war, habe ich nur Kekse von seinem Tisch gestohlen.

Sie wissen, die Leute denken, dass die Sicherheit nicht so gründlich sein sollte, dass sie Diebstahlkabel verwenden, um ihre Laptops zu schützen. Da Sie es am Tisch befestigen müssen und dies schwierig ist, müssen Sie sich bücken. Lassen Sie uns dieses Kabel einfach über den Tisch legen, da niemand daran ziehen wird. Und Sie wissen, dass die meisten Sicherheitskräfte nicht wirklich versuchen, an diesem Kabel zu ziehen, um dies zu überprüfen, aber ich bin kein Sicherheitsbeamter, ich bin ein Dieb, ich werde daran ziehen, um zu versuchen, einen Laptop zu stehlen.

Einige Leute benutzen eine Codesperre, aber ich versichere Ihnen, wenn dieser Code 0-0-0-0 ist, werde ich versuchen, ihn einzugeben, wenn er 1-1-1-1 ist, werde ich es auch versuchen und versuchen, sogar 9-9- zu wählen. 9-9. Und wenn Sie so genial sind, dass Sie 0-0-0-7-7 eingeben, weil Leute wie Sie nur das letzte oder nur das erste Rad des Schlosses bewegen möchten, werde ich diese Option ausprobieren und das Schloss trotzdem öffnen.

Ich werde alle Schubladen auf Ihrem Schreibtisch und alle Schließfächer durchsuchen und dort nach allen möglichen Dingen suchen. Ein anständiger und ehrlicher Kollege wird nicht auf den Tisch eines anderen schauen, was dort liegt, aber ich bin nicht so. Auf der Folie rechts sehen Sie den Laptop eines Mannes, der den Laptop absolut korrekt repariert hat und dachte, dass sein Laptop jetzt, da er ein so brillantes Kabel hat, vor Diebstahl geschützt ist. Aber dann steckte er die Schlüssel in die obere Schublade seines Schreibtisches und strich alle Sicherheitsvorkehrungen durch.

Die nächste Folie zeigt, warum ich diesen Retro-iPod, diese Autoschlüssel und einen Führerschein gestohlen habe. Weil sie unbeaufsichtigt lagen.

Stellen Sie sich jetzt vor, ich nahm ihre Schlüssel, ging zum Parkplatz, öffnete das Auto und steckte die Schlüssel ein. Und nach der Arbeit hätte ich mit einer Pistole in der Hand auf dem Rücksitz des Autos auf sie gewartet. Aus dem Führerschein würde ich ihre Privatadresse herausfinden und ich könnte Leute schicken, die ihre Familie töten würden, wenn sie nicht zur Arbeit zurückkehren und die notwendigen Daten für mich stehlen würde.

Die Arbeitnehmer sollten wissen, dass ihre persönlichen Gegenstände nur ihnen gehören, aber ihr Diebstahl kann nicht nur ihnen, sondern auch dem Unternehmen, in dem sie arbeiten, einen schweren Schlag versetzen. Daher müssen sie selbst die Sicherheit ihrer Sachen gewährleisten. Erinnern wir uns an die niedlichen Kätzchen von der ersten Folie.

Schauen Sie sich die nächste Folie an. Wissen Sie, warum es so viele traurige Emoticons gibt? Da dies für den Besitzer dieser Brieftasche ein komplettes „Spiel vorbei“ ist, gibt es hier ein leeres Scheckheft, Kreditkarten, einen Personalausweis und eine Sozialversicherungskarte mit der Unterschrift des Besitzers.

Als ich mein erstes Auto stehlen wollte, drehten sich dort zu viele Leute, und dann kam ich um zwei Uhr morgens an und öffnete drei Mercedes-Benz und einen Beamer. Es dauerte weniger als 60 Sekunden, wie im Film mit Nicholas Käfig. Sie hätten den Sicherheitsmanager sehen sollen, als ich zu ihm kam und 4 Schlüssel für diese Autos auf den Tisch legte - der Ausdruck auf seinem Gesicht war einfach unbeschreiblich.

Übrigens habe ich diese Folie in die Präsentation aufgenommen - dieses Bild des Desktops in meinem Haus.

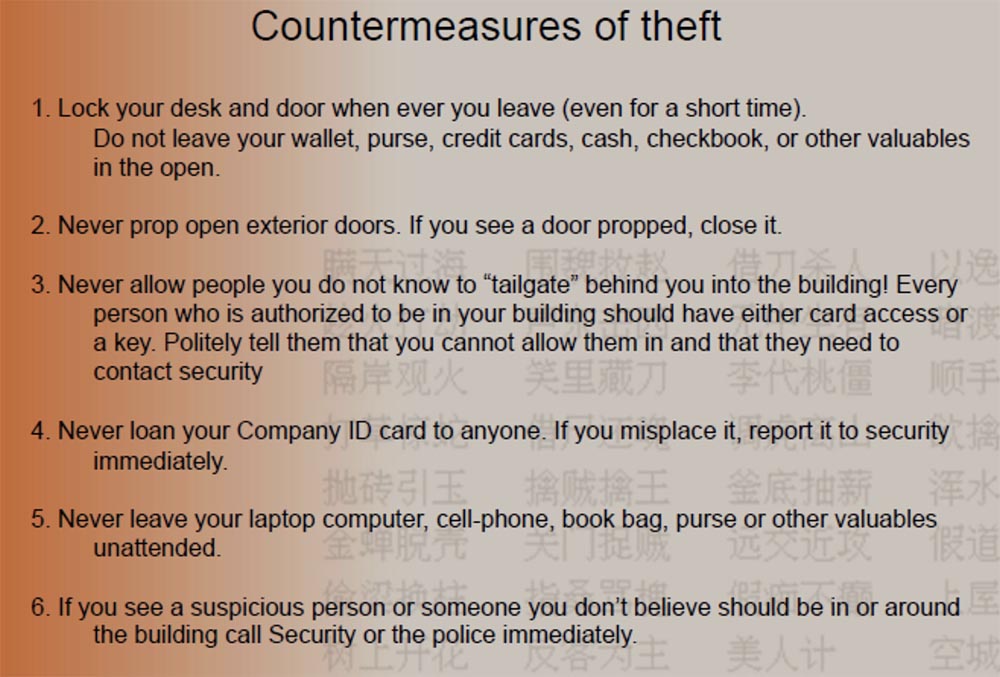

Daher möchte ich, dass die Mitarbeiter Gegenmaßnahmen gegen Diebstahl ergreifen, damit sie die Kisten bei der Arbeit abschließen, auch wenn sie den Arbeitsplatz für kurze Zeit verlassen, keine Brieftaschen, Kreditkarten, Scheckbücher auf den Tischen lassen, die Sicherheit ihres Eigentums bei der Arbeit und zu Hause gewährleisten, die Sicherheit ihrer Mitarbeiter Autos. Ich möchte, dass sie verstehen, dass es zwei Personen verboten ist, den „Pass“ entlang eines Passes weiterzugeben und den anderen zu erklären, dass dies ihre eigene Sicherheit gefährdet. Sie können das vom Unternehmen ausgestellte Zertifikat nicht an Dritte weitergeben und Ihren Computer, Laptop und Ihr Smartphone nicht unbeaufsichtigt lassen. Wenn Sie eine verdächtige Person sehen oder jemanden, der sich nicht innerhalb oder außerhalb des Gebäudes befinden sollte, informieren Sie sofort den Sicherheitsdienst oder die Polizei.

Weißt du was ich einmal gemacht habe? Ich erschien in einem Rollstuhlkreuz mit 4 Büchern in meinen Händen. "Jason, du Idiot!" Und ich bin alle so - ja, ich versuche dich auszurauben, denkst du wirklich, dass ich mir Sorgen um meine benachteiligte Position mache, weil ich nicht in diesem Kinderwagen sein sollte? Ich bin böse, ich werde das wirklich tun, und du lässt mich einfach mit diesen 4 Büchern in das geschützte Objekt.

Ich möchte darauf hinweisen, dass Sie selbst eine solche behinderte Person nicht aus der Tür schieben oder Türen vor sich öffnen müssen, wenn Sie sich schämen oder Angst haben, sie zu beleidigen. Aber wenn Sie etwas Verdächtiges gesehen haben - sagen Sie es. Denken Sie daran, dass jeder Mitarbeiter Teil des Sicherheitssystems des Unternehmens ist. Wenn Sie der Meinung sind, dass etwas verdächtig ist, zögern Sie nicht, den Wachmann darüber zu informieren. Es ist ihre Aufgabe, alle verdächtigen Besucher zu überprüfen.

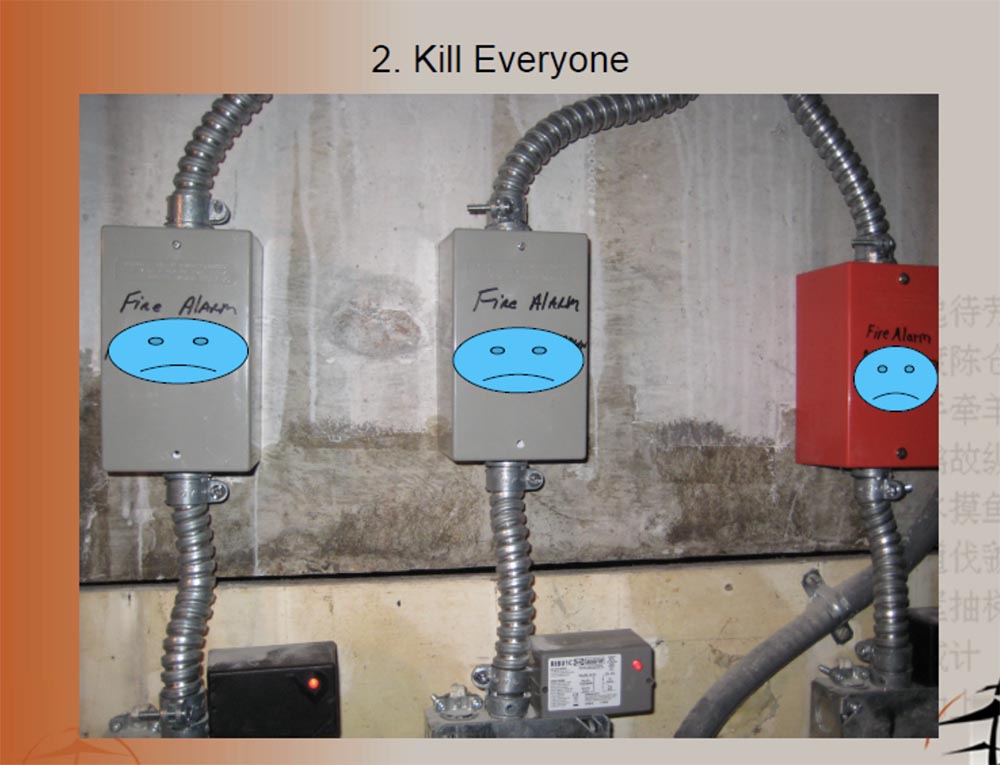

Also haben wir herausgefunden, was "alles stehlen" bedeutet. Jetzt werden wir über "alle töten" sprechen.

Diese Folie zeigt ein Foto, das am Sonntagabend zwischen 2 und 30 Uhr im Arbeitsbereich des Hotelkellers aufgenommen wurde. Ich ging im Schlafanzug und barfuß dorthin, weil ich mich im Badezimmer des Gästebereichs ausgezogen hatte und überlegte, was ich hier und wie tun könnte Es stellte sich heraus, dass ich viel tun konnte. Ich ging mit mechanischer Ausrüstung in den Raum und sah, dass keiner der Leistungsschalter Schlösser hatte.

Stellen Sie sich vor, ich habe so etwas wie OBS, Zwangsstörung, ich bin verrückt, und wenn diese Schalter ausgeschaltet sind, schalte ich sie ein, wenn sie eingeschaltet sind, schalte ich sie aus, wenn es einen roten Knopf gibt, dann drücke ich ihn zweimal, aber Ich glaube nicht, dass ich ein Vollidiot bin. Wenn sich dort giftige Chemikalien befinden, leuchten diese auf und der Rauch gelangt in die Belüftung, und es kann ein Feueralarm ausgelöst werden. , , , , .

, , – , . , , 2-30 ! ! , .

, , . , , .

, . , , , .

, . - , . , , . . . : «, »!

: « «» «-47», -4, , , . , ». , .

, , . . , : «!», , . , , , , , .

, , . , 2 , . : « ?», : «!», . , , . , , , . , , , . . , , – WI-Fi , , iPad , .

: , , . :

- ;

- , ;

- , / , , / , ;

- , , ;

- ;

- , , , , , .

Bringen Sie Ihren Mitarbeitern bei, ein Wort zu verstehen, was am Arbeitsplatz passiert, und bringen Sie ihnen dieses Codewort bei. Ich sage den Leuten immer, dass der Code „Oh mein Gott, er hat eine Waffe, wir werden alle sterben!“ Im Gefahrenfall nicht der beste Code ist. Ich rate ihnen, das Wort Immergrün (Immergrün) in dieser Kombination zu verwenden: „Wo ist Herr Immergrün? Mr. Perewinkle wird gerufen! “ und dergleichen. Ich hoffe, dass sie eines Tages das Immergrün-Institut gründen werden, denn es ist ein sehr lustiges Wort.

Überprüfen Sie ständig die Sicherheit Ihrer Geräte und Ihrer Mitarbeiter. Als ich eine Stunde lang über ein Objekt ging, bemerkte ich eine Tür, die ich leicht aufbrechen konnte. Direkt über ihr befanden sich eine Kamera und zwei weitere Kameras auf dem Parkplatz, die schlecht eingestellt waren. Und Sie könnten diagonal an ihnen vorbeigehen, und niemand würde Sie bemerken, besonders wenn Sie den Winkel dieser einzelnen Kamera über der Tür ändern würden. Ich begann mit dem Leiter des Sicherheitsdienstes darüber zu sprechen, er winkte mit der Hand, sagte, das sei Unsinn und lud mich in sein Büro ein. Es gab keine Sicherheit, er zeigte mir die Bildschirme von Computern und Monitoren, sie waren alle ausgeschaltet. Er schaltete sie ein und eine Kamera funktionierte nicht - genau diese Kamera über der Tür sorgte allein für eine kompetente Beobachtung. Ich sah ihm in die Augen und sagte: "Das ist nicht ernst!". Ich denke, das war nicht der einzige, der dies überprüfen konnte, denn jetzt ist diese Person bereits ein ehemaliger Chef des Sicherheitsrates.

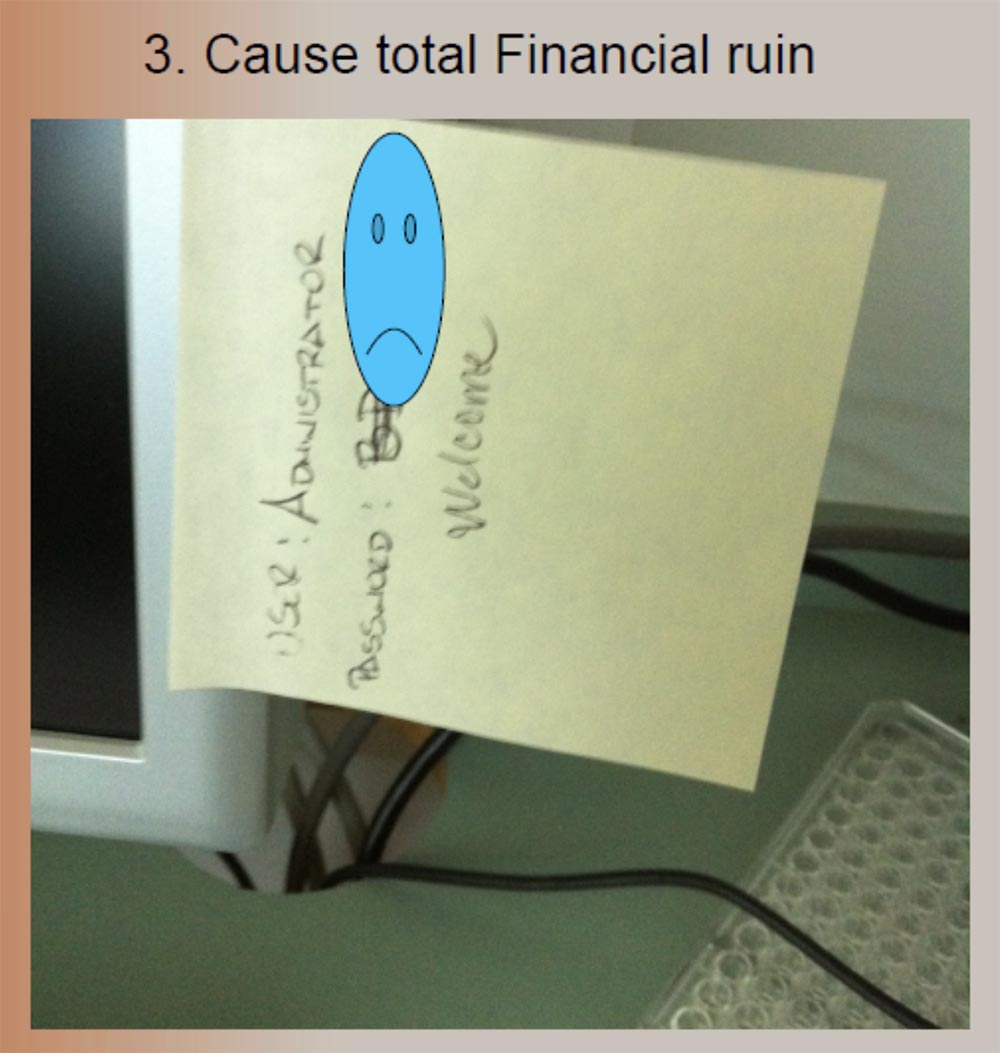

Kommen wir nun zum dritten Teil der Präsentation - dem vollständigen finanziellen Zusammenbruch - und beginnen wir mit Spionage. Schauen Sie sich diese stirnrunzelnden Emoticons auf der Folie an - es bedeutet, dass alles schlecht ist.

Weißt du warum? Weil ich Umweltschützer bin! Wissen Sie, wie viele arme Bäume jeden Tag sinnlos für die Drucke sterben, die Sie in der Nähe Ihres Druckers hinterlassen? Wisse also, dass sie nicht umsonst sterben, denn wenn ich komme, werde ich sie alle nehmen. Ich werde diese Bäume befreien! Ich werde Ihre Ausdrucke nehmen und mitnehmen, nur um sicherzugehen, dass Sie die armen Bäume nicht vergessen haben.

Sie wissen, warum das wirklich traurig ist - weil diese Leute immer noch Maschinen benutzen, um sensible Datenpapiere zu zerstören. Alles, was gehackt werden müsste, durch einen Aktenvernichter geleitet, werden wir vorerst in diesen großen blauen Eimer stellen.

Dies sind alles vertrauliche Informationen, und so ist es im District of Columbia, in Finanzinstituten und im Verteidigungsministerium, in all diesen gesicherten Büros, die nicht einmal in die Reinigungskräfte gelangen können, weil es streng geheime Daten gibt. Und wissen Sie, was die Mitarbeiter dann tun? Nachts nehmen sie einfach diesen blauen Eimer mit Papieren heraus und stellen ihn vor die Tür! Das ist wirklich schrecklich, das heißt, ich möchte sagen, schrecklich für einen so bösen Kerl wie mich. Lass uns weitermachen.

Wenn der Angreifer nicht weiß, wo sich das Flash-Laufwerk Ihres Exchange-Servers befindet, lassen Sie das USB-Flash-Laufwerk einfach am gewünschten USB-Anschluss. Dies zeigt Ihnen, wo Sie vertrauliche Informationen herunterladen können. Was ist mit Ihrem Finanzserver, wo sind alle Konten? Die 25 Mitarbeiter, die dort ihre Gehälter erhalten, glauben, dass es nichts Falsches ist, ein Stück Papier mit dem Wort ACCOUNTING auf einen der Computer zu kleben. Damit der Kriminelle keine Zeit mit der Suche nach diesem Server verschwendet, sondern bei Bedarf sofort ein USB-Flash-Laufwerk einsteckt.

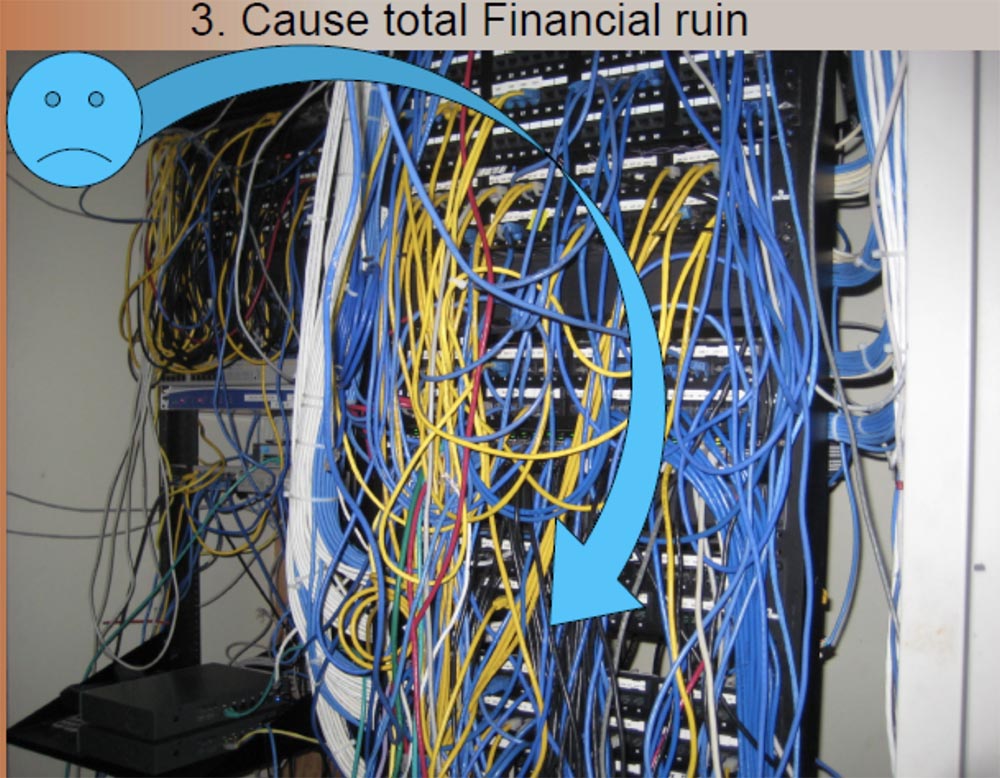

Wenn Sie ein Abhören organisieren möchten, müssen Sie nicht nach etwas Besonderem suchen - gehen Sie einfach zu diesem Kabelgewirr und verwenden Sie das, das Sie benötigen.

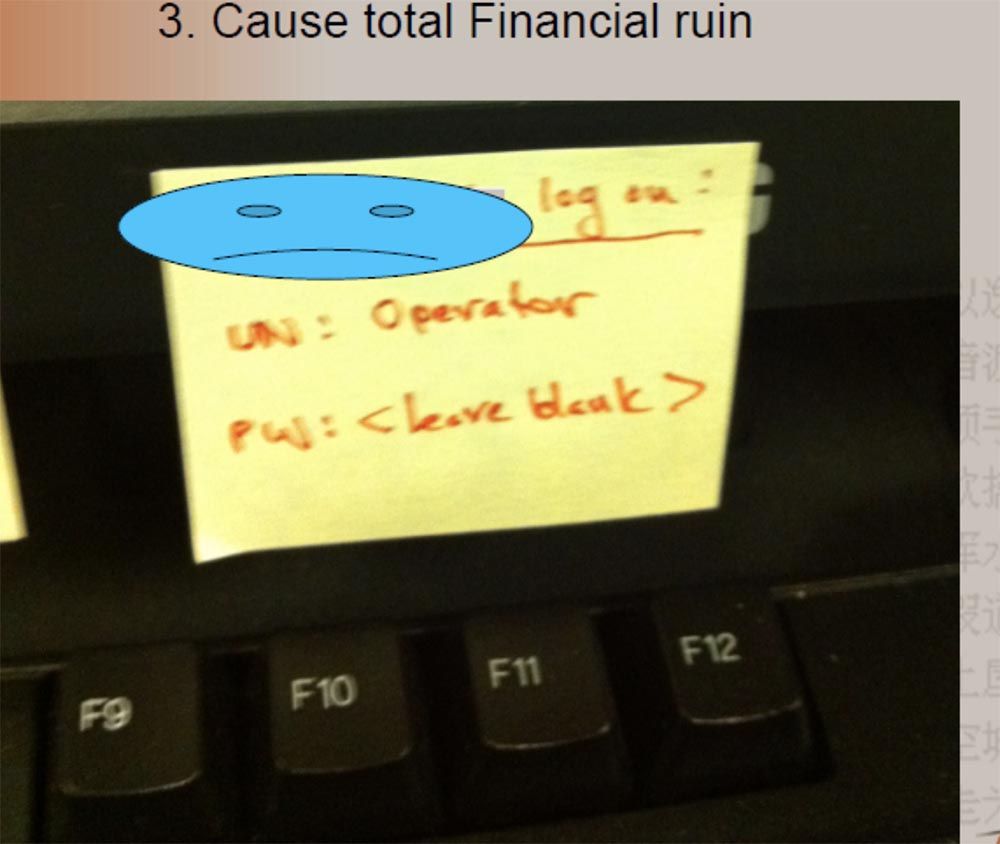

Wissen Sie, wie schwierig es ist, Passwörter zu stehlen oder zu fälschen? Sie müssen Linux verstehen, technisch versiert sein, hier geht es nicht um mich. Deshalb gehe ich einfach zu dieser Tabelle und lese das Passwort auf dem Aufkleber.

Normalerweise entferne ich den Passwortaufkleber und lasse den Clip leer, damit sie ein wenig nachdenken.

Und dieses Bild auf der oberen Folie ist eines meiner Favoriten. Dies ist das Büro eines pharmazeutischen Labors, das biochemische Forschung betreibt. Dies sind komplexe Dinge. Beenden wir also die Raketenwissenschaft und schreiben ein einfacheres Passwort. Und sie streichen ein spezielles alphanumerisches Passwort durch, das ziemlich kompliziert war, und ersetzen es durch dieses Wort Willkommen. Willkommen auf meinem Computer!

Es gibt etwas Schlimmeres, als mich in Pepsis Pyjama zu sehen - mich in einem formellen Anzug zu sehen, weil es mir die Möglichkeit gibt, wirklich schreckliche Dinge zu tun. Denn wenn ich in diesem Anzug bin, dann möchte ich dich "werfen".

Neben ihm ist mein Lieblingsoutfit eine Weste, die ich Wasted Doom, "Sense of Doom" nenne, weil ich finde, dass sie cool klingt.

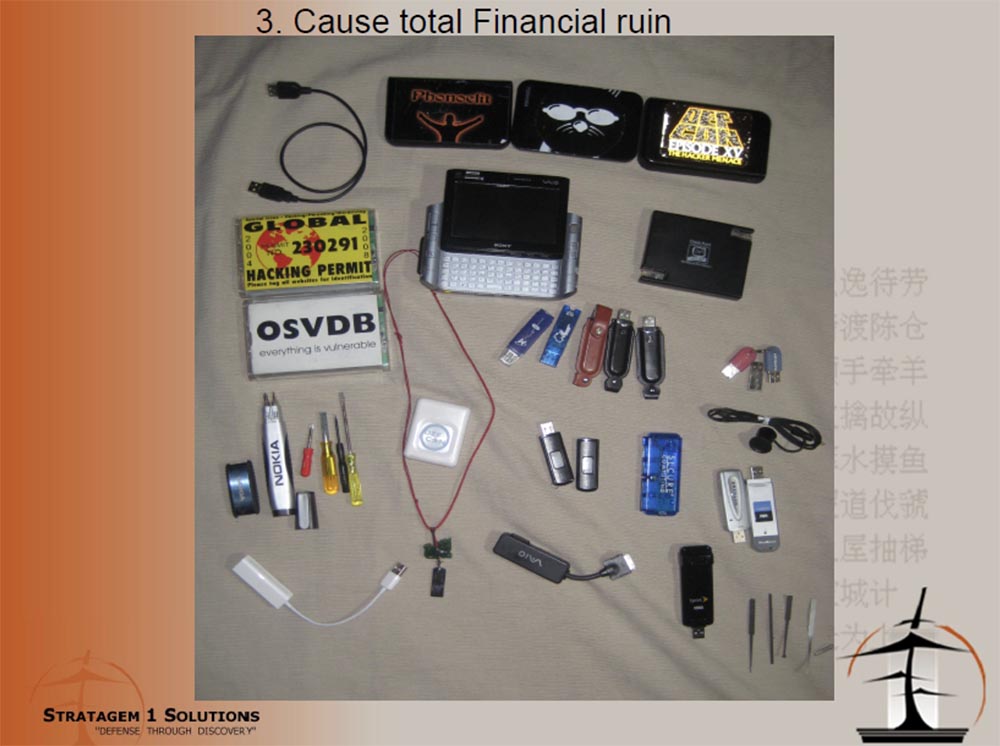

Auf dieser Folie sehen Sie meine „Spielzeuge“, über die ich letztes Jahr gesprochen habe, und jetzt habe ich bereits eine Version der Wasted Doom 2.0-Weste. Ich verwende diese Stifte mit einer Videokamera und USB. Ich lasse sie nicht in meiner Tasche, sondern stecke sie für Bleistifte in Ihr kleines Glas und die integrierte Videokamera zeichnet alle Ihre Anmeldungen, Passwörter und Konversationen auf.

Ich habe eine erstaunliche kleine Taschenlampe - eine Videokamera mit 8 GB Speicher und USB, damit ich Ihre Daten damit stehlen kann. Außerdem ist ein Videorecorder in meine Uhr eingebaut. Mit diesen Geräten kann ich machen, was ich will. Sie wurden mir von einer 3-Buchstaben-Agentur im District of Columbia zur Verfügung gestellt, und die einzige Bedingung für die Verwendung dieser Ausrüstung, für deren Bau Milliarden von Dollar ausgegeben wurden, war meine Verpflichtung, niemals öffentlich darüber zu sprechen.

Ein anderes Gerät, das ich in meiner Weste trage, sieht aus wie ein normaler USB-Stick. Dies ist ein Spy Keylogger oder ein Keylogger, der alle Manipulationen mit einer Computertastatur abfangen und aufzeichnen kann. Es wird von keinem Virenschutzprogramm erkannt. Es ist sehr schwierig, es visuell zu erkennen und einfach in einen freien Steckplatz einzufügen. Es gibt zwei Versionen für USB- oder PS2-Tastaturanschlüsse. Es zeichnet alles auf, was Sie auf der Tastatur eingeben. Ich habe es auf der Think Geek-Website gefunden.

Die folgende Site zeigt die Risikomatrix.

Die vertikale Achse ist die Risikowahrscheinlichkeitsachse bei Verwendung der auf der Think Geek-Website zum Kauf verfügbaren Spyware, und die horizontale Achse ist die Intensität oder der Grad der Exposition. Ein geringes Risiko wird in grün, mittel in gelb und rot angezeigt, was auf eine vollständige Katastrophe hinweist. Das Abfangen von Tastenanschlägen auf der Tastatur eines CEO-Computers oder eines Chief Executive Officers führt zu solchen Konsequenzen.

Es wird angenommen, dass es eine sehr begrenzte Gruppe von Menschen gibt, die Zugang zu allen hier gezeigten Spionagetechnologien haben. Stellen Sie sich jedoch vor, jeder kann sie kaufen - diese Werbeprospekte zeigen viele Geräte für Bürospionage. Denken Sie, dass nur Hacker Daten stehlen können? Überhaupt nicht nötig!

Wenn ich meinen Chef wirklich hasse, ich hasse meinen Job, ich möchte eine ganze Reihe von Unternehmensgeheimnissen stehlen. Was werde ich tun? Ich werde diese Flyer nutzen, die in meine Mailbox geworfen werden, und sehen, dass ich mit diesem Tastaturabfanggerät Informationen vom Computer des Chefs stehlen kann. Ich verwende einen Videorecorder, um Geheimnisse aufzuzeichnen, und einen Audiorecorder, um vertrauliche Gespräche und Besprechungen aufzuzeichnen. Es ist nicht schwer. Ich sage immer - es ist einfach, wenn Sie es selbst tun können! Menschen schützen sich vor ernsthaften Bedrohungen von außen, berücksichtigen jedoch nicht die Risiken, die mit Bedrohungen innerhalb des Unternehmens selbst verbunden sind.

Die folgende Folie zeigt den Anschluss von Adaptern für Pony Express in einer Filiale einer der Banken an der Westküste. Ich hatte 4 Zweige, 4 Versuche, 4 Erfolge. Nach dem 4. Versuch sagten sie mir schließlich, ich solle aufhören. Der Grund, warum ich dies tun konnte, warum ich diese Zweige frei betreten konnte, war folgender.

Ich kam in einer blauen DEFCON-Jacke zu ihnen, ich trug Arbeitskleidung, sie trug Warnstreifen und ich sagte ihnen, dass sie mich aus dem Hauptbüro geschickt hatten. Ich sagte, dass wir einen Spannungsabfall im Netzwerk hatten, und ich muss überprüfen, ob sich dies auf die von Ihnen ausgeführten Vorgänge auswirkt. Schließen Sie dieses Gerät an Ihr Netzwerk an, damit Sie Messwerte erfassen und an das Hauptbüro senden können, damit sie verstehen , Was ist los. Übrigens muss ich sicherstellen, dass alle Computer ordnungsgemäß funktionieren, nicht von Spannungsspitzen betroffen sind und dass sich die USVs in einem normalen Zustand befinden.

Ich hatte einen falschen Namen, eine falsche Ausrüstungslieferantenfirma, eine falsche Firmennummer, aber ich bin damit durchgekommen. Wenn ich mit einer Schrotflinte in der Hand in eine Maske eindringen würde, würden sie wissen, wie man sich verhält, das wurde ihnen beigebracht. Aber sie sahen nicht die Möglichkeit eines solchen Verrückten wie mir vor. Sie führten mich durch die Kasse, durch die Hinterzimmer, am Geldtresor, an einem großen Safe vorbei. Stellen Sie sich vor, wie viel Schaden ich ihnen zufügen könnte! Aber alles, was ich getan habe, war meinen kleinen Pony Express-Adapter anzuschließen. Rechts auf der Folie sehen Sie die USV, an der ich eine Verbindung hergestellt habe. Dazu musste ich den Manager bitten, von seinem Schreibtisch aufzustehen.

Deshalb möchte ich Sie über Gegenmaßnahmen gegen interne Spionage informieren:

- Da die meisten Informationen auf Papier gespeichert sind, müssen Unternehmen alle Dokumente im Aktenvernichter zerstören, bevor sie weggeworfen werden.

- Drucken Sie wichtige Informationen nicht unnötig aus. Legen Sie es nach dem Drucken in einen sicheren Umschlag oder an einen Ort, der für Dritte nicht zugänglich ist.

- Frei auf dem Tisch liegende Informationen können kopiert, fotografiert oder gestohlen werden.

- Bewahren Sie alle wichtigen Dokumente in verschlossenen Schränken auf. Schließen Sie den Schrank ab, wenn Sie ihn nicht benutzen.

- Unternehmen sollten in Technologien investieren, die das Kopieren sensibler vertraulicher Informationen verhindern.

- Unternehmen können eine Zugriffskontrolle für Software einrichten, die autorisierte Personen angibt, die bestimmte Seiten bestimmter Dokumente drucken dürfen. Dies verhindert Nachlässigkeit beim Drucken von Dokumenten und setzt das Unternehmen unnötigen Risiken aus.

- Die Druckverschlüsselung ist eine weitere Methode zum Schutz vertraulicher Unternehmensinformationen. Wenn ein Dokument gedruckt wird, werden vertrauliche Informationen in speziellen Feldern versteckt, in denen die Verschlüsselung stattfindet. Verschlüsselte Informationen können nur von Personen eingesehen werden, die zum Anzeigen solcher Informationen berechtigt sind.

Zunächst müssen Sie Ihren Mitarbeitern beibringen, nicht auf Phishing-Links in E-Mails zu klicken, nicht auf bösartige Websites zuzugreifen, nicht zu sagen, dass dieser dumme Benutzer dorthin gegangen ist, sie nicht als dumm zu bezeichnen, sondern zu lehren, dass Sie dies nicht tun können. Es ist dasselbe, als würde man einen Mitarbeiter einstellen, der keinen Führerschein hat. Dann gebe ich ihm die Schlüssel für das Auto und sage: "Komm, bring meinen Bentley hierher!" Er geht und stürzt das Auto. Aber der Idiot ist nicht der Typ, der das Auto gefahren hat, sondern derjenige, der ihm diese Schlüssel gegeben hat! Wenn Sie Mitarbeitern Technologie geben, müssen Sie ihnen den Umgang mit ihnen beibringen. Sie müssen Ihren Mitarbeitern beibringen, zu verstehen, was sie tun werden. Sie müssen Ihre Mitarbeiter stärken. Wenn ich "stärken" sage, meine ich nicht Gewerkschaften oder dass sie mit Baseballschlägern bewaffnet sein sollten, obwohl das Spaß machen würde.

Ihre Mitarbeiter müssen wissen, dass sie Teil des Sicherheitsteams Ihres Unternehmens sind, vom CEO bis zum Kurier, damit sie verstehen, wie viel von ihnen abhängt. Sie sollten wissen, dass Sicherheit ihre Aufgabe und ihre Pflicht ist, dass Sicherheit von ihnen verlangt wird.

Ich habe einen Mann bei der Arbeit, der mir wöchentlich 15 Briefe von seiner Post schickt, die er als Phishing oder einfach nur seltsam ansieht, damit ich nach Malware suche. Und jedes Mal sage ich zu ihm „wunderbar, danke“, denn der 16. Buchstabe kann sehr gefährlich sein und wird kein Fehlalarm sein. Es muss sichergestellt werden, dass die Leute bemerken, dass sich jemand ohne Symbol am falschen Ort befindet, und ihn anhalten und fragen, was er hier tut. Sie müssen den Leuten sagen, dass sie das Richtige getan haben. Damit dies zu Wettbewerb führt, müssen die Mitarbeiter sagen: „Diese verdammte Suzanne bekommt immer Anerkennung, weil sie solche Dinge tut!“, Was bedeutet, dass die anderen dasselbe tun müssen, sie müssen diejenigen fangen, die kein Abzeichen haben. Dies bedeutet nicht, dass sie jemanden mit Gewalt aufhalten sollten, dafür gibt es Schutz.

Sie haben ein enormes menschliches Sicherheitspotential, lernen Sie also, wie man es richtig einsetzt! Und sobald Sie aufhören, "dumme Benutzer" zu sagen und "meine Kollegen in der Abteilung für Informationssicherheit" sagen, werden Sie gewinnen!

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder sie Ihren Freunden empfehlen.

Habr-Benutzer erhalten 30% Rabatt auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?