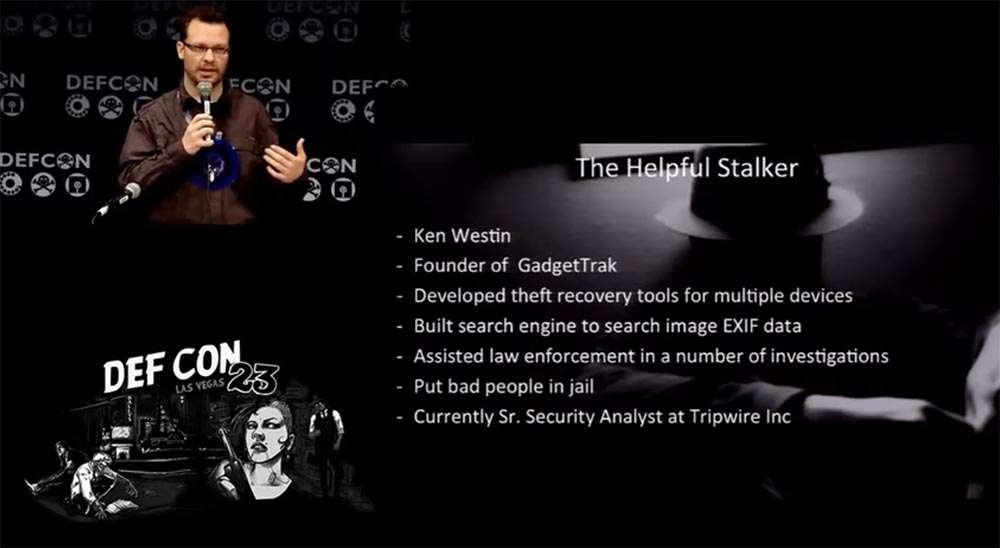

Mein Name ist Ken Westin. Ich sage Ihnen, was es bedeutet, ein professioneller Cyber-Stalker zu sein

(Cyber-Stalking ist die Nutzung des Internets zur Suche nach einer Person, einer Personengruppe oder einer Organisation) .

Ich bin der Gründer von GadgetTrak, bei dem ich Hacker und Teilzeit-CEO war, und Entwickler technischer Tools zur Wiederherstellung von Geräten, die von Menschen gestohlen wurden. Ich habe auch eine Suchmaschine erstellt, um nach EXIF-Daten in Bildern zu suchen.

Jetzt arbeite ich nicht mehr für GadgetTrak und bin derzeit der derzeitige leitende Sicherheitsanalyst bei Tripwire Inc., der an vielen Ermittlungen beteiligt ist, Informationen aus sozialen Netzwerken und anderen Quellen sammelt und schlechte Menschen ins Gefängnis schickt.

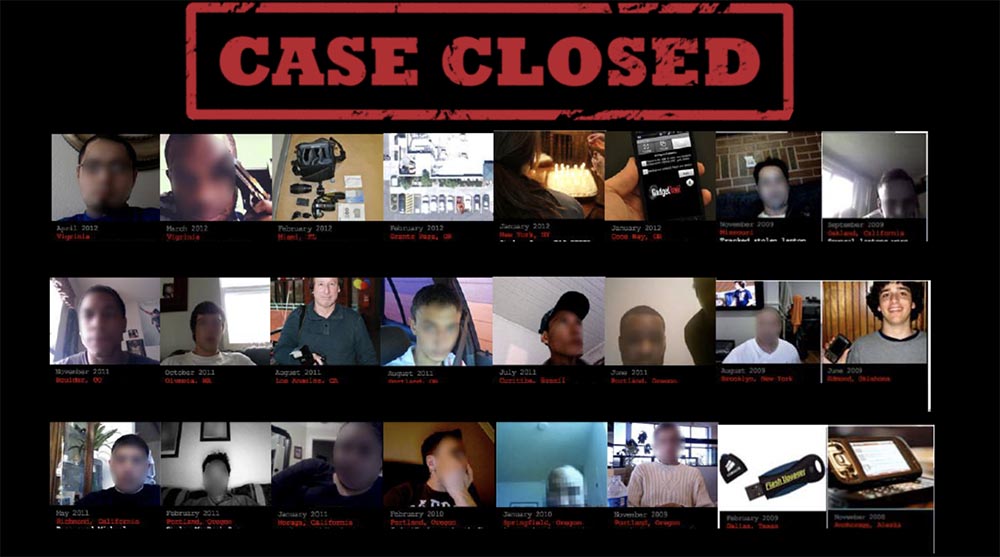

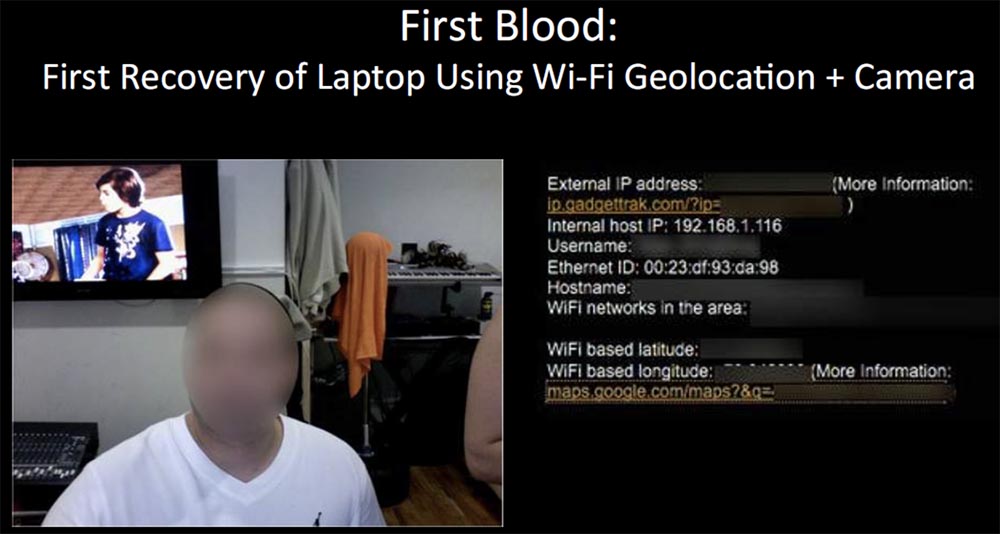

Diese Folie zeigt die „Wall of Shame“ - dies sind Fotos von echten Menschen aus echten Ermittlungen, an denen ich teilgenommen habe. Sie sehen viele Fotos, die von der Webcam aufgenommen wurden. Ich habe die Gesichter der Angreifer absichtlich verwischt, um sie anonym zu halten. Einige dieser Fotos wurden von den Geräten aufgenommen, die ich zurückgegeben habe, und nicht von einer Webcam.

Interessanterweise baten sie mich mehr als die Hälfte der Zeit, als ich zur Polizei ging, um die gestohlenen Geräte zu bergen, mir bei anderen Operationen zu helfen, die sie durchführten. Oft half ich in Sachen Drogen, gewalttätigem Autodiebstahl und Laptop-Diebstahl. Einige dieser Fälle betrafen die Verwendung von Trojanern, die Virenanfälligkeiten verwenden, bösartige Programme, die Menschen ausspionieren. Ich werde in der Präsentation ausführlicher darauf eingehen. Ich habe Tools entwickelt, mit denen ich Eindringlinge im Auge behalten und gleichzeitig meine Privatsphäre schützen kann.

Sie können sich vorstellen, dass ein Teil meiner Arbeit Menschen kritisiert, die nicht verstehen, dass die von mir verwendeten Spionagemethoden dazu dienen, Verbrechen aufzuklären und ihre schwerwiegenden Folgen zu verhindern.

Der Bildschirm zeigt eine Folie mit einem Zitat aus einem Rückblick auf die Black Hat-Konferenz: „Ich denke, Sie sollten auf die ethische Seite der Anwendung von Technologien achten, die Sie gerne demonstrieren.“

Ich möchte darauf hinweisen, dass viele der auf dem Markt angebotenen Anwendungen mit Informationen schrecklichere Dinge tun können als diejenigen, mit denen ich gestohlene Geräte zurückbringe.

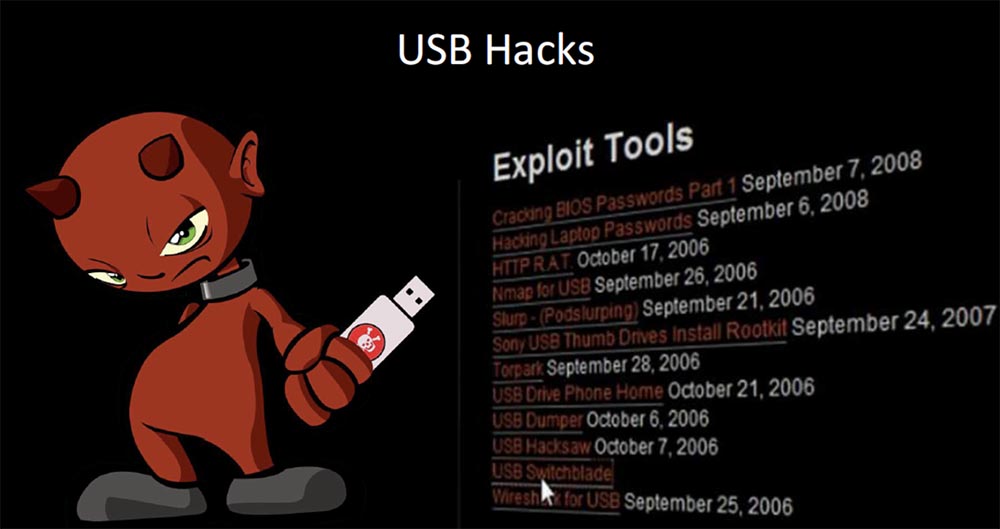

Ich begann meine Tools zu verwenden, als ich für ein Unternehmen arbeitete, das sich auf das Blockieren von USB-Geräten spezialisiert hatte. Es ist sehr lange her, 2006-2008.

Zu dieser Zeit waren meine Sicherheitsauswirkungen ähnlich wie bei einem Netzwerkadministrator, der versucht, seine Webserver und die Site-Verwaltung zu schützen. Ich habe mich wirklich gefragt, wie diese USB-basierten Tools zum Hacken in Netzwerke verwendet werden. Sie wissen, dass der Zugriff von außen auf das Netzwerk ziemlich schwierig ist. Als fauler Hacker können Sie jedoch USB-Geräte verwenden, um das System zu knacken und Daten zu stehlen. Also begann ich mit diesen Tools zu arbeiten und erstellte sogar die Site

usbhacks.com , auf der ich einige meiner Tools veröffentlichte, und die Community der Site-Benutzer begann sich zu entwickeln. Die Zusammenarbeit mit einigen Mitgliedern der Gemeinschaft war wirklich interessant, und das Interesse an meinen Entwicklungen zeigte sich auf beiden Seiten des Gesetzes.

Dann erhielt ich zum ersten Mal einen kleinen "Anruf" vom FBI, aber sie fanden immer noch meine Absichten heraus, Gutes zu tun, nicht Schaden zuzufügen. Zu dieser Zeit diskutierte oder verteilte niemand solche Tools für Sicherheitstests. Mithilfe solcher Tools können Netzwerkadministratoren nun ihre Netzwerke wirklich überprüfen, um festzustellen, wie sie auf solche Hacker-Tools reagieren.

Viele Sicherheitsforscher fragen mich immer noch nach diesen Tools, daher

stelle ich einen Link zu meiner Website

usbhacks.com/USBHACKS.zip bereit , auf der Sie sie herunterladen können. Konfigurieren Sie einfach Ihr Antivirenprogramm, damit diese Programme nicht blockiert werden. Sie können sie an Ihre Bedürfnisse anpassen, indem Sie einige Skripte ändern, und sie funktionieren weiterhin.

Nachdem ich diese USB-Geräte studiert hatte, dachte ich darüber nach, wie man sie verwendet, benutzerfreundlicher macht und wie man bösartige „Trojaner“ -Software durch etwas Nützliches ersetzt.

Normalerweise schließen Sie ein USB-Flash-Laufwerk mit Autorun an, führen die Binärdatei aus und können eine ganze Reihe von Informationen sammeln. Sie können viele Dinge tun, wenn Sie den Hash abfangen können. Um gestohlene Dinge zurückzugeben, können Sie eine IP-Adresse erhalten, die interne Netzwerkadresse ermitteln, die Geolokalisierung anhand dieser IP-Adresse ermitteln und herausfinden, in welcher Stadt sie sich befindet. Weitere nützliche Informationen waren jedoch der Name des Computers und der Name des Benutzers, der mit diesem System arbeitet.

Ich habe mein Tool kostenlos online gestellt. Eigentlich war es Teil meines Master-Diploms, Teil des Systems, das ich aufgebaut habe, und ich war neugierig, was die Leute damit machen würden. Ich war sehr überrascht, wie viele Leute sich für meine Ressource interessierten und das auf der Hauptseite der Website veröffentlichte Gadget verwendeten. Innerhalb von 2-3 Tagen haben sich dort ca. 20.000 Personen registriert. Sie können sich vorstellen, dass dies alles über einen zentralen Server ging und Sie die Fernverfolgung aktivieren konnten, da nach dem Anschließen des Geräts Daten an den Eigentümer gesendet wurden. Es gelang mir, eine große Menge an Informationen über die Geräte zu sammeln, mit denen mein Gadget funktioniert.

Die Folie zeigt den Text des Briefes, der an Benutzer gesendet wurde.

"Betreff: Gadget-Diebstahl: Gerät erkannt.

Das USB-Flash-Laufwerk, das Sie als verloren oder gestohlen gemeldet haben, wurde an einen PC angeschlossen, und wir konnten die folgenden Daten zur Untersuchung aus dem System extrahieren:

- öffentliche IP-Adresse: xxx.xx.xxx.xxx,

- Host: xxx.xx.xxx.xxx,

- interne IP-Adresse: xxx.xx.xxx.xxx,

- Computername: XXXXXXXXX,

- Benutzername: xxxxx

Land: USA

Bundesstaat: Oregon

Stadt: Thialatin,

Postleitzahl: 97062

Vorwahl: 503

Breitengrad: 45.3653

Längengrad: - 122.758 ”

Hier ging es nicht nur um USB-Geräte, ich fand heraus, dass mein Gadget mit externen Festplatten und GPS-Geräten funktioniert, da dies genau wie das Aktualisieren von Karten geschah. Er arbeitete mit dem iPod, und wenn es ihnen während dieser Zeit nicht gelang, die Software auf dem Tablet zu ändern, reichte es aus, ein USB-Flash-Laufwerk daran anzuschließen und Zugriff zu erhalten. Das alles war sehr interessant.

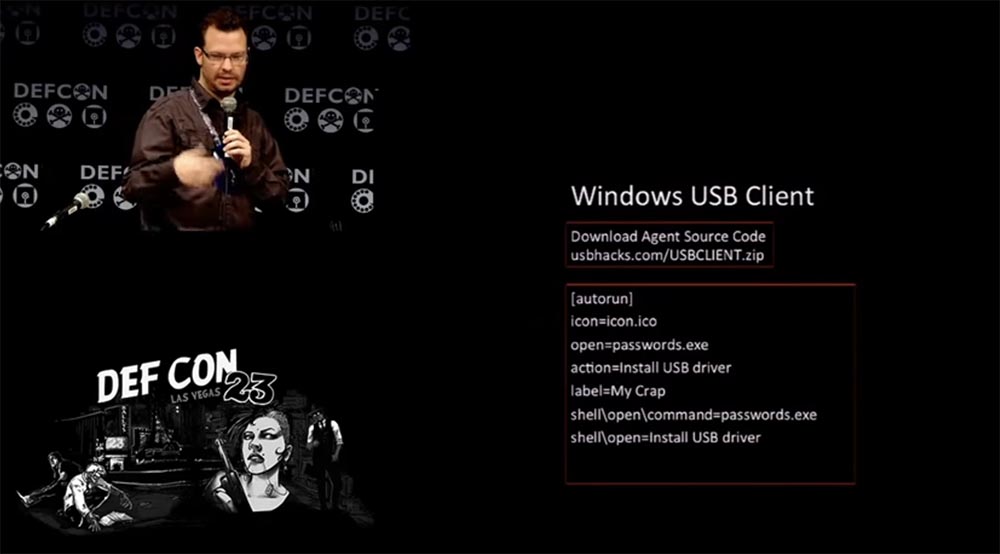

Ich habe auch einen USB-Client für Windows erstellt, dessen Code auf dieser Folie angegeben ist. Sie können ihn unter

usbhacks.com/USBCLIENT.zip herunterladen.

Es ist in C ++ geschrieben, hat Autorun und verwendet die bis heute bestehende Microsoft-Produktanfälligkeit. Sie können Computer unter Windows XP in verschiedenen Institutionen und medizinischen Zentren sehen, die immer noch für diese Art von Angriff anfällig sind. Ich werde später einige Beispiele geben. Und obwohl wir alle wissen, wie anfällig USB-Geräte sind, gab es selbst auf der diesjährigen BlackHat-Konferenz viele Leute, die ein paar ihrer Flash-Laufwerke „herumgeworfen“ haben und Opfer solcher Spionagegeräte geworden sind, mit deren Hilfe Daten von ihren Systemen gestohlen wurden . Und ich bin mir nicht sicher, ob er diese Gelegenheit nicht genutzt hätte, wenn er einer von Ihnen gewesen wäre.

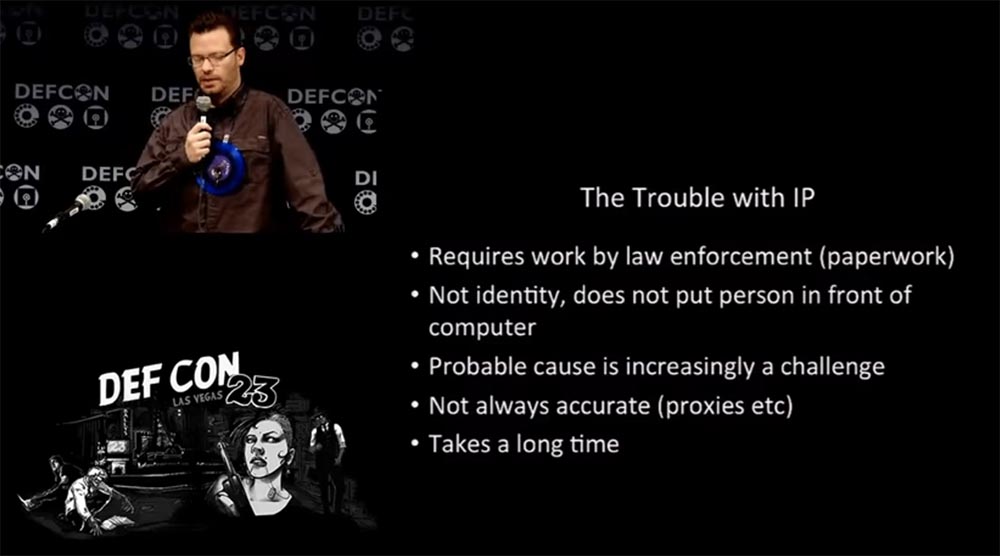

Eine andere Sache, die ich herausgefunden habe, ist das Problem beim Abrufen einer IP-Adresse. Die Urheberschaft eines solchen Angriffs wird China zugeschrieben, aber es ist schwierig, eindeutig anzugeben, wo er erfunden wurde. Sie wissen, dass Strafverfolgungsbehörden nicht gerne mit Papieren herumspielen, aber wenn sie sich mit IP-Adressen befassen müssen, müssen sie viele Papiere erstellen, um eine gerichtliche Anordnung zu erhalten, um diese Informationen von einem Internetdienstanbieter (ISP) zu erhalten.

Darüber hinaus ist es nicht möglich, genau zu identifizieren, wer sich während des Verbrechens vor diesem Computer oder einem gestohlenen Gerät befand. Sie können den Eigentümer der IP bestimmen, aber er wird sagen: "Ich war es nicht!", Und Sie werden nichts beweisen. Darüber hinaus kann es die IP-Adresse ändern oder einen Anonymisierer verwenden. Aufgrund der Verbindung über den Proxyserver ist die Ermittlung der IP-Adresse nicht besonders genau.

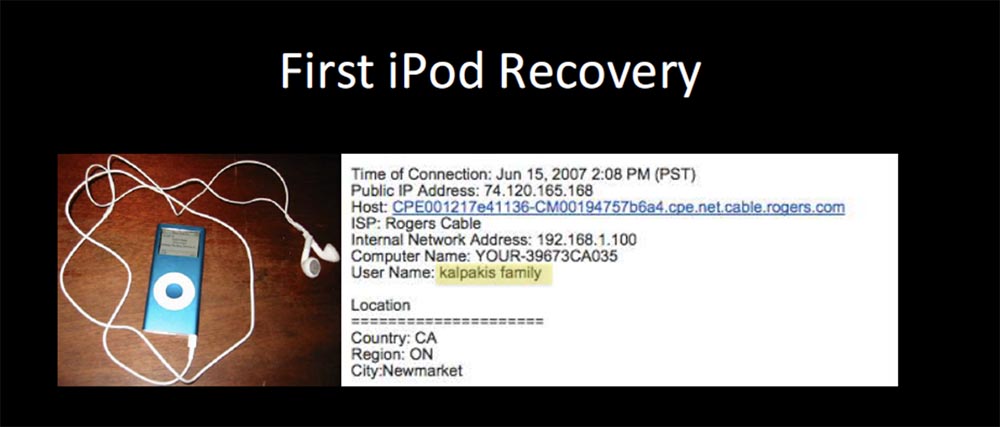

Im Allgemeinen nimmt die Ermittlung der IP-Adresse viel Zeit in Anspruch - von 2 Wochen bis 3 Monaten. Dies ist ein sehr großes Problem. Daher müssen Sie bei der Suche nach gestohlenen Geräten schnell handeln, insbesondere wenn der Dieb versucht, sie vor Erkennung zu schützen. Es sollte beachtet werden, dass Unternehmen, die an der Suche nach gestohlenen Geräten beteiligt sind, normalerweise „mutigere“ Untersuchungsmethoden anwenden. Die folgende Folie zeigt den iPod, nach dem ich gesucht habe.

Es gab viele Kinder, die mein Gerät auf ihren Tablets installiert haben. Nachdem ein Mann in der Schule ein solches Tablet gestohlen hatte und als er nach Hause kam und es an einen Computer anschloss, stellte mein Gerät schnell alle erforderlichen Daten fest, und es war ein Glück, dass der Name des Benutzers "Kalpakis-Familie" war. Da die Schule nur ein Kind mit diesem Namen hatte, gelang es der Schule, diesen iPod an ihn zurückzugeben.

Die Bedeutung meiner Idee war, dass sich viele Menschen weigern würden, solche Geräte zu stehlen, wenn ein gestohlenes Gerät verfolgt werden könnte.

Ich fand auch heraus, dass all diese Geräte in Verbindung mit einer hochwertigen Infrarotkamera funktionieren können, die ein Wärmebild aufnimmt. Ich wandte mich an die Firma mit dem Vorschlag, einen speziellen Software-Agenten für sie zu entwickeln, mit dem wir diese Kameras schützen können, von denen jede etwa 3000 US-Dollar kostet. Es war ganz einfach, da die Kameras das Bild auf einer SD-Karte aufzeichneten und ich einen speziellen Code zum Flashen der Kamera schrieb.

Der Schutz hatte die Bedeutung, dass, wenn jemand eine alte Karte aus der Kamera auswirft und eine neue einlegt, der in der Firmware der Kamera aufgezeichnete Code automatisch auf dieser neuen Karte installiert wird, um sie zu blockieren. Dies erleichterte nicht nur die Suche nach gestohlenen IR-Kameras, sondern ermöglichte auch die Kontrolle ihres illegalen Exports ins Ausland. Wenn beispielsweise festgestellt worden wäre, dass eine solche Kamera irgendwo im Iran an einen Computer angeschlossen ist, hätte der Verkäufer der Kamera große Probleme gehabt.

Darüber hinaus erlaubte der Software-Agent die Verwendung einer Datei mit einem IR-Bild als Passwort, wie z. B. dieses Foto einer Katze.

Außerdem werde ich Ihnen erzählen, wie ich versucht habe, einen ähnlichen Client für Apple-Produkte zu erstellen. Die Schwierigkeit bestand darin, dass es unter Mac OS X keine Autorun-Funktion gab, aber man konnte Leute zum Narren halten. Die größte Verwundbarkeit, die ich gerne ausnutzen möchte, ist menschliche Gier und Dummheit. Ich habe das Apple-Skript verwendet, und Sie fragen sich vielleicht, warum? Da diese Skripte vertrauenswürdiger sind, eignen sie sich für die meisten Anwendungen für die "Apfel" -Achse. Es gibt eine iTunes-App, die ich ausgetrickst habe. Ich habe meinen Trojaner in eine MP3-Datei gelegt. Tatsache ist jedoch, dass OS X über diese Funktion verfügt: Wenn Sie versuchen, die Anwendungserweiterung durch Schreiben am Ende von .mp3 zu ändern, wirft das System die Erweiterung .app automatisch an das Ende der Datei, sodass der Benutzer weiß, dass es sich tatsächlich um ein Programm und nicht um eine Musikdatei handelt .

Daher musste ich so etwas wie eine Homoglyphe verwenden - ein Symbol mit einer Breite von Null. Dafür nahm ich den türkischen Buchstaben "organisch" und das System ließ .mp3 am Ende meiner Datei, ohne zu versuchen, ihm eine "Schwanz" .app zu geben. Die folgende Folie zeigt den in meinem Skript verwendeten Code.

Mit der iTunes-Anwendung können Sie Informationen über das System, den Benutzernamen, den Computernamen und andere Informationen abrufen. Mit diesem Skript können Sie sich über alle laufenden Anwendungen informieren. Dies ist cool, da Sie mehrere Skripte schreiben können, die in sie integriert werden, und versuchen können, Daten zu stehlen. Ich habe iTunes veranlasst, die benötigten Daten zu sammeln und sie als Musikdateien an meine URL zu senden, damit ich Musik hören und „schlechte“ Dinge dagegen tun kann.

Das Tolle ist, dass Sie Shell-Skripte aus Apple-Skripten erstellen können. Seien Sie jedoch vorsichtig, wenn Sie sie auf Ihrem System ausführen möchten.

Beachten Sie, dass USB-Geräte weiterhin ein Angriffsvektor sind. Es ist bekannt, dass mit ihrer Hilfe das Stuxnet-Virus in das System der Nuklearanlagen im Iran eingedrungen ist und sich auf die gleiche Weise auf russische Ausrüstung ausgebreitet hat. Schädliche Software - der Wurm der W32.Gammima AG - drang 2008 mit einem USB-Gerät in die Internationale Raumstation (ISS) ein.

Im Jahr 2012 berichtete das ICS-CERT Computer Incident Response Center an industriellen und unternehmenskritischen Standorten, dass zwei US-Kraftwerke verletzt wurden, nachdem ein Mitarbeiter ein mit dem Virus infiziertes Flash-Laufwerk eingeschaltet hatte. Viele Computer unter Windows XP sind immer noch anfällig für solche Bedrohungen, die auf der Black Hat-Konferenz 2015 festgestellt wurden.

Eine IP-Adresse ist eine Möglichkeit, den Verlust zu erkennen, aber ich muss Informationen aus vielen anderen Quellen verarbeiten. Diese Folie zeigt die „verrückte Wand“, die Sie in vielen Fernsehshows gesehen haben, in denen die Polizei versucht, den Mord aufzuklären. Sie haben alle Beweise und ziehen alle diese Linien richtig, um die Beweise zu verbinden. Dies ist eine Art Denkprozess, dem ich folge. Ich benutze auch Tools wie Multigo, es automatisiert diesen Prozess stark. Ich bin mir nicht sicher, ob Sie es jemals benutzt haben. Dies ist ein ziemlich großes Werkzeug, und Sie können alle speziellen Module dafür schreiben, um Ihnen bei der Arbeit zu helfen.

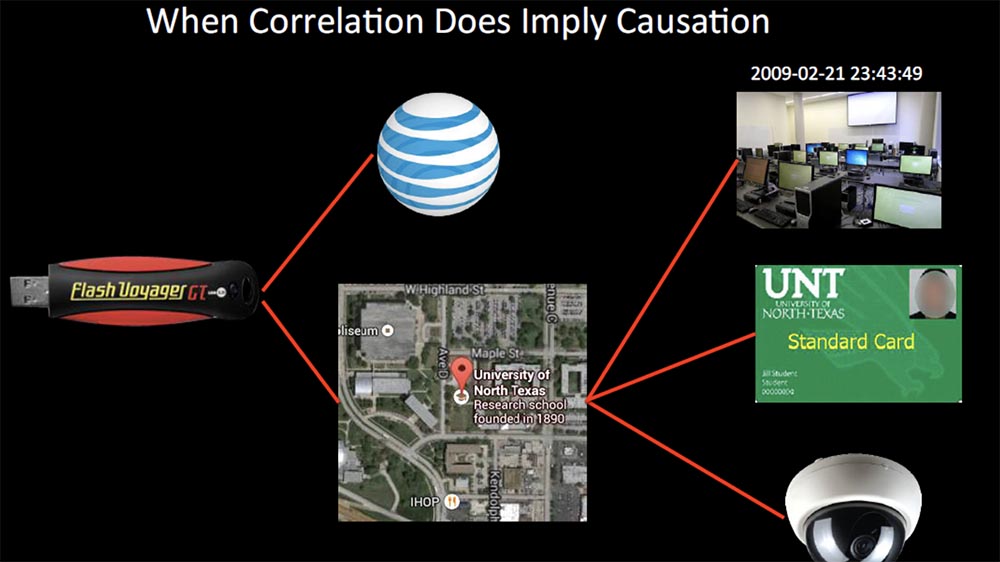

Ich hatte einen Fall mit der Verfolgung eines fehlenden „Flash-Laufwerks“. Wir konnten die Quell-IP-Adresse abrufen, die einen seltsamen Benutzernamen anzeigte, mit dem wir keine Person identifizieren konnten. Wir wollten es mit den Namen in der AT & T-Abonnentendatenbank vergleichen, aber Sie wissen, wie es mit AT & T ist. In drei Monaten könnten wir den Überblick über dieses „Flash-Laufwerk“ verlieren. Sie wurde einem Professor gestohlen und enthielt Daten zu wichtigen Studien, aber wir konnten die Polizei nicht davon überzeugen, alle ihre Ressourcen für diese Untersuchung einzusetzen.

Aus diesem Grund haben wir begonnen, alle Verbindungen zwischen der Universität und einem bestimmten Computerlabor zu überwachen. Dies war nützlich, da wir auch Informationen vom internen Netzwerk erhalten haben. Sie erlaubte uns, die Ermittlungen voranzutreiben. Wir besuchten die Abteilung für Computersicherheit der Universität, nutzten die Tatsache, dass wir eine IP-Adresse und einen Zeitstempel hatten, und bestimmten die interne Adresse des Computers im Netzwerk. Es war jedoch ein "Gast" -Computer, der es nicht erlaubte, den angemeldeten Ausweisschüler zu erkennen. Ich begann Fragen zu stellen und fand heraus, dass es notwendig ist, einen Studentenausweis zu scannen, um Zugang zu Computern zu erhalten, und das Sicherheitssystem verfügt über relevante Aufzeichnungen darüber.

Wir haben dies mit einem Zeitstempel verknüpft und eine Liste aller Personen erhalten, die sich während des Diebstahls in diesem Raum befanden. Wir haben erfahren, dass vor einem Jahr mehrere Desktop-Geräte aus diesem Raum gestohlen wurden, wonach hier Überwachungskameras installiert wurden. Nicht jeder weiß, dass viele dieser Kameras Daten speichern, die auch in einer Protokolldatei aufgezeichnet werden. Wir fanden heraus, wer mit dem Professor in diesem Raum war und wussten, dass sich die Sicherheit zu diesem Zeitpunkt außerhalb des Raums befand. Infolgedessen haben wir das "Flash-Laufwerk" an den Professor zurückgegeben, wir hatten nicht einmal Zeit, die Informationen darüber zu löschen.

Ich wollte auch Wege finden, um gestohlene Gegenstände wie Laptops zurückzugeben. Alle vorhandenen Suchwerkzeuge basierten hauptsächlich auf der Ermittlung der IP-Adresse und der Benutzeridentifikation, was viel Zeit in Anspruch nahm. Es wurden invasivere Implementierungsmethoden eingeführt, die die Hintertür zum System öffneten und die Installation von Interceptors für Tastatureingaben ermöglichten. In vielen Fällen machten solche Methoden das System jedoch anfälliger für echte Hacker, da Änderungen an der ursprünglichen Software erforderlich waren.

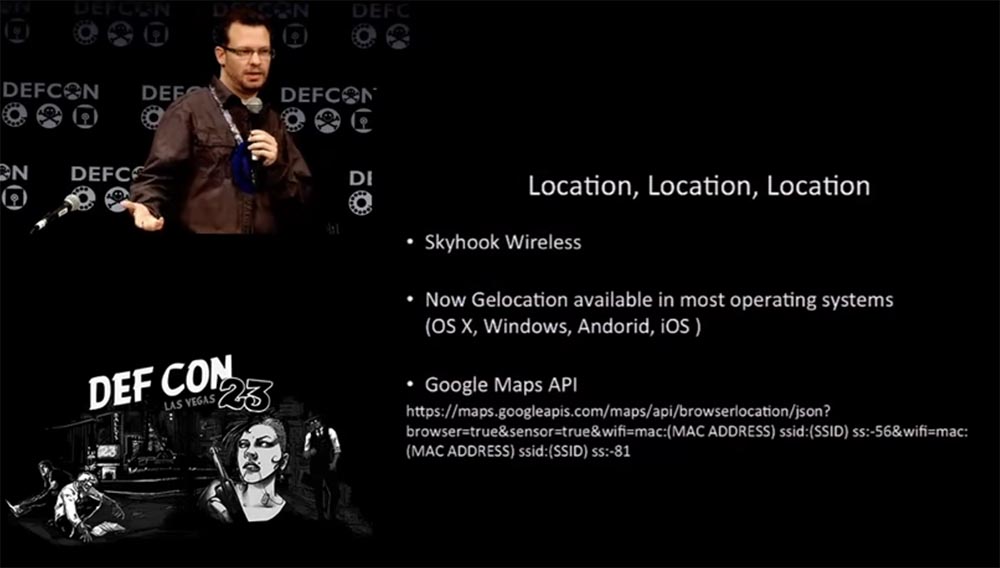

Ich bin zu dem Schluss gekommen, dass Sie nicht auf solch extreme Maßnahmen zurückgreifen sollten, sondern die in Laptops vorhandenen Geräte dafür anpassen müssen. Zum Beispiel würde ich die Verwendung einer eingebauten Webcam mit einer Wi-Fi-basierten Geolokalisierung kombinieren. Wissen Sie, es gab eine Firma, die MacBooks mit Kameras versorgte, aber niemand nutzte den Wi-Fi-Standort. Als das erste iPhone herauskam, wurde diese Funktion bereits verwendet. Ich habe mit dem Skyhook-System gearbeitet und es stellte sich heraus, dass es bereitgestellt werden kann, damit wir mithilfe von Kamerainformationen eine Geolokalisierung erhalten können. Es war also eine Art „Spielkonverter“, insbesondere für Strafverfolgungsbehörden.

Es gibt jedoch einige Schwierigkeiten beim Betrieb dieses Systems. Wenn Sie also das Tracking auf einem Remote-Server aktivieren, wird überprüft, ob dieses Gerät gestohlen wurde, und es werden viele Beweise gesammelt. Um beispielsweise die Bewegung eines Laptops in ein anderes Netzwerk mit einer Änderung der IP-Adresse zu verfolgen, überprüfen Sie das Anmeldeereignis, stellen Sie fest, dass sich der Speicherort für die Registrierung des Geräts im Netzwerk geändert hat, und senden Sie dann Informationen.

Zu diesem Zeitpunkt wollte ich mich jedoch nicht mit dem Senden von Fotos an den Server befassen, sodass Sie direkt zum Flickr-Fotohosting gehen, dort ein Konto registrieren und die Kontrolle über alle Ihre Daten erlangen können. Gleichzeitig erhalten Sie eine Nachricht dieser Art: „Wir haben festgestellt, dass die oben auf dem Foto abgebildete Person versucht hat, unbefugten Zugriff auf Ihren Computer zu erhalten. Die folgenden Informationen wurden von Ihrem fehlenden MacBook gesammelt. “ Darauf folgten Daten zur externen IP-Adresse, zum internen Host, zum Benutzernamen, zur Ethernet-ID, zum Hostnamen, zum Wi-Fi-Netzwerknamen und zu den Zugangspunktkoordinaten, die mithilfe der Geolokalisierung ermittelt wurden.

, , .

, , , Wi-Fi, , 30 , .

, Skyhook wireless, – OS X, Windows, Android, iOS. , , Google Maps API. , .

Wi-Fi -. -, , «», , .

: «, , 10-20 ». : « ?» : « !», : « , !». - . , , -. «»: , , . , «», , , .

, « » . 3 , .

, . , . , , , . 4 5 . , , . , , , . 10 20 , , . , , , , , , .

. , «» , Russia. , «Russian pride». , , , .

, , . , , . 6 7 , , . , , , .

, . 2- , , , . , , , , .

. Myspace , Scion, , «» . eBay, .

, , . , , , , . .

, , , . , – , , . .

, . .

. , – . , , , , , , , . , , . , , , , , . . , .

, , IP- . , , . , , - , . , , .

, , , , , . « 8», .

:

. Washington Square Mall, . Sprint , , $500, .

, , , . GPS, . , , .

, « », , , , . , .

, , .

, , .

. , , , .

, , , Samsung Epic. , , Washington Square Mall, , .

, GPS , , EXIF , . , , .

, , . EXIF , GPS- , , EXIF , . EXIF

www.sno.phy.queensu.ca/~phil/exiftool . ,

exifscan.com , EXIF. , EXIF . .

, , , . EXIF , , , . , , , , 10 .

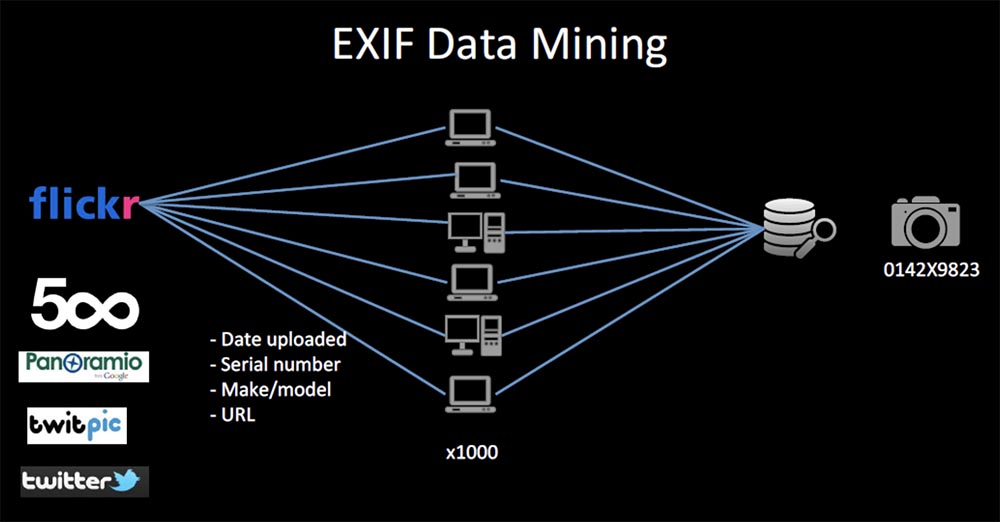

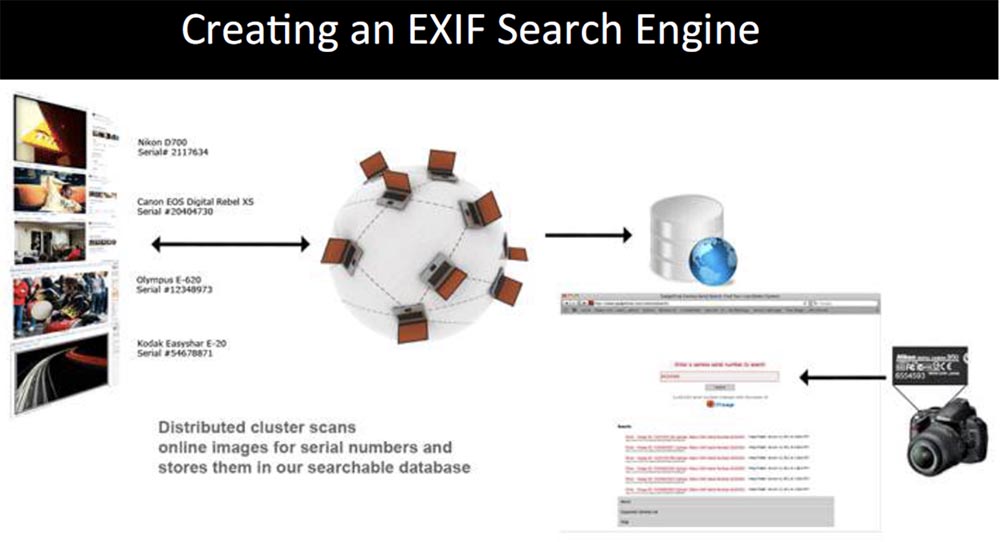

, . , - Flickr, , .

- , , CP usage. , , . , - SETI.

Flickr API Flickr, IP . IP-, . , Yahoo, 200 Flickr. , EXIF 4- .

, . .

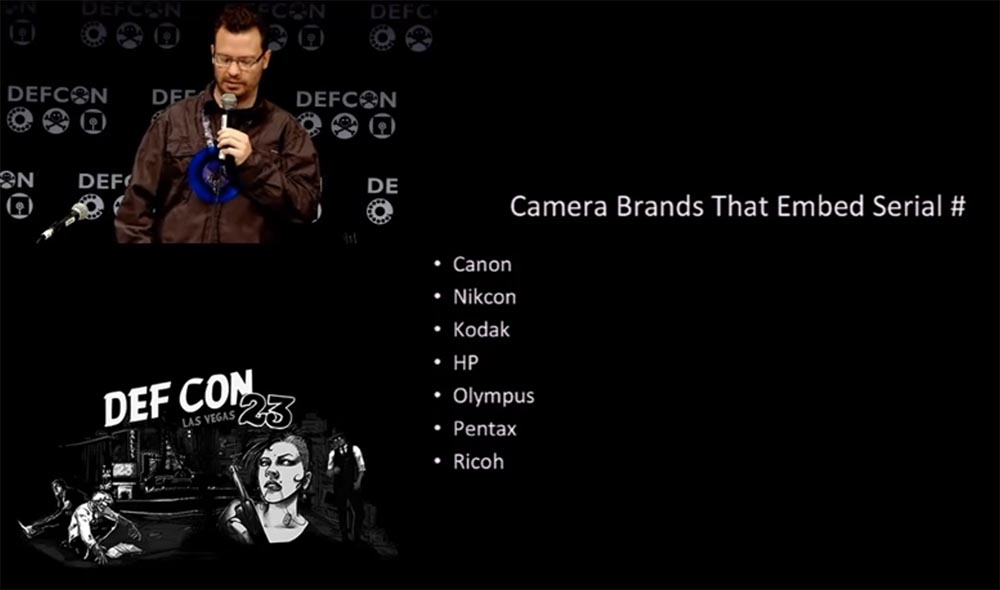

, «» EXIF, , , .

, , 3 - Flickr, , . , . , $9000 , .

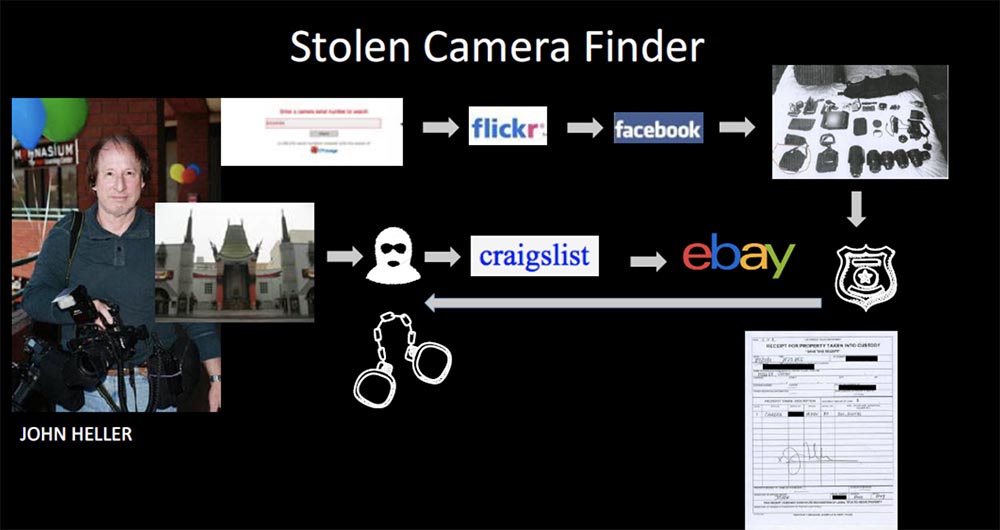

, 3 , Flickr , , Facebook , . -, , Craigslist, eBay , , . , eBay, . Craigslist , , , , , .

, .

, Craigslist ( Crimelist). - , , . , , , .

, , , . , , , , 110 .

, .

(3).

, . , , , , , , . , .

, « », , . , , , .

, - , . , , . , - SMS-, , , , 20 , .

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?