Der Fehler im Bluetooth-Protokoll wurde über ein Jahrzehnt lang unbeaufsichtigt gelassen, aber der Donner schlug immer noch zu. Überprüfen Sie Ihre Geräte!

Die israelischen Wissenschaftler Eli Biham Lior und Newman haben eine schwerwiegende kryptografische Sicherheitslücke in der Spezifikation des Standard-Bluetooth entdeckt. Die Verletzung ermöglicht es einem Angreifer, einen

Man-in-the-Middle- Angriff auszuführen, um Verschlüsselungsschlüssel während einer Verbindung zwischen zwei Geräten abzufangen und zu ersetzen. Das Problem ist auf eine unzureichende Überprüfung der Sicherheitsparameter zurückzuführen und wirkt sich auf die Implementierung des Protokolls in Gerätetreibern von Anbietern wie Apple, Qualcomm, Intel und Broadcom und vielen anderen aus.

Die

von Bluetooth SIG

angekündigte Sicherheitsanfälligkeitsnummer

CVE-2018-5383 ermöglicht es Angreifern möglicherweise, den Prozess des Koppelns zweier Geräte über Bluetooth zu stören.

Bild digit.in

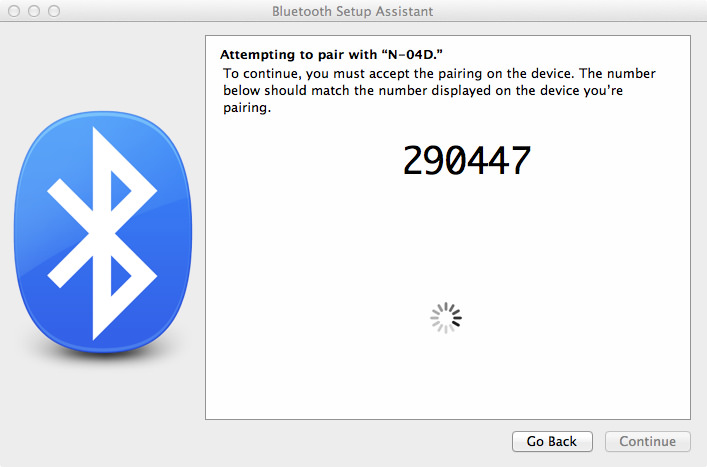

Bild digit.in Wie Bluetooth-Geräte gekoppelt werden

Während des Pairing-Vorgangs „vereinbaren“ die Geräte die Erstellung eines gemeinsam genutzten privaten Schlüssels, der zum Verschlüsseln von Daten verwendet wird. Der anfängliche Datenaustausch erfolgt über einen ungeschützten Funkkanal im Rahmen des

Diffie-Hellman- Protokolls (ECDH) mit elliptischer Kurve.

Während des Pairings stellen die beiden Geräte eine Beziehung her und erstellen ein gemeinsames Geheimnis, das als Verbindungsschlüssel bezeichnet wird. Wenn beide Geräte denselben Kommunikationsschlüssel speichern, werden sie als gepaart oder gepaart bezeichnet. Ein Gerät, das nur mit einem gekoppelten Gerät kommunizieren möchte, kann die Kennung eines anderen Geräts kryptografisch authentifizieren und so sicherstellen, dass es sich um dasselbe Gerät handelt, mit dem es zuvor gekoppelt wurde. Nachdem der Kommunikationsschlüssel erstellt wurde, kann die Kommunikation über das

ACL- Kommunikationsprotokoll

(Asynchronous Connection-Less) zwischen Geräten verschlüsselt werden, um ausgetauschte Daten vor Abhören zu schützen. Der Benutzer kann auf seine Anfrage die Kommunikationsschlüssel von seinem Gerät entfernen, wodurch die Verbindung zwischen den Geräten getrennt wird. Daher kann das zweite Gerät aus dem früheren "Paar" des Geräts weiterhin den Kommunikationsschlüssel für das Gerät speichern, mit dem es nicht mehr gekoppelt ist.

Was ist Verwundbarkeit?

Israelische Forscher haben herausgefunden, dass es in vielen Fällen zu einfach ist, die Parameter der für die Verschlüsselung verwendeten elliptischen Kurve zu überprüfen. Diese Auslassung ermöglicht es einem nicht autorisierten Angreifer in der Signalempfangszone, beim Koppeln von Bluetooth-Geräten einen falschen öffentlichen Schlüssel zu ersetzen und mit hoher Wahrscheinlichkeit einen Sitzungsschlüssel zu verwenden, der zum Verschlüsseln des Kommunikationskanals verwendet wird.

Ein angreifendes Gerät muss den Austausch öffentlicher Schlüssel abfangen, jede Übertragung stummschalten, bevor sie von der empfangenden Partei empfangen wird, eine Empfangsbestätigung an das sendende Gerät senden und dann das schädliche Datenpaket in einem engen Zeitfenster an das empfangende Gerät senden.

Wenn jedoch nur eines der verbundenen Geräte anfällig ist, schlägt der Angriff wahrscheinlich fehl. Nach Erhalt des Schlüssels kann der Angreifer den Bluetooth-Verkehr zwischen zwei anfälligen Geräten abfangen, entschlüsseln und ändern.

Bild von arstechnica.com

Bild von arstechnica.comDie Ausnutzung der Sicherheitsanfälligkeit scheint ziemlich kompliziert, aber durchaus real zu sein, insbesondere in Kombination mit Social Engineering und einem geringen Qualifikationsniveau potenzieller Opfer. Der Hacker sollte sich in einem relativ kleinen Bereich (mehrere Meter) befinden, in dem das Bluetooth-Signal beider angegriffener Geräte zuverlässig empfangen werden kann. Bei Erfolg erhält der Hacker jedoch die meisten Möglichkeiten für böswillige Aktivitäten.

Die Ursache für die Sicherheitsanfälligkeit ist das Vorhandensein von nur optionalen Empfehlungen zum Überprüfen öffentlicher Schlüssel in der Bluetooth-Spezifikation, wenn Geräte in den Modi Bluetooth LE Secure Connections und Bluetooth Secure Simple Pairing gekoppelt werden. Derzeit hat die Bluetooth SIG-Gruppe bereits Korrekturen an der Spezifikation vorgenommen und das Verfahren zur Überprüfung aller öffentlichen Schlüssel in die Kategorie der obligatorischen Schlüssel aufgenommen und die Überprüfung der Einhaltung der neuen Anforderung in Zertifizierungstests hinzugefügt.

Betroffener Bereich

Die Sicherheitsanfälligkeit liegt in Firmware und Treibern verschiedener Hersteller vor, darunter:

aber nicht beschränkt auf Anbieter wie Apple, Broadcom, QUALCOMM und Intel. Zum Glück für MacOS-Benutzer hat Apple am 23. Juli eine Fehlerbehebung veröffentlicht.

Dell hat einen neuen Treiber für

Qualcomm-basierte Module veröffentlicht , während das Notfall-Update von Lenovo für Geräte mit

Intel-basierten Modulen gilt .

LG und

Huawei haben CVE-2018-5383 in ihren Bulletins für mobile Updates vom Juli erwähnt.

Es ist noch nicht bekannt, ob die Sicherheitsanfälligkeit weltweit Auswirkungen auf Android, Google oder den Linux-Kernel hat. Dies wird im

Google Android Security Bulletin vom Juli oder in früheren Bulletins nicht erwähnt.

Obwohl Microsoft sagte, das Windows-System sei nicht direkt betroffen, hat Intel

Listen mit zahlreichen drahtlosen Modulen veröffentlicht, deren Software für Windows 7, 8.1 und 10 sowie für Computer, die auf Chrome OS und Linux basieren, anfällig ist.

Achtung

Beachten Sie, dass Ihr Mobilgerät, wenn es älter als zwei oder drei Jahre ist, möglicherweise auch dieser und anderen Bluetooth-Sicherheitslücken ausgesetzt ist, jedoch keinen Sicherheitspatch des Herstellers enthält. Es wird empfohlen, Bluetooth nicht dauerhaft einzuschalten, ohne es wirklich zu benötigen (oder besser gar nicht einzuschalten) und Geräte nur in einer sicheren Umgebung zu koppeln.