Eine Geschichte von Zufall, Glück und Belohnung.

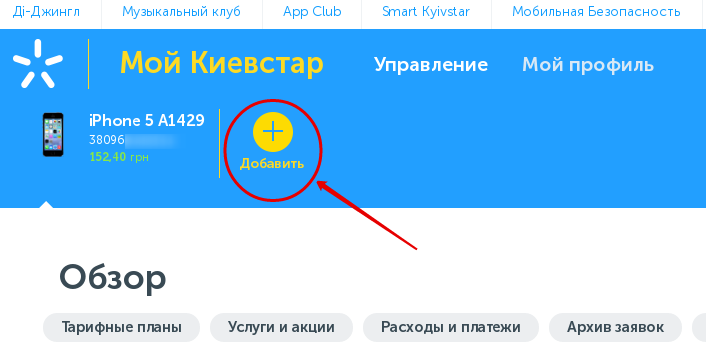

Vor zwei Jahren schrieb

Dinikin einen

Beitrag darüber, wie er eine Sicherheitslücke im

Dashboard von Kiewstar, dem größten Mobilfunkbetreiber

der Ukraine, gefunden hat. Durch die Sicherheitsanfälligkeit konnte eine Kyivstar-Telefonnummer ohne Überprüfung zu ihrem Konto hinzugefügt und vollständig verwaltet werden:

- Kontostand und Anrufdetails anzeigen;

- Zeigen Sie den PUK-Code und die Seriennummer der SIM-Karte an, damit Sie die SIM-Karte selbst austauschen können.

- neue Dienste hinzufügen und den Tarifplan ändern;

- und vor allem Geld von Telefon zu Telefon überweisen.

Die Sicherheitsanfälligkeit wurde geschlossen, und der Autor erhielt aus Dankbarkeit

einen riesigen Bonus, indem er 3 Monate lang 4.000 Megabyte Internet verband.

Später beschrieb der Habwuble-

Benutzer von rewiaca in seinem Beitrag „

Warum es in der Ukraine keine weißen Hacker gibt oder die Geschichte des Hackens von Kyivstar “ die Situation mit einer so großzügigen Belohnung emotionaler.

In den Kommentaren wurde Vitaly Sultan,

Soultan , Chief Digital Officer von Kyivstar, erwähnt, der

versprach, bald bei Bug Bounty

zu starten.

Und jetzt, nach fast zwei Jahren,

kündigt Kyivstar

den Start seines eigenen Bug Bounty-Programms an. Einer der ersten Sätze in der Ankündigung lautete wie folgt:

Kyivstar gab an, dass sie beschlossen haben, das Programm zu starten, nachdem sie beim Betatest des aktualisierten My Kyivstar-Systems eine Sicherheitslücke gefunden hatten.

Wie Sie sehen können, ist das Unternehmen unaufrichtig, da der Benutzer Habrahabr.ru

dinikin die Sicherheitslücke im My Kyivstar-System gefunden hat.

Einige TexteNoch vor dem Start von Bug Bounty fand ich auf der Kyivstar-Website die Möglichkeit, Informationen über die Zahlungsfähigkeit der Kunden des Unternehmens per Telefonnummer sowie darüber zu erhalten, ob diese oder jene Nummer aktiv ist.

Und wenn man weiß, wie viel der Abonnent ausgibt, können unehrliche Menschen solche Nummern verwenden, um anzurufen, oder einfach eine Datenbank mit Nummern zur Verteilung sammeln und verkaufen.

Das Programm zur Erstattung von Sicherheitslücken wurde jedoch erst nach zwei Wochen gestartet. Danach wechselte ich in den privaten Modus und hatte keine Zeit, sie über das Problem zu informieren (und was passiert, wenn Sie ein Signal über Kommunikationskanäle senden, die nicht für die Einreichung solcher Anträge vorgesehen sind, wird am Ende beschrieben der gleiche

Beitrag über Kyivstar).

Bei einem Gespräch mit

w9w über andere Themen stellte sich heraus, dass er die Gelegenheit hatte, einen Bericht an das private Programm von Kyivstar zu senden. Es wurde beschlossen, das Problem durch einen Kollegen zu vermitteln. Aber während ich eine Beschreibung zusammenstellte und Screenshots abholte, öffnete der Mobilfunkbetreiber erneut allen den Zugang zu

Bug Bounty .

Daher habe ich den von mir entdeckten Fall unabhängig entworfen. Nachdem ich die Antwort erhalten hatte, dass dies Teil der Arbeitslogik ist und die Risiken in der Phase ihrer Umsetzung eingegangen wurden, habe ich nicht argumentiert.

Abends fand ich in meinem Spam-Ordner einen Brief aus der Kyivstar-Domain mit einem HTML-Anhang.

Und hier beginnt der Spaß.Trotz der Tatsache, dass der Name des Absenders mit dem Namen des Mitarbeiters übereinstimmte, der meine vorherige Anfrage auf der Bugcrowd-Plattform beantwortet hat, kam die E-Mail nicht in das Feld, das für die Registrierung verwendet wurde.

Nachdem ich den Anhang auf Viren überprüft, ihn mit einem Notizbuch geöffnet und den Absender gegoogelt hatte, konnte ich einen solchen Zufall immer noch nicht glauben: Dies waren Lesezeichen aus dem Browser des Arbeitscomputers des Kyivstar-Mitarbeiters.

Der größte Mobilfunkbetreiber in der Ukraine hatte das Glück, dass ein Brief mit dem Anhang "Bookmarks_July.2018.html" nicht irgendwohin gelangte (Entschuldigung für die Tautologie), sondern an jemanden, der den Wert solcher Daten und die Folgen ihres Verlusts versteht.

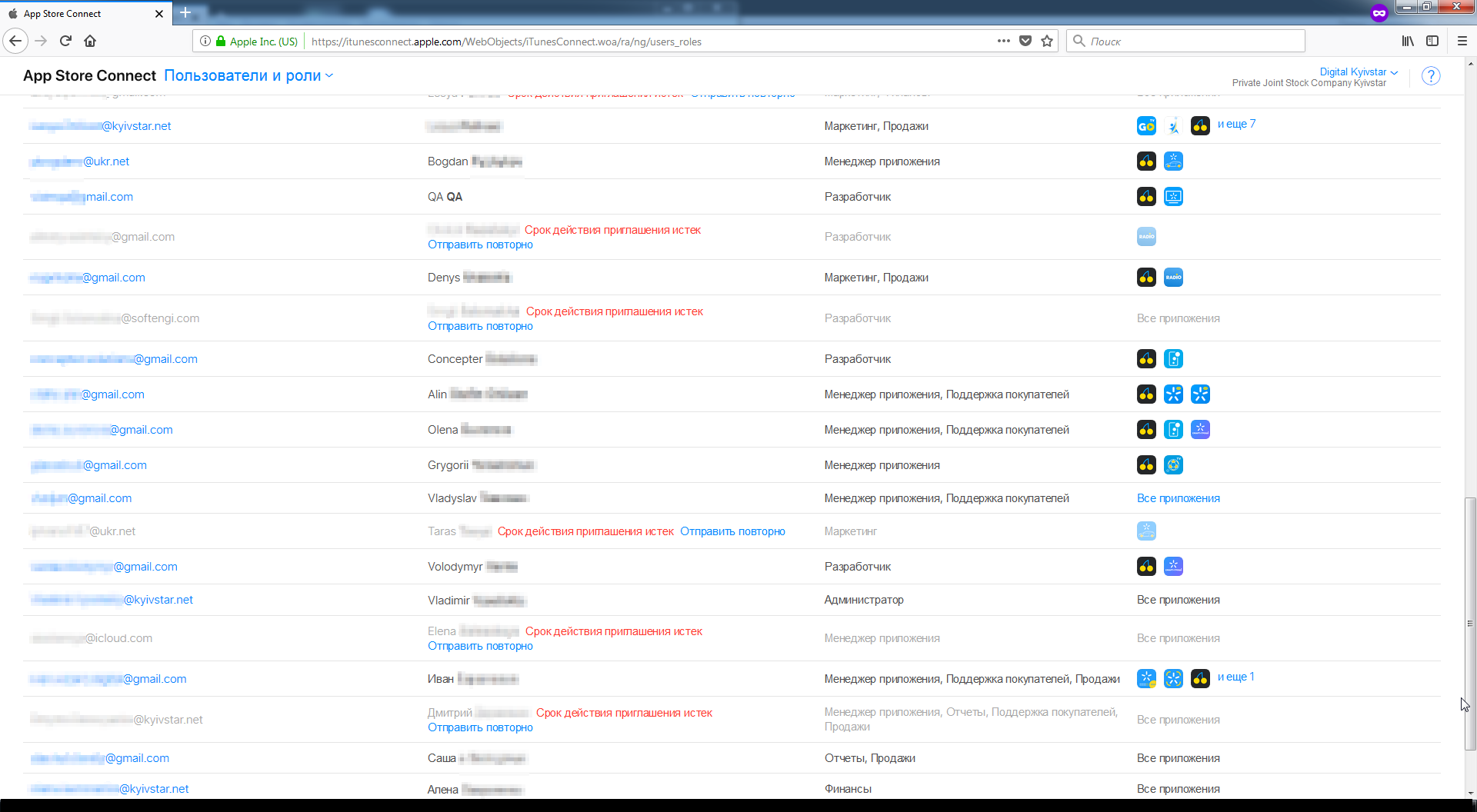

Insgesamt waren 113 Lesezeichen in der Datei. Und unter den verschiedenen Links, sowohl für die Arbeit (die nicht über das externe Netzwerk geöffnet wurde) als auch nicht so sehr, gab es einen, der sich öffnete und mir die Augen für fünf Cent öffnete.

Der Link führte zu einer ungeschützten Datei, die unter anderem folgende Spalten enthielt: "URL des Dienstes", "Login" und "Passwort":

(Um das Bild zu vergrößern, öffnen Sie es in einem neuen Tab.)

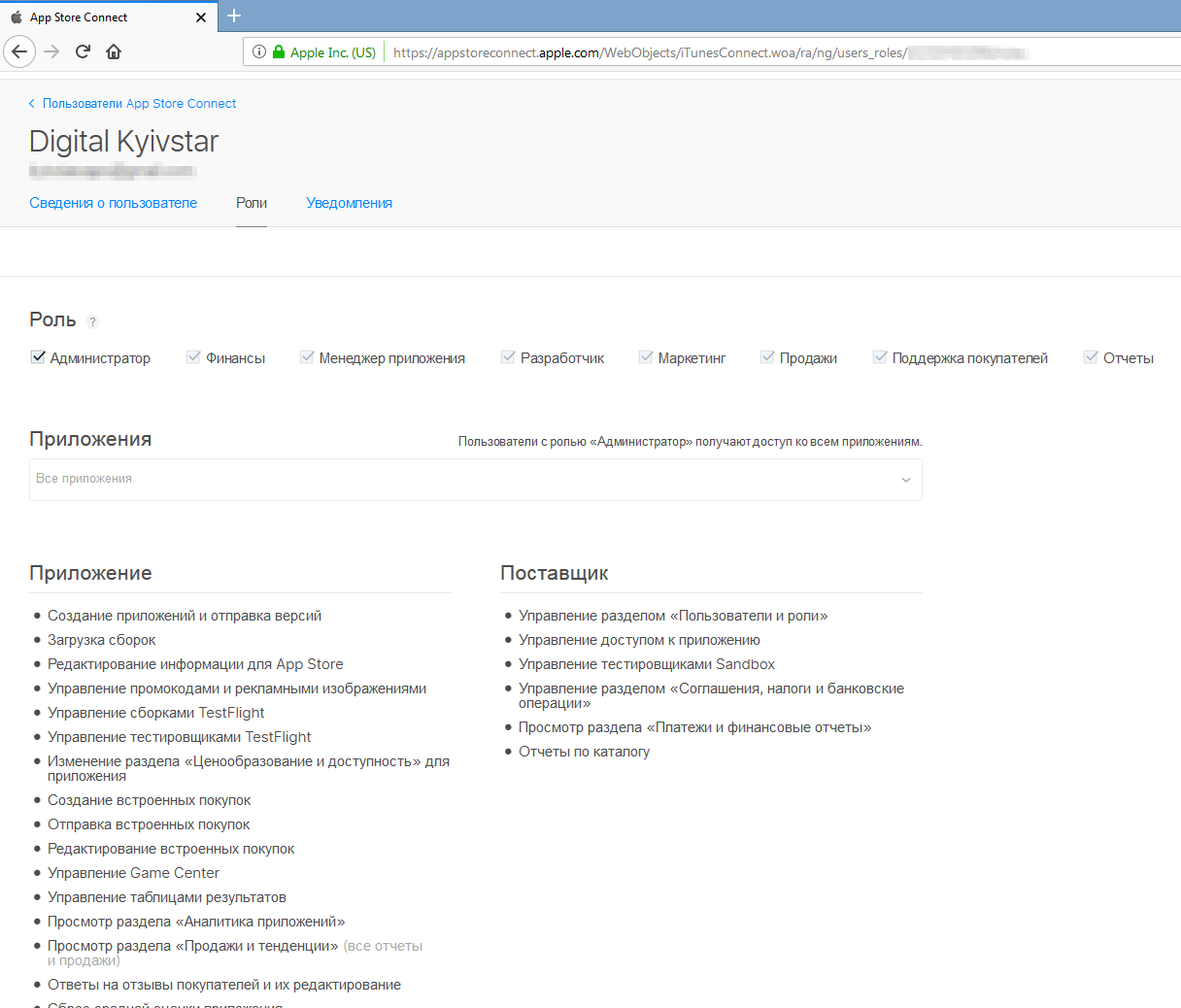

(Um das Bild zu vergrößern, öffnen Sie es in einem neuen Tab.)Ich überlegte noch einmal, ob es sich um eine Fälschung oder einen

Honigtopf handelte , und versuchte, mich bei mehreren Diensten anzumelden. Dabei erwartete ich ein Hindernis in Form einer Zwei-Faktor-Authentifizierung. Aber sie war weg und ich trat ein. Als Administrator angemeldet:

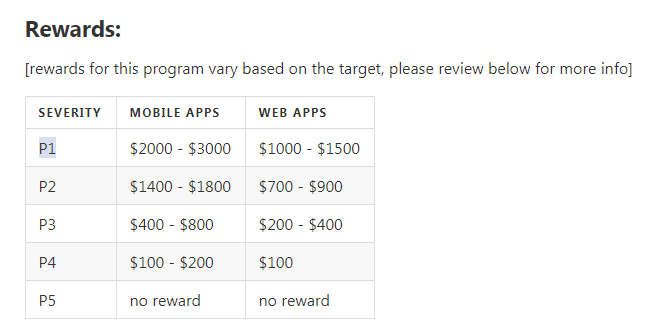

Um zu verstehen, dass der Zugriff mit Administratorrechten von entscheidender Bedeutung ist, habe ich am nächsten Tag schnell eine Anfrage an Kyivstar in derselben Bugcrowd erstellt und gesendet. Später erhielt ich ein Dankeschön, Reputationspunkte und 50 Dollar.

50 US-Dollar für den Zugang zu Konten mit einem offiziellen Gesamtwert von mehr als 5.800 US-Dollar.

Ich habe diesen Zugriff auf Dienste aus der Liste mit Administratorrechten geschrieben:

Amazon-Webdienste

Apple Entwickler

Mobile Aktion

App Annie

Disqus

Google-Entwickler

Windows Dev Center

KBRemote

Jira

Smartsheet

Pushwoosh

TicketForEvent

Samsung Entwickler

CMS für bigdata.kyivstar.ua und hub.kyivstar.ua

Google Mail

Zeplin

Prezi

Bitbucket

Dies ist ein kritisches Problem. Dies ist der Zugriff auf fast die gesamte Struktur des Unternehmens und die von ihm genutzten Dienste.

Ich stützte mich auf den potenziellen Schaden für Unternehmen, Reputation und Kunden und sah mir nur die Kyivstar-Belohnungstabelle an, in der mein Signal die Priorität P1 (Exposition gegenüber sensiblen Daten: Kritisch sensible Daten - Offenlegung von Passwörtern) erhielt. Ich erwartete mehr:

Der Verlust des Zugangs zu solchen Diensten eines digitalen Unternehmens ist ein schwerer Schlag für das Geschäft und den Ruf. Dies ist viel schlimmer als nur eine Art von Sicherheitslücke, dies ist voller Zugriff. Dies sind Klondike nützliche Informationen für jeden Kriminellen.

Mit nur einem Konto, beispielsweise in Apple Developer, kann ein Angreifer den Benutzernamen und das Kennwort ändern und seine Anwendungsbuilds hochladen oder sich einfach dem Administrator hinzufügen und die Hintertür verlassen.

Kyivstar war jedoch fest davon überzeugt: "Vielen Dank, hier sind 50 US-Dollar für Sie. Dieser Fund geht über den Rahmen des Programms hinaus."

Es ist schade, dass ehrliche Menschen aufgrund solcher Entscheidungen von Unternehmen darüber nachdenken, wo sie solche Dinge melden sollen: über offizielle Kanäle wie mich oder besser jemanden zu finden, der mehr für diese Informationen bietet. Unternehmen selbst bringen Menschen zu schlechten Gedanken und Taten.

Und der Punkt liegt nicht im Geld, sondern in der Respektlosigkeit des Unternehmens gegenüber mir. Während ich in einer der Banken die Möglichkeit gefunden habe, Quittungen von anderen Kunden zu erhalten, und für jede Gelegenheit, die ich gefunden habe, etwas mehr als 300 US-Dollar erhalten habe, gibt es auch Zahlungsdienste, die weniger als 20 US-Dollar für dieselbe Sicherheitsanfälligkeit bezahlt haben - und nichts, ich bin nicht böse auf die zweiten. 500 UAH Geld auch. Aber hier ...

Vielleicht habe ich mich geirrt, eine größere Belohnung zu erwarten. Bitte wählen Sie in den Umfrageoptionen unten die Ihrer Meinung nach korrekte Vergütung in dieser Situation aus. Hier in den Kommentaren können Sie Ihre Meinung äußern.

PS: Jede Regel hat eine Ausnahme.

UPD vom 01.09.2019: Veröffentlichte Antworten auf Fragen, die sich aus dem Lesen dieses Beitrags ergeben + neues Kyivstar-Problem - https://habr.com/post/435074/