Dieser Artikel ist eine oberflächliche Übersicht über die wichtigsten Ansätze zur Erzielung eines Konsenses in einem dezentralen Umfeld. Das Material ermöglicht es Ihnen, die Aufgaben zu verstehen, mit denen die betrachteten Protokolle gelöst werden, den Umfang ihrer Anwendung, die Entwurfs- und Verwendungsmerkmale und die Aussichten für ihre Entwicklung und Implementierung in dezentralen Buchhaltungssystemen zu bewerten.

Beachten Sie, dass in einem dezentralen Netzwerk das Prinzip der Redundanz angewendet wird, das auf der Tatsache basiert, dass Knoten denselben Job ausführen können. Für ein zentrales Netzwerk ist dies natürlich ineffizient, und für ein dezentrales Netzwerk ist dies eine Voraussetzung. Kommen wir zu den grundlegenden Anforderungen.

Anforderungen des Konsensprotokolls

Protokolle sollten einen zuverlässigen Betrieb der Benutzer unter relativ rauen Bedingungen gewährleisten und gleichzeitig die Mindestanforderungen erfüllen. Die wichtigsten sind unten aufgeführt.

Fehlen einer zentralen vertrauenswürdigen Partei . Ein Netzwerk besteht aus Peers. Wenn ein Angreifer oder ein Dritter versucht, eine bestimmte Anzahl von Knoten zu deaktivieren, funktioniert das Netzwerk normal weiter, bis ehrliche Teilnehmer die überwiegende Mehrheit der Netzwerkknoten kontrollieren.

Ehrliche Mitglieder wissen nicht, welche Websites von Cyberkriminellen kontrolliert werden . Es wird angenommen, dass andere Knoten zu beliebigen Zeitpunkten ausfallen oder willkürlich funktionieren können, einschließlich der Koordination durch Angreifer, um einen Angriff auf das Netzwerk durchzuführen. Auch hier wissen ehrliche Teilnehmer nicht, welche der Knoten ehrlich und welche schlecht oder unzuverlässig sind.

Es wird davon ausgegangen, dass das

Netzwerk wissentlich unzuverlässig ist . Einige Nachrichten werden möglicherweise mit großer Verzögerung zugestellt, während andere im Netzwerk verloren gehen und möglicherweise überhaupt nicht zugestellt werden. Unter solchen Umständen sollte der dezentrale Konsens weiterhin normal funktionieren: Alle ehrlichen Knoten sollten in den gleichen Zustand der Datenbank bestätigter Transaktionen gelangen.

Protokolle sollten vollständig formal sein . Es sollte keine zusätzliche Beteiligung des Menschen erfolgen, und es sind keine zusätzlichen Daten erforderlich. Alle ehrlichen Knoten müssen zu derselben Lösung kommen und vollständig dem Algorithmus folgen, den der Computer ausführt.

Darüber hinaus

gibt es bestimmte Annahmen, unter denen das Protokoll einen korrekten Betrieb garantiert . Ehrliche Knoten sollten die Mehrheit aller Teilnehmer ausmachen: mehr als ½ oder ⅔ ihrer Gesamtzahl. Die Entscheidungszeit ist jedoch nicht begrenzt. Die Einschränkung kann sich auf die Anzahl der Schritte beziehen, um eine Entscheidung zu treffen, jedoch nicht auf die Zeit.

Bereiche der Konsensprotokolle

Digitale Währungen

Dies gilt zunächst für Kryptowährungen: Bitcoin verwendet den Nakamoto-Algorithmus, Ethereum verwendet eine vereinfachte Version von GHOST, Bitshares implementiert delegierten PoS usw.

Es ist zu beachten, dass eine Community, die eine bestimmte digitale Währung unterstützt, nicht immer groß und dezentral ist. Es gibt eine Reihe anderer digitaler Währungen, die zentralisiert sind. Dies bedeutet jedoch nicht, dass kein Konsensmechanismus erforderlich ist. Beispielsweise verwendet Ripple das BFT-Protokoll in einer zentralisierten Umgebung.

Hochzuverlässige und kritische Systeme

Konsensprotokolle werden in hochzuverlässigen Computersystemen verwendet. Sie können verwendet werden, um beim Aufbau von Clustern auf verteilte Datenbanken zuzugreifen, und sie werden notwendigerweise auch in kritischen technischen Systemen verwendet: Dies können Steuerungssysteme für Flugzeugausrüstung, Steuerungssysteme für Kernreaktoren sowie Weltraumtechnologien sein.

Am 6. Februar 2018 fand der Start des Falcon Heavy statt. Es war interessant, ihn zu beobachten und technische Bewertungen zu lesen. Es war jedoch nicht weniger interessant zu lesen, welche Konsensalgorithmen das Team verwendet. Ingenieure waren gezwungen, einfache Elektronik zu verwenden, die in normalen Geschäften verkauft wird und unter schwierigen Raumbedingungen nicht sehr zuverlässig funktioniert. Daher verwenden sie bei ihrer Arbeit mehrere Redundanzen, und in diesem Fall ist es notwendig, einen Konsens zu erzielen.

Kryptowährungen

Kryptowährungen funktionieren in Peer-to-Peer-Netzwerken. In diesem Fall werden Nachrichten oder Transaktionen zu beliebigen Zeitpunkten zwischen Netzwerkteilnehmern übertragen. Angenommen, es gibt Mitglieder in den USA und Mitglieder in Australien im Netzwerk. Zahlungen aus den USA werden von Teilnehmern aus Amerika früher gesehen als Zahlungen aus Australien. Dies ist auf die nach Computerstandards schwerwiegende Verzögerung bei der Zustellung einer Nachricht von einem Kontinent auf einen anderen zurückzuführen. Bei den Australiern wird die Situation ähnlich sein, da sie Zahlungen aus Australien früher als Zahlungen aus den USA sehen werden.

Die oben beschriebene Situation bedeutet, dass verschiedene Netzwerkteilnehmer zu einem bestimmten Zeitpunkt einen unterschiedlichen Endzustand der Datenbank mit Transaktionen sehen. Da Transaktionen zu unterschiedlichen Zeiten von Benutzern an Prüfer gesendet werden, ist ein Protokoll erforderlich, mit dem jeder Knoten unabhängig von seinem Standort alle Transaktionen in derselben Reihenfolge empfangen kann.

Grundsätzlich werden zwei Ansätze für den Betrieb von Kryptowährungs-Abrechnungssystemen verwendet: PoW, das am häufigsten verwendet wird, und PoS, das in letzter Zeit aktiv entwickelt wurde.

In PoW wird ein zusätzlicher Arbeitsaufwand geleistet, der nun darin besteht, den Prototyp der Hash-Funktion zu finden. Tatsächlich kommt es zu einer künstlichen Verlangsamung des Netzwerks, um die Sicherheit zu gewährleisten. Um eine böswillige Aktion auszuführen, muss ein Angreifer die erforderliche Menge an Arbeit ausführen. Dies erfordert eine enorme Menge an Energie und macht die Implementierung von Angriffen nicht sehr effektiv. Dieser Ansatz gewährleistet die Zuverlässigkeit des Netzwerks. Die Notwendigkeit, eine solche ressourcenintensive Aufgabe auszuführen, begrenzt jedoch die Bandbreite des Netzwerks, das auf diesem Protokoll ausgeführt wird. Die Wissenschaftler arbeiten jedoch weiterhin am PoW-Ansatz und schlagen neben der Suche nach dem inversen Bild der Hash-Funktion alternative Schemata sowie andere ressourcenintensive Aufgaben vor. Kürzlich wurde ein Algorithmus vorgeschlagen, der auf dem

Nachweis von Raum und Zeit basiert.

Mit PoS können Sie eine höhere Netzwerkbandbreite bereitstellen und benötigen keine übermäßigen Energiekosten wie PoW. PoS erfordert jedoch eine ernsthaftere Analyse bei der Entwicklung und Implementierung von Kryptowährungen.

In PoS-basierten Buchhaltungssystemen wird davon ausgegangen, dass Benutzer, die eine große Anzahl von Münzen besitzen, nicht rentabel angreifen können. Wenn ein Unternehmer in Buchhaltungssystemen, die auf einem PoW-System basieren, Geld in Ausrüstung investiert und für Strom bezahlt und dann das System erfolgreich angreift, verliert er seine Investition in den Bergbau. In PoS wird ein anderer Ansatz gewählt: Wenn angenommen wird, dass der Angreifer in bestimmte Münzen investiert hat, an deren Werten er interessiert ist, verliert er bei einem erfolgreichen Angriff auf das System seine Investitionen, da die Münzen an Wert verlieren. Daher wird die profitabelste Strategie als ehrliche Einhaltung des Protokolls angesehen.

Kurzes Glossar

Sicherheit - die Fähigkeit des Rechnungsführungssystems, die Grundprinzipien der Funktionsweise und die Interessen ehrlicher Teilnehmer im Falle böswilliger Einflüsse aufrechtzuerhalten.

Endgültigkeit - eine Eigenschaft, die die Unwiderruflichkeit einer Entscheidung oder bestätigter Daten anzeigt.

Liveness ist eine Eigenschaft, die sicherstellt, dass alle ehrlichen Mitglieder, die einen Eintrag zu einer gemeinsamen Datenbank hinzufügen möchten, dort hinzugefügt werden.

Persistenz - die Fähigkeit des Buchhaltungssystems, die Unveränderlichkeit des Endzustands seiner Datenbank auch dann aufrechtzuerhalten, wenn alle Validatoren fehlgeschlagen sind.

Berechtigt - Zeigt eine Einschränkung an,

dh die Notwendigkeit, eine Genehmigung zur Teilnahme an einem bestimmten Prozess einzuholen.

Ohne Erlaubnis - bedeutet freien Zugang zur Teilnahme an einem bestimmten Prozess.

Konsensprotokoll von Ouroboros

Ouroboros ist ein PoS-basiertes Protokoll, das einen Konsens zwischen Cardano-Validatoren für digitale Währungstransaktionen bietet. Darüber hinaus ist der Algorithmus selbst der erste nachweislich stabile unter allen PoS-Alternativen.

Betrachten Sie zunächst eine einfachere Option basierend auf dem statischen Einsatz, wenn davon ausgegangen wird, dass sich die vorhandene Verteilung der Münzen nicht ändert.

Es gibt einige Genesis-Blöcke, und Benutzer bilden neue Transaktionen, die jedoch die Verteilung nicht wesentlich beeinflussen.

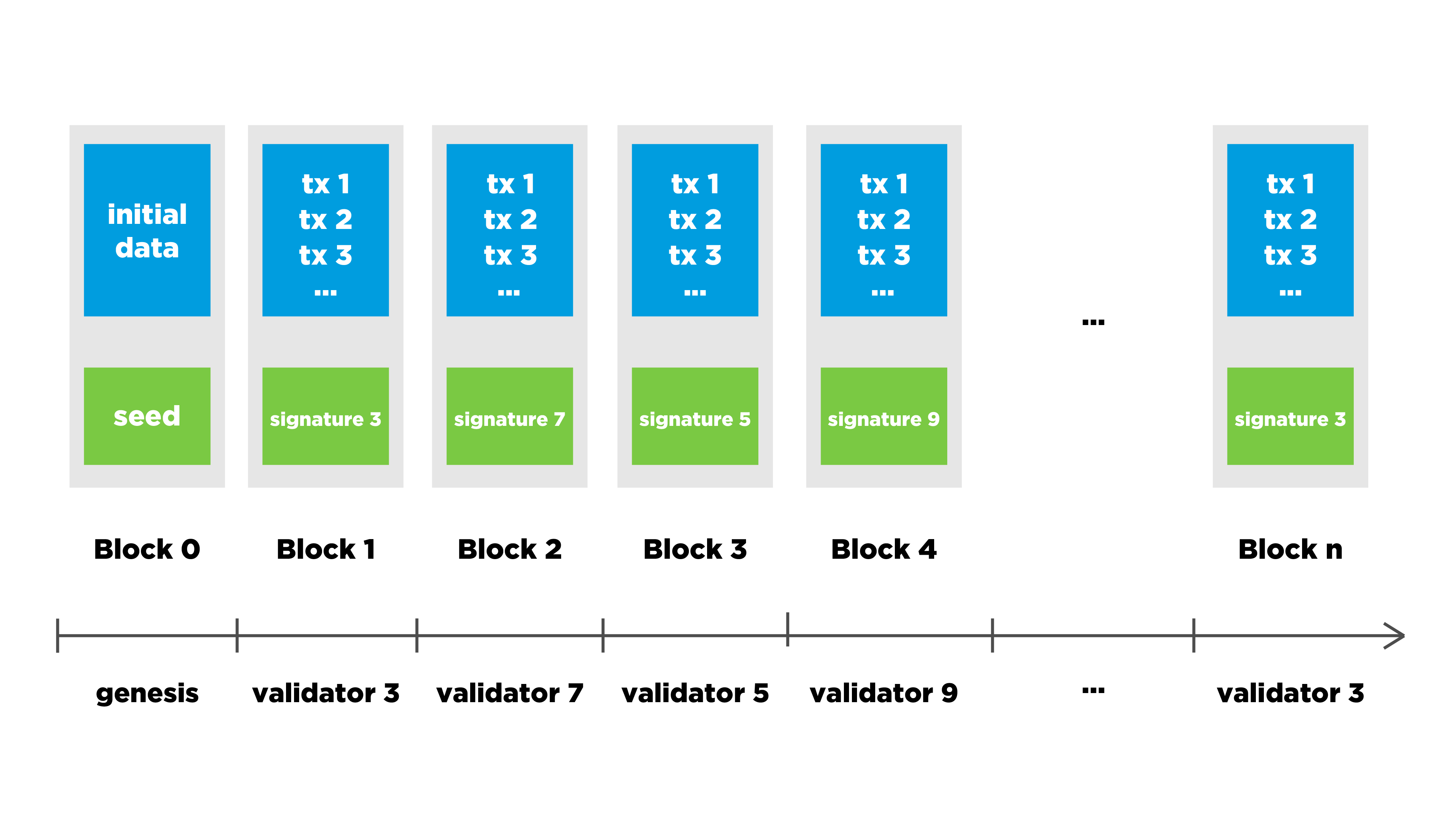

Der Genesis-Block enthält Daten mit einem zufälligen Wert, mit deren Hilfe die Auswahl der Validatoren erfolgt. Mit ihnen können Sie den Block zu einem bestimmten Zeitpunkt freigeben. Der Validator, der dieses Recht erhalten hat, sammelt Transaktionen, empfängt sie von einem anderen Validator, überprüft die Richtigkeit und gibt den Block an das Netzwerk frei. Wenn er mehrere Ketten sieht, wählt er die längste aus und befestigt den Block daran.

Im Zusammenhang mit der Situation im Zusammenhang mit statischen Einsätzen können wir diesen Ansatz für einen bestimmten Zeitraum verwenden, aber dann kann sich die Verteilung des Einsatzes (Einsatzverteilung) zwischen verschiedenen Benutzern ändern. Mit anderen Worten, ein Teil des Geldes geht von einem Benutzer zum anderen, und Sie müssen die Wahrscheinlichkeit anpassen, mit der Sie das Recht erhalten, einen Block auszuwählen.

Hinweis : Ein statischer Einsatz impliziert, dass ein bestimmter Zeitraum des Validator-Einsatzes als unverändert betrachtet wird. Der Prüfer kann zu diesem Zeitpunkt an der Entscheidung teilnehmen und Zahlungen leisten, aber die Anzahl der Münzen in seinem Einsatz und damit das Gewicht seiner Stimme bleiben bis zum nächsten Zeitraum unverändert.

Im Falle eines dynamischen Einsatzes wird die Zeit in Slots und die Slots in Epochen unterteilt. Die Dauer einer Ära entspricht ungefähr der Dauer eines Tages. Dieses Verhältnis ergibt sich aus der Tatsache, dass sich die Verteilung der Münzen in diesem Zeitraum nicht wesentlich ändern kann.

Am Ende der Ära wird die aktuelle Verteilung der Münzen für jeden Benutzer aufgezeichnet. Darüber hinaus wird ein neuer Zufallswert generiert, um sicherzustellen, dass Benutzer, die zur Generierung von Blöcken berechtigt sind, in der nächsten Ära tatsächlich zufällig nach der Anzahl ihrer Münzen ausgewählt werden.

Ebenso besteht ein Schutz gegen die sogenannten Schleifangriffe, wenn ein bestimmter Benutzer verschiedene Optionen für Blöcke und verschiedene Optionen für die Zufälligkeit sortieren kann, um die Kette zu bilden, in der er seinen Gewinn maximieren kann. Kryptowährungen, die auf PoS-Protokollen der ersten Generation wie Peercoin und NXT basieren, sind potenziell anfällig für solche Angriffe.

Die Entwickler dieses Algorithmus haben die oben genannten Probleme gelöst. Validatoren starten untereinander ein spezielles Protokoll, das als MPC (Multi-Party-Berechnung) bezeichnet wird und es ermöglicht, gemeinsam Zufälligkeiten zu generieren. Dieses Protokoll ist auch nachweislich robust und basiert auf seit langem etablierten Ansätzen.

Das Ouroboros-Protokoll bietet Persistenz, vorausgesetzt, die Mehrheit der ehrlichen Prüfer befindet sich im System. Wenn ehrliche Teilnehmer, die an der Frage der Blöcke arbeiten, mehr als 50% der Münzen im System kontrollieren, kann das Protokoll als geschützt betrachtet werden.

Ein Mechanismus von Anreizen (Motivation) für ehrliches Verhalten wurde entwickelt. Mit Hilfe der Spieltheorie wird bewiesen, dass der Validator den maximalen Nutzen erzielt, wenn er die Regeln des Protokolls befolgt. Eine Teilnahme an der Kommission von Angriffen erhöht nicht nur den Gewinn des Teilnehmers, sondern kann ihn in einigen Fällen verringern. Daher besteht die rentabelste Strategie für den Validator darin, die Regeln des Protokolls ehrlich zu befolgen.

Die Kapazität des Abrechnungssystems wird nur durch Verzögerungen während der Netzwerksynchronisation begrenzt. Dieses Protokoll bietet im Vergleich zum Arbeitsnachweis eine hohe Energieeffizienz, da hier keine Bergbaubetriebe benötigt werden. Für die Erfassung von Transaktionen und die Freigabe von Blöcken reicht nun ein normaler Personal Computer aus. In Zukunft können diese Berechnungen sogar auf einem normalen Smartphone durchgeführt werden.

Zu den Einschränkungen des Ouroboros-Protokolls gehört die Tatsache, dass die erste Version des Protokolls synchron ist. Dies bedeutet, dass Nachrichten zwischen Teilnehmern in einem begrenzten Zeitraum zugestellt werden müssen. Wenn das Netzwerk längere Verzögerungen aufweist als in den Regeln festgelegt, kann dies die Sicherheit beeinträchtigen. Es ist jedoch bereits geplant, die nächste Version des Protokolls zu verwenden - Ouroboros Praos. Selbst bei zunehmenden Netzwerkverzögerungen ist die vollständige Sicherheit gewährleistet.

Probleme mit PoW in Bitcoin

Betrachten Sie den Konsens, der Bitcoin zugrunde liegt. Ein Teil der Blöcke, die von ehrlichen Benutzern generiert werden, wird immer noch verworfen - dies sind die sogenannten Orphan-Blöcke. Diese Blöcke werden parallel zur Hauptkette generiert, aber der größte Teil des Netzwerks hat entschieden, dass diese Kette nicht fortgesetzt werden soll, und die Blöcke werden verworfen.

Wenn es nur wenige solcher Blöcke gibt, gibt es keinen Grund zur Sorge. Wenn es jedoch viele davon gibt, hat das Netzwerk keine Zeit zum Synchronisieren, und es stellt sich heraus, dass ein Teil der Rechenleistung ehrlicher Netzwerkbenutzer verschwendet wird. Dies bedeutet, dass der Angreifer jetzt nicht um 51% der Rechenleistung des Netzwerks kämpfen muss, sondern um einen geringeren Prozentsatz. Wenn dieser Wert 20% beträgt, kann ein Angreifer mit 20% Rechenleistung und einer großen Verzögerung bei der Zustellung von Netzwerknachrichten einen Angriff mit doppelten Ausgaben implementieren.

Daher wird in Bitcoin ein Zeitintervall zwischen den abgebauten Blöcken von 10 Minuten festgelegt. Dank dessen kann das Netzwerk klar synchronisieren und die Wahrscheinlichkeit, dass solche Blöcke auftreten, wird verringert. Wenn Sie den Netzwerkdurchsatz durch Erhöhen der Häufigkeit der Blockbildung erhöhen müssen, benötigen Sie eine andere Lösung.

Geist

Die erste solche Lösung war das GWOST PoW-Protokoll. Die vereinfachte Version wird auf der Ethereum-Plattform verwendet.

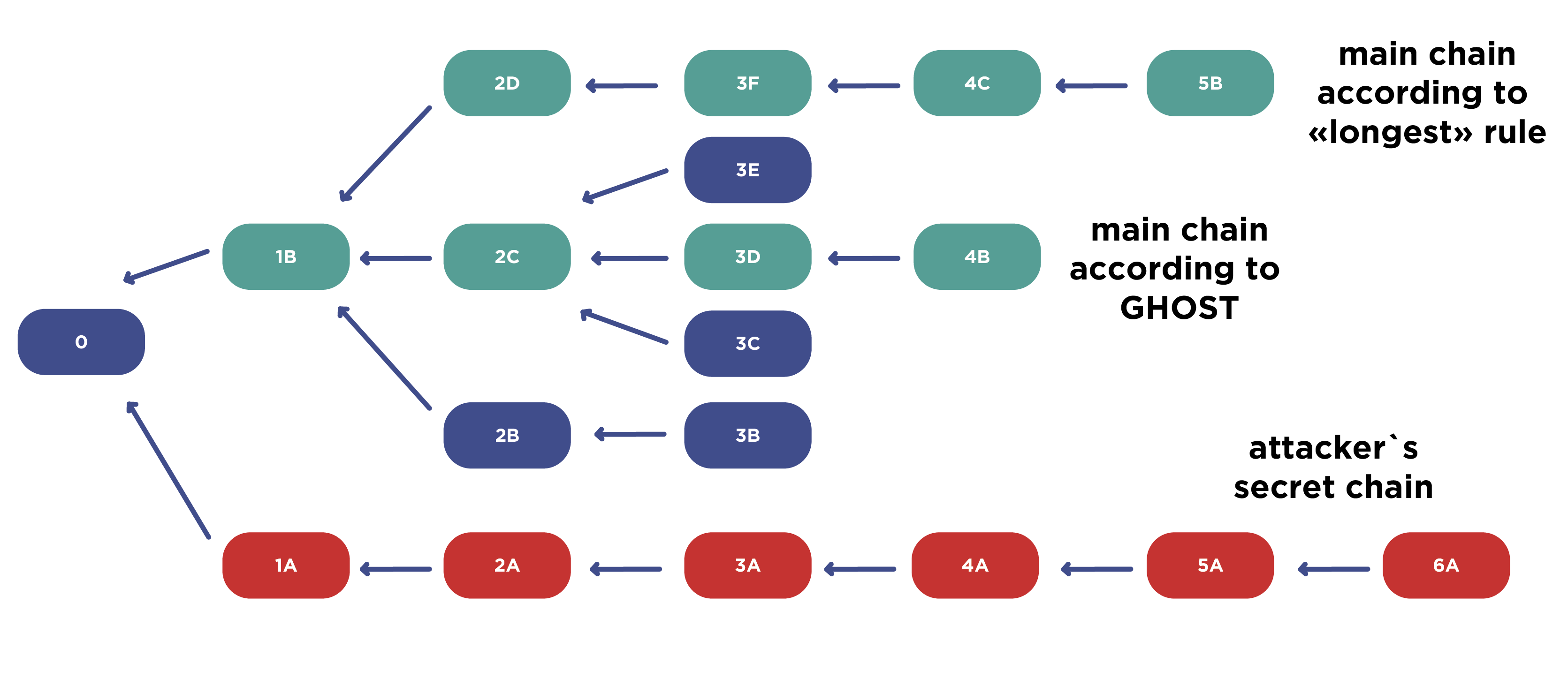

In diesem Fall kann der Angreifer an seiner Kette (in der Abbildung rot markiert) ziehen und sie zur längsten machen, aber sie wird nicht gewinnen. Ehrliche Benutzer werden der Kette folgen, die sie zuvor gebaut haben.

Ehrliche Benutzer können in diesem Fall zwei Ketten haben. Die längste (1B-2D-3F-4C-5B), aber sie ist kürzer als die Angreifer-Kette. Die Besonderheit von GHOST ist, dass sich der Algorithmus nicht auf die längste Kette konzentriert, sondern auf die Anzahl der Blöcke im Baum, die von der aktuellen Kette gebildet werden. Es berücksichtigt nicht nur die Länge der Kette selbst, sondern blockiert auch in unterschiedlichen Höhen. Das Ergebnis ist also keine lineare Kette, sondern ein Baum. Die Anzahl der darin enthaltenen Blöcke wird berücksichtigt.

Wenn Sie sich die Kette 1B-2C-3D-4B ansehen, sind die zugehörigen Blöcke 3E und 3C sichtbar. Aufgrund der Anzahl der Blöcke und des Arbeitsaufwands weist diese Kette die größte Komplexität auf und wird als Hauptkette angesehen. Ehrliche Benutzer werden es trotz der Versuche des Angreifers, das Netzwerk anzugreifen, weiterhin als das wichtigste betrachten. Im traditionellen Nakamoto-Konsens wäre ein solcher Angriff erfolgreich gewesen, stellt jedoch keine Bedrohung für GHOST dar.

Der Nachteil von GHOST ist jedoch die Tatsache, dass ein Teil der Blöcke immer noch verloren geht. In diesem Fall wird die 2D-3F-4C-5B-Kette weiterhin gelöscht. Folglich bleibt die Frage offen, Blöcke ehrlicher Benutzer fallen zu lassen.

SPECTRE und PHANTOM

Um die Häufigkeit der Blockbildung zu erhöhen und das Problem des Löschens von Blöcken ehrlicher Benutzer zu lösen, wurden zwei weitere PoW-Protokolle vorgeschlagen: SPECTER und PHANTOM.

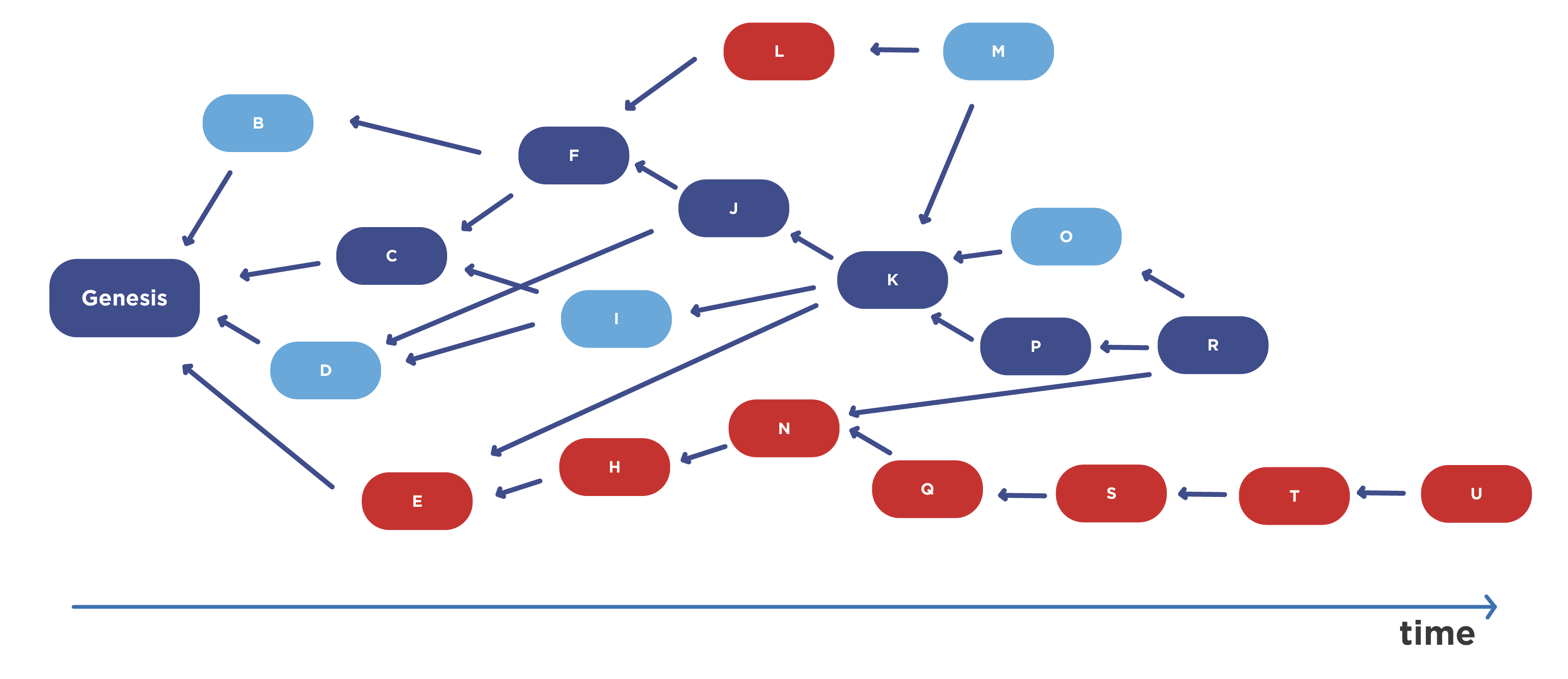

Sie verwenden nicht einmal mehr eine Baumstruktur, sondern den sogenannten gerichteten azyklischen Graphen (DAG). In diesem Fall enthält der Validator Zeiger auf Blöcke, auf die noch nicht von anderen Validatoren verwiesen wurde, im Header seines Blocks, zumindest in dem Netzwerkstatus, den er zum aktuellen Zeitpunkt sieht, und sendet den Block weiter.

Daher wird eine Struktur erhalten, in der alle Blöcke enthalten sind, die die Validatoren zum aktuellen Zeitpunkt sehen. Hier geht die Bergbaukraft ehrlicher Benutzer überhaupt nicht verloren. Darüber hinaus bietet es eine hohe Netzwerkbandbreite und ein hohes Maß an Sicherheit. Der Vorteil dieses Ansatzes ist die Tatsache, dass das System wirklich dezentralisiert ist.

Vergleichen wir die Funktionen des Bitcoin-Netzwerks und des Netzwerks, das mit den Protokollen SPECTER und PHANTOM funktioniert. Wenn wir über die aktuelle Situation im Bitcoin-Netzwerk sprechen, lohnt es sich, den Mining-Pools große Bedeutung beizumessen. Im modernen Bitcoin werden pro Tag 144 Blöcke freigegeben. , 10. , , , , . . (/), .

SPECTRE PHANTOM . , , SPECTRE PHANTOM, . , .

, SPECTRE PHANTOM , .

BFT-

, – BFT- (Byzantine Fault Tolerance).

, 80- XX . , - . , . , . , , , , . - , . . , .

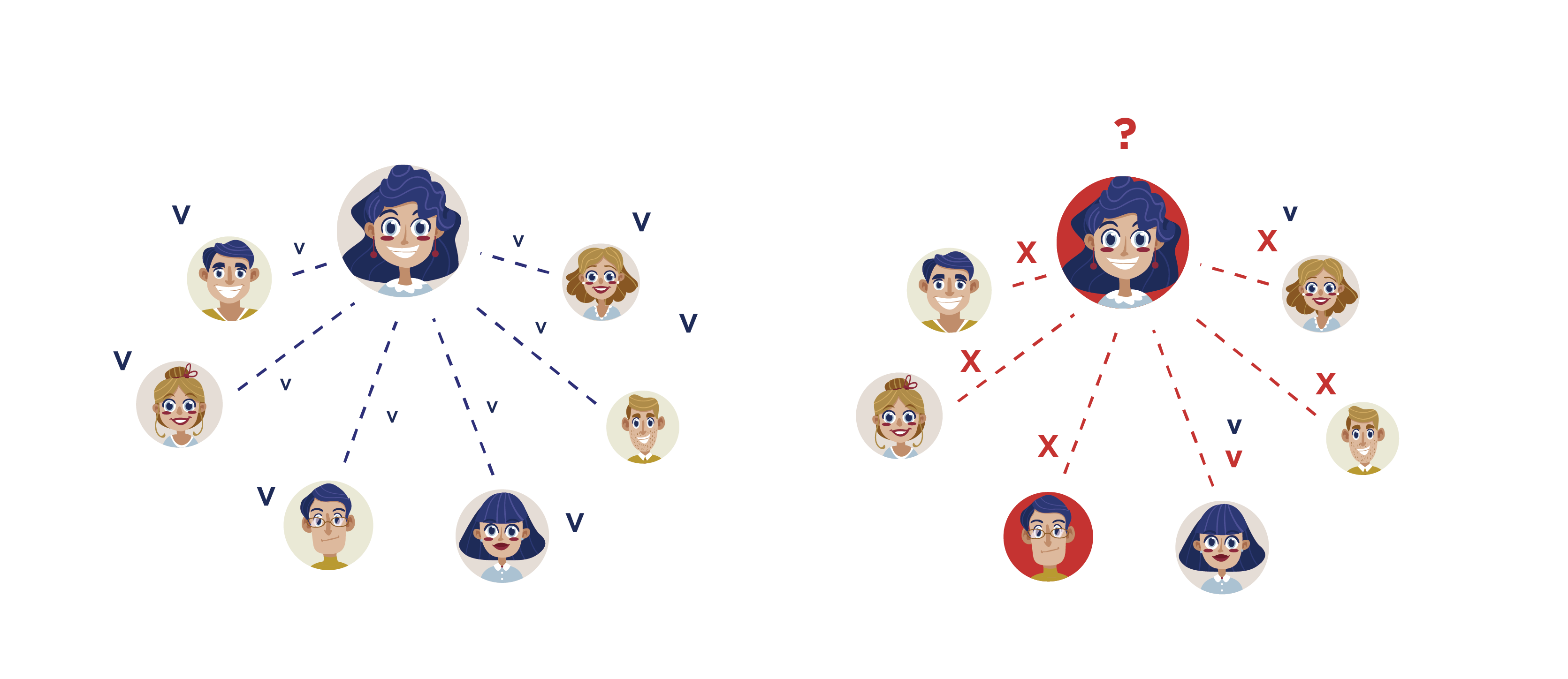

BFT- . , , . . , , . , . : .

, ⅔ . BFT- , . BFT- , .

BFT-. , , , , , , Genesis . , . BFT- .

BFT-

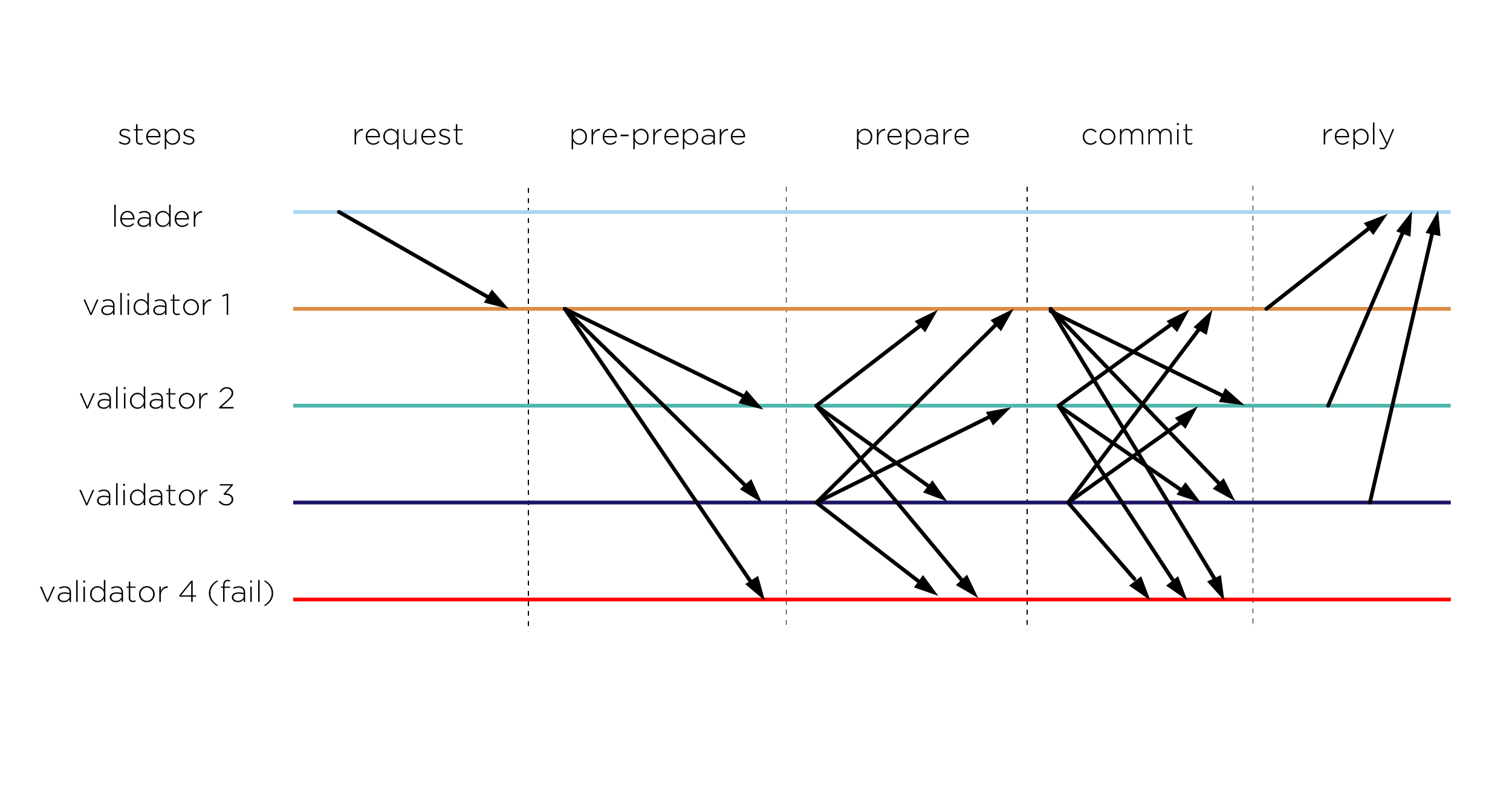

Practical BFT

, , Practical BFT. 1999 . . , . . , . , ⅔ .

⅔ , .

, , , , . , , , , . , , , . .

, , DoS- .

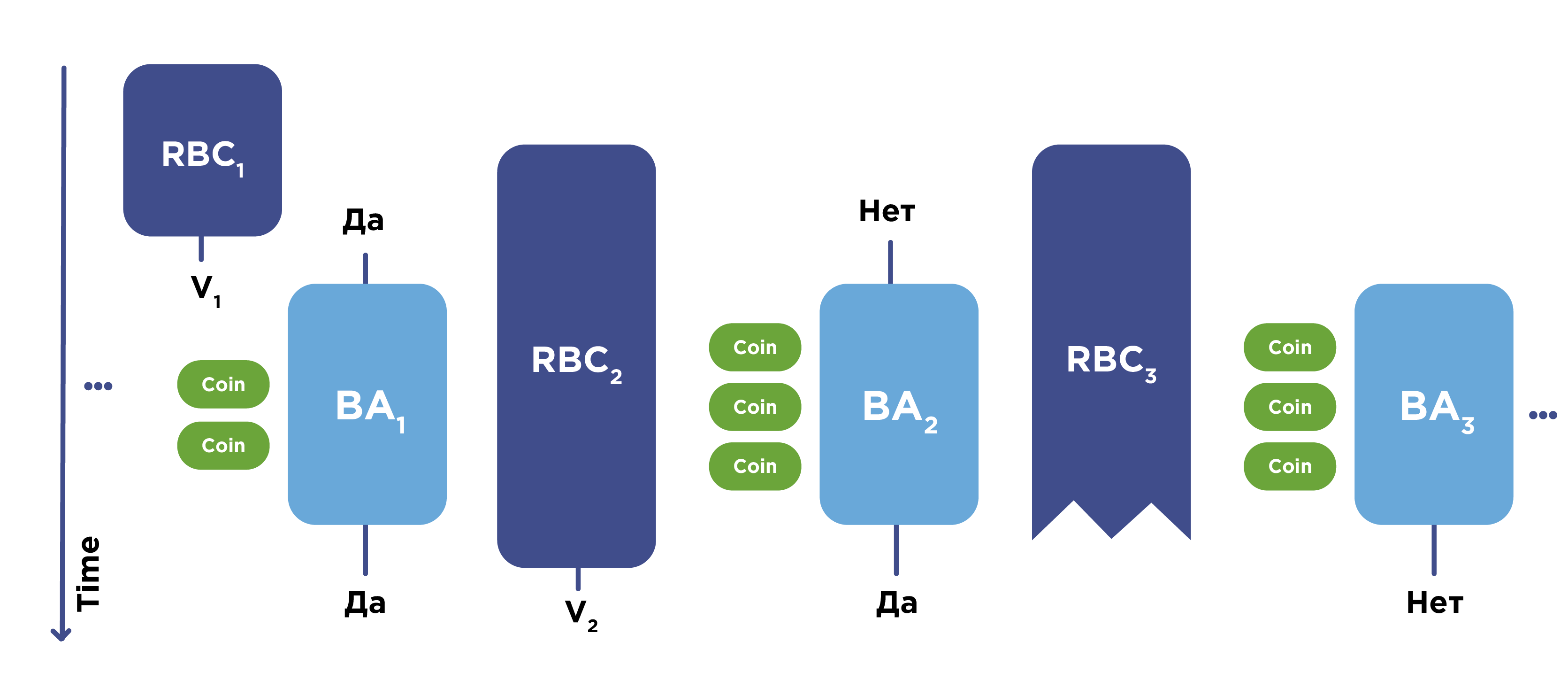

HoneyBadger BFT

HoneyBadger BFT . , , . . HoneyBadger : RBC (Reliable broadcast) BA (Byzantine Agreement).

RBC- . , , ⅔ . BA- , .

. , , . . : - , . , , .

Algorand Hashgraph.

Algorand

Algorand 2017 . BFT-, , , . , .

, , , ⅔ , ⅔ . , « » (DoS-). , , adaptive corruption.

, , . , ( , ⅔). .

BFT-, safety persistence. .

, liveness, , . , , ( ) . . , .

Hashgraph

Hashgraph . , , , , .

, : «», , , .

Hashgraph , , , . . , Algorand, . Hashgraph safety liveness, . , .

, , , , . ⅔ , .

BFT

BFT-. . . , ⅔ . , Algorand Hashgraph, .

: permissioned . , . , . , .

permissionless , . . .

Distributed Lab , .Häufig gestellte Fragen

– ?, , . : Algorand Hashgraph BFT-, PoS- Ouroboros. 2018 PHANTOM. .

– Ouroboros , , , ?grinding-, . Ouroboros persistence liveness: , , . , , , .

persistence . , , MPC . , . , MPC , , , . . - , , . . «» ( ), .

– , ?, . . PHANTOM, SPECTRE Ouroboros.

, .

– PHANTOM SPECTRE, ? .PHANTOM SPECTRE . , . PHANTOM SPECTRE , . , . , . , , , .

– BFT -?. PBFT, -, . Algorand Hashgraph, .

– PBFT ?( ) . , , , .

– , Algorand – DPoS (Delegated Proof-of-stake), . Delegated Proof-of-stake , . . Algorand, , .

– , ?SPECTRE PHANTOM – . SPECTRE , .