Die wichtigsten Nachrichten des letzten Jahres über die Kaffeemaschine, die die Computer eines der europäischen petrochemischen Werke mit einem Ransomware-Virus infizierte, sowie andere häufige Fälle, in denen Haushaltsgeräte, Robotergeräte, Drohnen und andere intelligente Geräte und Systeme in der Stadt, im Büro, in Unternehmen usw. verwendet wurden. Produktion und andere Bereiche, von denen wir immer häufiger von den Medien hören, zum Beispiel:

- Der Reinigungsroboter schaltete sich von selbst ein, kletterte auf den Elektroherd, schob die Pfanne auf den Brenner und verbrannte sich selbst, wobei er fast die Wohnung seiner Besitzer verbrannte.

- Wachmann ertrinkt im Brunnen eines Geschäftszentrums;

- ein Rasenmäherroboter, der von einem Job entkommen ist und unterwegs einen Kraftstoffschlauch durchtrennt;

- ein Roboterchirurg, der Patienten während Operationen schlägt und Gewebe innerer Organe mit seiner Hand festklemmt;

- Kontrollabschnitte unbemannter Luftfahrzeuge;

- Fälle der Abschaltung von Industriegeräten, die für Steuerungs-, Heizungs- und Kühlsysteme verantwortlich sind;

- Hacken von intelligentem Kinderspielzeug, Uhren, Fitnessarmbändern und anderen tragbaren persönlichen und Bürogeräten;

All dies lässt uns lange über das Sicherheitsniveau intelligenter Systeme und Geräte nachdenken, denen wir im Alltag begegnen ...

Einige dieser Fälle können ein einfacher Ausfall intelligenter Geräte sein, aber die meisten von ihnen sind geplante böswillige Aktionen, die darauf abzielen, aufgrund der festgeschriebenen Aktionen verschiedene Vorteile zu erzielen.

In einer Zeit mit einer großen Anzahl von Hackerangriffen und anderen Cyber-Bedrohungen ist es notwendig, die Sicherheit Ihrer eigenen und Unternehmensgeräte zu erhöhen. Unternehmen sollten über die Sicherheit des Einsatzes intelligenter Systeme in ihren Geschäftsprozessen, in der Industrie, in der Fertigung, in der Medizin usw. nachdenken, um vor allem das Risiko eines einfachen Geräteausfalls aufgrund von Eingriffen Dritter und natürlich den Schutz übertragener, gespeicherter Unternehmens- und personenbezogener Daten zu verringern.

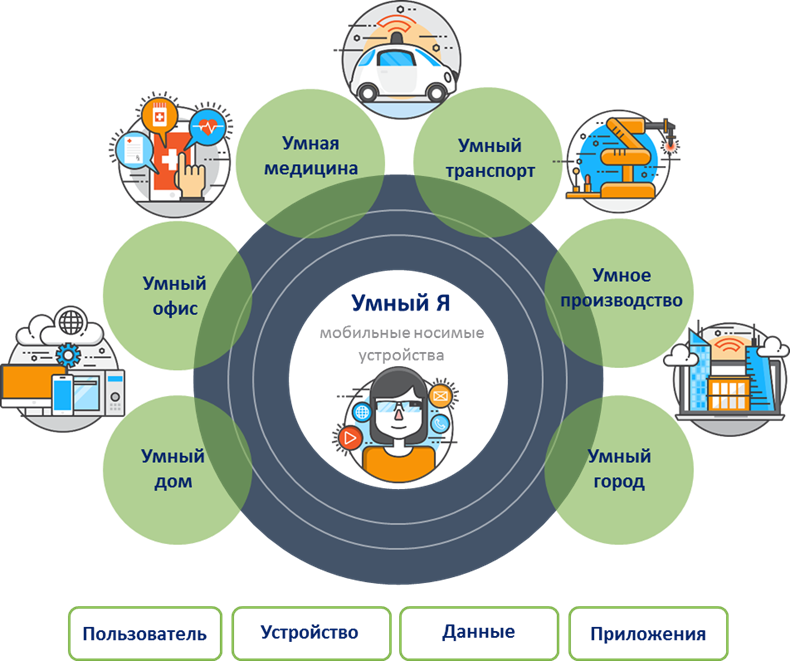

Intelligente Dinge begleiten uns bereits überall hin: in der Stadt, zu Hause, im Büro sowie in den Bereichen Medizin, Verkehr, Fertigung, Industrie, Landwirtschaft, Logistik, Elektrizität und anderen Bereichen, und jedes Jahr wird diese Liste ergänzt, und wir kommen uns immer näher Wir nähern uns einer „intelligenten“, aber noch nicht sicheren Umgebung.

Auf dem schnell wachsenden Markt für das Internet der Dinge als einer der vielversprechendsten Technologien der nächsten Jahre widmen Entwickler der Sicherheit von Geräten wenig Zeit und wenig Bedeutung. Sie konzentrieren sich darauf, die Systeme selbst zu entwickeln, um ihre Marktnische nicht zu verlieren und einer der Innovatoren auf diesem Gebiet der Produkte zu sein Dienstleistungen.

Ein solcher Wettlauf bei der Entwicklung und Veröffentlichung von immer mehr intelligenten Geräten ermöglicht es Angreifern, ihre Hypostase ordnungsgemäß einzusetzen.

Heute werde ich mich nicht auf die Arten von IoT-Geräten und deren Sicherheit im Allgemeinen konzentrieren, aber ich werde versuchen, ein wenig auf das Problem der Verwaltung von Konten und des Benutzerzugriffs auf diese Geräte sowie auf die Funktionen zu achten, die IDM-Systeme benötigen, um von Anwendungen zu Dingen zu wechseln.

Was ist IDM für IoT? Was muss beim Aufbau von IDM-Systemen beachtet werden? Was erwartet uns in naher Zukunft?

Die Implementierung von IoT impliziert eine komplexe Interaktion zwischen Personen, Dingen und Diensten, was rational die Notwendigkeit impliziert, eine ständige Überprüfung der Konten und die Relevanz der Zugriffsrechte zwischen Anwendungen, Systemen, Geräten / Dingen sicherzustellen.

Entscheidend für den Erfolg von IoT sowohl im Verbraucher- als auch im Industriebereich wird die transparente Interaktion zwischen Geräten und übertragenen Daten sowie deren Kontrolle sein. IoT-Lösungen sollten eine Reihe von Benutzer- und Zugriffssteuerungskontrollen bieten, mit denen korrekt bestimmt werden kann, wer Zugriff auf was hat, Benutzer authentifizieren, Autorisierungsrichtlinien und Zugriffsrechte überprüfen können.

Laut Gartner, einer führenden Analyseagentur, müssen bis Ende 2020 40% der IDM-Lösungsanbieter ihre Lösungen für die Arbeit mit dem Internet der Dinge (IoT) aktualisieren, verglichen mit den heutigen 5%.

WAS IST WICHTIG?Anwenden von Konten auf GeräteEs ist notwendig, die Attribute zu bestimmen, die sozusagen die Identität des Geräts ausmachen können. Sie müssen ein gemeinsames Schema oder Datenmodell erstellen, mit dem IoT-Hersteller den Registrierungs-, Verifizierungs- und Authentifizierungsprozess einfach und wiederholbar gestalten können. Wenn eine Reihe von Attributen vom Gerät definiert und zusammengestellt wird, müssen sie während des Geräteregistrierungsprozesses verwendet werden. Bei einigen Geräten erfordert die Registrierung möglicherweise eine zusätzliche eindeutige Überprüfung, um beispielsweise zu bestätigen, dass das Gerät selbst legal ist.

InteraktionDie Interaktion zwischen Menschen (von Person zu Person) wird nicht mehr ausreichen, es wird notwendig sein, andere Beziehungen zwischen Geräten, Dingen, Menschen, Diensten und Daten herzustellen. Es wird notwendig sein, das Prinzip der Viele-zu-Viele-Interaktion anzuwenden.

Einige Beziehungen werden für den vorübergehenden Zugriff auf Daten verwendet, während andere dauerhaft / langfristig sind, z. B. "Mensch-Smart-Gerät" oder "Smart-Gerät-Smart-Produktion". Diese Interaktionen müssen aufgezeichnet, überprüft und gegebenenfalls abgebrochen werden.

Authentifizierung und AutorisierungAuthentifizierungs- und Autorisierungskomponenten müssen in jeder Phase des IoT-Datenstroms angewendet werden. Die folgenden Protokolle werden jetzt unterstützt: OAuth2, OpenID Connect, UMA, ACE und FIDO.

Verwaltung von ZugriffsrechtenErstellung und / oder Verwaltung von Attributen: Benutzer und Gerät - muss sowohl in der Phase des Ladens, der Initialisierung des Geräts als auch in der Phase der Benutzerregistrierung erfolgen. Entwickelte Standards in diesem Bereich: LWM2M, OpenICF und SCIM.

Wie wir wissen, sind herkömmliche IDM-Klassensysteme so konzipiert, dass sie Zugriffsrechte auf die internen Systeme des Unternehmens im Umkreis des Netzwerks erteilen. Die sich entwickelnde IoT-Technologie erfordert dynamischere IDM-Lösungen, die nicht nur interne Benutzer, Kunden und Partner, sondern auch Geräte und intelligente Systeme unabhängig von ihrem Standort bedienen und verbinden können, wodurch die Möglichkeiten erweitert werden, unter den Bedingungen der digitalen Transformation Schutz zu bieten.