In diesem Einführungsartikel werden wir uns mit den wichtigsten Sicherheitsaspekten eines der beliebtesten Themen der letzten Zeit befassen - dem Internet der Dinge.

Wenn Sie sich der Neuigkeiten auf dem Gebiet der Cybersicherheit irgendwie bewusst sind, haben Sie vielleicht bemerkt, dass Fälle von

Botnetzen aus IP-Kameras häufiger auftreten, Sicherheitsexperten häufiger

Schwachstellen in Smart-Home-Controllern finden ,

drahtlose Sperren aufbrechen und vieles mehr!

Bevor wir zum Thema Sicherheit übergehen, werden wir zunächst verstehen, was im Konzept des Internet der Dinge enthalten ist.

Im Moment gibt es mehrere Definitionen, aber ich glaube, dass das Vorhandensein einer Definition die IoT-Technologie in einen bestimmten Rahmen drängt und nicht zulässt, dass sie sich weiter entwickelt. Daher rate ich nicht, sie auswendig zu lernen. Schauen wir uns ein Beispiel für eine der häufigsten Definitionen an:

Das Internet der Dinge ist ein Netzwerk von Geräten, die mit dem Internet verbunden sind, über dieses gesteuert werden und Daten miteinander austauschen können.

Wenn das Gerät laut Autor nur im lokalen Netzwerk arbeiten kann, handelt es sich dann nicht um ein IoT? Natürlich wird es. Auch ohne Internetverbindung kann sich das Gerät in der Gruppe "Internet der Dinge" befinden, z. B. ein tragbarer Bluetooth-Lautsprecher, mit dem Musik im Speicher des Geräts gespeichert werden kann. Und es gibt viele solcher fehlerhaften Definitionen im Internet. Denken Sie breiter :)

Aber global zu denken ist schwer genug, um einen langweiligen Artikel zu beginnen. Setzen Sie also Grenzen. Wir sind uns einig, dass wir unter intelligenten Dingen Dinge um uns herum mit High-Tech-Füllung (Vorhandensein einer kleinen Platine mit einem Mikrocontroller) wahrnehmen können, die über zusätzliche Funktionen verfügen, die von normalen Benutzern zur Lösung alltäglicher Probleme (zu Hause, bei der Arbeit, auf der Straße) verwendet werden können.

Zurück zur Sicherheit. Da in diesem Bereich im Wesentlichen eine unbegrenzte Anzahl von Protokollen, Programmiersprachen und Chips erfasst wird, welche Kenntnisse sollten erworben werden, um sicherzustellen, dass eine vollständige Analyse der IoT-Sicherheit ausreicht?

Die richtige Antwort: aber nicht :( Sie werden einen Monat damit verbringen, eine Technologie im Detail zu studieren, da die Hersteller beginnen, etwas Neues zu verwenden. Die einzig richtige Entscheidung besteht darin, die Vor- und Nachteile intelligenter Geräte zu untersuchen:

- Der Netzwerkprotokollstapel, der als Grundlage für die meisten im IoT verwendeten Protokolle dient

- Grundlagen des Mikrocontrollers

- Grundlagen der Arbeit mit Funkprotokollen

- Reverse Engineering von Firmware / kompilierten Programmen

- Suchen Sie nach Web-Schwachstellen

- Ausnutzung von binären Schwachstellen

Das Wissen über diese Technologien (wo es oberflächlich sein kann) bietet Ihnen einen hervorragenden Einstieg in die IoT-Sicherheit, aber wie so oft können Sie nicht allein mit Wissen umgehen. Leider ist für die Durchführung einer Sicherheitsanalyse zusätzliche Ausrüstung erforderlich, darunter:

- SDR ist ein programmierbares Funkgerät, das auf einem breiten Frequenzbereich arbeitet und es Ihnen ermöglicht, möglicherweise mit einem bekannten Protokoll zu arbeiten oder den Betrieb proprietärer Funkprotokolle zu untersuchen. Dieses Problem wird in den folgenden Artikeln ausführlicher behandelt (wenn das Thema in das Publikum gelangt).

- Arduino Uno c - ersetzt mehrere Geräte gleichzeitig, beispielsweise als USB-UART-Adapter.

- Ein Satz Schraubendreher mit Adaptern - Hersteller versuchen, ihre Geräte irgendwie zu schützen, in deren Zusammenhang sie Schrauben lösen, für die spezielle Schraubendreher benötigt werden.

- Speicherkarten von MicroSD zu USB Flash

- Lötstation

Weitere Informationen zur Hardware erhalten Sie, indem Sie

die Leistung von

Elvis Collado auf DEF CON 25 unter dem Thema Umkehren und Ausnutzen eingebetteter Geräte ansehen .

Nachdem wir die erforderliche Ausrüstung haben, werden wir die Hauptprüfphasen betrachten.

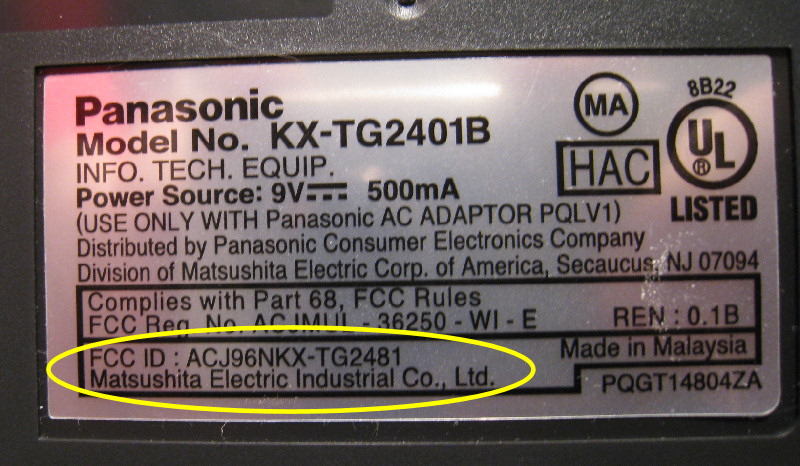

Der erste Schritt besteht darin, nach Informationen über das Gerät zu suchen, ohne mit ihm zu interagieren. In den meisten Fällen liegen die Informationen in öffentlich zugänglichen Quellen. Ebenfalls häufig auf dem Gerät befindet sich die FCC-ID (Federal Communications Commission), mit der Dokumentation und eine Liste der verwendeten Frequenzen abgerufen werden können.

Suchen Sie zum Üben nach Informationen zu einem Smart-Gerät, das Sie häufig verwenden.

Als Nächstes müssen Sie ein allgemeines Diagramm erstellen, was mit diesem Gerät interagieren kann und über welche Kommunikationskanäle. Dies kann eine mobile Anwendung sein, die über ein lokales drahtloses Netzwerk kommuniziert, ein Bedienfeld mit einem Infrarotanschluss, eine über das Internet zugängliche externe Cloud, Sensoren, die über einen Funkkanal (z. B. ZigBee) arbeiten, und so weiter.

Danach muss für jedes der Geräte und Kommunikationskanäle eine Liste der Bedrohungen erstellt werden, auf die sie überprüft werden müssen. Beispielsweise kann die Kommunikation im lokalen Netzwerk auf Schutz vor menschlichen Angriffen in der Mitte überprüft und die webbasierte Verwaltungsoberfläche für das standardmäßig festgelegte Kennwort usw. überprüft werden.

Vergessen Sie aber auch nicht, dass wir das Gerät selbst zum größten Teil aus Gründen der Hardwaresicherheit als eigenständiges Element betrachten müssen, um die Möglichkeit zu erhalten, direkt mit dem Board zu interagieren, bis die Firmware des Mikrocontrollers entfernt und auf die Konsole zugegriffen wird.

Wenn Sie das Schema vereinfachen, kommt es beim IoT auf

drei Punkte an :

- Hardware-Sicherheit

- Software-Sicherheit

- Funksicherheit

Zu jedem dieser Themen wird so weit wie möglich eine Reihe von Artikeln verfasst, in denen detailliert geprüft wird, auf was Sie wahrscheinlich stoßen, wenn Sie sich für Ihre Heimgeräte entscheiden.

Betrachten Sie das Beispiel des Erstellens einer „Karte“ des Geräts.

Auf dem Moskauer Savelovsky-Markt wurde eine chinesische Kamera gekauft:

Betrachten Sie zunächst die Box genauer:

Die Hersteller versprachen Folgendes:

- Möglichkeit zur Steuerung von einem iOS / Android-Gerät

- Webbasiertes Management

- Speichern des Videostreams auf MicroSD

- Fähigkeit zur Steuerung über Computersoftware

Nachdem wir die Dokumentation genauer studiert haben, stellen wir fest, dass die Kamera ausschließlich im lokalen Netzwerk funktioniert, aber höchstwahrscheinlich Firmware im Internet aktualisieren kann.

Das Schema wird also so aussehen:

Verbindungen in lokalen und externen Netzwerken sollten auf die Möglichkeit eines Man-in-the-Middle-Angriffs überprüft werden. Für mobile und stationäre Geräte sollte das Kommunikationsprotokoll analysiert und anschließend das Schema ergänzt werden. Die Website muss auf erzwungene Verschlüsselung (https) und auf häufige Web-Schwachstellen (OWASP Top-10) überprüft werden. Bei der Kamera selbst wird, wie bereits erwähnt, ein separater Punkt betrachtet. Zum größten Teil wird die Aufgabe darin bestehen, die Firmware zu extrahieren. Danach können wir die Schaltung mit aktualisierten Daten ergänzen und mit einer „weißen Box“ weiter testen.

Unabhängig davon denke ich, dass es sich lohnt, am Ende des Artikels zu schreiben, dass das Testen von Geräten ohne Vereinbarung mit dem Hersteller nicht immer empfohlen wird. Erwähnenswert ist aber auch, dass es in den USA nach der Verabschiedung des Digital Millennium Copyright Act (DMCA) rechtmäßig wurde.

Im nächsten Artikel werden wir den Prozess des Extrahierens von Firmware von intelligenten Geräten betrachten.

Ich rate allen Interessierten zu lesen:

- IoT Hackers Handbook, Aditya Gupta - Das Buch untersucht detailliert jede Phase des Testens einer intelligenten Sache. Es ist nützlich für Anfänger ( tyk ).

- IoT Penetration Testing Cookbook, Aaron Guzman und Aditya Gupta - viele Informationen überschneiden sich mit dem ersten Buch, aber es gibt Kapitel, die sich mit der sicheren Entwicklung und dem langwierigen Testen des Produkts befassen ( tyk ).