Listen von Schnittstellen tauchten lange Zeit in MikroTik RouterOS auf, aber nach Beobachtung kennt nicht jeder sie und verwendet sie daher nicht.

Beschreibung

Was ist dies aus dem Namen ersichtlich - Schnittstellenliste, wie Adresslisten, nur mit Schnittstellen. Verwechseln Sie es nicht mit Bridges und Bounding Interfaces. Dies sind drei verschiedene Technologien für verschiedene Aufgaben. Diese Funktionalität wurde vor etwa einem Jahr veröffentlicht und ist in allen aktuellen (aktuellen und Bugfix-) Versionen von RouterOS 6 enthalten.

Das Wichtigste, an das Sie sich erinnern sollten: Die Schnittstellen in den Listen sind weiterhin unabhängig, der Datenverkehr wird nicht durch sie geleitet (wie im Fall von Bridge) und nicht parallelisiert (wie im Fall von Bounding), das ist lächerlich für Sie, aber es gibt weise Leute.

Standardlisten

[Schnittstellen] -> [Schnittstellenliste] -> [Listen]

Standardmäßig gibt es drei Listen: alle, keine, dynamisch. Mit den ersten beiden ist alles klar, die Dynamik wird derzeit von bestimmten PPP-Verbindungen und Detect Internet ausgefüllt.

Konsolenoption:

/interface list print

Erstellen Sie Ihre Liste[Schnittstellen] -> [Schnittstellenliste] -> [Listen] -> [+]

Name - Name

include - Schnittstellen aus der angegebenen Liste in die neue Liste aufnehmen

Ausschließen - Schnittstellen aus der angegebenen Liste aus der neuen Liste ausschließen

Konsolenoption:

/interface list add name=test

Beispiel einschließenFür den Zugriff auf das Internet stehen folgende Schnittstellen zur Verfügung:

ether1-wan (echte ip)

ether2-wan (echte ip)

l2tp-vpn1 (graue IP)

l2tp-vpn2 (graue IP)

Von den ersten beiden erwarten wir eingehende Verbindungen von außen, von den zweiten erwarten wir kein Interesse, wenn dies der Fall ist.

Die Schnittstellen ether1-wan und ether2-wan werden zu einer wan-Liste zusammengefasst. Grüne Linien.

Die Schnittstellen l2tp-vpn1 und l2tp-vpn2 werden zu einer VPN-Liste zusammengefasst. Rote Linien.

Die Inet-Liste enthält (include) wan und vpn. Schwarze Linien.

Jetzt können Sie in der Firewall den eingehenden (und von der WAN / VPN-Seite aus) Datenverkehr mit WAN und VPN teilen und separate Regeln schreiben sowie den ausgehenden (und an die WAN / VPN-Seite weitergeleiteten) Filter zusammen (es wird höchstwahrscheinlich ein banales, neues) durch Inet filtern .

Ein Beispiel ist ungeschickt, aber ich habe kein anderes.

Schnittstellen hinzufügen

Sie können beliebige Schnittstellen hinzufügen: Ethernet, WLAN, Bridge, VLAN, VPN, VIF, ... Alles wird über das Hauptmenü [Schnittstellenlisten] erledigt.

Konsolenoption:

/interface list member add interface=ether1 list=test

Verwendung im Firewall-Filter

Die Hauptanwendung besteht darin, die Firewall-Regeln zu vereinfachen. Nehmen wir an, Sie haben einen VPN-Hub und müssen die Regeln für den durchlaufenden Datenverkehr schwierig konfigurieren, aber so klar wie möglich machen.

Vorher:

In-Interface prüfen, an Chain-1 senden.

Überprüfen Sie in Kette-1 die Out-Schnittstelle und senden Sie sie an Kette-2.

In Kette 2 haben wir die Regeln festgelegt.

Und so für jede Schnittstelle. 4 Verbindungen - 8 Regeln, 8 Verbindungen - 16 Regeln. Sind die Verbindungen dynamisch? Sie können aussteigen und alle ppp verwenden, sie in Kette-1 werfen und dann zurückkehren. Sie benötigen zusätzliche Schnittstellen von Kette-1.

Jetzt:

Wir fügen alle Schnittstellen zu einer Liste hinzu und erstellen eine Regel mit derselben In-Interface-Liste und Out-Interface-Liste, die in Ketten mit Filterregeln übertragen wird. Es ist merklich kürzer geworden.

In diesem Schema gibt es ein Minus. Wenn Sie sich das "frühere" ansehen, werden für jede Schnittstelle die Adressensubnetze erwartet, die auf der Schnittstelle erwartet werden. Im neuen Schema können Sie alle Schnittstellen in die Adressliste aufnehmen, aber die Adressen der Subnetze sind nicht mehr eindeutig mit den Schnittstellen verbunden.Ein weiteres Beispiel ist, dass Sie mehrere Anbieter haben und zu faul sind, um die Regeln für jeden Anbieter zu duplizieren:

Verwendung in der Firewall nat

Als die Listen der Schnittstellen gerade erschienen, beschwerten sie sich im mikrotik-Forum über die Arbeit der Schnittstellenlisten in nat, jetzt scheinen sie behoben zu sein. Ich beschloss zu untersuchen

Prüfstand:

Das Schema verfügt nicht über genügend Adressen

Das Schema verfügt nicht über genügend AdressenErgebnisse:

Kette src-nat:

* Maskerade - funktioniert. Ersetzen Sie je nach Ausgabeschnittstelle die entsprechende IP.

* src-nat - funktioniert. Ersetzt die angegebene IP nur durch die Schnittstelle, auf der diese IP vorhanden ist.

* gleich - funktioniert. Ähnliches gilt für src-nat.

Kette dst-nat:

* umleiten - funktioniert.

* dst-nat - funktioniert. Einschließlich in Kombination mit Maskerade.

* Netmap - funktioniert. Wenn Sie es anstelle von dst-nat verwenden. Bei bestimmungsgemäßer Verwendung funktioniert es auch.

Verwendung in Firewall Mangle

Es funktioniert. Zum Beispiel, wenn Sie den gesamten eingehenden Datenverkehr von den Schnittstellen für den Warteschlangenbaum markieren müssen.

Verwendung in VPN-Profilen

Wir erinnern uns an ein Beispiel mit regionalem VPN. Die fünfte Region wurde hinzugefügt und Sie fügen sie manuell zur Schnittstellenliste hinzu. Sie können dies jedoch einfacher tun und im VPN-Profil angeben, welche Liste die Schnittstelle beim Herstellen der Verbindung platziert, unabhängig davon, ob sie bindend ist oder automatisch erstellt wird, wenn der Client die Schnittstelle von der Liste trennt gelöscht. Für ausgehende VPNs funktioniert dies auch.

[PPP] -> [Profile]

Alles ist in Ordnung, aber es gibt einen Fehler (zum Zeitpunkt der Veröffentlichung Version RoS 6.42.6). Wenn Sie eine Bindung erstellt und diese statisch zu der in den Profilen angegebenen Liste hinzugefügt haben, wird die Verbindung nicht hergestellt. In den Protokollen (Server) wird so etwas sein:

Verwendung in der Brücke

Sie können die Liste der Schnittstellen als Mitglied der Bridge angeben, es werden jedoch nur Schnittstellen hinzugefügt, die auf Schicht 2 arbeiten können (Ethernet, WLAN, Bounding, Eoip, OVPN-Ethernet, ...). Die Ausnahme bilden andere Bridges.

Internet erkennen

Die Funktionalität wurde in der aktuellen Firmware-Version angezeigt und ist noch nicht einsatzbereit.

[Schnittstellen] -> [Intrnet erkennen]

* Schnittstellenliste erkennen - Eine Liste mit den Schnittstellen, an denen Überprüfungen durchgeführt werden.

* LAN-Schnittstellenliste - Eine Liste, zu der alle aktiven Layer2-Schnittstellen hinzugefügt werden. Holen Sie sich den LAN-Status.

* WAN-Schnittstellenliste - Eine Liste, zu der alle Schnittstellen lte- und vpn-Tunnel hinzugefügt werden. Auch Schnittstellen mit LAN-Status, die keinen DHCP-Server haben und von denen die Adresse 8.8.8.8 verfügbar ist. Zusätzlich zu allem fügt mikrotik der Benutzeroberfläche einen DHCP-Client hinzu, um die Einstellungen automatisch abzurufen.

* Internet-Schnittstellenliste - Eine Liste der Schnittstellen mit WAN-Status, sofern cloud.mikrotik.com opinion0000 bei ihnen verfügbar ist. Nach 3 erfolglosen Versuchen wird die Schnittstelle jede Minute erneut überprüft und kehrt in den WAN-Status zurück. Ändern Sie die Bestätigungsadresse oder Intervalle können nicht.

[Schnittstellenstatus] - Testergebnisse.

So sollte es funktionieren, aber in der Praxis werden keine Anfragen für cloud.mikrotik.com gesendet. Wir warten und hoffen, dass: sie es reparieren werden; Einschränkungen entfernen; Fügen Sie die Möglichkeit hinzu, Skripte auszuführen, wenn Sie den Status der Schnittstelle ändern.

Andere

In der aktuellen Branche hat MikroTik entschieden, dass es sich lohnt, die Schnittstellenliste aktiver zu nutzen. Jetzt werden die folgenden Optionen über Listen von Schnittstellen anstelle spezifischer Schnittstellen konfiguriert:

* [IP] -> [Nachbarn] -> [Ermittlungseinstellungen]

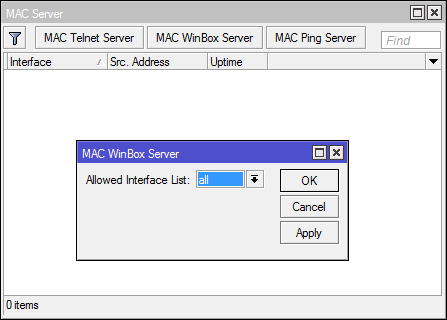

* [Extras] -> [MAC-Server] -> [Mac-Telnet-Server] & [Mac-Winbox-Server]

Vergessen Sie nach dem Upgrade nicht, die Konfiguration neu zu konfigurieren.

Skripte und Cli

Möglicherweise tritt eine Situation auf, in der eine der Schnittstellen in der Liste unbekannt wird (wenn Sie die Schnittstelle löschen, bevor Sie sie aus der Liste löschen), und ich persönlich konnte keinen Weg finden, eine solche Schnittstelle einfach (ohne die gesamte Liste zu löschen und zu überfüllen) mithilfe von CLI und Skripten zu löschen. Wenn jemand weiß - schreibe in die Kommentare.

Das ist alles. Ich hoffe, dass es auf der Welt weniger Konfigurationen mit der Vereinigung von Schnittstellen in Bridge geben wird, um die Regeln in der Firewall zu reduzieren.